ランサムウェアの再燃: 2023 年に恐喝の脅威が急増、攻撃者は一般公開されている正規ツールを使用

Mandiant

※この投稿は米国時間 2024 年 6 月 4 日に、Google Cloud blog に投稿されたものの抄訳です。

このブログ投稿は、2024 年 4 月 18 日に Mandiant Advantage ポータルに公開された記事を基にしています。

概要

-

Mandiant は、2023 年にランサムウェアの活動が 2022 年より増加したことを確認しました。これはデータ漏洩サイトへの投稿が大幅に増えたことと、Mandiant が主導したランサムウェア調査の数に中程度の増加が見られたことに基づいています。

-

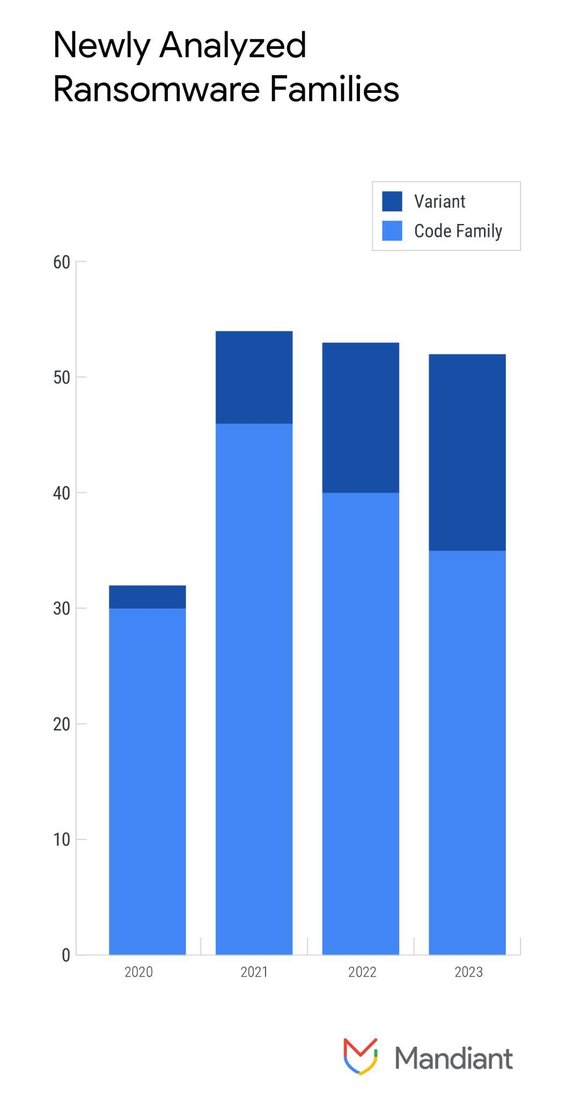

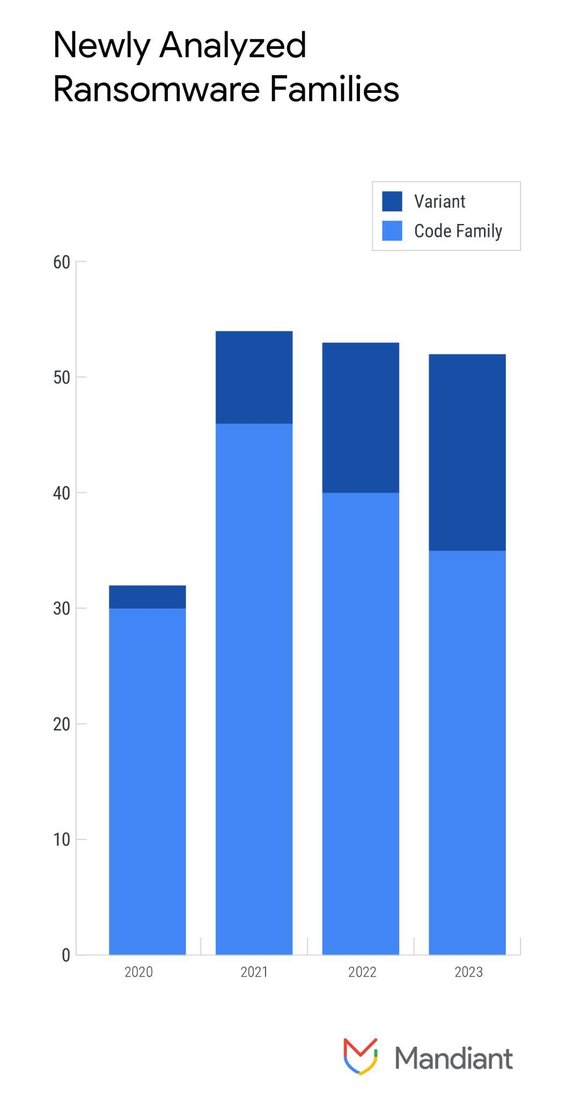

Mandiant は、新しいファミリーと比較して、ランサムウェアの新亜種の占める割合が増加したことを確認しました。2023 年に確認された新しいファミリーの約 3 分の 1 は、過去に特定されたランサムウェア ファミリーの亜種でした。

-

侵害後のランサムウェアのデプロイに関与するアクターは引き続き、侵入活動を可能にするために、一般公開されている正規ツールを主に使用しています。特に、Cobalt Strike BEACON の使用は引き続き減少しており、それに伴い正規リモート アクセス ツールの使用が増加しています。

-

インシデントのほぼ 3 分の 1 で、攻撃者が最初にアクセスしてから 48 時間以内にランサムウェアがデプロイされています。ランサムウェアのデプロイの 76% は業務時間外に行われ、大半は早朝に発生しています。

-

ランサムウェアによる脅威への対処に役立つ Mandiant の推奨事項は、ホワイトペーパーのランサムウェアの防止および封じ込め戦略: インフラストラクチャ、ID およびエンドポイントの強化と防御のための実践ガイダンスに記載されています。

はじめに

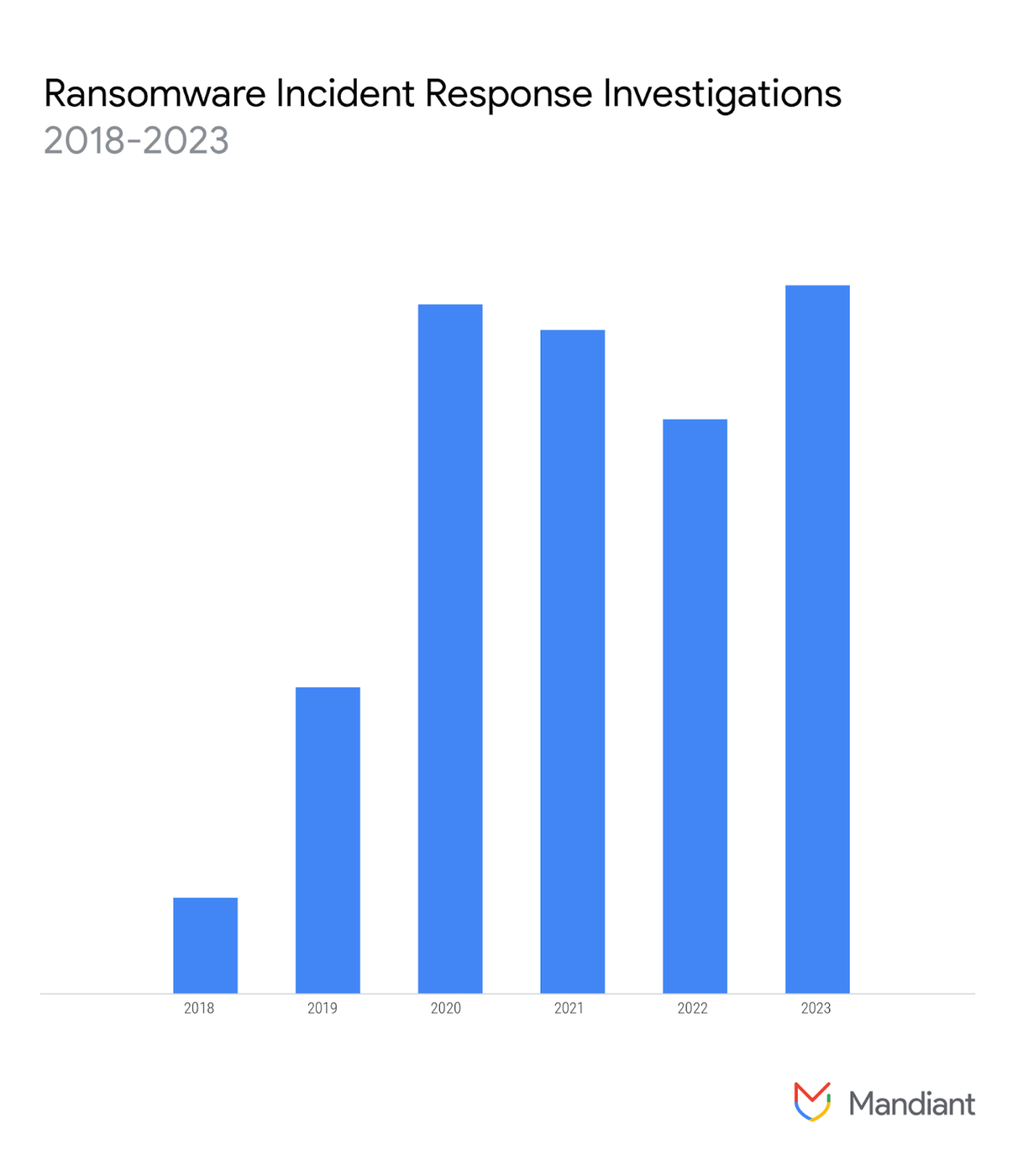

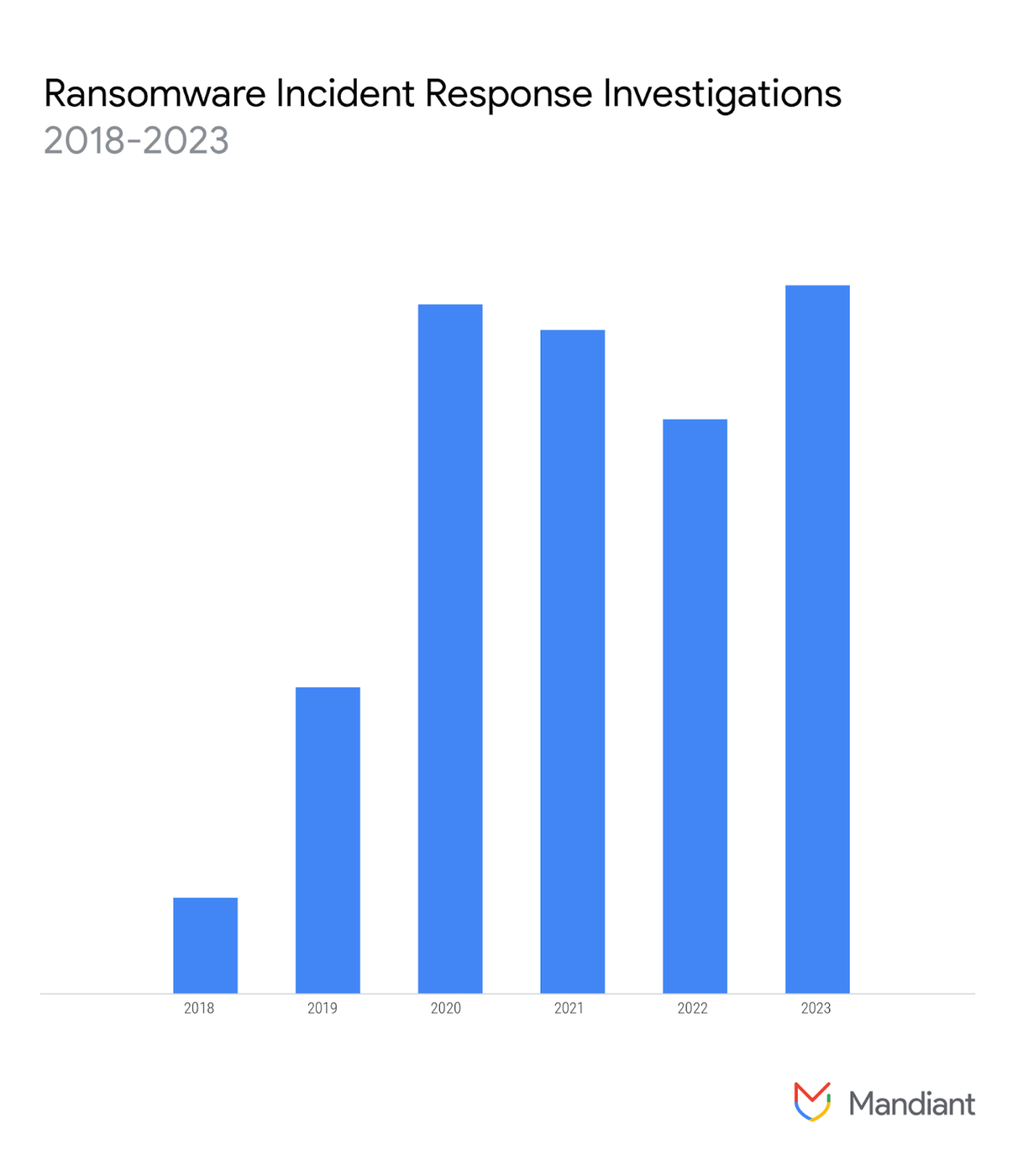

脅威アクターは、特に他のタイプのサイバー犯罪と比較して収益性が高いことから、依然としてランサムウェア活動の実施に積極的です。Mandiant は、2023 年にランサムウェアの活動が 2022 年より増加したことを確認しました。これにはデータ漏洩サイト(DLS)への投稿が 75% 増えたことと、ランサムウェアに関連して 2022 年から 2023 年に Mandiant が主導した調査の数が 20% 増加したことが関係しています(図 1)。この結果は、2023 年にランサムウェア攻撃者に支払われた金額は 10 億ドルを超えるという記録的な数字を示す他の報告とも一致しています。

ここからわかるのは、2022 年に確認された恐喝活動のわずかな減少が、ウクライナ侵攻や CONTI チャットの流出などの要因によるものと思われる異常事態だったということです。今の恐喝活動の再燃は、激動の 2022 年の後にサイバー犯罪エコシステムが再び安定したことや、新規参入のほか、過去に盛んに活動していたがその後壊滅したグループに関係していたアクターによる新たなパートナーシップやランサムウェア サービスの提供など、さまざまな要因によって生じていると考えられます。

このブログ投稿では、ランサムウェアの状況と、2023 年のランサムウェア インシデントで Mandiant が直接確認したよくある戦術、手法、手順(TTP)を紹介します。TTP の分析は、主に Mandiant のインシデント対応業務で得られたデータに依拠しているため、グローバルなランサムウェア侵入活動のサンプルに過ぎません。そうしたインシデントの大部分は、ネットワーク侵入活動に続く侵害後のランサムウェア デプロイによるものであり、多くの場合、データ窃盗による恐喝も行われています。影響を受けた組織は、アフリカ、アジア太平洋地域、ヨーロッパ、ラテンアメリカ、カリブ海地域、中東、北米にわたり、ほぼすべての業種に属していました。

ランサムウェアに対抗するための詳細な戦略については、ランサムウェアの防止および封じ込め戦略をご覧ください。

図 1: ランサムウェア インシデント対応調査(2018~2023 年)

2023 年のランサムウェアの状況

あらゆる業種や地域の組織にとって、ランサムウェアは依然として顕著な脅威です。2023 年には DLS の被害者は 110 か国以上に及びました。新規でも既存でも、Ransomware-as-a-service(RaaS)が提供されていることで、こうした活動の実施に関心がある脅威アクターの参入障壁が低くなっています。追跡対象の DLS に投稿された被害者の数が 2022 年に比較して 75% 増えているのは、こうした活動に対する関心が継続していることを示してます。Raas 活動の全体的なメカニズムは依然としてほぼ一貫していますが、一部のアクターは、被害者に対する恐喝の圧力を強めたり支払いを受けたりするために、新しい独自の方法を試しています。

-

2023 年半ば、ALPHV のオペレーターは、検索可能な被害者データを含むとされるウェブサイトを作成し、DLS 用のアプリケーション プログラミング インターフェース(API)を公開しました。被害者のデータに簡単にアクセスできるようになるため、被害者に対する圧力が高まる可能性があります。

-

2023 年 11 月、ALPHV / BlackCat 関連のアクターは、自組織によるサイバー攻撃に起因するデータ侵害を開示しなかったとして、被害者とされている MeridianLink に対し、米国証券取引員会(SEC)を通して苦情を申し立てたと主張しました。これは確認されているなかでは初めてのケースです。

-

2023 年には、ランサムウェア アクターが影響を受けた医療施設の患者を標的にし、組織に身代金の支払いを迫るさらなる圧力をかけたという報告が複数ありました。この戦術には、患者に「スワッティング」を行ったり、患者に連絡して個人データを漏洩させると脅したりすることも含まれています。

-

Trigona や Kuiper など、いくつかの新しい RaaS 活動において、Monero を含む複数の暗号通貨が採用されています。たとえば Kuiper ランサムウェアのオペレーターは、身代金要求の文面で、被害者がビットコインで支払う場合は要求額が 20% 増えるとしており、Monero での支払いを好んでいるということが分析できます。Monero での支払いを望んでいるということは、アクターが活動をわかりにくくするためにさらなる手段を講じているということです。

データ漏洩サイト

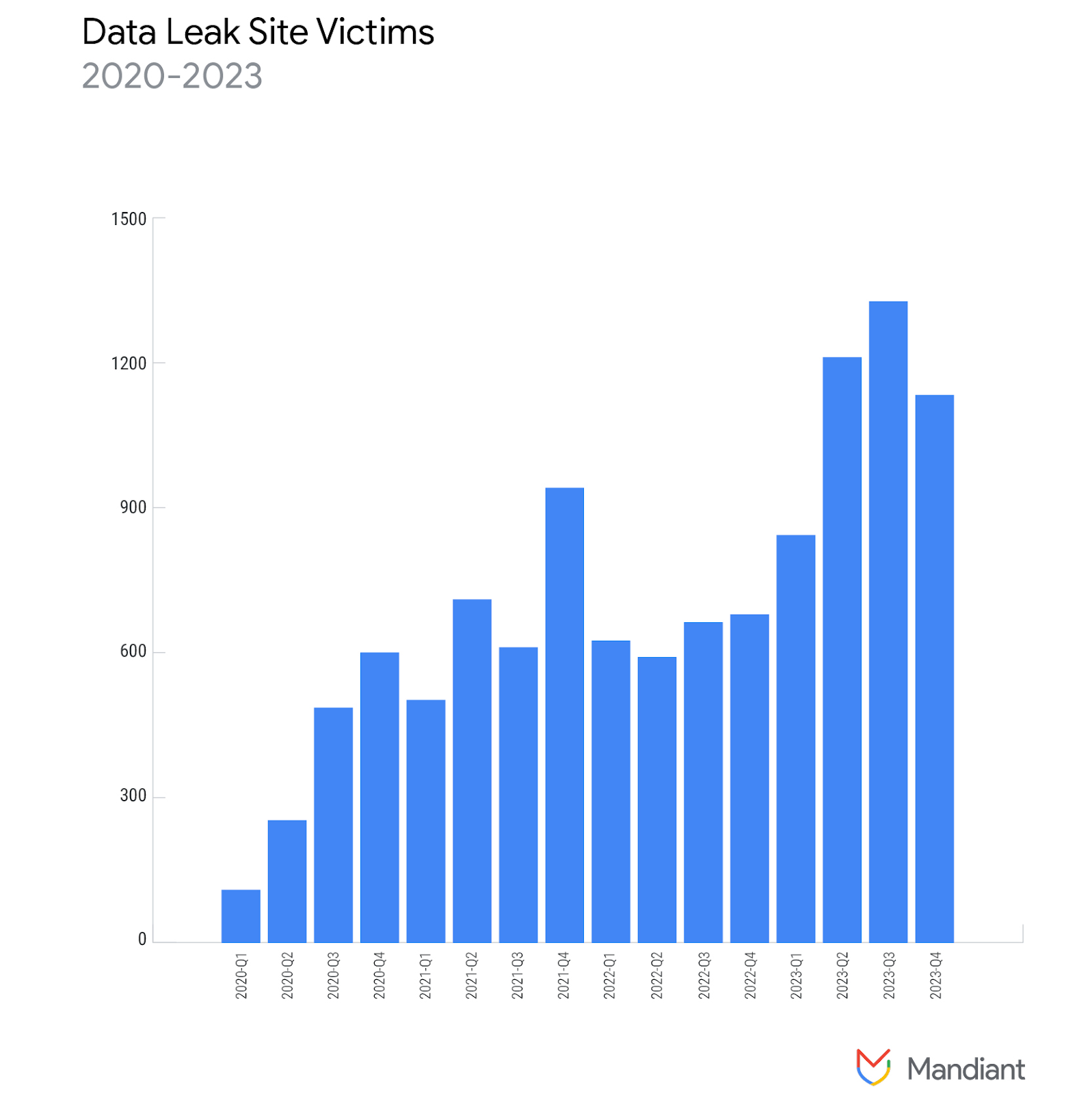

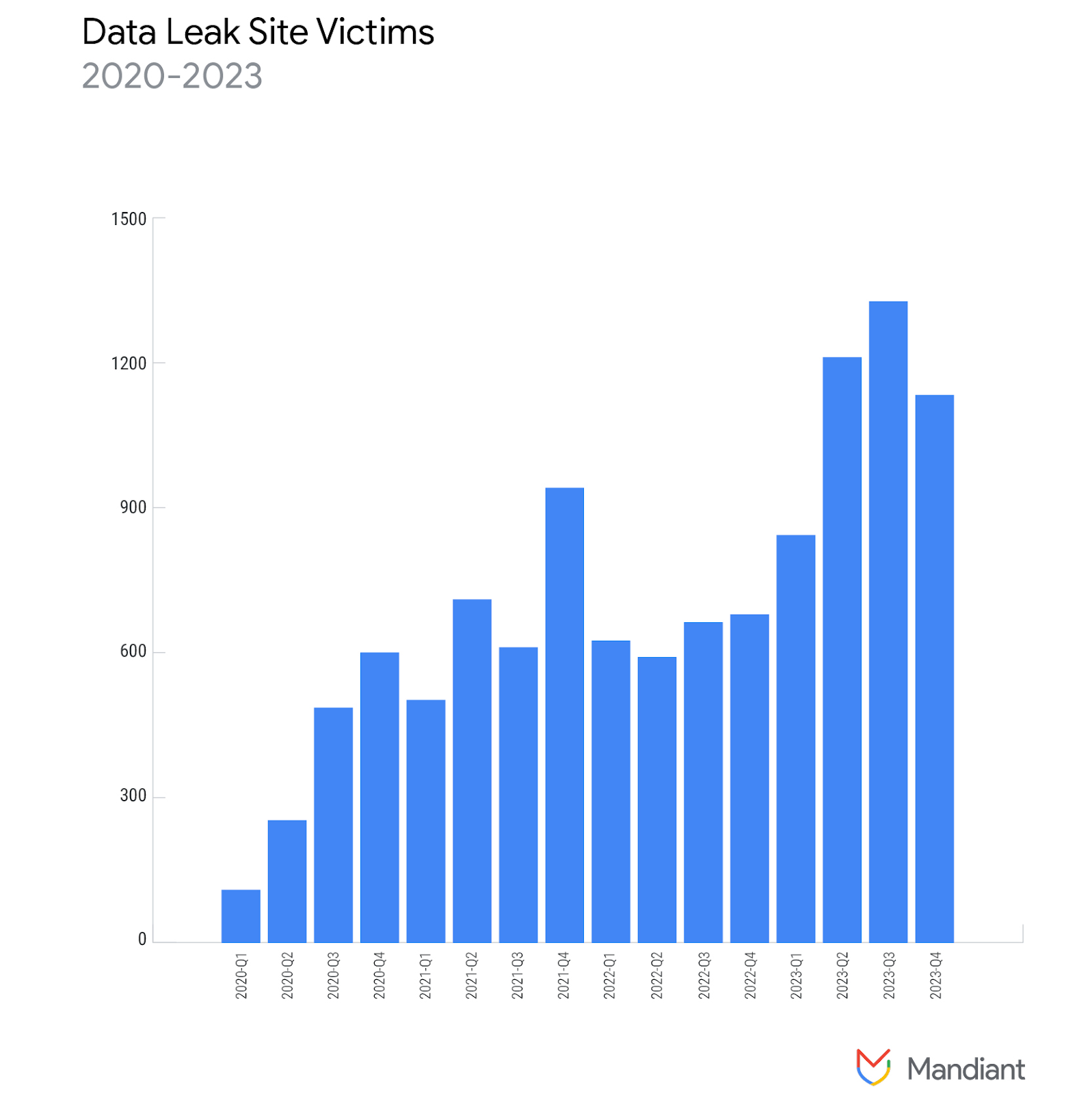

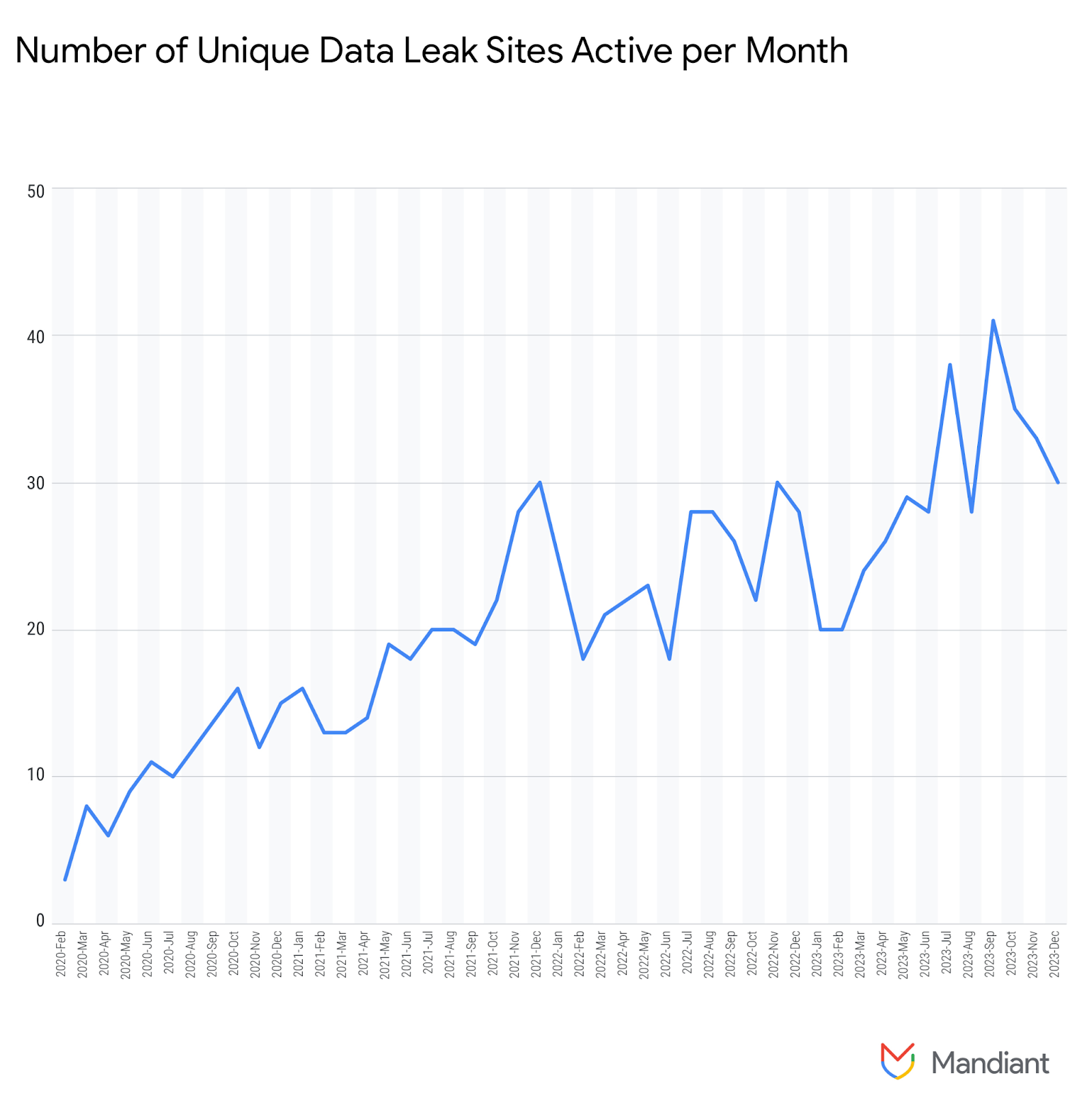

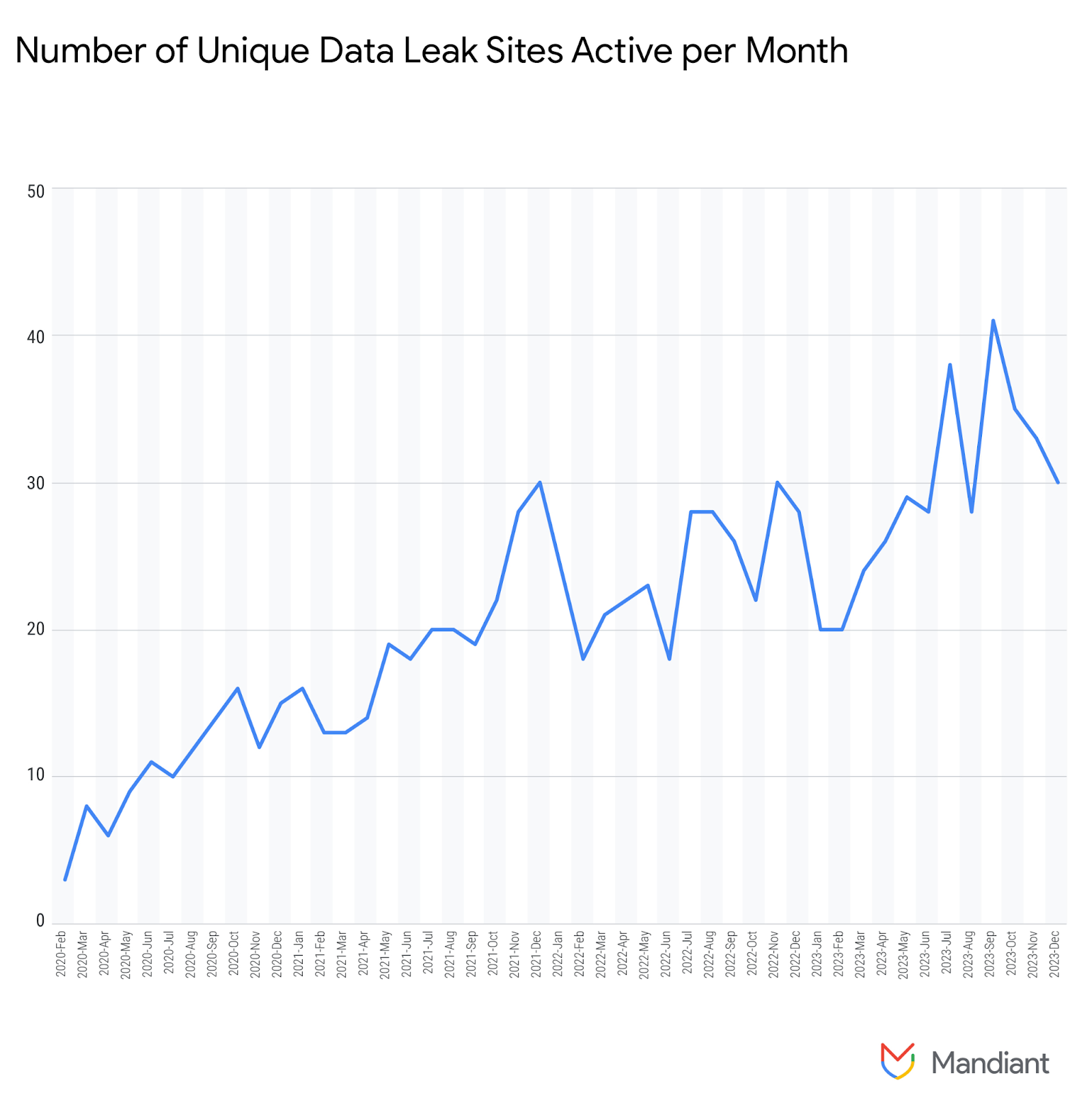

2020 年の第 1 四半期にデータ漏洩サイトの追跡を開始して以来、2023 年は被害者を晒すこうしたサイトへの投稿が最も多い年となりました。2023 年第 3 四半期には 1,300 件を超え、四半期あたりの最高記録を更新しています(図 2)。2023 年は 2022 年と比較して、1 件以上の投稿があった一意のサイト数が 15% 増加したことや、新しい DLS が 30% 以上増加したことなど、他の指標もランサムウェア活動全体の増加を裏付けています。

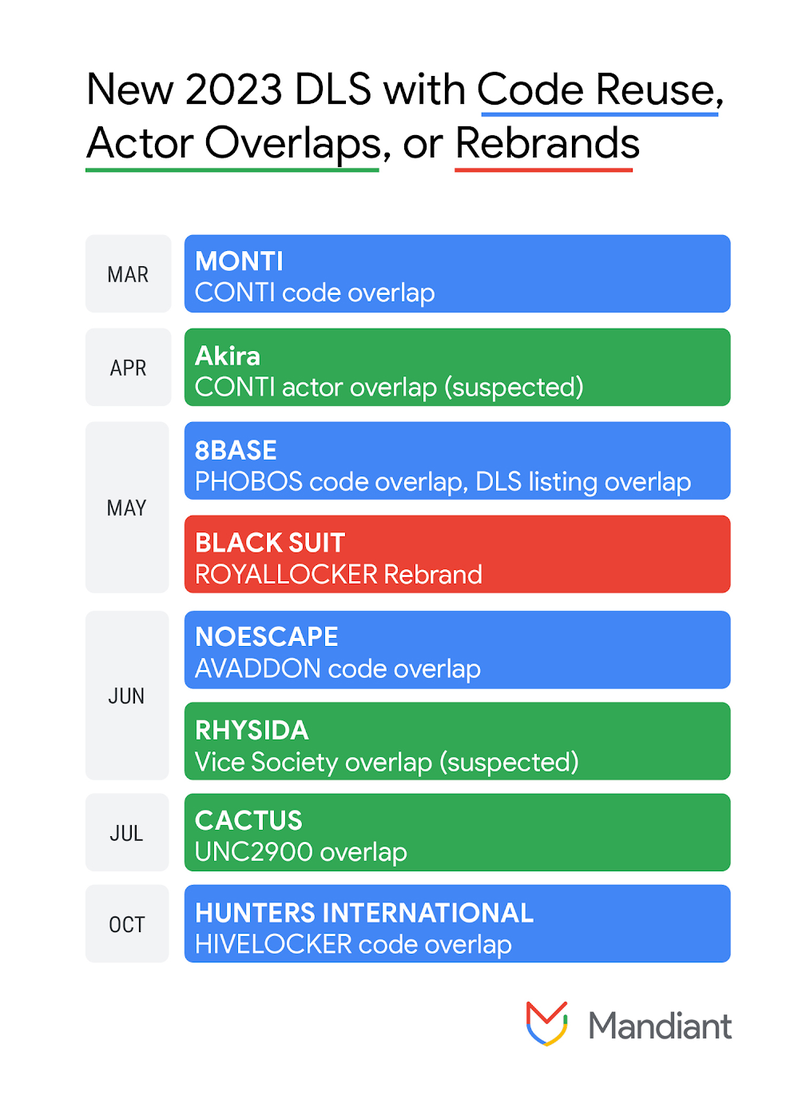

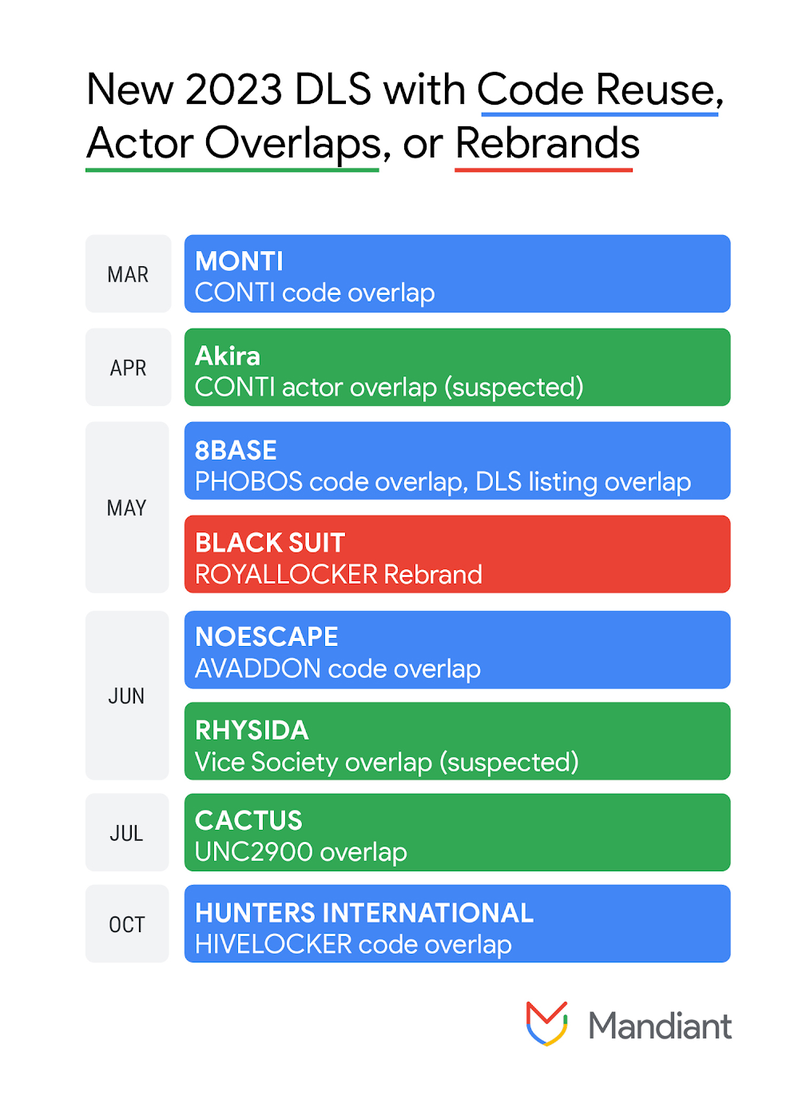

2023 年の投稿の約 30% は、ROYALLOCKER.BLACKSUIT、RHYSIDA、REDBIKE(別名 Akira)などのさまざまなランサムウェア ファミリーに関連する、新たに特定された DLS で行われていました。注目すべきは、上位の新しい DLS の一部に、追跡済みの脅威アクターや過去に確認されたランサムウェア ファミリーとの限定的な重複が見られたことです(図 3)。新たに特定された DLS 活動の少なくとも一部は、完全に新しいサービスを生み出したのではなく、すでに実績のあるアクターが新たな提携を結んだか、リブランドをした結果であると考えられます。

図 2: データ漏洩サイトの被害者(2020~2023 年)

図 3: コードの再利用、アクターの重複、リブランドが見られた 2023 年の新しい DLS

図 4: 月ごとのアクティブなデータ漏洩サイトのユニーク数

新しいランサムウェア ファミリー

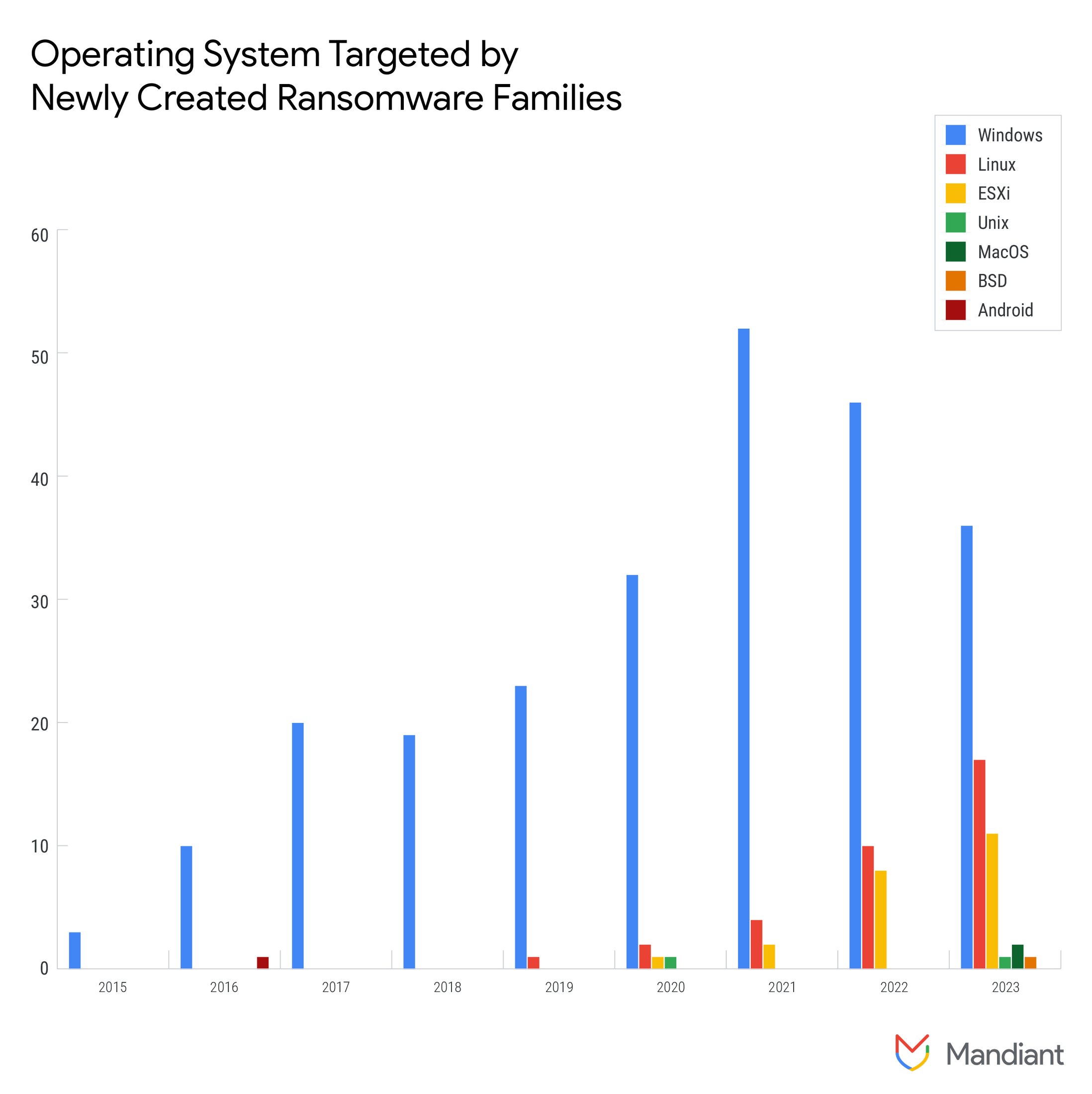

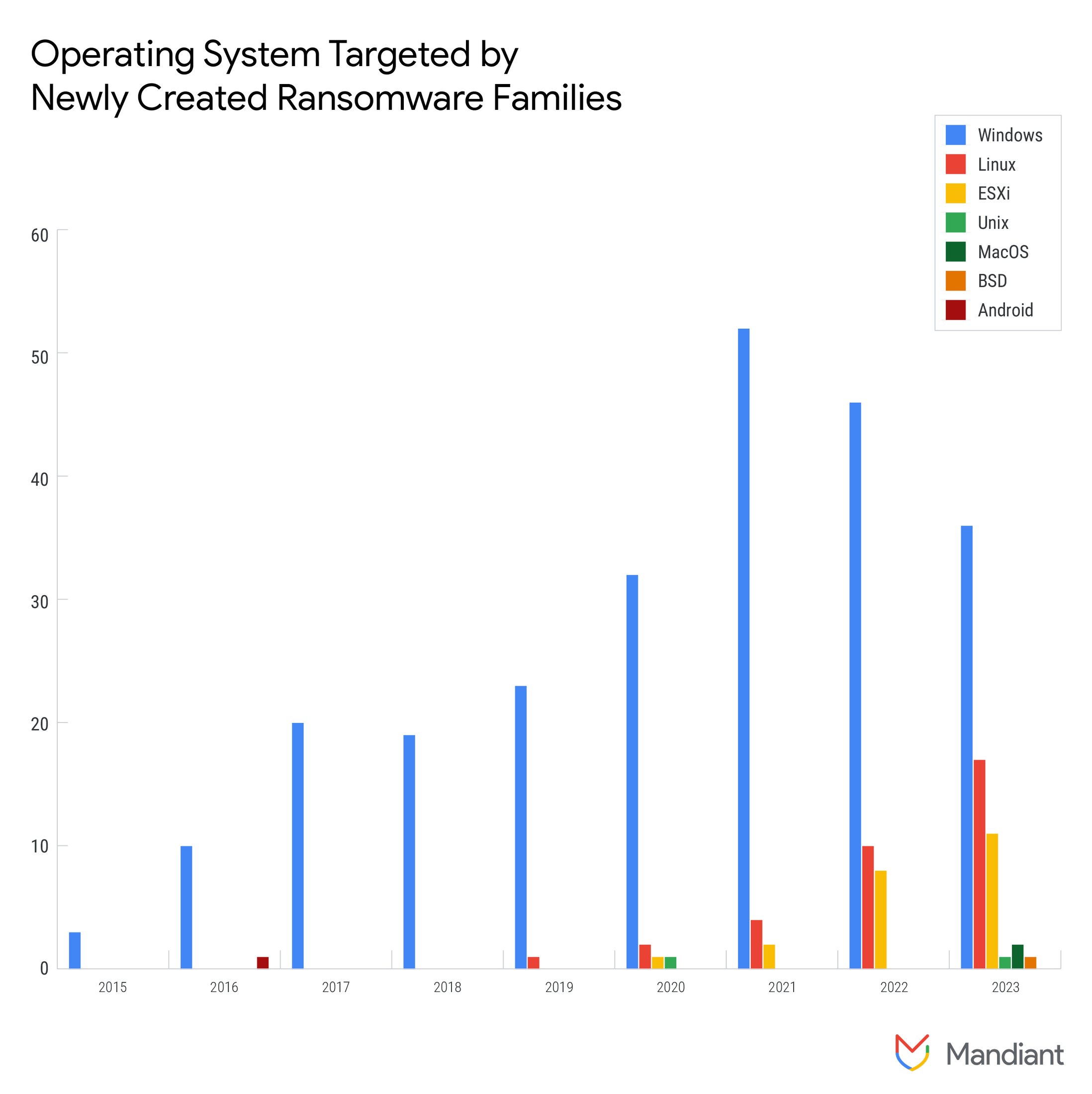

新しいファミリーと比較して、ランサムウェアの新亜種の割合は着実に増加しており、2023 年に確認された新しいファミリーの約 3 分の 1 は、過去に特定されたランサムウェア ファミリーの亜種でした(図 5)。これは、脅威アクターが新しいファミリーを一から作成するのではなく、既存のランサムウェア ファミリーをアップデートするために時間とリソースを費やしていることを示している可能性があります。さらに 2021 年以降、Linux と ESXi のシステムを暗号化できるランサムウェア ファミリーと亜種の割合が Windows と比較して増加していることが確認されており、この傾向は 2023 年を通じて継続しています(図 6)。2023 年の新しいサブファミリーのうち約 70% は、Windows を標的とした亜種がすでに存在するファミリーを非 Windows システムを標的にするよう再設計したものでした。一方、約 11% はリブランドの結果でした。脅威アクターは、可能性のある攻撃対象領域を拡大し、その影響力と身代金要求の可能性を最大化するために、引き続き非 Windows システムを標的にしていると考えられます。

図 5: 新たに分析されたランサムウェア ファミリー(ランサムウェア エコシステムの全体を反映しているわけではありません)

図 6: ランサムウェアが対応するオペレーティング システムの内訳(年別)

ランサムウェアのデプロイのタイミング

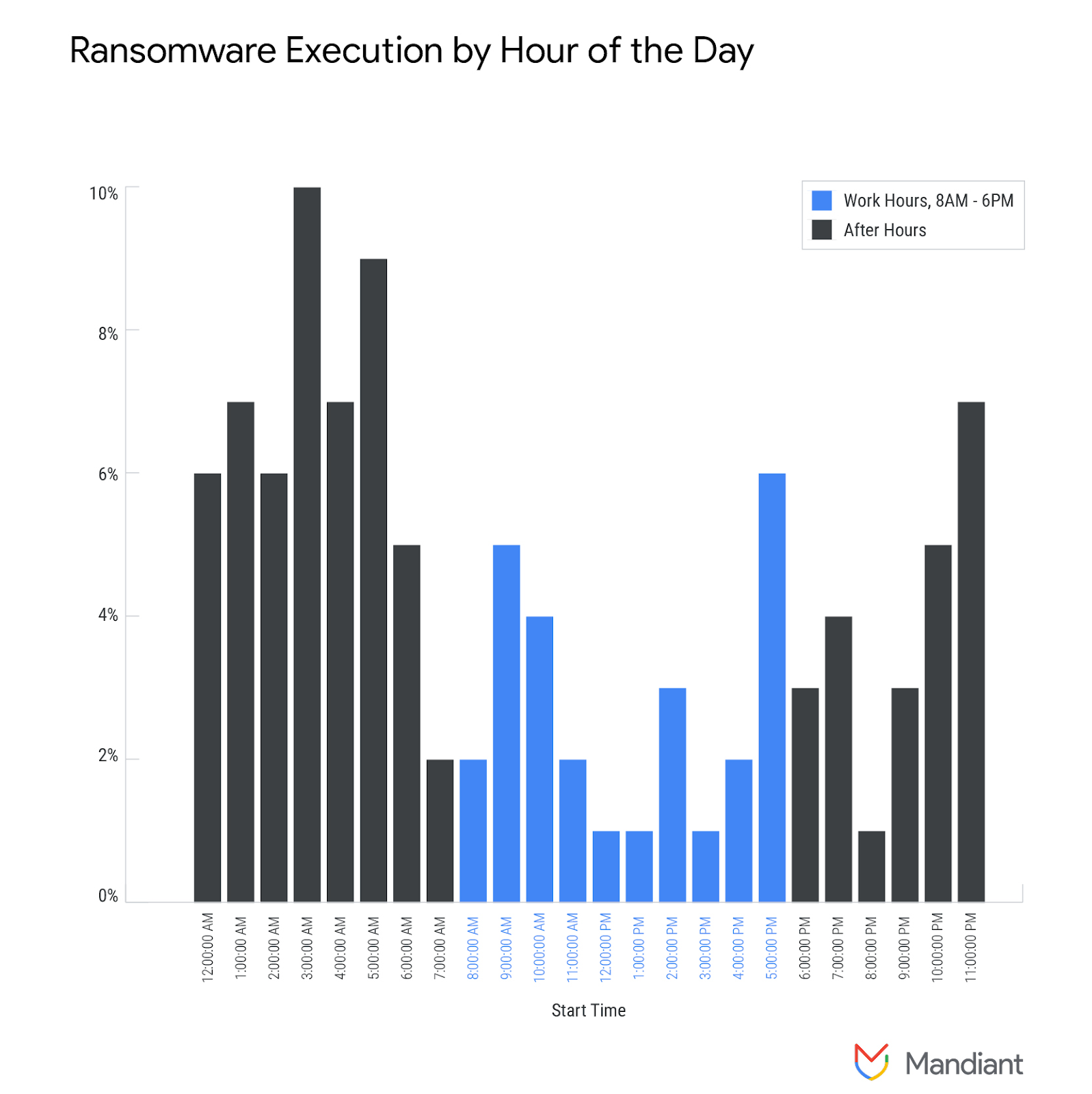

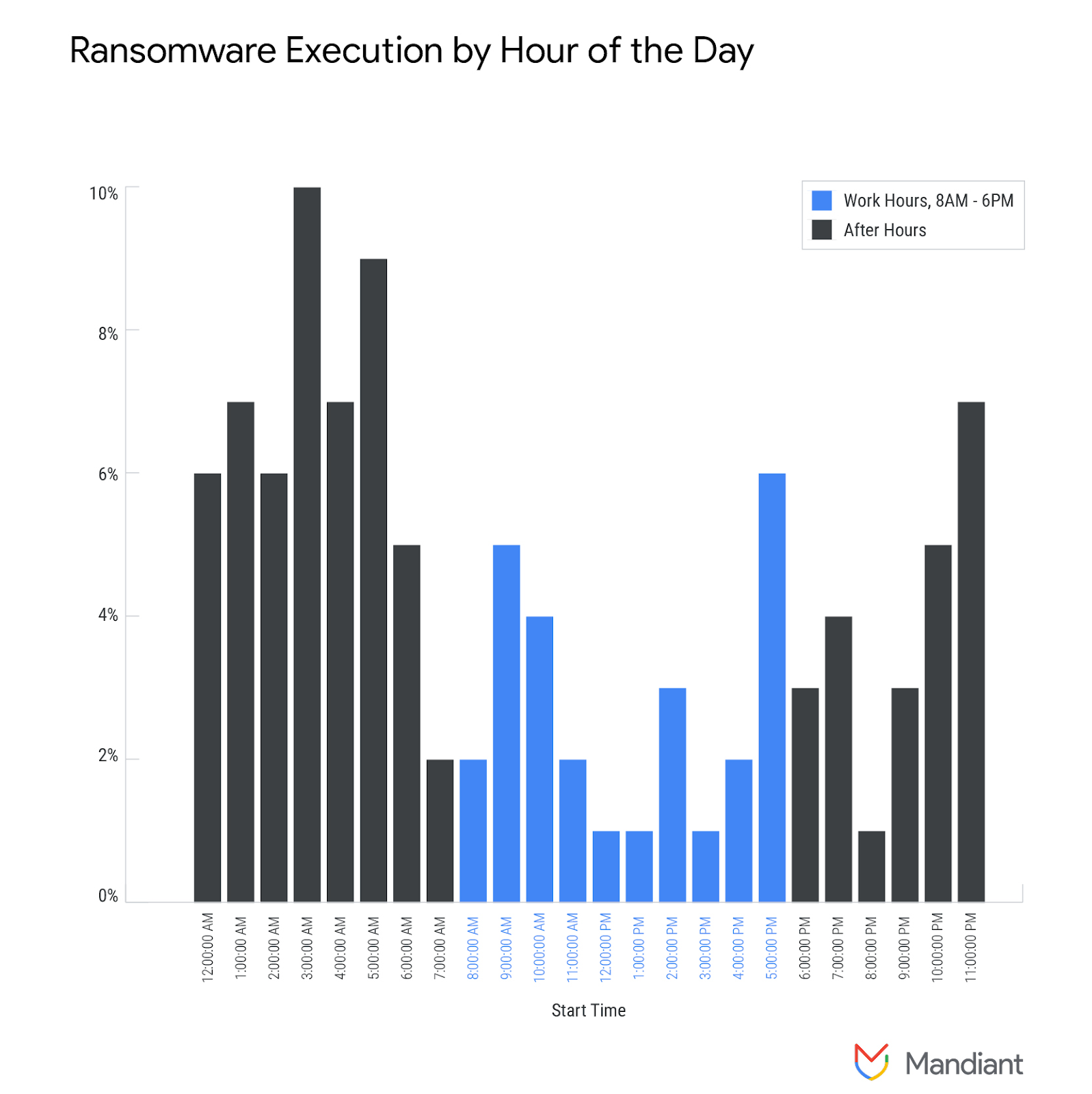

これまでは、ランサムウェアの実行が最も顕著な曜日に明確なパターンがあったり、業務時間外に多くのアクティビティが発生したりしていました。しかし 2023 年は、ランサムウェア オペレーターの選ぶタイミングが比較的ランダムになっている傾向が見られました。ランサムウェアのデプロイの約 75% は標準的な業務時間ではない時間帯に発生しているようで、2021 年と 2022 年よりわずかに減少しており、ランサムウェアの実行は例年よりも曜日間で均等に分散しています(図 7)。

図 7: 時間帯別のランサムウェアの実行

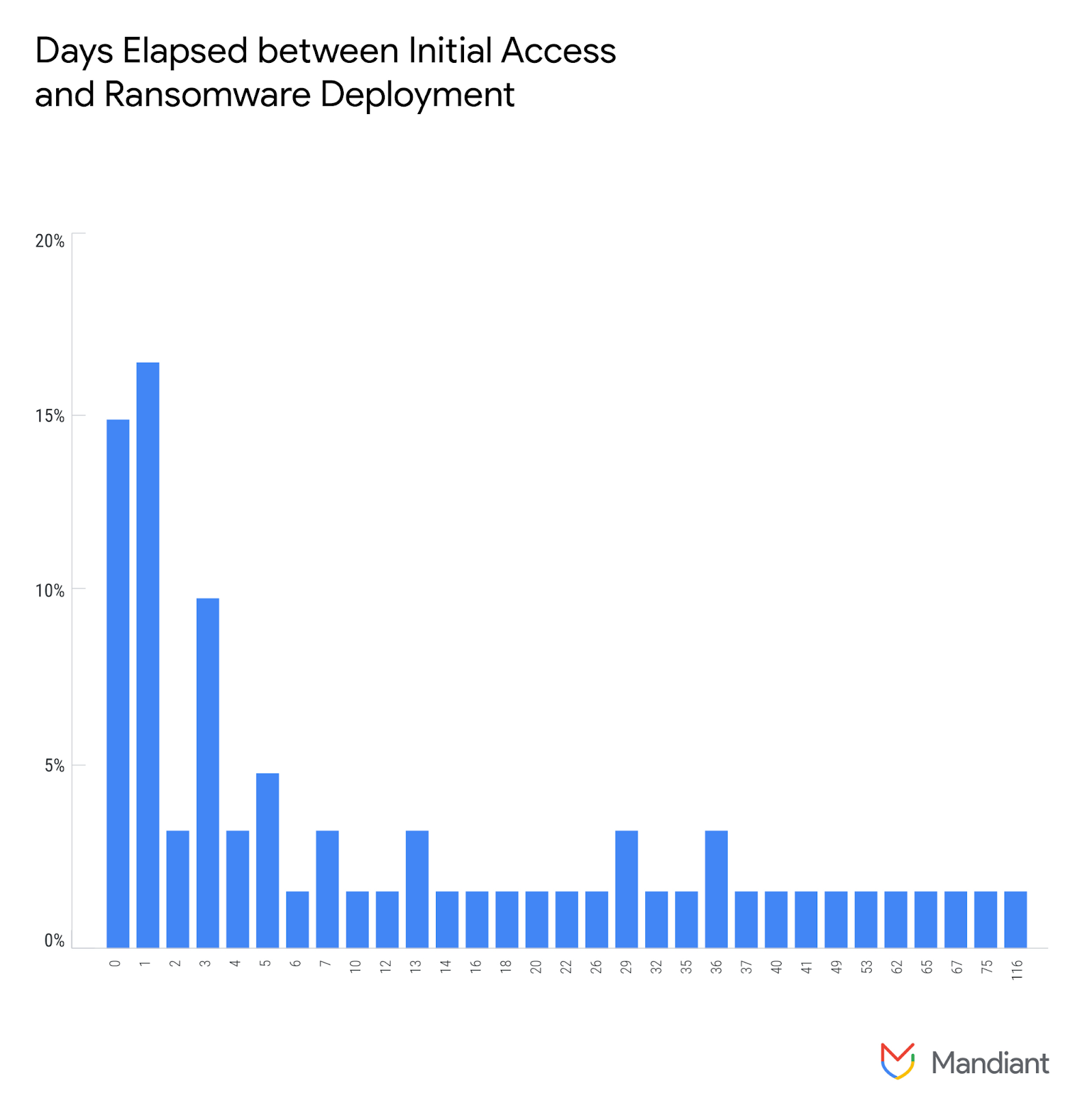

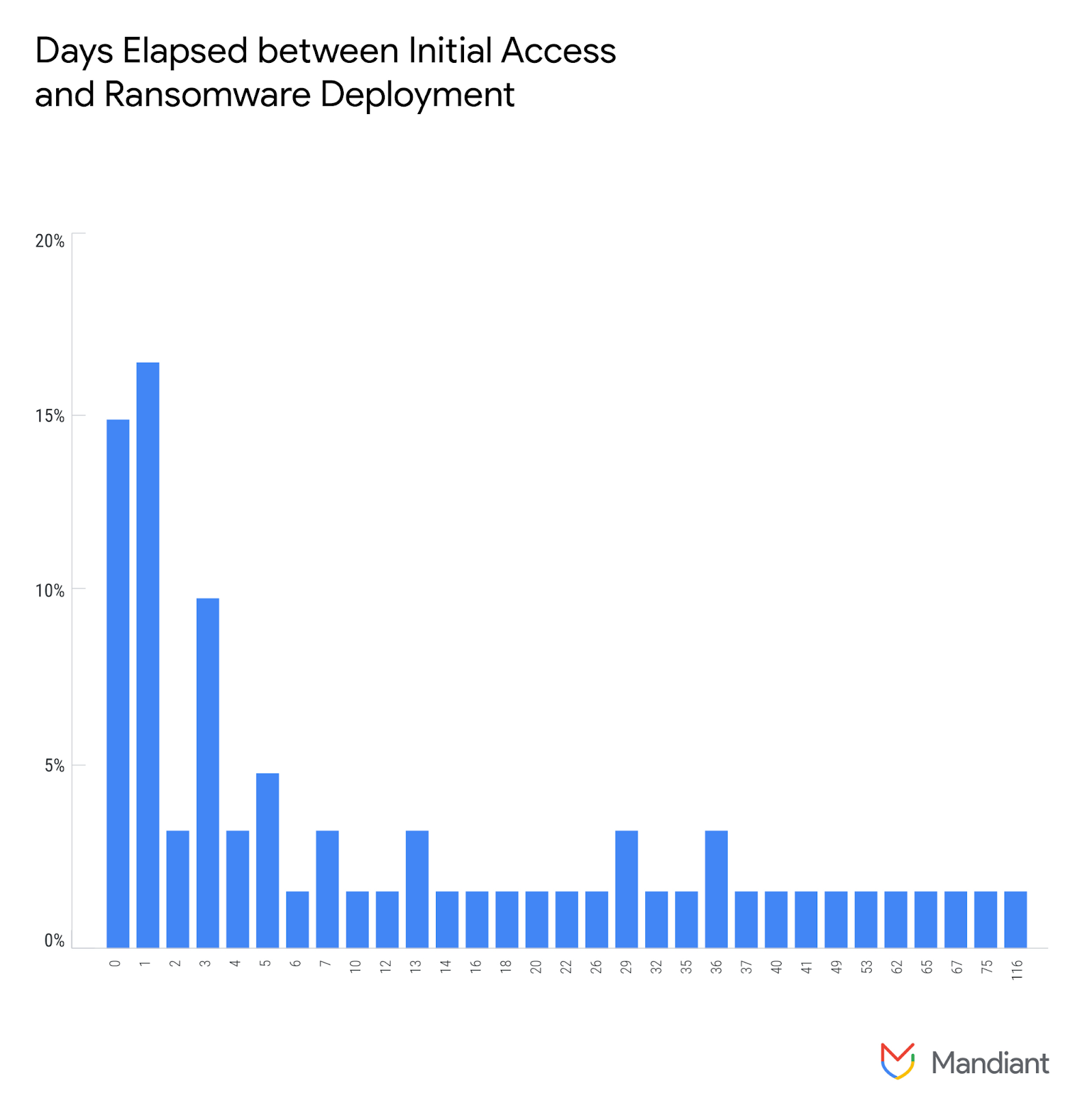

最初の感染からランサムウェアのデプロイまでの経過時間

最初のアクセスからランサムウェアのデプロイまでの時間の中央値は、2022 年の 5 日から 2023 年の 6 日へとわずかに増加しました。近年、最初のアクセスからランサムウェアのデプロイまでの時間が大幅に短縮されています。2017~2019 年、ランサムウェア侵入時の経過時間の中央値は 21 日でしたが、2020 年にわずか 3.5 日まで激減し、その後増加に転じて 2021 年には 7 日となりました。データ窃盗による恐喝を伴うインシデントは依然として、ランサムウェアのデプロイのみのインシデントより時間がかかっています。データ窃盗による恐喝が確認されたかその疑いのあるインシデントは 2022 年には約 51% でしたが、2023 年には約 59% となりました。この増加を受けて、2023 年の中央値が 2022 年より増えたのだと考えられます。

-

2023 年、悪意のあるアクセスの最初の形跡からランサムウェアのデプロイまでの経過日数は 0~116 日と、大きなばらつきがありました(図 8)。

-

インシデントの約 15% で、攻撃者が最初にアクセスしてから 1 日以内にランサムウェアがデプロイされ、インシデントのほぼ 3 分の 1 で、最初のアクセスから 48 時間以内にランサムウェアが実行されています。

-

確認されたインシデントの 77% 以上で、攻撃者との最初の接点から 30 日以内にランサムウェアがデプロイされ、54% では最初の 1 週間以内にデプロイされています。

-

2023 年のインシデントの約 59% で、データ窃盗が確認されたかその疑いがあります。データ窃盗が確認されたかその疑いがあるインシデントで、最初のアクセスからランサムウェアのデプロイまでの時間の中央値は 6.11 日でした。一方、データの引き出しを伴わないインシデントにおける中央値は 1.76 日でした。

2022 年のインシデントではデータの引き出しの有無によって大きな差があり、データ窃盗を伴うミッションでは中央値が 9 日だったのに対し、データ窃盗を伴わないミッションでは 1 日でした。これは、脅威アクターがデータ窃盗を行う際の効率が上がっていることを示している可能性があります。

図 8: 最初のアクセスからランサムウェアのデプロイまでの経過日数

よくある TTP

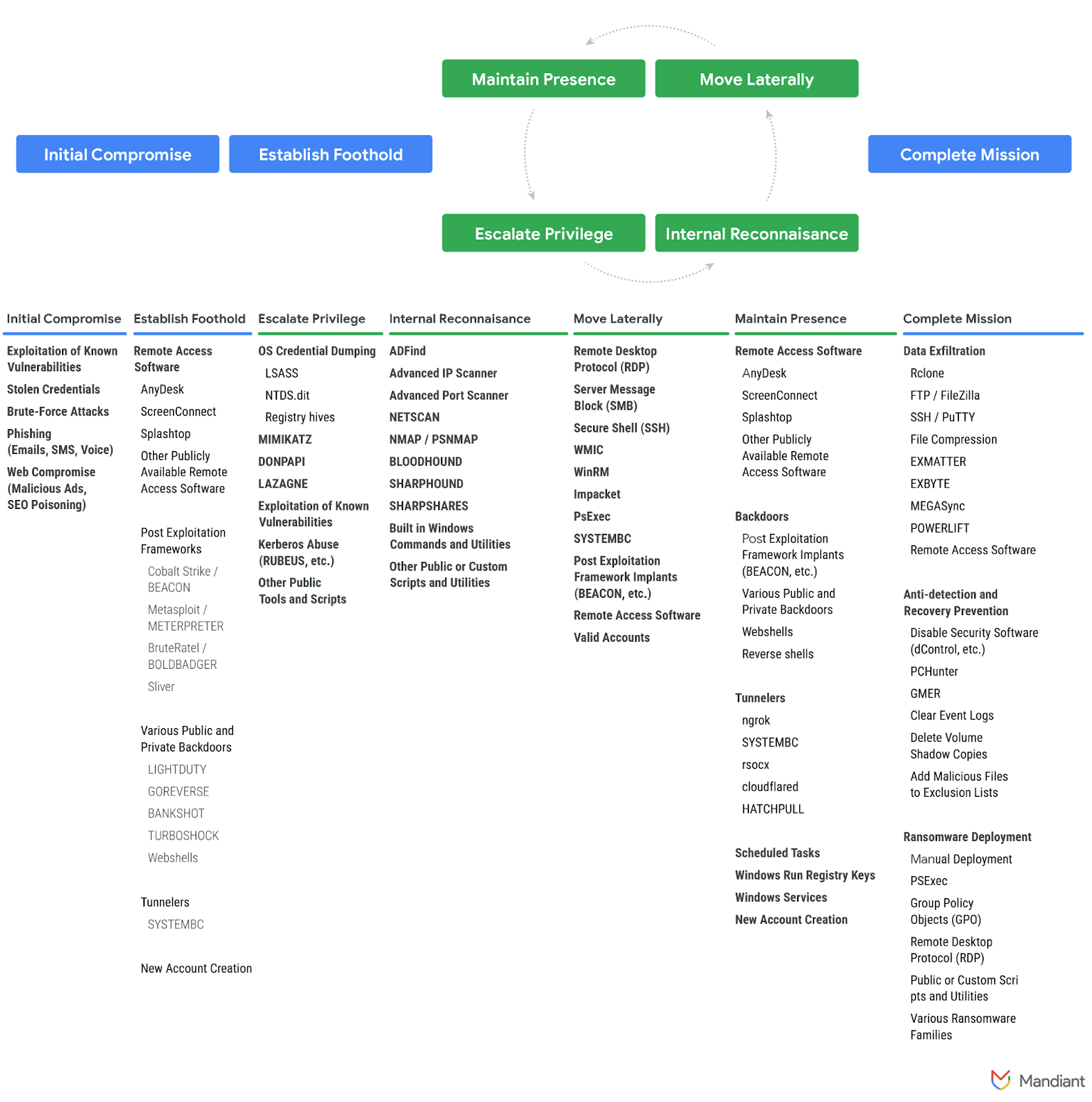

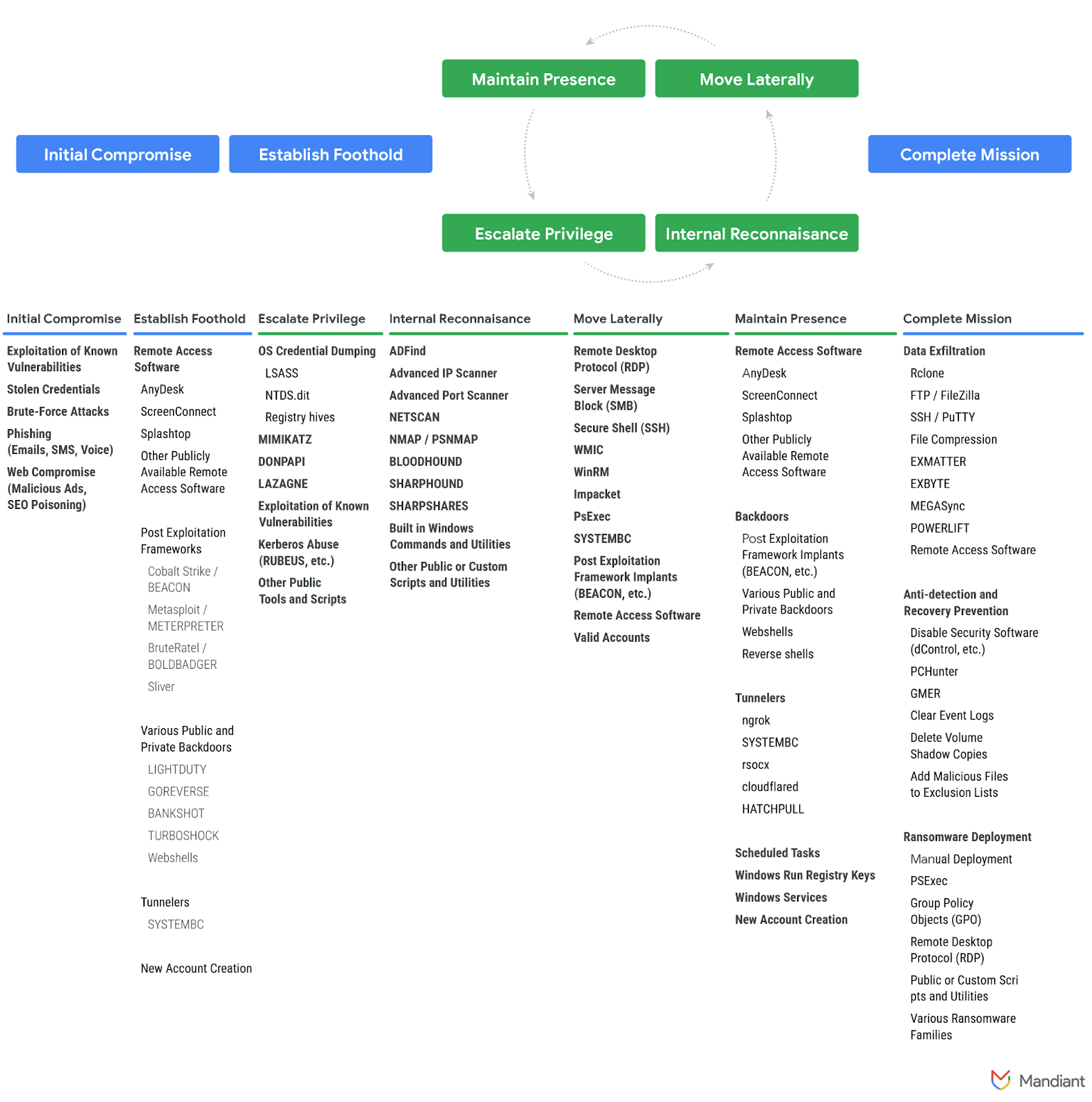

以降のセクションでは、ランサムウェアを配布する脅威アクターが侵害後に使用する TTP の傾向を説明するとともに、Mandiant の攻撃ライフサイクル モデルの対応するステージにまとめています(図 9)。このセクションで概説する TTP は、2023 年のランサムウェア調査において Mandiant が確認したものです。

図 9: 2023 年に確認されたランサムウェア インシデントに関連する攻撃ライフサイクル

初期アクセス

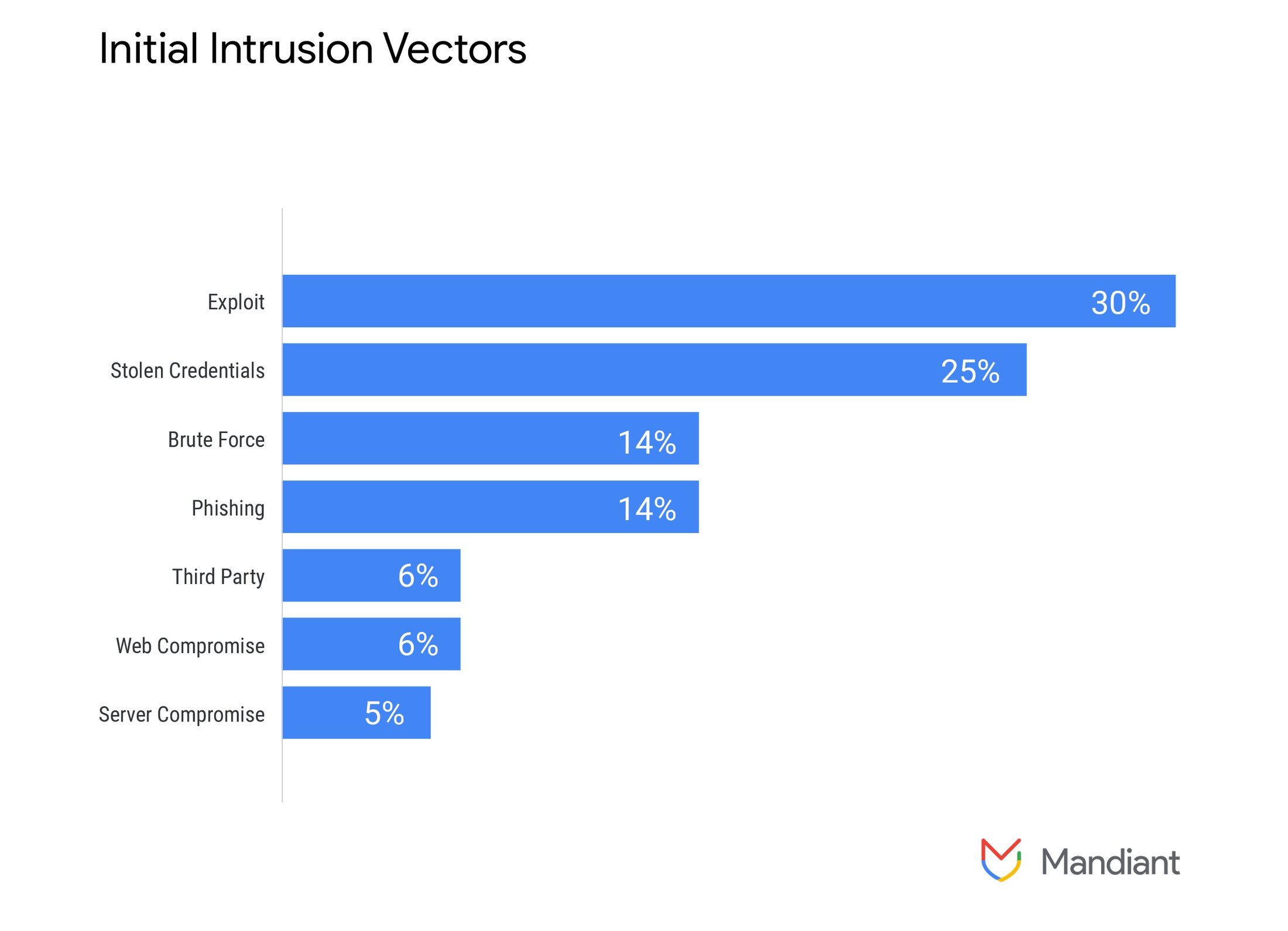

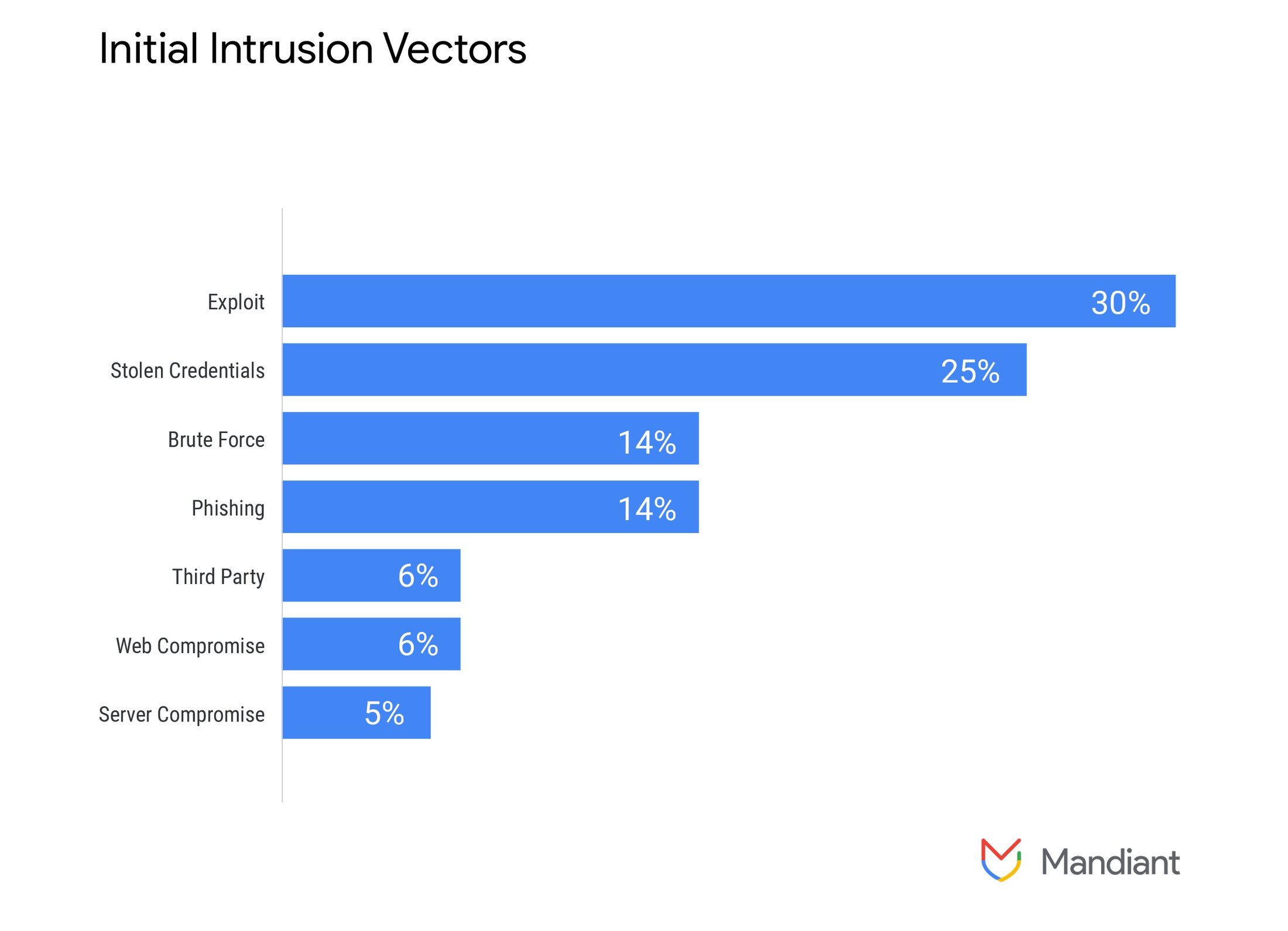

2023 年に最も一般的だった初期アクセス ベクトルは、盗まれた認証情報か、インターネットに面するインフラストラクチャの脆弱性の悪用でした(図 10)。多くのインシデントにおいて、ネットワーク侵害の最初の形跡は、正当な認証情報の所持またはブルート フォース アタックの成功を通じて、アクターが被害者のバーチャル プライベート ネットワーク(VPN)の認証に通ったことでした。また 2023 年はブルート フォース アタックが 2022 年よりわずかに増加しました。

-

初期アクセス ベクトルが特定されたインシデントのほぼ 40% で、脅威アクターが盗まれた認証情報を使用するかブルート フォース アタックを行い、正当な認証情報を悪用して被害者の環境にアクセスしていました。こうしたインシデントの大部分は、被害者の企業の VPN インフラストラクチャへの認証が伴うものでした。

-

分析対象のインシデントのうち、初期感染ベクトルが判明しているものの約 4 分の 1 で、盗まれた認証情報が使用されていました。情報窃取型マルウェアで入手したログを含め、脅威アクターが認証情報を販売していることが継続的に確認されていることから、場合によっては、脅威アクターがアンダーグラウンド フォーラムを通じてこれらの認証情報を入手しているとも考えられます。脅威アクターはさらに、認証情報を入手するために利用できる情報窃取型マルウェアに高い関心を示しています。

-

ブルート フォース アタックが行われたインシデントは、2022 年の 8% から増え、約 14% となりました。単純なパスワードまたは一般的なパスワードを使ったアカウントを介して脅威アクターがログインに成功した事例もあります。

-

インターネットに面するシステムの脆弱性の悪用が依然として一般的な初期アクセス ベクトルとなっており、2023 年には 2022 年と比較して割合がわずかに増加しました(表 2)。2023 年に分析されたインシデント全体では、脅威アクターがインシデントのほぼ 30% で最初のアクセスに脆弱性を悪用していました。2022 年の 24% から増加していますが、2021 年の 50% 超からは大幅に減少しています。最初のアクセスに脆弱性が悪用された複数のインシデントにおいて、身代金要求までの合計時間は 5 分未満でした。インターネット経由でアクセスできる脆弱なシステムに対し、自動化された大規模な悪用とランサムウェアのデプロイが行われたものと思われます。

-

複数の脅威アクターが CVE-2023-4966(別名 CitrixBleed)を悪用し、正当な Citrix NetScaler ユーザー セッションをハイジャックしています。その後、AGENDA.RUST、ALPHV、LOCKBIT など、さまざまなランサムウェア ファミリーのデプロイを含むアクティビティが行われました。

-

脆弱性の悪用を伴う、確認されたすべてのインシデントにおいて、脅威アクターは脆弱性利用型不正プログラムや概念実証(PoC)コードが公開されている既知の脆弱性を悪用していました。脅威アクターが Liferay Portal の 2017 年の脆弱性を悪用した疑いが持たれている事例もあります。

-

Mandiant は、脅威アクターが最初のアクセスでゼロデイの悪用を行ったランサムウェア インシデントを直接確認したわけではありませんが、公開されている報告によると、少なくとも 3 つのゼロデイ脆弱性(CVE-2023-28252、CVE-2023-20269、CVE-2023-24880)が、4 種類のランサムウェア ファミリーのデプロイを伴うインシデントで利用されていました。FIN11 もファイル転送システムのゼロデイ脆弱性を継続的に悪用していましたが、これはランサムウェアをデプロイしない、データ窃盗による恐喝を伴う活動でした。

-

初期アクセス ベクトルが特定されたインシデントの約 14% で、脅威アクターはメール、SMS、または音声でフィッシングを行っていました。

-

複数の BASTA インシデントで QAKBOT キャンペーンが初期アクセス ベクトルとなっています。QAKBOT ペイロードは、ZIP ファイルや OneNote ファイルなどのさまざまな悪意のあるペイロードを介し、メールスパム キャンペーンを通じて配布されました。

-

2023 年、UNC3944 は初期アクセスのための認証情報を取得するために、パスワードと多要素認証(MFA)のデバイス設定をリセットする試みの一環として、被害組織のヘルプデスクに従業員を装って電話をかけるなど、SMS のフィッシング活動とソーシャル エンジニアリングを利用しました。

-

また脅威アクターは、被害者の環境への初期アクセスを実現するために、投機的なウェブベースのマルウェア配布を行いました。

-

UNC4696 は WinSCP や Advanced IP Scanner などの一般的なソフトウェアの悪意のある広告を利用して被害者を騙し、悪意のあるインストーラをダウンロードさせ、BEACON や Python ベースのバックドアに誘導しています。UNC4696 はこのアクセスを利用して最終的に ALPHV をデプロイしました。

Mandiant は 2023 年にも、ある脅威アクターがランサムウェアのデプロイを実現するために、別の脅威アクターから取得した初期のアクセス権を利用していることを引き続き確認しています。こうした最初の侵害は、通常は有名なマルウェア配布脅威クラスタを介して行われていました。

-

2023 年を通じて、UNC2500 と UNC2633 の QAKBOT キャンペーンにより入手した初期のアクセス権を利用した、UNC4393 BASTA ランサムウェア活動が多数確認されました。しかし、2023 年 8 月に QAKBOT が撲滅された後、UNC4393 BASTA ランサムウェア活動につながる侵入において UNC2500 が DARKGATE を配布していることが確認されています。

- ランサムウェアのデプロイより前に確認されたその他の注目すべき配布脅威クラスタとしては、UNC2565(GOOTLOADER を配布)、UNC2824(URSNIF を配布)、UNC3525(SMOKELOADER に感染したホストへのアクセスを提供)があります。

図 10: 初期侵入ベクトル

表 1: 初期侵入ベクトルの説明

表 2: ランサムウェア インシデントにおいて最初のアクセスに利用されたことが疑われる / 確認された脆弱性

足場の確立

脅威アクターは、正規リモート アクセス ツール、攻撃フレームワーク、トンネラー、有効な認証情報を組み合わせて使用し、被害者の環境内に足場を築きました。

-

BEACON は依然として脅威アクターが使用する最も一般的な攻撃フレームワークとなっています。2023 年には、ランサムウェア活動の約 10% で足場を築くために使用されました。BOLDBADGER や METASPLOIT などのその他の悪用フレームワークは、ランサムウェア インシデントのごく一部で確認されています。たとえば、ある LOCKBIT.BLACK の侵入では、アクターは BOLDBADGER を介して足場を築きました。

-

脅威アクターは、足場の確立、プレゼンスの維持、データの引き出しなど、攻撃ライフサイクルの複数のフェーズで一貫してリモート管理ツールを使用していました。よく使用されるリモート管理ツールとしては、ScreenConnect、Splashtop、Atera、Anydesk などがあります。

-

脅威アクターは多くの場合、侵害した RDP と VPN のユーザー認証情報を使用して足場を築いていました。これは、脅威アクターが最初にアクセスするために侵害した認証情報を頻繁に使用していることが確認されたことと一致します。脅威アクターは引き続き有効な認証情報を利用し、Remote Desktop Protocol(RDP)を介してネットワーク内を移動しています。また、脅威アクターが攻撃ライフサイクルのこのフェーズのために新しいユーザー アカウントを作成することも確認されています。

-

UNC3944 はプレゼンスを維持する方法として、複数のインシデントにおいて MFA の設定を変更していました。新しい MFA デバイスを追加してアカウントを侵害したインシデントもあります。

-

攻撃サイクルのこのフェーズのためにウェブシェルを使用するケースが増えています。しかし、こうしたインシデントの多くは Atlassian の脆弱性を悪用して Java ベースのウェブシェルをデプロイし、最終的には CONTI ランサムウェアにつながる UNC4721 キャンペーンから派生しています。

-

それほど一般的ではないものの、ランサムウェアのデプロイにつながるインシデントにおいて、LIGHTDUTY、GOREVERSE、BANKSHOT などのバックドアをデプロイする脅威アクターもいました。

プレゼンスの維持

脅威アクターは、被害者の環境におけるプレゼンスを維持するために、主に正規のリモート アクセス ツール、BEACON、さまざまなトンネラーとプロキシ マルウェアを使用していました。また、Windows の組み込みの永続化メカニズムを使用したケースや、新しいアカウントを作成したケースのほか、既存のアカウントのパスワードを変更したケースもありました。

-

プレゼンスを維持するための手段として BEACON を使用する脅威アクターは継続して減少傾向にあります。このフェーズで BEACON が使用されたランサムウェア インシデントは、2022 年は 37% で、2021 年は 50% を超えていましたが、2023 年にはわずか 14% でした。

-

METASPLOIT など、他のポスト エクスプロイト C2 フレームワークを使用するケースも限定的に見られました。たとえば、ある NOESCAPE インシデントでは、脅威アクターが SLIVER にサービスを登録していました。

-

ある CACTUS ランサムウェア インシデントでは、外部攻撃者が管理するインフラストラクチャに対して、脅威アクターが METASPLOIT と METERPRETER の SSH リバースシェルを使用しています。

-

脅威アクターには、正規リモート アクセス ソフトウェアを使用してプレゼンスを維持する傾向が引き続き見られました。同一環境に複数の異なるリモート アクセス ツールを導入することもあります(表 3)。35% を超えるインシデントで、プレゼンスを維持するためにリモート アクセス ユーティリティが使用されていました。

-

それに比較すると一般的ではないものの、一部の脅威アクターは引き続きカスタムのバックドアやマルウェアを利用しています。たとえば FIN8 は、TURBOSHOCK バックドアにつながるマルチステージのシェルコード感染チェーンを使用しており、これはこれらの脅威アクター専用だと考えられます。

-

脅威アクターは SSH トンネルとリバースシェルを利用していました。たとえば、複数の脅威アクターがベンダーのウェブサイトから BitVise SSH クライアントをダウンロードしたことが確認されています。

-

CACTUS をデプロイした脅威アクターは、15 分ごとにリバースシェルを実行するスケジュール タスクを作成するバッチファイル スクリプトを実行していました。

-

ある LOCKBIT.BLACK の侵入では、脅威アクターが被害者のネットワークに直接接続できる SSH トンネルを構成しました。このアクターは、2 つのスケジュール タスクを作成するバッチ スクリプトを実行することで、ポート 2222 をリッスンするよう構成された OpenSSH サーバーを実行し、ポート 2222 へのアクセスを転送するアウトバウンド SSH 接続を確立していました。

-

脅威アクターは、侵入の約 18% で、被害者の環境におけるプレゼンスを維持するためにトンネラーを使用していました。最もよく使用されるトンネラーは SYSTEMBC であり、Cloudflared、RSOCX、NGROK も複数のインシデントで使用されています。

-

インシデントの約 17% で、脅威アクターはアクセス権を使用して新しいユーザー アカウントを作成(その多くで権限を昇格)し、プレゼンスを維持していました。

- 脅威アクターは、スケジュール タスク、サービスのインストール、レジストリベースの永続化など、Windows の組み込みの永続化メカニズムも使用して、さまざまなマルウェアやスクリプトを永続化しています。SYSTEMBC.V2 や SYSTEMBC.POWERSHELL のように、マルウェア自体がスケジュール タスクを作成するケースもあります。

表 3: 永続性を維持するために使用された正規リモート アクセス ツール

権限の昇格

脅威アクターは多くの場合、有効な認証情報を取得して、被害者の環境で権限を昇格させます。MIMIKATZ を介すケースが特に多くなっていますが、1 回の侵入で複数のツールや戦術を採用するケースもよく見られます。脅威アクターが使用したその他の認証情報窃取ツールとしては、CLEANBLUFF、LAZAGNE、NANODUMP のほか、公開されているさまざまなツールやスクリプトがありました。また脅威アクターは、脆弱性の悪用、DPAPI、Kerberoasting 攻撃など、その他の方法でも権限昇格を試みています。

-

多くのインシデントで、脅威アクターは MIMIKATZ を利用していました。これは Windows のセキュリティ監査ツールですが、これを使用すると、パスワード ハッシュを盗んだりメモリから抽出した平文パスワードをダンプしたりして、管理者権限を持つ認証情報を取得することができます。

-

複数のインシデントで、脅威アクターは lsass.exe(Local Security Authority Subsystem Service)をダンプすることで、メモリに保存されている認証情報の取得を試みました。少なくとも 1 つのケースで、脅威アクターがメモリのミニダンプを取得するために NANODUMP(Windows LSASS プロセスを標的とする認証情報窃取ユーティリティ)を利用していた疑いがあります。また、ntds.dit Active Directory データベースや、SAM、System、Security などのさまざまなレジストリ ハイブを抽出して、さらに認証情報を取得した脅威アクターもいました。

-

脅威アクターは公開されているさまざまなツールを利用し、Kerberoasting 攻撃を介して認証情報にアクセスしています。ツールとしては、PowerShell、RUBEUS、Invoke-Kerberoast PowerShell コマンドレットなどがあります。

-

脅威アクターは、さまざまなランサムウェア インシデントで脆弱性を悪用して権限の昇格を試みました。

-

ある ALPHV ランサムウェアの侵入で、脅威アクターは Windows の共通ログファイル システム ドライバ コンポーネントの脆弱性(CVE-2022-24521)を悪用する権限昇格ツール CLEANBLUFF を利用していました。

-

LOCKBIT ランサムウェアが関係する別のインシデントで、脅威アクターは権限昇格のために CVE-2022-24521 や CVE-2021-43226 を悪用できるファイルをデプロイしました。

-

ある BASTA ランサムウェアの侵入では、脅威アクターが BEACON をデプロイする前に、被害者の環境で CVE-2023-28252 を利用して権限を昇格させたことが確認されています。

-

LOCKBIT.BLACK と LOCKBIT.UNIX のランサムウェアがデプロイされた侵入では、脅威アクターが権限昇格のために CVE-2023-3539 を利用したと見られる形跡がありました。

-

ある WHITERABBIT ランサムウェアの侵入で、脅威アクターは CVE-2023-3519 を利用していました。その結果、権限のある認証情報にアクセスできるようになったと予想されます。

-

脅威アクターは一般的に、有効な認証情報を取得したり追加のアカウントにログインしたりするために、公開されているさまざまなツールを採用しています。

-

AGENDA.RUST、GLOBEIMPOSTER、MALLOX、MEDUSEALOCKER.V2、PHOBOS を使用する脅威アクターが、オープンソースの認証情報窃取ツールの LAZAGNE を利用したことが確認されています。

-

後に ALPHV.LINUX、ALPHV.SPHYNX、RAGNARLOCKER、STALEDONUT をデプロイした脅威アクターが、Veeam-Get-Creds.ps1 スクリプトのバリエーションを実行していました。これは、Veeam がリモートホストに接続するために使用するパスワードの復元を試みる、公開されているスクリプトです。

-

ALPHV.LINUX、ALPHV.SPHYNX、LOCKBIT、MEDUSALOCKER.V2 を使用する脅威アクターが、ブルート フォース アタックを行って他のシステムにアクセスしていました。たとえばある MEDUSALOCKER.V2 の侵入では、脅威アクターは NLBRUTE(標的のホストのアドレス、ユーザー名、パスワードを入力として受け入れる Windows ベースの RDP ブルート フォース ツール)を利用しています。

-

ランサムウェア関連の複数の侵入で、脅威アクターは DONPAPI を利用していました。これは Python で作成された認証情報ダンピング ユーティリティであり、DPAPI で保護されている認証情報を収集できます。

-

LOCKBIT.V2 ランサムウェアが関係したインシデントで、脅威アクターは LAZAGNE や MIMIKATZ のほか、NirSoft のウェブサイトで入手できる複数のツール、gosecretsdump、EFSPOTATO など、公開されているさまざまな認証情報窃取ツールを利用していました。

-

REDBIKE.LINUX ランサムウェアによる侵入の際、脅威アクターはドメイン参加リクエストを使用して ESXi サーバーを被害者のドメインに追加し、ドメイン アカウントで ESXi サーバーにログインできるようにしていました。

-

PLAYCRYPT ランサムウェアがデプロイされたインシデントで、脅威アクターは MIMIKATZ を利用し、タスク マネージャーを介して LSASS のダンプを試み、ボリューム シャドウ コピーから ntds.dit Active Directory データベースを復元しました。また権限昇格のために、Internal Monologue を使用して NTLM ハッシュと認証情報を取得するという、独自性の高い手法を採用していました。

内部偵察

脅威アクターは、ランサムウェアのインシデントの際に内部偵察活動を可能にするために、公開されている正規ツールだけでなく、組み込みの Windows ユーティリティも頻繁に使用します。脅威アクターが活動に役立つ可能性のある特定の情報を求めて SharePoint ドライブ、ドキュメント、メールなどの内部リソースを検索していることが、複数のインシデントで確認されています。

-

インシデントの約 50% で、脅威アクターは公開されているネットワーク スキャナを使用して被害者の環境のネットワーク偵察を行っていました。よく使用されるスキャナとしては、Advanced IP Scanner、Softperfect Network Scanner、Advanced Port Scanner があります。

-

ある MALLOX のインシデントで、脅威アクターは Softperfect Network Scanner、Advanced IP Scanner、IPConfig を使用し、12 のエンドポイントのファイルとフォルダを手動でブラウジングしていました。

-

脅威アクターが、さまざまなアプリケーションから情報を取得するためにウェブベースの管理インターフェースを利用した例もあります。

-

ある BLACKBYTE のインシデントでは、脅威アクターは vSphere ウェブ コンソールを使用して、さまざまな vSphere オブジェクトの情報を取得し、ネットワーク共有上のディレクトリを走査していました。

-

ある LOCKBIT のインシデントで、脅威アクターはウェブベースの管理インターフェースを使用して、Veeam バックアップ ソフトウェアや複数の ESXi ホストなど、複数のアプリケーションの情報を収集していました。

-

UNC3944 は、Azure 管理インターフェースを使用してユーザーとロールの割り当てのリストをダウンロードしていました。

-

複数のインシデントで、脅威アクターは OneDrive や Sharepoint などのさまざまな内部システムを標的としてブラウジングし、他の攻撃フェーズに役立つ可能性のある、パスワードや内部インフラストラクチャに関する情報を探しています。

-

脅威アクターが被害者の SharePoint で「ransomware」という単語を検索した例もあります。この検索の目的は不明ですが、アクターは被害者が採用しているランサムウェア対策メカニズムや、ランサムウェアの事案が発生した場合の支払い手続きを規定するサイバー保険 / 企業ポリシーを探していたものと思われます。

-

ある ROYALLOCKER のインシデントで、脅威アクターは特定のメールアドレス セットを求めて、Exchange 公開フォルダなどのさまざまな内部リソースを検索していました。また、通常は法的な情報開示(電子情報開示)のリクエストに対応するために使用される「コンプライアンス検索」を行い、10 以上の Exchange メールボックスのデータを標的にしました。

-

例年と同様、脅威アクターは被害者のインフラストラクチャとホストに関する情報を収集するために、組み込みの Windows コマンドと PowerShell コマンドを頻繁に使用していました。よく使用されている Windows コマンドとしては、whoami、net、nltest、ipconfig、ping があります。

-

脅威アクターは多くの場合、ネットワーク共有、ドメイン コンピュータ、ドメイン ユーザーの列挙など、さまざまなタスクを行うために、公開されているドメイン偵察ツールをデプロイしています。よく使用されるツールとしては、GHOSTCERT、SHARPSHARES(ネットワーク共有の列挙)、SHARPHOUND(BLOODHOUND の Active Directory 情報の収集)があります。

-

ある PLAYCRYPT の攻撃で、脅威アクターはドメイン コンピュータを列挙するために、AdFind と、RSAT の Active Directory PowerShell モジュールを使用しました。

-

ごく一部の侵入で、脅威アクターが NAS ドライブに関する情報を収集していました。たとえばある ALPHV の侵入で、脅威アクターは QNAP Qfinder Pro(NAS に保存されたファイルの表示と管理のために簡単にアクセスできるユーティリティ)をダウンロードして実行しています。それとは別にある BABLOCK のインシデントでは、脅威アクターは被害者の Synology NAS ストレージにアクセスしました。このようなストレージ ドライブは、データ窃盗による恐喝に使える機密情報を保持している可能性があり、価値の高い暗号化標的となったりすることから、ランサムウェア オペレーターにとって魅力的な標的になっているものと考えられます。

ラテラル ムーブメント

ラテラル ムーブメントはほとんどの場合、侵害されたアカウントや攻撃者が作成したアカウントの有効な認証情報を、RDP、SSH、SMB などの組み込みのプロトコルと組み合わせて使用することで行われます。多くのインシデントで、ラテラル ムーブメントのために複数のコマンド、ソフトウェア、ツール、ユーティリティが組み合わされていました。一部のラテラル ムーブメント手法は、例年に比べて使用頻度が減っています。たとえばラテラル ムーブメントのために BEACON を使用するケースは、ランサムウェアによる侵入では 2022 年と比較して大幅に少なくなりました。

-

さまざまなランサムウェアの侵入で、脅威アクターは侵害した有効な認証情報を使用してネットワークを横移動するために、Windows の RDP と SMB のプロトコルを多用していました。複数のインシデントで、脅威アクターは RDP の Restricted Admin モードを有効にしていました。こうすることで、管理者権限にアクセスできるアクターは、被害者の環境内を横移動するときに MFA をバイパスできます。

-

複数の侵入でファイルを転送して実行するために PsExec がよく使用されています。たとえば ALPHV ランサムウェアがデプロイされたあるインシデントで、脅威アクターは PsExec を使用して複数のシステムにわたってバッチ スクリプトを実行し、ラテラル ムーブメントのために RDP を有効にしていました。別のインシデントでは、脅威アクターが ALPHV ランサムウェアをデプロイする前に、PsExec を使用して複数のシステムにわたって BEACON をデプロイしました。

-

2023 年を通して、脅威アクターはランサムウェア インシデントで一般的に SSH を利用して横移動し、多くの場合、ESXi サーバーにアクセスしていました。複数の侵入で、脅威アクターはオープンソースの PuTTY ユーティリティを利用し、被害者のシステム間で SSH を介して横移動していました。また、さまざまなランサムウェア ファミリーが関係したインシデントにおいて、脅威アクターが Bitvise と MobaXterm の SSH サーバー / クライアントを利用したことも確認されています。

-

複数の侵入において、脅威アクターはラテラル ムーブメントのために Impacket の smbexec ユーティリティを利用していました。たとえば、ある ALPHV ランサムウェアの侵入では、脅威アクターが Impacket の smbexec の変更バージョンを使用して、「Admin」という名前の新しいローカル管理者アカウントを作成し、それを別の内部ホスト上のローカル管理者のグループに追加しました。その後、アクターは RDP を使用して新しい管理者アカウントを利用し、別のシステムにアクセスしました。

-

複数のランサムウェア インシデントで、脅威アクターは Splashtop や Screenconnect などのリモート管理ソフトウェアを利用して、他の内部システムにアクセスしています。

-

また、ROYALLOCKER のデプロイにつながる侵入において NGROK が使われた疑いのあるケースや、ALPHV.LINUX ランサムウェアがデプロイされた別のインシデントにおける RSOCX の使用を含め、脅威アクターは複数のトンネリング ツールを利用して横移動しています。

-

ALPHV ランサムウェアのデプロイにつながるあるインシデントで、脅威アクターはラテラル ムーブメントのためにプロキシ マルウェアの SYSTEMBC.POWERSHELL を使用していました。

目的の達成

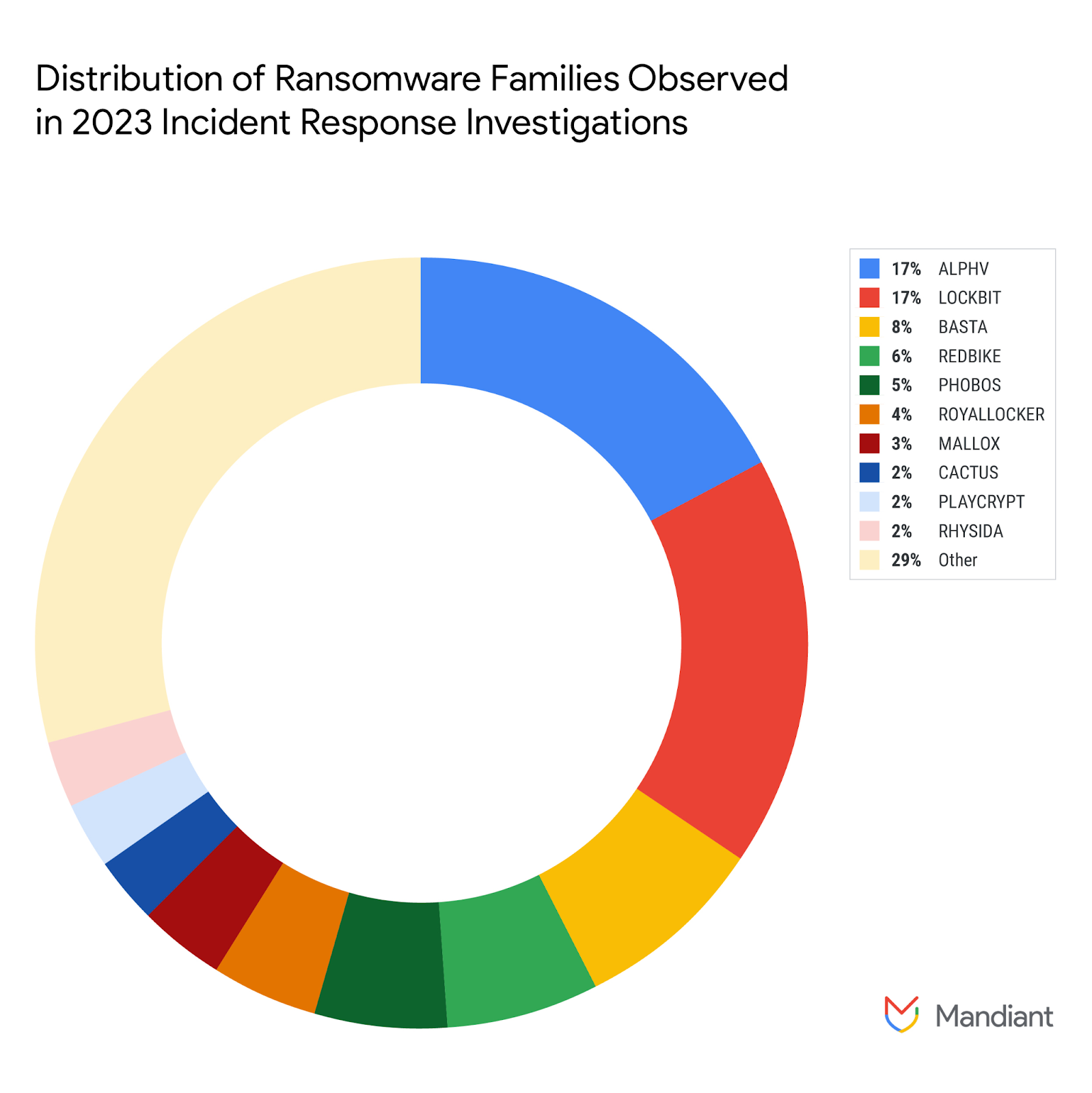

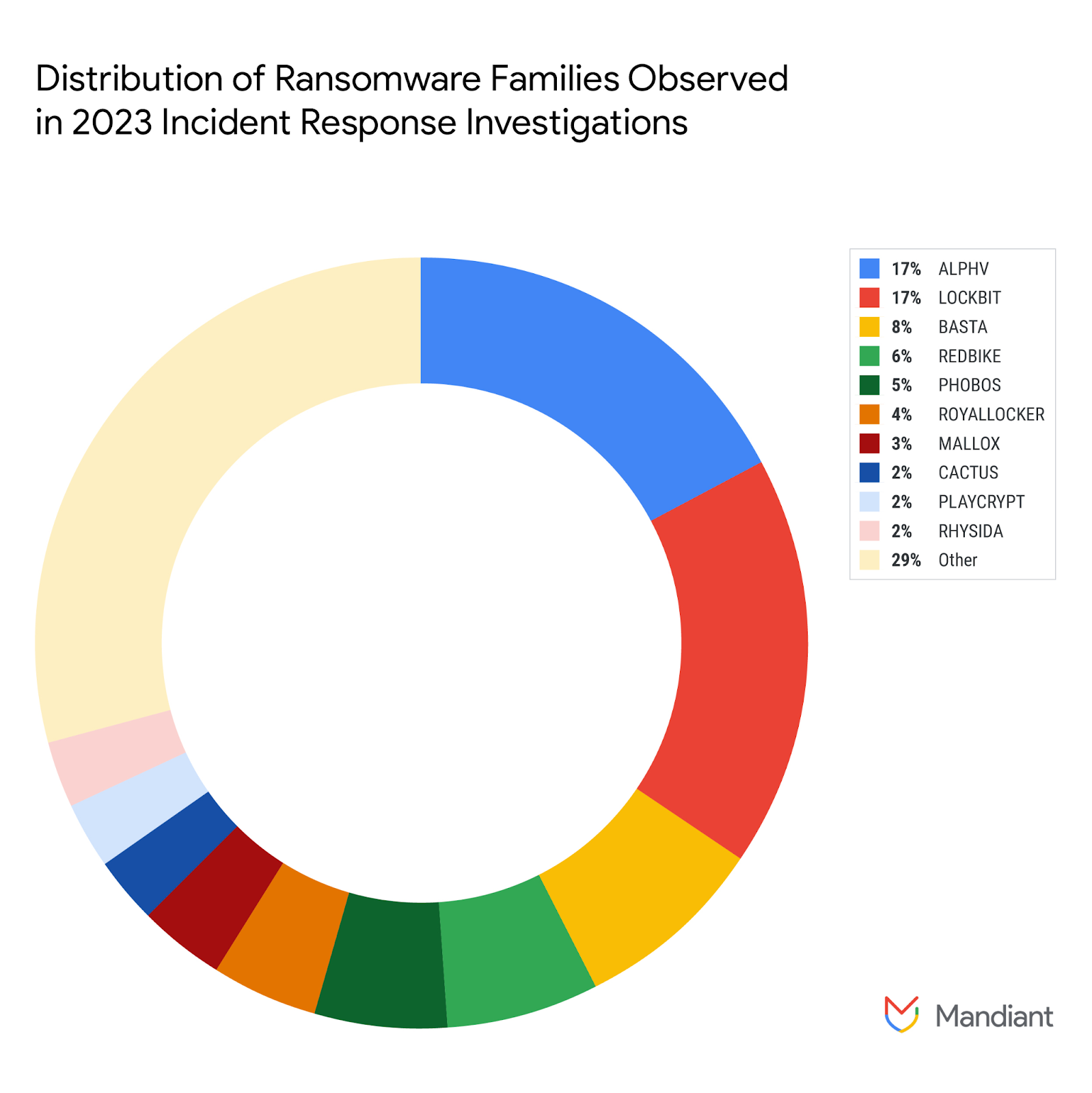

ランサムウェア オペレーターは、データ窃盗を伴う多面的な恐喝活動を日常的に行い、ランサムウェアの支払いを成功させるための交渉における影響力を高めています。以降のサブセクションでは、そうした活動におけるデータの引き出しフェーズとランサムウェアのデプロイ フェーズで確認されたことに着目します。2023 年の Mandiant のインシデント対応業務に基づくと、全体として、最も頻繁に確認されたランサムウェア ファミリーは ALPHV(ALPHV、ALPHV.LINUX、ALPHV.SPHYNX)と LOCKBIT(LOCKBIT.BLACK、LOCKBIT.V2、LOCKBIT.UNIX)であり、BASTA、REDBIKE、PHOBOS が続いています(図 11)。これは 2022 年の調査結果と一致しています。そのとき頻繁に確認されたランサムウェア ファミリーは ALPHV、LOCKBIT、BASTA で、唯一それを上回ったのは HIVELOCKER(2023 年の初めに壊滅)でした。

図 11: 2023 年のインシデントで確認されたランサムウェア ファミリーの分布

表 4: Mandiant の 2023 年インシデント対応調査で確認されたランサムウェア ファミリー

データの引き出し

データが盗まれたことが判明しているかその疑いがあるランサムウェア インシデントで、脅威アクターはデータの特定、ステージング、引き出しのために、引き続き一般的な戦略を採用しています。確認された最も一般的なアプローチとしては、正規のデータ同期ツール(Rclone、MEGASync など)、組み込みのツールまたは移植版の WinRar や 7Zip によるファイル圧縮、FTP クライアント(FileZilla、WinSCP など)、窃取の標的となるファイルを特定するためのシンプルなキーワード検索などがあります。

-

Mandiant は、窃取する機密ファイルの標的を定めるために脅威アクターがキーワード検索を使用した形跡を多く特定しました。そうしたキーワードは侵入ごとに異なりますが、概して、一般的な事業運営、財務文書、会計、秘密保持契約、機密情報、認証情報または認証情報ストアなどのトピックに関連しています。

-

脅威アクターがカスタムのデータの引き出しツールを使用して被害者の環境からデータを盗んだケースも、わずかにあります。たとえば、脅威アクターが EXMATTER とともに LOCKBIT.BLACK を使用したことや、後で BLACKBYTE がデプロイされた別のケースでは EXBYTE を使用したことが確認されています。また、未知のランサムウェアがデプロイされた別のケースでは、脅威アクターが POWERLIFT を使用して組織の財務に関するデータやその他の機密情報を引き出していました。

-

多くの場合、脅威アクターは公開されている一般的なツールやユーティリティを使用して被害者の環境からデータを引き出しています。その他の一般的な引き出しメカニズムとしては、リモート アクセス ツールを使用したファイル転送、ウェブブラウザを介したクラウド ファイル ストレージへの直接アップロード、メール転送ルールの作成がありました。

-

データ窃盗が確認されたかその疑いがある侵入の約 30% で Rclone が確認されました。Rclone は、商用のクラウド ファイル ストレージ サービスや攻撃者が管理するインフラストラクチャなど、さまざまな宛先にデータを引き出すために使用されています。この方法で使用された他のデータ同期ツールとしては、MEGASync と restic がありました。

-

攻撃者が FTP クライアントを使用してデータを引き出したほとんどのケースで FileZilla や WinSCP が使用されていましたが、PuTTY や Solar-PuTTY が使用されたケースもわずかにありました。

-

ある ALPHV のインシデントでは、ランサムウェアのデプロイから数日後、脅威アクターが Exchange Server からのすべての受信メールを外部のメールアドレスに Bcc で送信するメール転送ルールを作成していました。これは、被害者の環境からさらに機密情報を引き出す試みか、インシデント対応と復旧作業を追跡する試みだった可能性があります。

ランサムウェアのデプロイ

脅威アクターは、被害者の環境にランサムウェア ペイロードをデプロイするために多様な戦術を採用しています。最も頻繁に確認される方法としては、RDP か SSH を介してホストへの対話型アクセス権を持つ脅威アクターがランサムウェア ペイロードを手動で実行する方法や、PsExec を(場合によっては構築済みのデプロイ スクリプトとともに)使用する方法があります。特に PsExec ユーティリティは、分析対象のランサムウェア侵入の約 40% で使用されていました。

-

先行のランサムウェア ペイロードを被害者の環境に配信するために使用されたメカニズムは、多くの場合、特定されていません。しかし一般的に確認されているメカニズムとしては、インストール済みのリモート アクセス ツールを介して脅威アクターがアップロードする方法や、アクターが管理する SFTP サーバーか公開ファイル共有サイト(temp.sh など)からダウンロードする方法があります。

-

一般的に、脅威アクターは組み込みのコマンドを使用してランサムウェア バイナリを配布し、実行します。多くの場合、PowerShell またはバッチ スクリプトを、スケジュール タスク、グループ ポリシー(GPO)、一般的な管理ユーティリティである PsExecと組み合わせて使用しています。そうしたコマンドを使用してランサムウェアをデプロイするスクリプトは、メモリ内での実行を可能にする一般的なメカニズムが多数あるため、必ずしも検出されるとは限らず、フォレンジックで復元されるとも限りません。

-

PowerShell は、ランサムウェアを実行できるようにするためにさまざまな方法で使用されています。たとえば、アクティブな PowerShell セッションにおける手動実行(REDBIKE)、実行中の別のプロセスへのランサムウェアの挿入(CRYTOX)、最終的にランサムウェア ペイロードにつながる一連のローダの開始(MALLOX)、またはさらにシンプルに、PsExec を使用したネットワーク全体のホストにおけるランサムウェアの実行(RHYSIDA)などがあります。

-

ランサムウェアの実行を管理するために使用される最も一般的な永続化メカニズムは、依然としてスケジュール タスクですが、まれに脅威アクターが同じ目的で他の方法を採用するケースもあります。たとえば Bitsadmin ジョブや Run レジストリキーを使用する方法が挙げられます。これらはそれぞれ別の侵入で BASTA ランサムウェアをデプロイしたアクターが採用していました。

-

2023 年に発生したランサムウェア侵入の全体の約 20% で、脅威アクターは SSH、RDP、リモート管理ツールを介して対話型ログインを行いつつ、ホスト上でランサムウェアを手動実行していました。ランサムウェア ペイロードの手動実行は、ESXi や Hyper-V などの仮想化ハイパーバイザが暗号化の標的となるケースでとりわけ多く確認されています。

-

ALPHV、BLACKBYTE、RHYSIDA、LOCKBIT をデプロイする脅威アクターが、ESXi ハイパーバイザ上でランサムウェアを手動実行するケースが確認されています。ある侵入では、脅威アクターが他のランサムウェアをグループ ポリシーを使用してデプロイしているにもかかわらず、ALPHV を複数の Hyper-V サーバーに手動でデプロイしていました。

-

LOKILOCKER、REDBIKE、STOP、MEDUSALOCKER、GLOBEIMPOSTER、AGENDA、BASTA、ALPHV、WHITERABBIT、LOCKBIT、PLAYCRYPT をデプロイする脅威アクターが、侵入で影響を受けた一部またはすべてのホスト上でランサムウェアを手動実行するケースが確認されています。特にあるケースでは、LOCKBIT をデプロイする脅威アクターがバッチ スクリプトを介して自動デプロイする 30 分前に、ホスト上でランサムウェアを手動実行していました。おそらくネットワークの防御をテストするためだと思われます。

検出対策と分析の戦術

脅威アクターは、ランサムウェアが弱体化することなく実行できるようにするために、また被害から簡単に復旧できないように、さらなる手段を講じることがあります。こうした活動には、バックアップの無効化や削除、セキュリティ ソフトウェアの無効化、ログの消去、ファイルの暗号化の支障となる可能性のあるプロセスやサービスの停止が含まれます。

-

脅威アクターは、Windows Defender やその他のエンドポイント保護ソフトウェアを無効にしたり、改ざんしたりしするために、さまざまな方法を採用しています。

-

脅威アクターがランサムウェアをデプロイする前に、公開されている複数のツールを使用してエンドポイント保護ソフトウェアを改ざんすることが確認されています(PrivacySexy、dControl、IObit Unlocker など)。

-

脅威アクターは、エンドポイント保護ソフトウェアを無効にしたり改ざんしたりするために、シンプルな組み込みのコマンドやカスタム スクリプトをたびたび利用していました。一般的に、シンプルなバッチ スクリプト、PowerShell のコマンドやスクリプト、Set-MpPreference PowerShell コマンドレットなどが使用されています。

-

脅威アクターは、エンドポイント保護の除外リストに悪意のあるファイルを追加したり、エンドポイント保護ソフトウェアを無効にするためにグループ ポリシー オブジェクト(GPO)や Microsoft Intune の設定を変更したりなど、複数の方法で被害組織の管理ソフトウェアを妨害することが確認されています。

-

フォレンジック分析やランサムウェアからの復旧作業を妨害する試みにおいて、ほぼすべての主要なランサムウェア ブランドに関係する脅威アクターが、影響を受けたシステムのローカルの Windows イベントログを消去したり、ボリューム シャドウ コピーを削除したりしています。そうした多くのケースで確認されたランサムウェア ファミリーとしては、PHOBOS、CACTUS、RHYSIDA、BASTA、TRUECRYPT、LOCKBIT、ALPHV、PLAYCRYPT、MALLOX、BABUK、BABLOCK、REDBIKE、AGENDA などがあります。

ツールの普及

2023 年を通して、ランサムウェアの侵入を行う脅威アクターは、引き続き多様なツールセットを利用しています。これは、活動に従事するチームや個人が多様であることに起因していると考えられます。そのような違いはあるものの、攻撃に使用されたツールの普及状況について幅広く分析すると、明確な傾向がいくつか明らかになりました。前年比で最も顕著な傾向は、多くの攻撃者がツールキットをほとんど進化させていないことです。同じ一般的なツールの多くが、2023 年も 2022 年と同様の割合で引き続き確認されています。このように一様ではあるものの、脅威アクターが BEACON を使用するケースが減り、それに応じてリモート管理ツールを使用するケースが増えるなど、ツールの使用傾向には顕著な変化がいくつか見られました。

-

2022 年と同様、ランサムウェア活動における BEACON の使用は減少傾向が続いています。SLIVER や BOLDBADGER など、その他のポスト エクスプロイト フレームワークを採用した脅威アクターもわずかにいますが、正規のリモート アクセス ツールの使用に移行するアクターが増えているようです。

-

2023 年、ランサムウェアをデプロイするアクターが BEACON を使用するケースは 2022 年より 50% 減少し、侵入の約 20% でしか使用されていないことが確認されました。一方、2022 年には、ランサムウェアをデプロイするアクターによる侵入の約 40% で、また 2021 年には約 60% で、BEACON が確認されていました。

-

脅威アクターがランサムウェア活動でリモート管理ツールを使用するケースが増えています。正規リモート アクセス ツールが使用された侵入の割合は、2022 年には約 23% でしたが、2023 年には約 41% となりました。2023 年は特に、AnyDesk が使用された侵入の割合がほぼ倍増しています。

-

脅威アクターは 2023 年、使用する正規リモート管理ツールの種類を増やしました。2023 年は侵入に使用されたリモート管理ツールが 14 種類確認されており、これは 2022 年に確認された数の 2 倍です。新たに確認されたリモート管理ツールには、RustDesk、LevelRMM、eHorus が含まれます。

-

2023 年、脅威アクターが被害者の環境で複数のリモート管理ユーティリティを利用したインシデントは 15% を超えました(2022 年から 3% の微増)。

-

RaaS の活動ではカスタムのデータの引き出しツールが提供されていますが、ランサムウェアの侵入でそうしたツールが直接確認されたことはほとんどありません。しかし 2023 年には、EXBYTE、POWERLIFT、EXMATTER など、カスタムのツールを利用してデータの引き出しを行った侵入がわずかに確認されました。

-

脅威アクターは、ネットワーク スキャナ、PsExec、Rclone などの一般的なツールを、2022 年から 2023 年にかけて同様の割合で数多く使用しました。

-

ランサムウェア インシデントの約半数で、SoftPerfect Network Scanner、Advanced IP Scanner、Advanced Port Scanner などの一般的なネットワーク スキャン ツールが確認されています。

-

PsExec の普及率は侵入の約 40% で安定しており、脅威アクターはランサムウェア インシデントの約 20% で Rclone を使用しています。

見通しと影響

盗まれたデータにアクセスしやすくすることから、病院に対するスワッティング脅迫のようなあからさまに攻撃的な手法まで、実験的といえる恐喝戦術が使われたケースも見られたものの、ランサムウェアの侵入で脅威アクターが使用する TTP には、概ね変化がありませんでした。正規ツールの使用が増えていることは、攻撃者が活動を検出メカニズムから隠し、カスタムのツールの開発と維持に必要となる時間とリソースを減らそうとしていることのあらわれだと考えられます。同様に、被害者の環境に最初にアクセスするための一般的な方法は依然として脆弱性の悪用であり、脅威アクターが既知の脆弱性を使用することは、さらに一般的になっています。過去にいくつもの主要な脅威アクターがカスタムのマルウェアをデプロイしゼロデイ脆弱性利用型不正プログラムを取得していたことと比べると、顕著な変化です。ただし FIN11 は、ランサムウェアをデプロイしない、データ窃盗が伴うインシデントでは、依然としてこの手法を用いています。また最近の形跡から、BASTA ランサムウェアに関連する脅威アクターがゼロデイ脆弱性利用型不正プログラムにアクセス可能であったことが示されていますが、これは権限昇格を目的としたものでした。初期アクセスの方法は他にも豊富に提供されており、より低コストであることが多いため、一部の脅威アクターが活動の他の面に投資することにしたのだと思われます。

2023 年後半と 2024 年前半、最も活発な 2 つの RaaS グループ(ALPHV、LOCKBIT)に対して大規模な法的措置が取られ、ランサムウェア エコシステムを大きく揺さぶりました。これらの作戦の効果はまだ完全には判明していないものの、破壊的な措置に対するこれまでの反応から、脅威アクターは困難な状況において粘り強さを発揮することが予想されます。しかし 2024 年第 1 四半期の投稿量に基づくと、最もアクティブな DLS のトップ 3 から ALPHV が脱落するなど、少なくとも短期的な効果は出ているようです。さらに、Ransomhub などの一部の新しいランサムウェア サービスは、最近のシャットダウンや出口詐欺の影響を受けた関係者の勧誘を試みています。これは最近のアクター「LockBitSupp」の起訴において判明したように、Lockbit RaaS が採用した戦術でした。また、RaaS に起こりうるサービス停止を切り抜けるための安定性を得るために複数のランサムウェア ファミリーを同時に使用していると主張する脅威アクターも、引き続き確認されています。2024 年には 20 を超える新しい DLS が出現しており、脅威アクターが活動の継続を望む場合、選択肢は複数あるということが明確に示されています。このペースが続けば 2023 年に確認された新規サイト数を超えることになります。そのため、最近の措置の影響を受けた脅威アクターはいずれ回復し、ランサムウェアや恐喝活動を再開する可能性が高いと考えられます。

ランサムウェアに対抗するための詳細な戦略については、ランサムウェアの防止および封じ込め戦略をご覧ください。

付録: 手法に関する追加情報

MITRE ATT&CK マッピング

2023 年に Mandiant が確認したランサムウェア インシデントに関連する手法を以下に示します。よく確認された手法は太字で強調されています。

リソース開発

-

T1583 インフラストラクチャの取得

-

T1583.001 ドメイン

-

T1583.003 仮想プライベート サーバー

-

T1583.008 マルバタイジング

-

T1584 インフラストラクチャの侵害

-

T1587 機能の開発

-

T1587.002 コード署名証明書

-

T1587.003 デジタル証明書

-

T1588 機能の取得

-

T1588.001 マルウェア

-

T1588.002 ツール

-

T1588.005 脆弱性利用型不正プログラム

-

T1588.004 デジタル証明書

-

T1608 機能のステージング

-

T1608.001 マルウェアのアップロード

-

T1608.002 ツールのアップロード

-

T1608.003 デジタル証明書のインストール

-

T1608.006 SEO ポイズニング

-

T1650 アクセス権の取得

初期アクセス

-

T1078 有効なアカウント

-

T1078.004 クラウド アカウント

-

T1133 外部のリモート サービス

-

T1189 ドライブバイ侵害

-

T1190 インターネットに面するアプリケーションの悪用

-

T1566 フィッシング

-

T1566.001 添付ファイルによるスピアフィッシング

-

T1566.002 リンクによるスピアフィッシング

-

T1566.004 音声によるスピアフィッシング

実行

-

T1047 Windows Management Instrumentation

-

T1053 スケジュールされたタスク / ジョブ

-

T1053.003 Cron

-

T1053.005 スケジュールされたタスク

-

T1059 コマンドおよびスクリプトのインタプリタ

-

T1059.001 PowerShell

-

T1059.003 Windows コマンドシェル

-

T1059.004 Unix シェル

-

T1059.005 Visual Basic

-

T1059.006 Python

-

T1569.002 サービスの実行

-

T1204 ユーザーによる実行

永続性

-

T1037 ブートまたはログオン時の初期化スクリプト

-

T1053 スケジュールされたタスク / ジョブ

-

T1053.003 Cron

-

T1053.005 スケジュールされたタスク

-

T1078 有効なアカウント

-

T1078.002 ドメイン アカウント

-

T1078.003 ローカル アカウント

-

T1078.004 クラウド アカウント

-

T1098 アカウントの操作

-

T1098.004 SSH 承認済み鍵

-

T1098.005 デバイスの登録

-

T1133 外部のリモート サービス

-

T1136 アカウントの作成

-

T1136.001 ローカル アカウント

-

T1136.002 ドメイン アカウント

-

T1505 サーバー ソフトウェア コンポーネント

-

T1505.003 ウェブシェル

-

T1543 システム プロセスの作成または変更

-

T1543.002 Systemd サービス

-

T1543.003 Windows サービス

-

T1546 イベント トリガー実行

-

T1546.003 Windows Management Instrumentation イベント サブスクリプション

-

T1546.012 画像ファイル実行オプションのインジェクション

-

T1547 ブートまたはログオン時の自動起動実行

-

T1547.001 Run レジストリキー / スタートアップ フォルダ

-

T1547.004 Winlogon ヘルパー DLL

-

T1547.009 ショートカットの変更

-

T1556 認証プロセスの変更

-

T1556.006 多要素認証

-

T1574 実行フローのハイジャック

-

T1574.011 サービスのレジストリへのアクセス許可の弱点

権限昇格

-

T1037 ブートまたはログオン時の初期化スクリプト

-

T1053 スケジュールされたタスク / ジョブ

-

T1053.003 Cron

-

T1053.005 スケジュールされたタスク

-

T1055 プロセス インジェクション

-

T1068 権限昇格のための悪用

-

T1078 有効なアカウント

-

T1078.002 ドメイン アカウント

-

T1078.004 クラウド アカウント

-

T1134 アクセス トークンの操作

-

T1134.001 トークンの偽装 / 窃取

-

T1484 ドメイン ポリシーの変更

-

T1484.001 グループ ポリシーの変更

-

T1543 システム プロセスの作成または変更

-

T1543.002 Systemd サービス

-

T1543.003 Windows サービス

-

T1546 イベント トリガー実行

-

T1546.003 Windows Management Instrumentation イベント サブスクリプション

-

T1546.012 画像ファイル実行オプションのインジェクション

-

T1547 ブートまたはログオン時の自動起動実行

-

T1547.001 Run レジストリキー / スタートアップ フォルダ

-

T1547.004 Winlogon ヘルパー DLL

-

T1547.009 ショートカットの変更

-

T1548 昇格管理メカニズムの乱用

-

T1548.002 ユーザー アカウント制御のバイパス

-

T1574 実行フローのハイジャック

-

T1574.011 サービスのレジストリへのアクセス許可の弱点

防御回避

-

T1006 直接ボリューム アクセス

-

T1027 難読化されたファイルまたは情報

-

T1027.001 バイナリ パディング

-

T1027.002 ソフトウェア パッキング

-

T1027.004 配信後のコンパイル

-

T1027.008 ペイロードの一部削除

-

T1027.009 埋め込まれたペイロード

-

T1027.010 コマンドの難読化

-

T1036 マスカレード

-

T1036.001 無効なコード署名

-

T1036.005 正規の名前または場所との一致

-

T1055 プロセス インジェクション

-

T1070 インジケーターの削除

-

T1070.001 Windows イベントログの消去

-

T1070.004 ファイルの削除

-

T1070.005 ネットワーク共有接続の削除

-

T1070.006 Timestomp

-

T1070.007 ネットワーク接続履歴と設定の消去

-

T1070.008 メールボックス データの消去

-

T1070.009 永続性の消去

-

T1078 有効なアカウント

-

T1078.002 ドメイン アカウント

-

T1078.003 ローカル アカウント

-

T1078.004 クラウド アカウント

-

T1112 レジストリの変更

-

T1127 信頼性の高いデベロッパー ユーティリティの代理実行

-

T1127.001 MSBuild

-

T1134 アクセス トークンの操作

-

T1134.001 トークンの偽装 / 窃取

-

T1140 ファイルまたは情報の難読化解除 / デコード

-

T1202 間接的なコマンド実行

-

T1207 不正なドメイン コントローラ

-

T1218 システム バイナリの代理実行

-

T1218.001 Compiled HTML ファイル

-

T1218.005 Mshta

-

T1218.007 Msiexec

-

T1218.010 Regsvr32

-

T1218.011 Rundll32

-

T1218.014 MMC

-

T1222 ファイルとディレクトリへのアクセス許可の変更

-

T1222.001 Windows のファイルとディレクトリへのアクセス許可の変更

-

T1222.002 Linux と Mac のファイルとディレクトリへのアクセス許可の変更

-

T1484 ドメイン ポリシーの変更

-

T1484.001 グループ ポリシーの変更

-

T1548 昇格管理メカニズムの乱用

-

T1548.002 ユーザー アカウント制御のバイパス

-

T1550 代替認証マテリアルの使用

-

T1550.002 ハッシュを渡す

-

T1553 信頼制御の破壊

-

T1553.002 コード署名

-

T1553.005 Mark-of-the-Web バイパス

-

T1556 認証プロセスの変更

-

T1556.002 パスワード フィルタ DLL

-

T1556.003 プラガブル認証モジュール

-

T1556.006 多要素認証

-

T1562 防御の妨害

-

T1562.001 ツールの無効化または変更

-

T1562.002 Windows イベントログの無効化

-

T1562.004 システム ファイアウォールの無効化または変更

-

T1562.010 ダウングレード攻撃

-

T1564 アーティファクトの隠蔽

-

T1564.001 隠しファイルと隠しディレクトリ

-

T1564.003 隠しウィンドウ

-

T1564.010 プロセスの引数のスプーフィング

-

T1574 実行フローのハイジャック

-

T1574.011 サービスのレジストリへのアクセス許可の弱点

認証情報アクセス

-

T1003 OS 認証情報のダンプ

-

T1003.001 LSASS メモリ

-

T1003.002 セキュリティ アカウント マネージャー

-

T1003.003 NTDS

-

T1003.006 DCSync

-

T1003.008 /etc/passwd と /etc/shadow

-

T1110 ブルート フォース

-

T1110.001 パスワード推測

-

T1110.002 パスワード クラッキング

-

T1110.004 クレデンシャル スタッフィング

-

T1111 多要素認証のインターセプト

-

T1187 強制認証

-

T1539 ウェブ セッション Cookie の窃取

-

T1552 保護されていない認証情報

-

T1552.001 ファイル内の認証情報

-

T1552.002 レジストリ内の認証情報

-

T1552.003 Bash 履歴

-

T1552.004 秘密鍵

-

T1555 パスワード ストアからの認証情報

-

T1555.003 ウェブブラウザからの認証情報

-

T1555.004 Windows 資格情報マネージャー

-

T1555.005 パスワード マネージャー

-

T1556 認証プロセスの変更

-

T1556.002 パスワード フィルタ DLL

-

T1556.003 プラガブル認証モジュール

-

T1556.006 多要素認証

-

T1558 Kerberos チケットの窃取または偽造

-

T1558.003 Kerberoasting

-

T1621 多要素認証リクエストの生成

調査

-

T1007 システム サービスの探索

-

T1012 レジストリのクエリ

-

T1016 システムのネットワーク構成の探索

-

T1016.001 インターネット接続の探索

-

T1018 リモート システムの探索

-

T1033 システム オーナー / ユーザーの探索

-

T1046 ネットワーク サービスの探索

-

T1049 システムのネットワーク接続の探索

-

T1057 プロセスの探索

-

T1069 パーミッション グループの探索

-

T1069.001 ローカル グループ

-

T1069.002 ドメイン グループ

-

T1069.003 クラウド グループ

-

T1082 システム情報の探索

-

T1083 ファイルとディレクトリの探索

-

T1087 アカウントの探索

-

T1087.001 ローカル アカウント

-

T1087.002 ドメイン アカウント

-

T1087.004 クラウド アカウント

-

T1135 ネットワーク共有の探索

-

T1201 パスワード ポリシーの探索

-

T1482 ドメインの信頼の探索

-

T1518 ソフトウェアの探索

-

T1518.001 セキュリティ ソフトウェアの探索

-

T1615 グループ ポリシーの探索

ラテラル ムーブメント

-

T1021 リモート サービス

-

T1021.001 Remote Desktop Protocol

-

T1021.002 SMB / Windows 管理共有

-

T1021.004 SSH

-

T1021.005 VNC

-

T1021.006 Windows リモート管理

-

T1021.007 クラウド サービス

-

T1219 リモート アクセス ソフトウェア

-

T1550 代替認証マテリアルの使用

-

T1550.002 ハッシュを渡す

-

T1563 リモート サービスのセッション ハイジャック

-

T1563.002 RDP ハイジャック

-

T1570 横方向のツール転送

収集

-

T1005 ローカル システムからのデータ

-

T1039 ネットワーク共有ドライブからのデータ

-

T1074 データのステージング

-

T1074.001 ローカルデータのステージング

-

T1114 メールの収集

-

T1114.001 ローカルメールの収集

-

T1115 クリップボード データ

-

T1119 自動収集

-

T1213 情報リポジトリからのデータ

-

T1213.002 Sharepoint

-

T1213.003 コード リポジトリ

-

T1560 収集データのアーカイブ

-

T1560.001 ユーティリティによるアーカイブ

-

T1602 構成リポジトリからのデータ

-

T1602.002 ネットワーク デバイス構成のダンプ

コマンド&コントロール

-

T1071 アプリケーション レイヤ プロトコル

-

T1071.001 ウェブ プロトコル

-

T1071.002 ファイル転送プロトコル

-

T1071.004 DNS

-

T1090 プロキシ

-

T1090.003 マルチホップ プロキシ

-

T1095 非アプリケーション レイヤ プロトコル

-

T1105 内部へのツール転送

-

T1219 リモート アクセス ソフトウェア

-

T1571 非標準ポート

-

T1572 プロトコル トンネリング

-

T1573 暗号化されたチャネル

-

T1573.002 非対称暗号

引き出し

-

T1020 自動引き出し

-

T1041 C2 チャネルによる引き出し

-

T1048 代替プロトコルによる引き出し

-

T1567 ウェブサービスによる引き出し

-

T1567.002 クラウド ストレージへの引き出し

影響

-

T1485 データの破壊

-

T1486 影響を与えるためのデータの暗号化

-

T1489 サービスの停止

-

T1490 システムの復元の妨害

-

T1491 改変

-

T1491.001 内部の改変

-

T1491.002 外部の改変

-

T1529 システムのシャットダウン / 再起動

-

T1531 アカウントへのアクセスの削除

-

T1657 金銭の窃取

-Mandiant、執筆者: Bavi Sadayappan、Zach Riddle、Jordan Nuce、Joshua Shilko、Jeremy Kennelly