WinRAR の重大な脆弱性 CVE-2025-8088 を悪用する多様な脅威アクター

Google Threat Intelligence Group

Google Threat Intelligence

Visibility and context on the threats that matter most.

Contact Us & Get a Demo※この投稿は米国時間 2026 年 1 月 28 日に、Google Cloud blog に投稿されたものの抄訳です。

はじめに

Google Threat Intelligence Group(GTIG)は、Windows 向けの代表的なファイル圧縮ツールである WinRAR に存在する重大な脆弱性 CVE-2025-8088 が、初期侵入の確立や多様なペイロードの配布を目的として、広範かつ活発に悪用されていることを確認しました。この脆弱性は 2025 年 7 月に発見され、すでに修正されていますが、ロシアおよび中国に関連する国家支援型の脅威アクターに加え、金銭的動機を持つ攻撃者も、現在に至るまでこの修正済み脆弱性(N デイ脆弱性)をさまざまな攻撃活動で悪用し続けています。一貫して用いられている攻撃手法は、パス トラバーサルの欠陥を利用し、永続化を目的としてファイルを Windows のスタートアップ フォルダに配置するというものです。この状況は、アプリケーションにおける基本的なセキュリティ対策や、利用者のセキュリティ意識に関する防御上のギャップを浮き彫りにしています。

このブログ投稿では、CVE-2025-8088 の詳細および脆弱性を悪用した典型的な攻撃の流れを解説するとともに、金銭的動機を持つ攻撃者や国家支援型のスパイ活動アクターによる悪用事例を紹介します。あわせて、本記事で取り上げた活動を検知および追跡するための IOC も提供します。

この脅威に対処するため、組織および利用者には、ソフトウェアを常に最新の状態に保ち、セキュリティ更新プログラムが公開され次第、速やかに適用することを強く推奨します。脆弱性が修正された後であっても、攻撃者は N デイ脆弱性を引き続き悪用し、パッチ適用の遅れを攻撃の足がかりとします。あわせて、脆弱性を利用した不正プログラムを含むファイルを能動的に検出および遮断する Google セーフ ブラウジングと Gmail の利用も推奨します。

脆弱性と不正利用の仕組み

CVE-2025-8088 は、WinRAR に存在する深刻度の高いパス トラバーサル脆弱性であり、攻撃者は Alternate Data Streams(ADS)を利用してこの脆弱性を悪用します。攻撃者は細工した悪意のある RAR アーカイブを作成し、脆弱なバージョンの WinRAR でこれを開かせることで、システム上の任意の場所にファイルを書き込むことが可能となります。この脆弱性の実環境での悪用は、2025 年 7 月 18 日頃から早くも確認されており、その後 RARLAB は 2025 年 7 月 30 日に公開された WinRAR バージョン 7.13 においてこの問題に対処しました。

脆弱性を悪用した攻撃では、アーカイブ内の囮(デコイ)ファイルの ADS に悪意のあるファイルを隠蔽する手法がしばしば用いられます。利用者は通常、アーカイブ内の PDF などのデコイ ドキュメントを閲覧しますが、その裏では悪意のある ADS エントリが存在しており、そこにはペイロードが隠されている場合もあれば、検知を回避するためのダミーデータが含まれている場合もあります。

ペイロードは、重要なディレクトリに到達できるよう細工された特殊なパスを用いて書き込まれます。永続化を目的として、Windows のスタートアップ フォルダが標的とされるケースが特に多く確認されています。このパス トラバーサルの要点は、ADS 機能とディレクトリ トラバーサル文字を組み合わせて利用する点にあります。

たとえば、RAR アーカイブ内のファイルは innocuous.pdf:malicious.lnk のような複合的な名前を持ち、これに ../../../../../Users/<user>/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/Startup/malicious.lnk といった悪意のあるパスが組み合わされる場合があります。

アーカイブが開かれると、ADS に格納された内容(malicious.lnk)がこのトラバーサル パスで指定された場所に展開され、次回利用者がログインした際に自動的にペイロードが実行されます。

国家支援型スパイ活動

複数の国家支援型アクターが、CVE-2025-8088 を悪用した攻撃手法を採用しており、主に軍事機関、政府機関、テクノロジー分野を標的としています。これは、2023 年に確認された WinRAR の既知の脆弱性 CVE-2023-38831 が広範に悪用された事例と共通しており、修正パッチが公開されている場合であっても、既知の脆弱性を利用した攻撃が依然として高い効果を持つことを示しています。

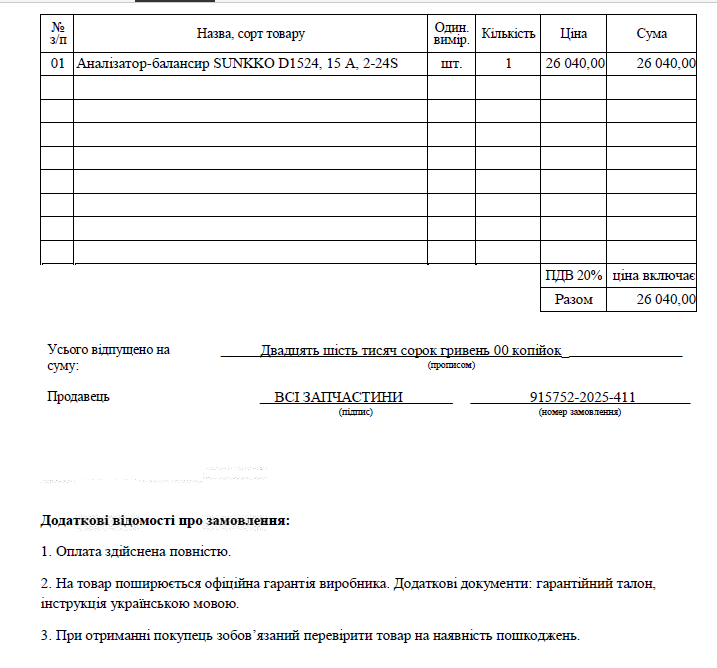

図 1: 観測された主な悪用事例のタイムライン

ウクライナを標的とするロシア関連の脅威アクター

ロシアと関連が疑われる脅威グループは、地政学的状況を強く意識した高度に作り込まれた誘引(ルアー)を用い、ウクライナの軍事機関や政府機関を標的とするキャンペーンにおいて CVE-2025-8088 を継続的に悪用しています。

-

UNC4895(CIGAR): UNC4895(一般には RomCom としても報告されています)は、金銭的動機とスパイ活動という二重の目的を持つ脅威グループです。同グループのキャンペーンでは、受信者に合わせて細かく作り込まれたルアーを用いたスピアフィッシング メールが頻繁に使用されます。観測された事例では、ウクライナの軍部隊を標的としていることを示唆する件名が確認されました。最終的に配布されるペイロードは、NESTPACKER マルウェア ファミリー(外部では Snipbot として知られています)に属します。

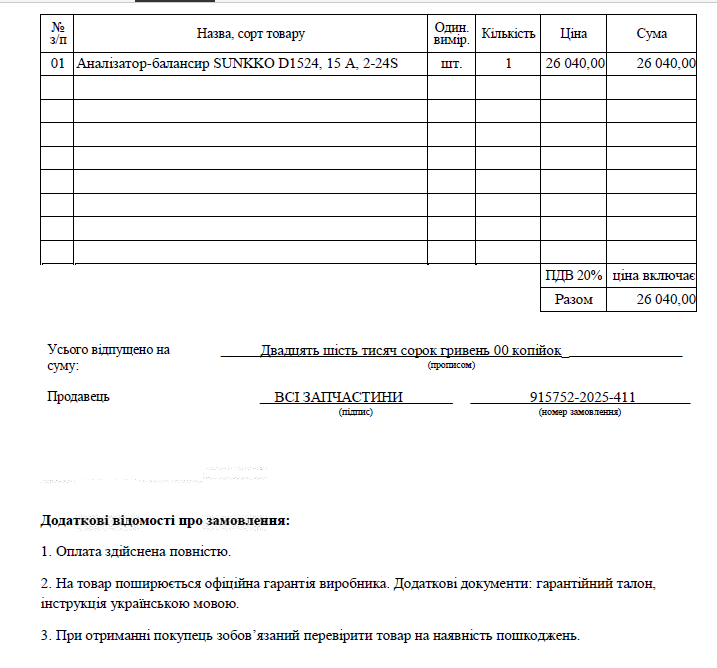

図 2: UNC4895 のキャンペーンで使用されたウクライナ語のデコイ ドキュメント

-

APT44(FROZENBARENTS): このロシア関連の APT グループは、CVE-2025-8088 を悪用し、ウクライナ語のファイル名を持つデコイ ファイルに加えて、追加のダウンロードを試みる悪意のある LNK ファイルを配置します。

-

TEMP.Armageddon(CARPATHIAN): このアクターもウクライナの政府機関を標的としており、RAR アーカイブを用いて HTA ファイルをスタートアップ フォルダに配置します。この HTA ファイルは、第 2 段階の不正プログラムを取得するためのダウンローダーとして機能します。初期段階のダウンローダーは通常、HTML ファイル内に埋め込まれたアーカイブの中に含まれています。この一連の活動は 2026 年 1 月まで継続して確認されています。

-

Turla(SUMMIT): このアクターは CVE-2025-8088 を悪用し、STOCKSTAY マルウェア スイートを配布しています。観測されたルアーは、ウクライナ軍の活動やドローン作戦をテーマとした内容となっています。

中国関連の脅威アクター

-

中国に関連するアクターが、この脆弱性を悪用し、スタートアップ フォルダに配置された BAT ファイルを介して POISONIVY マルウェアを配布しています。この BAT ファイルは、その後ドロッパーをダウンロードします。

金銭目的の攻撃活動

金銭的動機を持つ脅威アクターも、この脆弱性を迅速に悪用し、商用組織を標的としてコモディティ化した RAT や情報窃取型マルウェアを展開しています。

-

インドネシアの組織を標的としてきたあるグループは、デコイ ドキュメントを用いた攻撃においてこの脆弱性を利用し、スタートアップ フォルダに .cmd ファイルを配置します。このスクリプトは、Dropbox からパスワードで保護された RAR アーカイブをダウンロードし、その中に含まれるバックドアが Telegram ボットを用いたコマンド&コントロール(C2)通信を行います。

-

ホスピタリティおよび旅行業界、特に中南米(LATAM)地域を標的としてきたことで知られる別のグループは、ホテル予約を装ったフィッシング メールを用い、最終的に XWorm や AsyncRAT といった一般的な RAT を配布しています。

-

銀行関連のウェブサイトを装い、ブラジルの利用者を標的とするあるグループは、ブラジル国内の 2 行の銀行サイトに JavaScript を注入し、フィッシング用の画面を表示して認証情報を窃取する悪意のある Chrome 拡張機能を配布していました。

-

2025 年 12 月から 2026 年 1 月にかけて、サイバー犯罪者が CVE-2025-8088 を悪用し、コモディティ化した RAT や情報窃取型マルウェアを配布する活動が継続して観測されています。

地下における脆弱性悪用ビジネス: 「zeroplayer」のような供給者

CVE-2025-8088 が多様なアクターによって広範に悪用されている事実は、効果的な脆弱性利用型の攻撃手法に対する高い需要を浮き彫りにしています。こうした需要は、脆弱性を利用したエクスプロイト(脆弱性悪用コード)の開発や販売を専門とする個人およびグループが活動する地下経済によって満たされています。そのようなアップストリームの供給者の代表例として、「zeroplayer」と呼ばれるアクターが挙げられます。同アクターは、2025 年 7 月に WinRAR の脆弱性を利用したエクスプロイトを宣伝していました。

WinRAR の脆弱性は、zeroplayer が保有する攻撃手段の一部にすぎません。過去から現在に至るまで、zeroplayer は、脅威アクターがセキュリティ対策を回避することを可能にし得る、高額な脆弱性利用型のエクスプロイトを継続的に提供してきました。同アクターが宣伝している提供内容には、以下のようなものが含まれています。

-

2025 年 11 月、zeroplayer は、Microsoft Office においてサンドボックスを回避し、遠隔からのコード実行を可能にする未修正の脆弱性(ゼロデイ脆弱性)を悪用するエクスプロイトを保有していると主張し、30 万米ドルで販売すると宣伝していました。

-

2025 年 9 月下旬には、広く利用されているものの名称は公表されていない企業向け VPN 製品に存在するゼロデイ脆弱性を悪用し、遠隔からのコード実行を可能にするエクスプロイトを宣伝していましたが、価格については明らかにされていませんでした。

-

2025 年 10 月中旬以降、zeroplayer は、Windows においてローカル権限昇格(LPE)を可能にするゼロデイ脆弱性利用型エクスプロイトを、10 万米ドルで販売すると宣伝していました。

-

2025 年 9 月上旬には、特定されていないドライバに存在する脆弱性を悪用し、ウイルス対策(AV)やエンドポイント検出対応(EDR)を無効化できるゼロデイ エクスプロイトを 8 万米ドルで宣伝していました。

このように、zeroplayer が脆弱性利用型エクスプロイトのアップストリーム供給者として活動を継続していることは、攻撃ライフサイクルのコモディティ化が進んでいることを示しています。zeroplayer のようなアクターが即利用可能な攻撃能力を提供することで、脅威アクターに求められる技術的な難易度やリソース要件は大幅に低下します。その結果、ランサムウェアの展開から国家支援型の情報収集活動に至るまで、動機の異なるさまざまなグループが、多様な攻撃能力を容易に活用できるようになっています。

まとめ

CVE-2025-8088 が多様な脅威アクターによって広範かつ日和見的に悪用されている事実は、この脆弱性が汎用的な初期侵入の手段として高い実効性を有していることを明確に示しています。同時にこれは、修正後も悪用が続く N デイ脆弱性が、依然として深刻かつ持続的な脅威であることを強く想起させるものでもあります。重大な欠陥に対する信頼性の高い概念実証コード(PoC)が、サイバー犯罪および諜報活動のマーケットプレイスに流通した瞬間、その採用は即座に進み、国家支援型の高度な攻撃と金銭目的のキャンペーンとの境界は急速に曖昧になります。この脆弱性が短期間でコモディティ化した事実は、これらの脅威に効果的に対抗するためには、アプリケーションへのパッチを迅速に適用することに加え、攻撃後の段階で一貫して観測される予測可能な TTPs を検知する方向へと、防御の重心を根本的に転換する必要があることを改めて示しています。

セキュリティ侵害インジケーター(IoC)

このブログ投稿で概要を説明している活動を捕捉し特定するために、コミュニティ全体を支援する目的で、登録ユーザー向けにセキュリティ侵害インジケーター(IOC)を GTI コレクションに含めました。

ファイル インジケーター

- Google Threat Intelligence Group