ホーム ネットワークに潜む脅威: 世界最大級の住宅用プロキシ ネットワークの活動を阻止

Google Threat Intelligence Group

Google Threat Intelligence

Visibility and context on the threats that matter most.

Contact Us & Get a Demo※この投稿は米国時間 2026 年 1 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

はじめに

今週、Google とパートナーは、世界最大級の住宅用プロキシ ネットワークの一つと考えられている IPIDEA プロキシ ネットワークを停止させる措置を講じました。IPIDEA のプロキシ インフラストラクチャは、さまざまな不正な行為者が利用するデジタル エコシステムのコンポーネントになっていますが、このことはほとんど知られていません。

Google Threat Intelligence Group(GTIG)が主導し、他のチームと連携して実施したこの不正ネットワーク阻止の活動では、主に以下の 3 つの活動が行われました。

-

デバイスの制御やトラフィックのプロキシ転送に使われたドメインを削除するため、法的措置を講じました。

-

発見された IPIDEA のソフトウェア開発キット(SDK)とプロキシ ソフトウェアに関する技術インテリジェンスをプラットフォーム プロバイダ、法執行機関、調査会社と共有してエコシステム全体で認識を高め、対応の強制措置を推進しました。これらの SDK は、複数のモバイルおよびデスクトップ プラットフォームのデベロッパーに提供され、ユーザーのデバイスを IPIDEA ネットワークにひそかに登録します。このような SDK に対して集団的な強制措置を推進することにより、デジタル エコシステム全体でユーザーを保護し、このネットワークが拡大することを制限できます。

-

より広範なデジタル エコシステムの安全性を維持するこうした取り組みは、認定デバイス上の Android ユーザーを保護するために Google が実施している対策を補完します。Android に組み込まれたセキュリティ保護機能である Google Play プロテクトにより、IPIDEA SDK を組み込んでいることがわかっている場合は、ユーザーに警告したうえで自動的にアプリケーションを削除します。また、今後インストールしようとする試みもブロックされます。

Google の措置により、IPIDEA のプロキシ ネットワークとその事業運営は大幅に縮小され、プロキシの運営者が利用できるデバイスプールは数百万台減少したと考えられています。プロキシの運営者は販売パートナー契約を利用してデバイスプールを共有しているため、これらの措置の影響は提携先などの関連組織全体に波及する可能性があります。

住宅用プロキシが助長する多岐にわたる不正行為

他の種類のプロキシと異なり、住宅用プロキシ ネットワークでは、インターネット サービス プロバイダ(ISP)が所有し、一般家庭や小規模事業者の顧客にサービスを提供するために使われる IP アドレスを介してトラフィックをルーティングする機能を販売しています。攻撃者はこうした IP アドレスを乗っ取り、世界中の多数の一般ユーザーのデバイスを介してトラフィックをルーティングすることで、悪意のあるアクティビティを隠蔽します。これにより、ネットワークの防御担当者が悪意のあるアクティビティを検出してブロックすることが非常に困難になります。

堅牢な住宅用プロキシ ネットワークでは、顧客に販売して使ってもらうための数百万もの住宅用 IP アドレスを制御する必要があります。米国、カナダ、ヨーロッパなどの国の IP アドレスは特に需要が高いとされています。これを実現するには、住宅用プロキシ ネットワークの運営者は、一般ユーザーのデバイスでコードを実行し、一般ユーザーのデバイスを出口ノードとしてネットワークに登録する必要があります。これらのデバイスには、プロキシ ソフトウェアがプリロードされています。または、プロキシコードが埋め込まれてトロイの木馬化しているアプリケーションをユーザーが気付かずにダウンロードしたときに、プロキシ ネットワークに参加します。空き帯域幅を「収益化」できるという誘い文句に言葉巧みに誘導され、このソフトウェアをデバイスにインストールする一部のユーザーもいます。デバイスがプロキシ ネットワークに参加すると、プロキシ プロバイダは、感染したデバイスのネットワーク帯域幅へのアクセス(およびその IP アドレスの使用権)を顧客に販売します。

住宅用プロキシの運営者は、住宅用プロキシのプライバシーや表現の自由という利点をよく謳い文句にしますが、Google Threat Intelligence Group(GTIG)の調査によると、これらのプロキシは不正な行為者によって驚くほど悪用されています。IPIDEA は、複数のボットネットの活動を容易にしたことで知られるようになりました。IPIDEA のソフトウェア開発キットは、ボットネットへのデバイスの追加で重要な役割を果たし、IPIDEA のプロキシ ソフトウェアは、その後不正な行為者がボットネットを制御するために使われました。これには、昨年 Google が法的措置を講じた BadBox2.0 ボットネットや、最近の Aisuru ボットネット、Kimwolf ボットネットなどが含まれます。また、IPIDEA は、スパイ活動、サイバー犯罪、情報工作を行うさまざまな脅威アクターに利用されていることも確認されています。GTIG は、2026 年 1 月の 7 日間だけで、中国、北朝鮮、イラン、ロシアのグループを含む 550 以上の個別の脅威グループが、IPIDEA の出口ノードとして追跡されている IP アドレスを利用して活動を難読化していることを確認しています。その活動には、被害者の SaaS 環境やオンプレミス インフラストラクチャへのアクセス、パスワード スプレー攻撃などが含まれていました。Google の調査では、住宅用プロキシ ネットワークの出口ノード間に顕著な重複が見られました。これは、販売パートナー契約やパートナー契約が原因である可能性が高く、明確な定量化やアトリビューションを困難にしています。

さらに、住宅用プロキシは、デバイスが出口ノードとしてプロキシ ネットワークにつなげられている一般ユーザーにもリスクをもたらします。これらのユーザーは、意図的か否かにかかわらず自身の IP アドレスやデバイスをハッキングなどの不正行為の踏み台として提供することになるため、プロバイダにより不審なユーザーとして報告されたり、ブロックされたりする可能性があります。また、プロキシ アプリケーションは、一般ユーザーのデバイスやホーム ネットワークにセキュリティの脆弱性をもたらします。ユーザーのデバイスが出口ノードになると、ユーザーが制御できないネットワーク トラフィックがデバイスを通過します。つまり、不正な行為者が同じネットワーク上のユーザーの個人用デバイスにアクセスし、セキュリティの脆弱性をインターネットにさらすということです。GTIG がこれらのアプリケーションを分析した結果、IPIDEA プロキシは出口ノード デバイスを通過するトラフィックをルーティングするだけでなく、デバイスを侵害するためにトラフィックを送信することも確認されました。通知を受け取ったプロキシ プロバイダは、何も知らなかったと主張したり、セキュリティ ギャップを解消すべく対処するかもしれませんが、意図的に不明瞭にされた所有権構造、販売パートナー契約、アプリケーションの多様性を考慮すると、対応措置の強制執行や検証は困難です。

IPIDEA プロキシ ネットワーク

Google が住宅用プロキシ ネットワークを分析したところ、広く知られている多くの住宅用プロキシ ブランドが、IPIDEA の背後にいる行為者に関連しているだけでなく、その行為者によって管理されていることがわかりました。これには、表向きは独立しているように見える以下のプロキシや VPN ブランドが含まれます。

-

360 Proxy(360proxy\.com)

-

922 Proxy(922proxy\.com)

-

ABC Proxy(abcproxy\.com)

-

Cherry Proxy(cherryproxy\.com)

-

Door VPN(doorvpn\.com)

-

Galleon VPN(galleonvpn\.com)

-

IP 2 World(ip2world\.com)

-

Ipidea(ipidea\.io)

-

Luna Proxy(lunaproxy\.com)

-

PIA S5 Proxy(piaproxy\.com)

-

PY Proxy(pyproxy.com)

-

Radish VPN(radishvpn\.com)

-

Tab Proxy(tabproxy\.com)

これらのブランドを管理している行為者は、住宅用プロキシのソフトウェア開発キット(SDK)に関連する複数のドメインも管理しています。これらの SDK は、スタンドアロン アプリケーションとしてインストールまたは実行するものではなく、既存のアプリケーションに埋め込むことを目的としています。運営者は、デベロッパーがアプリケーションを収益化するための手段としてこれらのキットを販売しています。また、これらは Android、Windows、iOS、webOS に対応しています。デベロッパーがこれらの SDK をアプリに組み込むと、通常はダウンロードされるたびに IPIDEA から報酬が支払われます。

図 1: IPIDEA プロキシ ネットワークの一部である PacketSDK の広告

SDK がアプリケーションに埋め込まれると、アプリケーションの主要機能を提供するだけでなく、動作しているデバイスをプロキシ ネットワークの出口ノードとして機能させます。これらの SDK は、あらゆる住宅用プロキシ ネットワークにとって鍵となります。SDK が埋め込まれたソフトウェアにより、ネットワーク運営者は健全な住宅用プロキシ ネットワークを維持するために必要な数百万台のデバイスを確保できます。

多くの住宅用プロキシ プロバイダは、IP アドレスを倫理的に調達していると主張していますが、Google の分析により、これらの主張は多くの場合、不正確または誇張されていることがわかっています。調査で分析した悪意のあるアプリケーションの多くは、デバイスを IPIDEA プロキシ ネットワークに登録することを明示していませんでした。調査担当者はこれまでに、テレビのセットトップ ボックスなど、住宅用プロキシ ペイロードが隠されている、認証されていないノーブランドの Android オープンソース プロジェクト デバイスを発見しています。

以下の SDK は、IPIDEA プロキシ ネットワークを管理する行為者と同じ行為者によって管理されています。

-

CastarSDK(castarsdk\.com)

-

EarnSDK(earnsdk\.io)

-

HexSDK(hexsdk\.com)

-

PacketSDK(packetsdk.com)

コマンド&コントロール インフラストラクチャ

Google は、SDK コードが埋め込まれたソフトウェアとスタンドアロンの SDK ファイルに対して静的分析と動的分析を実施し、プロキシの出口ノードの管理とトラフィックのルーティングに使われるコマンド&コントロール(C2)インフラストラクチャを特定しました。分析の結果、EarnSDK、PacketSDK、CastarSDK、HexSDK は、その C2 インフラストラクチャとコード構造が顕著に重複していることがわかりました。

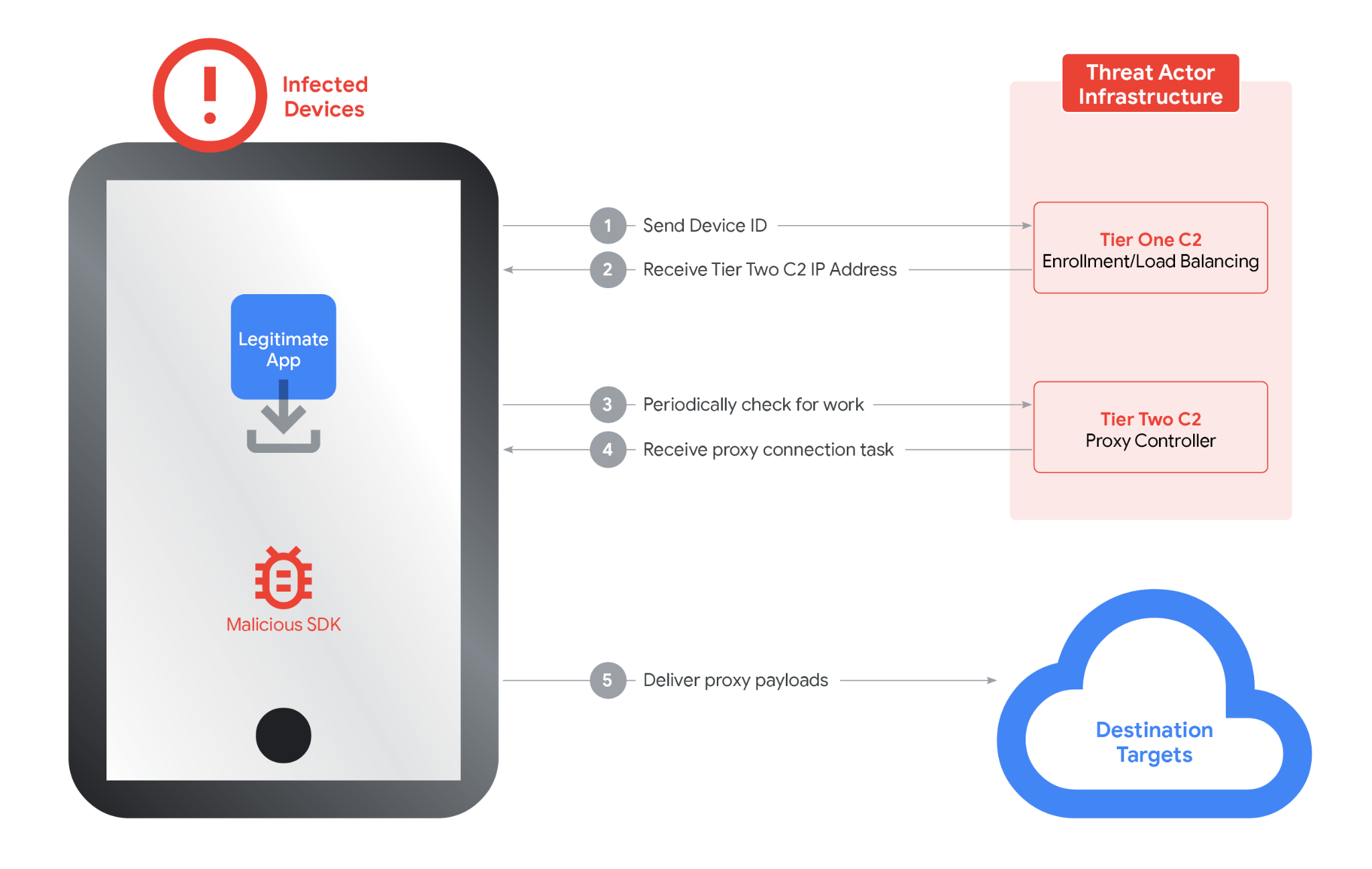

概要

インフラストラクチャ モデルは、以下のような 2 ティアシステムになっています。

-

ティア 1 : 起動時に、デバイスはドメインのセットから接続するドメインを選択します。デバイスが診断情報をティア 1 サーバーに送信すると、接続するティア 2 ノードのセットが含まれたデータ ペイロードが返されます。

-

ティア 2 : アプリケーションは IP アドレスと直接通信し、プロキシタスクを定期的にポーリングします。プロキシタスクを受信すると、ティア 2 の IP アドレスとの専用接続を新たに確立し、受信したペイロードのプロキシを開始します。

図 2: 2 ティアの C2 システム

ティア 1 の C2 トラフィック

デバイスの診断情報は、ドメインや SDK に応じて、HTTP GET のクエリ文字列パラメータとして送信することも、HTTP POST の本文で送信することもできます。送信されるペイロードには key パラメータが含まれます。これは、デバイスを登録した支払い対象者を特定するために使われる顧客識別子である可能性があります。

os=android&v=1.0.8&sn=993AE4FE78B879239BDC14DFBC0963CD&tag=OnePlus8Pro%23*%2311%23*%2330%23*%23QKR1.191246.002%23*%23OnePlus&key=cskfg9TAn9Jent&n=tlaunch図 3: ティア 1 サーバーに送信されるデバイス情報のサンプル

ティア 1 サーバーからの応答には、タイミング情報と、このデバイスがタスクを定期的にポーリングするティア 2 サーバーの IP アドレスが含まれています。

{"code":200,"data":{"schedule":24,"thread":150,"heartbeat":20,"ip":[redacted],"info":"US","node":[{"net_type":"t","connect":"49.51.68.143:1000","proxy":"49.51.68.143:2000"},{"net_type":"t","connect":"45.78.214.188:800","proxy":"45.78.214.188:799"}]}図 4: ティア 1 サーバーから受信した応答のサンプル

ティア 2 の C2 トラフィック

ティア 2 サーバーは、connect と proxy のペアで送信されます。すべての分析において、このペアはドメインではなく IP アドレスでした。Google の分析によると、各ペアの IP アドレスは同じですが、ポートは異なっています。connect ポートは、新たなプロキシ タスクを定期的にポーリングするために使用されます。これは、エンコードされた JSON ペイロードを含む TCP パケットを送信することにより実行されます。

{"name": "0c855f87a7574b28df383eca5084fcdc", "o": "eDwSokuyOuMHcF10", "os": "windows"}図 5: ティア 2 の connect ポートに送信される、エンコードされた JSON のサンプル

デバイスにルーティングするトラフィックがティア 2 サーバーにある場合、トラフィックをプロキシする FQDN と接続 ID が返されます。

www.google.com:443&c8eb024c053f82831f2738bd48afc256図 6: ティア 2 サーバーからのタスクのプロキシのサンプル

デバイスは、同じティア 2 サーバーの proxy ポートへの接続を確立し、接続 ID を送信して、データ ペイロードを受信する準備が整ったことを伝えます。

8a9bd7e7a806b2cc606b7a1d8f495662|ok図 7: デバイスからティア 2 の proxy ポートに送信されるデータのサンプル

ティア 2 サーバーは、プロキシされるデータ ペイロードをすぐに送信します。デバイスは TCP データ ペイロードを抽出し、指定された FQDN へのソケット接続を確立して、ペイロードを変更せずそのまま宛先に送信します。

インフラストラクチャの重複

SDK にはそれぞれ独自のティア 1 ドメインのセットがあります。これは、主にスタンドアロンの SDK ファイルを分析して判明しました。

PacketSDK

-

http://{random}.api-seed.packetsdk\.xyz -

http://{random}.api-seed.packetsdk\.net -

http://{random}.api-seed.packetsdk\.io

CastarSDK

-

dispatch1.hexsdk\.com -

cfe47df26c8eaf0a7c136b50c703e173\.com -

8b21a945159f23b740c836eb50953818\.com -

31d58c226fc5a0aa976e13ca9ecebcc8\.com

HexSDK

HexSDK ウェブサイトのファイルへのダウンロード リクエストは、castarsdk\.com にリダイレクトされます。SDK はまったく同じです。

EarnSDK

Android 用の EarnSDK JAR パッケージは、分析した他の SDK ブランドと著しく重複しています。以前に公開されたサンプルには、以下のようなティア 1 の C2 ドメインが含まれていました。

-

holadns\.com -

martianinc\.co -

okamiboss\.com

注目すべき点は、これらのドメインは BadBox2.0 ボットネットの一部として確認され、Google の以前の訴訟でシンクホール化されているということです。これらのドメインとその他のシグネチャをピボットし、ティア 1 の C2 ドメインとして使われている以下のようなドメインをさらに特定しました。

-

v46wd6uramzkmeeo\.in -

6b86b273ff34fce1\.online -

0aa0cf0637d66c0d\.com -

aa86a52a98162b7d\.com -

442fe7151fb1e9b5\.com -

BdRV7WlBszfOTkqF\.uk

ティア 2 ノード

さまざまなマルウェア サンプルと SDK を分析した結果、ティア 2 サーバーの共有プールが 1 つ見つかりました。この記事の執筆時点では、約 7,400 台のティア 2 サーバーがありました。ティア 2 のノード数は、需要に基づくスケーリング システムに合わせて日々変動します。これらのノードは、米国を含む世界各地でホストされています。これは、ブランド名とティア 1 ドメインが異なっていても、異なる SDK が実際には同じインフラストラクチャを介してデバイスを管理し、トラフィックをプロキシしていることを示しています。

出口ノードの共有ソース化

トロイの木馬化されたソフトウェアの配布

IPIDEA の行為者は、無料のバーチャル プライベート ネットワーク(VPN)サービスを提供するドメインも管理しています。アプリケーションは VPN 機能を提供しているように見えますが、HexSDK または PacketSDK を組み込むことで、デバイスを IPIDEA プロキシ ネットワークに出口ノードとして参加させます。これは、エンドユーザーに明確に開示されることなく行われます。アプリケーションの主な機能でもありません。

-

Galleon VPN(galleonvpn\.com)

-

Radish VPN(radishvpn\.com)

-

Aman VPN(消滅)

トロイの木馬化された Windows バイナリ

Google は、動的分析で少なくとも 1 つのティア 1 ドメインへの DNS リクエストが記録された、一意の Windows PE ファイル ハッシュを合計 3,075 個特定しました。これらのハッシュの多くは、収益化されたプロキシ出口ノード ソフトウェアである PacketShare のものでした。また、Google の分析では、OneDriveSync や Windows Update を装ったアプリケーションも発見されました。トロイの木馬化されたこれらの Windows アプリケーションは、IPIDEA の行為者が直接配布したものではありません。

Android アプリケーションの分析

Google は、複数のダウンロード ソースで、ティア 1 の C2 ドメインに接続するコードが組み込まれた 600 以上のアプリケーションを特定しました。これらのアプリは、機能的には概ね無害(ユーティリティ、ゲーム、コンテンツなど)でしたが、IPIDEA プロキシの動作を可能にする収益化 SDK を利用していました。

Google の取り組み

今週、Google は IPIDEA のインフラストラクチャを可能な限り徹底して解体するために、いくつかの措置を講じました。

デバイスの保護

Google は、不正な行為者がデバイスの制御とトラフィックのプロキシに使用する C2 ドメインを削除する法的措置を講じました。この措置により、インフラストラクチャがソース上で遮断され、一般ユーザーのデバイスとホーム ネットワークが保護されます。

Android エコシステムを保護するため、Google は、トロイの木馬化するソフトウェアに対してプラットフォーム ポリシーを強制適用しました。これにより、Google Play 開発者サービスを搭載した認定済み Android デバイスでは、IPIDEA ソフトウェア開発キット(SDK)が組み込まれていることがわかっているアプリケーションについて、Google Play プロテクトが自動的にユーザーに警告した後、アプリケーションを削除し、今後のインストール試行をブロックします。

IPIDEA の配布を制限する

Google は、IPIDEA のさまざまなブランドのプロキシ ソフトウェアやソフトウェア開発キットなど、IPIDEA の各種プロダクトを販売するために使用されたドメインを削除する法的措置を講じました。

業界パートナーとの連携

Google は、調査結果を業界パートナーと共有し、パートナーも対策を講じられるようにしました。Spur や Black Lotus Labs の Lumen といった他の企業と緊密に連携して、住宅用プロキシ ネットワークの範囲と規模、およびそれらがよく可能にする不正な行為を把握しています。Google は Cloudflare と協力して IPIDEA のドメイン解決を阻止し、感染したデバイスを IPIDEA が指揮統制してプロダクトを販売できなくなるようにしました。

推奨される対策

Google の措置は、最大規模の住宅用プロキシ プロバイダの一つに大きな影響を与えたと考えていますが、この業界が急速に拡大していることは明らかで、プロバイダ全体にわたり大幅な重複が見られます。調査で明らかになったように、住宅用プロキシ マーケットは「グレー マーケット」と化しています。一般ユーザーの帯域幅を乗っ取り、世界規模のスパイ活動やサイバー犯罪を隠蔽する詐欺行為で成長しています。こうしたテクノロジーのリスクに対処するには、さらなる取り組みが必要です。

一般ユーザーへの支援と保護

一般ユーザーにとって、住宅用プロキシはリスクが十分に研究されていない分野です。意識を高めるためにできることはまだあります。「使っていない帯域幅」や「インターネットの共有」と引き換えに報酬を提供するアプリケーションには、細心の注意を払う必要があります。このようなアプリケーションは不正なプロキシ ネットワークを拡大させるための主な手段であり、デバイスのホーム ネットワークにセキュリティの脆弱性が生じる可能性があります。ユーザーの皆様には、公式のアプリストアのみを利用すること、サードパーティの VPN やプロキシの権限をよく確認すること、そして Google Play プロテクトなどの組み込みのセキュリティ保護を確実に有効にすることをおすすめします。

一般ユーザーがセットトップ ボックスなどのコネクテッド デバイスを購入する際は、信頼できるメーカーのプロダクトであることを確認する必要があります。たとえば、お持ちのデバイスが公式の Android TV OS で構築され、Play プロテクト認定済みかどうかを確認できるよう、Android TV のウェブサイトにはパートナーの最新のリストが用意されています。また、こちらの手順に沿って、所有する Android デバイスが Play プロテクト認定済みかどうかを確認することもできます。

プロキシの説明責任とポリシー改革

住宅用プロキシ プロバイダは、合法的なビジネスを装って繁栄してきました。一部のプロバイダは実際に倫理的に行動し、一般ユーザーの明確な同意を得たデバイスのみを登録しているかもしれませんが、「倫理的な調達」を主張するには、ユーザーの同意に関する、透明性の高い、監査可能な証拠による裏付けが必要です。同様に、アプリ デベロッパーには、統合する収益化 SDK を精査する責任があります。

業界のコラボレーション

Google は、モバイル プラットフォーム、ISP、その他のテクノロジー プラットフォームに対して、不正なプロキシ ネットワークを特定し、その被害を抑えるため、引き続き情報を共有し、ベスト プラクティスを実装するようお願いしています。

セキュリティ侵害インジケーター(IoC)

このブログ投稿で概要を説明しているアクティビティをより広範なコミュニティで捕捉、特定できるよう、セキュリティ侵害インジケーター(IOC)の一覧を登録ユーザー向けの GTI コレクションに加えました。

ネットワーク インジケーター

ファイル インジケーター

ハッシュ例

- Google Threat Intelligence Group