NVA とリージョン アフィニティを使用したクロスクラウド ネットワーク VPC ネットワーク ピアリングを設計する

Ammett Williams

Developer Relations Engineer

※この投稿は米国時間 2025 年 10 月 24 日に、Google Cloud blog に投稿されたものの抄訳です。

ネットワーク設計にセキュリティを組み込むために、ネットワーク仮想アプライアンス(NVA)を使用する必要がある場合があります。これらの構成をサポートするクロスクラウド ネットワークの柔軟性により、企業はハイブリッド接続からクラウドに既存のセキュリティ要素を拡張して、一貫したエクスペリエンスを実現できます。このブログ投稿では、単一リージョン内で NVA を使用したハブアンドスポーク通信のリファレンス アーキテクチャをご紹介します。

リージョン アフィニティ

企業によっては、低レイテンシ、データ所在地、リソースの最適化に関する具体的な要件が存在する場合があります。リージョン アフィニティにより、同じリージョン内のサービス間のリソースとネットワーク トラフィックが保持されます。ただし、考えられるトレードオフとして、障害が発生した場合にトラフィックが別のリージョンに再ルーティングされるリージョン フェイルオーバーが欠如する点があります。これらの考慮事項は、企業の要件に基づいて設定を設計する際に念頭に置く必要があります。リージョン デプロイの詳細については、Google Cloud リージョン デプロイ アーキタイプのドキュメントをご覧ください。

クロスクラウド ネットワーク

クロスクラウド ネットワークは、多対多の接続を可能にする一連の機能とアーキテクチャを提供します。Google のソフトウェア定義グローバル バックボーンは、分散アプリケーションを接続する優れた機能を提供します。Google は、そのグローバルな規模をサポートするために、マルチシャード、Protective ReRoute(PRR)、自律型ネットワーキングを使用してネットワークを構築しています。

設計パターンの例

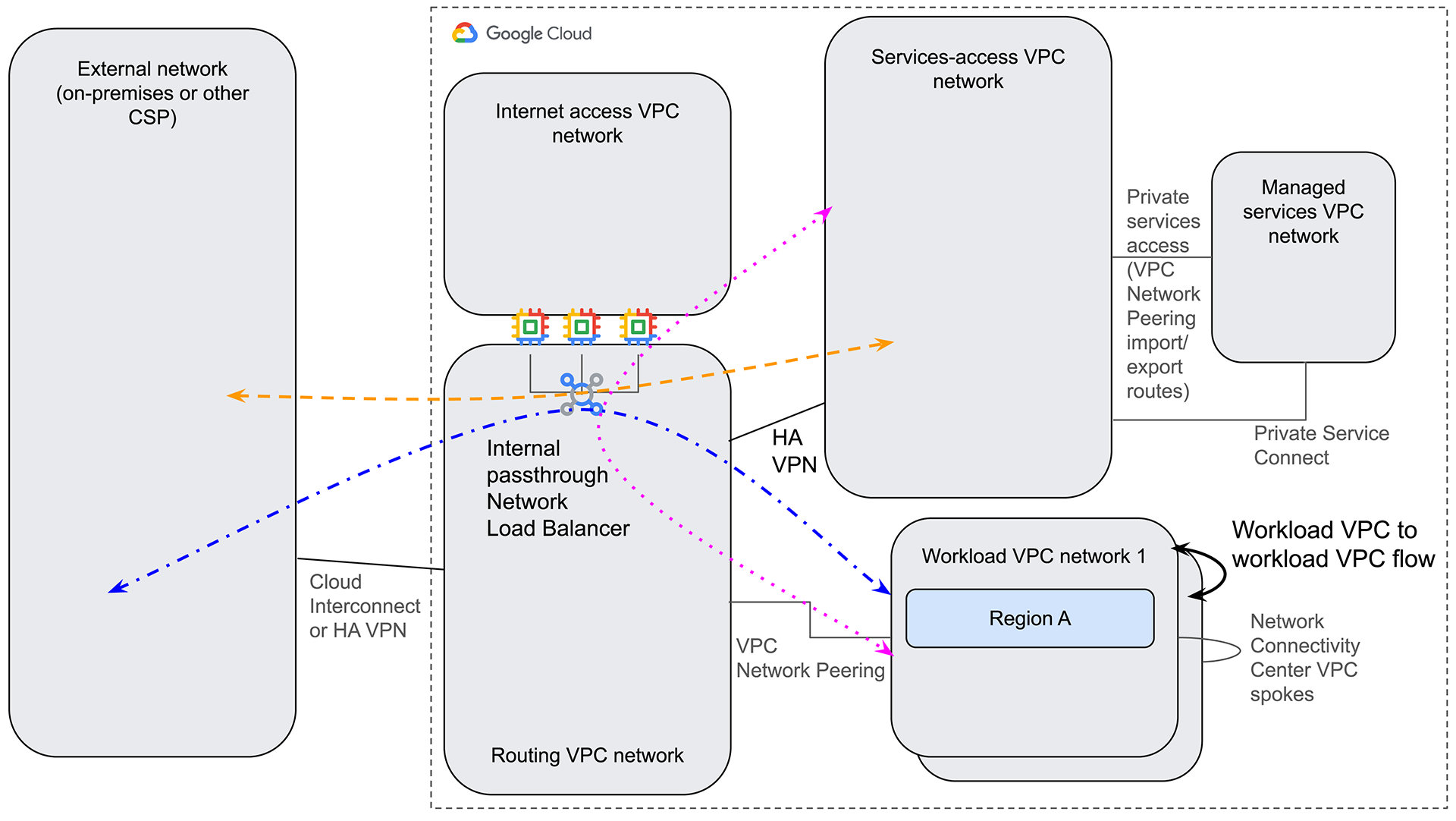

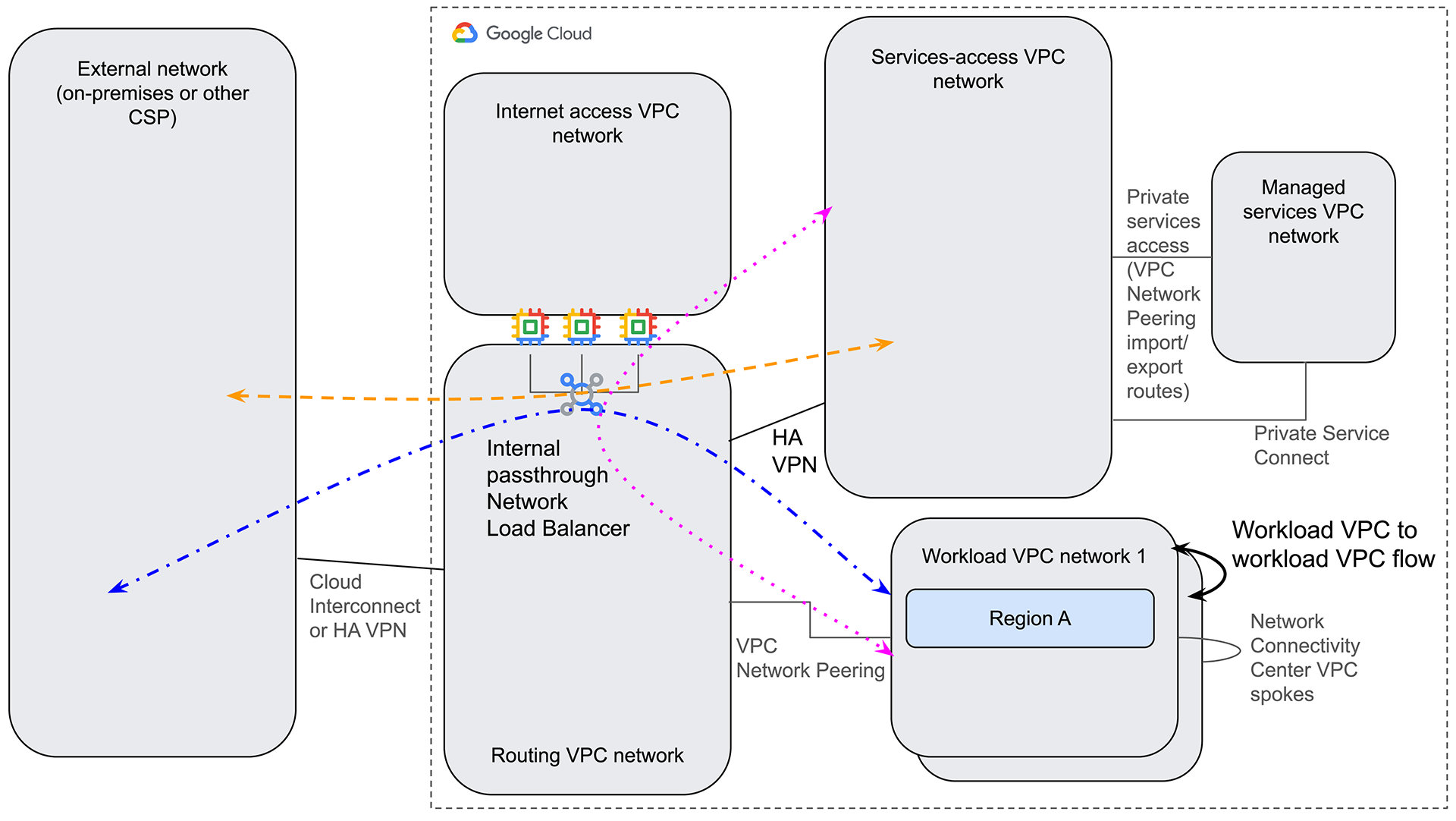

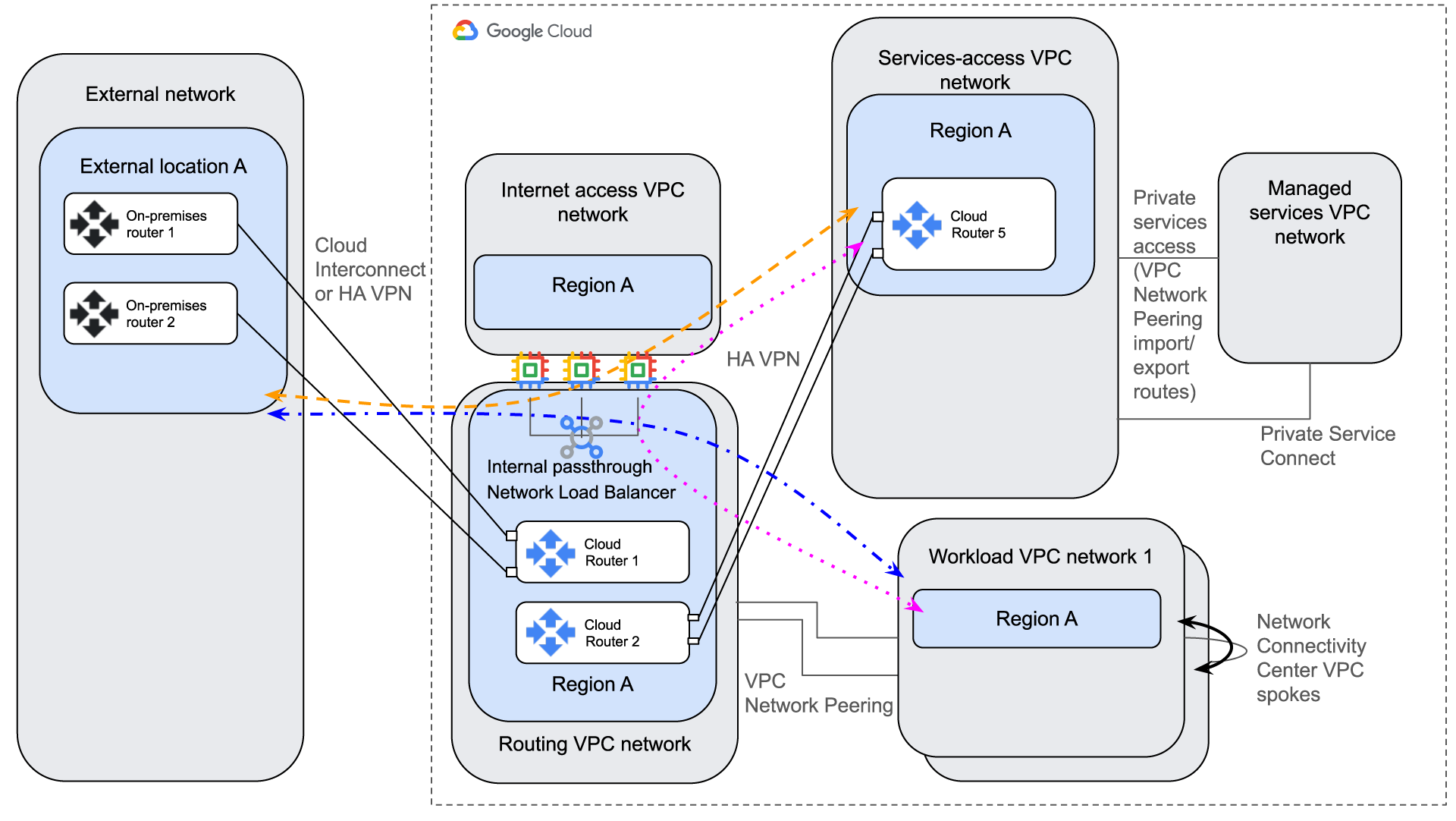

リージョン設計で VPC ネットワーク ピアリングを使用して NVA のネットワークを設定する方法を理解するために、設計パターンを見てみましょう。

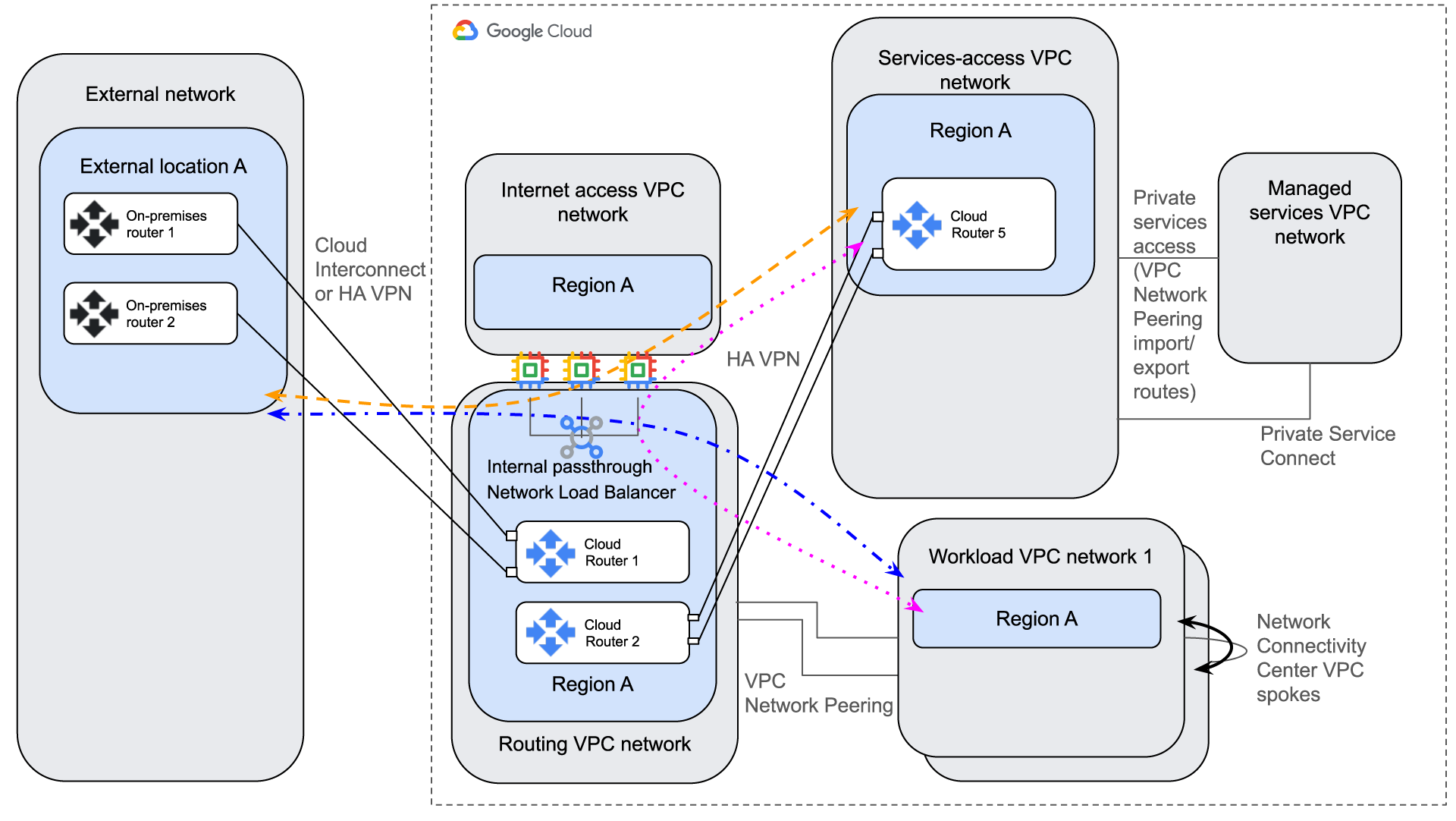

このネットワークを構成するのは、外部ネットワーク(オンプレミスと他のクラウド)と Google Cloud ネットワーク(インターネット アクセス VPC、ルーティング VPC、サービス アクセス VPC、マネージド サービス VPC、ワークロード VPC)です。

トラフィック フロー

この設計では、エンドツーエンドのソリューションを提供するために次のサービスを使用します。

-

Cloud Interconnect(Direct、Partner、Cross-Cloud)- オンプレミスまたは他のクラウドからルーティング VPC に接続する

-

HA VPN - サービス アクセス VPC からルーティング VPC に接続し、マネージド サービス ネットワークからカスタムルートをエクスポートする

-

内部パススルー ネットワーク ロードバランサ - NVA のフロントエンドとして機能する

-

ネットワーク仮想アプライアンス - 特殊な機能を実行するコンピューティング リソース

-

タグなしのポリシーベースのルート - すべてのトラフィックに適用される

-

ポリシーベースのルートのスキップ - ポリシーベースのルートをスキップして VPC ルーティングを使用する

-

VPC ネットワーク ピアリング - ワークロード VPC からルーティング VPC に接続する

-

プライベート サービス アクセス - サービス アクセス VPC でマネージド サービスにプライベート接続する

-

Private Service Connect - プロデューサー ネットワークでサービスを公開して、そのサービスをサービス アクセス VPC で使用できるようにする

-

Network Connectivity Center VPC スポーク - 必要に応じてワークロード VPC 間の通信を許可する

次の図は、パケットフローを示しています。

この図で、オレンジ色の線は外部ネットワーク(オンプレミスと他のクラウド)と Google Cloud のサービス アクセス VPC ネットワーク間のフローを示しています。

-

トラフィックは Interconnect を経由して、ルーティング VPC の外部 Cloud Router から学習したルートに従います。

-

ルーティング VPC は、タグなしのポリシーベースのルートを直接使用して、トラフィックを内部パススルー NLB に転送します。トラフィックが検査され、NVA は送信トラフィックでポリシーベースのルートのスキップを使用します。

-

トラフィックは、VPN 接続を介してサービス アクセス VPC へのカスタムルートに従います。

-

戻りのトラフィックは、同じトラフィック フローをたどり、Cloud Interconnect を介してオンプレミスに戻ります。

この図で、青い線は外部ネットワーク(オンプレミスと他のクラウド)と Google Cloud のワークロード VPC ネットワーク 1 の間のフローを示しています。

-

トラフィックは Interconnect を経由して、ルーティング VPC の外部 Cloud Router から学習したルートに従います。

-

ルーティング VPC は、タグなしのポリシーベースのルートを直接使用して、トラフィックを内部パススルー NLB に転送します。トラフィックが検査され、NVA は通過するトラフィックでポリシーベースのルートのスキップを使用します。

-

トラフィックは、VPC ネットワーク ピアリング接続を介して、サブネット ルートに従ってワークロード VPC ネットワーク 1 に到達します。

-

戻りのトラフィックは、同じトラフィック フローをたどり、Cloud Interconnect を介してオンプレミスに戻ります。

この図で、ピンクの線は Google Cloud のワークロード VPC ネットワーク 1 と Google Cloud のサービスアクセス VPC ネットワーク間のフローを示しています。

-

ワークロード VPC ネットワークからのトラフィックは、ルーティング VPC ネットワーク内の NVA の前にある内部パススルー ネットワーク ロードバランサにフローを転送するようにプログラムされたポリシーベースのルートに従います。

-

トラフィックは検査され、NVA から送信されるトラフィックに割り当てられたポリシーベース ルートのスキップを使用して、タグなしのポリシーベース ルートをスキップし、VPC ルーティングに従います。

-

トラフィックは、HA VPN トンネルからサービスアクセス VPC ネットワークへの動的ルートに従います。

-

戻りのトラフィックは、同じフローをたどり、ルーティング VPC と NVA を経由してワークロード VPC ネットワークに戻ります。

トラフィック フローと考慮事項に関するすべての詳細については、Google Cloud アーキテクチャ センターの VPC ネットワーク ピアリング クロスクラウド ネットワーク(NVA とリージョン アフィニティを使用)ガイドをご覧ください。

次のステップ

クロスクラウド ネットワーキングについて詳しく学び、ネットワーク セキュリティの統合とクロスクラウド ネットワークについてさらに詳しくお読みください。

ご質問やご意見がございましたら、Linkedin 経由で筆者までご連絡ください。

-デベロッパーリレーションズ エンジニア、Ammett Williams