IP アドレスの不足を克服: Google Cloud の Private NAT の詳細

Udit Bhatia

Product Manager, Google Cloud

※この投稿は米国時間 2025 年 11 月 19 日に、Google Cloud blog に投稿されたものの抄訳です。

データセンターとクラウドで AI ワークロードをハイブリッドに実行するには、クラウドとオンプレミスのリソースを統合する高度なグローバル ネットワークが必要です。Google の Cloud WAN は、VPC、データセンター、特殊なハードウェアを接続するために必要な統合ネットワーク ファブリックを提供しますが、この相互接続性こそが、IP アドレスの不足とサブネットの重複という、重要かつ根本的な課題を露呈させるものです。企業がプライベート環境とクラウド環境を統合していく中で、こうした蔓延するアドレスの競合を手動で解決することは、運用上の大きな負担となる可能性があります。

IPv4 アドレスの競合を解決することは、ネットワーキングにおける長年の課題でした。そして現在、IP の負荷が高いワークロードやアプリケーションが増加しており、お客様はデプロイに必要な IP アドレスを十分に確保するにはどうすればよいかという重要な問題に直面しています。

Google Cloud は、プライベート IP アドレスの課題に対処し、ルーティングできないネットワーク間の通信を容易にするために、Private Service Connect(PSC)、IPv6 アドレス指定、ネットワーク アドレス変換(NAT)アプライアンスなどのさまざまなソリューションを提供しています。この投稿では、Cloud NAT サービスの機能である Privatr NAT に焦点を当てます。このマネージド サービスはプライベート間の通信を簡素化し、IP 空間が重複するネットワークを、複雑なルーティングや独自の NAT インフラストラクチャの管理なしで接続できるようにします。

Private NAT の概要

Private NAT を使用すると、Google Cloud リソースを他の VPC ネットワークに接続できるほか、重複するサブネットまたはルーティング不可能なサブネットを持つオンプレミス ネットワークにも接続できます。仮想マシンやアプライアンスを管理する必要はありません。

Private NAT の主なメリットは次のとおりです。

-

マネージド サービス: フルマネージド サービスである Private NAT は、独自の NAT ゲートウェイの管理とスケーリングに伴う運用負荷を最小限に抑えます。基盤となるインフラストラクチャは Google Cloud が扱うため、お客様はアプリケーションに集中できます。

-

管理の簡素化: Private NAT は、ワークロードやトラフィック パス全体にわたるプライベート間の通信を一元的かつ簡単に管理する方法を提供することで、ネットワーク アーキテクチャを簡素化します。

-

高可用性: 分散型サービスである Private NAT は、高可用性、VM 間のラインレート パフォーマンス、復元力を実現します。いずれも、コストのかかる冗長インフラストラクチャを過剰にプロビジョニングする必要はありません。

-

スケーラビリティ: Private NAT は、ニーズに合わせて自動的にスケールするように設計されているため、多数の NAT IP アドレスと同時接続に対応できます。

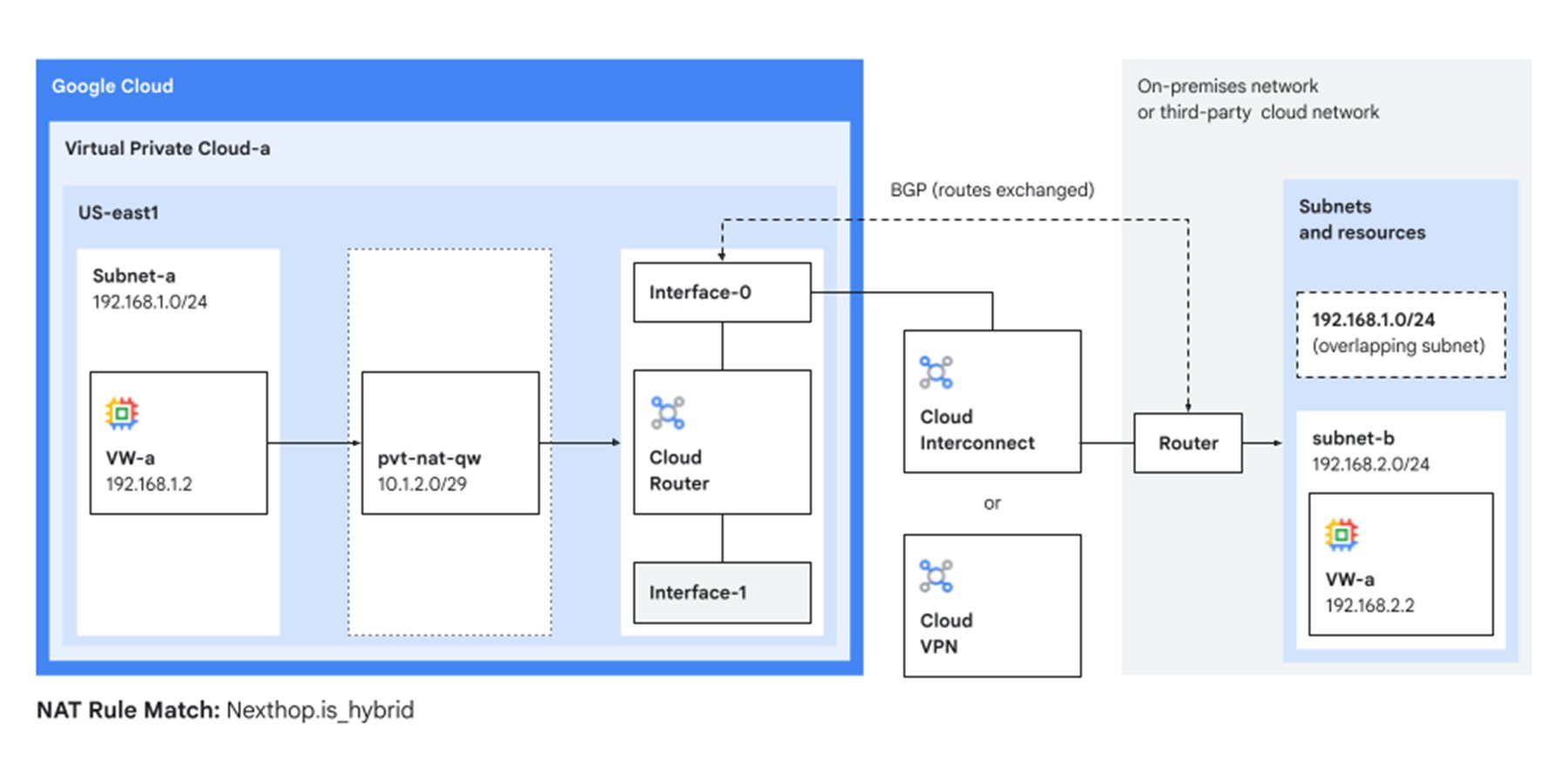

Figure: Cloud NAT options

一般的なユースケース

Private NAT は、最も複雑なハイブリッド ネットワーキングとマルチ VPC ネットワーキングの課題に対する重要なアドレス変換を提供します。

Network Connectivity Center によるグローバル ネットワークの統合

Network Connectivity Center を使用して中央接続ハブを確立する組織に対し、Private NAT は、重複する「ルーティング不可能」な IP アドレス範囲を持つネットワークをリンクするための重要なメカニズムを提供します。このソリューションは、主に次の 2 つのシナリオを実現します。

-

VPC スポーク間: サブネットが重複する個別の VPC ネットワーク(スポーク)間で、シームレスなプライベート間通信を可能にします。

-

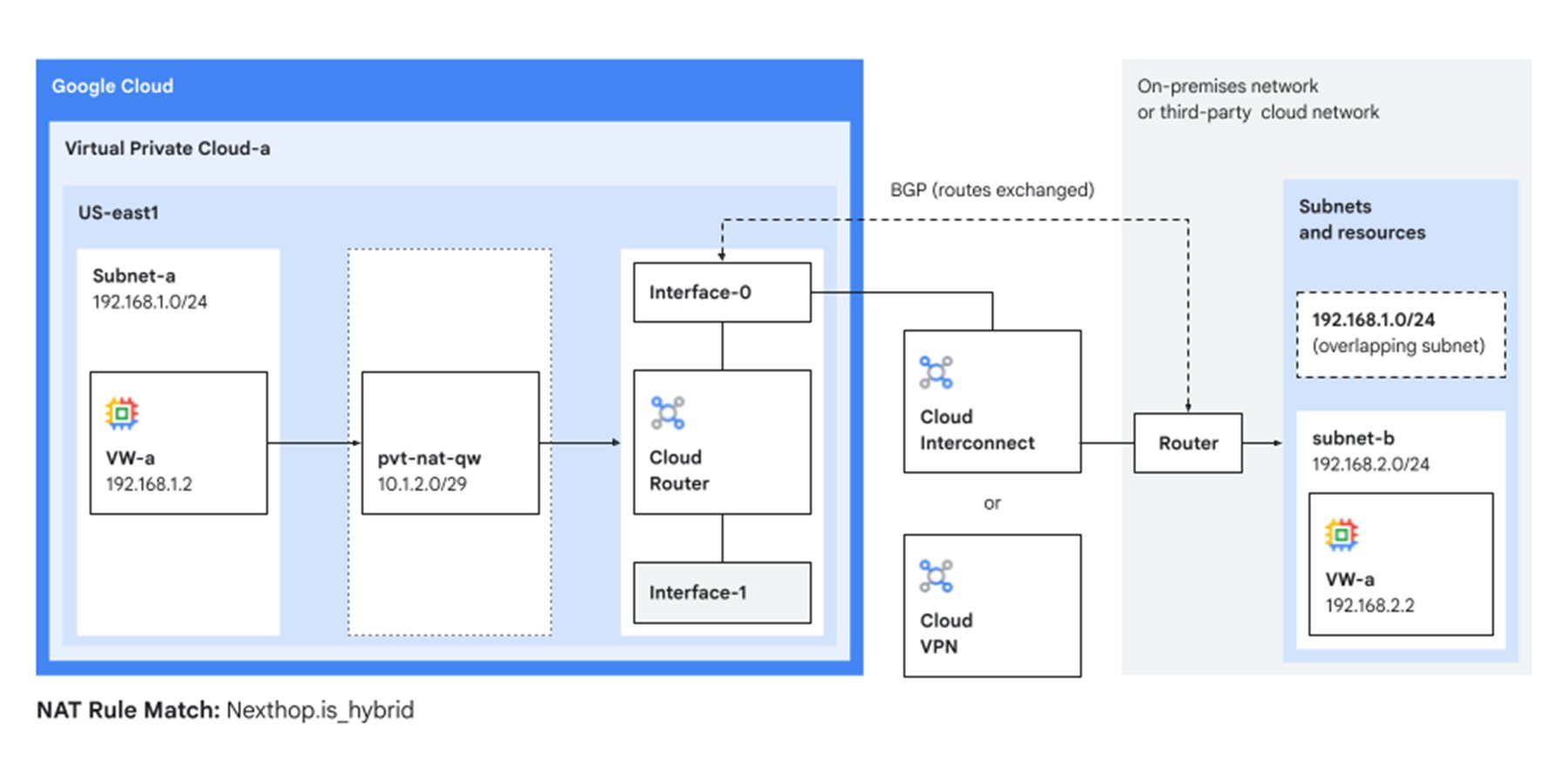

VPC とハイブリッド スポーク間: Cloud Interconnect または Cloud VPN を介して接続された、クラウド VPC とオンプレミス ネットワーク(ハイブリッド スポーク)間の接続を可能にします。詳しくは、こちらをご覧ください。

図: Network Connectivity Center を使用した Private NAT

共有 VPC でのローカル ハイブリッド接続の有効化

共有 VPC アーキテクチャを採用している組織は、ルーティング不可能なネットワーク サブネットや重複するネットワーク サブネットから、ローカルの Cloud Interconnect または Cloud VPN トンネルへの接続を確立できます。1 つの Private NAT ゲートウェイで、VPC 内のすべてのワークロードの宛先ルートを管理できます。

「Private NAT のおかげで、出資提携後も IP アドレスが重複したままの状態で、Orange のオンプレミス データセンターと Masmovil の GCP 環境を簡単に接続できました。既存の環境を変更せずに通信を可能にできたため、ビジネスの継続性にとって非常に重要なものとなりました。」 – MasOrange、クラウド プラットフォーム エンジニアリング責任者 Pedro Sanz Martínez 氏

図: Private NAT を使用したローカル ハイブリッド接続の有効化

Cloud Run および GKE ワークロードへの対応

Google Kubernetes Engine(GKE)や Cloud Run などの IP の負荷が高い動的なワークロードは、IPv4 の枯渇を解決するために、クラス E などの RFC 1918 以外の範囲を使用することがよくあります。これらのワークロードでは、オンプレミス ネットワークまたはパートナー VPC 内のリソースへのアクセスが必要になることが多いため、オンプレミス ネットワークが RFC 1918 以外の範囲に対応できることが非常に重要です。ほとんどの場合、中央のネットワーク チームは RFC 1918 以外のアドレス範囲を受け入れません。

この問題は、RFC 1918 以外のサブネットに Private NAT 構成を適用することで解決できます。Private NAT を使用すると、Cloud Run サービスまたは GKE ワークロードからのすべての下り(外向き)トラフィックが変換されるため、ルーティング不可能なサブネット上にある場合でも、宛先ネットワークと安全に通信できます。Private NAT がさまざまなワークロードでどのように機能するかについては、こちらをご覧ください。

構成の活用: 設定例

gcloud コマンドを使用して、これらのユースケースのいずれかに対して Private NAT を構成する方法を見てみましょう。

例: IP が重複するパートナー ネットワークへの接続

シナリオ: production-vpc には、アプリケーション サブネット(app-subnet-prod、10.20.0.0/24)が含まれています。Cloud VPN を介してパートナーのネットワークに接続する必要がありますが、アクセスする必要があるリソースに対しても、10.20.0.0/24 の範囲が使用されています。

ソリューション: app-subnet-prod からのトラフィックが VPN トンネルを通過する前に変換されるように Private NAT ゲートウェイを構成します。

1. NAT IP 専用のサブネットを作成する。このサブネットの範囲は変換に使用されるため、送信元または宛先と重複してはなりません。

2. Cloud Router を作成する。

3. Private NAT ゲートウェイを作成する。この構成では、app-subnet-prod からローカルの動的(is_hybrid に一致)宛先へのトラフィックのみが、pnat-subnet-prod サブネットの IP を使用して変換されるように指定します。

これで、パートナーの重複するネットワークにトラフィックを送信する app-subnet-prod 内のすべての VM の送信元 IP が 192.168.1.0/24 範囲のアドレスに変換され、競合が解決されます。

Google Cloud の Private NAT は、IP アドレス空間が重複しているネットワークの接続という、よくある複雑な問題を見事に解決します。フルマネージドでスケーラブルかつ高可用性のサービスである Private Nat により、ネットワーク アーキテクチャは簡素化され、運用オーバーヘッドは削減されます。また、複雑なハイブリッド環境やマルチクラウド環境を構築して接続することが容易になります。

詳細

Private NAT の利用を開始する準備はできましたか?詳細については、公式の Private NAT ドキュメントとチュートリアルをご覧ください。今すぐ独自のソリューションの構築を始めましょう。

-Google Cloud、プロダクト マネージャー Udit Bhatia