Cloud Armor の DDoS 対策をネットワーク ロード バランシングとパブリック IP アドレスを持つ VM でも提供

Google Cloud Japan Team

※この投稿は米国時間 2023 年 3 月 23 日に、Google Cloud blog に投稿されたものの抄訳です。

Google はこの数年間、分散型サービス拒否(DDoS)攻撃の頻度が増え、規模が爆発的に拡大するのを見てきました。Google Cloud のお客様は、Cloud Armor を使用し、Google のネットワーク エッジのスケールと容量を活用することで、これまでにない大規模な DDoS 攻撃から環境を保護しています。

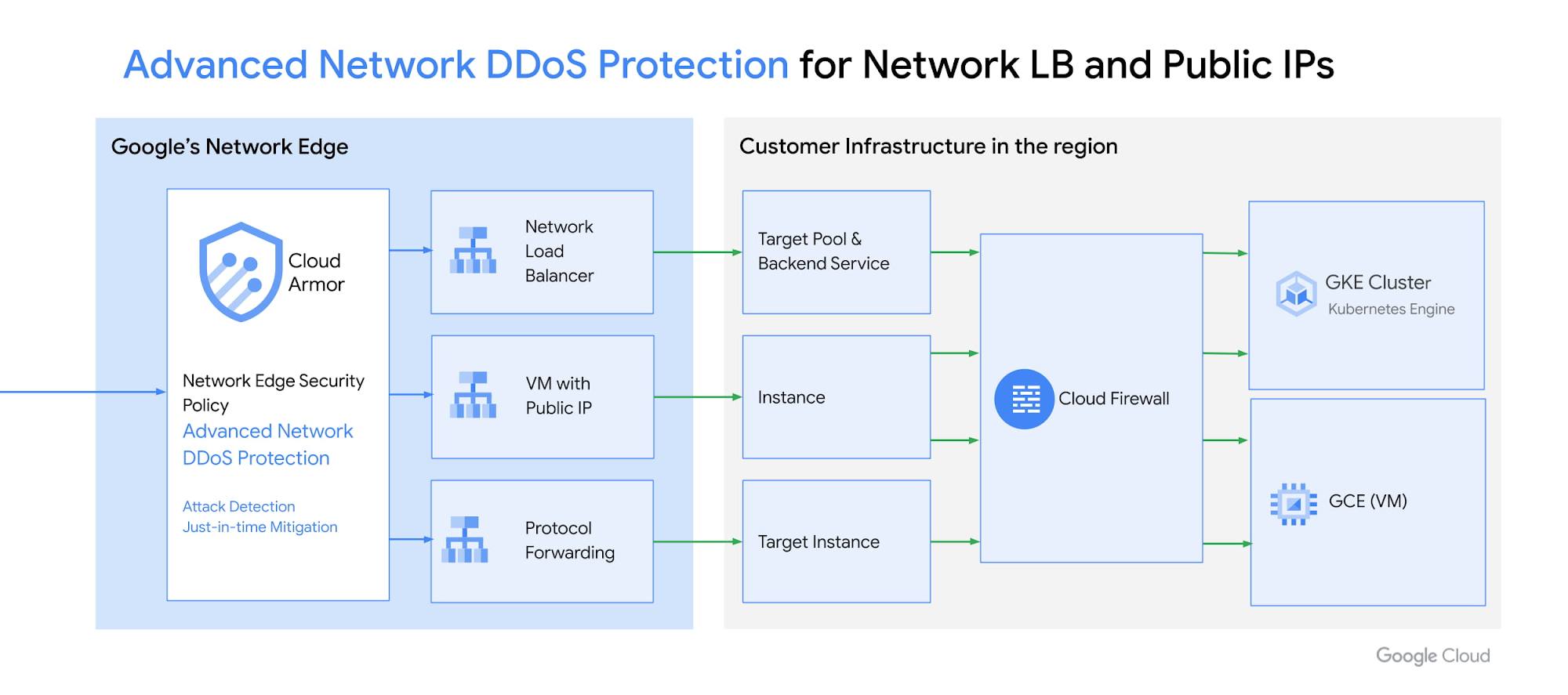

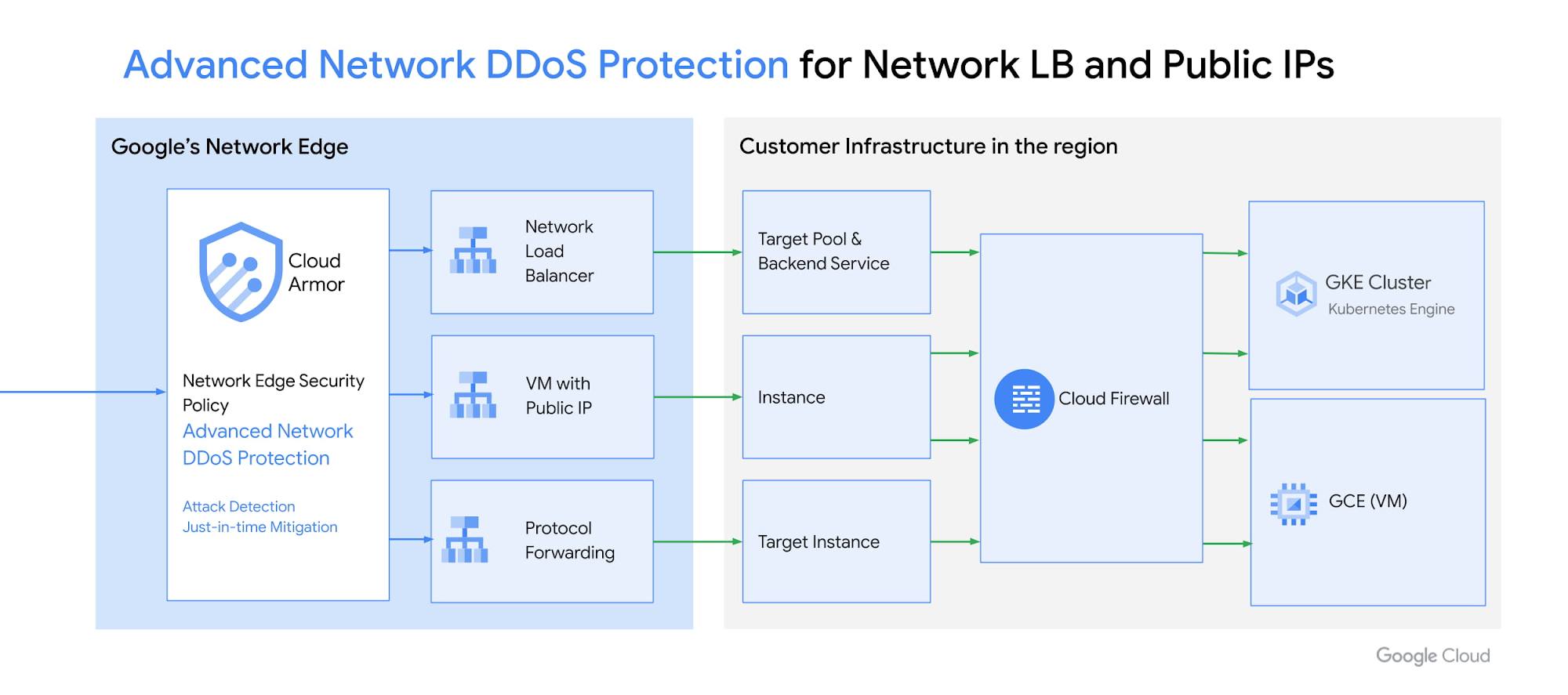

このたび、Cloud Armor の高度なネットワーク DDoS 対策が一般提供されることになりましたのでお知らせします。これにより、Cloud Armor の DDoS 対策が、外部ネットワーク ロードバランサ、プロトコル転送、パブリック IP アドレスを持つ VM を使用するワークロードでも利用可能になります。こうしたワークロードは、ゲーム(UDP ベースのトラフィックなど)や通信(VOIP トラフィックなど)を含むさまざまなお客様によって使用され、カスタム実装などの幅広いプロトコルをサポートします。

Cloud Armor の高度なネットワーク DDoS 対策は、SYN フラッド、UDP フラッド、DNS リフレクション、NTP 増幅攻撃などのボリューム型のネットワークおよびプロトコル DDoS 攻撃を防御するために、攻撃の検出と緩和を常時行います。Google Cloud のお客様は、高度なネットワーク DDoS 対策を有効にして、運用費用の増加、ビジネス継続性の喪失、ユーザー エクスペリエンスの低下など、DDoS 攻撃による損害から身を守ることが簡単にできるようになりました。

Cloud Armor チームは、Cloud Armor の高度なネットワーク DDoS 対策を本番環境で使用しているお客様と緊密に連携して、この新しい機能を構築してきました。

「Cloud Armor の高度なネットワーク DDoS 対策は、デプロイと管理が簡単です。自動検出および緩和メカニズムにより、運用上のオーバーヘッドを削減できます」と Broadcom のシマンテック ゼロトラスト ネットワーク アクセスおよびウェブ アイソレーション担当プラットフォーム グループ マネージャーである Shay Ben-Haroche 氏は述べています。

高度なネットワーク DDoS 対策を使用しているお客様は、請求対策と DDoS 攻撃対応チームによるサポートを利用することもできます。請求対策は、確認済みの DDoS 攻撃が原因で発生したトラフィックの増加分について、Google Cloud の今後の使用量に充当できるクレジットを提供します。DDoS 攻撃対応チームは、DDoS 攻撃に関し、すべての Google サービスを保護しているエンジニアリング チームによるサポートを必要なときにいつでも提供し、お客様に合わせた対策を講じることができます。

高度な DDoS 対策 - 仕組み

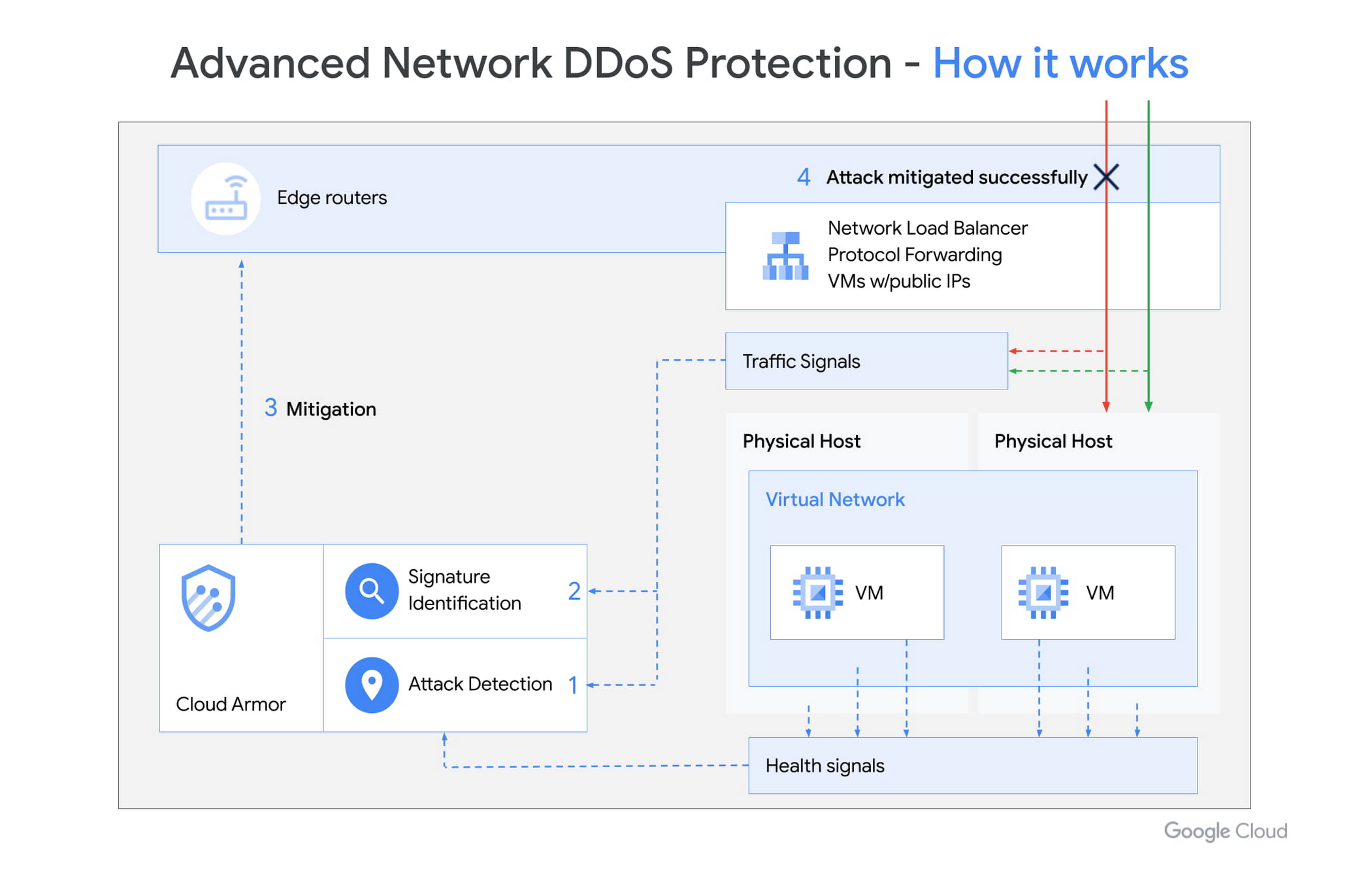

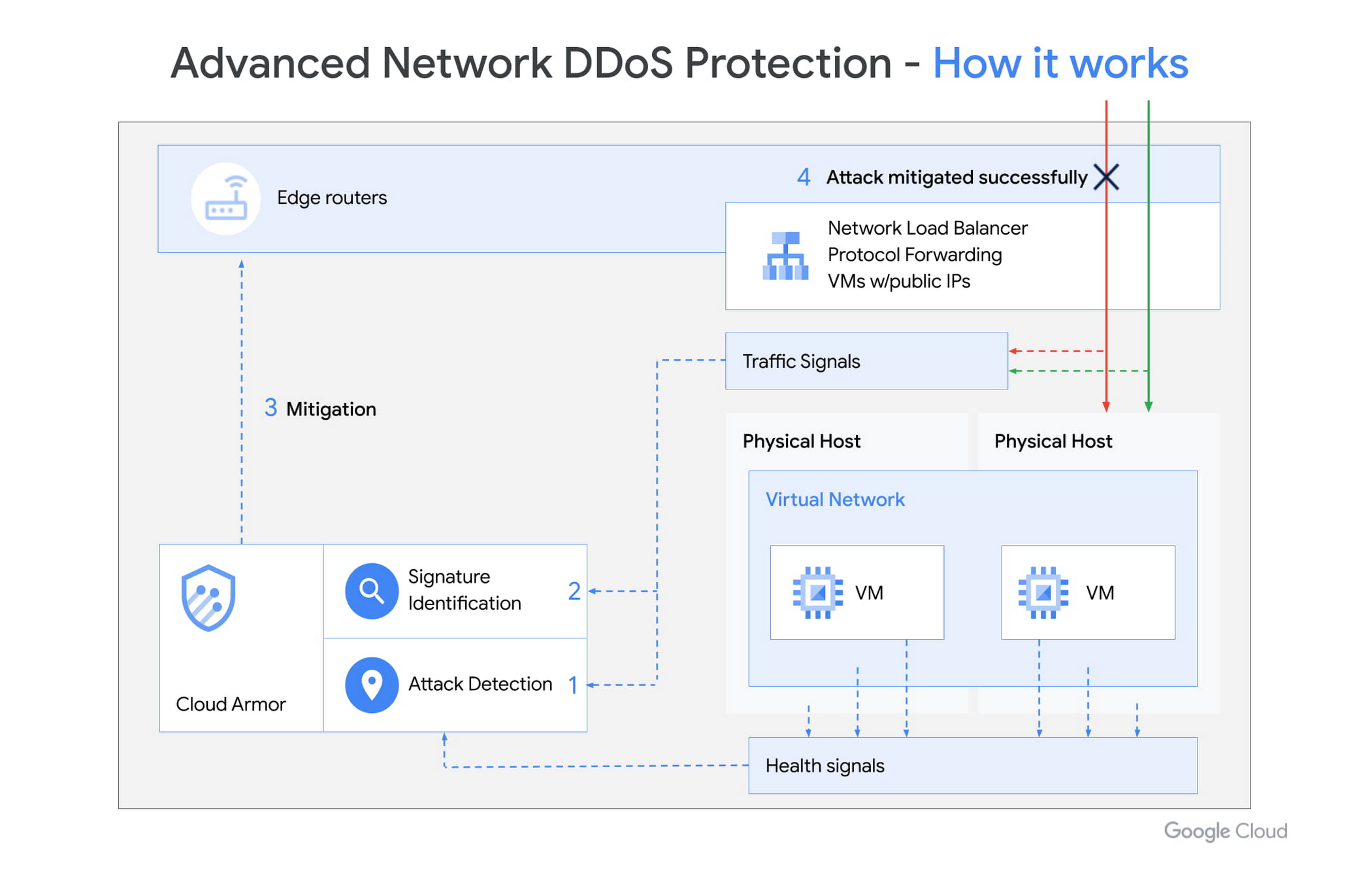

Cloud Armor の高度なネットワーク DDoS 対策は、Google のネットワーク エッジで動作し、お客様のインフラストラクチャのはるか上流で攻撃を検出、緩和します。お客様のワークロードが正常かどうかをモニタリングして問題の前兆を見つけたり、受信トラフィックの異常をモニタリングしたりするなど、攻撃の兆候に関するさまざまなシグナルをモニタリングします。

まず、Cloud Armor はワークロードの問題の前兆を観察し、攻撃が検出されたというアラートをお客様に迅速に発します。この常時稼働のモニタリング メカニズムにより、トラフィック フローのレイテンシを増加することなく、タイムリーかつ正確に攻撃を検出できます。

次に、Cloud Armor は受信トラフィックを分析し、攻撃シグネチャを特定します。その後、Cloud Armor はネットワーク エッジに緩和対策を自動的に展開し、正当なトラフィックの通過を許可します。受けた DDoS 攻撃は、お客様のワークロードに到達する前にエッジで阻止されます。攻撃の緩和中、トラフィック フローは変更されず、他にホップは追加されないため、レイテンシへの影響はありません。

Cloud Armor は攻撃が終了したことを確認すると、緩和対策を無効にします。検出から緩和までのプロセス全体にかかる時間はわずか数秒で、ユーザーによる介入は必要ありません。

包括的な攻撃の可視性

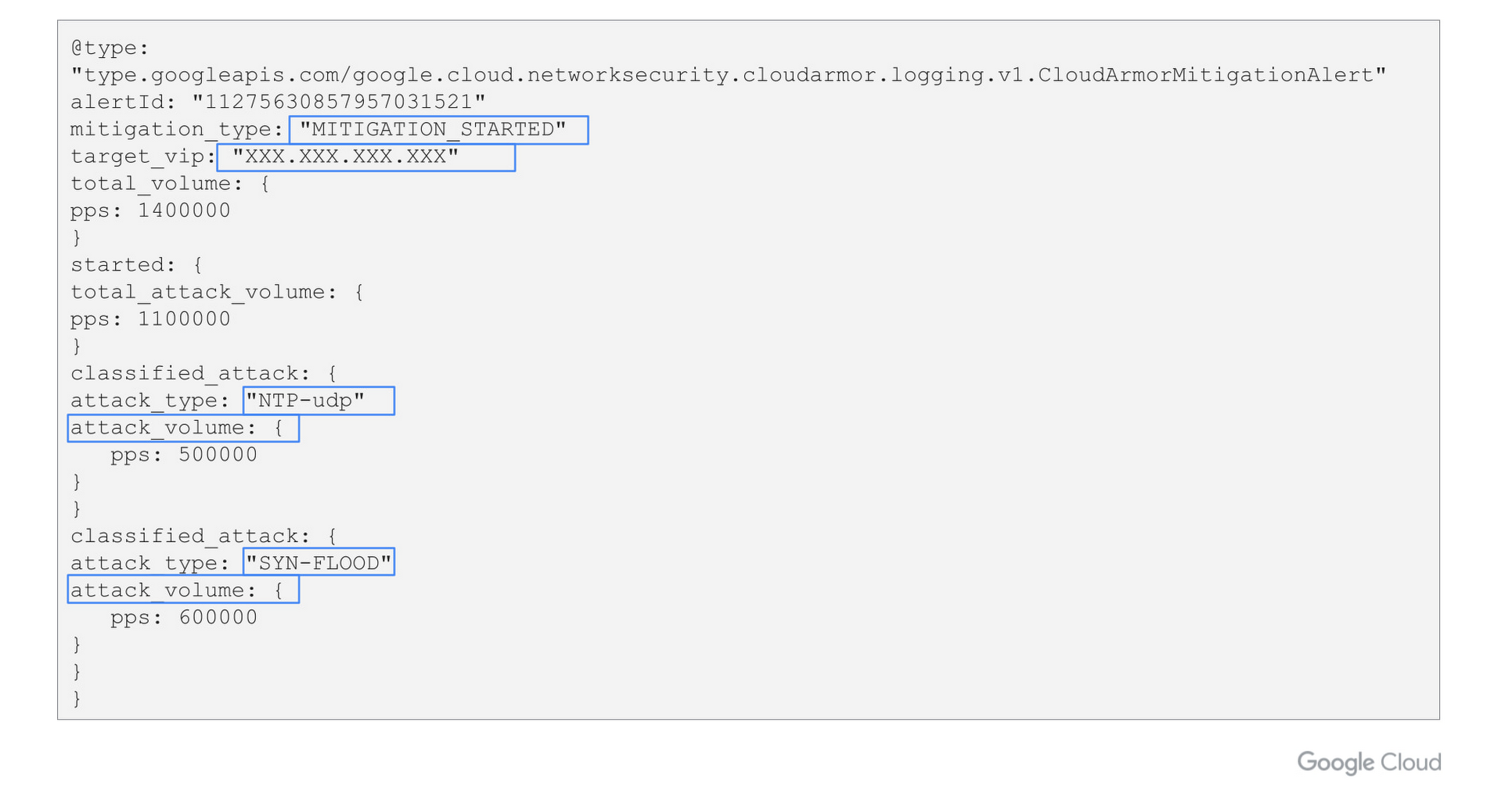

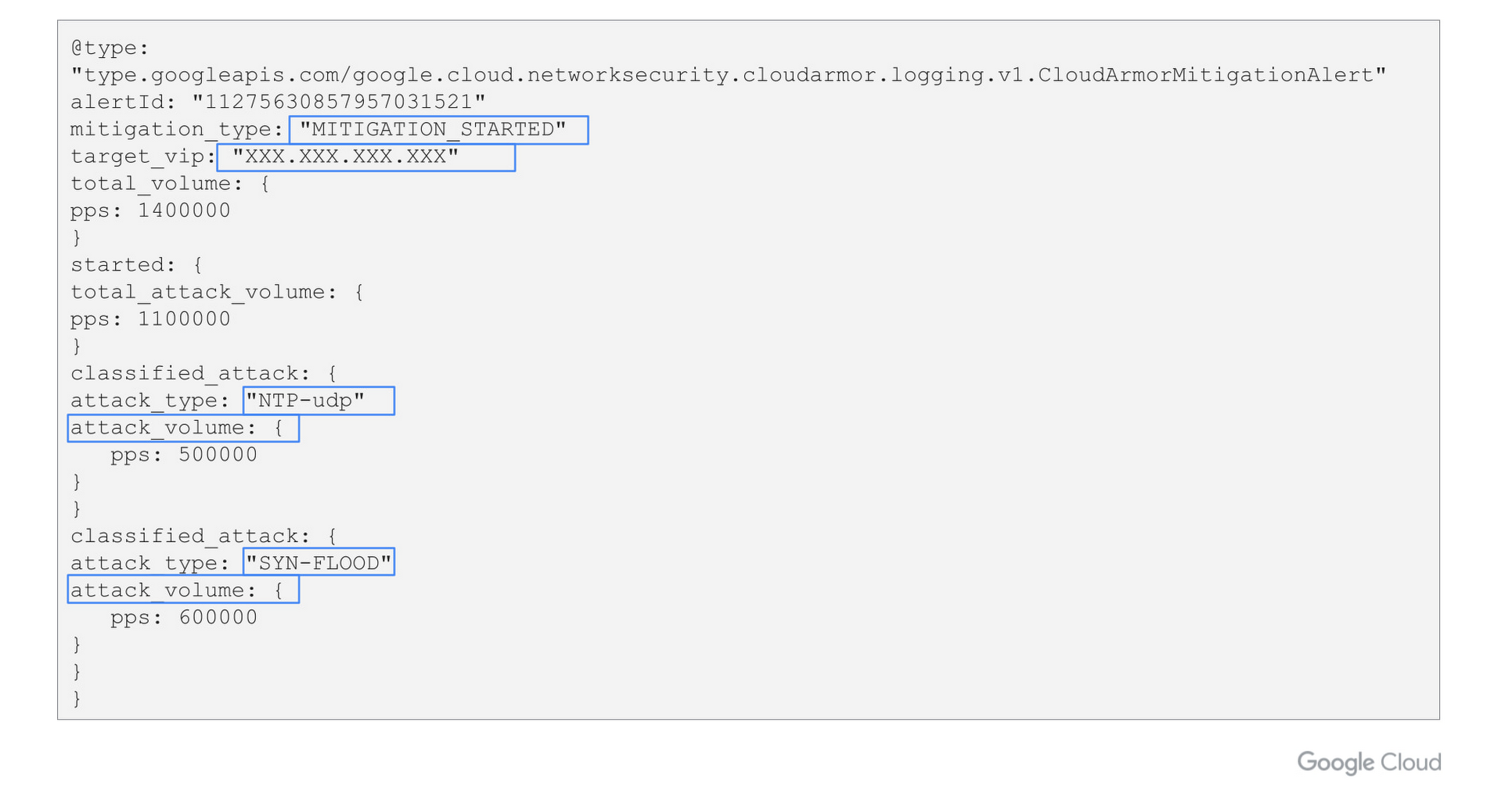

Cloud Armor の高度なネットワーク DDoS 対策は、Cloud Logging にテレメトリーを記録することで、過去および進行中の DDoS 攻撃に対する攻撃の可視性を提供します。お客様は、ログ エクスプローラの「network_security_policy」リソースでそのログを表示し、分析とアラートに使用できます。

高度なネットワーク DDoS 対策は、DDoS 攻撃を緩和するときに 3 種類のイベントログを生成します。

「Mitigation Started」- 潜在的な攻撃の検出と緩和開始

「Mitigation Ongoing」- 攻撃がアクティブである限り、5 分ごとに実行中の緩和対策を更新

「Mitigation Ended」- 攻撃の終結と緩和対策の終了

ロギング イベントには、攻撃の類型とトラフィック量に関する情報が含まれます。

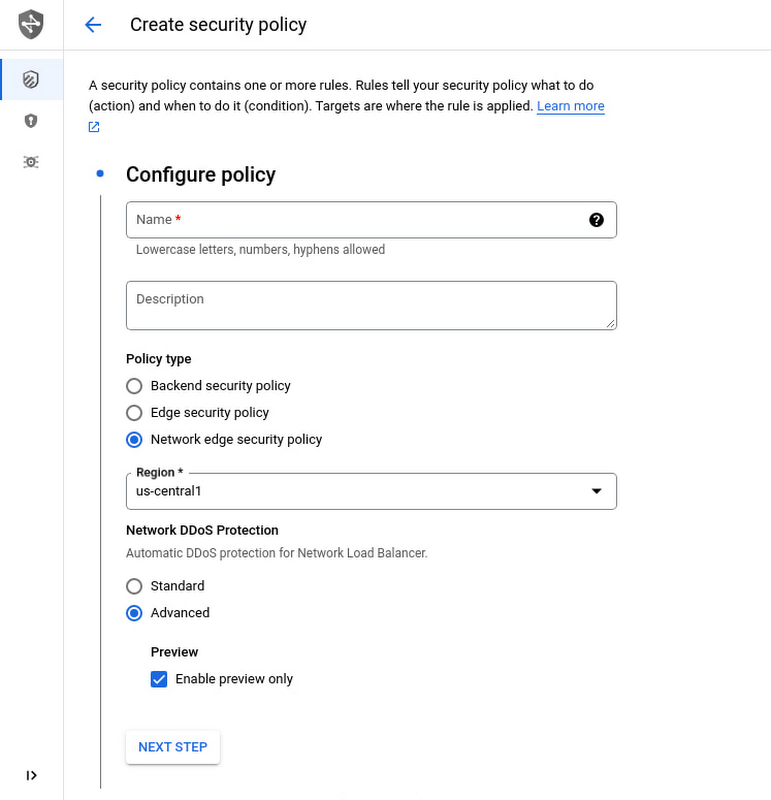

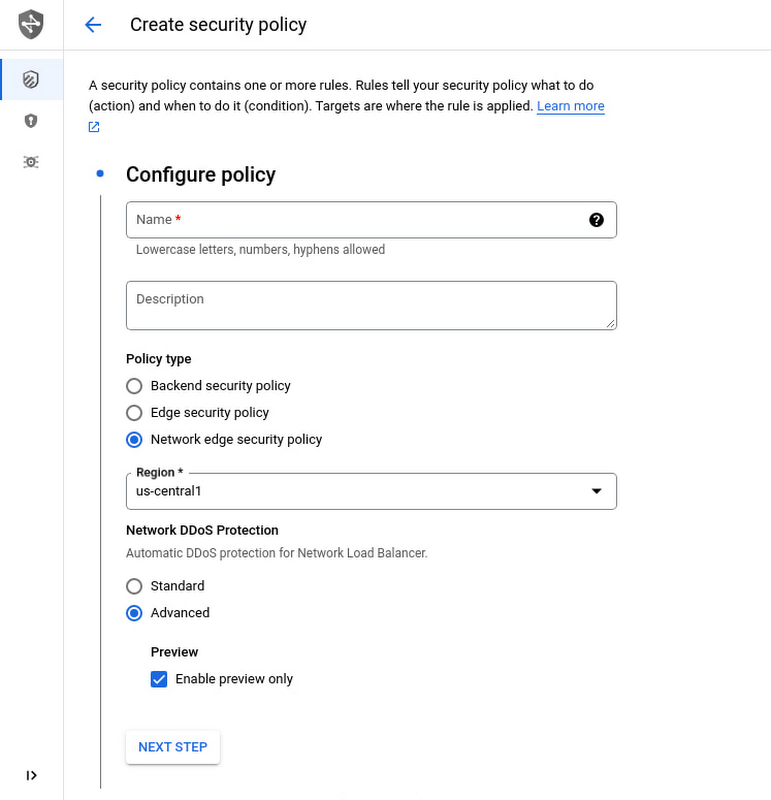

お客様は、Cloud Armor の高度なネットワーク DDoS 対策をプレビュー モードで適用することもできます。プレビュー モードでは、提案された緩和対策が自動的には適用されません。お客様は、検出された攻撃と提案された緩和対策に関するログとテレメトリーを受け取ります。これにより、本番環境で有効にする前に緩和効果をテストできる柔軟性を享受できます。セキュリティ ポリシーはリージョンごとに構成されるため、お客様はリージョンごとにプレビュー モードを有効または無効にすることができます。

セットアップが簡単

高度なネットワーク DDoS 対策を適用するには、お客様のプロジェクトを Managed Protection Plus に登録する必要があります。高度なネットワーク DDoS 対策はリージョン単位で構成されるため、該当するリージョンのすべてのワークロードを保護できます。

高度なネットワーク DDoS 対策を有効にするには、Cloud Armor コンソールに移動し、[セキュリティ ポリシーの作成] を押します。詳しくは、高度なネットワーク DDoS 対策を構成するをご覧ください。

Cloud Armor の Managed Protection Plus を 1 か月間試す

高度なネットワーク DDoS 対策を一般提供するにあたり、Managed Protection Plus の 1 か月の評価期間を提供できることを嬉しく思います。Managed Protection Plus を有効にして、30 日間お試しいただけます。

Google Cloud は、Cloud Armor の Managed Protection Plus の年間サブスクリプションを有効にした時点から 30 日間について柔軟なキャンセル条件を提供しています。評価期間中にキャンセルする場合は、課金サポートまでお問い合わせください。

使ってみる

次の DDoS 攻撃がお客様のサービスを妨害するまで手をこまねいていてはいけません。Cloud Armor の高度なネットワーク DDoS 対策を今すぐ有効にして、ワークロードを保護しましょう。詳細な内容と Google Cloud コンソールを使用した構成については、こちらのガイドをご覧ください。

- プロダクト マネージャー Lihi Shadmi