とっておきのセキュリティの秘密: VPC Service Controls が多層防御の構築にどのように役立つか

Google Cloud Japan Team

※この投稿は米国時間 2023 年 1 月 6 日に、Google Cloud blog に投稿されたものの抄訳です。

クラウドのセキュリティ面に懐疑的な組織は、クラウド内のデータはアクセス構成のミスが 1 つあるだけで情報漏えいにつながると考えるかもしれません。しかし実際には、適切に設計された一連の多層防御の制御により、構成ミスなどのセキュリティに関する問題のリスクを最小化できます。Virtual Private Cloud(VPC)Service Controls は、追加セキュリティ レイヤの作成時に重要な役割を果たし、大半の現行クラウド サービスではできない方法でデータを簡単に管理できます。

さまざまな業界やビジネスモデルの組織がデータの処理、分析の実施、システムのデプロイなどのアクティビティにクラウド サービスを利用しています。VPC Service Controls は組織を強化できます。たとえば、サポートされているクラウド サービスの境界をユーザーとデータが通過する方法を決定する場合に、このサービスを利用できます。VPC Service Controls は攻撃を阻止できるように設計されていますが、コンテキストに応じた信頼性の高いデータ共有を有効にすることもできます(ゼロトラストによってコンテキストに応じてアクセスを許可する方法と同様です)。

VPC Service Controls とは

VPC Service Controls では、管理者が Google マネージド サービスの周囲にセキュリティ境界を定義することで、それらのサービスとの通信やサービス間の通信を管理できます。また、インターネットなどの不正なネットワークから Google Cloud リソースを分離できます。これにより、たとえば本番環境での実行が許可されているサービスと許可されていないサービスを明確に区別できます。

VPC Service Controls はデータへのアクセスを詳細なレベルで制御するため、費用のかかるデータ侵害につながるミスを防止できます。上記のサービスにコンテキストアウェア アクセス制御機能が追加されるため、組織のゼロトラスト アクセスの目標を達成するために有用です。

冬の寒さから身を守るために生地が異なる衣服を 2 枚重ね着するように、VPC Service Controls と Identity and Access Management(IAM)は一見似ていても、セキュリティを実装するアプローチが異なります。IAM は ID に基づく細かいアクセス制御が可能ですが、それに対して VPC Service Controls は、クラウド リソースの保護や Google Cloud の API およびサービスへのプライベート接続の設定を行うセキュリティ境界を作成します。両方を使用することをおすすめしますが、VPC Service Controls には、情報漏えい時のデータ盗難のブロックもサポートできるという別のメリットもあります。

VPC Service Controls がお客様に提供する追加のセキュリティ レイヤは、オンプレミス システムや他のクラウド プロバイダでも実現が困難なものです。これは、データが通過できる次の 3 つのパスに論理的なセキュリティ管理も追加する API 用ファイアウォールと考えることができます。

公共のインターネットからリソースへのパス

VPC 内とクラウド サービス境界内のパス

サービス間通信のパス(BigQuery にデータを読み込んだり、BigQuery インスタンスからデータを引き出したりするユーザーへのアクセスを拒否するなど)

VPC Service Controls が攻撃の阻止にどのように役立つか

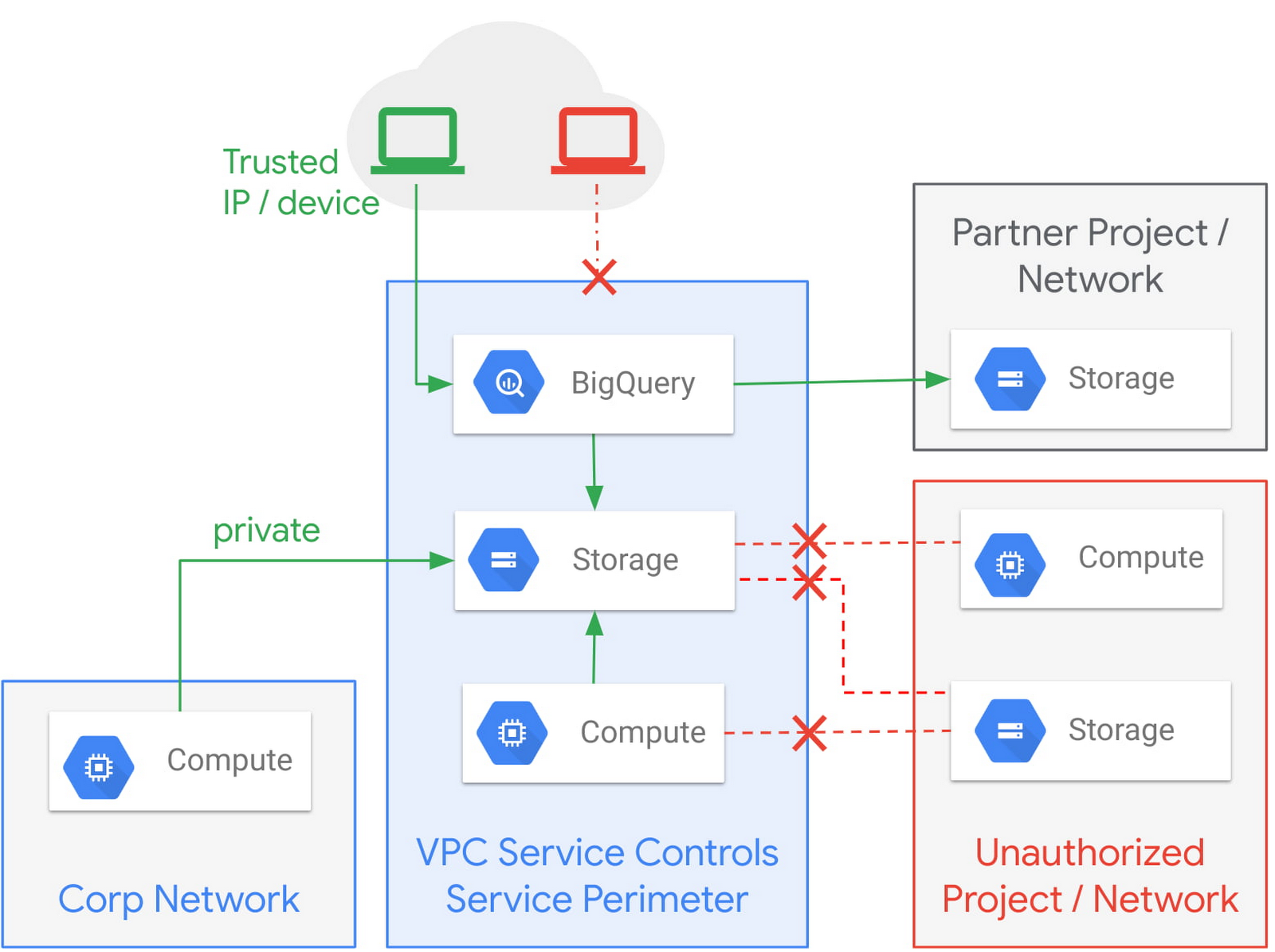

VPC Service Controls はセキュリティ境界の適用に使えます。マルチテナント型 Google Cloud サービスのリソースを分離して、データの引き出しやデータ侵害のリスクを軽減することができます。

たとえば、財務データ処理を Google Cloud に移行した銀行は、VPC Service Controls を利用して、信頼性の高いサービス境界を定義することで、処理パイプラインを公開アクセス(または不正アクセス)から分離できます。

VPC Service Controls で信頼性の高い共有をどのように実現するのか

VPC Service Controls を使用すると、サービス境界全体でデータを安全に共有し、他のリソースや境界外に接続するリソースを完全に制御できます。これにより、ID の盗難、IAM ポリシーの構成ミス、一部の関係者による脅威、および仮想マシンの侵害に起因するデータの引き出しのリスクを軽減できます。

前述の銀行の例でいえば、VPC Service Controls を使用している銀行は、サービス境界と組織全体でデータの共有やアクセスを安全に行えます。また、特定のパートナーへのアクセスや特定のオペレーション用のアクセスを許可できます。

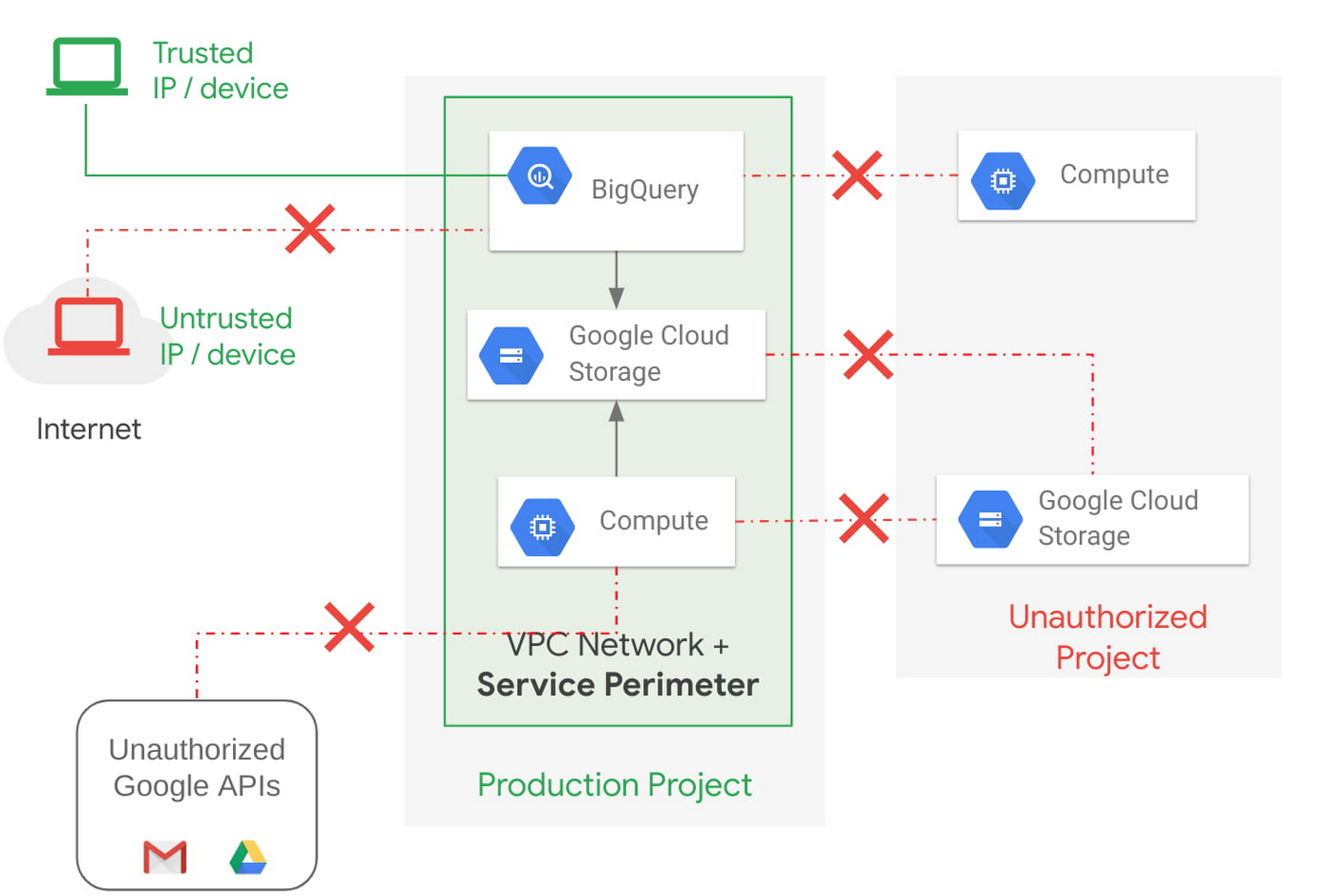

VPC Service Controls でゼロトラスト アクセスがどのようにサポートされるか

VPC Service Controls は、マルチテナントの Google Cloud サービスに対するゼロトラスト アクセスを提供します。インターネットや他のサービスからマルチテナント サービスへの接続について、一定の承認済み IP、クライアント コンテキスト、ユーザー ID、デバイス パラメータに限定してアクセスを許可できます。

銀行はサービスをパブリック クラウドに移行することができます。時代遅れのアクセス管理アプローチを放棄し、ゼロトラスト アクセスを採用する良い機会です。VPC Service Controls を使用すると、ユーザーのロケーションや IP アドレスなどの属性に基づいて、Access Context Manager で詳細なアクセス制御ポリシーを作成できます。たとえば、アナリストが営業時間内に企業ネットワーク上の企業デバイスからのみ BigQuery にアクセスできるように設定できます。このようなポリシーを使用することで、インターネットからクラウド リソースへのアクセス権を付与する際、適切なセキュリティ制御を確実に適用できます。

VPC の次のステップ

機密性の高いクラウドのデプロイ、特に規制対象のワークロード向けの VPC Service Controls について詳しくは、こちらのページをご覧ください。このブログ投稿は「とっておきのセキュリティの秘密」シリーズの第 3 回にあたります。このシリーズでは、組織のポリシー サービスの力を活用する方法と、Cloud EKM がクラウドの信頼性に関するパラドックスの解決に役立つ方法も扱っています。

- Google Cloud、セキュリティ ソリューション戦略 Anton Chuvakin- Google Cloud、セキュリティ編集者 Seth Rosenblatt