BeyondCorp Enterprise の Policy Troubleshooter が一般提供へ

Google Cloud Japan Team

※この投稿は米国時間 2021 年 12 月 15 日に、Google Cloud blog に投稿されたものの抄訳です。

COVID-19(新型コロナウイルス感染症)の拡大を受けて、企業のリソースと情報にリモートから安全にアクセスすることが多くの組織にとって不可欠となっています。しかし、少なくない数の従業員が、このようなアクセスは常にシームレスにできているわけではないと考えています。アクセスできるはずのアプリやリソースにアクセスできずにブロックされたことがある方は、特にそう感じているかもしれません。このようなストレスに加え、IT サポートに問い合わせて状況と理由を特定するという問題もあります。これは、リモート環境ではさらに困難になるでしょう。

Google Cloud のゼロトラスト アクセス ソリューションである BeyondCorp Enterprise の目的は、ユーザーと管理者にスムーズなエクスペリエンスを提供することです。本日は、BeyondCorp Enterprise の Policy Troubleshooter が一般提供となったことをお知らせいたします。これは、ブロックされたアクセス イベントに優先順位を付けてユーザーのブロック解除を容易に行えるよう、管理者を支援する機能です。

BeyondCorp Enterprise は、各種のクラウドやデバイスからアプリケーションへのシンプルかつ安全なアクセスを可能にします。管理者は、機密性の高い企業のリソースへのアクセスを管理するためにきめ細かいルールを構成して適用できます。こうしたポリシーはゼロトラスト モデルの一部としてトラストをどのように設定および維持するかを定義するものですが、ルールがレイヤ化されることで、アプリケーションやリソースにアクセスできない理由をエンドユーザーが把握しにくくなることもあります。

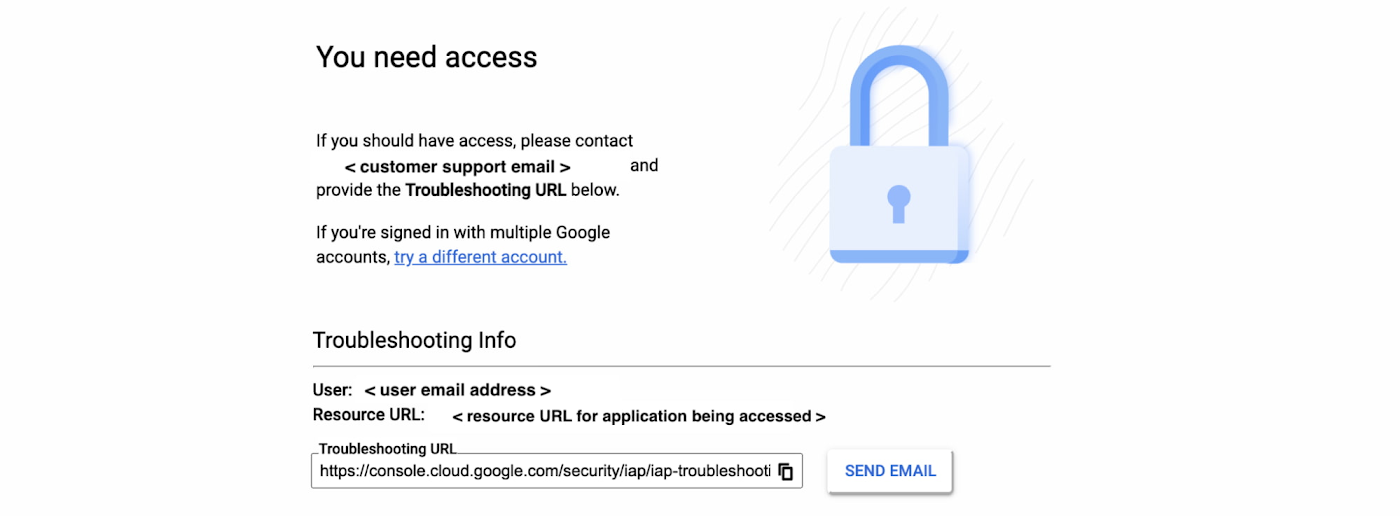

管理者は、Policy Troubleshooter 機能を有効化し、拒否されたイベントに対して、トラブルシューティングの URL を Identity-Aware Proxy(IAP)リソースごとにリアルタイムで生成できます。ブロックされたエンドユーザーには「Troubleshooter URL」 が表示されます。エンドユーザーはこれをコピーして、メールで管理者に送ります。管理者はこの情報を使用して迅速にエラーを診断してアクセス リクエストが失敗した理由を特定できます。

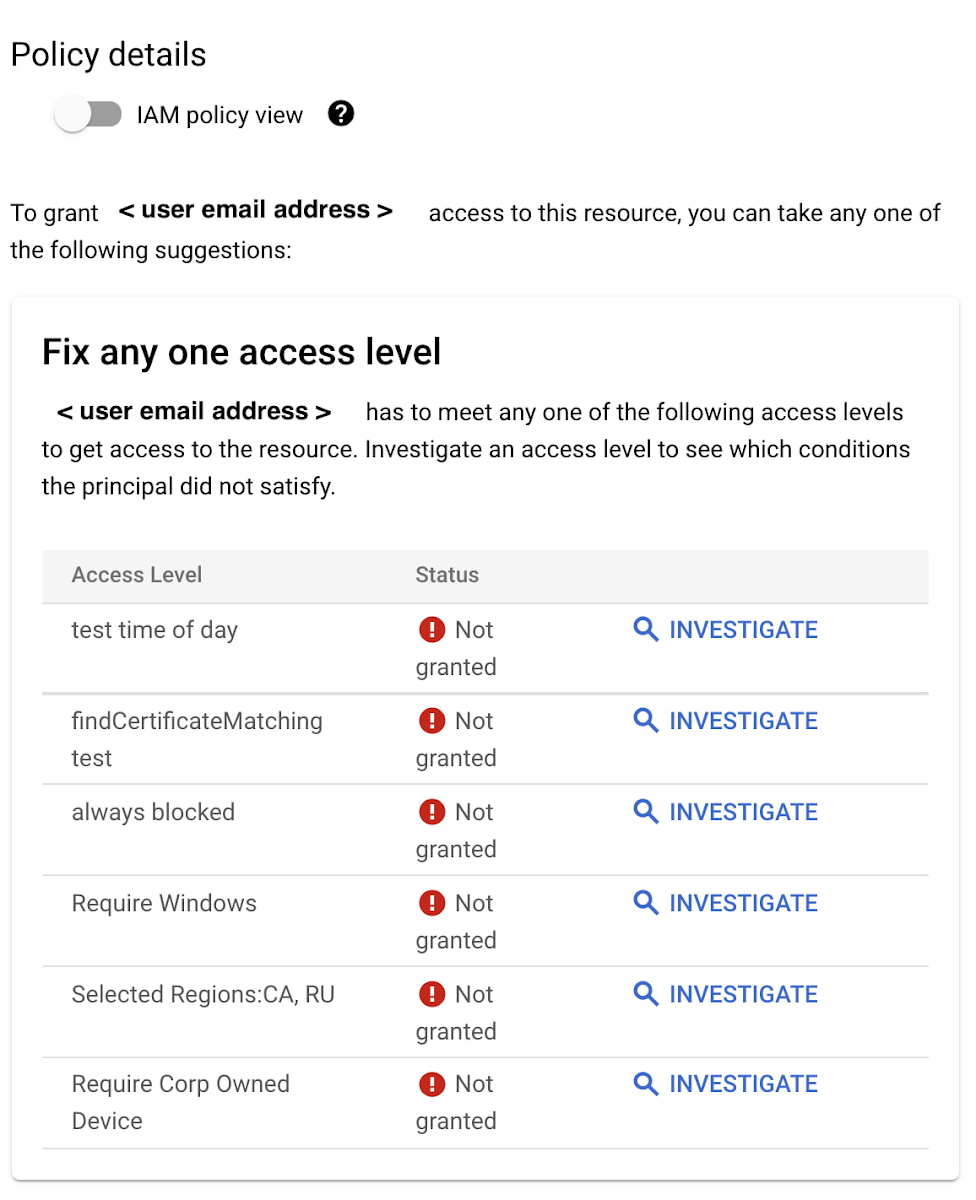

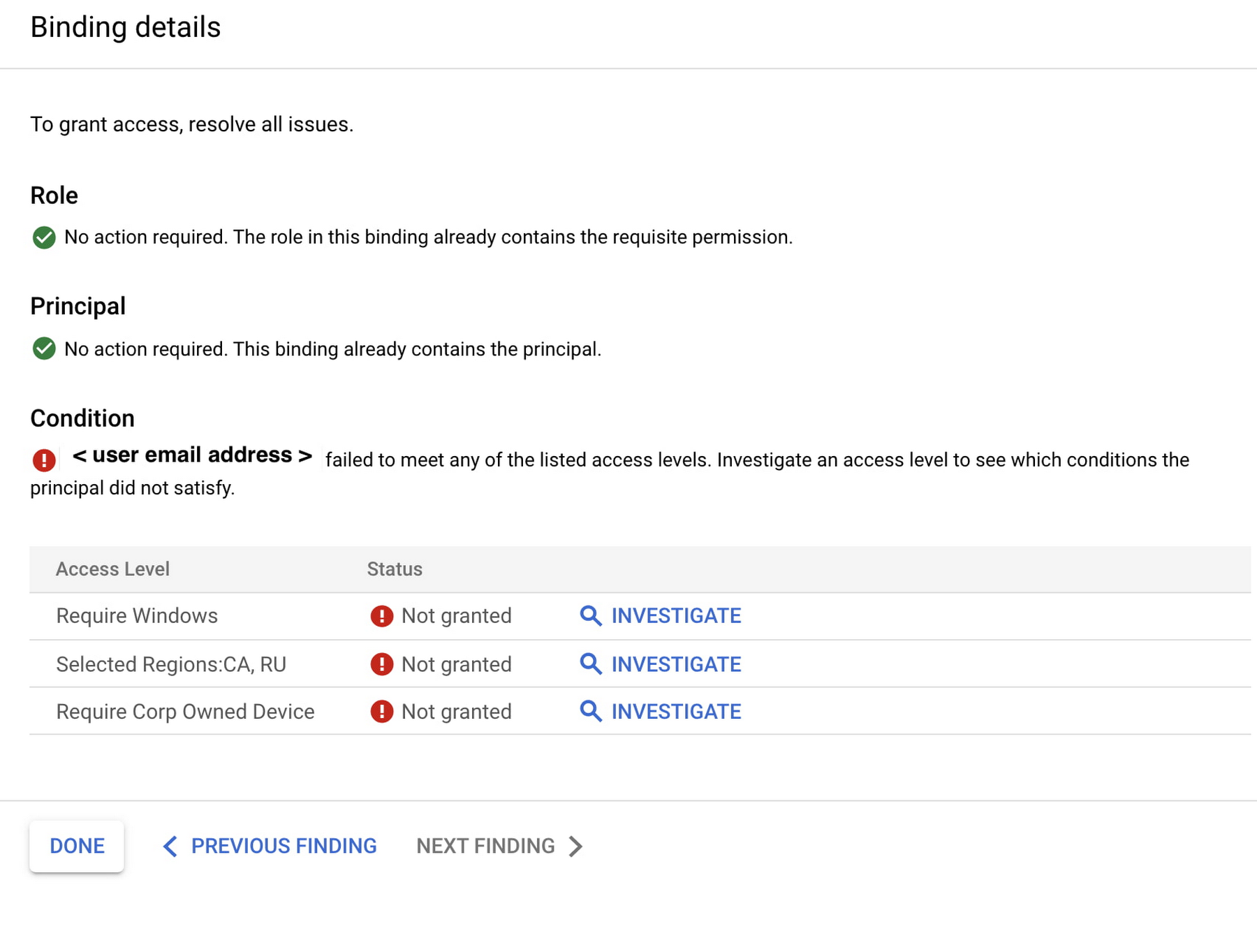

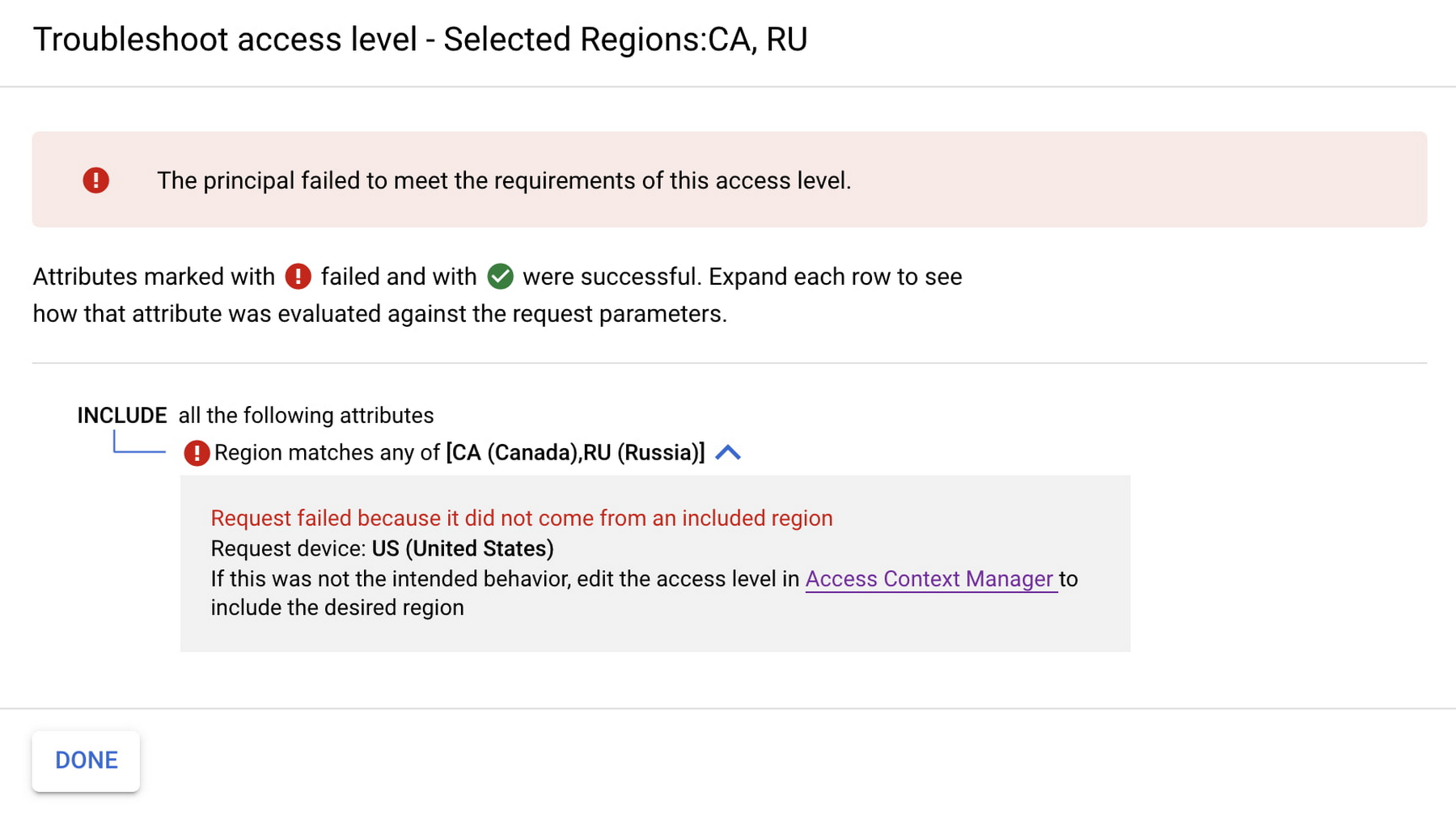

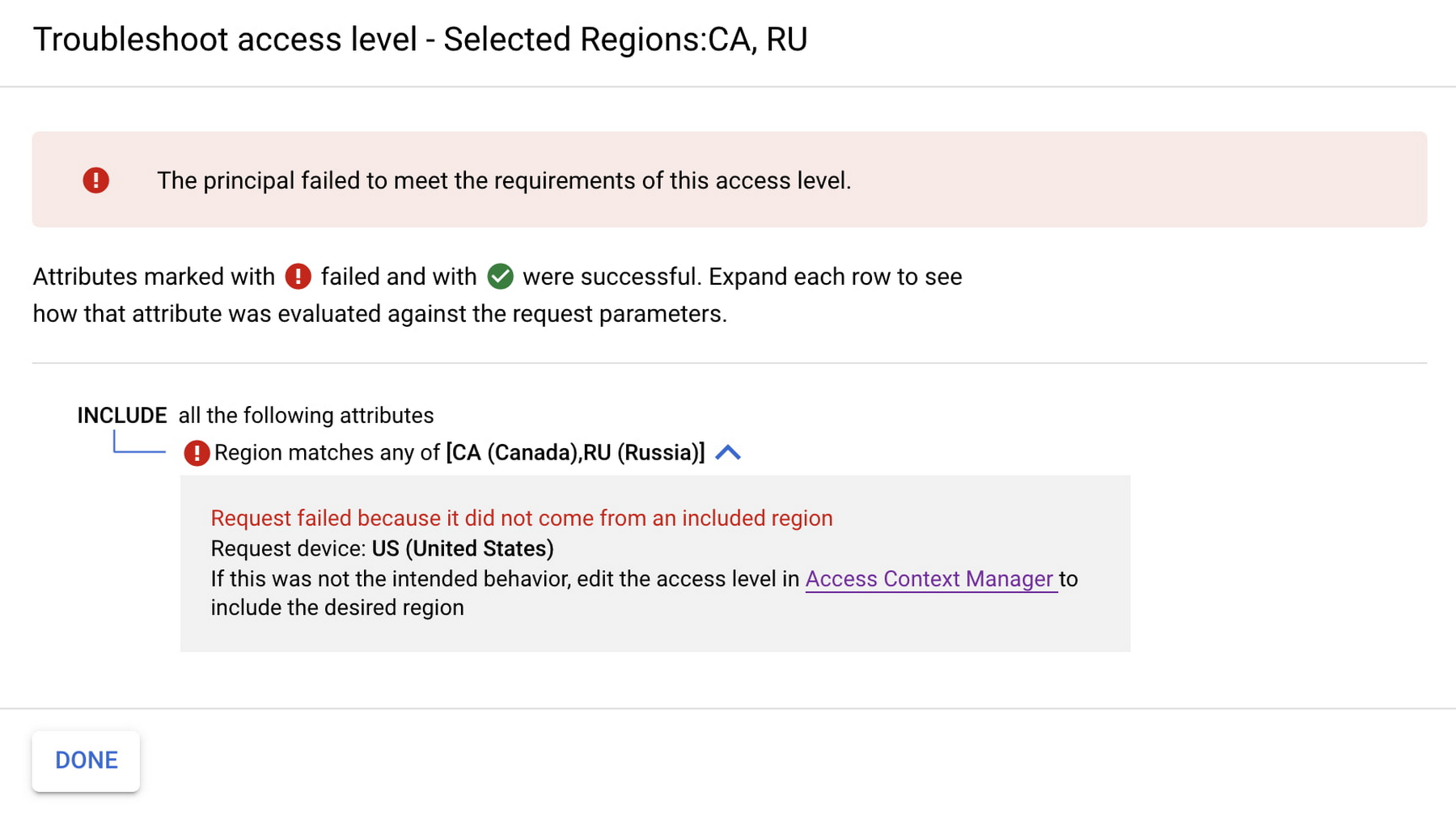

Policy Troubleshooter を使用すると、管理者は環境全体でのアクセス イベントについて不可欠な可視性を得られます。BeyondCorp Enterprise の Troubleshooter 分析ページにアクセスすると、さまざまな形で情報を確認できます。概要ビューでは、すべての関連ポリシーとメンバーシップに関する情報がまとめて表示されます。

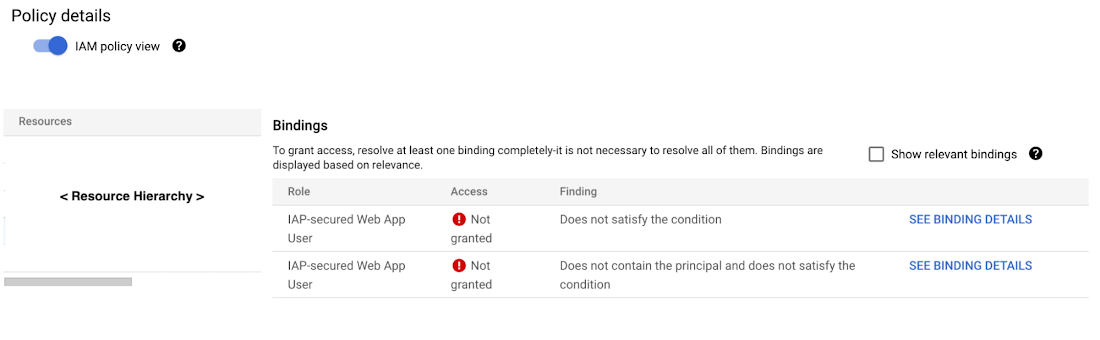

また、Identity and Access Management(IAM)ポリシービューでは、有効な IAM バインディング評価結果とアクセス付与の有無の一覧、および問題が発生した場所の概要が表示されます。管理者は、ユーザーとデバイスのコンテキストを記載した表も参照できます。

管理者はこの情報をもとに、グループ メンバーシップの登録状況、時間や所在地の制約、デバイスルール(許可されていないデバイスからのアクセス試行)など、アクセス失敗に関する詳細な情報をエンドユーザーに提供できます。Policy Troubleshooter では、保証されている場合にアクセスを許可するようにポリシーを更新することも可能です。

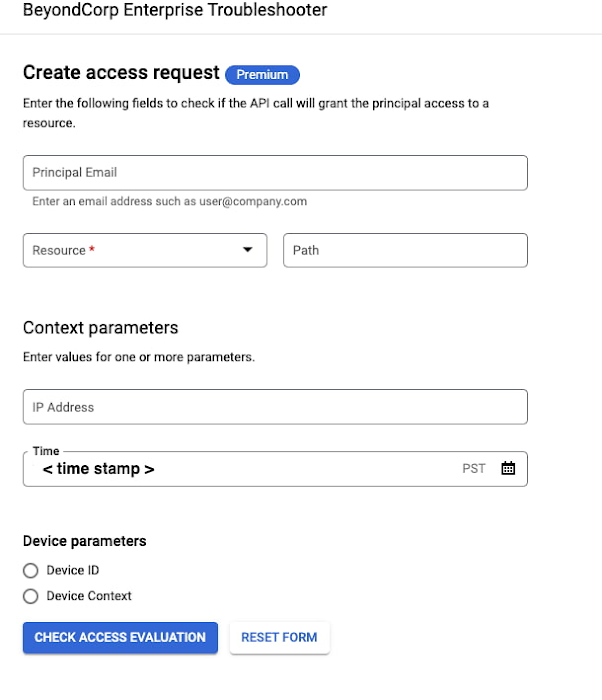

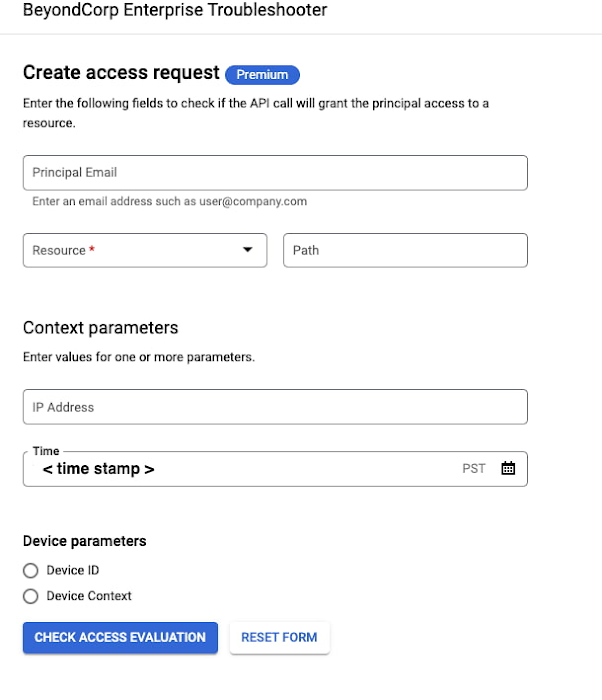

管理者は、Policy Troubleshooter を使用して架空のイベントやシナリオをテストし、新しいセキュリティ ポリシーが与え得る影響について分析情報を得ることや可視化することもできます。架空のリクエストに対して事前にトラブルシューティングを行うことで、ユーザーがリソースへの適切なアクセス許可を保持しているかを検証し、アクセス中断を予防して IT サポート スタッフへの問い合わせをなくすことができます。

BeyondCorp Enterprise の Policy Troubleshooter は、さまざまなユーザー グループに対して複数のリソースに複数のルールを適用する必要のある組織にとって有用なツールです。従業員がリモートであるかどうかにかかわらず、管理者が迅速にアクセス失敗イベントに優先順位を付けてユーザーのブロックをすみやかに解除できることは、組織の生産性において絶対に不可欠です。

もっと詳しくお知りになりたい場合、まずは Google のドキュメントをご覧ください。この新しい機能は、12 月 15 日の Google Cloud Security Talks でも紹介する予定です。デモをご覧になるには、こちらの無料イベントにご登録いただき、ライブかオンデマンドでぜひご参加ください。お客様のゼロトラスト導入をサポートするため Google が行っているすべての取り組みをご確認いただけます。

- Google Cloud セキュリティ担当プロダクト マネージャー Tanisha Rai