攻撃の先手を打つ秘訣: Security Command Center に攻撃パス シミュレーションを導入

Google Cloud Japan Team

※この投稿は米国時間 2023 年 6 月 14 日に、Google Cloud blog に投稿されたものの抄訳です。

複雑化が進み、常に変化し続けるクラウド環境のセキュリティを確保するために、多くのセキュリティ チームが攻撃パス解析ツールを利用しています。攻撃パス解析ツールを使用することで、より適切にセキュリティの検出結果に優先順位を付け、仮想マシン、データベース、ストレージ バケットなどのクラウド アセットにアクセスして不正使用する攻撃者に悪用されかねない経路を特定できます。

他社製の攻撃パスツールは、組織のクラウド フットプリントの特定時点における静的なスナップショットを利用します。こうしたスナップショットには、組織の環境、その構成、そして特に機密性の高いデータの保存場所に関する機密データが含まれていることが珍しくありません。

Google Cloud のアプローチは異なります。このたび Google Cloud Security Summit で、Google Cloud に組み込まれたセキュリティおよびリスク管理ソリューション、Security Command Center に攻撃パス シミュレーションを導入することを発表しました。この新しいリスク管理機能は、お客様の Google Cloud 環境を自動的に分析して脆弱性の高いリソースが攻撃される可能性がある場所、そして重要な攻撃の方法を正確に特定するため、セキュリティ チームは攻撃者の先手を打つことができます。

攻撃パス シミュレーション機能は、今年の夏から Security Command Center Premium でご利用いただけます。

一部のサードパーティのセキュリティ製品と異なり、Security Command Center は組織のクラウド環境を継続的にスキャンし、クラウド リソースとセキュリティの脆弱性に関するほぼリアルタイムのデータを収集します。Google Cloud の攻撃パス シミュレーション エンジンは、この情報を使用して自動的に高リスクの攻撃パスを生成し、レンダリングします。手動で繰り返しクエリを実行するという手間は一切かかりません。

攻撃パス分析への異なるアプローチ

他社の攻撃パス分析ツールには、多くの運用の手間がかかります。こうしたツールが生成する特定時点における静的なスナップショットは、外部のプロバイダに送信する必要があるため、リスクが増大します。その後、セキュリティ チームが複雑なクエリをフォローアップして、やっと攻撃パスと考えられるものを特定できるようになります。

Google Cloud の高度な攻撃シミュレーション エンジンは、Google Cloud のアセット、アセット間の関係、防御の現状に関する自社データをエージェントレスで利用します。攻撃パス シミュレーションは完全に自動化されており、手動でクエリを実行する必要はありません。シミュレーションは Google Cloud 環境で実行され、スナップショットが環境外に送信されることはないため、機密情報の漏えいを回避できます。

攻撃者と同じ視点を持つ

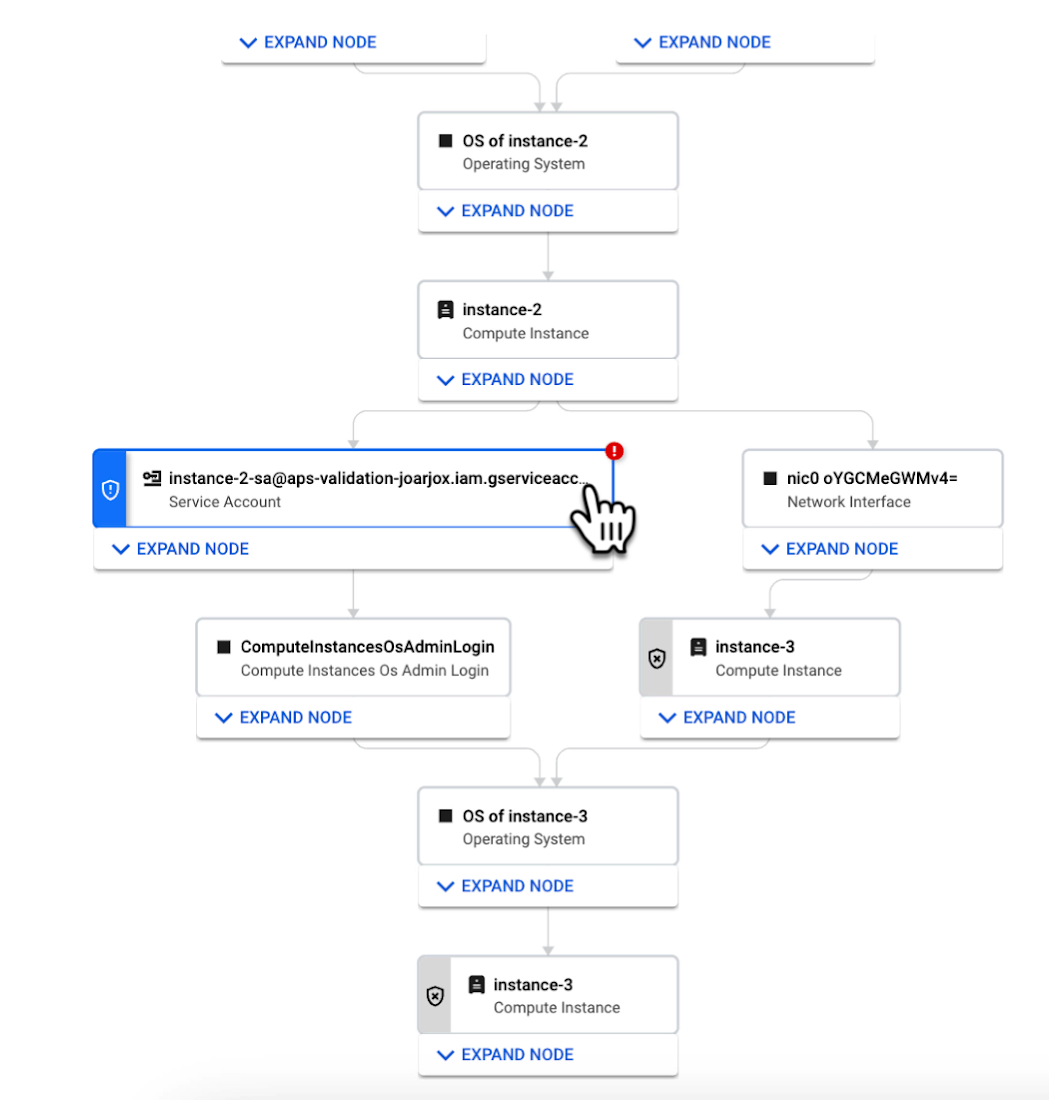

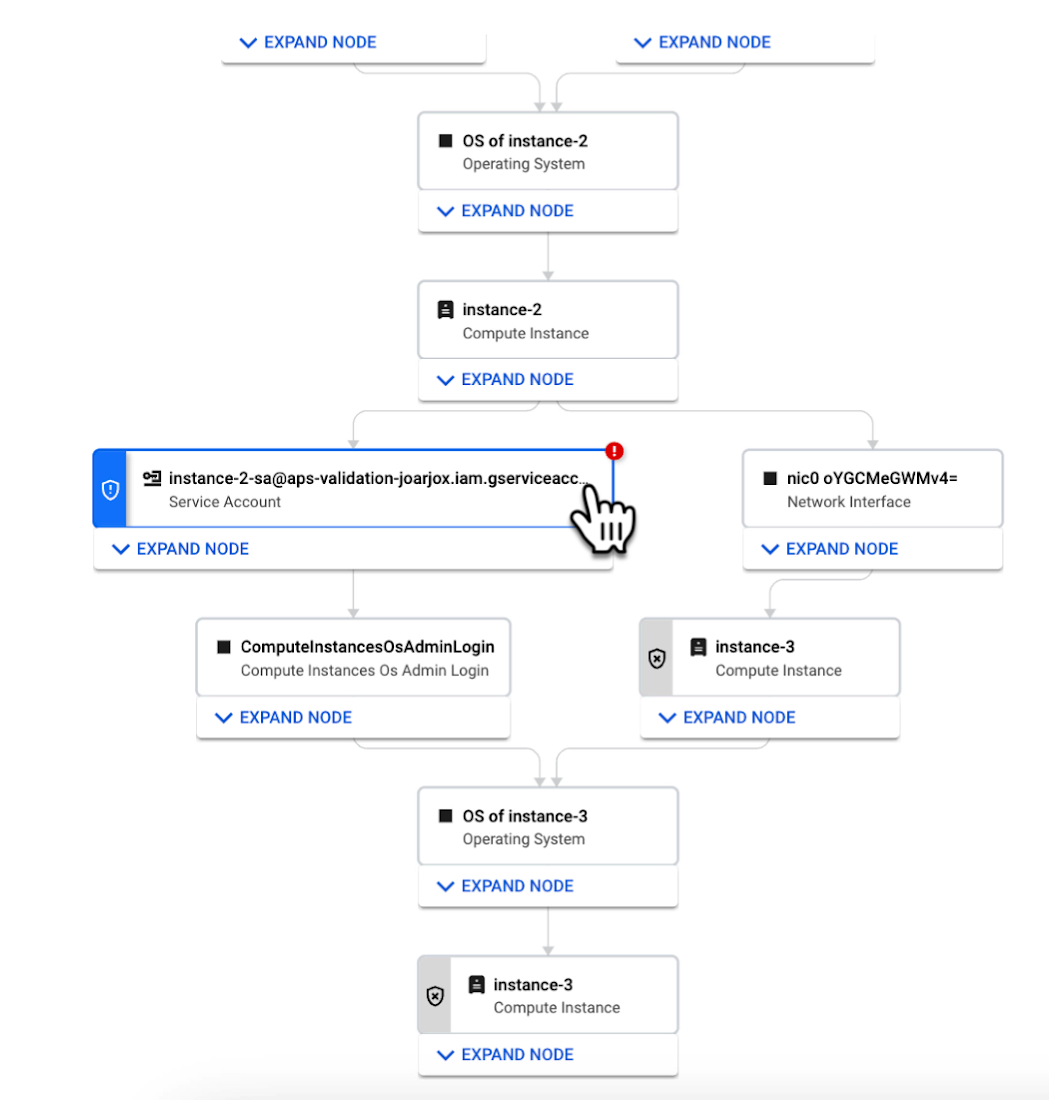

効果的な攻撃パス分析とは、実際の攻撃者が価値の高いリソースに到達して不正使用する手法を再現するものです。このため、Security Command Center は、攻撃者がクラウド環境に侵入しようとして試す数々の手法をシミュレートします。続けて攻撃パスのグラフを生成し、攻撃者が価値の高いアセットにアクセスする手法に関する分析情報を防御側の組織に提供します。攻撃者は、単一のセキュリティの弱点を悪用することもあれば、複数のセキュリティ脆弱性を組み合わせて悪用することもあります。Security Command Center は、検出結果に基づいて、問題の修正方法と防御の強化方法に関する詳細な情報も提供します。

Google Cloud は、攻撃パス シミュレーションと分析を組み合わせてマネージド サービスとして提供します。エージェントのインストールと管理は必要ありません。結果に応じて、組織の Google Cloud 環境に変更が自動的に反映されます。Google Cloud の攻撃パス シミュレーションは組織のクラウド リソースのモデル上で実行されるため、本番環境のパフォーマンスや運用への影響はありません。

より適切なセキュリティの優先順位付け

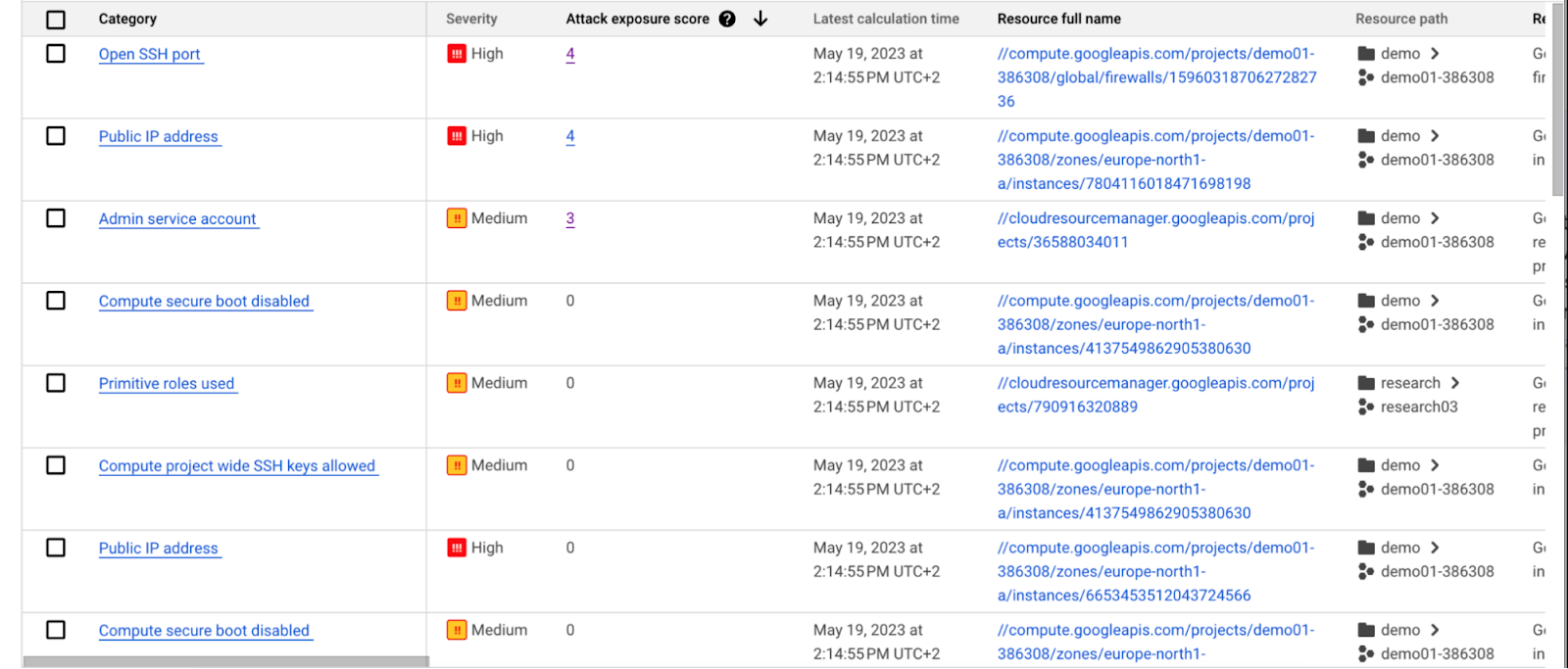

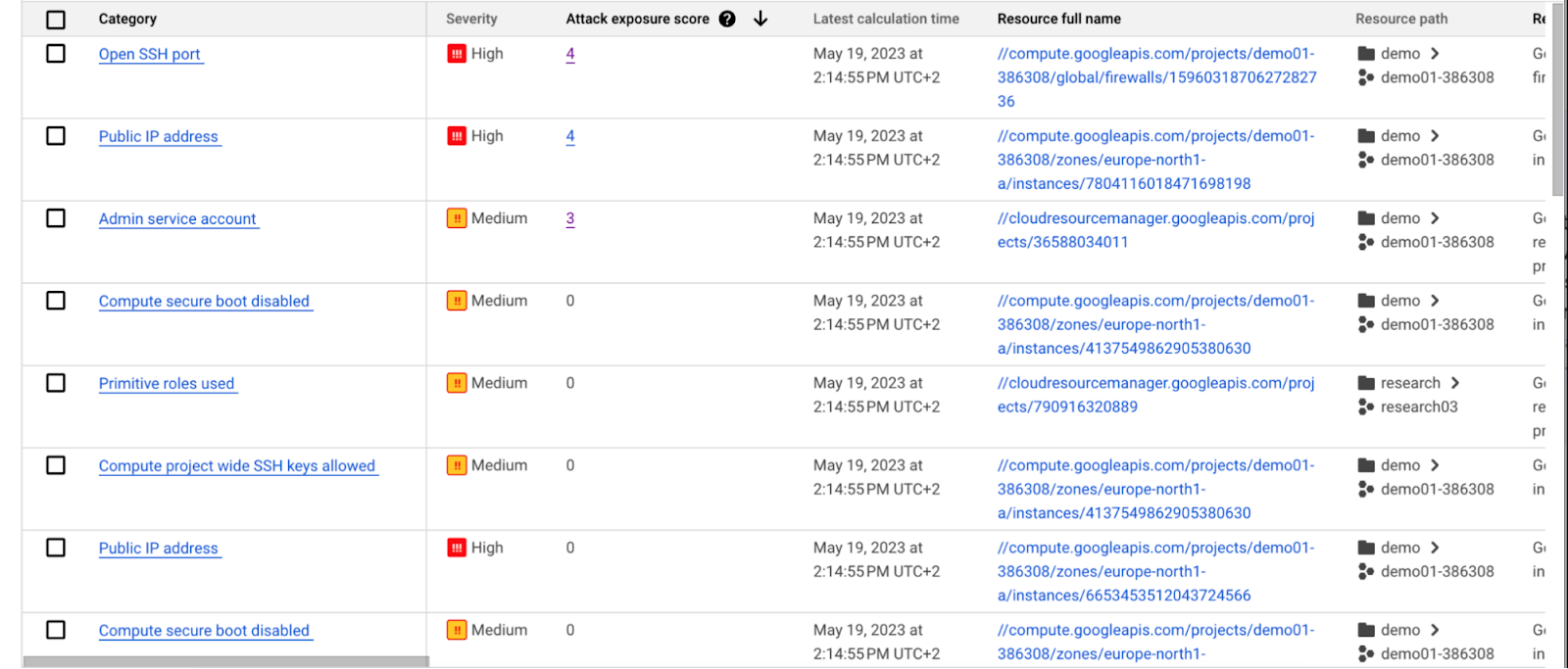

Security Command Center は、攻撃者に対する重要なリソースの漏えいの原因となる構成ミスと脆弱性に関する攻撃の発生可能性スコアを自動的に計算します。このスコアはサイバーリスクの指標となります。このスコアでは、価値の高いリソースがどのように漏えいしたか、また攻撃者がそれらのリソースに到達するために最も使用しやすかったのはどのパスかを考慮します。

セキュリティ チームはこのスコアを使用して修正作業の優先順位を定め、リスク対策を全体的に改善できます。

攻撃パス分析によってリスクを削減したお客様の事例

数多くのお客様が、すでに Google Cloud の攻撃パス機能を限定公開プレビュー版で利用してセキュリティ対策を改善し、運用上のリスクを削減しています。

あるお客様は、攻撃の発生可能性スコアが高かった検出結果について、Security Command Center からアラートを受け取りました。その検出結果は、鍵がローテーションされていなかったサービス アカウントに関連するものでした。クラウド セキュリティ担当マネージャーがこの検出結果に関連する攻撃パスを確認したところ、そのサービス アカウントには「test」という名前が付けられていたものの、テスト環境以外のストレージ バケットへのアクセスを提供していたことが判明しました。

攻撃者がそのテストアカウントの認証情報を盗むことができていたとしたら、簡単に本番環境データにアクセスできていたでしょう。セキュリティ担当マネージャーは、そのアカウントの管理者権限を削除しました。攻撃パス シミュレーションによって、このお客様は検出結果の重要度に対する理解を深め、その検出結果を最優先の修正事項にすべきであることを確信できました。

攻撃パス シミュレーションを利用する別のお客様は、最大のリスクを引き起こすセキュリティの検出結果を評価する必要がありました。攻撃の発生可能性スコアが高い、同じサービス アカウントに関連する 2 つの検出結果がリストの最上位に表示されました。攻撃パスを確認すると、そのサービス アカウントが 500 以上のストレージ バケットにアクセス可能であったことが明らかになりました。攻撃者がこのアカウントへのアクセス権を取得していたとしたら、これらのバケットすべてでデータの読み取り、書き込み、削除が可能だったはずです。そのバケットの多くには、ビジネスの機密データと顧客の個人情報が格納されていました。

セキュリティ チームは、Security Command Center の攻撃パスの検出結果を使用して、ストレージ バケットへのアクセスを必要とする特定のロールにのみアクセス権を付与することで、このリスクを修正できました。

次のステップ

攻撃パス シミュレーション機能は今年の夏からご利用いただけます。Security AI Workbench を使用して、複雑な攻撃グラフを、人間が理解できる攻撃の発生可能性に関する説明(影響を受けるアセットや推奨される緩和策を含む)に変換するという機能強化を予定しています。

Nordnet Bank の攻撃パス シミュレーションの活用事例について、Security Summit のセッションで詳しくご紹介しています。Security Command Center を今すぐご利用になる場合は、Google Cloud コンソールにアクセスしてください。