Google Chronicle のコンテキストアウェア検出、アラートの優先順位付け、リスク評価によるセキュリティ運用の強化

Google Cloud Japan Team

※この投稿は米国時間 2022 年 3 月 19 日に、Google Cloud blog に投稿されたものの抄訳です。

脅威が急速にエスカレートする現在、クラウド、オンプレミス、あるいはその組み合わせという自社の IT スタック全体で、関連するコンテキストを利用しながら、悪質な脅威に対処することが重要となっています。単独のアラートでは十分な情報が提供されません。メタデータとコンテキスト、アセット情報が関連付けられていることが、脅威に対する効果的な対応戦略には必須となります。また、セキュリティ チームにアラート疲れが蔓延し、どの重大な脅威に最初に対処すべきかという優先順位がつけられなくなっています。

このような問題を解消するために、このたび、Google Chronicle のコンテキストアウェア検出機能の公開プレビュー版を発表いたします。今回のリリースでは、まずはアラートをより機能的なものに改善して、脅威を検出し対処する過程のすべてのステップで効率化を図っています。

コンテキストが重要である理由

コンテキストがなぜそれほど重要なのかを知るために、次のようなシナリオの例について考えてみましょう。セキュリティ アナリストが疑わしい Excel のマクロの検出アラートを受信した場合、アナリストの対応は一般的に次のようになります。1) ホストのルックアップを行う、2) そのホストを所有するユーザーを確認する、3) LDAP ルックアップを行って組織と役割を識別する、4) そのユーザーが会計や給与支払に関わっていることを確認する、5) そのユーザーが財務用スプレッドシートでマクロを使用していると思われることを確認する。この手順によって、アナリストはコンテキストからマクロのリスクを回避できます。しかし、不明なユーザーがログインしている CEO のマシンから同じ動作が確認された場合は、直ちにアラートのエスカレーションが必要となります。

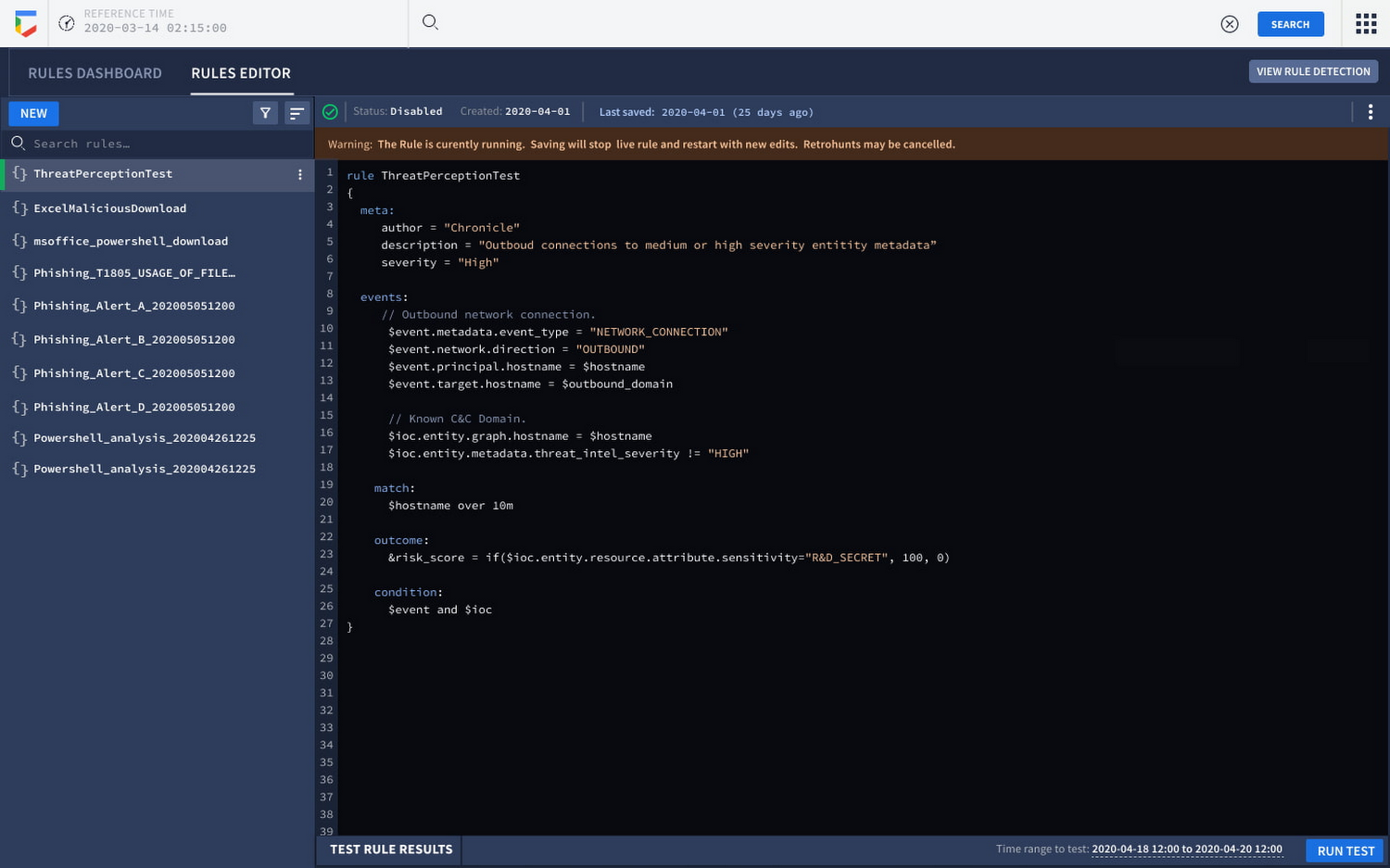

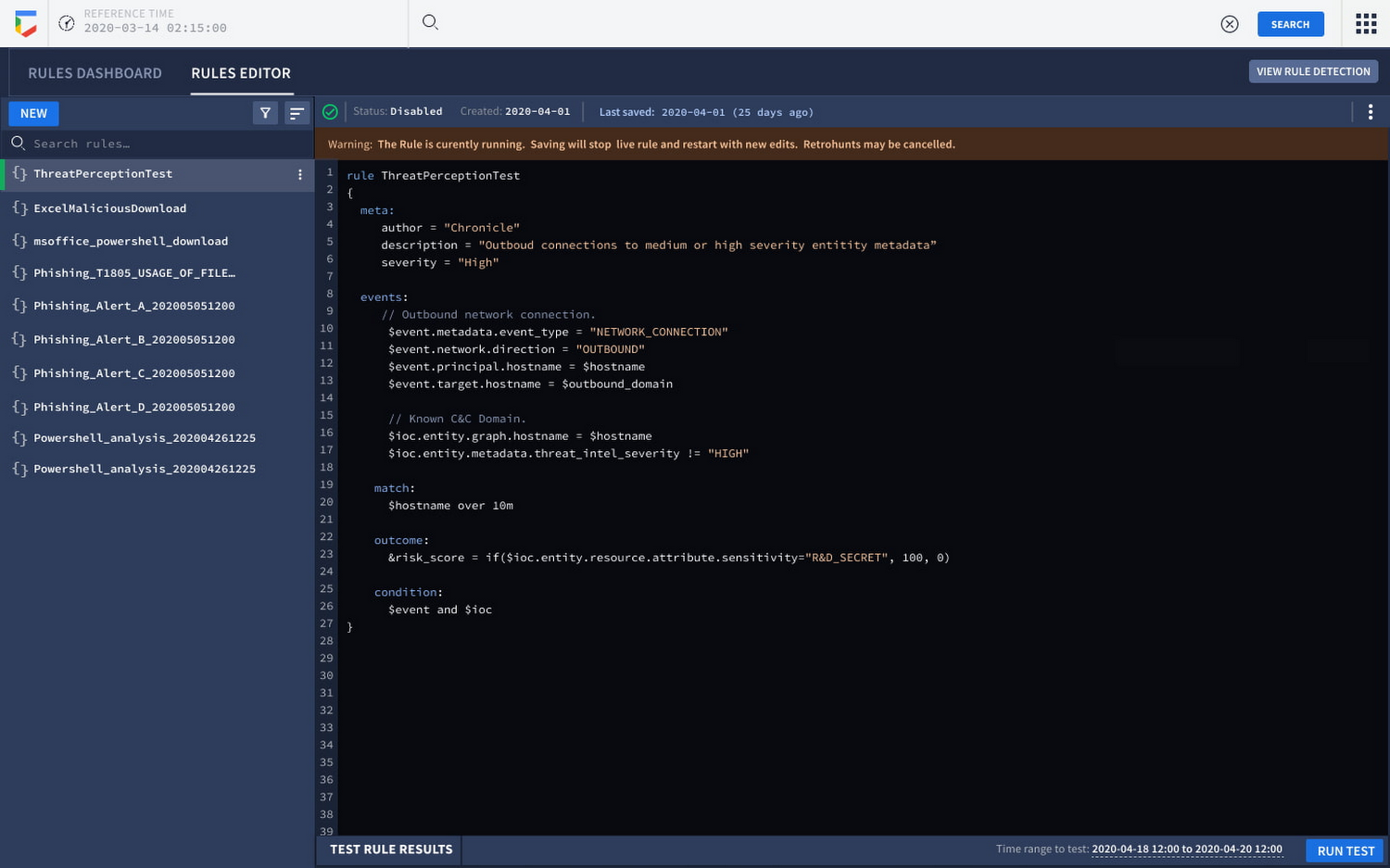

Google Chronicle のコンテキストアウェア検出機能を使用すれば、信頼できる情報源(CMDB、IAM、DLP など)から得られるすべての裏付け情報(テレメトリーや、コンテキスト、関係性、脆弱性など)を、「単一」の検出イベントとしてすぐに利用できます。このコンテキスト化機能を利用すると、より優れた検出機能の作成、既存のアラートの優先順位付けにより、迅速な調査が可能になります。今回のリリースにより、Google Chronicle のユーザーは、検出のオーサリングと実行のワークフローに、早い段階で高度な拡充機能を組み込めるようになり、次のことが可能になります。

リスク評価によって脅威を優先順位付けする: 人の手によるトリアージの段階ではなく、検出を実行するタイミングで、関連するコンテキストを使用したコンテキストに基づくヒューリスティック検出のリスク評価を行えるようにします。

より迅速にアラートに対応する: トリアージや、ばらばらの IT セキュリティシステムから得た情報(EDR コンソール、ファイアウォール / プロキシログ、CMDB や IAM コンテキスト、脆弱性スキャンの結果など)を手動でつなぎ合わせる作業にかかる時間を短縮します。

アラートの精度を上げる: 組織にほとんどまたはまったく危険のない、あるいは危険がないと予想される脅威(サンドボックス環境でテスト中のマルウェア、センシティブ データや機密性の高いアクセスのない開発ネットワーク内の脆弱性や異常なアクティビティなど)クラスタを、アナリストや検出エンジニアがまとめてフィルタで除外できるようにします。

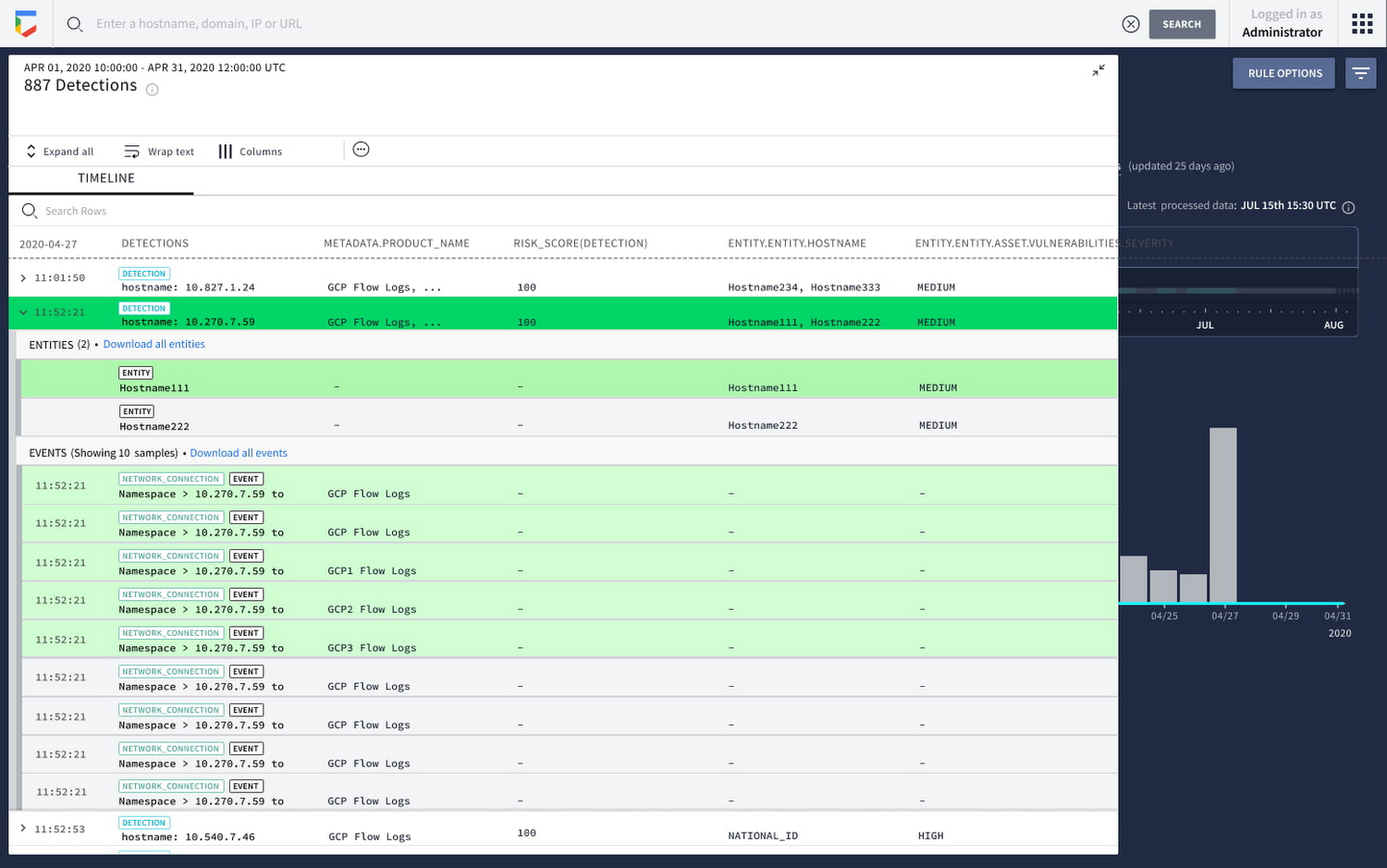

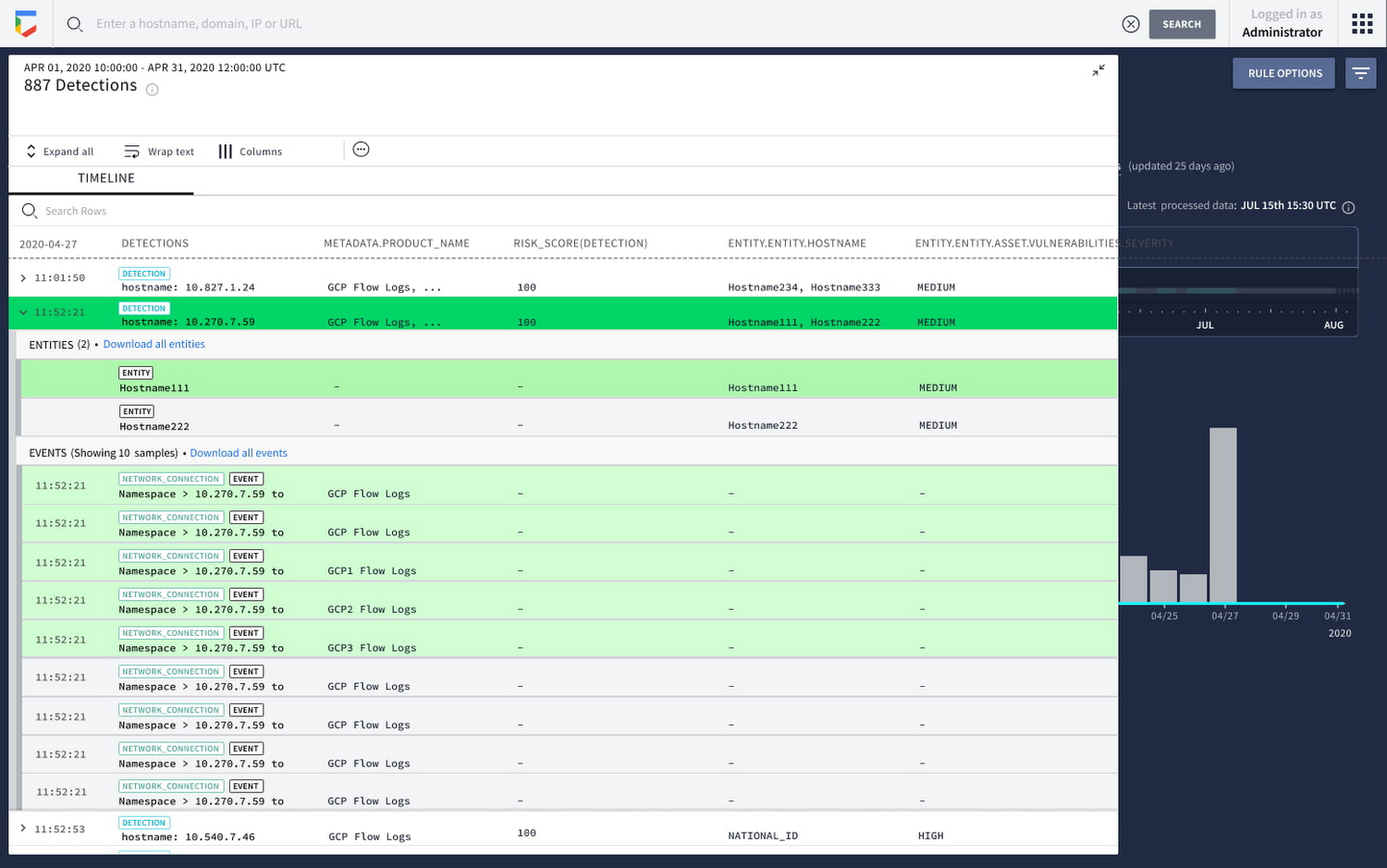

検出が有効になると、新しいリスクスコア フィールドにデータが入力され、リスクごとに優先順位付けされます。これによって、何を優先的にエスカレーションすべきかを即座に判断できます。リスクスコア以外にも、イベントに含まれるエンティティの周囲をさらに強化して結果がコンテキスト化され、リスクの高い検出結果が優先されなければならない理由が先行して回答されます。

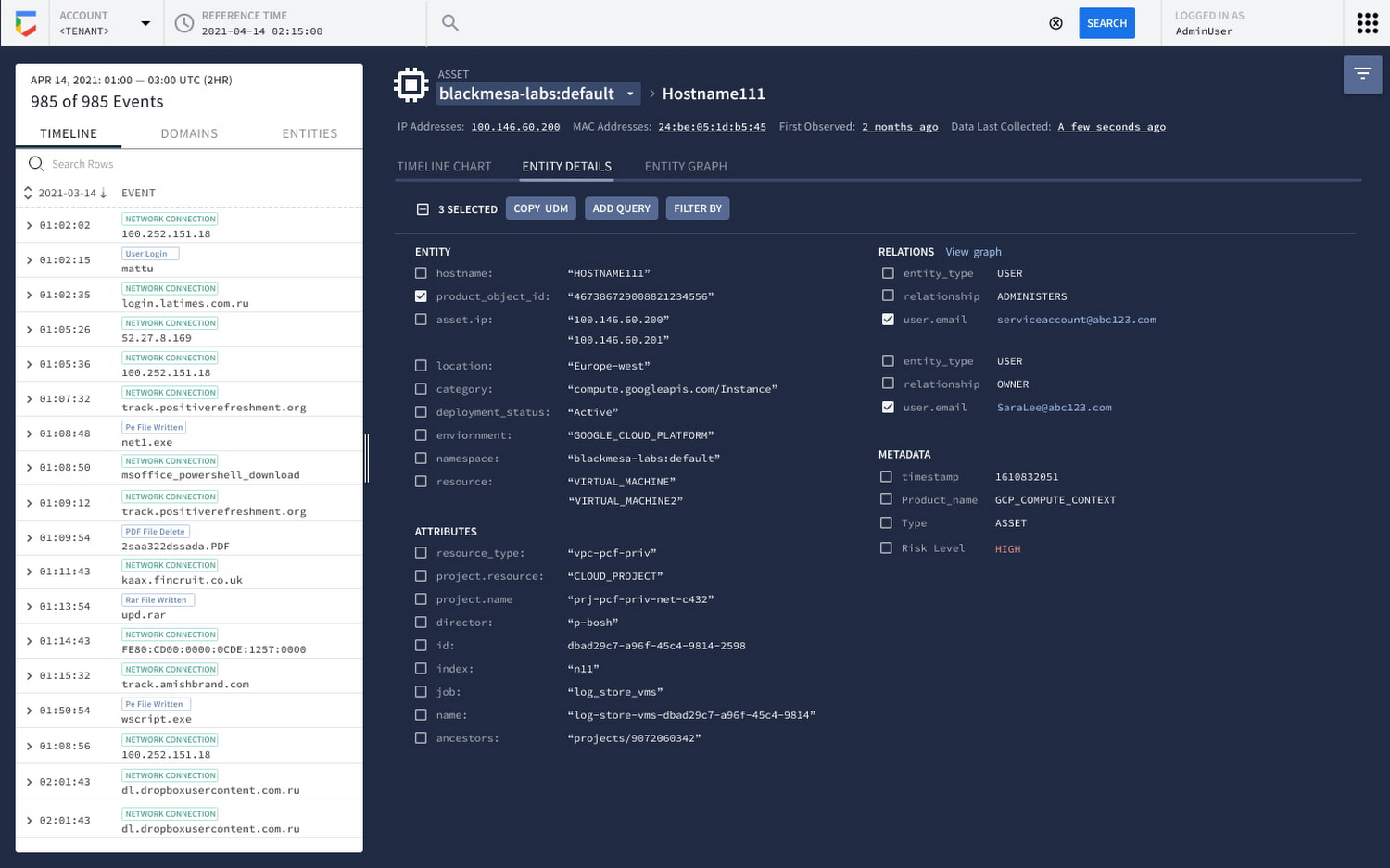

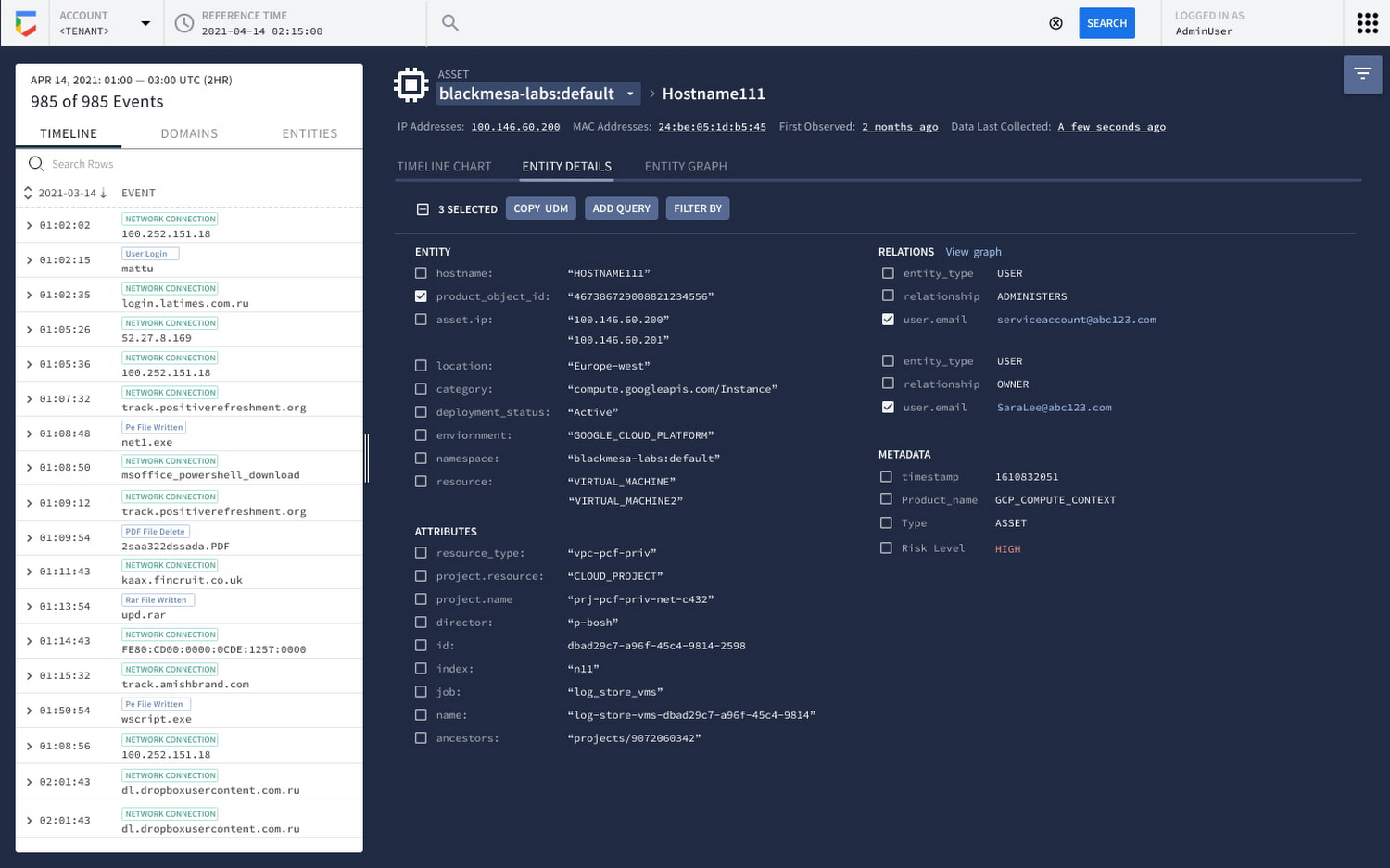

そこから、[Asset] ビューに移動して、影響を受けたホストを検査したり、ルールの結果の中で特定された優先順位の高いアセットがある特定のホストを調べたりすることが可能です。エンティティの詳細情報をまとめた新しいセクションを追加しました。

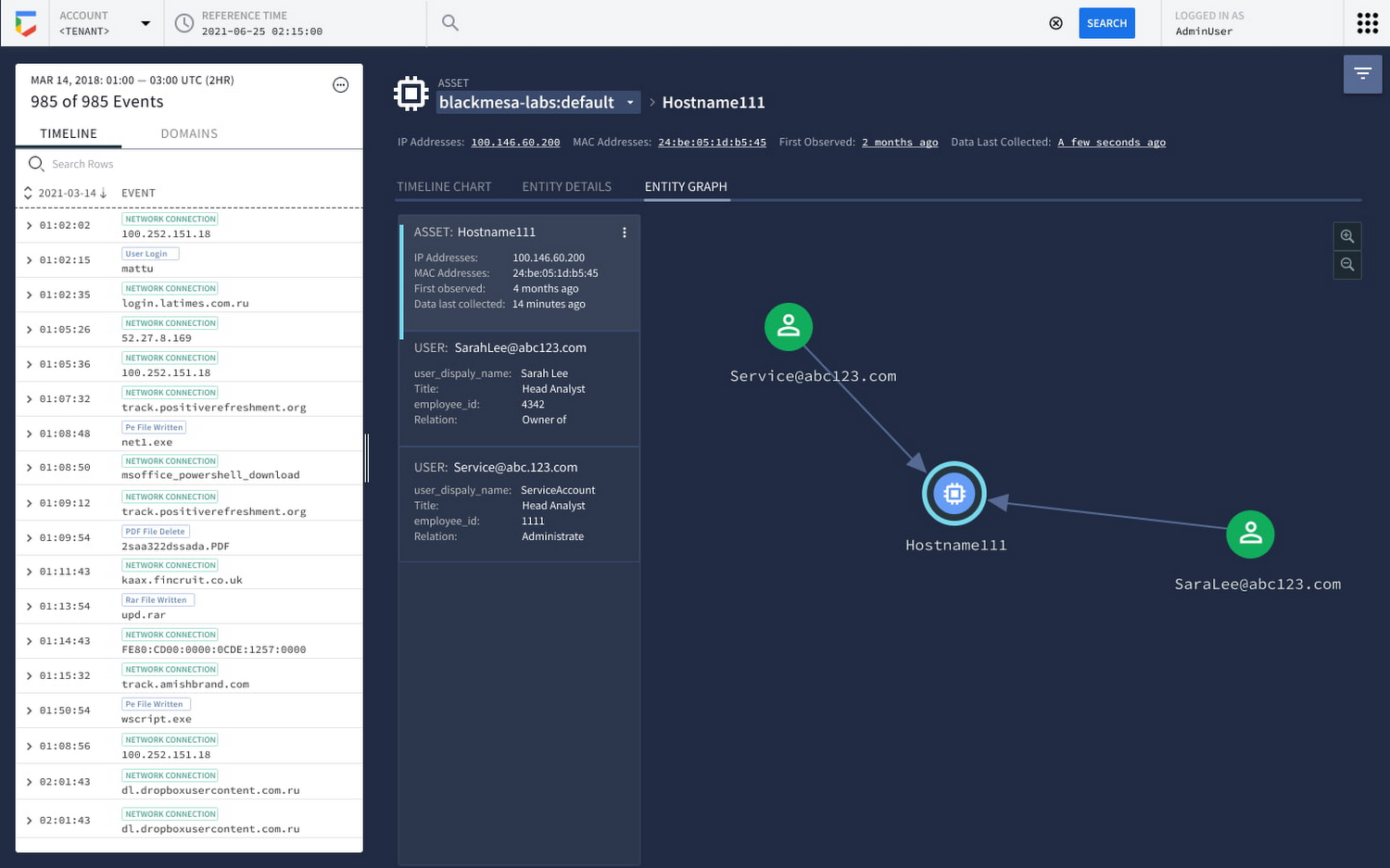

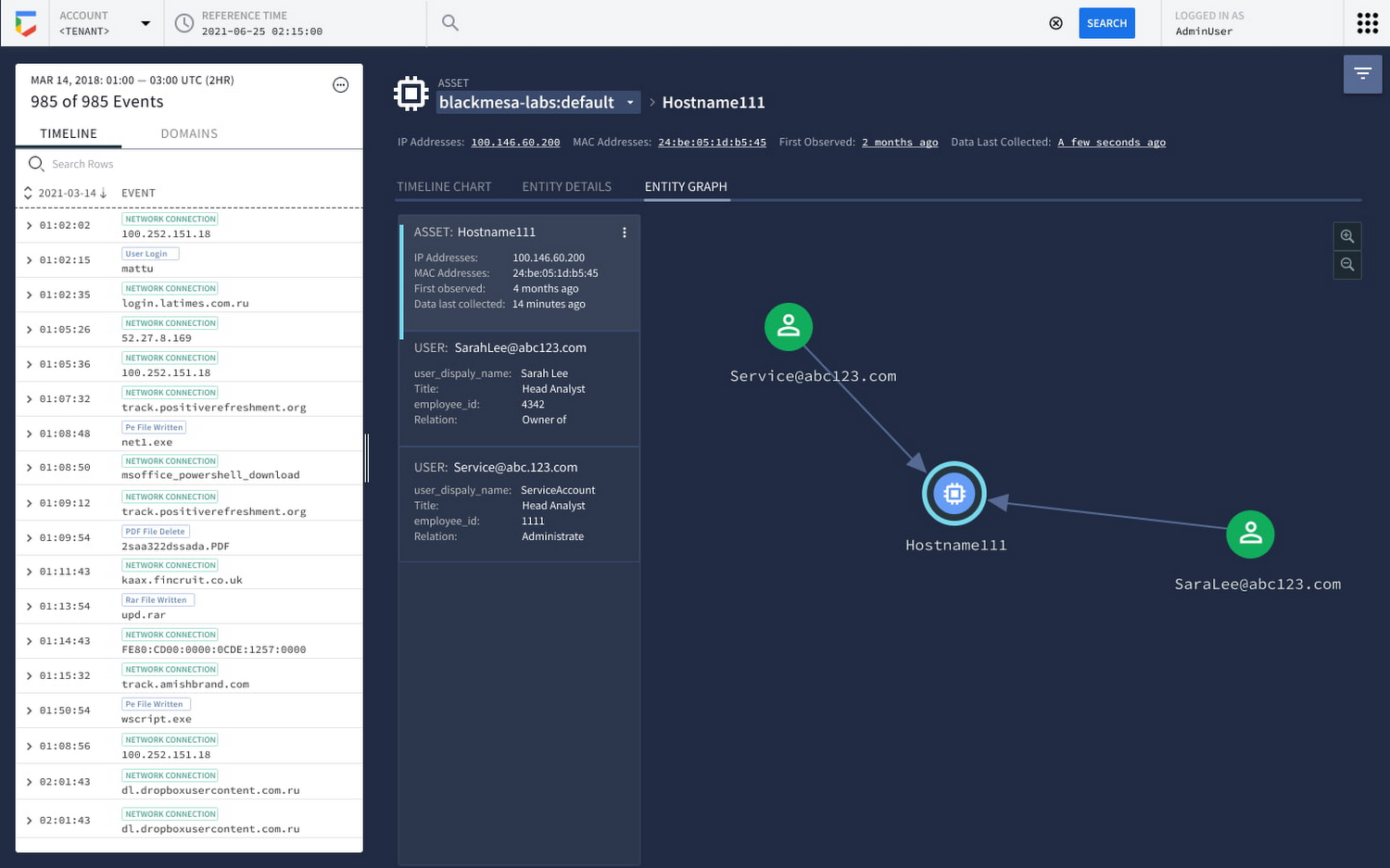

最後に、エンティティの直接的な関係を表すグラフ ビューには、調査の軸となる有益なデータが表示されます。

今回のリリースは、経済的な理由でデータが論理的に分断されてきた従来の分析と SIEM 製品のパラダイム的なギャップを埋めるものです。自社のセキュリティ テレメトリーと拡充されたデータソースをすべて 1 か所で運用化することで、アラートと優先順位付けのフレキシブルな戦略を立てることが可能になります。簡単にいえば、意思決定を行って調査作業に取りかかる前の、コンテキストを把握するための時間を最小限に抑えることで、ユーザーに対する平均対応時間(MTTR)が短縮されるのです。

今回リリースで、どのような検出が可能になるでしょうか。公開プレビューでは、これらのモジュールを利用して、さまざまな脅威の検出や、ライフサイクルの早い段階で脅威を防止するための対応措置を試していただきました。

今後数か月間、これらのモジュールを一般提供に移行しながら、新しい検出機能を着実にリリースし、他のサービスとの統合、Google Cloud やサードパーティ プロバイダのセキュリティ管理機能との統合へと進めていきます。

これらの新機能の詳細については、Google Cloud のセールスおよび CSM チームまでお問い合わせください。Google Chronicle のすべての新機能については、プロダクト ドキュメントで詳細をご覧いただけます。Google Chronicle の全体的なビジョンについては、Security Talks の録画セッションをご覧ください。

- Google Chronicle、プロダクト アーキテクト Mike Hom

- Google Cloud、エンジニアリング リード Travis Lanham