新しい Google Cloud ホワイトペーパー: Cloud Key Management Service の有効な活用方法

Google Cloud Japan Team

※この投稿は米国時間 2020 年 9 月 15 日に、Google Cloud blog に投稿されたものの抄訳です。

「暗号化は簡単だが、鍵の管理は難しい」という法則は今も変わっていません。多くの大規模な組織にとって、暗号鍵の管理は依然として難しい課題です。多くのプライベートなワークロードには暗号化が不可欠であり、それらをクラウドに移行することも考えれば、この課題はさらに深刻なものになります。

しかし一方で、クラウドによって暗号鍵の管理がより効率的で、安全で、規制に準拠したものとなり、管理が簡単になる可能性もあります。クラウドベースでの鍵の管理を正しく行えば、クラウド コンピューティングをさらに信頼性の高いものにできます。

ただし、このような目標を達成するには、鍵管理の透明性が確保されていなければなりません。Google Cloud セキュリティ チームが最近発行した「Cloud Key Management Service の詳細」というホワイトペーパーは、クラウドの鍵管理を有効に活用するうえで参考になります。

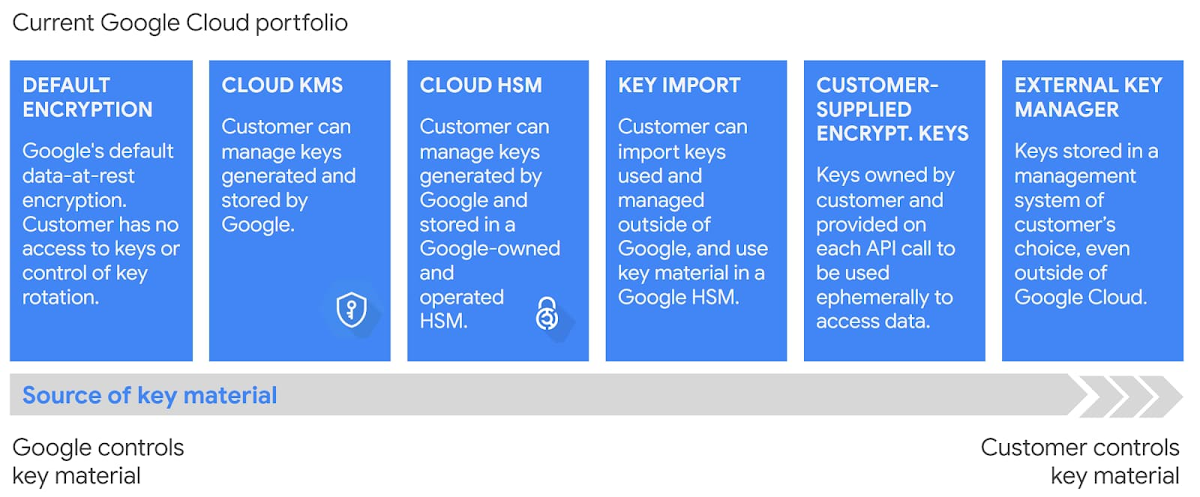

このホワイトペーパーでは、Google の Cloud Key Management Service(KMS)プラットフォームの内部動作と、現在一般提供(GA)されている鍵管理機能を中心に解説しています。これらのオプションにより、広範なコントロールとクラウド統合のオプションを使用でき、Google Cloud に保存する鍵や他の機密データを適切な方法で保護できます。

クラウドへの移行により、セキュリティの脆弱性の一部を除去し、セキュリティの一部の分野について責任を移転できます。これらを確実に行うには、クラウドの鍵管理がどのように鍵の制御、アクセス制御、モニタリング、データ所在地、耐久性に影響するかを理解する必要があります。また、Google Cloud の鍵管理オプションのアーキテクチャとセキュリティ体制についても理解する必要があります。

Google が最近発行した「Cloud Key Management Service の詳細」ホワイトペーパーの主な内容について以下で説明します。

「Cloud KMS プラットフォームを使用すると、Google Cloud のお客様は暗号鍵を 1 つの中央クラウド サービスで管理でき、直接または他のクラウド リソースおよびアプリケーションから暗号鍵を使用できるようになります。」

「Cloud KMS 暗号オペレーションは、FIPS 140-2 検証済みモジュールによって実行されます。保護レベルが SOFTWARE である鍵、およびそれらを使用して実行される暗号オペレーションは、FIPS 140-2 レベル 1 に準拠しています。保護レベルが HSM である鍵、およびそれらを使用して実行される暗号オペレーションは、FIPS 140-2 レベル 3 に準拠しています。」FIPS-140-2 レベル 3 はすでに長年使用されていますが、現在もクライアントが必要とする一部の暗号の標準であり、PCI DSS など他の規制にもマッピングされています。

「ただし、Cloud KMS API ジョブは鍵マテリアルにアクセスできず、API インターフェースまたは別のユーザー インターフェースから鍵マテリアルをエクスポートまたは表示することもできません。暗号化されていない顧客鍵のマテリアルにアクセスできる Google 社員はいません。鍵マテリアルはさらに、ルート KMS のマスター鍵で暗号化されます。マスター鍵に個人が直接アクセスすることはできません。」そのため、鍵にアクセスしてコントロールできるのはお客様のみとなります。

これはセキュリティの注意事項として非常に重要です。優れた暗号化では、鍵を失えばデータは決して取り戻せません。一定の時間が経過した後は、クラウド プロバイダでさえデータを復元できなくなります。

具体的に言うと、「鍵の破棄がスケジュールされた後は、そのバージョンの鍵を暗号オペレーションに使用できません。24 時間以内なら、ユーザーはそのバージョンの鍵を復元し、破棄されないようにすることができます。」暗号化の一部のユースケースではこの機能が極めて重要になります。

「各 Cloud KMS データストアの基礎となるデータは、データが関連付けられている Google Cloud リージョン内にのみ存在します。」これは、データと鍵の所在地や、鍵の主権に関する厳格な要件が存在する一部のリージョンのお客様にとって特に重要です。

「Cloud HSM サービスは、Cloud KMS にハードウェア格納型鍵を提供します。お客様は、Google データセンターのフルマネージド ハードウェア セキュリティ モジュール(HSM)によって保護された暗号鍵を管理、使用できます。このサービスは可用性が高く、水平方向に自動スケーリングされます。」実際にそのとおりで、信頼できるハードウェアをベースとしながら、クラウドでの自動スケーリングが可能になっています。Cloud HSM を使用すると、FIPS 140-2 レベル 3 に準拠した HSM を使用して、コンプライアンス要件を満たすことができます。しかし、Cloud HSM は単なる 1 対 1 の置き換えではなく、HSM のスケーリング、フェイルオーバー、可用性に関連する作業とリスクを排除でき、Google サービスと完全に統合されています。

「対象となるお客様はアクセスの透明性ログを有効にすることもできます。これにより、Google Cloud 組織で Google の従業員が行ったアクションのログを参照できるようになります。」その結果、クラウドの鍵管理の透過性レベルが向上し、最終的には Google クラウドがより信頼できるものとなります。同時に、内部関係者からの特定の脅威に対する Google のシステムの復元力も強化されます。

「独自の鍵をクラウド環境にインポートすることもできます。たとえば、クラウドデータの暗号化に使用する鍵は、特定の方法や環境で生成しなければならないという規制上の要件が存在する場合があります。」その結果、鍵の管理がより複雑になることは確かですが、そのような外部要件が存在する場合は Google Cloud KMS で対応できます。

「単一のロケーション、デュアルリージョン、またはマルチリージョンのロケーションの場合、Cloud KMS はそのロケーションでのみソフトウェア格納型およびハードウェア格納型の顧客鍵と鍵マテリアルを作成、保存、処理します。」これにより、暗号鍵がクラウドの特定のリージョンから一切出ないようにすることも可能になります。これは、データの所在地に関する要件が存在するお客様にとって非常に有用な機能です。

暗号化とコンプライアンスについてさらに詳しくは、Google の最近のブログ投稿である転換時に失われるもの: 暗号化、鍵管理、真のセキュリティをご覧ください。また、ホワイトペーパーの全文をダウンロードして、Google Cloud での鍵の管理方法、鍵の管理がどのようにして安全に実装されているか、お客様のセキュリティ目標の達成にどのように役立つかの詳細もご覧ください。

-ソリューション戦略担当責任者 Anton Chuvakin

-プロダクト マネージャー Honna Segel