Security Command Center で CIS 1.1 ベンチマークときめ細かいアクセス制御のサポートを開始

Google Cloud Japan Team

※この投稿は米国時間 2021 年 6 月 5 日に、Google Cloud blog に投稿されたものの抄訳です。

Security Command Center(SCC)は、クラウドのセキュリティ体制やリスク体制の管理と改善に役立つ Google Cloud のネイティブ サービスです。SCC はネイティブ サービスとして常に進化を続け、セキュリティ担当者により多くの洞察を提供できるよう新機能を追加し続けてきました。この度リリースした新機能は、組織が Google Cloud 環境におけるセキュリティ体制を改善し、リスクを効率的に管理できるようにする Security Command Center プレミアムの機能です。SCC は Google Cloud Platform Foundation v1.1 の CIS ベンチマークをサポートするようになり、ご使用の Google Cloud 環境で業界のベスト プラクティスに対するコンプライアンス違反をモニタリングし、対処できるようになりました。また、SCC は管理者向けのきめ細かなアクセス制御をサポートするようになったため、最小権限の原則を簡単に遵守できるようになりました。これにより、役割と責任に基づいてアクセスを制限してリスクを軽減し、セキュリティへの取り組みにチームがより幅広く関与できます。

セキュリティとリスクのネイティブ管理機能を備えた Security Command Center は、世界中の企業でクラウド環境を保護するために使用されています。これは、クラウド資産の可視化、リソースの構成ミスと脆弱性の発見、Google Cloud アセットを標的とする脅威の検出、業界標準とベンチマークに基づくコンプライアンスの維持によって実現されます。これらの新機能により、企業のセキュリティ チームは、クラウド コンプライアンスの説明責任と透明性を実証する能力を強化できるとともに、アクセスの範囲を限定することで運用効率を向上させることが可能です。

CIS Google Cloud Foundation 1.1 ベンチマークでセキュリティ体制を改善

組織は、Google Cloud 環境が CIS Google Cloud Computing Foundations Benchmark v1.1 にどれだけ対応できているかをモニタリングし、確認できるようになりました。CIS ベンチマークは GCP 環境を保護するためのガイダンスとなるもので、組織を一般的なサイバー脅威から保護し、全体的なセキュリティ体制を改善するのに役立ちます。CIS 1.1 の適用範囲は他の Google Cloud サービスに広がり、手順やガイダンスが改良されています。

SCC のこのリリースでは、CIS Google Cloud Foundation 1.1 に記載された一般的なセキュリティ管理に対するリソースとポリシー違反を継続的にモニタリングできます。これは CIS Google Cloud Computing Foundations Benchmark v1.1.0 への整合のために Center for Internet Security で認定されています。

Security Health Analytics は Security Command Center の組み込みサービスであり、GCP 環境全体での構成ミスの検出と、検出結果を修正するための推奨事項を提供します。これらの検出結果を、サポートされているコンプライアンス標準や業界のベスト プラクティスに照らし合わせて、組織に適用されるコンプライアンス レジームに基づいてアクションに優先順位を付けることができます。

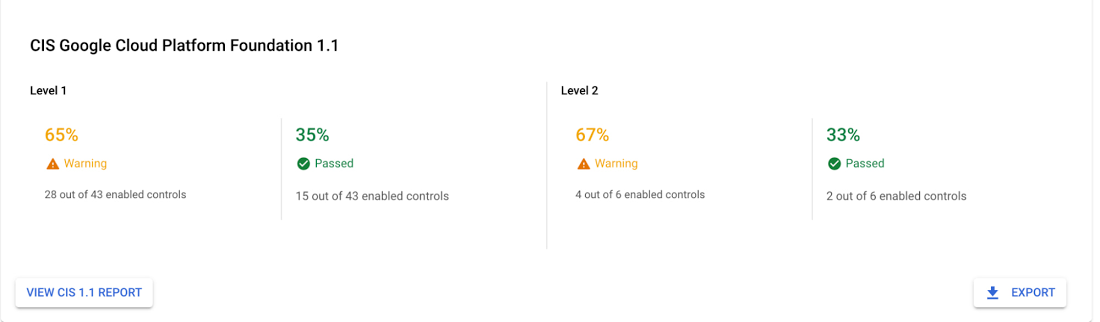

SCC にはワンクリックで表示できるコンプライアンス ダッシュボードが用意され、自社環境の CIS 1.1 ベンチマークに対する合格と不合格の箇所をすべてシームレスに把握できます。このダッシュボードでは CIS 1.1 ベンチマークのレベルごとに体制の指標をすばやく確認できます。レベル 1 は、攻撃対象領域を減らすための基本的な推奨事項、レベル 2 は、セキュリティを重視する組織のベスト プラクティスです。

CIS 1.1 レポートには、合格したコントロールの数、対処する必要のあるコントロールの数、標準に対して失敗したコントロールに対処するための修復手順が示されます。また、レポートにはエクスポート機能があり、これにより自社のコンプライアンス体制を内部および外部の監査チームに簡単に示すこともできます。

SCC では、CIS に加えて、Payment Card Industry Data Security Standard(PCI DSS v3.2.1)、International Organization for Standardization(ISO 27001)、National Institute of Standards and Technology(NIST 800-53)もサポートしています。

割り当てられたスコープ内でのアセットと検出結果の管理

新しいきめ細かいアクセス制御機能を使用すると、アセットや検出結果へのアクセス権をフォルダレベルやプロジェクト レベルで付与できます。これにより、プロジェクトとフォルダを分離して、業務を行なうためにアクセスする必要がある従業員だけにアクセスを制限できます。SCC の検出結果を特定のチームに委任する必要があるが、それらのチームに組織全体のビューは提供しないようにする場合、またはコンプライアンス レジームのために特定のフォルダへのアクセスを制限する必要がある場合、アクセス制御機能を使用することで実現できます。

多くの組織は、開発およびアプリケーションのロールアウトのライフサイクルにおいて早い段階でセキュリティに対処することを目指しています。組織はこの機能を使用して、開発チームや基幹業務が所有権を握ってチームの所有するアセットのセキュリティ検出結果に対処させることができます。

フォルダレベルおよびプロジェクト レベルできめ細かなアクセス制御を有効にすることで、個々のチームが検出結果を確認し、対処すべき課題に迅速に対応できます。こうしたきめ細かなアクセス制御により、組織内で必要に応じてアクセスを制限することで、セキュリティ チームは規模の調整し、セキュリティ リスクの軽減、コンプライアンス目標の達成を実現できます。

SCC プレミアムをすでにご利用の場合は、製品ドキュメントを使用してこれらの新機能を今すぐ使い始めることができます。SCC プレミアム サブスクリプションをまだお持ちでない場合は、Google Cloud Platform セールスチームにお問い合わせください。

-Google Cloud プロダクト マネージャー Anoop Kapoor

-Google Cloud セキュリティ担当プロダクト マーケティング リード Anil Nandigam