Chronicle 向けのシンプルなエンドツーエンド TDIR のご紹介

Google Cloud Japan Team

※この投稿は米国時間 2023 年 6 月 14 日に、Google Cloud blog に投稿されたものの抄訳です。

クラウドの導入が進むにつれて、クラウドから生まれたセキュリティ脅威の数も増加しています。しかしクラウド環境は、適切なツールやプロセスを導入することで、セキュリティを向上させる大きなチャンスとなります。

クラウドにおける脅威の検出、調査、対応(TDIR)を効果的に行うには、最新のソリューションによって、データ分析から検出、対応までのセキュリティ運用ワークフロー全体を連携させ、脅威に迅速かつ正確に対応するために、サイバー防御で必要となるインサイト、コンテキスト、プロセスを提供することが必要です。

Google Cloud は、最新のセキュリティ運用ではカスタマー エンジニアリングではなく、ソリューション プロバイダが提供するパッケージ製品を利用するべきだと考えています。このことを踏まえて、本日の年次セキュリティ サミットにおいて、Chronicle Security Operations で Google Cloud 向けのターンキー TDIR の提供開始を発表いたします。クラウドに重点を置いた Security Command Center Premium(SCC)と Google Cloud のテレメトリーを統合することで、Chronicle では Google Cloud からデータを収集して分析し、脅威を検出および調査してリスクを軽減するための対応を自動化できます。

Google が最近実施したクラウド脅威の検出と対応の状況に関する調査では、回答者の 71% が「クラウドに移行することであらゆる種類の脅威が排除される」と述べており、また、82% が「クラウドはオンプレミスのデータを含め、より多くのデータを処理できるため、全体的に脅威検出が向上する」と述べています。

クラウドで利用可能なセキュリティ機能を最大限に活用するためには、既存のセキュリティ ツールやプロセスをクラウドに「リフト&シフト」するだけでは不十分です。クラウドは、多くの場合、複数のクラウド サービスやデータ リポジトリを活用する多様な攻撃対象領域であり、それぞれに異なる攻撃戦術、潜在的な構成ミス、コンテキストが存在する場合があります。

Chronicle の今回のアップデートでは、以下のことが可能になります。

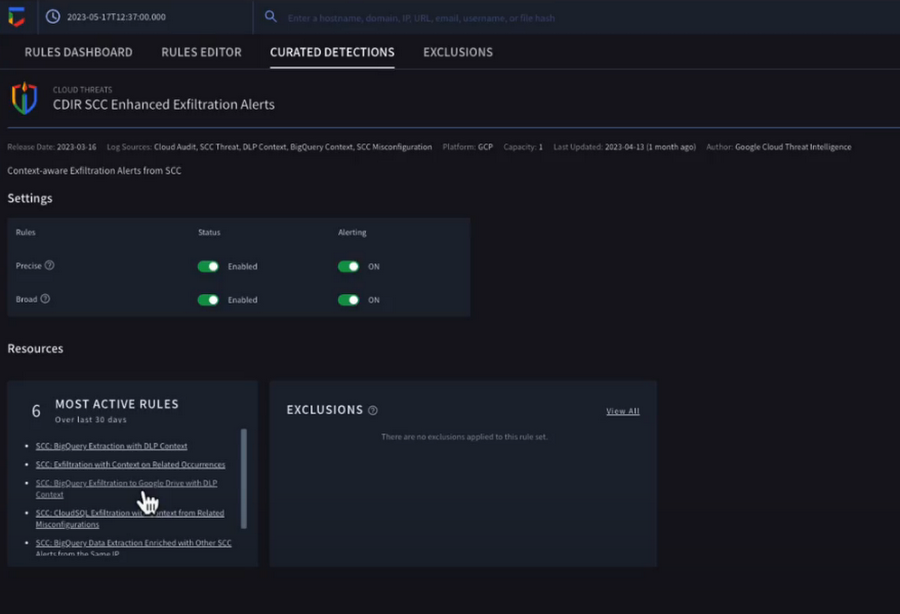

信頼性の高い検出。Google の脅威研究者によって開発された標準装備の検出ルールセットは、クラウドの攻撃ベクトルを特定して、忠実度が高い、コンテキストに基づいたアラートを出し、Google Cloud 環境内に潜在する脅威について迅速に分析情報を提供します。

完全なコンテキストによる調査。クラウド固有のコンテキストを含む脅威のストーリーラインを可視化し、環境全体の追加データやコンテキストと関連付けて、迅速かつ効率的な調査を実現します。

迅速かつ的確な対応。Google Cloud のために特別に設計された事前構築済みのハンドブックとベスト プラクティスを活用して、ワークフローを効率化し、対応アクションを自動化します。Chronicle SOAR のケース管理とチーム コラボレーションにより、迅速かつタイムリーな対応を実現します。

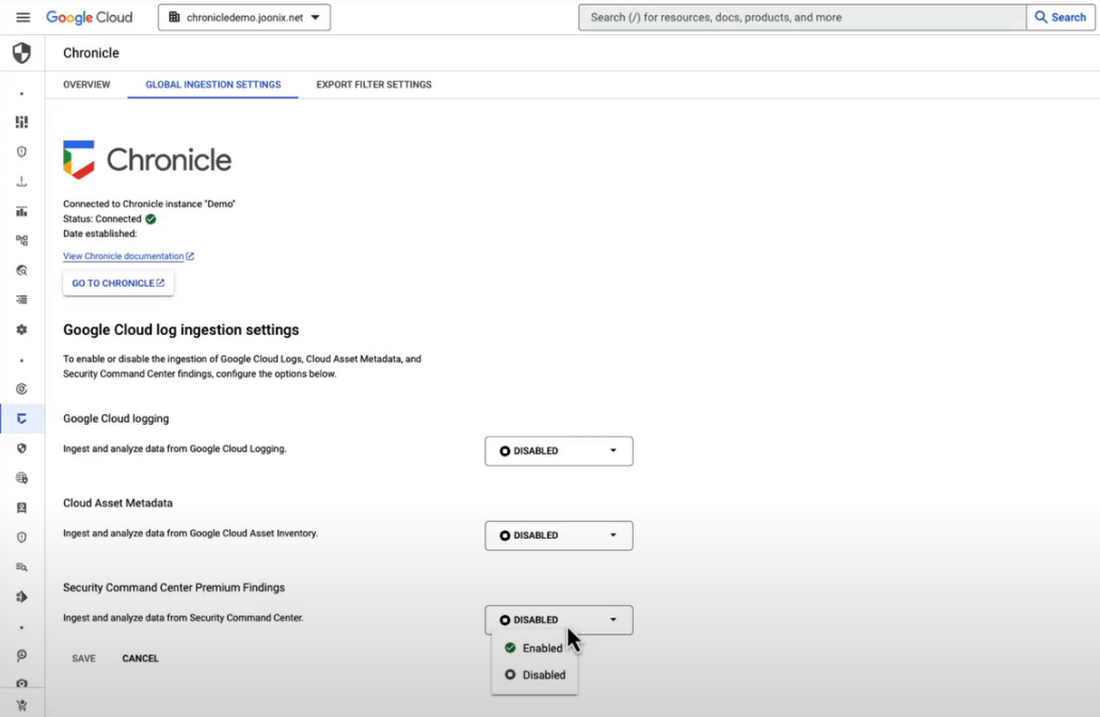

データの取り込みの簡素化。Chronicle は、さまざまな Google Cloud サービス(Cloud Asset Inventory、Google Kubernetes Engine、Google Compute Engine、Cloud Audit Logs、Cloud DLP など)からクラウド テレメトリーを自動的に取り込んで、正規化およびコンテキスト化し、複雑で時間のかかるエンジニアリングの必要性を減らします。

Google Cloud TDIR を活用する

エンドツーエンドのクラウド TDIR のワークフローが、Google Cloud への潜在的な攻撃をどのように管理するかを詳しく見てみましょう。

Chronicle でのクラウド TDIR のセットアップは、数回クリックするだけで完了します。Security Command Center に組み込まれている脅威検出機能は、Google Cloud リソースに対する攻撃を特定します。ここで検出された結果は、監査、NAT、DNS、ファイアウォールのログとともに Chronicle に取り込まれ、Google Cloud の脅威に関するさらなるインサイトとコンテキストを提供します。

今回のアップデートで、Chronicle に Google Cloud の脅威に対する検出ルールが導入されました。これらのルールは、SCC の検出結果を Chronicle の高度な検出エンジンと関連付け、幅広い範囲で悪意のあるアクティビティを明らかにし、環境内で何が起こっているのかを可視化し、より多くのコンテキスト情報を提供します。この例では、BigQuery からデータを引き出そうとする不審な操作に対して Chronicle がアラートを発行します。

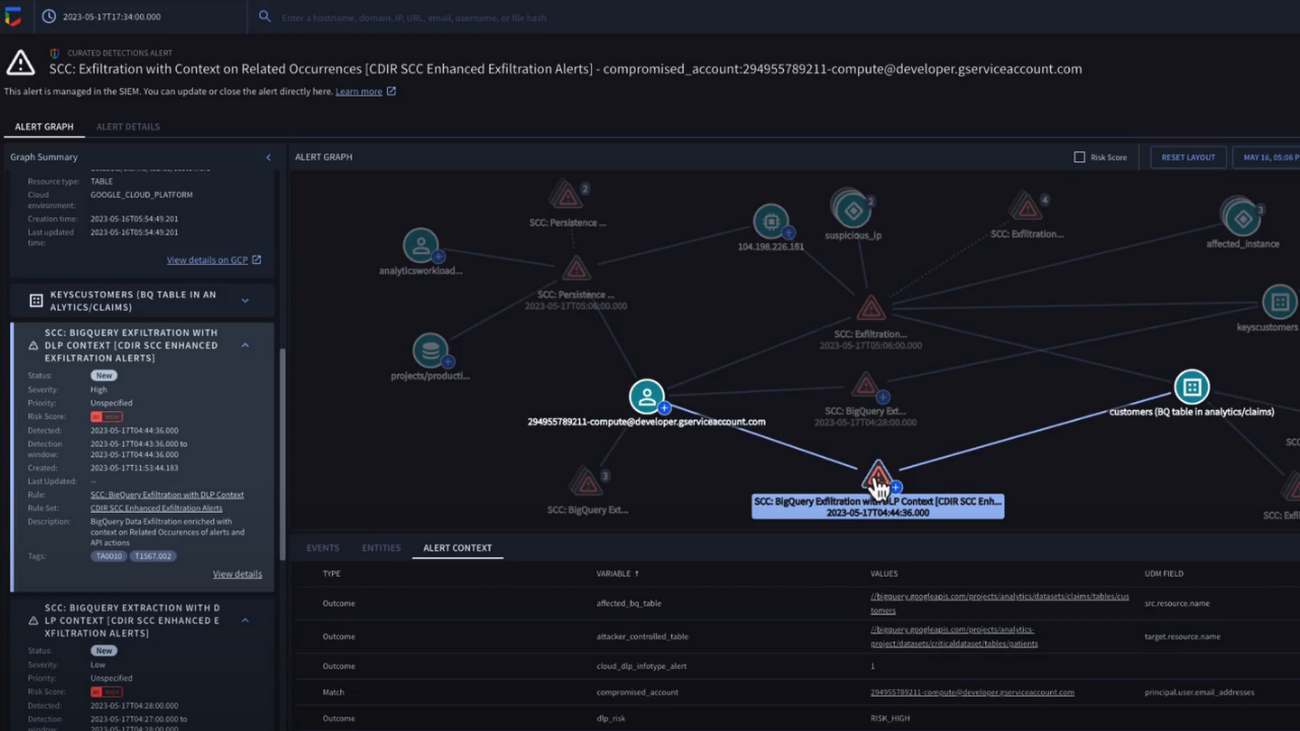

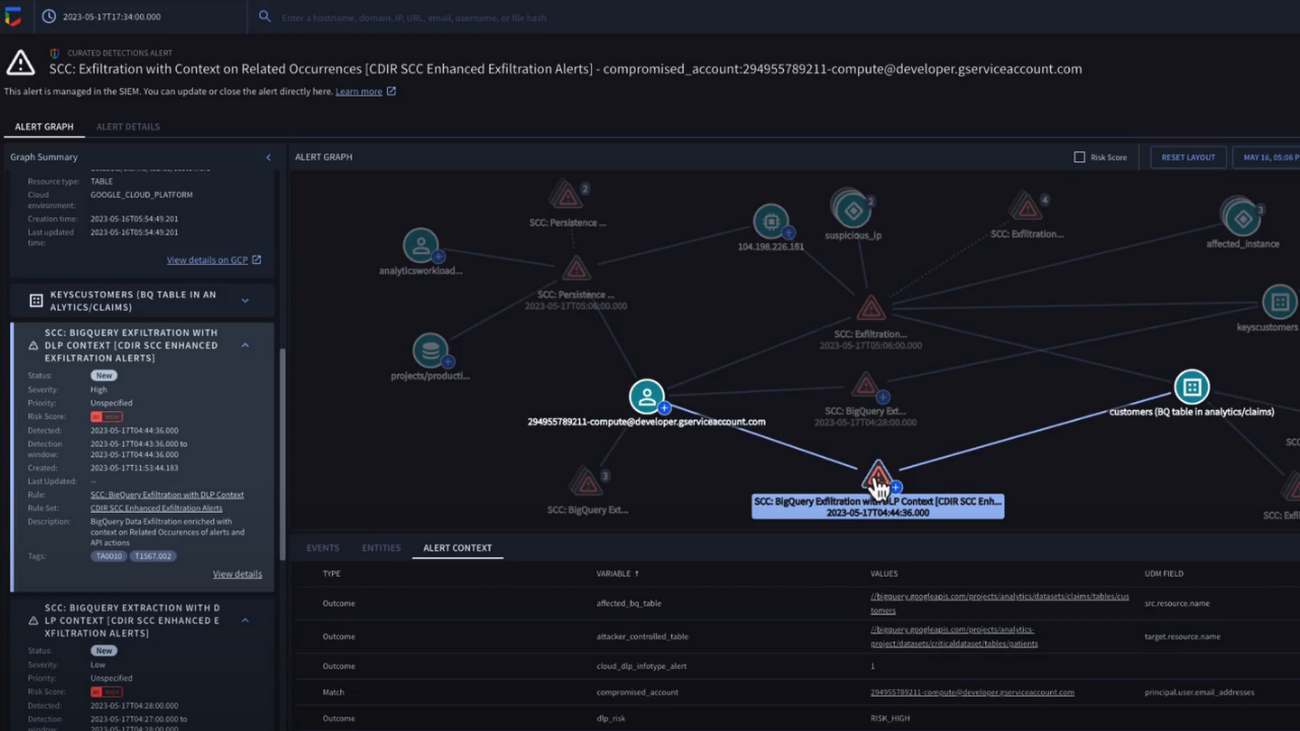

新しい Chronicle Alert Graph には、調査中の主要なアラートの詳細が数秒で表示されます。クラウドのアラートとテレメトリーを組み合わせ、他のソース(ユーザーデータ、エンドポイント データ、脅威インテリジェンスなど)からの重要なコンテキストと関連付けることで、アラート同士の関係やアラートとエンティティとの関係を視覚的に表示し、潜在的な攻撃パスの詳細を確認できます。これにより、関連するセキュリティ アーティファクトの要約を速やかに作成し、Google Cloud コンソールに切り替えて、影響を受けた可能性のあるリソースを詳しく調べることができます。

この例では、顧客に関連する BigQuery のデータ漏洩イベントと、そのイベントが Google Cloud 組織に属している特定のサービス アカウントに関連していることがわかります。以下のアラートのコンテキストは、影響を受けたリソースについての詳細であり、暗号化キーとメールアドレスの形式でクラウド認証情報がイベントに関連付けられていたことを示しています。

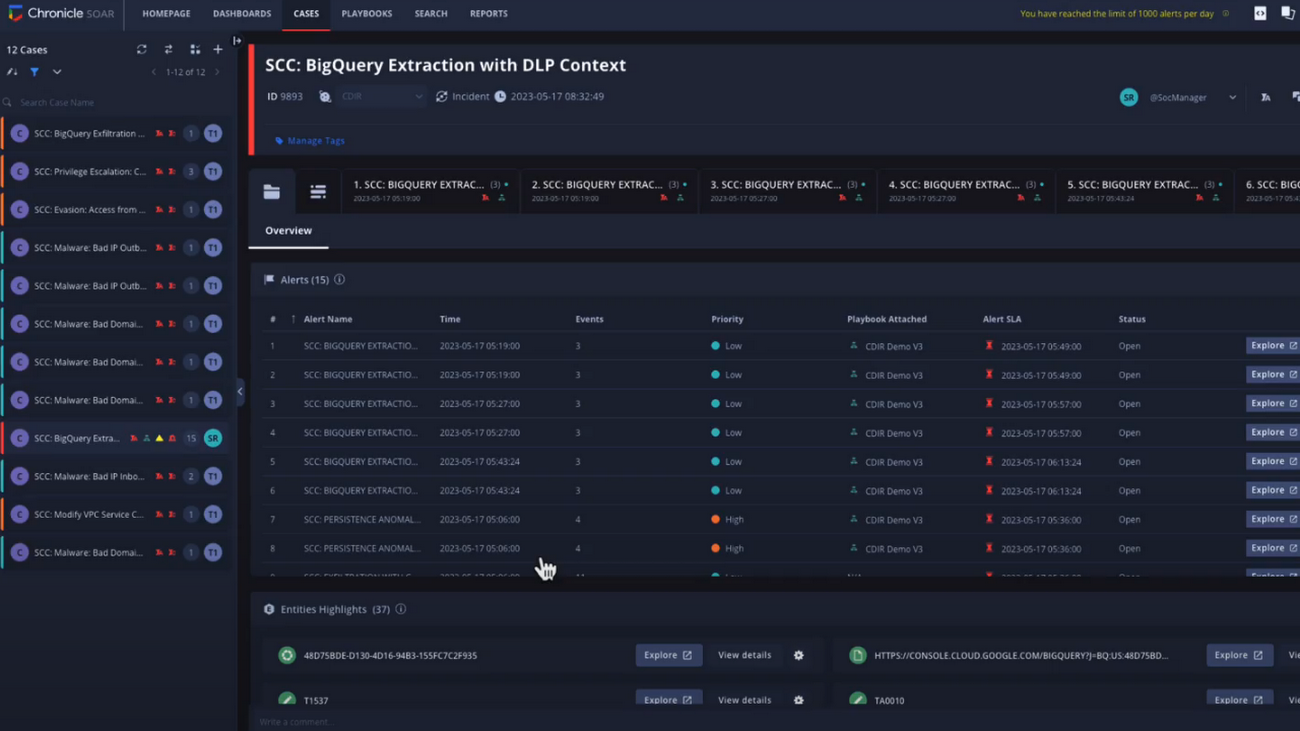

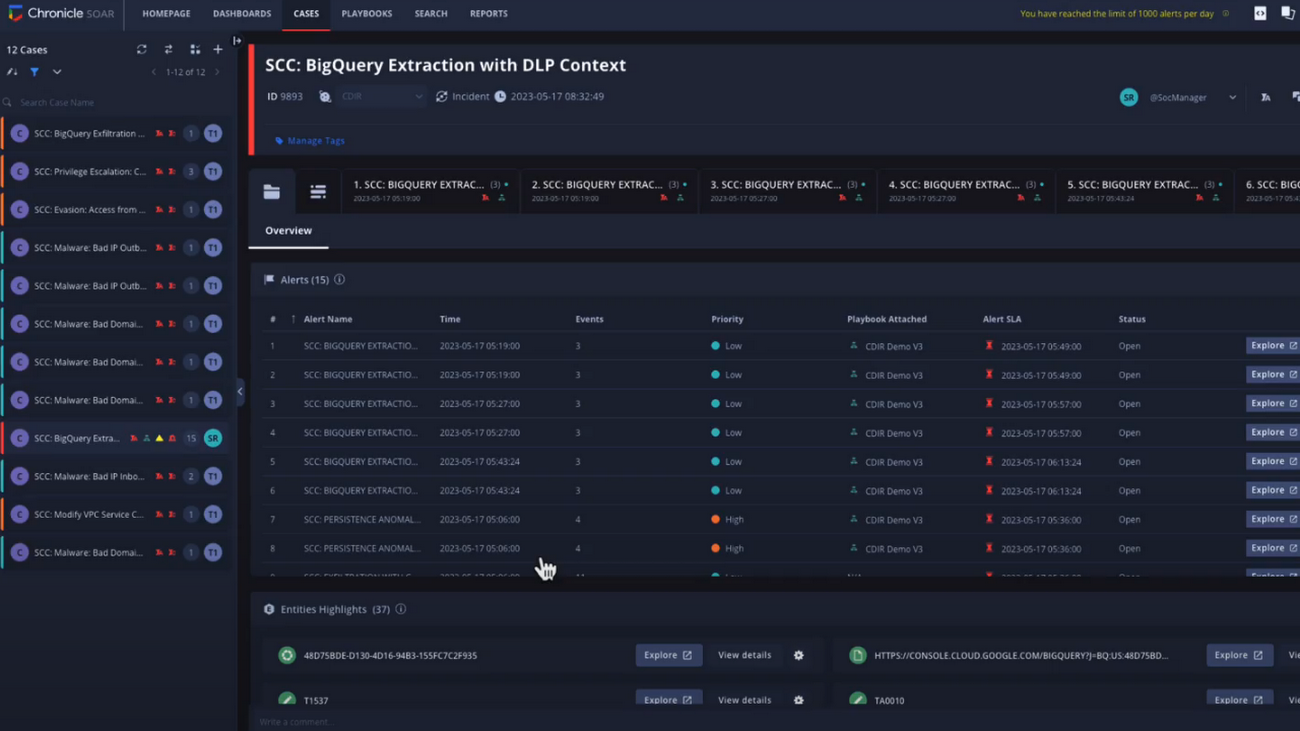

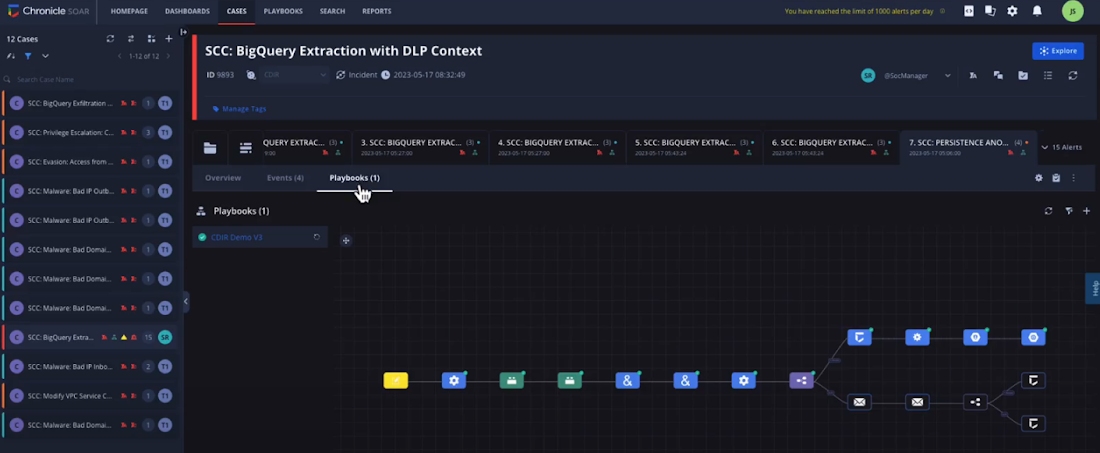

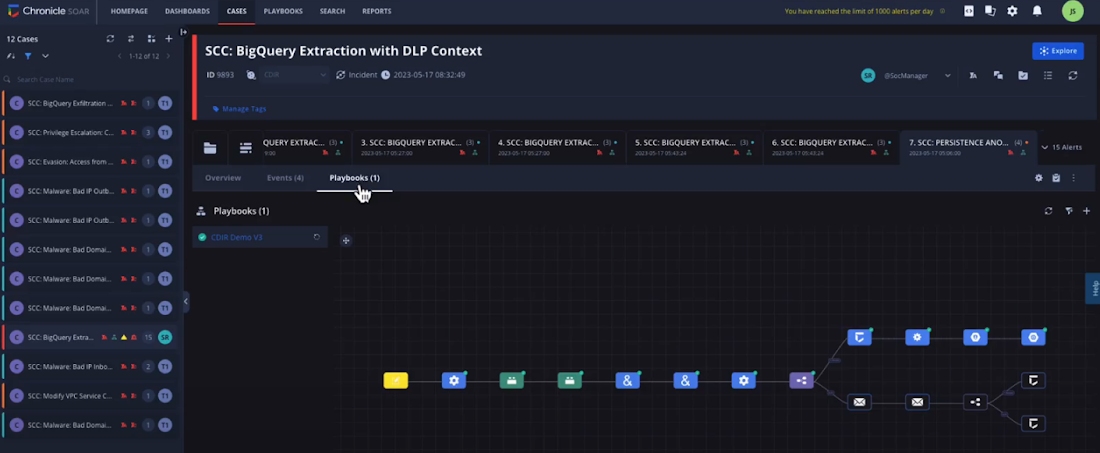

Chronicle ケース管理は、関連するアラートを脅威中心のケースに自動的にグループ化し、重要な情報を統合して、イベントの範囲を簡単に確認および理解できるようにします。

この例では、共通のソースアドレスとユーザー名に基づいてこれらのアラートがグループ化され、ケース全体で発生しているアラートとアクションの概要がケースウォールに表示されています。

Google Cloud のために特別に設計された Chronicle ハンドブックにより、必要な対応プロセスが自動化されます。この例では、アラートが生成されると、事前定義されたステップをハンドブックが自動的に実行します。データを収集して拡充し、このサービス アカウントとインスタンスが継続しないように自動修復の手順を行います。

信頼性の高い検出、幅広いコンテキストによる調査、迅速かつ的確な対応、データの取り込みの簡素化を実現する準備はできていますか?Chronicle Security Operations は、Google Cloud でエンドツーエンドの脅威検出、調査、対応をターンキーで行うための頼れるソリューションです。

Security Summit のセッションに参加して、Google Cloud の新しい TDIR 機能の詳細とデモをご覧ください。

- Google Chronicle、プロダクト アーキテクト Mike Hom

- SecOps プロダクト マーケティング リード Kristen Cooper