サイバー攻撃を排除する新たな機能、組織内アクセス制限のご紹介

Google Cloud Japan Team

※この投稿は米国時間 2023 年 5 月 5 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud では、管理者は IAM ポリシーを使用して、Google Cloud 組織内のリソースを使用できるユーザーを細かく制御できます。組織内アクセス制限は、新たに一般提供が開始された Google Cloud セキュリティ管理機能です。管理者はこの機能を利用して、明確に承認されている Google Cloud 組織内のリソースとデータのみにユーザーのアクセスを制限できます。これは、企業の管理対象デバイスから発信されたトラフィックのみに Google Cloud 組織がアクセスできるように制限することで実現されています。

組織内アクセス制限によってデータ漏洩リスクを軽減

適切に定義および管理されている Google Cloud 組織でも、攻撃者がデータの窃取を試みる方法は複数あります。たとえば、攻撃者は不正な組織を作成し、社内の従業員にこの組織へのアクセスを付与します。攻撃者は人的ミスの発生を見込んで、社内の従業員が機密情報を Google Cloud 内の実際の組織ではなく、この不正組織に誤ってアップロードすることを期待します。同様に、悪意のある内部関係者が不正な Google Cloud 組織をデプロイし、IAM ポリシーを使用して自分の社内 ID にこの不正組織へのアクセス権を付与し、企業データをこの不正組織に漏洩させることも可能です。

組織内アクセス制限を使用すると、セキュリティ管理者は IAM ポリシーによって付与されているアクセス権に関係なく、プリンシパルまたはユーザーが操作できるリソースに対してガードレールを設定できるので、データ漏洩イベントのリスクが軽減されます。

組織内アクセス制限の仕組み

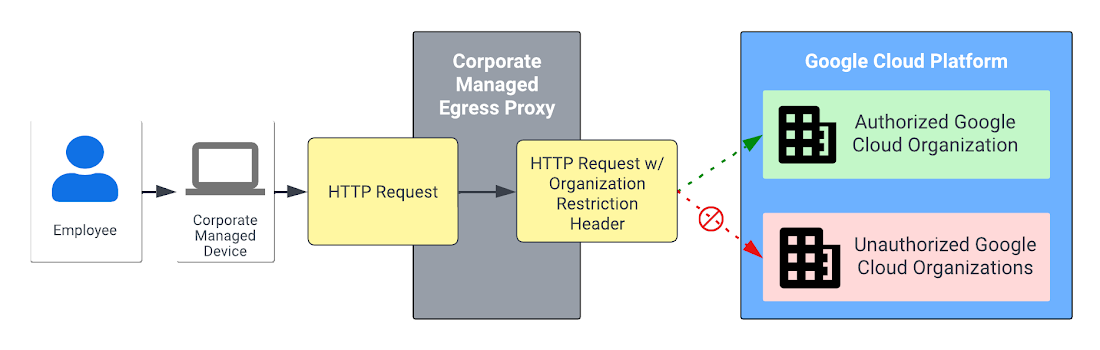

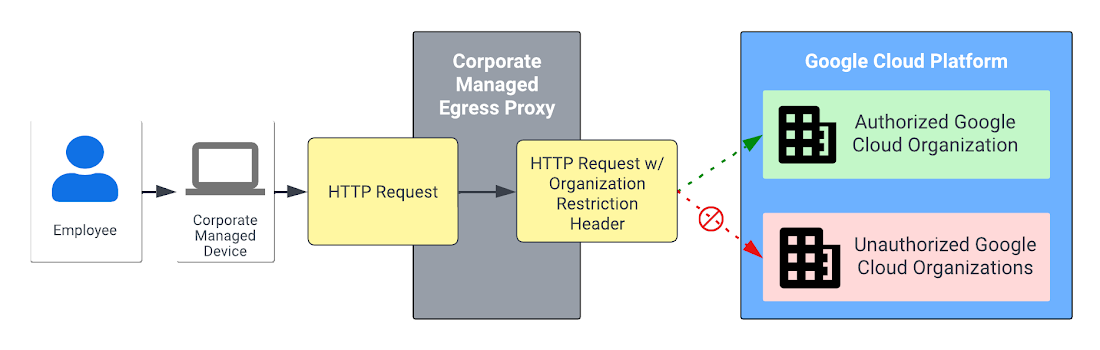

組織内アクセス制限は、企業が管理する下り(外向き)プロキシを介してすべてのトラフィックを Google Cloud にルーティングするように構成されている、企業の管理対象デバイス向けに実装されます。

セキュリティ管理者は、新たに導入された HTTP ヘッダー X-Goog-Allowed-Resources が Google Cloud に向かうすべてのリクエストに挿入されるように、下り(外向き)プロキシを構成します。このヘッダーの値には、プロキシを通過するリクエストがアクセスできる承認済み Google Cloud 組織のリストが含まれます。このヘッダーが含まれているリクエストが Google Cloud に到達すると、組織内アクセス制限サービスにより、このリクエストがアクセスできるリソースは、指定された Google Cloud 組織に属するリソースに限定されます。

たとえば、以下の例に示すヘッダー値は、このヘッダーを含むすべてのリクエストは Google Cloud 組織11111111 と 22222222 のリソースにのみアクセスできることを指定しています。管理者は、このヘッダー値を検討し、ウェブセーフな base64 形式でこの値をエンコードしたら、Google Cloud に向かうすべてのリクエストにこのヘッダーが挿入されるように下り(外向き)プロキシを構成します。その後、このいずれの組織も親ではないリソースに対して従業員がアクセスをリクエストすると、アクセスが拒否されます。これで、リソースとデータへの不正なアクセスに対する保護が強化されました。

Google のセキュリティ エコシステム パートナーとの連携でソリューションを提供

組織内アクセス制限は、Google のセキュリティ パートナーから提供される下り(外向き)プロキシで有効にできます。利用しているベンダーの下り(外向き)プロキシが前提条件を満たしていれば、そのプロキシを利用することもできます。組織内アクセス制限を導入できるプロキシ プロダクトを提供しているパートナーには、F5 Networks、Fortinet、Palo Alto Networks などがあります。これらのパートナーからのコメントをご紹介します。

F5 Networks

「Google Cloud と連携して、お客様のセキュリティ強化と Google Cloud 環境の保護をさらに支援できることを楽しみにしています。当社の F5 BIG-IP SSL Orchestrator と Google Cloud 組織内アクセス制限のインテグレーションにより、両社のプロダクトを利用するお客様は、承認済み Google Cloud 組織のみにアクセスを制限し、内部関係者の攻撃によるデータ漏洩を防ぐことができるようになります。このインテグレーションから、お客様の Google Cloud 環境を保護するためのもう 1 つのツールが実現します。」- F5、プリンシパル プロダクト マネージャー Kevin Stewart 氏

Fortinet

「企業は、一貫性があるエンタープライズ クラスのセキュリティを、オンプレミスのデータセンターからブランチ デプロイ、クラウド デプロイまで、事業全体に適用しなければならないという重圧にさらされています。現在の企業が抱えるサイバーセキュリティの要件の変化に対応できるようにするには、我々業界側が、Google Cloud の組織内アクセス制限のような新たなソリューション、機能、セキュリティ管理策を継続的に提供することが重要です。Google Cloud パートナーであることを誇りに思い、これからもお客様のテクノロジーの全体的な複雑性を軽減し、攻撃対象領域を最小化できるように協力して取り組みながら、引き続きコラボレーションとイノベーションを進めていく所存です。」– Fortinet、クラウド セキュリティ担当シニア ディレクター Vincent Hwang 氏

Palo Alto Networks

「当社の次世代ファイアウォールは、不正なデータ漏洩や意図しないデータ漏洩からお客様を守ります。当社のクラウドを利用しているお客様のデータ漏洩を防止できる Google Cloud の組織内アクセス制限機能に期待しています。当社のファイアウォールでは、Google Cloud 組織内アクセス制限の新しいヘッダーに基づくトラフィックのブロックを簡単に構成できます。このため、両社のプロダクトを利用するお客様に対し、機密データの保護を強化できます。」- Palo Alto Networks、プロダクト マネジメント担当 VP Mukesh Gupta 氏

組織内アクセス制限を使ってみる

Google Cloud のユーザーは、組織内アクセス制限を追加料金なしで利用できます。組織内アクセス制限を利用するには、ドキュメント ページをご覧になり、下り(外向き)プロキシの前提条件、追加の構成オプション、組織内アクセス制限の適用をサポートする Google Cloud サービスについて詳しい情報をご確認ください。下り(外向き)プロキシを使用せずにこの機能のテストを希望されるお客様には、テストの手順ガイドをご覧いただくことをおすすめします。

関連情報:

- Google Cloud、プロダクト マネージャー Florin Stingaciu

- Google Cloud、セキュリティ担当プロダクト マーケティング リード Anil Nandigam