セキュリティ管理を簡素化する GKE の新機能を発表

Google Cloud Japan Team

※この投稿は米国時間 2022 年 10 月 27 日に、Google Cloud blog に投稿されたものの抄訳です。

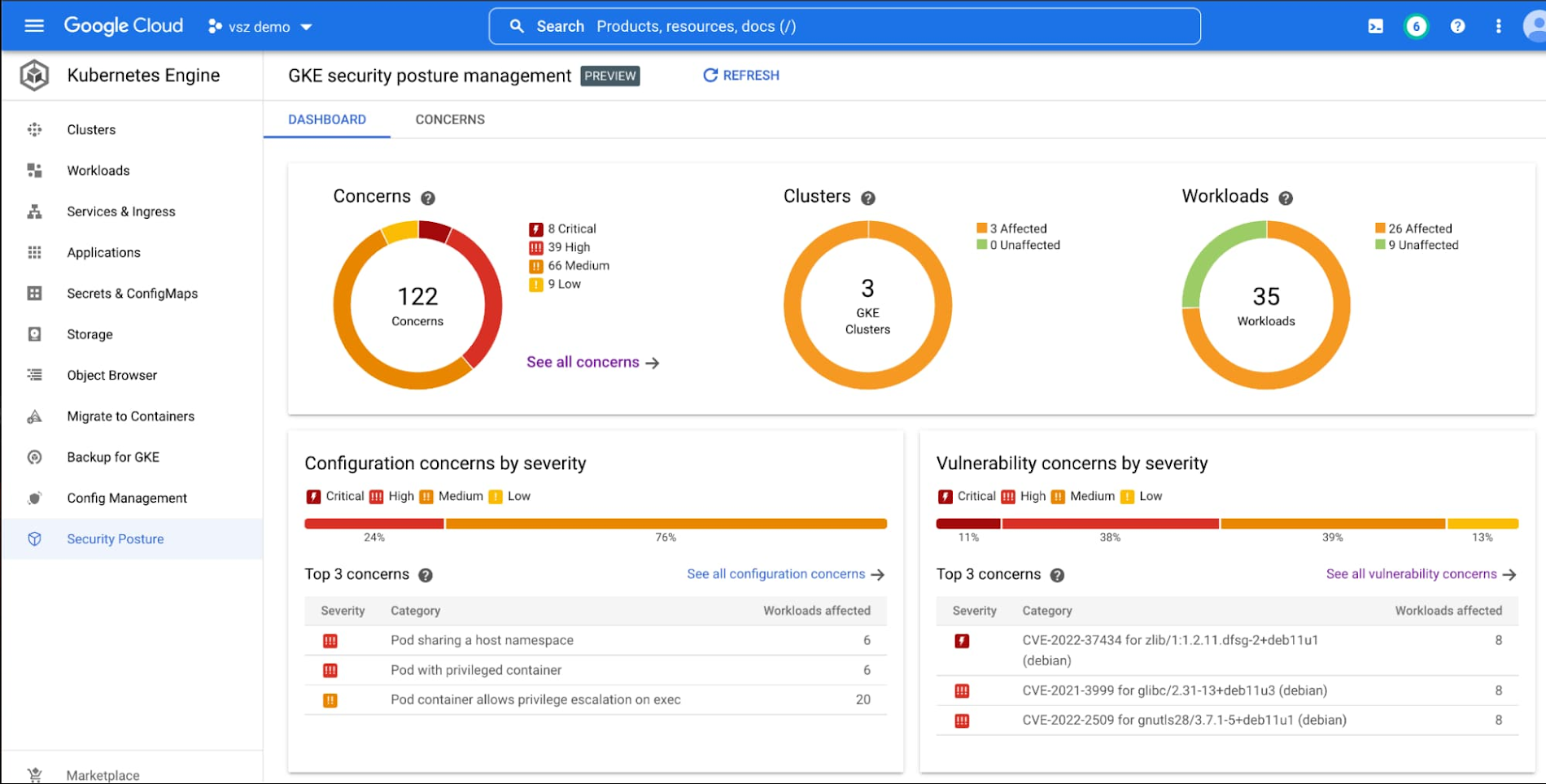

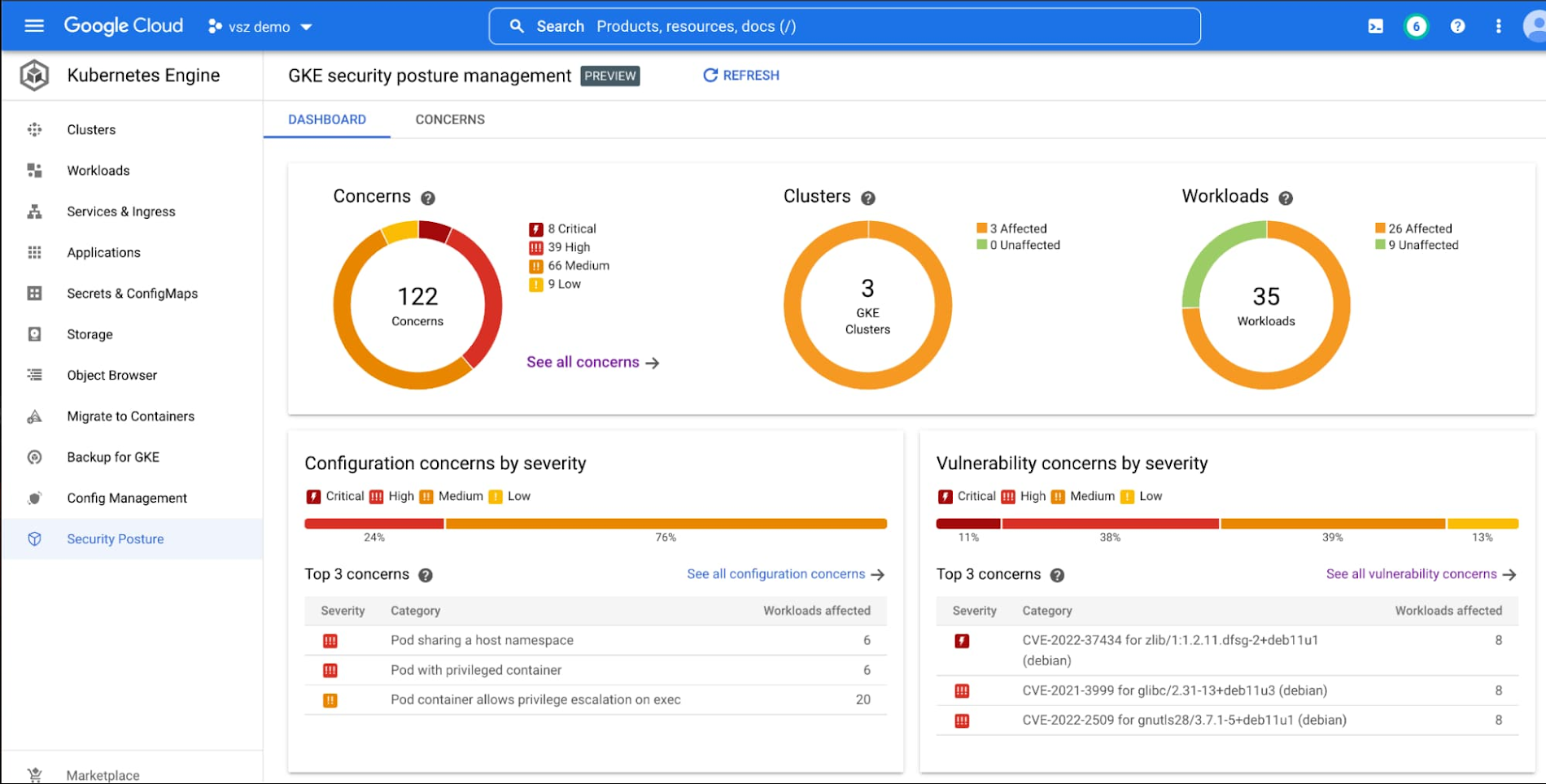

Google Cloud では、「見えないセキュリティ」というビジョンに基づき、高度なセキュリティ機能をプラットフォームに組み込み、オペレーションを簡素化し、より強力なセキュリティを実現する取り組みを推進しています。この理想を追求することで、セキュリティを簡単に利用、管理できるようにしたいと考えています。新たに組み込まれた Google Kubernetes Engine(GKE)のセキュリティ体制ダッシュボード(現在プレビュー版で利用可能)では、GKE クラスタとコンテナ化されたワークロードのセキュリティ体制改善を支援する、お客様向けの独自のガイダンスにより、このどちらも実現することができます。このダッシュボードには、脆弱性に関する分析情報とワークロード構成のチェック機能も含まれています。さらに、統合イベント ロギングにより、アラートを受信したり、他のプラットフォームの分析データを利用したりすることもできます。

セキュリティ カバレッジをワークロードに拡張

Kubernetes に移行すると、アプリケーションをモダナイズするための基盤と、多くの組織でデジタル トランスフォーメーションの取り組みの支えとなっているデベロッパーのアジリティを確保できます。一方で、新たなセキュリティ要件が生じる場合もあります。多くの組織がコンテナ化されたワークロードの実行と保護のために GKE を選んでいますが、それは、次のような重要なセキュリティ関連のタスクを実行するのに役立つからです。

パッチ適用、強化、コンプライアンスの管理。

セキュリティに関するベスト プラクティスの徹底。

セグメンテーションと分離に使用する強力な管理機能の提供。

インフラストラクチャのセキュリティに加え、コンテナ化されたワークロードのセキュリティも重要です。Kubernetes に限らず、新たなプラットフォームやアーキテクチャに移行する場合、脅威モデル、管理機能、ベスト プラクティスを明確に把握できていない、という事態が移行直後に発生しがちです。多くの組織にとって Kubernetes への移行はデジタル トランスフォーメーションのプロセスの一環であり、組織はモダナイゼーションとイノベーションを減速させる問題を避けたいと考えます。このため、Kubernetes に慣れていないチームが、不要であるにもかかわらず、高価で複雑なサードパーティ製ツールの導入を検討することがよくあります。

GKE を使用してセキュリティ体制管理を行えば、ワークロードのセキュリティに関する可視性が向上するため、基盤となるセキュリティツールを導入直後から使いこなすことができます。これにより管理が簡素化されるうえ、セキュリティに関する特殊な専門知識の必要性も減ります。このたび、GKE を利用されているお客様にこうしたツールを追加料金なしで提供いたします。

コンテナのセキュリティを簡素化

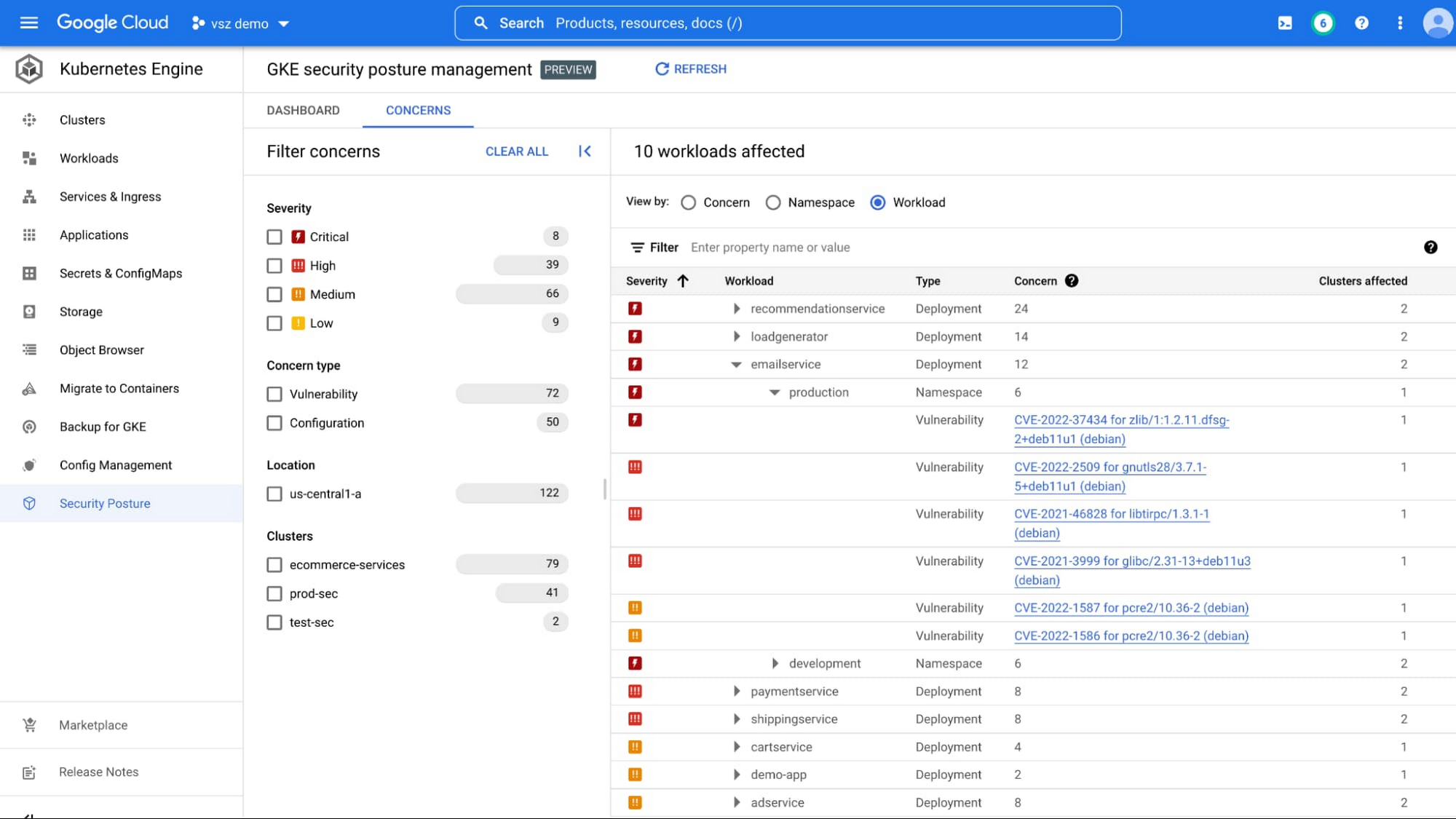

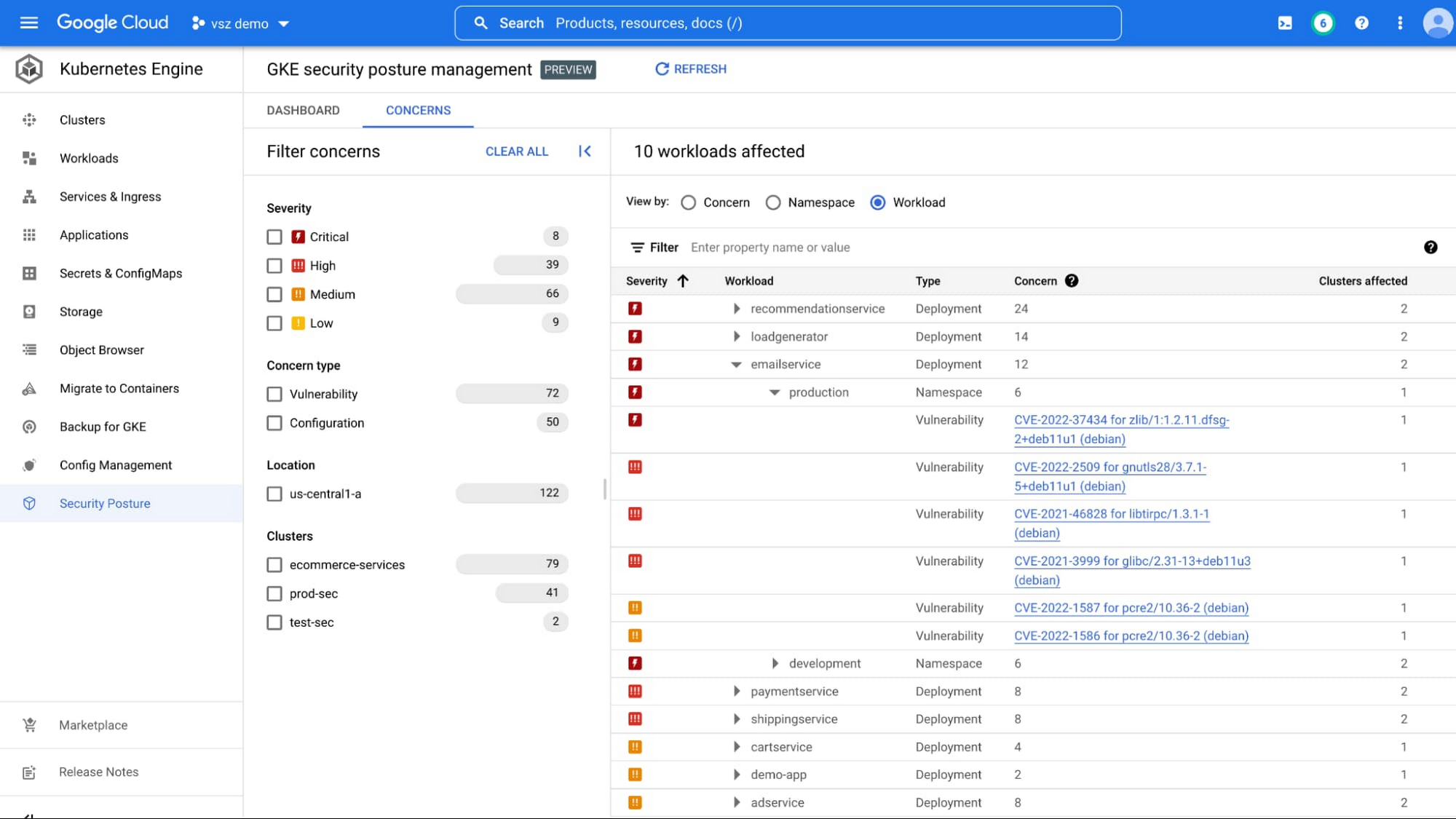

GKE は、業界標準と GKE チームのセキュリティに関する専門知識を活用して、詳細な評価の提供と重要度の割り当てを行っています。ダッシュボードは、特定のセキュリティ上の懸念の影響を受けるワークロードを表示できるうえ、問題の解決方法を提案することもできます。

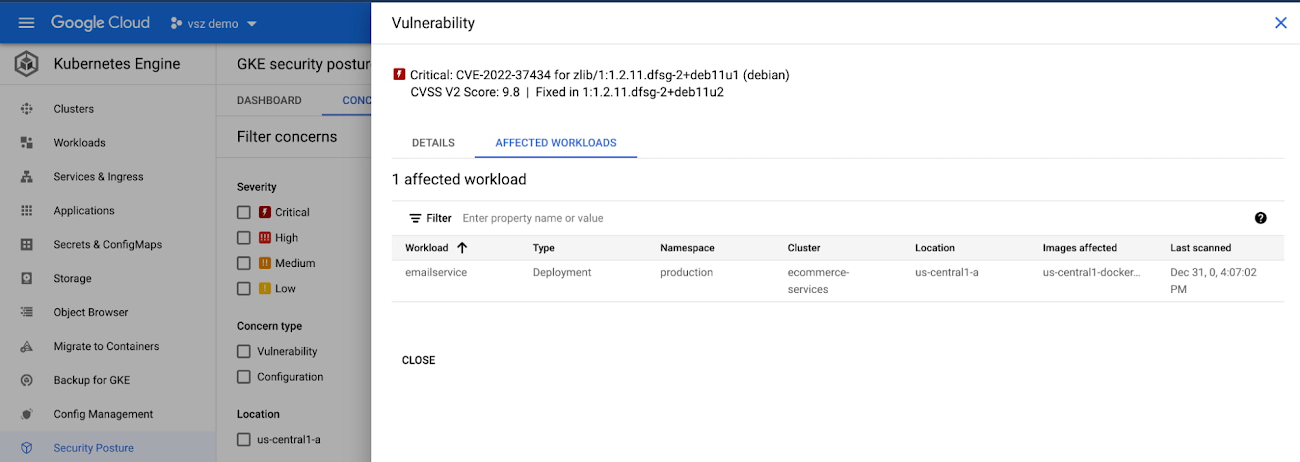

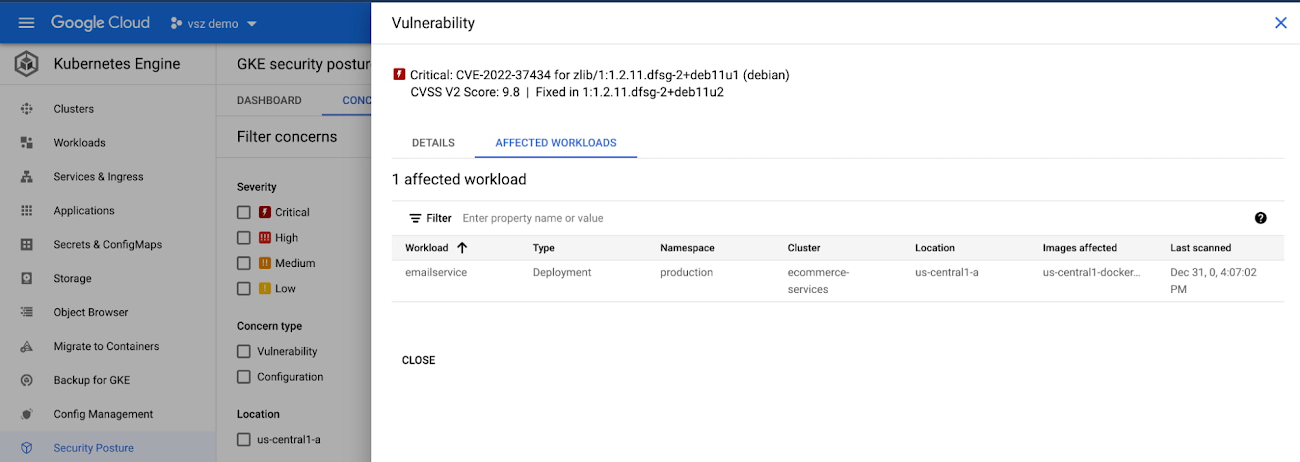

ワークロード脆弱性の検出

CVE(共通脆弱性識別子)アラートの海に溺れて重要なワークロードへの注意がおろそかになっているという悩みをお持ちなら、心強い味方がいます。この問題に対処するため、GKE は、オペレーティング システム内のすべてのワークロードをスキャンして CVE を検出します。毎日追加料金なしで行われるこの処理により、大きな影響を及ぼす可能性のある脆弱性がダッシュボードの最上部に表示されます。こうした脆弱性の検出結果は実行中のワークロードに直接マッピングされます。フィルタリングや並べ替えのオプションを使用して、優先順位付けや対処を速やかに行うこともできます。

すでに検討されていると思いますが、この問題については、Artifact Registry や Container Registry に push されたイメージに含まれる脆弱性を自動スキャンする Container Analysis のようなツールを使用して、GKE へのデプロイ前からシフトレフトを行い、脆弱性をスキャンすることもおすすめします。実行時の脆弱性評価を実装すると、新たに検出された脆弱性の潜在的な影響に対する注意を促すのに効果的です。

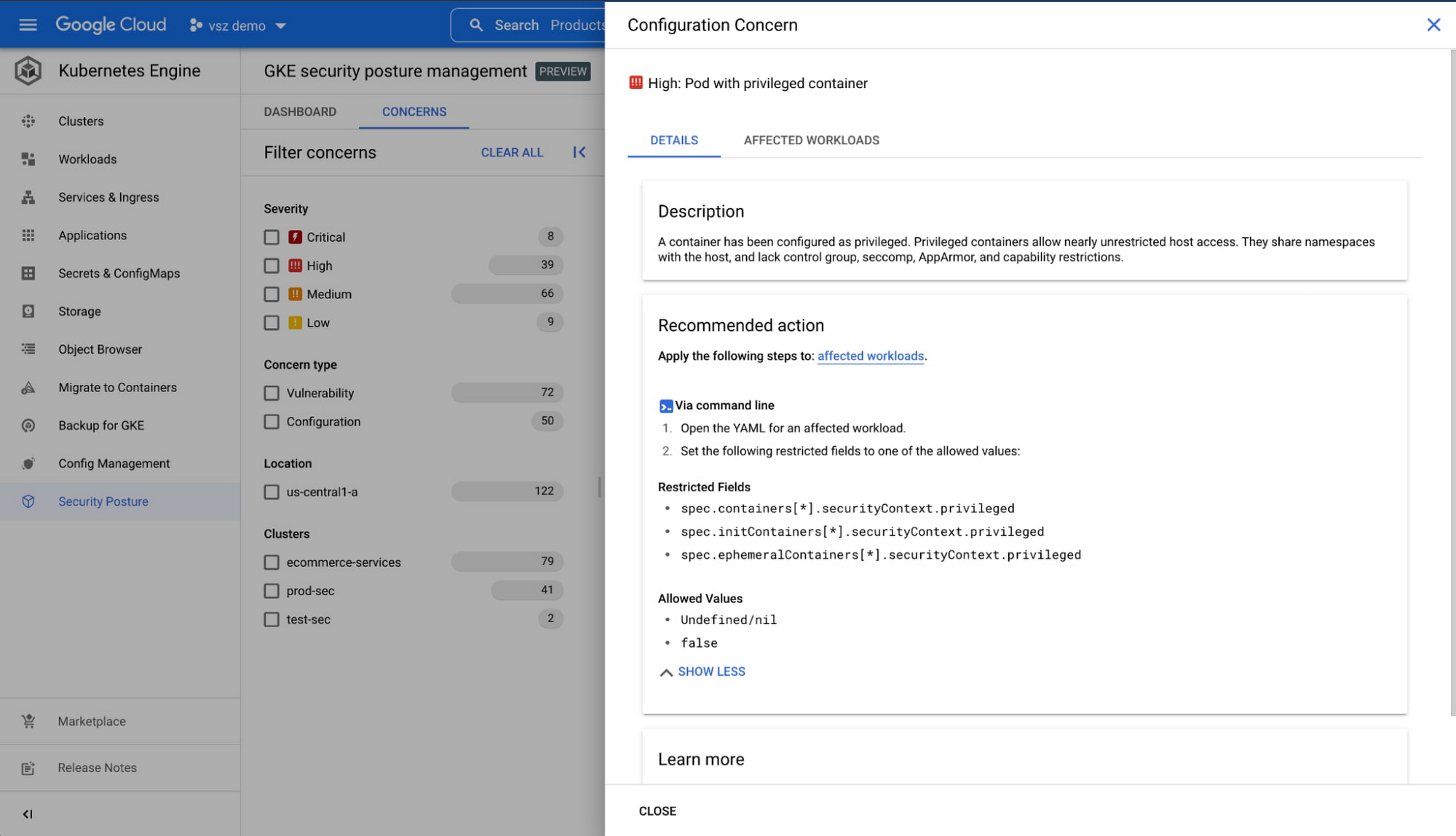

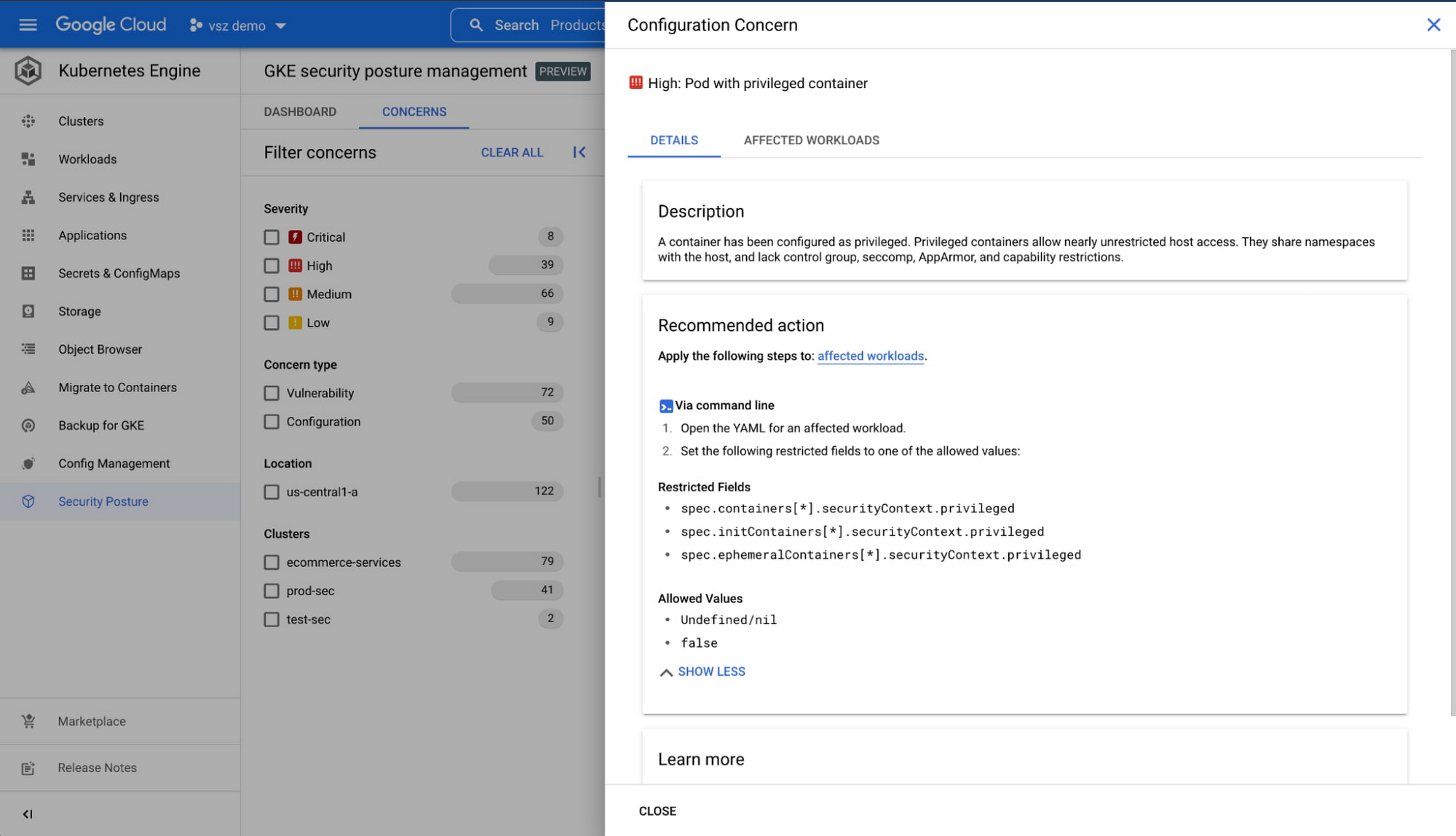

ワークロード セキュリティ構成ミスの検出

Kubernetes 構成の制限が緩すぎると、クラスタのセキュリティ全体が脅かされる可能性があります。GKE チームと業界の専門家は、Pod セキュリティ標準をはじめとする、構成のセキュリティに関する標準を共同で策定しています。こうした仕様により、ユーザーへの過剰な権限付与や、ホストノードへの意図しないアクセスなどの問題を避けることができます。

とはいえ、ワークロードをこうした標準に準拠させることは、必ずしも容易ではありません。セキュリティ体制ダッシュボードは、デプロイされたワークロードの構成の分析を継続的に行い、制限が緩すぎる可能性のある構成を表示し、具体的かつ実行可能な対策を提案することができます。

最新の GKE は、Policy Controller のようなポリシー適用ツールと併用することで、ポリシーを適用し、ポリシー違反を検出する包括的なツールになります。このため、構成ミスのあるワークロードを予防および検出するためにご活用いただけます。

使ってみる

GKE Autopilot では、独自の自動運用モードにより技術知識の障壁を下げる Kubernetes のマネージド サービスがすでに提供されています。このたび、標準ベースのガードレールと統合セキュリティ ツールを組み合わせた独自のサービスを提供することで、この GKE のマネージド サービスをセキュリティ分野にまで拡張します。

こちらのリンクから、パワフルかつ柔軟な Kubernetes サービスを提供できるコンテナ化アプリケーション向けマネージド プラットフォームの詳細をご確認いただけます。

- プロダクト マネージャー Victor Szalvay