最新の脅威には最新の検出を: 現在の脅威対策の流れを変える

Google Cloud Japan Team

※この投稿は米国時間 2020 年 9 月 24 日に、Google Cloud blog に投稿されたものの抄訳です。

2020 年、企業の IT 環境には複雑な問題が生じています。データ量は増加し、攻撃者の技術はさらに複雑化して巧妙になり、既存の検出ツールや分析ツールではその手法に追い付くのが難しくなっています。

レガシー セキュリティ システムでは、多くのルールを並行して大規模に実行するのは難しく、たとえ検出できても手遅れである可能性があります。多くの分析ツールはデータクエリ言語を使っているため、Mitre ATT&CK フレームワークなどのシナリオに記載されている検出ルールを記述するのは困難です。さらに、検出には攻撃者のアクティビティに対抗する脅威インテリジェンスが要求されますが、多くのベンダーはこの要件を満たしません。そのため、数多くの最新の脅威がセキュリティ ツールで検出されません。

こうした企業のニーズにこたえるため、先日行った Google Cloud Security Talks で Chronicle Detect をご紹介しました。Google のインフラストラクチャ上に構築された脅威検出ソリューションで、企業はかつてないスピードと規模で脅威を検出できるようになります。今年の RSA で、Google は Chronicle Detect 向けのビルディング ブロックをリリースしました。これは複数のイベントを統合されたタイムラインにつなぎ合わせるフュージョン モデルであり、一般的なイベントを処理するルールエンジンとして機能します。また、複雑な脅威を記述する言語でもあります。今回の発表により、ソリューションのすべてがそろいます。

「NCR は最初に Google Chronicle の規模と SaaS デプロイモデルに関心を持ち、投資を行いました。スピーディーな新機能のリリースと統合のおかげで、当社は順調に生産性を維持できています。Chronicle Detect を運用して脅威を調査することにより、検出指標が大幅に改善しました。Chronicle Detect のルールエンジンにおける Chronicle の初期デザイン パートナーとして、高度な脅威検出に対するさらなるメリットと影響を期待できると考えています。」—NCR 社 CISO、Bob Varnadoe 氏

Chronicle の次世代ルールエンジンのご紹介

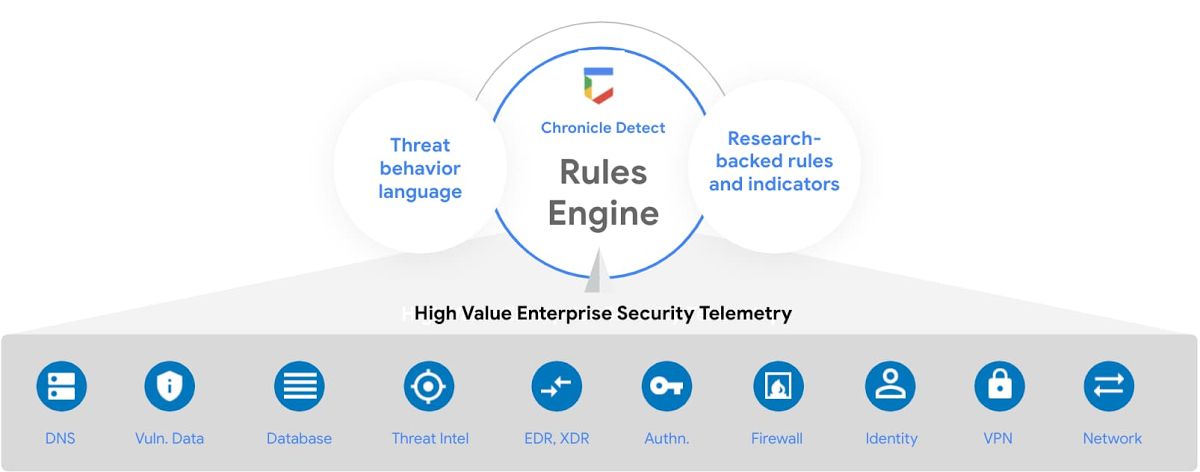

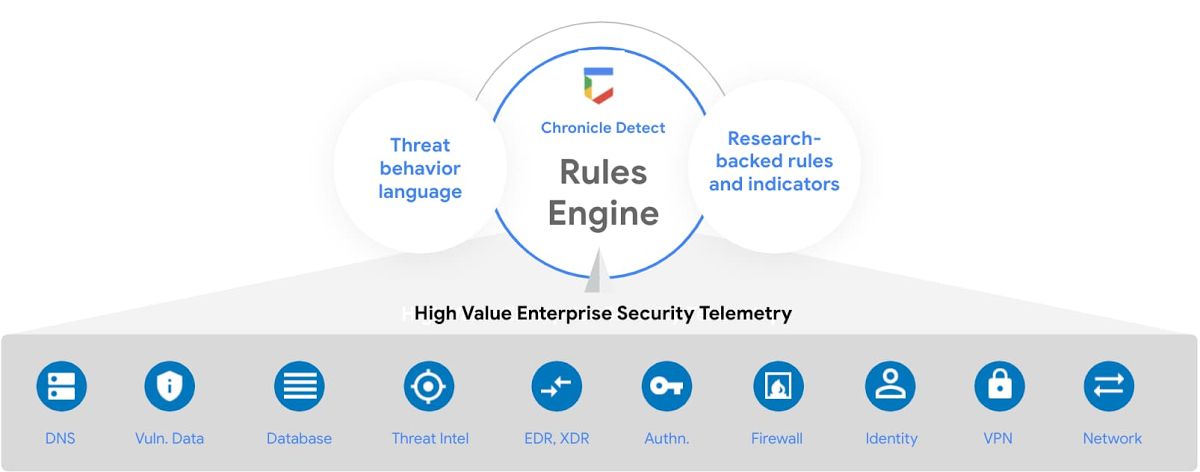

Chronicle Detect は、Google の研究チームにより構築された検索の速度で動作する次世代のルールエンジン、脅威の挙動記述に特化して設計され広く使用されている言語、定期的に提供される新しいルールと指標により、最新の脅威検出を企業に提供します。

Chronicle Detect は、企業がレガシーなセキュリティ ツールから最新の脅威検出システムに移行するうえで役に立ちます。セキュリティ チームは Google の大規模プラットフォームを生かし、固定料金でセキュリティ テレメトリーを Chronicle に送信することができます。これにより、検出に多様で価値の高いセキュリティ データが使用されます。セキュリティ データは、複数のマシン、ユーザー、脅威指標の全体にわたって共通データモデルにマッピングされるため、一元化されたデータに強力な検出ルールをすばやく適用できます。

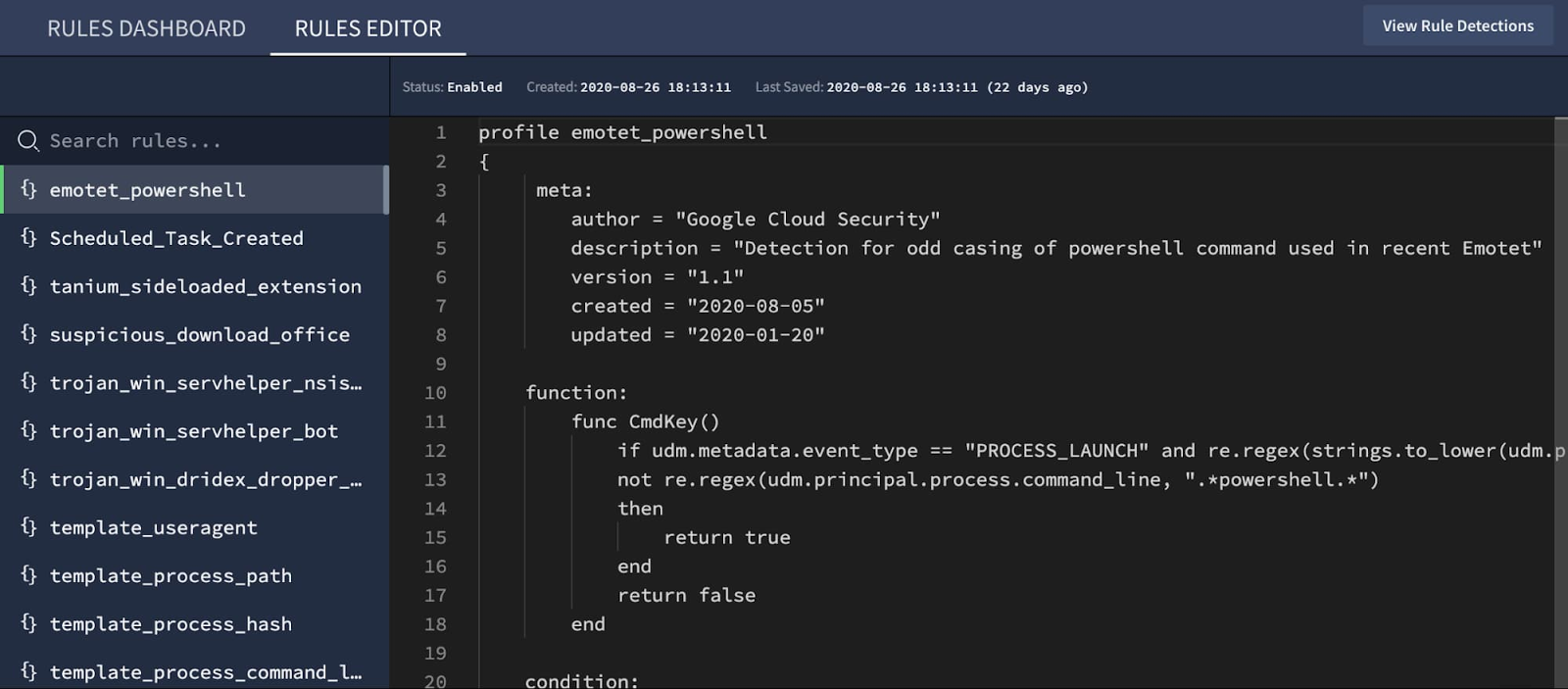

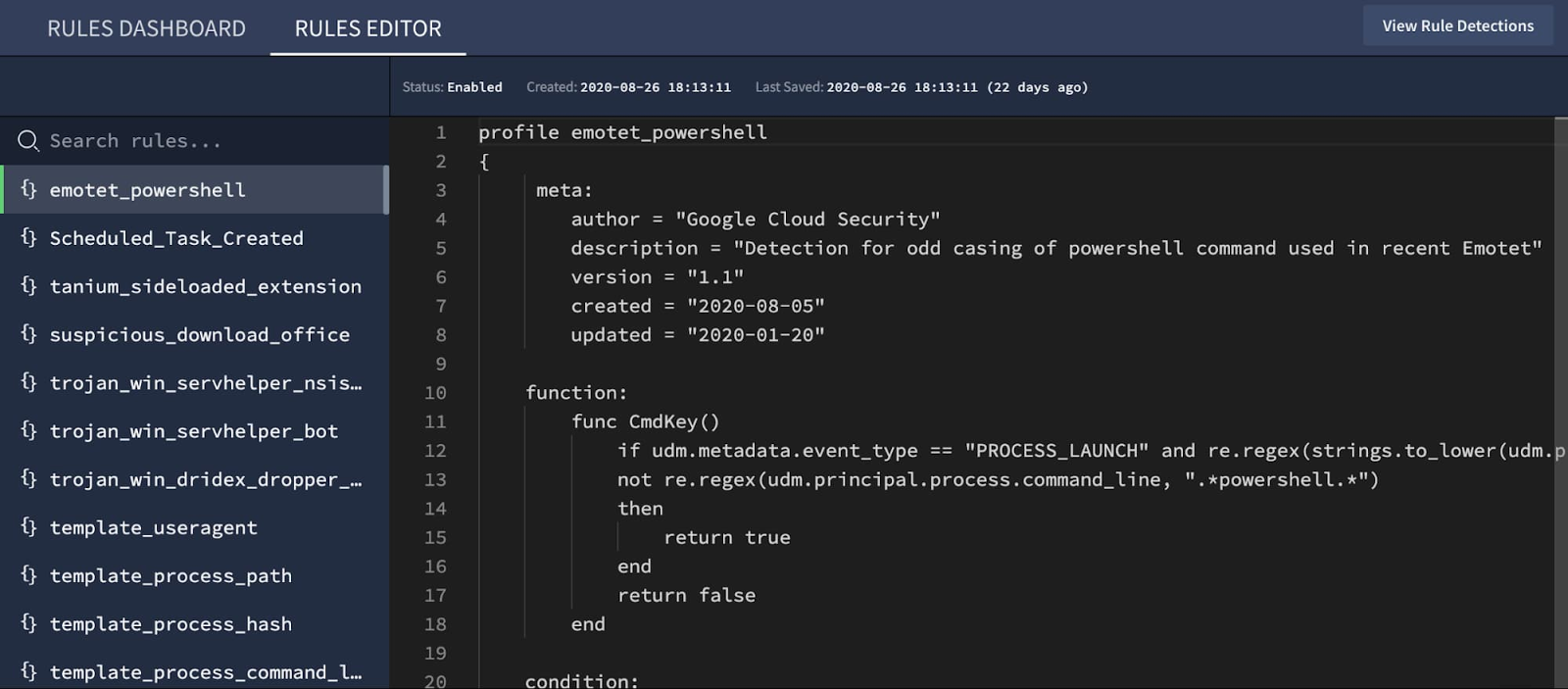

Chronicle Detect なら、すぐに使える高度なルールを活用できます。独自のルールを構築したり、レガシー ツールからルールを移行したりすることも可能です。ルールエンジンには世界で最も柔軟で広く使用されている言語のひとつである YARA が組み込まれているため、一般的な MITRE ATT&CK セキュリティ フレームワークの戦術や技術に合わせた検出を容易に構築できます。脅威の記述言語である YARA-L は、Chronicle Detect ルールエンジンの基盤です。現在多くの組織で、複数システムで実行できる Sigma ベースのルール統合や、移植性確保のためにレガシー ルールを Sigma に変換する作業が行われています。Chronicle Detect には Sigma-YARA コンバータが含まれているため、Google のプラットフォームとの間で双方向のルール移植が可能です。

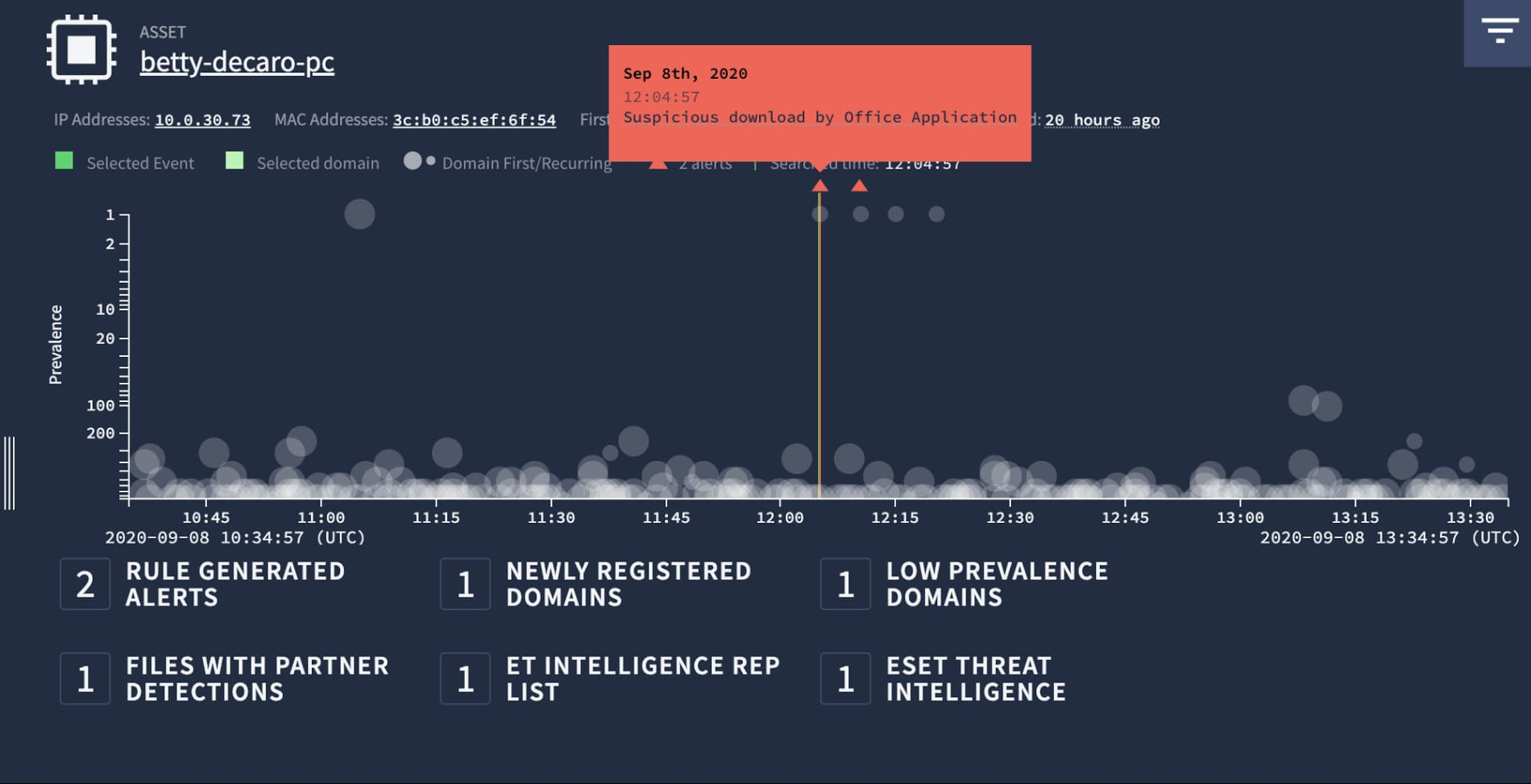

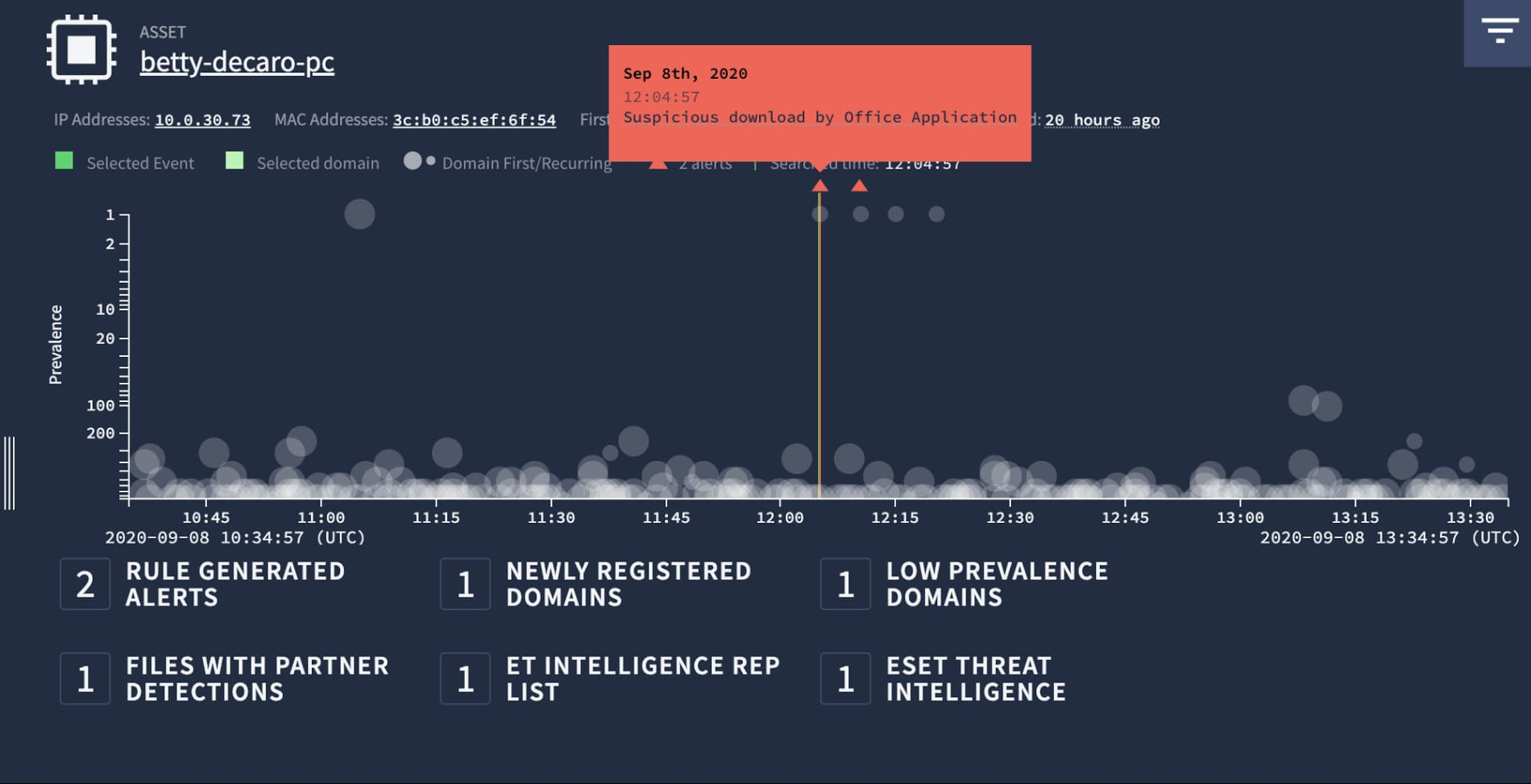

リアルタイムの脅威指標と自動ルールを Uppercase から取得

Chronicle のお客様は、Chronicle 専属の脅威調査チームである Uppercase の検出ルールと脅威指標もご利用いただけます。Uppercase の研究者は、さまざまな新しいツール、技術、テータソース(Google の脅威インテリジェンスや多数の業界のフィードなど)を活用して、Chronicle のお客様に最新のクライムウェア、APT、望ましくない悪意のあるプログラムにわたる指標を提供します。リスクの高い IP、ハッシュ、ドメイン、レジストリキーといった Uppercase 提供の IOC は、Chronicle 内のすべてのセキュリティ テレメトリーに対する分析で照合され、環境内の高リスクの脅威があればすぐに通知します。

「先行ユーザーとして、Quanta はセキュリティの調査と脅威の探査における Chronicle のスケール、パフォーマンス、経済的メリットの恩恵を受けています。Chronicle の Uppercase 研究チームに支えられた Chronicle Detect のリリースにより、Chronicle が Google の持つ強みを脅威検出の分野に広げたことに感銘を受けています。」—Quanta Services, Inc、IT 担当バイス プレジデント James Stinson 氏

企業はこうした機能を組み合わせることで、新しい送信者からのメールに続いて発生するレアなドメインへの HTTP POST リクエスト、使用頻度の低いドメインにアクセスしている長い PowerShell スクリプトといった、システムへの複数イベントからなる攻撃を発見できます。

1 年以上前に Google Cloud に合流して以来、Chronicle チームは Google の調査と探査のプラットフォームの革命を進め、セキュリティ市場に一連の新機能をもたらしてきました。この作業は今後も続いていきます。また Chronicle は、すべての機能に対するデータセンターのサポートをヨーロッパとアジア太平洋地域で利用可能にするなど、新しいグローバルな可用性とデータ ローカリゼーションの選択肢を広げています。

これからも統合を推進し、データとアプリケーションが Google Cloud 内に存在していても、オンプレミスでも、または他のクラウド環境内にあっても、企業が Chronicle で脅威を発見するサポートをしていきます。Chronicle Detect の詳細については Chronicle ブログをご覧いただくか、Chronicle 販売チームにお問い合わせください。

-クラウド セキュリティ部門マーケティング担当責任者 Rick Caccia

-クラウド セキュリティ部門エンジニアリング担当ゼネラル マネージャー兼バイス プレジデント Sunil Potti