GKE 向け Advanced Vulnerability Insights をリリース

Google Cloud Japan Team

※この投稿は米国時間 2023 年 9 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

オープンソース ソフトウェアの脆弱性を検出するには、包括的なアプローチが必要です。セキュリティのベスト プラクティスでは、効果的なセキュリティ対策を維持するために、開発ライフサイクル全体を通じて早期かつ頻繁にスキャンを行うことが推奨されています。しかし、CI / CD パイプラインやレジストリのスキャンのみでは、他のメカニズムを通じて本番環境にデプロイされるアーティファクトやコンテナを見逃してしまう可能性があります。同様に、ランタイムをスキャンするだけでは、ソフトウェア サプライ チェーンの脆弱性を見逃してしまう可能性があります。

このようなセキュリティ上の懸念に対処するために、Artifact Analysis と Google Kubernetes Engine(GKE)を連携させた、Advanced Vulnerability Insights という新しい脆弱性スキャン機能の公開プレビュー版をリリースしました。これと同時に、Artifact Registry のスキャン言語サポートも拡張しています。

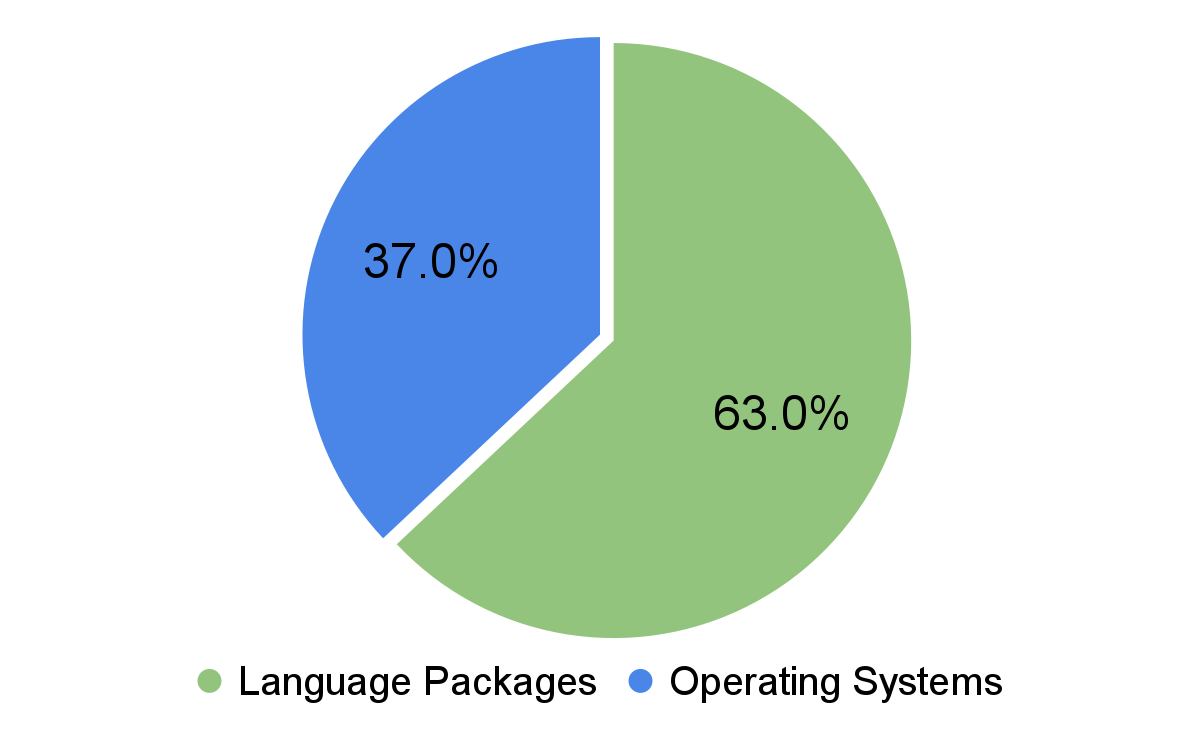

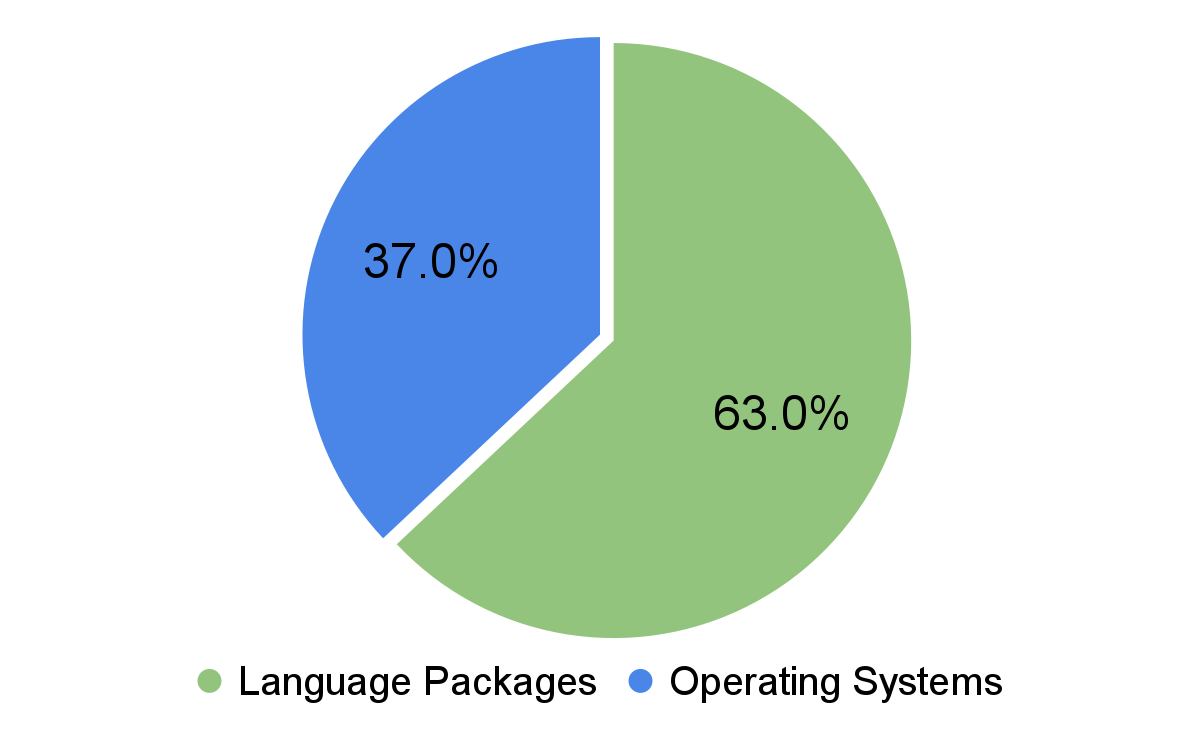

図 1 は、CI / CD パイプライン、レジストリ、ランタイムでスキャンされたコンテナの割合を示しています。本ブログ記事の図のソースデータは、Sysdig 2023 年版クラウドネイティブ セキュリティおよび利用状況レポートのものです。

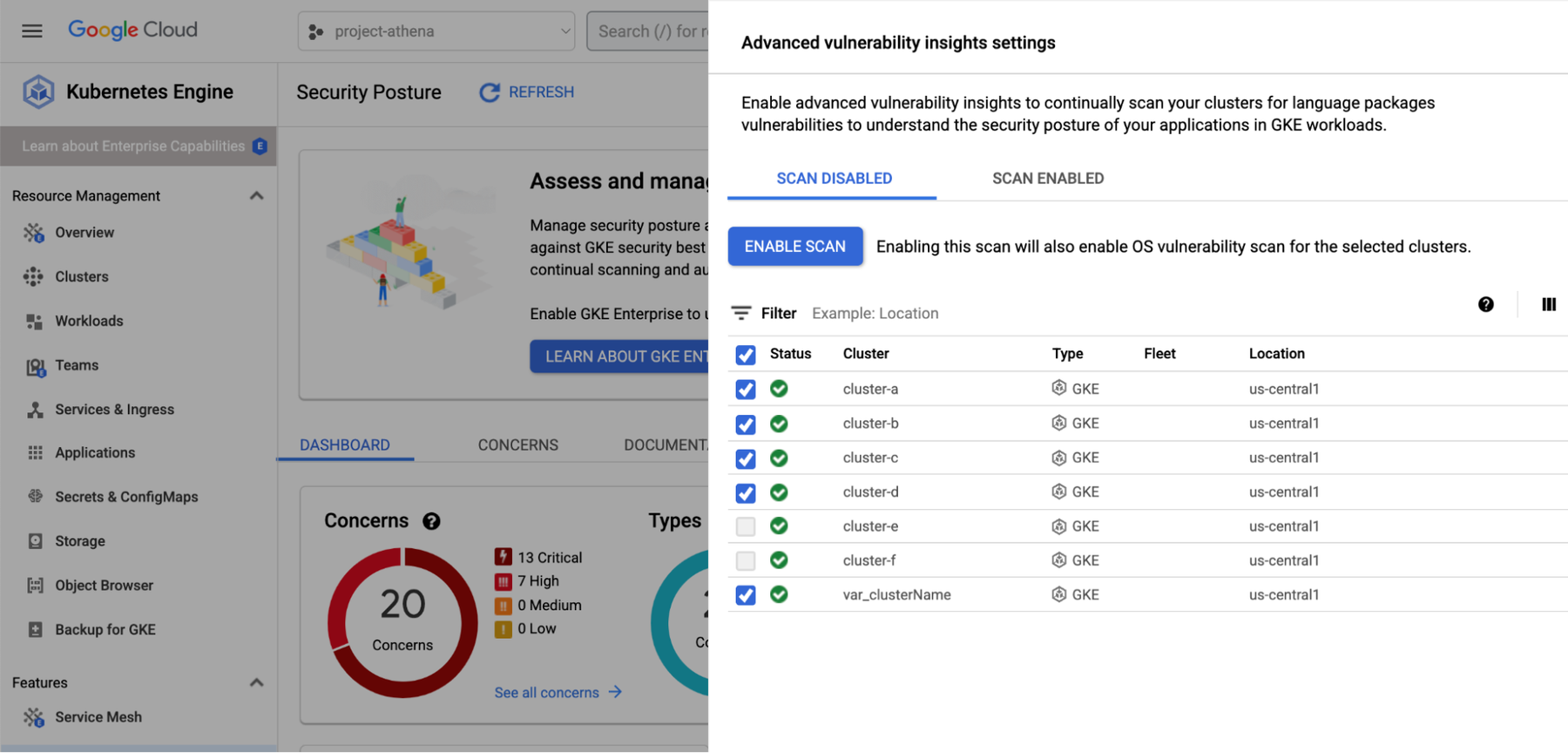

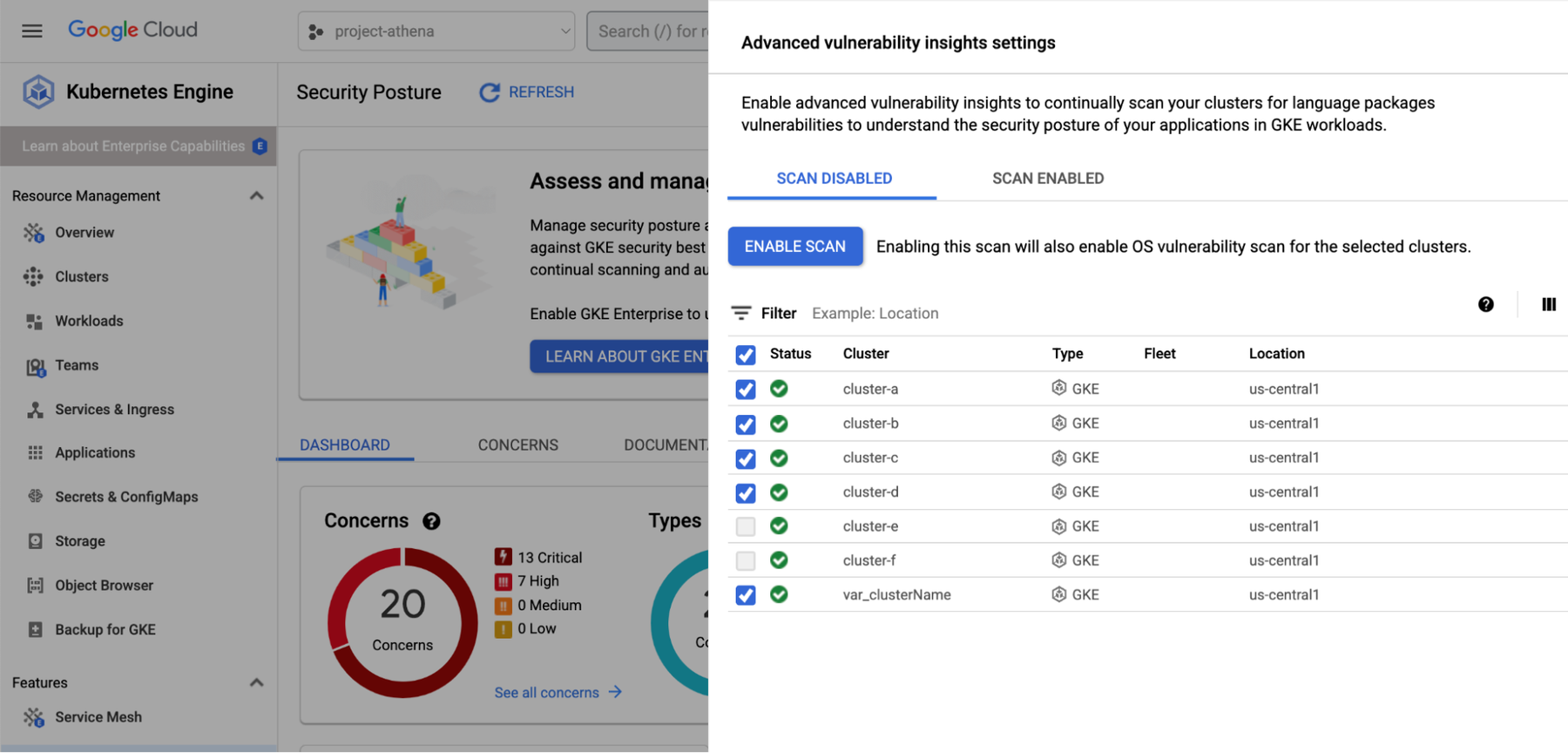

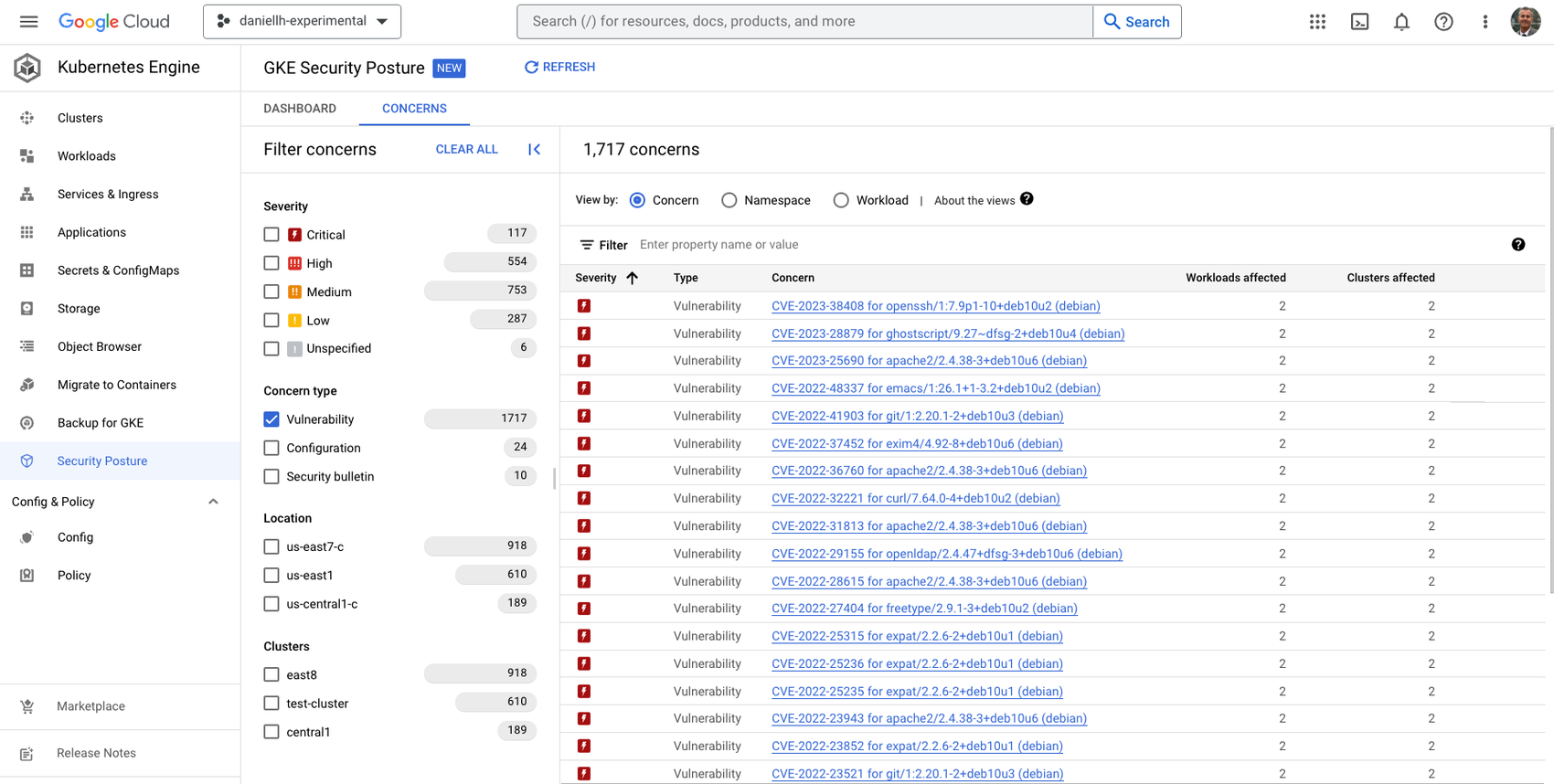

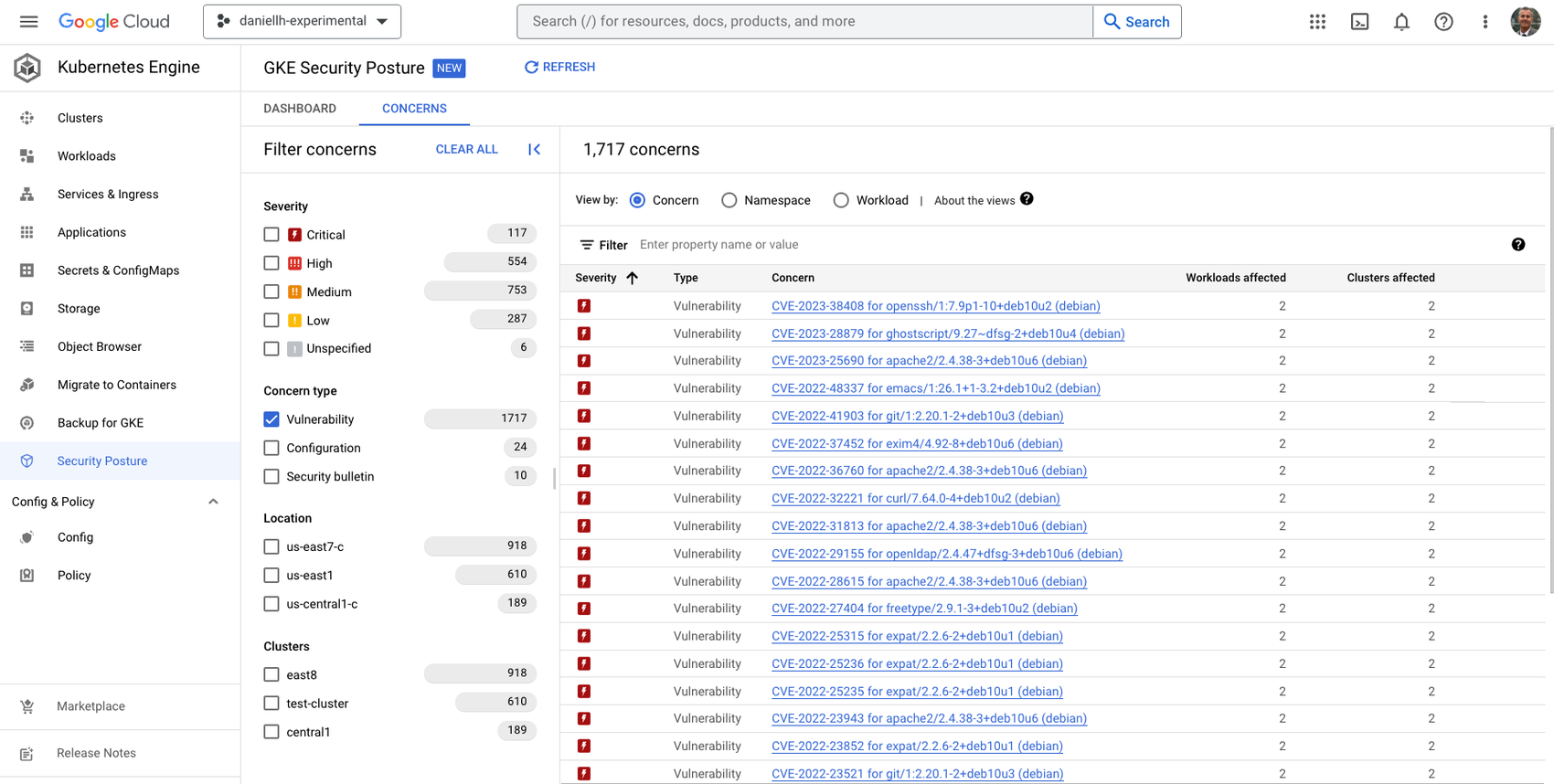

Advanced Vulnerability Insights は、Java、Go、JavaScript、Python の言語パッケージのスキャンと脆弱性検出を提供します。GKE Security Posture ダッシュボードに組み込まれており、クラスタ単位で有効にできます。脆弱性の結果は、Security Posture ダッシュボードの [Concerns] タブで、オペレーティング システム(OS)の懸念事項、構成ミス、セキュリティに関する公開情報とともに確認できます。

GKE Security Posture は、ワークロードに関連するセキュリティリスクをモニタリングするための組み込みのセキュリティ レイヤを提供できます。脆弱性の結果を確認するには、クラスタにオプトインする必要があります。Advanced Vulnerability Insights は、公開プレビュー中、無料で利用できますが、一般提供の開始後は、1 クラスタ時間あたり $0.04 の料金がかかります。GKE Enterprise のお客様は、Advanced Vulnerability Insights が GKE Enterprise の利用資格に含まれているため、追加料金なしで有効にできます。

図 2 は、ランタイムで検出された脆弱性の種類と割合を示しています。

OS スキャンを補完

Sysdig 2023 年版クラウドネイティブ セキュリティおよび利用状況レポートによると、ランタイムで検出された脆弱性の半分以上が言語パッケージで発見されています。これは、OS の脆弱性のみをスキャンしている場合、関連する脆弱性の大部分を見逃している可能性があることを意味しています。

図 3 は、GKE Security Posture で Advanced Vulnerability Insights を有効にしている状態を示しています。

図 4 は、GKE Security Posture で言語パッケージの脆弱性を表示している例です。

すでに GKE Security Posture に慣れ親しんでいるお客様は、Advanced Vulnerability Insights の結果が [Concerns] タブに組み込まれていると便利であることにお気付きになるでしょう。言語の脆弱性は、OS の脆弱性と同じコンテキストで表示され、単一のビューで表示や優先順位付けを行うことができます。

セキュリティ対策をさらに強化したい場合は、GKE の組織のポリシーを使用して、プロジェクトやフリートごとに、すべての新規クラスタで Advanced Vulnerability Insights を有効にするように強制できます。言語パッケージ スキャンをデフォルトで有効にすると、攻撃者が脆弱性を悪用する方法を見つける前に、脆弱性を発見できる可能性が高まります。GKE 用のカスタムの組織ポリシーの詳細については、こちらをご覧ください。このポリシーを有効にする方法については、こちらをご覧ください。

Artifact Registry をご利用のお客様

GKE の新しい脆弱性検出機能に加えて、Artifact Analysis では Artifact Registry の組み込みサポートを引き続き提供します。本日より、JavaScript および Python 言語パッケージのサポートの一般提供を開始しました。現在、レジストリ スキャンは、Java、Go、JavaScript、Python をサポートしており、これらは、Advanced Vulnerability Insights の一部としてサポートしている言語と同じです。

Artifact Registry で Artifact Analysis スキャンを有効にすると、簡単かつ効果的な方法で、セキュリティを「シフトダウン」し、開発ライフサイクルの早い段階でリスクを把握できます。Container Scanning API を有効にすると、任意の JavaScript または Python 言語パッケージで、検出された脆弱性が既存の検出された脆弱性と一緒に表示されます。Artifact Analysis をご利用のお客様は、Artifact Registry と GKE ランタイムでコンテナをスキャンすることで、OS や言語パッケージの整合性グループ全体でオープンソース ソフトウェアの脆弱性を検出できるようになります。

今すぐ使用を開始する

GKE クラスタで Advanced Vulnerability Insights を有効にして、言語パッケージ スキャンのメリットをご確認ください。Kubernetes Security Postureの管理についても詳細をご覧ください。

Artifact Registry をご利用のお客様は、Container Scanning API を有効にして、OS と言語パッケージの脆弱性のスキャンをお試しください。

- デベロッパー エクスペリエンス プロダクト マネージャー Greg Mucci