Assured Workloads を使用して FedRAMP High に対応したネットワークを構築する方法

Haider Witwit

Customer Engineer - Networking Specialist, Google Cloud

Neha Chhabra

Product Manager

※この投稿は米国時間 2024 年 6 月 11 日に、Google Cloud blog に投稿されたものの抄訳です。

このたび Google Cloud は、12 の追加の Cloud ネットワーキング サービスを含めた 130 を超えるサービスにおいて、特に機密性の高い未分類データを保護するためのきわめて厳格な標準である FedRAMP High 認定を取得し、米国政府のコンプライアンスにおける大きなマイルストーンを達成しました。お客様が FedRAMP High に対応したネットワーク アーキテクチャを安全にデプロイできるよう支援するために、おすすめのベスト プラクティスをいくつかまとめました。

公共部門のお客様は、Google Cloud の Assured Workloads を使用することで、Google のパブリック クラウド インフラストラクチャで規制対象の FedRAMP High ワークロードを実行できるようになります。米国のデータ ロケーションと担当者のアクセスを制御することによって、Assured Workloads はセキュリティとコンプライアンスを確保するプロセスを簡素化すると同時に、お客様が Google Cloud の柔軟性とイノベーションを活用できるようサポートします。

Google Cloud の FedRAMP High 認定の対象として新たに加わった Cloud ネットワーキング サービスは次のとおりです。

- Cloud Router

- Cloud NAT

- Cloud VPN

- Cloud Interconnect

- Cloud Load Balancing

- Cloud Armor

- Cloud IDS

- Cloud CDN

- Traffic Director

- Network Intelligence Center

- Network Connectivity Center

- Network Service Tiers

FedRAMP High 認定の対象となる Google Cloud サービスの全リストについては、こちらをご覧ください。

Assured Workloads のネットワーク基盤を FedRAMP High に対応するよう構成する方法

まず組織内に Assured Workloads フォルダを作成し、コントロール パッケージを FedRAMP High に設定します。このフォルダは、規制対象データ型を識別するための組織内の境界を提供します。デフォルトで、このフォルダに含まれるプロジェクトはすべて、Assured Workloads によってフォルダレベルで設定されたセキュリティとコンプライアンスのガードレールを継承します。

Assured Workloads フォルダは、FedRAMP High コントロール パッケージに準拠するために、サポート対象の Google Cloud プロダクトにセキュリティ管理を適用します。これらのコントロールには、サポートされているプロダクトのみにリソース使用を限定し、許可されたロケーションでのみリソースの作成または使用を許可する組織ポリシーの設定が含まれます。サービスを設計で使用する前に、FedRAMP High の対象サービスをチェックして、そのサービスが対応していることを必ず確認してください。

次に、リソースをホストするために、Assured Workloads フォルダ内にプロジェクトを新規作成するか、既存のプロジェクトを移行します。必要に応じてサブフォルダを作成することもできます。

FedRAMP High 境界内で対象のサービスを利用するネットワーク ランディング ゾーン ソリューションの例

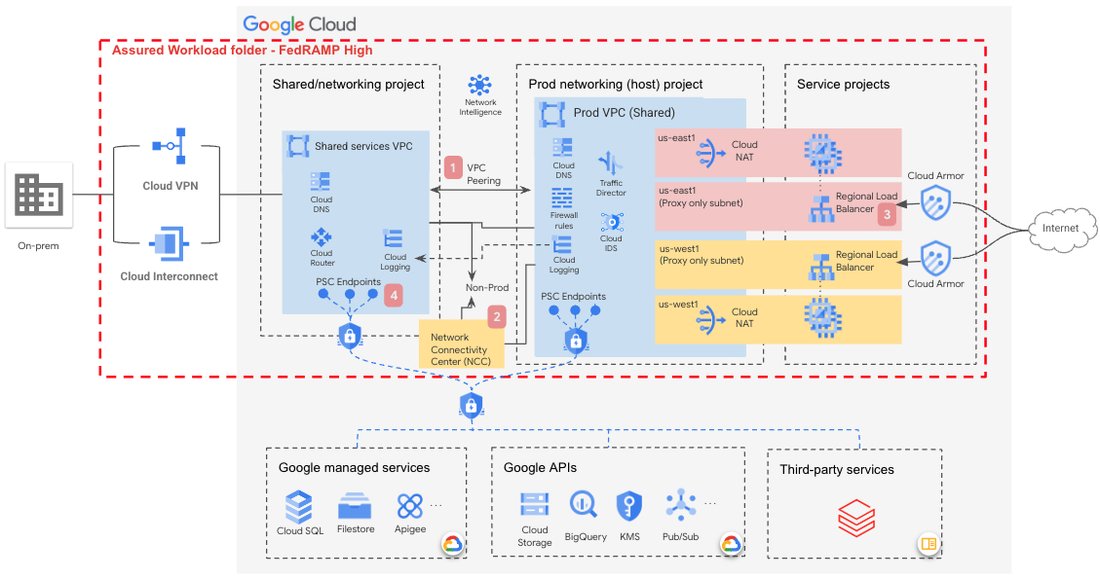

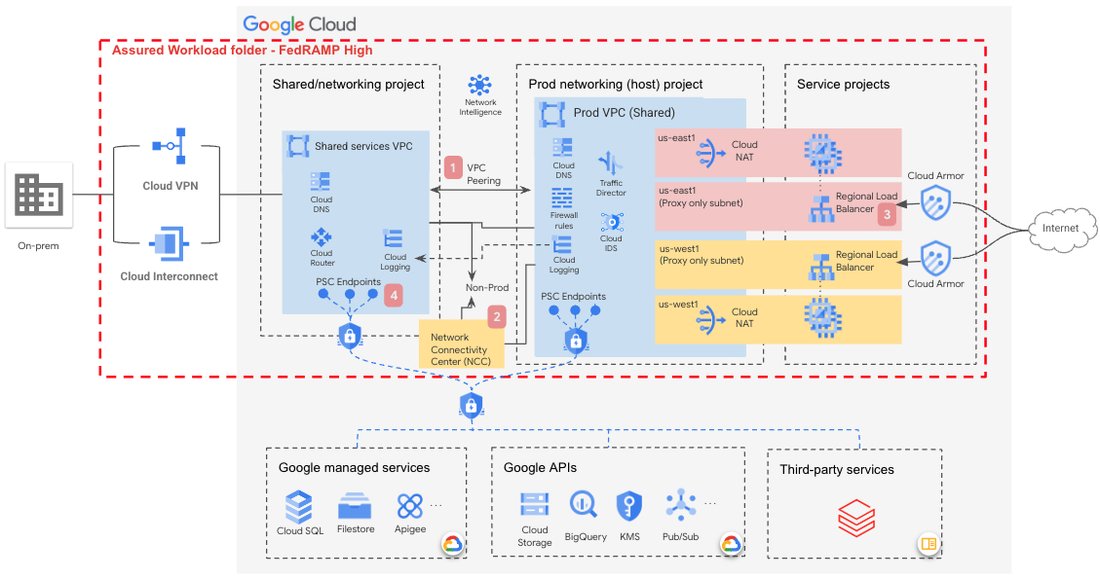

この図は、FedRAMP High ネットワーク境界のランディング ゾーン ソリューションの例を示しています。これには、次のようないくつかの重要な機能が含まれています。

- ハブ アンド スポーク設計で VPC ピアリングを使用して本番環境と非本番環境を分離するために、複数の VPC が使用されています。VPC を使用した設計はグローバルですが、Assured Workloads の制限により、サポート対象の Assured Workloads ロケーション以外にサブネットを作成することはできません。

- スポークからスポークへの接続が必要な場合は、VPC ピアリングの推移性の欠如に対処するために VPC スポークタイプの NCC ハブをおすすめします。

- 共有 VPC サービス プロジェクトでホストされるウェブ ワークロードと TCP / UDP ワークロードへの外部アクセスを提供するために、Cloud Armor によって保護されたリージョン ロードバランサが使用されています。

- Private Service Connect エンドポイントが使用され、GCP マネージド サービスとサードパーティ サービスへのプライベート アクセスが提供されています。

提案された設計を構成する方法に関する詳細なガイダンスについては、Google Cloud で FedRAMP と DoD に準拠したネットワークを構成するをご覧ください。

ー Google Cloud、カスタマー エンジニア - ネットワーキング スペシャリスト Haider Witwit

ー プロダクト マネージャー Neha Chhabra