新しい Confidential Space のセキュリティ管理を検証した方法

Google Cloud Japan Team

※この投稿は米国時間 2022 年 12 月 14 日に、Google Cloud blog に投稿されたものの抄訳です。

Confidential Space が公開プレビュー版として利用できるようになりました。この新しいソリューションを使用すると、これまで不可能だった方法で機密データへのアクセスを制御し、共同作業を安全に行えます。Google Cloud Next で初めて発表された Confidential Space は、金融機関、ヘルスケア企業、製薬会社、Web3 アセットからのデータを安全に管理するためのメリットを多数提供します。本日は、さまざまなソリューションを可能にする Confidential Space システムのセキュリティ特性について説明します。

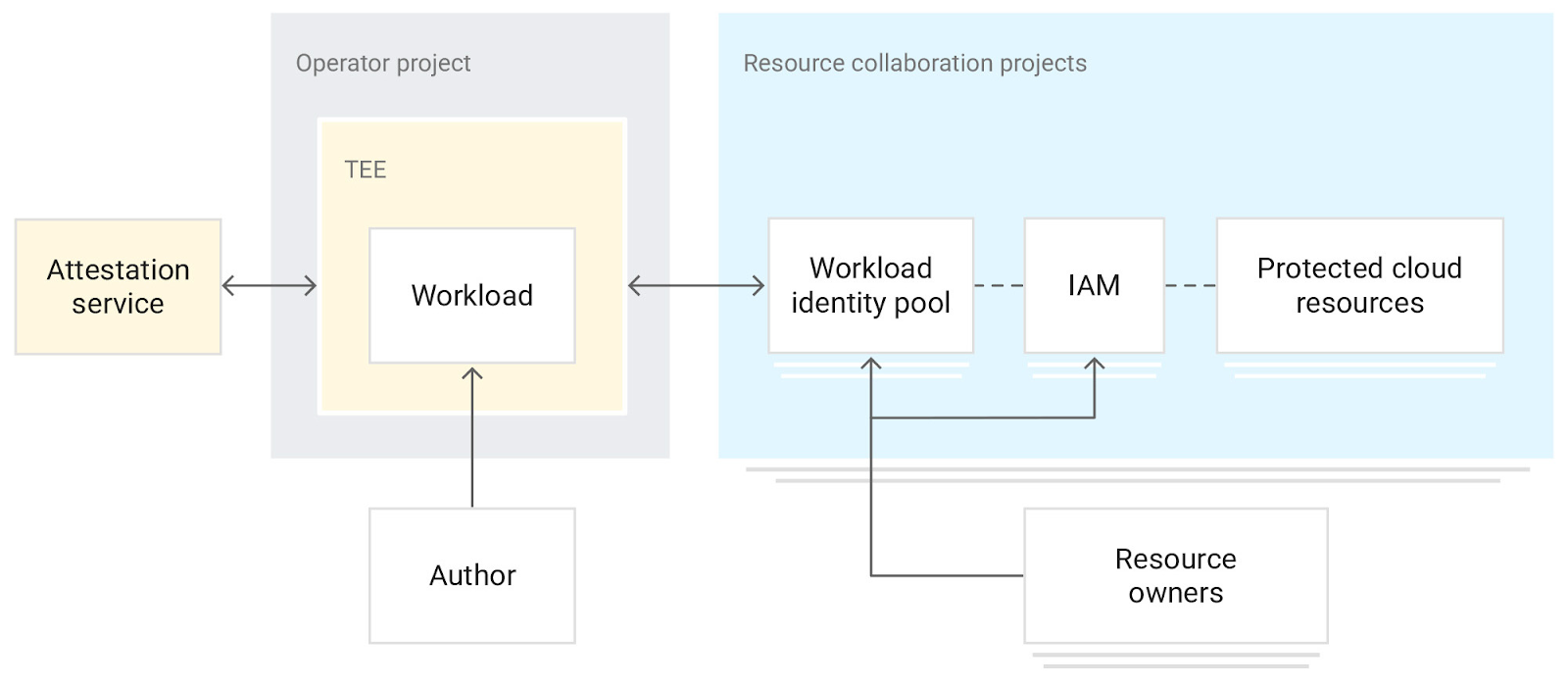

Confidential Space は高信頼実行環境(TEE)を使用します。これにより、データ提供者は、自分のデータがどのように使用され、どのワークロードがそのデータを利用できるかを管理できます。証明書プロセスと強化されたオペレーティング システム イメージは、信頼できないオペレーターからワークロードとワークロードに処理されるデータを保護できます。

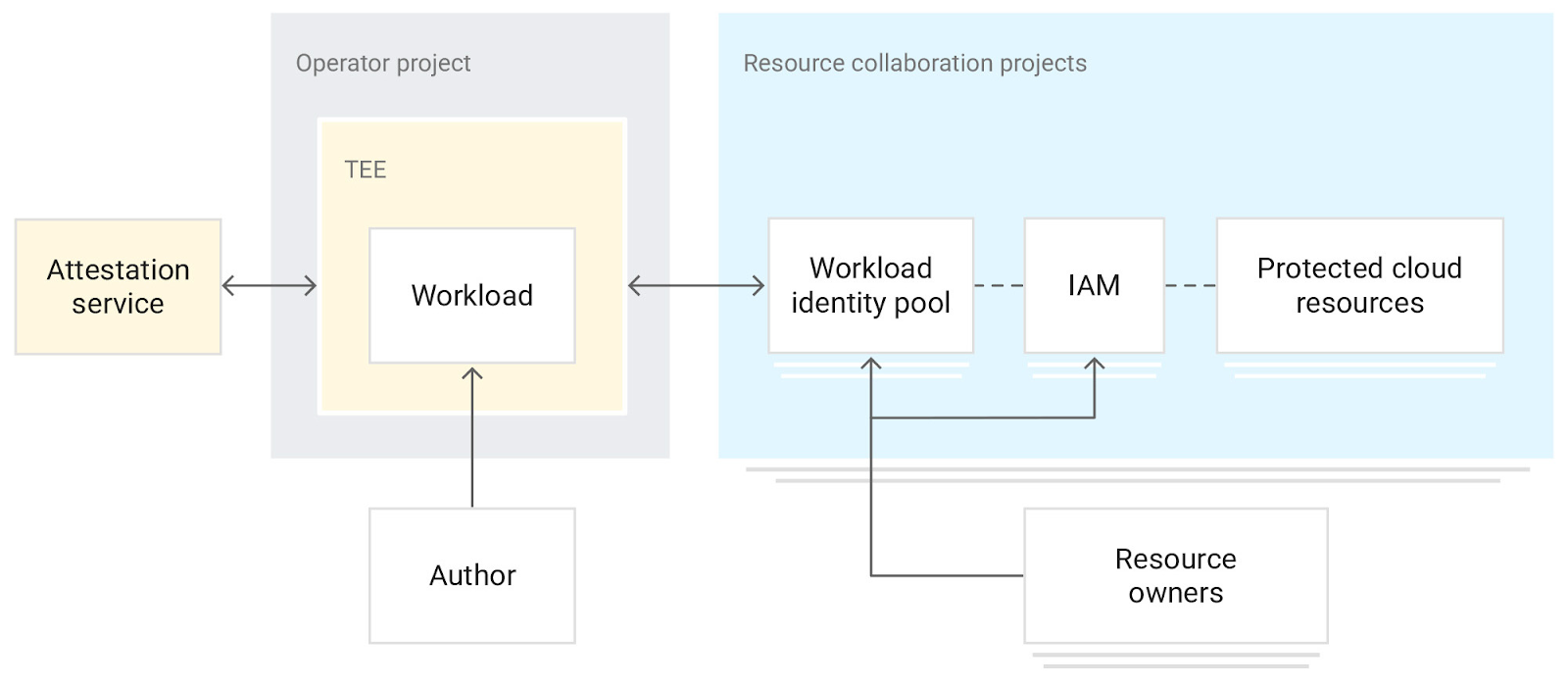

Confidential Space システムには、3 つのコア コンポーネントがあります。

ワークロード: クラウドベースの TEE で実行される強化された OS を含むコンテナ化されたイメージです。ハードウェア分離とリモート証明書機能を提供する TEE として Confidential Computing を使用できます。

証明書サービス: OpenID Connect(OIDC)トークン プロバイダです。このサービスは TEE の証明書クォートを検証し、認証トークンをリリースします。認証トークンにはワークロードの識別属性が含まれています。

マネージド クラウドで保護されたリソース: Cloud Key Management Service 鍵や Cloud Storage バケットなどです。リソースは、承認されたフェデレーション ID トークンへのアクセスを許可する許可ポリシーによって保護されています。

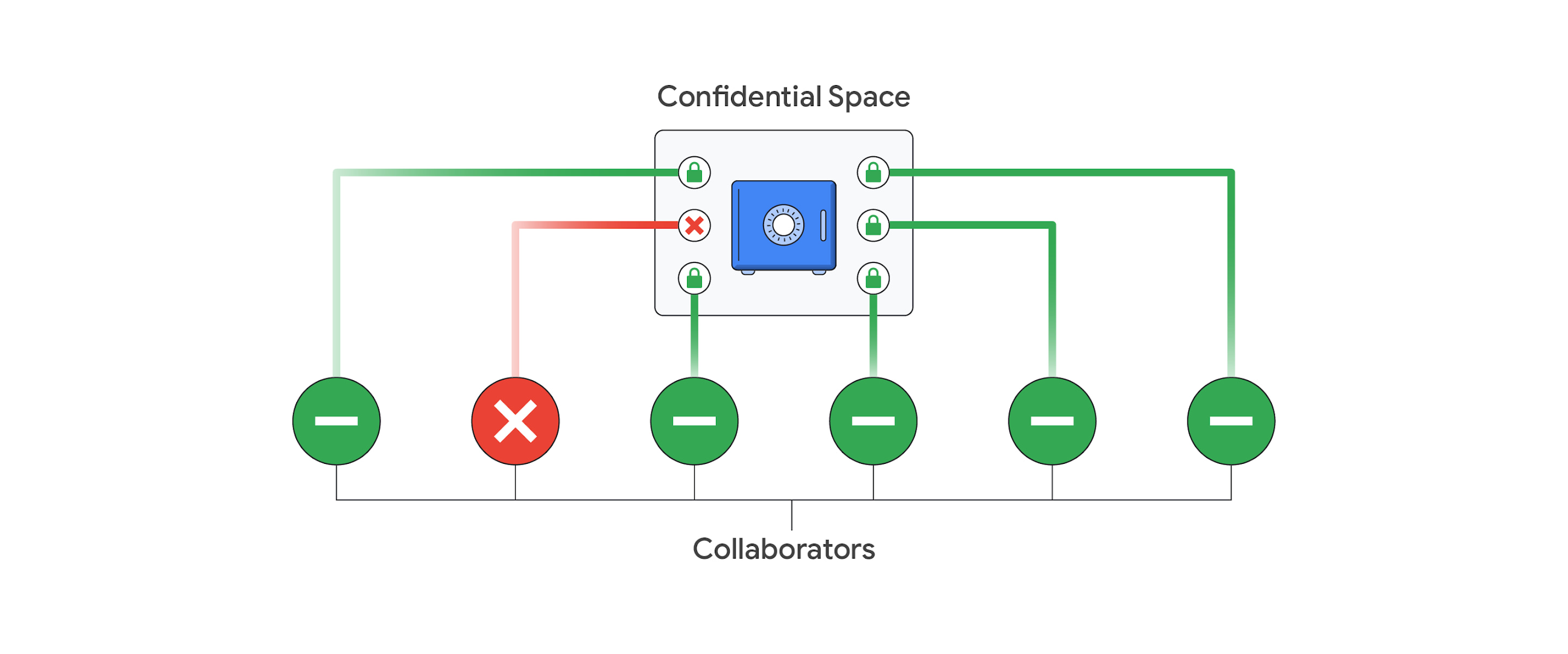

Confidential Space システムは承認されたワークロードにのみ、保護されたリソースへのアクセスを許可できます。また、証明書の前後に検査と改ざんからワークロードを保護できます。

Google が発表した研究論文「Confidential Space のセキュリティの概要」では、Confidential Space システムに対するいくつかの潜在的な攻撃ベクトルと、そのような脅威を軽減する方法について説明しています。特に、この研究では悪意のあるワークロード オペレーターおよび管理者に加え、不正なワークロード証明書を作成しようとする悪意のある外部の攻撃者から、Confidential Space で保護する方法について触れています。

こうした保護を通じて、Confidential Space は承認されたワークロードのみが機密データにアクセスできるように信頼を確立します。この研究では、システムの潜在的な弱点を特定するために実施された広範囲のセキュリティ レビューとテストの一部も取り上げています。たとえば、該当分野のエキスパートによるレビュー、綿密なセキュリティ監査、機能テスト、ファズテストなどです。

Google は NCC Group に Confidential Space のセキュリティに関する独立評価を依頼し、そのアーキテクチャと実装を分析しました。NCC Group は、他の Google Cloud プロダクトのレビュー経験を生かして、Confidential Space を深く掘り下げました。

侵入テストや自動セキュリティ スキャンなど、広範囲にわたる NCC Group のレビューをもってしても、セキュリティの脆弱性は見つかりませんでした。NCC Group が公開したレポートのアーキテクチャ レビューでは、vTPM 証明書によるメジャード ブートに加え、制限された管理機能やアクセス、ワークロード測定による攻撃対象の削減、証明済みワークロードのランタイム プロパティによる起動ポリシーやリソース保護ポリシーの適用について、調整を行ってセキュリティ特性を達成した方法を説明しています。

このような属性の組み合わせにより、パワフルなセキュリティ特性が生まれ、ユーザーとサービス アカウントの認証情報だけでなく、実際のワークロード コードと環境のランタイム測定に関するデータのリリースがゲーティングされます。Confidential Space は、以下を含むプラットフォームを提供します。

ワークロード コードの測定、引数と環境、運用環境の申請など、信頼できるワークロード証明書

想定される環境証明書の申請を確認するフルマネージド証明書検証サービス

これらの申請に基づいて任意に複雑な(または非常に単純な)ポリシーを作成できるポリシー エンジン

こうしたポリシーを Google Cloud リソースに適用するメカニズム

また、このプラットフォームは、データを不正使用しない信頼できるワークロードのみに、そのデータがリリースされるようにするメカニズムも提供します。

ドキュメントや Codelab を確認し、試してみましょう。Confidential Space をきっかけに、機密データを扱うマルチパーティ コラボレーションに関するユースケースが解決できるようになることを願っています。ご不明な点がございましたら、Google Cloud 営業担当者にお問い合わせください。

- Google Cloud、スタッフ ソフトウェア エンジニア Cfir Cohen