GKE 対策の拡張: Policy Controller 違反が Security Command Center で確認可能に

Google Cloud Japan Team

GKE Policy Controller 違反を Security Command Center でモニタリングして対処する

※この投稿は米国時間 2023 年 9 月 28 日に、Google Cloud blog に投稿されたものの抄訳です。

Kubernetes を大規模に利用しているお客様は、セキュリティ、リソース管理、柔軟性を向上させるために、環境全体のリソース使用状況について一貫したガードレールを必要とされています。お客様から、こういったポリシー ガードレールを簡単に適用、表示できる方法が必要であるとの声が寄せられていることから、Google Cloud は Policy Controller ダッシュボードをリリースし、すべての GKE 環境に対するサポートを追加いたしました。

それに対するセキュリティ管理者の皆様からのフィードバックとして、Google Cloud 資産全体のセキュリティ分析情報とともに、GKE のポリシーとコンプライアンスの違反に関するレポートを利用可能にする必要があるとのご意見をいただきました。これに対応するために Google Cloud は、Policy Controller(CIS Kubernetes Benchmark v1.5.1 および PCI-DSS v3.2.1)の違反を Security Command Center(SCC)で確認できるようにするフルマネージドのインテグレーションを導入いたします。

SCC は、Google Cloud に組み込みのセキュリティ管理とリスク管理のためのソリューションです。SCC を使用することで、クラウド アセットを攻撃にさらすおそれのある構成ミス、脆弱性、コンプライアンス エラーの検出が容易になります。

Policy Controller を使用すると、GKE クラスタ リソースの「ガードレール」として機能する完全にプログラム可能なポリシーを監査、適用して、セキュリティ、運用、コンプライアンスの管理に違反する変更を防止できるようになります。Policy Controller は、デベロッパーが迅速かつ安全にコードをリリースできるようにすることで、アプリケーションのモダナイゼーションへの取り組みを加速させます。Policy Controller で監査、適用できるポリシーの例をいくつか以下にご紹介します。

- すべてのコンテナ イメージは承認されたリポジトリから取得する必要がある

- すべての Pod にはリソース制限が必要である

- クラスタのフリートで実行されているリソースは CIS Kubernetes Benchmark に準拠している必要がある

- クラスタのフリートで実行されているリソースは NIST-800 フレームワークに準拠している必要がある

- クラスタのフリートで実行されているリソースは PCI DSS ベンチマークに準拠している必要がある

Policy Controller と SCC のインテグレーション

すべての Policy Controller ユーザーが Policy Controller 違反を SCC で表示できます。このインテグレーションには、以下のようなメリットがあります。

- 可視性と透明性の向上: SCC とのインテグレーションでは、組織全体におけるプラットフォームやワークロードの違反を一つのダッシュボードで可視化できます。これは、セキュリティとコンプライアンスの体制の強化と組織に対するリスクの軽減につながります。

- 使いやすさ: フルマネージドのインテグレーションとは、追加のビルドや運用オーバーヘッドが不要ということです。また、このインテグレーションはすぐに利用可能です。

- デフォルトで有効: このインテグレーションは、Policy Controller と Security Command Center のすべてのユーザーに対してデフォルトで有効になります。

- 効率性と意思決定の向上: 組み込みのレポートで確認できる違反とコンプライアンスに関するデータを活用して情報に基づく意思決定を行い、目標とするセキュリティ、ガバナンス、コンプライアンスの標準を満たす正しい方向に歩みを進めることができます。

Policy Controller と SCC のインテグレーションを使ってみる

Policy Controller と Security Command Center の既存のユーザーは何もする必要がありません。Policy Controller 違反は SCC の [検出結果] タブに自動的に表示されます。

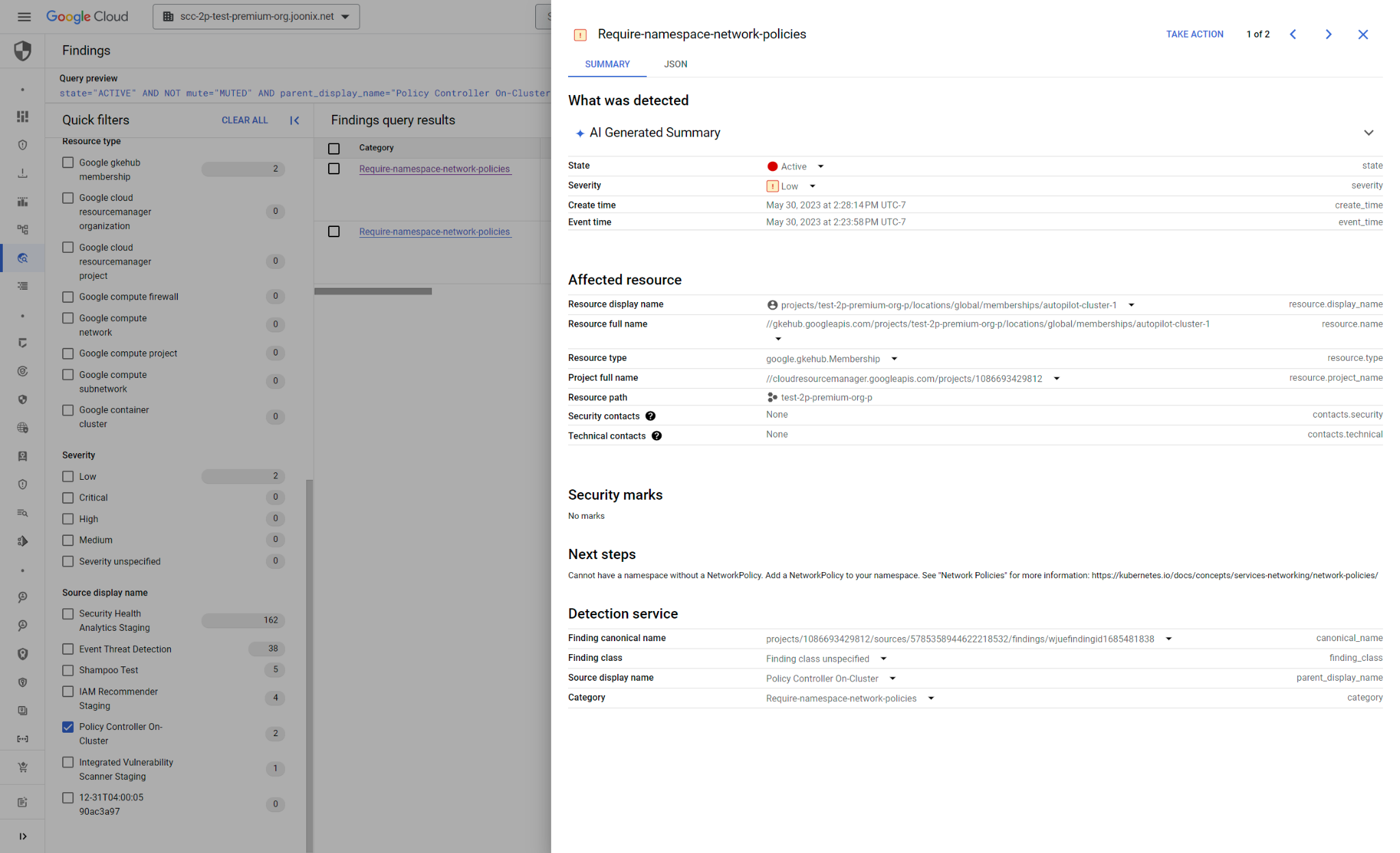

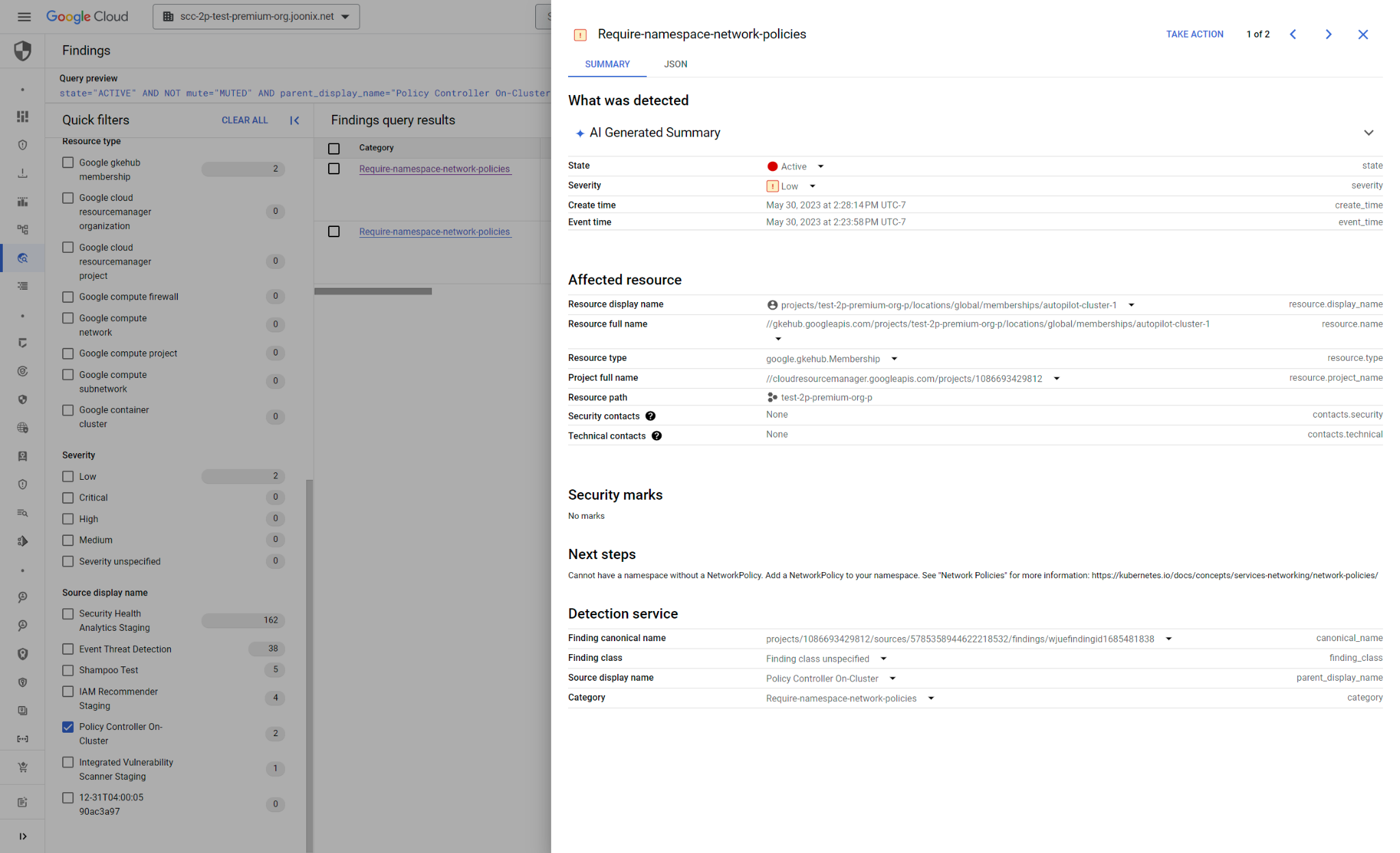

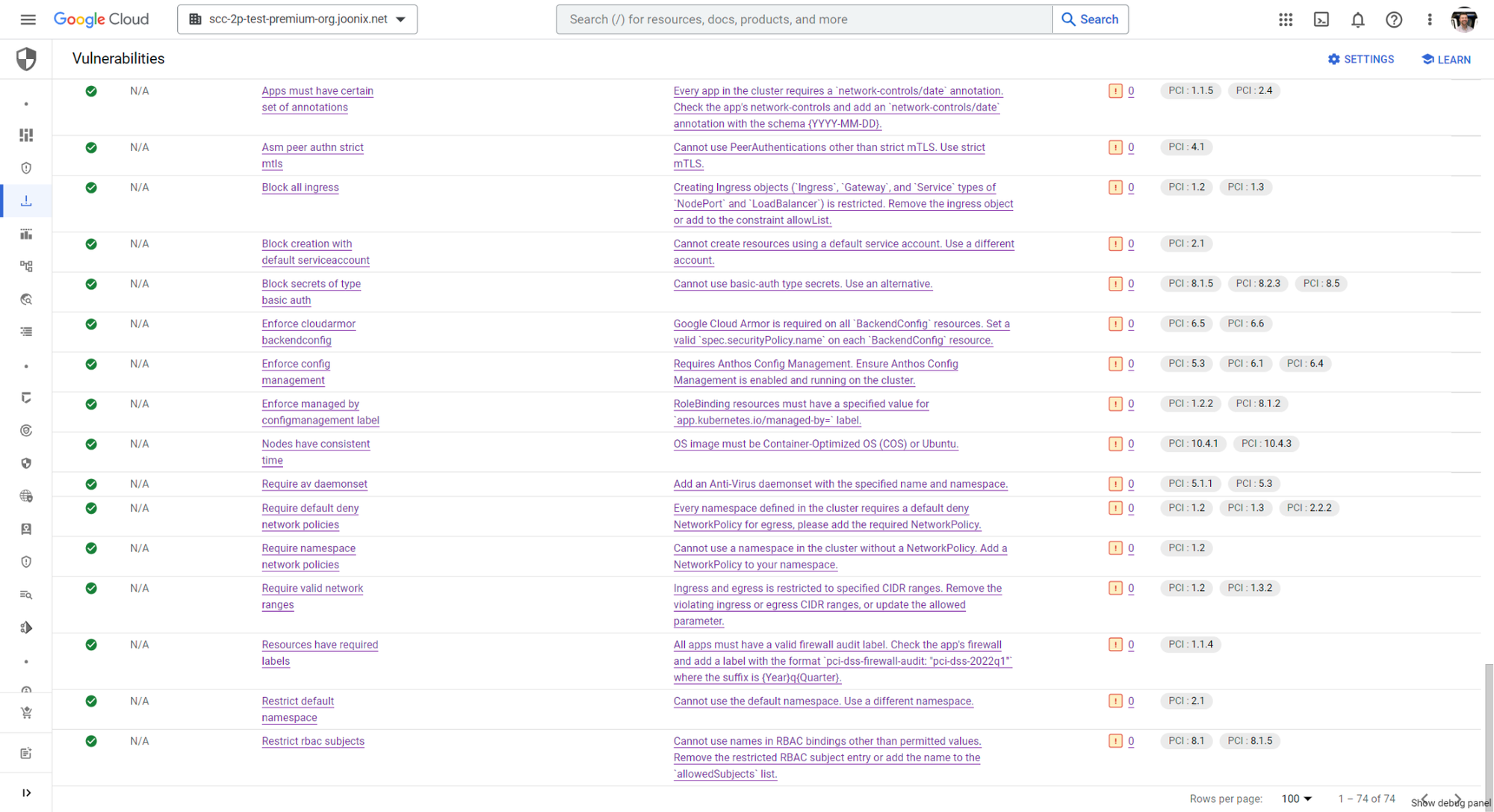

SCC の [検出結果] タブから Policy Controller 違反を確認

Policy Controller 違反の検出結果の詳細を確認

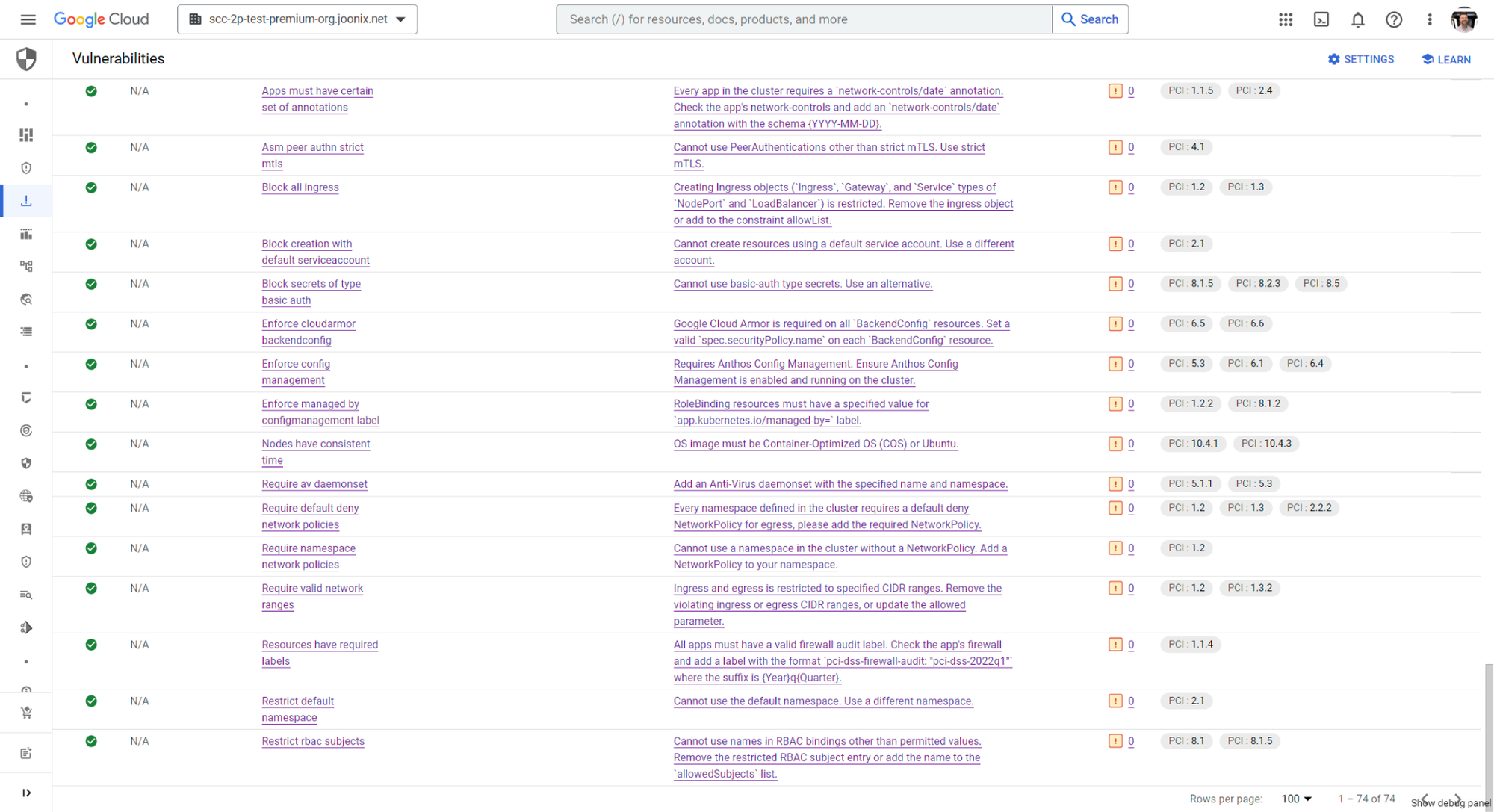

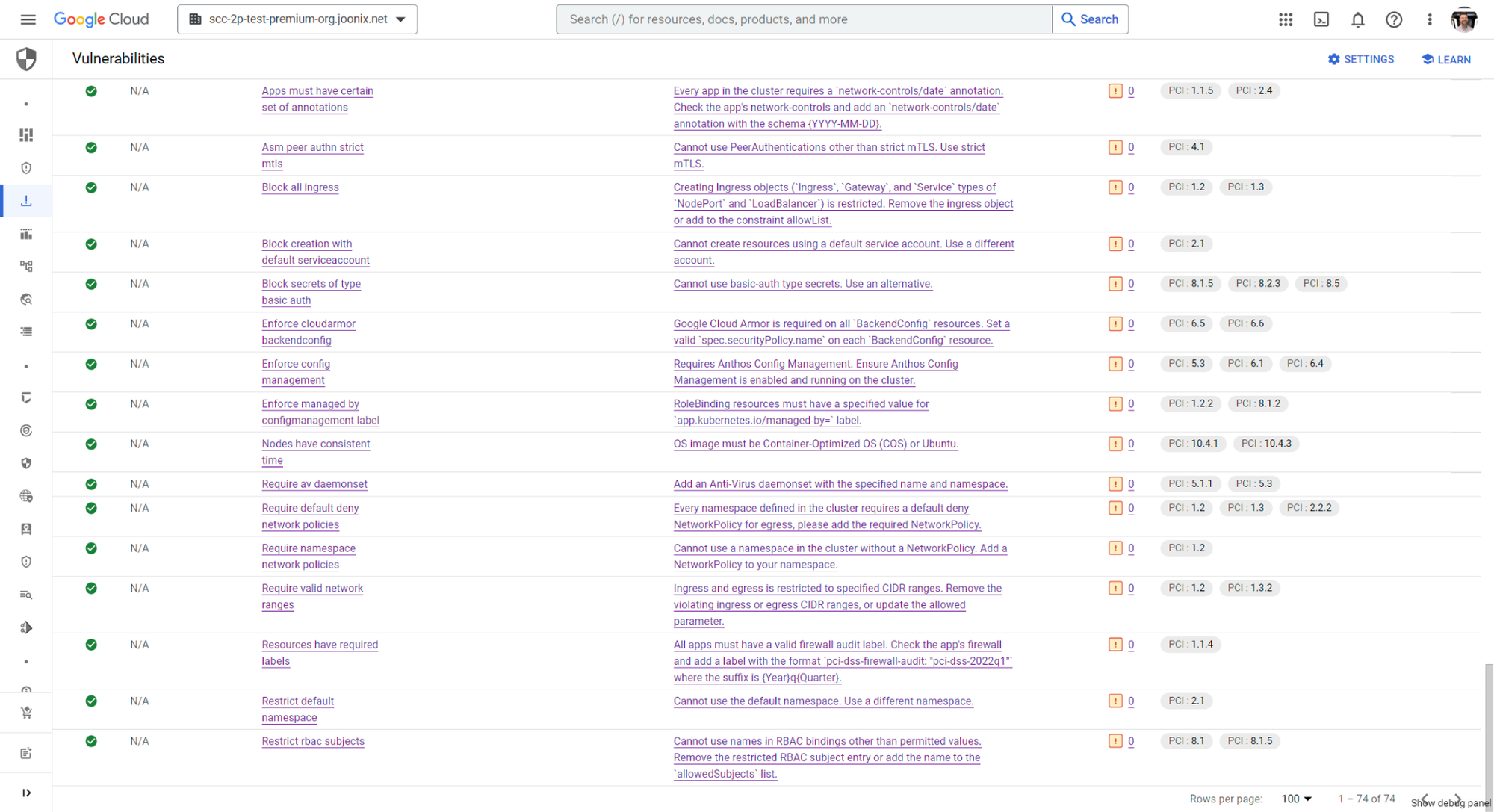

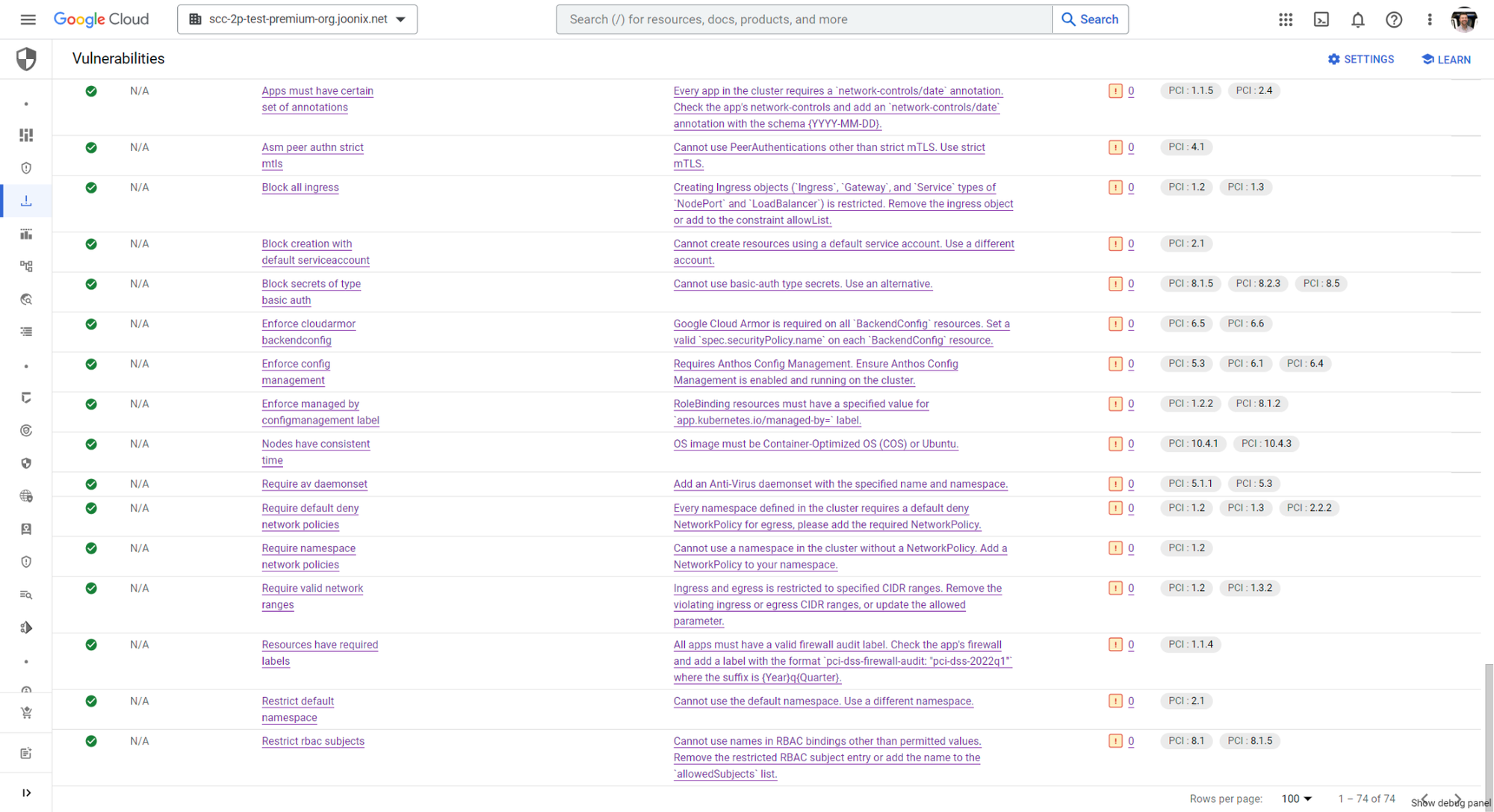

SCC の [脆弱性] ページに、各 Policy Controller 評価が、SCC から提供される他の評価とともに表示され、関連するコンプライアンス管理にマッピングされます。

SCC の [脆弱性] タブから Policy Controller の検出結果を確認

Google は使いやすさ、すぐに使えるコンテンツ、Google Cloud 機能のさらなるインテグレーションに重点を置いて、GKE と GKE Enterprise のフルマネージド ポリシー機能の構築に投資を続けています。Policy Controller の使用を開始するには、Policy Controller をインストールし、CIS Kubernetes Benchmark などの基準に照らしてクラスタのフリートを監査するためにポリシー バンドルを適用してみてください。SCC の利用を今すぐ開始するには、Google Cloud コンソールと Google Cloud のクイックスタート ガイドをご確認ください。

ー Google Cloud、プロダクト マネージャー Poonam Lamba

ー プロダクト マネージャー Tim Wingerter