Policy Controller ダッシュボード: Anthos と GKE のすべての環境で利用可能に

Google Cloud Japan Team

※この投稿は米国時間 2023 年 5 月 17 日に、Google Cloud blog に投稿されたものの抄訳です。

Kubernetes を大規模に利用しているお客様は、セキュリティ、リソース管理、柔軟性を向上させ、製品化までの時間の短縮と運用効率の向上を達成するために、環境全体のリソース使用状況について一貫したガードレールを必要とされています。

また、クラスタのフリートに対する適用ステータス、違反、修正の推奨事項など、ポリシー ガードレールを簡単に適用、表示できる方法も求められています。そこで Google は 2023 年 1 月、すぐに使えるポリシー バンドルが付属した Policy Controller ダッシュボードをリリースしました。そしてこのたび、Policy Controller ダッシュボードをすべての Google Kubernetes Engine(GKE)と Anthos 環境(オンプレミス、マルチクラウド、接続クラスタ)でご利用いただけるようになりました。このダッシュボードでは、違反の修正に役立つ優れたフローが利用できます。

Policy Controller を使用すると、ガードレールとして機能する完全にプログラム可能なポリシーをクラスタ リソースに適用し、セキュリティ、運用、またはコンプライアンスの管理に違反する変更を防止できます。Policy Controller は、デベロッパーが迅速かつ安全にコードをリリースできるようにすることで、アプリケーションのモダナイゼーションへの取り組みを加速させます。Policy Controller で監査、適用できるポリシーの例をいくつか以下にご紹介します。

すべてのコンテナ イメージは承認されたリポジトリから取得する必要がある

すべての Ingress ホスト名はグローバルに一意である必要がある

すべての Pod にはリソース制限が必要である

すべての名前空間には、連絡先を一覧表示したラベルが必要である

クラスタのフリートで実行されているリソースは CIS Kubernetes Benchmark に準拠している必要がある

クラスタのフリートで実行されているリソースは PCI DSS ベンチマークに準拠している必要がある

Policy Controller ダッシュボード

一方、プラットフォームとセキュリティ管理者は Policy Controller ダッシュボードを使用して、次のことができます。

適用ステータス(dryrun、warn、enforced)など、クラスタのフリートに適用されたすべてのポリシーの状態を一目で確認

各違反に対する独自の推奨事項を参照することで、ポリシー違反を容易にトラブルシューティングして解決

クラスタ リソースのコンプライアンス ステータスを可視化

Policy Controller ダッシュボードは、ユーザー フレンドリーで直感的に操作できるよう設計されているため、あらゆるスキルレベルのユーザーがクラスタのフリートに対する違反を簡単に管理、モニタリングできます。これにより、ポリシー違反の状況を一元的に把握し、必要に応じて対処することが可能になります。

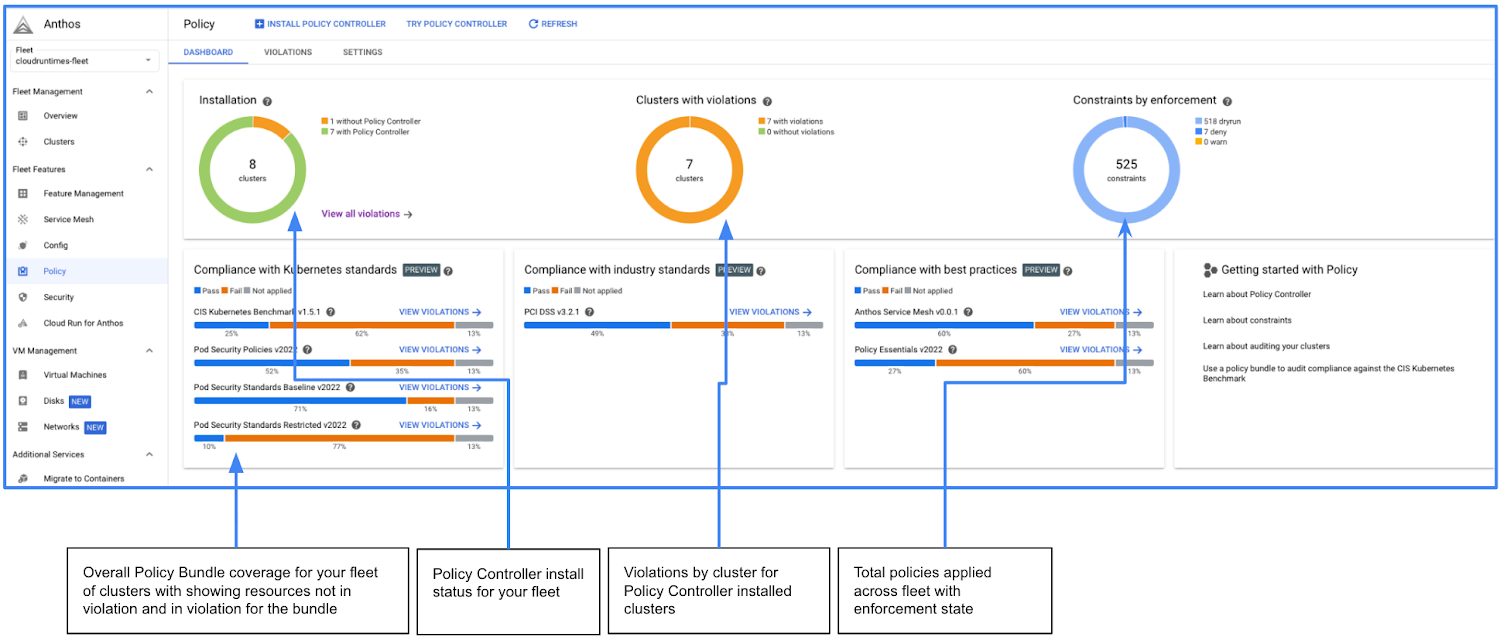

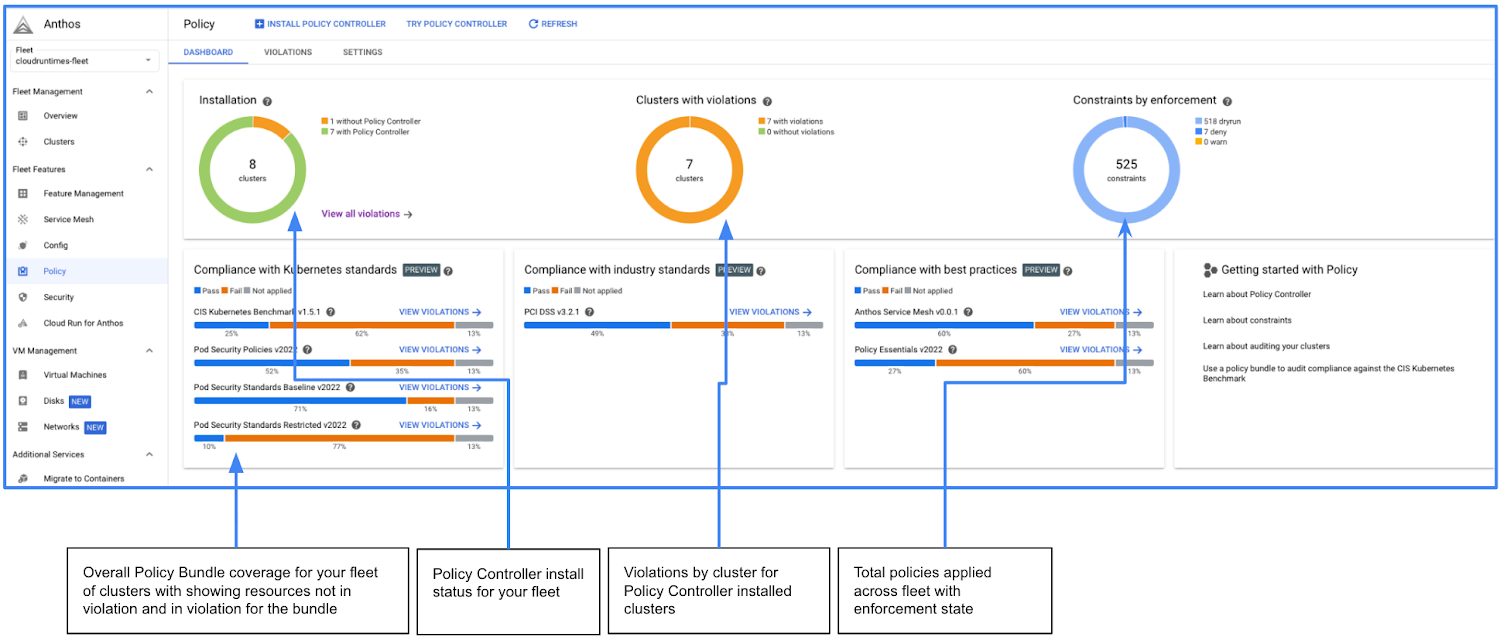

上のダッシュボードの円形グラフには、Policy Controller のインストール全般のステータス、違反しているクラスタ、クラスタのフリート全体に適用されているポリシーの合計など、すべての環境にわたるポリシーの状態が表示されます。違反措置は、ポリシーに照らしてリソースを監査しているだけなのか、クラスタの承認時にポリシーを適用しているのかを示します。

Policy Controller ダッシュボード ページの下部には、フリートのポリシー バンドルごとのカバレッジが示され、該当バンドルに準拠しているリソースや違反しているリソースの割合が分けて表示されます。

棒グラフが完全にグレー表示されている場合、このクラスタのフリートにバンドルは適用されていません。棒グラフの一部がグレー表示されている場合、フリート内の 1 つ以上のクラスタにバンドルが適用されていません。

バンドルが 1 つ以上適用されている場合、リソースの全体的なコンプライアンスはバンドルに対して計算されます。棒グラフの青色の部分はポリシーに準拠しているリソースを示し、オレンジ色の部分は違反を表します。

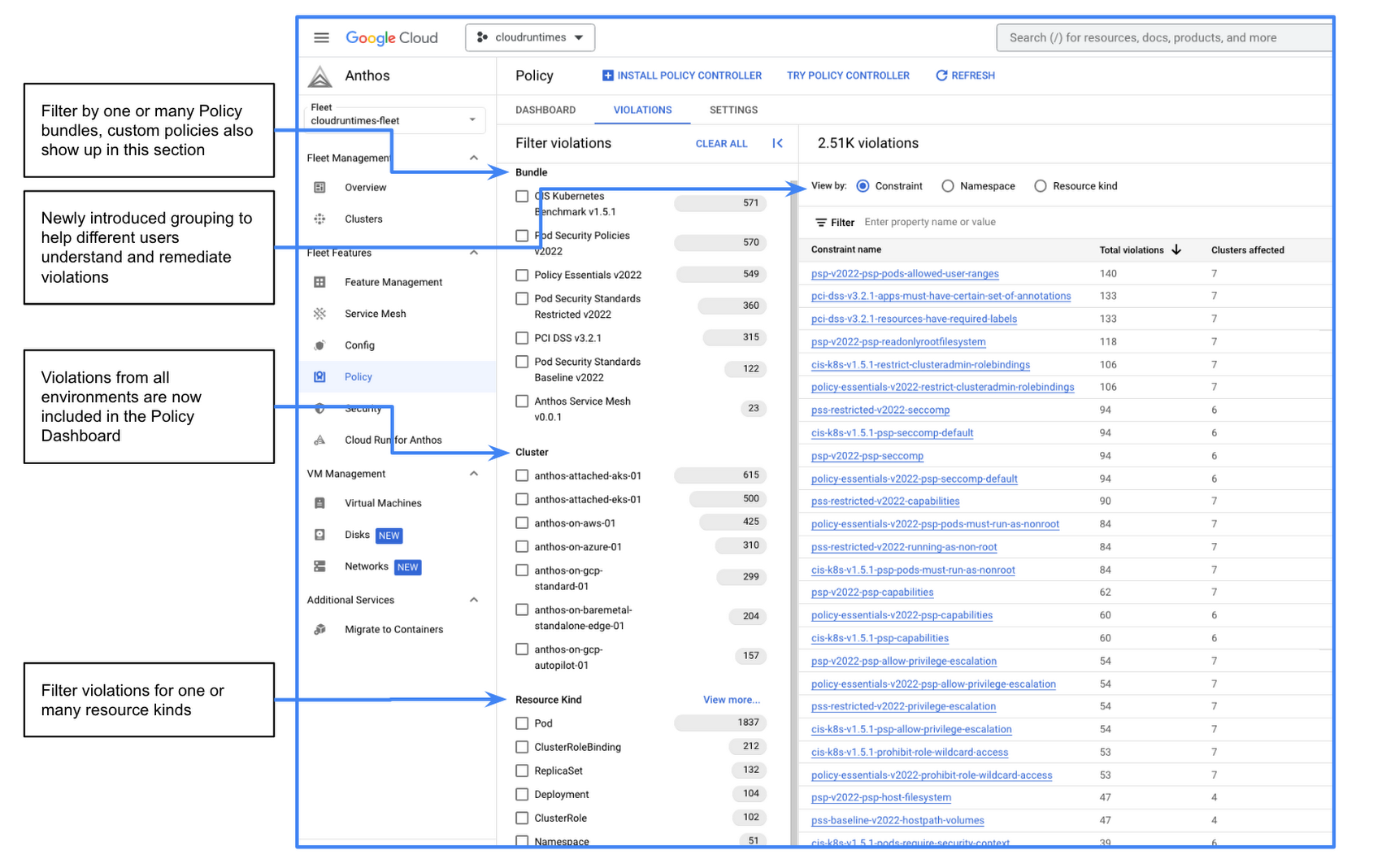

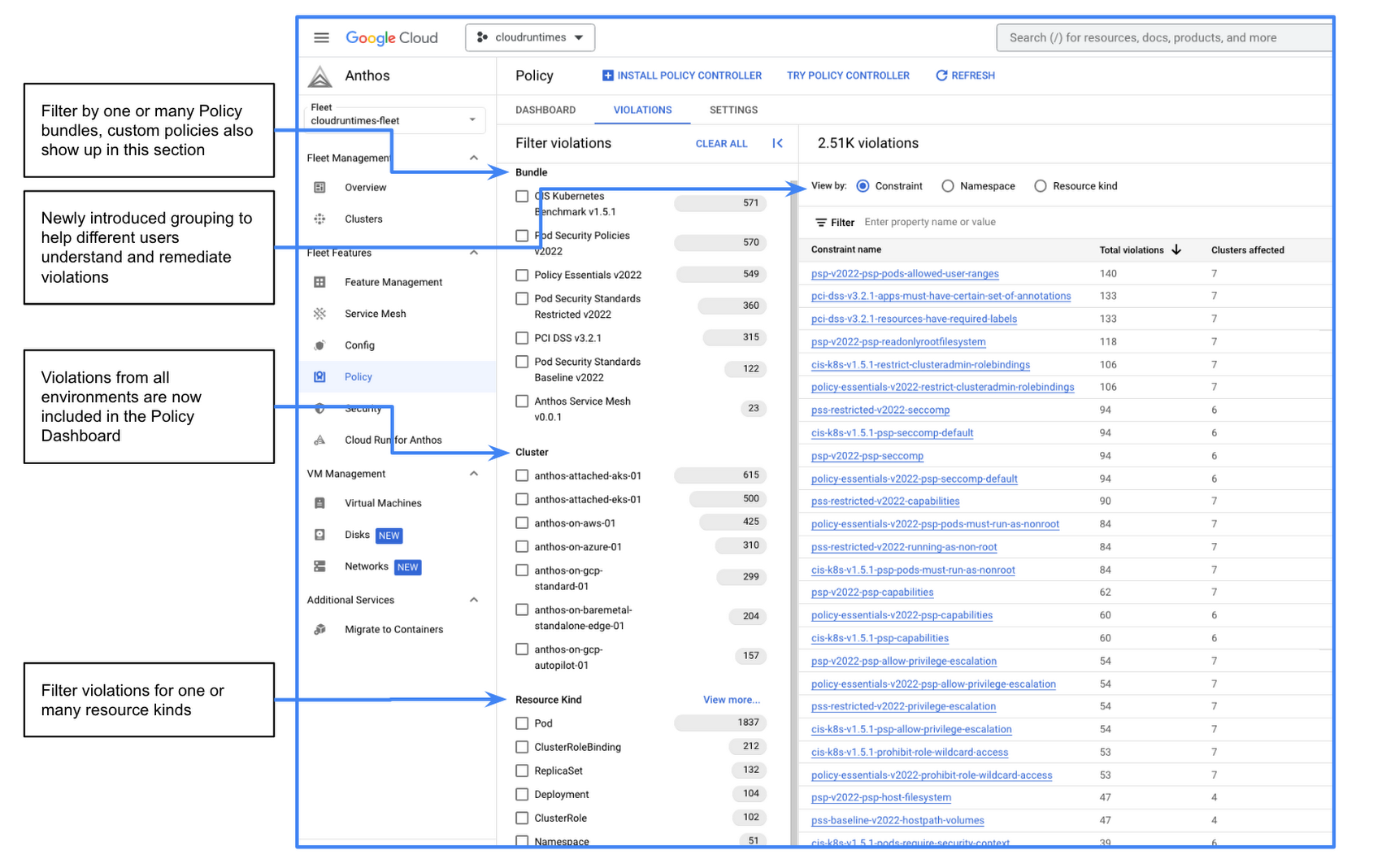

各バンドルの違反リンクをクリックすると、下の画像に示されている詳細な [違反] タブが表示されます。

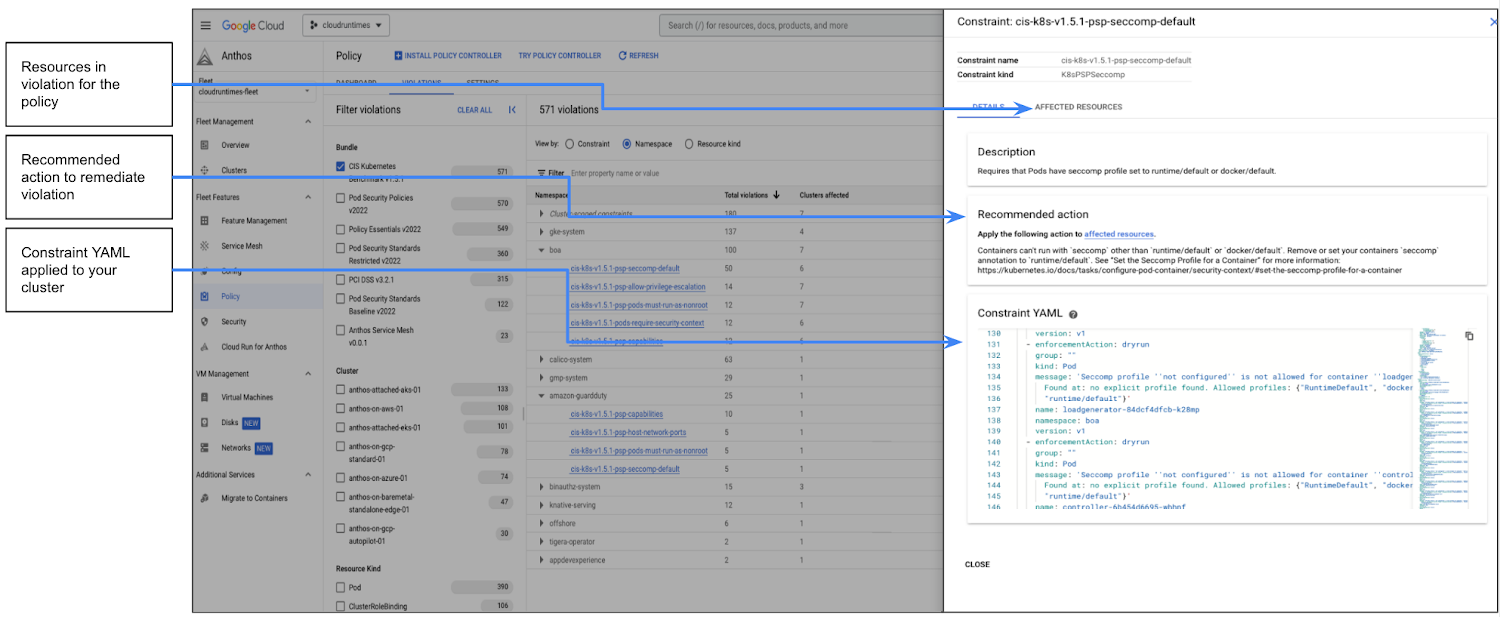

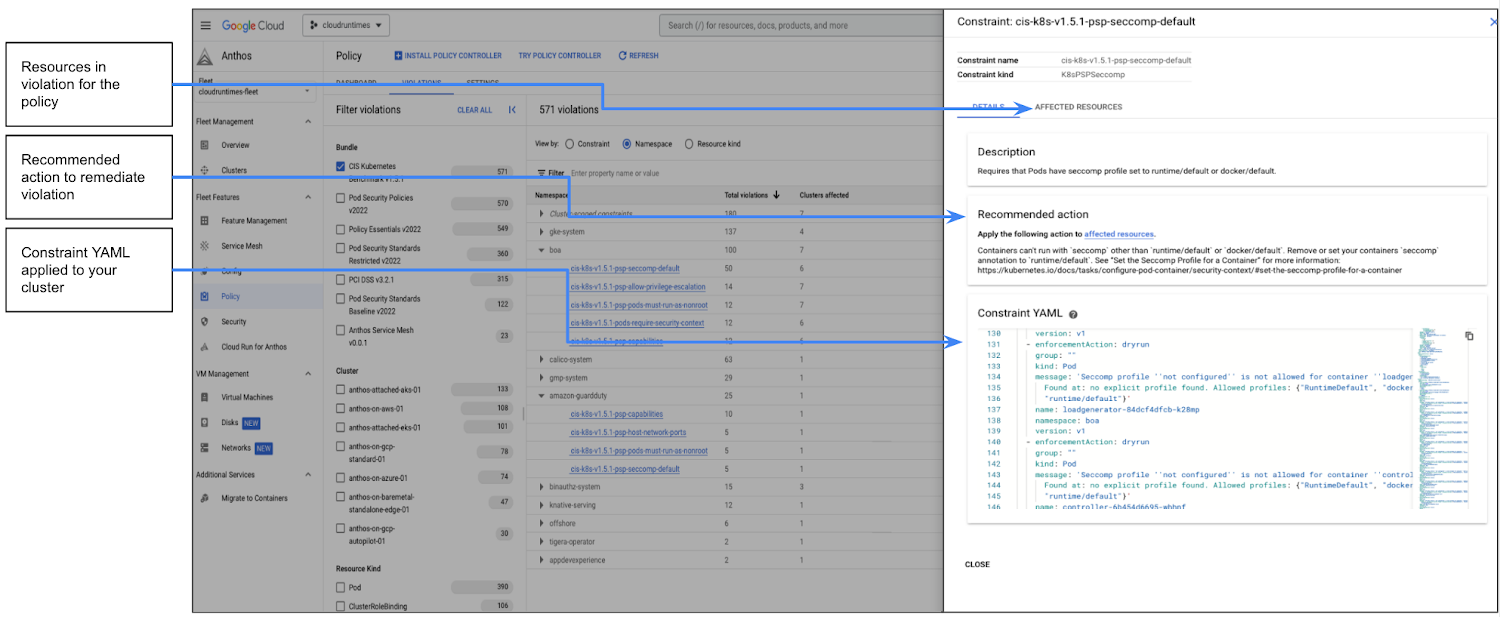

[違反] タブでは、クラスタ、バンドル、リソースの種類などに基づいて違反をフィルタできます。さらに、制約と名前空間ごとに違反をグループ化して、さまざまなユーザー ペルソナがジョブの実行を効率化できるようになりました。いずれかのグループの制約リンクをユーザーがクリックすると、以下のように [制約] ビューが表示されます。

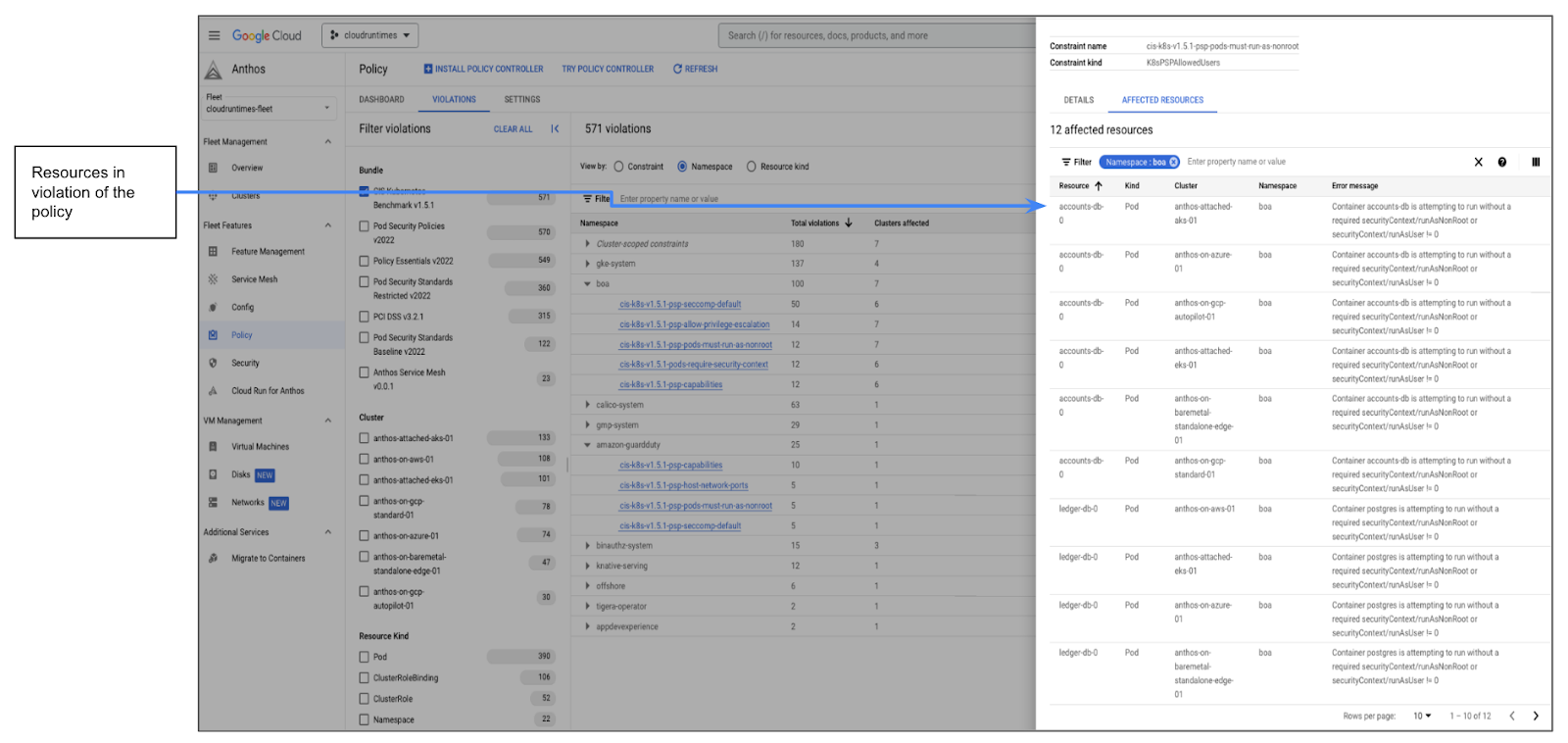

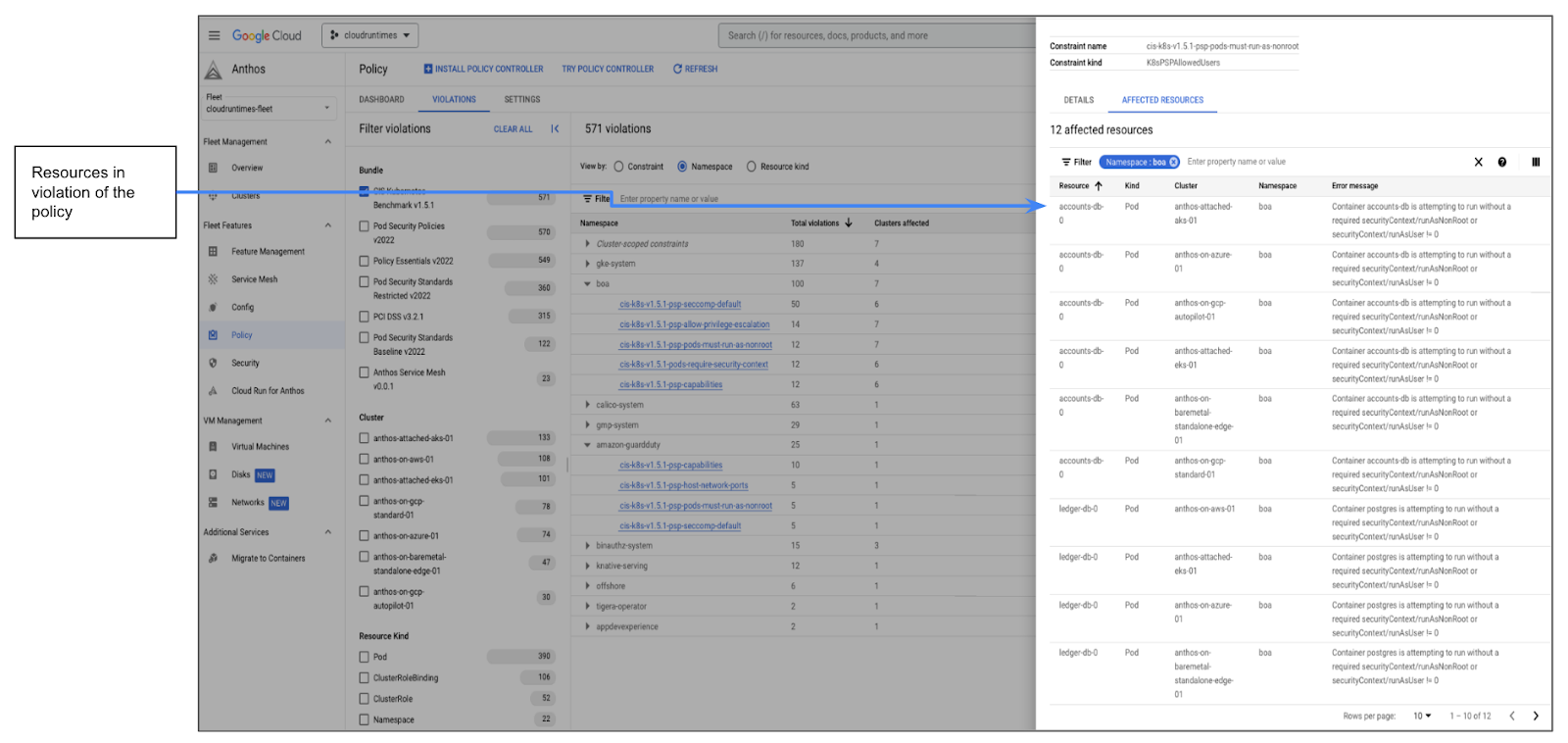

[制約の詳細] タブには制約の説明が表示されます。また、推奨される対応も示されるため、制約および影響を受けるリソースに対する違反を修正できます。クラスタ上に存在する制約の YAML を表示することもできます。[影響を受けるリソース] タブには、制約に違反しているすべてのリソースと詳細なエラー メッセージが下の図のように一覧表示されます。

今すぐ使用を開始する

Google は使いやすさ、すぐに使えるコンテンツ、Google Cloud 機能のさらなる統合に重点を置いて、GKE と Anthos のフルマネージド ポリシー機能の構築に投資を続けています。Policy Controller の使用を開始するには、Policy Controller をインストールし、CIS Kubernetes Benchmark などの基準に照らしてクラスタのフリートを監査するためにポリシー バンドルを適用してみてください。また、Policy Essentials バンドルに照らしてクラスタを監査するために、Policy Controller をご試用いただけます。Policy Controller の最新機能については、次回のブログ投稿で詳しくご紹介します。ぜひ Next ’23 に参加して詳細をご確認ください。

- Google Cloud、プロダクト マネージャー Poonam Lamba