新しい Container Threat Detection によるコンテナのモニタリングと保護

Google Cloud Japan Team

※この投稿は米国時間 2020 年 12 月 2 日に、Google Cloud blog に投稿されたものの抄訳です。

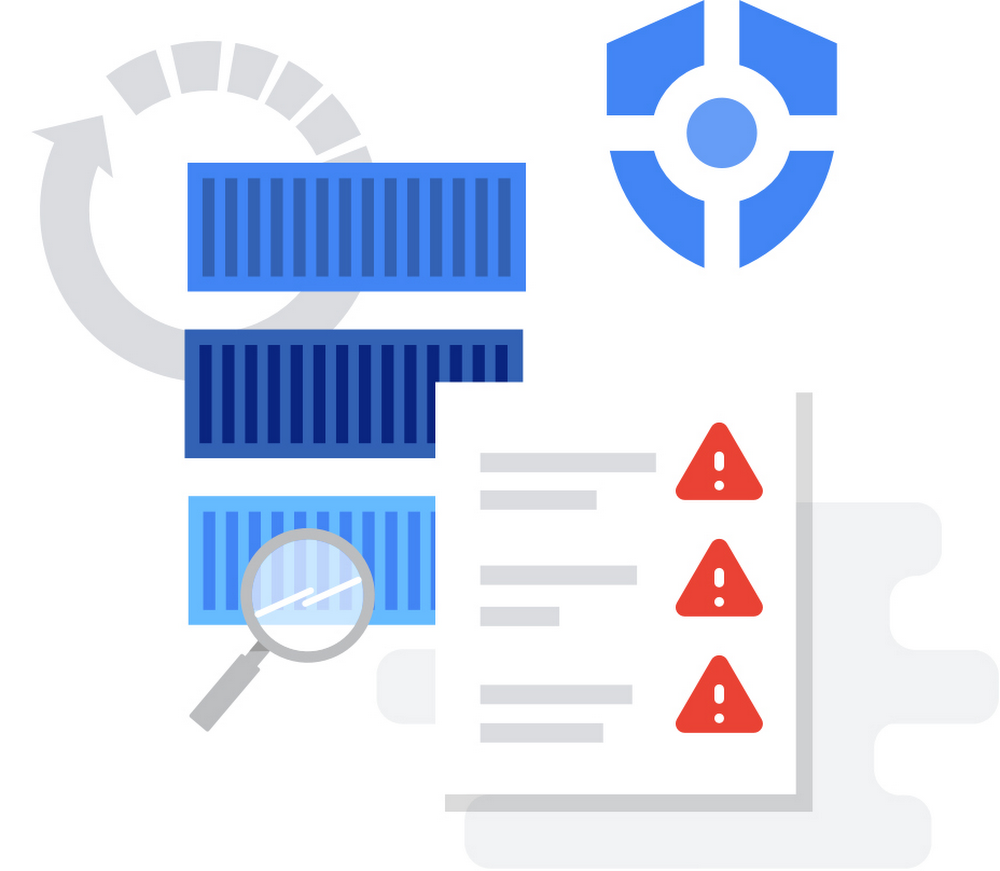

組織で運用するコンテナ化ワークロードの増大に伴い、環境で実行されているコンテナに対する脅威を検出して対応する能力が必要になります。このたび、Google Cloud でコンテナをデプロイする際のモニタリングと保護に役立つ Container Threat Detection が一般提供になりました。

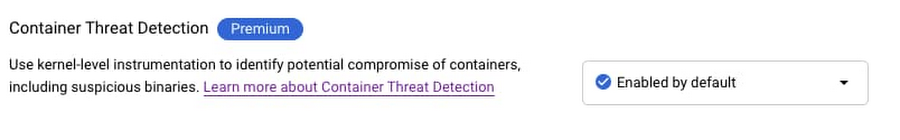

Container Threat Detection は Security Command Center のプレミアム ティアに組み込まれているサービスです。Container Threat Detection は最も一般的なコンテナ ランタイム攻撃を検出し、不審なアクティビティを警告します。このリリースには複数の新しい検出機能が含まれており、API を提供します。

Container Threat Detection によって特定できる主な検出内容は次のとおりです。

不審なバイナリ実行: Container Threat Detection は元のコンテナ イメージに含まれないバイナリが実行された日時を確認でき、検出をトリガーして、攻撃者がワークロードを制御している可能性があり、マルウェアや暗号通貨マイニング ソフトウェアなどの不審なソフトウェアを実行していることを示します。

不審なライブラリ読み込み: Container Threat Detection は元のコンテナ イメージに含まれないライブラリが読み込まれた日時も検出できます。検出された場合は、攻撃者がワークロードを制御し、任意のコードを実行している可能性があります。

リバースシェル: Container Threat Detection はリモート接続ソケットへのストリーム リダイレクトで始まるプロセスの有無をモニタリングします。攻撃者はリバースシェルを使用して、不正使用されたワークロードから攻撃者が制御するマシンに通信し、たとえばボットネットの一部として悪意のあるアクティビティを実行できます。

使ってみる

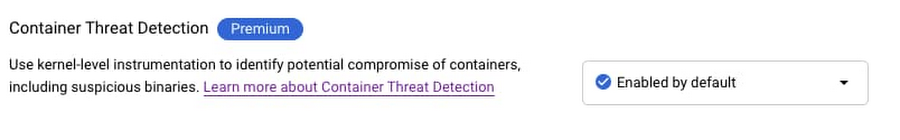

Container Threat Detection は、プレミアム サブスクリプションで Security Command Center の組み込みサービスを有効にするだけで使用を開始できます。プレミアム サブスクリプションを有効にするには、Google Cloud Platform セールスチームにお問い合わせください。

また、本番環境以外でも Container Threat Detection を簡単にテストできるようになりました。テスト環境で Container Threat Detection による検出をトリガーするには、こちらの Container Threat Detection のテストガイドの手順に沿ってください。

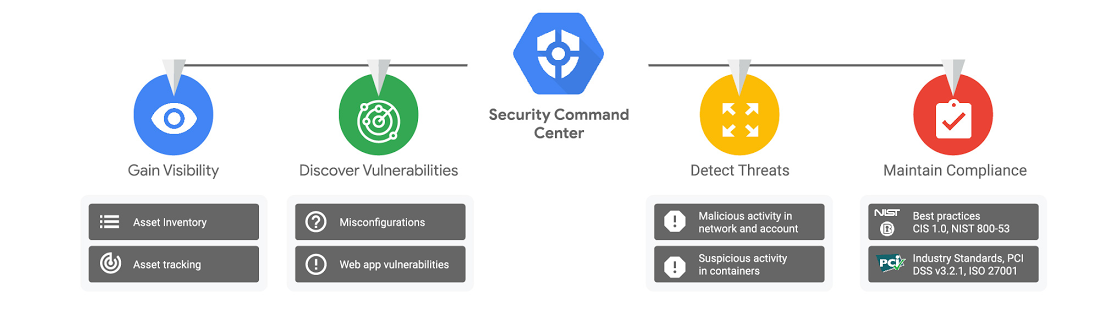

Security Command Center は Google Cloud の向けネイティブのセキュリティおよびリスク管理プラットフォームです。Container Threat Detection に加え、組み込みサービスを使用してクラウド アセットを詳細に把握し、リソースの構成ミスや脆弱性を発見して、業界基準とベンチマークに基づいてコンプライアンスを維持できるようになります。

Security Command Center の詳細と、Security Command Center をセキュリティ運用に役立てる方法については、プロダクト ドキュメントをご覧ください。

-Google Cloud プロダクト マネージャー Tim Peacock