Google Cloud IDS のシグネチャの更新による Apache Log4j の脆弱性 CVE-2021-44228、CVE-2021-45046、CVE-2021-4104、CVE-2021-45105、CVE-2021-44832 の検出

Google Cloud Japan Team

編集者注: 2022 年 1 月 4 日午後 3 時(太平洋標準時)の時点で、この記事を更新し、CVE-2021-44832 の検出機能が本番環境に実装されたことを追記しました。すべての変更履歴は、脚注に記載しています。

NIST は、Apache Log4j のライブラリで発見された最新の脆弱性(CVE-2021-44228、CVE-2021-45046、CVE-2021-4104、CVE-2021-45105、CVE-2021-44832)を発表しました。Google Cloud IDS をご利用のお客様は、これらの CVE を狙った攻撃の試みをモニタリングおよび検出できるようになりました。

背景

Apache Log4j ユーティリティは、リクエストのロギングに使用される一般的なコンポーネントです。2021 年 12 月 9 日に、Apache Log4j のバージョン 2.15 以下を実行しているシステムが侵害され、攻撃者によって任意のコードが実行される可能性があるという脆弱性が報告されました。

2021 年 12 月 10 日、NIST は重要な共通脆弱性識別子(CVE)アラート、CVE-2021-44228 を公開しました。具体的には、構成、ログ メッセージ、パラメータで使用される Java Naming Directory Interface(JNDI)機能が、攻撃者が制御する LDAP や他の JNDI 関連エンドポイントから保護されないというものです。ログ メッセージやログ メッセージ パラメータを制御できる攻撃者は、メッセージの検索置換が有効な場合に、リモート サーバーから読み込んだ任意のコードを実行できます。その後、同じ問題に関連して、追加の CVE(CVE-2021-45046、CVE-2021-4104、CVE-2021-45105、CVE-2021-44832)が公開されました。

脆弱性が疑われるワークロードがある場合は、Google Cloud IDS を使用して、Google Cloud 環境における攻撃の試みをモニタリングおよび検出できます。詳細については、こちらの NIST ウェブサイトと、こちらの Google Cloud のセキュリティ アドバイザリ、およびこの Apache「Log4j 2」の脆弱性の調査と対応に関する推奨事項を参照してください。

Google Cloud IDS による Apache Log4j の脆弱性への対応

Google Cloud の Cloud IDS は、ネイティブのネットワーク ベースの脅威検出サービスで、バッファ オーバーフロー、リモートコード実行、プロトコル フラグメンテーション、難読化など、ネットワーク層とアプリケーション層の両方における攻撃の試みや回避手法の検出を支援します。Cloud IDS の検出能力は、Palo Alto Networks の脅威検出テクノロジーで構築されています。お客様のモニタリングを支援するために、Cloud IDS チームは、Palo Alto Networks や Google サイバーセキュリティ対応チームと協力してこの問題を分析し、GCP 環境で CVE-2021-44228、CVE-2021-45046、CVE-2021-4104、CVE-2021-45105、CVE-2021-44832 を狙って行われる最も一般的なタイプの Log4j 2 の攻撃の試みを検出するために Cloud IDS の検出システムを更新しました。

CVE-2021-44228 の検出機能は、現在 Cloud IDS をご利用のお客様に 2021 年 12 月 12 日午後 9 時(UTC)の時点で自動的にデプロイされており、お客様ご自身で有効にしていただく必要はありません。また、CVE-2021-45046、CVE-2021-4104 の検出機能は、2021 年 12 月 19 日午後 8 時 19 分(UTC)の時点で自動的にデプロイされています。CVE-2021-45105 の検出機能は、2021 年 12 月 21 日午後 6 時 46 分(UTC)の時点で自動的にデプロイされています。CVE-2021-44832 の検出機能は、2022 年 1 月 3 日午後 7 時 21 分(UTC)の時点で自動的にデプロイされています。新しいデプロイメントまたは新しい Cloud IDS エンドポイントでは、デフォルトでこの検出機能が有効になっています。これらの検出機能によって出されるアラートの重大度レベルは「Critical(重大)」です。そのため、すべての Cloud IDS エンドポイントで、検出時にアラートを発報します。IDS エンドポイントの脅威の重大度プロファイルを構成変更する必要はありません。

潜在的な脅威に対するモニタリング

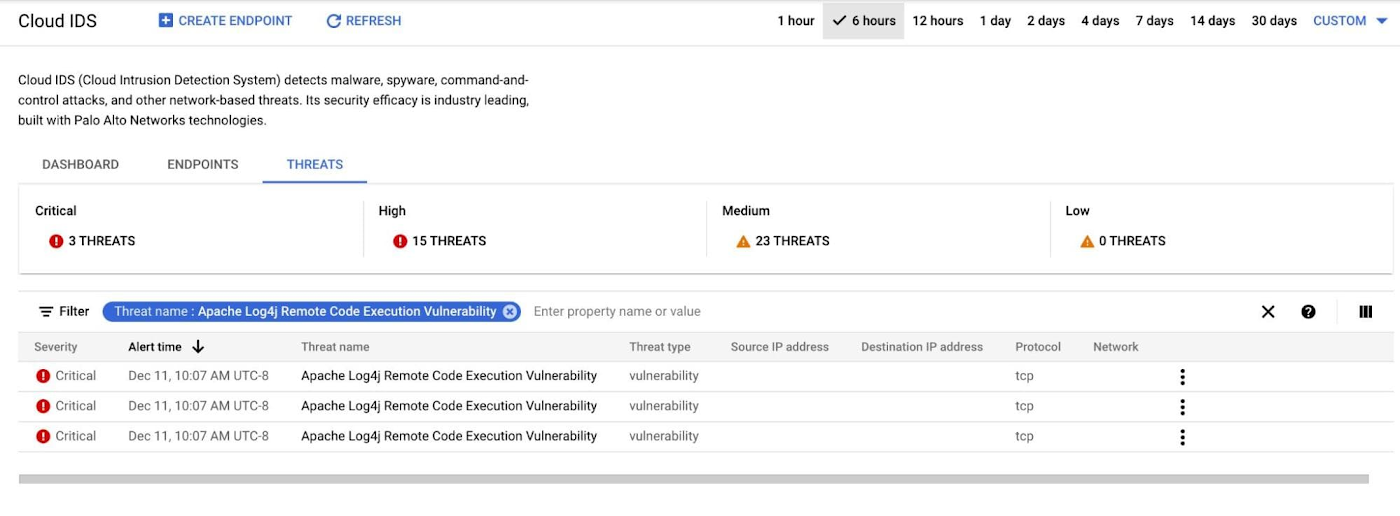

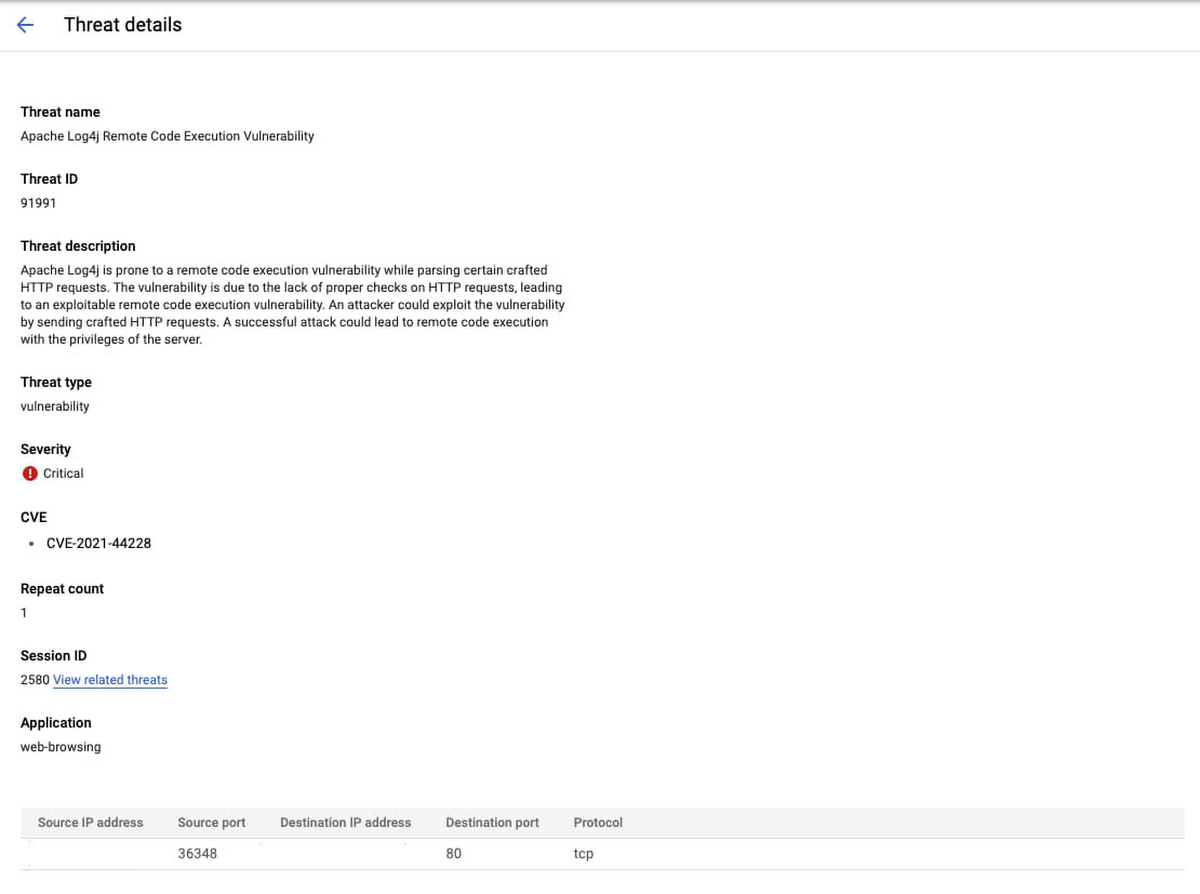

該当の脆弱性のために攻撃される可能性のあるアプリケーション ワークロード間のトラフィックをモニタリングするように Cloud IDS を設定したら、「Threat Name: Apache Log4j Remote Code Execution Vulnerability」のフィルターを使用して、Cloud IDS コンソールで CVE-2021-44228、CVE-2021-45046、CVE-2021-4104、CVE-2021-45105、CVE-2021-44832 に関するアラートを迅速に検索することが可能です。

Cloud IDS コンソールで Log4j の脅威アラートをモニタリングするだけではなく、 より詳細なログを Cloud Logging で確認することもできます。Cloud IDS ログについて詳細はこちらをご覧ください。

潜在的な脅威への対応

システムの Apache Log4j 最新バージョンへの更新に加え、Google Cloud Armor をご利用のお客様は新しい事前構成された WAF ルールを有効にすることで、脆弱なインフラストラクチャへのリクエストをブロックできます。

Cloud IDS の構成とアラートやログのフィルタリングに関する Cloud IDS プロダクトの詳細なドキュメントは、以下から入手できます。

サポートが必要な場合は、Google Cloud のテクニカル サポートまたは Google Cloud のアカウント チームにお問い合わせください。また、緊急性のない質問については、Google Cloud Platform コミュニティの Slack チャンネル、gcp-security でサポートを受けることができます。

記事の変更履歴

2022 年 1 月 4 日午後 6 時(太平洋標準時)- CVE-2021-44832 の検出機能が本番環境に実装されたことを追記。

2021 年 12 月 21 日午後 2 時 45 分(太平洋標準時)- CVE-2021-45105 の検出機能が本番環境に実装されたことを追記。

2021 年 12 月 20 日午後 4 時 49 分(太平洋標準時)- CVE-2021-4104 の検出機能が本番環境に実装されたことを追記。

2021 年 12 月 19 日午後 11 時 51 分(太平洋標準時)- CVE-2021-45046 の検出機能が本番環境に実装されたことを追記。

2021 年 12 月 16 日午後 3 時 45 分(太平洋標準時) - CVE-2021-45046 の検出機能が本番環境に実装されたことを追記。

- Cloud IDS、プロダクト マネージャー Megan Yahya

- ネットワーク セキュリティ担当グループ プロダクト マネージャー Peter Blum