Google Cloud のログイン時セキュリティを強化するためのベスト プラクティス

Google Cloud Japan Team

※この投稿は米国時間 2019 年 10 月 18 日に、Google Cloud blog に投稿されたものの抄訳です。

IT エグゼクティブであっても運用担当管理者であっても、Google のセキュリティ ツールとすでに提供中の Google の組み込み保護機能について理解しておくと、安全かつ効果的なクラウド移行を確実に進めるうえで大いに役立ちます。

クラウドにある組織のデータをしっかりと保護するには、まずユーザー ID を保護することが重要です。この記事では、悪意のある攻撃者からユーザー アカウントを保護する際に役立つ、次の 2 つの重要なアカウント セキュリティ機能について説明します。

ログイン時に動作する Google の自動保護機能

2 段階認証プロセス(2SV)(2 要素認証プロセス(2FA)または多要素認証プロセス(MFA)とも呼ばれます)

本題に入る前に、こうした保護機能が必要なそもそもの理由について説明します。

パスワードだけでは十分に保護できない

ユーザー防護策がパスワードのみという例をよく見かけますが、次のような理由から、パスワードは万全ではありません。

容易に推測できるありふれた単語の使用: アメリカ人の 24% が、abc123、Password、123456、Iloveyou といったありふれたパスワードを使用していました。

複数のサービスやデバイスでのパスワードの使い回し: この場合は、1 つのパスワードが漏洩しただけで甚大な被害につながります。同じ調査によると、66% のアメリカ人が複数のサイトで同じ脆弱なパスワードを使用していることを認めています。

偽サイトへのパスワード入力の誘導: アメリカ人の 10 人中 4 人が、個人情報をオンラインで不正使用されたと回答しています。

要するに、パスワードには落とし穴があるということです。ですから、IT リーダーはユーザーをきちんと教育し、問題が発生した場合は適切なツールを使用して影響を緩和する必要があります。

ログイン時に動作する Google の自動保護機能

Google のプロダクトには、総当たり攻撃(ブルート フォース アタック)をブロックする機能のような基本防御機能のほかに、正当なログインかそうでないかを評価する高度なリスクモデルも組み込まれています。不審なログイン(新しい場所やデバイスからのログインなど)が試みられていると Google のリスクエンジンで判定された場合は、追加の証拠を要求し、正当なユーザーがログインしようとしていることを確認します。そのために行うのがログイン時の本人確認です。つまり、信頼できるスマートフォンからの本人確認や、質問への回答をユーザーに求める場合があります。Google はログイン時の本人確認としてさまざまな方法をサポートしており、次に示すように、デバイスによる確認、メールによる確認、従業員 ID による確認などを利用できます。

Google の調査チームは最近、ニューヨーク大学とカリフォルニア大学サンディエゴ校と共同で、アカウントの不正利用防止に関する調査を 1 年にわたり実施しました。この調査では、ユーザーがいつもとは別のデバイスでログインするときに、それが信頼できるデバイスである場合や、再設定用のメールアドレスまたは電話番号がアカウントに登録されている場合は、自動で行われるリスクベースによる確認によって悪意のあるアカウント アクセスを効果的に防止できることが立証されました。特にこの保護機能は、ボットによる自動攻撃やさまざまな種類のフィッシング攻撃に対して極めて効果的です。

この保護機能の優れている点は、リスクのあるログインとみなされた場合しかログイン時の本人確認をユーザーに求めないところです。Google のセキュリティ ツールは優秀で、身元を確認すべき状況(新しいデバイスにログインしようとしている場合や新しい場所からログインしようとしている場合など)を察知します。この機能は業界で一般に「適応型 MFA」と呼ばれているもので、この機能を使用すると必要以上の負担をユーザーに強いることなくセキュリティを強化できます。Google では、この機能をオンライン ID 保護の中核とみなし、G Suite と GCP のユーザーであれば誰でも追加費用なしで利用できるようにしています。

2 要素(2 段階)認証プロセスによるさらなるセキュリティ強化

リスクベースによる確認はさまざまな種類の攻撃に効果がありますが、安全性と防御力を高めてより巧妙な攻撃にも対抗できるようにするために、2 段階認証プロセスの使用をおすすめします。2 段階認証プロセスでは、第 1 段階として、ユーザーの知識(パスワードなど)を利用してその身元を明らかにし、第 2 段階として、ユーザーの所有物(コードやハードウェア デバイスなど)から追加の確認を行います。

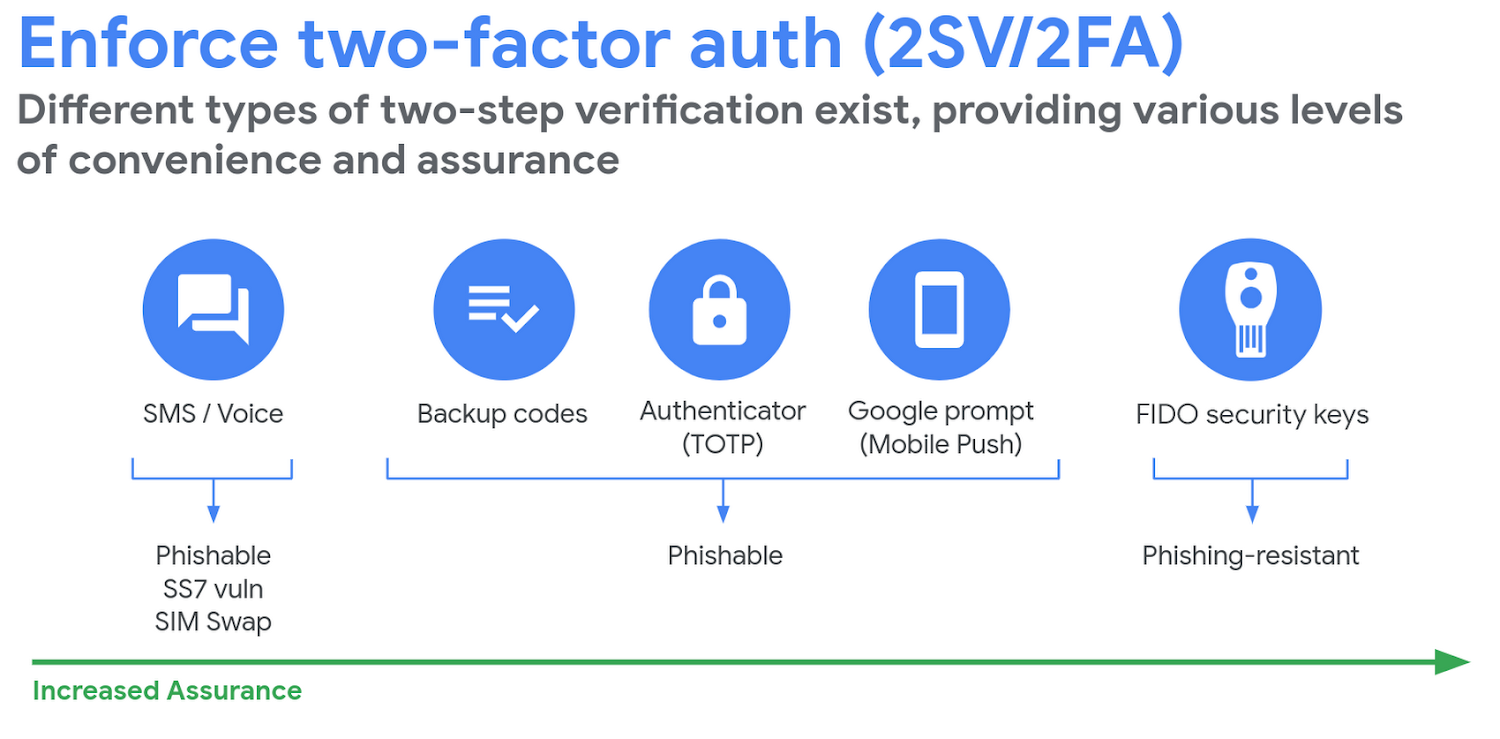

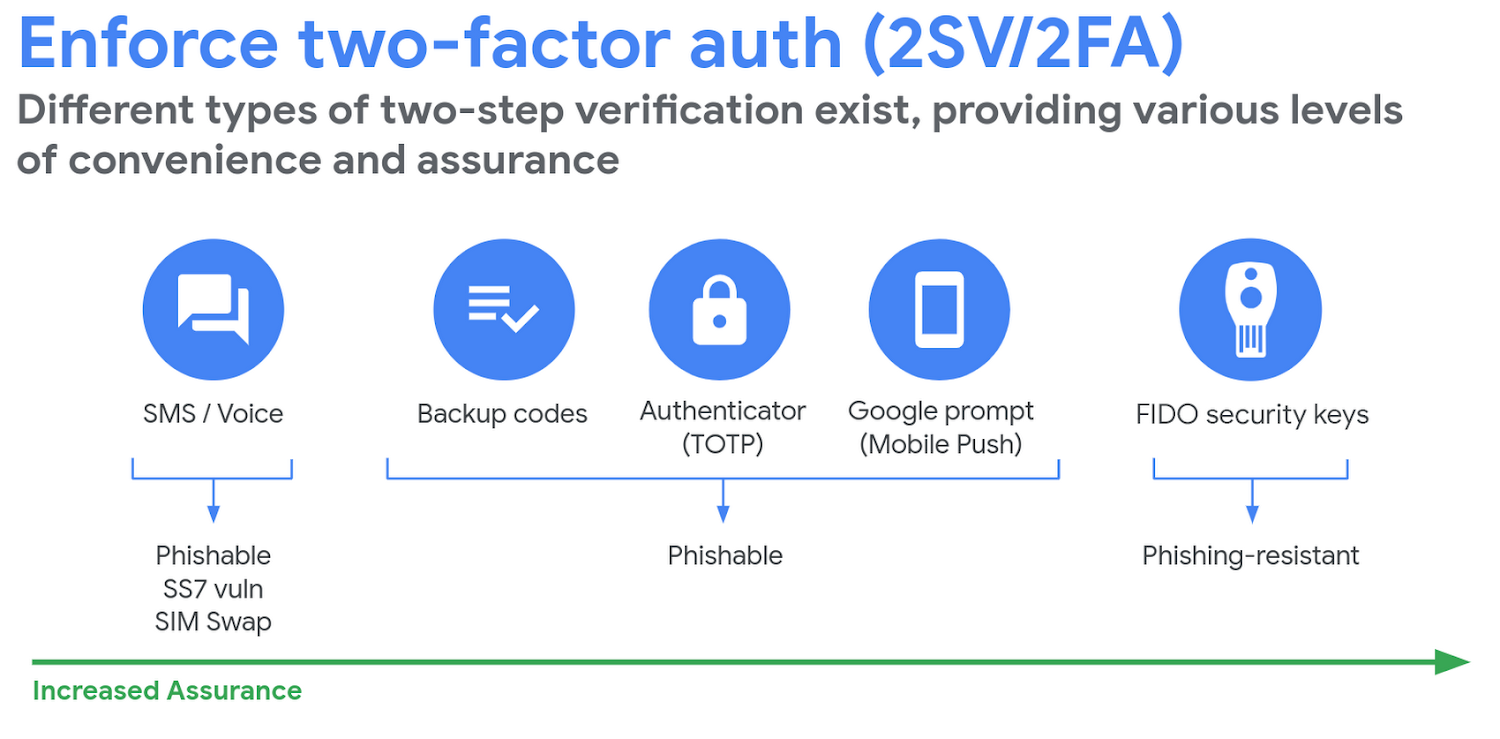

Google は便利な 2 段階認証方式を多数サポートしています。これらの認証方式はセキュリティ特性に基づいておおまかに 3 つのカテゴリに分類できます。なお、どの方式を使用してもユーザー アカウントのセキュリティを強化できますが、方式ごとにセキュリティ特性が異なるため、それぞれの長所と短所を理解しておくことが重要です。では、それぞれの方式について見ていきましょう。

フィッシング耐性のあるセキュリティ キー: Google の Titan セキュリティ キーやユーザーの Android スマートフォンなどのセキュリティ キーは、フィッシング対策を目的とした一種の 2 段階認証手段です。これらは業界基準である FIDO のプロトコルに準拠しています。こうしたセキュリティ キーはブラウザで機能し、暗号アサーションを使用して正当なサイトでのみユーザー認証が行われるようにします。実現可能であれば、すべてのユーザーにセキュリティ キーを使用することをおすすめしますが、少なくともリスクが特に高いユーザー(特権管理者、エグゼクティブ、機密情報を扱う従業員など)には使用するようにしてください。特別にセキュリティ キーを使用していたユーザーは誰も標的型フィッシング攻撃の被害者にならなかったことが、前述した同じ調査でわかっています。また最近は、セキュリティ コードなどの機能があり、企業へのセキュリティ キーの導入がかつてなく容易になっています。

その他の 2 段階認証方式: バックアップ コード、TOTP 準拠のアプリ(Google 認証システムなど)、モバイル プッシュ(Google からのメッセージなど)は、この 2 番目のセキュリティ レベルで使用できる選択肢です。大半のユーザーはこれらの方式で十分に保護できますが、一部の高度なフィッシング攻撃には脆弱である場合があるため、セキュリティ キーほど効果的ではありません。リスクが特に高いユーザーやほとんどの特権ユーザーにはセキュリティ キーを使用し、できれば企業向けの高度な保護機能プログラムに登録することを強くおすすめします。

SMS コードまたは音声コード: ほとんどのユーザーがすでに仕組みをよく理解しているため、SMS コードも音声コードも有効ではありますが、利用可能な 2 段階認証方式の中で最も安全性が低いのがこれらのコードです。他の 2 段階認証方式を利用できるのであれば、SMS コードと音声コードは使用しないことをおすすめします。管理コンソールでポリシーを設定することにより、ユーザーのログインでこれらを使用できなくすることができます。

一般的には、すべてのユーザーになんらかの 2 段階認証プロセスを適用することが強く推奨されます。SMS コードや音声コードであっても、2 段階認証プロセスをまったく使用しないよりはましです。

お使いの ID プロバイダ(IdP)で Google のセキュリティ防御機能を有効活用する

多数の企業がサードパーティのクラウドベース ID プロバイダや従来のオンプレミスの SAML ベース ID プロバイダをユーザーの一次認証に使用しています。現在は、Google のリスクベースによるログイン時本人確認と 2SV スタックを独自の IdP で使用できるようになりました。詳しくは、お使いの IdP と Google のセキュリティ保護機能を組み合わせてユーザーを保護する方法に関する記事をご覧ください。この方法は次のような場合に効果的です。

現在使用している IdP や MFA プロバイダが、フィッシング耐性のある最新のセキュリティ キーをサポートしていない場合。

サードパーティの MFA サービスを使用してはいるものの、一部またはすべてのユーザーが Google Cloud のサービスのみで業務を遂行している場合。

Google のリスクベースによるログイン時本人確認を使用して、悪意のあるアクセスに対するセキュリティ保護レベルを高くしたい場合。

サードパーティの IdP を使用している組織の場合は、Google の強力なリスクベース評価機能を利用できるうえに運用コストの削減効果も期待できる、この新機能を有効にすることをおすすめします。2 段階認証プロセスはもち

ろんのこと、リスクベースによるログイン時本人確認も、G Suite、GCP、Cloud Identity をご利用のお客様であればどなたでも追加費用なしでご利用いただけます。

Google Cloud アカウントのセキュリティに関する重要事項

次のヒントを踏まえて、ユーザーにとって安全なインフラストラクチャをセットアップするようにしてください。

パスワードは問題を引き起こす場合があります。Google のツールを利用してパスワードの不正利用防止を強化しましょう。また、セキュリティ強化策として、こちらの簡単な 5 つの対策をユーザーに推奨することを検討してください。

ログインリスクが検出された場合に使用できるよう、再設定用電話番号や従業員 ID などのメタデータをユーザー アカウントに登録するようにしてください。

保護性能を強化するために、すべてのユーザーに 2 段階認証プロセスの使用を義務づけましょう。

2 段階認証プロセスに何を使用するにしても、まったく使用しないよりはましです。ただし、それぞれの 2 段階認証方式のセキュリティ強度は異なることを覚えておいてください。

すべてのユーザー、特に管理者、GCP の特権ユーザー、エグゼクティブなど、リスクが特に高いユーザーにはセキュリティ キーを使用することをおすすめします。

独自の SAML IdP を使用している場合でも、Google のリスクベースによるログイン時本人確認と最新の 2SV スタックが利用可能になりましたので、ご活用ください。

- by Sriram Karra, Product Manager, Security & Identity