アカウントの安全性を保つ機密アクションのご紹介

Google Cloud Japan Team

※この投稿は米国時間 2022 年 10 月 22 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud では、運命共有モデルを採用し、ユーザーと連携してより強力なセキュリティの実現に取り組んでいます。その中の一つに、潜在的なリスクを伴う行動を特定することで、アクションが適切かどうかをユーザーが判断できるように支援するサービスがあります。そこで今回は、機密アクションと呼ばれるサービスに関する分析情報を提供したいと思います。

現在プレビュー版として提供されている機密アクションでは、IAM アカウント、つまりユーザー アカウントの行動を把握することに重点を置いています。これらはGoogle Cloud 環境内で行われる、セキュリティに関連する変更で、確認して評価することが重要です。なぜなら、ユーザー アカウントの行動は攻撃の前兆、他の攻撃につながる試み、または不正使用されたアカウントの収益化に加担するものである可能性があるからです。機密アクションは、攻撃ベクトルに対処するために Google Cloud が提供する新たな多層防御メカニズムとして、認証 Cookie の盗難によって発生しやすくなる潜在的な悪意のあるアクティビティをすばやくハイライト表示します。

その日に検出された機密アクションは、2 か所に表示されます。Google Cloud のセキュリティとリスクに関するアラートのプライマリ ソースである Security Command Center Premium には、機密アクション サービスの検出結果として提供されます。また、Cloud Logging でも利用可能です。Google は、これをモニタリング ワークフローに統合することを推奨しています。

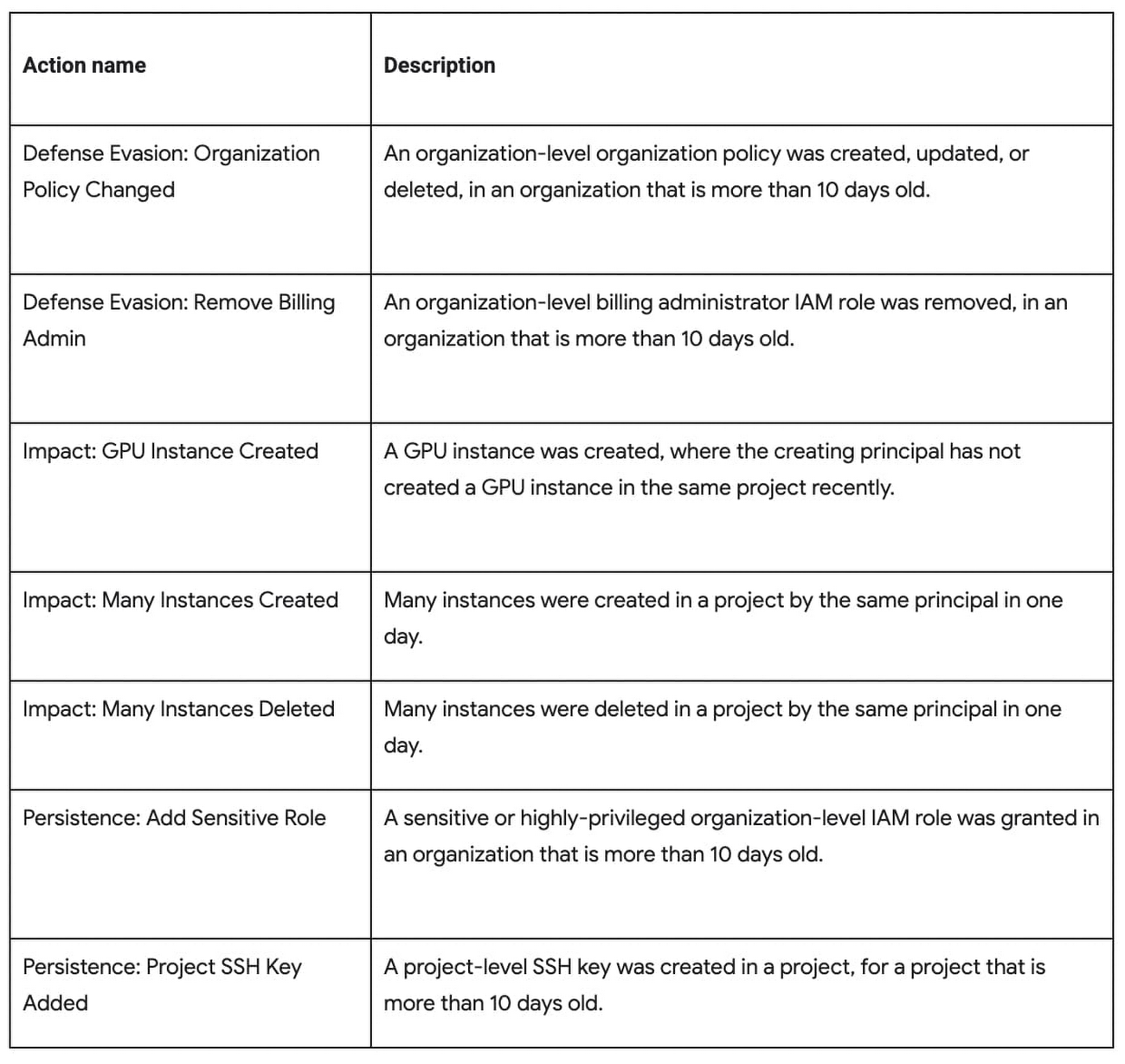

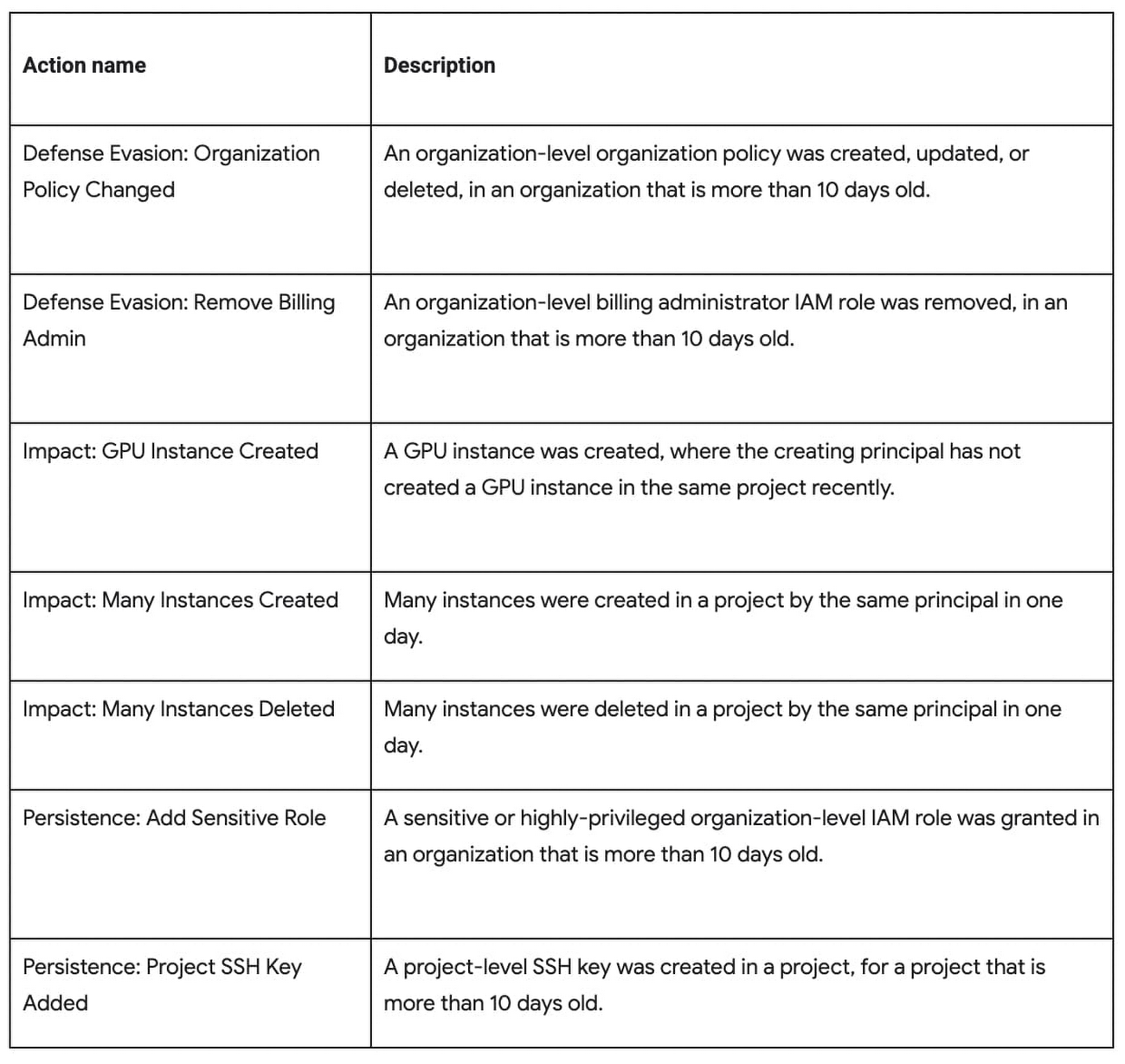

機密アクションには、以下のようにアクション名(アクションに対応する可能性のある MITRE ATT&CK 戦術にマッピングされている)と説明のリストが記載されています。

機密アクションは、攻撃者がこの保護機能を無効にする、またはユーザーからログを隠すメカニズムを持つことがないよう、Cloud で現在デフォルトでオンになっているサービスです。ただし、ユーザーのロギング パイプラインに特定のプライバシー管理やポリシーの制限が適用されている場合は、そのログは分析されません。

機密アクションの詳細と、アカウントの安全性を保つための推奨事項については、こちらのドキュメントをご覧ください。

- ソフトウェア エンジニア Rosemary McCloskey