Auf dieser Seite erhalten Sie einen allgemeinen Überblick über die organisationsübergreifende Autorisierungsfunktion und die Schritte zur Konfiguration.

Mit Chrome Enterprise Premium können Sie sicheren Datenzugriff von Geräten innerhalb einer Organisation ermöglichen. So wird sichergestellt, dass Geräte bei der Zugriffsbestimmung an den Erzwingungspunkten anhand der Zugriffsrichtlinie der Organisation ausgewertet werden. Beispielsweise wird in der Zugriffsrichtlinie ausgewertet, ob der Zugriff von einer anderen Organisation zugelassen oder abgelehnt werden soll. Wenn die Geräte in Ihrer Organisation auf Ressourcen in einer anderen Organisation zugreifen sollen, müssen in Ihrer Organisation und in der anderen Organisation eine organisationsübergreifende Autorisierung konfiguriert sein.

Mit der organisationsübergreifenden Autorisierung können Sie eine Zugriffsrichtlinie konfigurieren, um Daten wie Geräteattribute zu vertrauen und zu verwenden, die anderen Organisationen gehören. Sie können beispielsweise die Zugriffsrichtlinie Ihrer Organisation so konfigurieren, dass der Zugriff auf die Ressourcen von Geräten in anderen Organisationen zulässig ist.

Hinweis

Zum Einrichten und Verwalten der organisationsübergreifenden Autorisierung benötigen Sie die Organisations-IDs Ihrer Organisation und die IDs der Organisationen, die Sie autorisieren möchten. Außerdem benötigen Sie die Richtliniennummer auf Organisationsebene. Wenn Sie die Organisations-IDs oder die Richtliniennummer auf Organisationsebene nicht haben, lesen Sie die folgenden Informationen:

- Ressourcen-ID Ihrer Organisation abrufen

- Nummer der Zugriffsrichtlinie auf Organisationsebene abrufen

Wenn Sie eine organisationsübergreifende Autorisierung einrichten und verwalten, verwenden Sie die Ressource AuthorizedOrgsDesc. Die AuthorizedOrgsDesc-Ressource enthält eine Liste der Organisationen, die du autorisieren möchtest, sowie den Autorisierungstyp, den Asset-Typ und die Autorisierungsrichtung für die Organisationen.

Sie können mit der Google Cloud CLI eine AuthorizedOrgsDesc-Ressource erstellen und ihre Einstellungen ändern. Bei der Arbeit mit der AuthorizedOrgsDesc-Ressource gilt Folgendes:

ASSET_TYPE_DEVICEist die einzige Option für den Asset-Typ.AUTHORIZATION_TYPE_TRUSTist die einzige Option für den Autorisierungstyp.

Geräteautorisierung zwischen zwei Organisationen einrichten

In diesem Abschnitt wird beschrieben, wie Sie die organisationsübergreifende Autorisierung einrichten. Dazu wird ein Beispiel verwendet.

In diesem Beispiel wird eine bidirektionale Autorisierungsbeziehung zwischen zwei Organisationen erstellt und Geräten einer Organisation wird der Zugriff auf Ressourcen einer anderen Organisation ermöglicht. Die Ressourcenorganisation (organizations/RESOURCE_ORG_ID) enthält Ressourcen wie Cloud Storage-Buckets und VMs. Die Ressourcenorganisation hat Zugriffsebenen, die es bestimmten Geräten in der Organisation ermöglichen, auf ihre Ressourcen zuzugreifen. Die Partnerorganisation (organizations/PARTNER_ORG_ID) ist eine Organisation, die auf Ressourcen in der Ressourcenorganisation zugreifen muss.

Hier sind die Richtlinien für die Ressourcen- und Partnerorganisationen vor der Konfiguration der organisationsübergreifenden Autorisierung:

Organisation der Ressource (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Partnerorganisation (organizations/PARTNER_ORG_ID):

no access policy

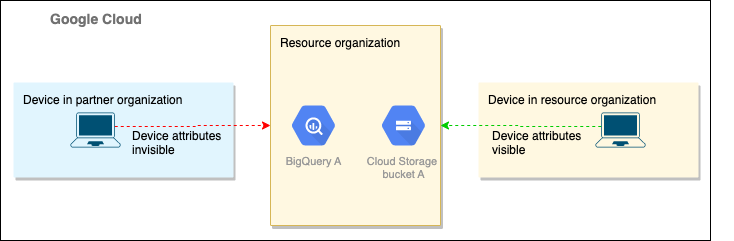

In der folgenden Abbildung sind die Geräteattribute des Geräts in der Partnerorganisation für die Ressourcenorganisation nicht sichtbar, da die organisationsübergreifende Autorisierung nicht konfiguriert ist.

In den folgenden Schritten wird gezeigt, wie Sie mit der Google Cloud CLI sowohl die Ressourcenorganisation als auch die Partnerorganisation so konfigurieren, dass die organisationsübergreifende Autorisierung aktiviert wird.

Vorbereiten

Führen Sie die Schritte in diesem Abschnitt sowohl für die Ressourcen- als auch für die Partnerorganisationen aus.

Achten Sie darauf, dass beide Organisationen eine Richtlinie auf Organisationsebene haben. Informationen zum Erstellen einer Richtlinie auf Organisationsebene finden Sie unter Zugriffsrichtlinie auf Organisationsebene erstellen.

Führen Sie den folgenden Befehl aus, um die Nummer der Zugriffsrichtlinie auf Organisationsebene abzurufen:

gcloud access-context-manager policies list --organization=ORG_ID

Ersetzen Sie ORG_ID durch Ihre Organisations-ID.

Sie sollten Informationen im folgenden Format erhalten:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Ressourcenorganisation konfigurieren

Sie müssen Administrator der Ressourcenorganisation (

organizations/RESOURCE_ORG_ID) sein, um diesen Schritt ausführen zu können. Erstellen Sie mit dem folgenden Befehl eineAuthorizedOrgsDesc-Ressource für die Ressourcenorganisation:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

PARTNER_ORG_ID: Die Nummer der Partnerorganisation.

Rufen Sie die neu erstellte

AuthorizedOrgsDesc-Ressource mit dem folgenden Befehl auf, um zu prüfen, ob sie korrekt ist:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

Partnerorganisation konfigurieren

Sie müssen der Administrator der Partnerorganisation (

organizations/PARTNER_ORG_ID) sein, um diesen Schritt ausführen zu können. Erstellen Sie mit dem folgenden Befehl eineAuthorizedOrgsDesc-Ressource für die Partnerorganisation:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

RESOURCE_ORG_ID: Die Nummer der Ressourcenorganisation.

Rufen Sie die neu erstellte

AuthorizedOrgsDesc-Ressource mit dem folgenden Befehl auf, um zu prüfen, ob sie korrekt ist:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

Nach der Konfiguration erwartete Richtlinien

Nach der Konfiguration der organisationsübergreifenden Autorisierung gelten die folgenden Richtlinien für die Ressourcen- und Partnerorganisationen:

Organisation der Ressource (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Partnerorganisation (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

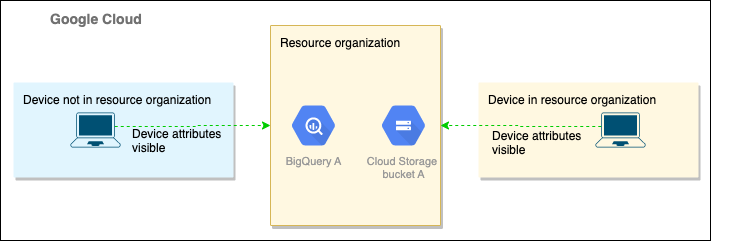

Die folgende Abbildung zeigt die Sichtbarkeit der Geräteattribute der Partnerorganisation, nachdem die organisationsübergreifende Autorisierung konfiguriert wurde.

Konfiguration testen

Nachdem Sie die beiden Organisationen konfiguriert haben, können Sie einen Nutzer in der Partnerorganisation bitten, mit einem kompatiblen Gerät auf Ressourcen in der Ressourcenorganisation zuzugreifen. Wenn der Zugriff gewährt wird, funktioniert die organisationsübergreifende Autorisierung wie erwartet. Nutzer in der Partnerorganisation können jetzt nur dann auf Bucket A im Cloud Storage der Ressourcenorganisation zugreifen, wenn auf dem Gerät des Nutzers eine Bildschirmsperre eingerichtet ist.

Wenn dem Gerät kein Zugriff gewährt wird, wiederholen Sie die Konfigurationsschritte, um die Konfiguration zu korrigieren.

Eine organisationsübergreifende Autorisierungskonfiguration verwalten

Nachdem Sie die organisationsübergreifende Autorisierung konfiguriert haben, müssen Sie möglicherweise den Zugriff auf eine Organisation entfernen, Zugriff auf eine andere Organisation hinzufügen oder andere Aufgaben ausführen. In diesem Abschnitt finden Sie Informationen dazu, wie Sie häufige Aufgaben bei der Verwaltung der organisationsübergreifenden Autorisierung ausführen.

AuthorizedOrgsDesc-Ressource erstellen und externe Organisationen autorisieren

Führen Sie den folgenden Befehl aus, um eine AuthorizedOrgsDesc-Ressource zu erstellen und die externen Organisationen anzugeben, denen Sie Zugriff gewähren möchten:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ORG_ID: Die Organisations-ID der Organisation, der Sie Zugriff gewähren möchten. Wenn Sie mehrere Organisationen angeben, trennen Sie die Organisations-IDs mit einem Komma.

ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

Organisation hinzufügen

Führen Sie den folgenden Befehl aus, um einer vorhandenen AuthorizedOrgsDesc-Ressource eine Organisation hinzuzufügen:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ORG_ID: Die Organisations-ID der Organisation, der Sie Zugriff gewähren möchten. Wenn Sie mehrere Organisationen angeben, trennen Sie die Organisations-IDs mit einem Komma.

ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

Organisation entfernen

Führen Sie den folgenden Befehl aus, um eine Organisation aus einer vorhandenen AuthorizedOrgsDesc-Ressource zu entfernen:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ORG_ID Die Organisations-ID der Organisation, die Sie entfernen möchten.

ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

Neue Liste mit Organisationen angeben

Wenn Sie in einer vorhandenen AuthorizedOrgsDesc-Ressource eine neue Liste von Organisationen angeben möchten, führen Sie den folgenden Befehl aus:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ORG_ID: Die Organisations-ID der Organisation, der Sie Zugriff gewähren möchten. Wenn Sie mehrere Organisationen angeben, trennen Sie die Organisations-IDs mit einem Komma.

ACCESS_POLICY_NUMBER: Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

Alle Organisationen entfernen

Führen Sie den folgenden Befehl aus, um alle Organisationen aus einer vorhandenen AuthorizedOrgsDesc-Ressource zu entfernen:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

AuthorizedOrgsDesc-Ressource anzeigen

Führen Sie den folgenden Befehl aus, um eine vorhandene AuthorizedOrgsDesc-Ressource aufzurufen:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER Die Nummer der Zugriffsrichtlinie auf Organisationsebene.

AuthorizedOrgsDesc-Ressourcen auflisten

Führen Sie den folgenden Befehl aus, um die AuthorizedOrgsDesc-Ressourcen in der Zugriffsrichtlinie aufzulisten:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie ACCESS_POLICY_NUMBER durch die Nummer der Zugriffsrichtlinie auf Organisationsebene.

AuthorizedOrgsDesc-Ressource entfernen

Führen Sie den folgenden Befehl aus, um eine AuthorizedOrgsDesc-Ressource zu entfernen:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ersetzen Sie Folgendes:

AUTHORIZED_ORGS_DESC_NAME: Ein eindeutiger Name für die

AuthorizedOrgsDesc-Ressource. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Unterstriche enthalten. Der Name darf maximal 50 Zeichen lang sein.ACCESS_POLICY_NUMBER Die Nummer der Zugriffsrichtlinie auf Organisationsebene.