Com base no modelo de segurança BeyondCorp, o Chrome Enterprise Premium é uma abordagem que utiliza uma variedade de Google Cloud ofertas para aplicar o controle de acesso granular com base na identidade de um usuário e no contexto da solicitação.

Por exemplo, dependendo da configuração da política, seu app ou recurso confidencial pode:

- conceder acesso a todos os funcionários se eles estiverem usando um dispositivo corporativo confiável na rede local;

- conceder acesso aos funcionários no grupo Acesso remoto se eles estiverem usando um dispositivo corporativo confiável com uma senha segura e um nível de patch atualizado a partir de qualquer rede;

- conceder aos administradores acesso ao console Google Cloud (via IU ou API) somente se vierem de uma rede corporativa;

- conceder aos desenvolvedores acesso SSH para máquinas virtuais.

Quando usar o Chrome Enterprise Premium

Use o Chrome Enterprise Premium quando você quiser estabelecer um controle de acesso detalhado com base em uma ampla variedade de atributos e condições, incluindo qual dispositivo está sendo usado e a partir de qual endereço IP. Tornar seus recursos corporativos sensíveis ao contexto melhora a postura de segurança.

Também é possível aplicar o Chrome Enterprise Premium aos apps do Google Workspace. Para mais informações sobre como implementar o Chrome Enterprise Premium com o Google Workspace, consulte a Visão geral do Google Workspace.

Como o Chrome Enterprise Premium funciona

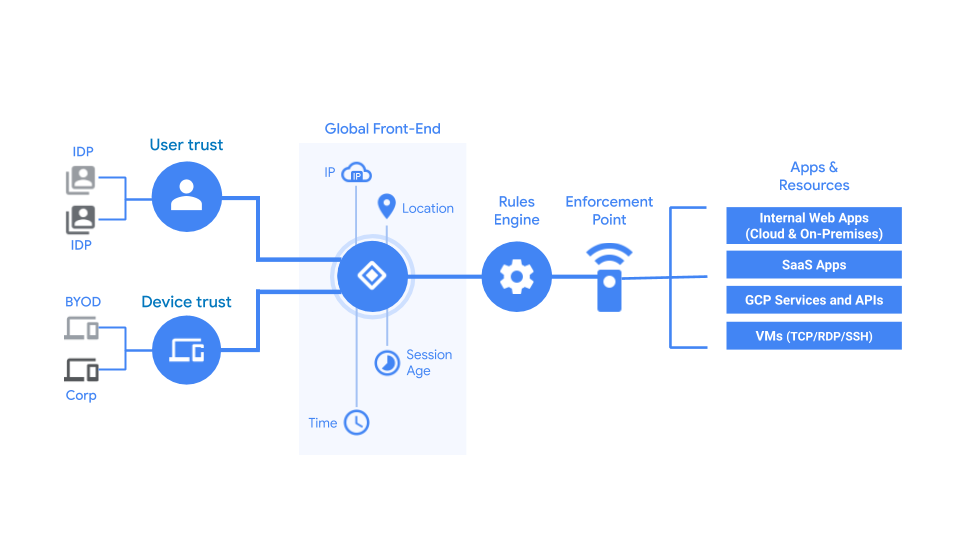

A implementação do Chrome Enterprise Premium envolve um modelo de confiança zero. Ninguém pode acessar seus recursos a menos que atenda a todas as regras e condições. Em vez de proteger seus recursos no nível da rede, os controles de acesso são colocados em dispositivos e usuários individuais.

O IAP é a base do Chrome Enterprise Premium. Com ele, é possível conceder acesso aos seus apps e recursos HTTPS. Depois de proteger seus apps e recursos por trás do IAP, sua organização poderá estender gradualmente o Chrome Enterprise Premium à medida que forem necessárias regras mais avançadas. Os recursos estendidos do Chrome Enterprise Premium podem limitar o acesso com base em propriedades como atributos do dispositivo do usuário, hora do dia e caminho da solicitação.

O Chrome Enterprise Premium aproveita quatro Google Cloud ofertas:

Identity-Aware Proxy (IAP): um serviço que permite que os funcionários acessem apps e recursos corporativos de redes não confiáveis sem usar uma VPN.

Gerenciamento de identidade e acesso (IAM): o serviço de gerenciamento de identidade e autorização do Google Cloud.

Access Context Manager: um mecanismo de regras que permite o controle de acesso refinado.

Verificação de endpoints: uma extensão do Google Chrome que coleta detalhes do dispositivo do usuário.

Como coletar informações do dispositivo

A Verificação de endpoints coleta as informações do dispositivo dos funcionários, incluindo o status de criptografia, o SO e os detalhes do usuário. Após a ativação pelo Google Admin Console, será possível implantar a extensão do Chrome de verificação de endpoints para dispositivos corporativos. Os funcionários também podem instalá-los nos dispositivos gerenciados e pessoais. Essa extensão reúne e registra as informações do dispositivo enquanto faz uma sincronização constante com o Google Workspace. O resultado final é um inventário de todos os dispositivos corporativos e pessoais que acessam seus recursos corporativos.

Como limitar o acesso

Por meio do Access Context Manager, são criados níveis de acesso para definir regras de acesso. Os níveis de acesso aplicados aos recursos com Condições do IAM aplicam o controle de acesso refinado com base em vários atributos.

Os níveis de acesso restringem o acesso com base nos atributos a seguir:

Quando você cria um nível de acesso baseado em dispositivo, o Access Context Manager faz referência ao inventário de dispositivos criados pela Verificação de endpoints. Por exemplo, um nível de acesso pode restringir o acesso apenas a funcionários que usam dispositivos criptografados. Com as condições do IAM, é possível tornar esse nível de acesso mais granular ao restringir o acesso ao horário entre 9h e 17h.

Como proteger recursos com o IAP

O IAP une tudo, permitindo que você aplique condições do IAM aos recursos Google Cloud . O IAP permite estabelecer uma camada de autorização central para Google Cloud recursos acessados pelo tráfego HTTPS e SSH/TCP. Com o IAP, é possível estabelecer um modelo de controle de acesso no nível do recurso em vez de confiar em firewalls de rede. Depois de protegidos, os recursos ficam acessíveis para qualquer funcionário, de qualquer dispositivo e em qualquer rede, que atenda às regras e condições de acesso.

Como aplicar as condições do IAM

As Condições do IAM permitem que você defina e aplique o controle de acesso condicional e baseado em atributos para recursos do Google Cloud .

Com as condições do IAM, será possível conceder permissões aos principais somente se as condições configuradas forem atendidas. As condições do IAM podem limitar o acesso a diversos atributos, incluindo os níveis de acesso.

As condições são especificadas nas vinculações de papéis do IAP da política do IAM de um recurso. Quando uma condição existe, o papel é concedido somente se a expressão de condição for avaliada como true. Cada expressão é definida como um conjunto de instruções lógicas que permitem especificar um ou vários atributos a serem verificados.

A seguir

- Comece a usar o Chrome Enterprise Premium com o guia de início rápido.

- Saiba mais sobre estes tópicos:

- Proteja seus apps do Google Workspace com o Chrome Enterprise Premium.