Berdasarkan model keamanan BeyondCorp, Chrome Enterprise Premium adalah pendekatan yang menggunakan berbagai penawaran Google Cloud untuk menerapkan kontrol akses terperinci berdasarkan identitas pengguna dan konteks permintaan.

Misalnya, bergantung pada konfigurasi kebijakan, aplikasi atau resource sensitif Anda dapat:

- Berikan akses ke semua karyawan jika mereka menggunakan perangkat perusahaan tepercaya dari jaringan perusahaan Anda.

- Berikan akses kepada karyawan di grup Akses Jarak Jauh jika mereka menggunakan perangkat perusahaan tepercaya dengan sandi aman dan tingkat patch terbaru, dari jaringan mana pun.

- Berikan administrator akses ke konsol Google Cloud (melalui UI atau API) hanya jika mereka berasal dari jaringan perusahaan.

- Berikan akses SSH ke virtual machine kepada developer.

Kapan harus menggunakan Chrome Enterprise Premium

Gunakan Chrome Enterprise Premium jika Anda ingin menetapkan kontrol akses terperinci berdasarkan berbagai atribut dan kondisi, termasuk perangkat yang digunakan dan dari alamat IP mana. Membuat resource perusahaan Anda berbasis konteks akan meningkatkan postur keamanan Anda.

Anda juga dapat menerapkan Chrome Enterprise Premium ke aplikasi Google Workspace. Untuk mengetahui informasi selengkapnya tentang cara menerapkan Chrome Enterprise Premium dengan Google Workspace, lihat ringkasan Google Workspace.

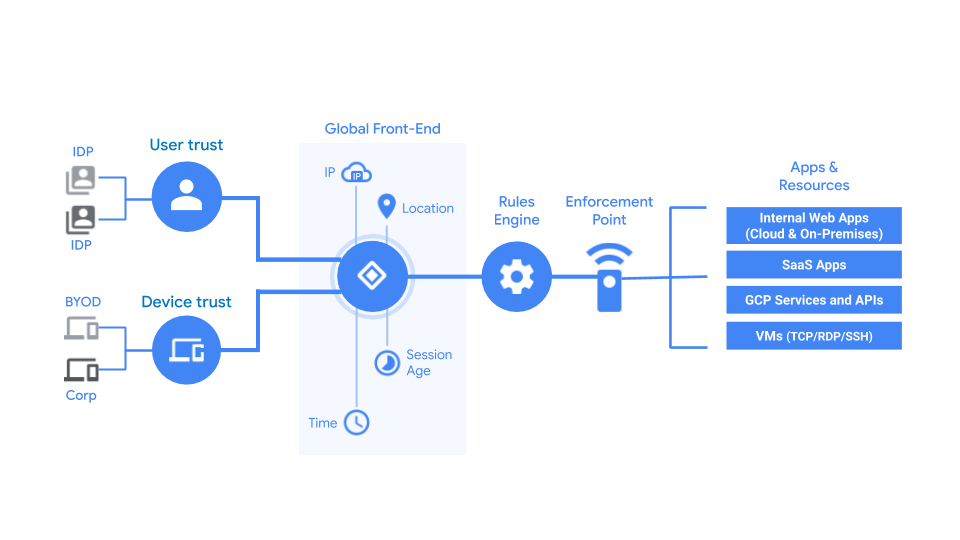

Cara kerja Chrome Enterprise Premium

Mengimplementasikan Chrome Enterprise Premium akan menerapkan model zero-trust. Tidak ada yang dapat mengakses resource Anda kecuali jika mereka memenuhi semua aturan dan kondisi. Alih-alih mengamankan resource Anda di tingkat jaringan, kontrol akses diterapkan pada setiap perangkat dan pengguna.

IAP adalah dasar Chrome Enterprise Premium, yang memungkinkan Anda memberikan akses ke aplikasi dan resource HTTPS. Setelah mengamankan aplikasi dan resource di balik IAP, organisasi Anda dapat secara bertahap memperluas Chrome Enterprise Premium karena aturan yang lebih lengkap diperlukan. Resource Chrome Enterprise Premium yang diperluas dapat membatasi akses berdasarkan properti seperti atribut perangkat pengguna, waktu, dan jalur permintaan.

Chrome Enterprise Premium berfungsi dengan memanfaatkan empat Google Cloud penawaran:

Identity-Aware Proxy (IAP): Layanan yang memungkinkan karyawan mengakses aplikasi dan resource perusahaan dari jaringan yang tidak tepercaya tanpa menggunakan VPN.

Identity and Access Management (IAM): Layanan pengelolaan dan otorisasi identitas untuk Google Cloud.

Access Context Manager: Mesin aturan yang memungkinkan kontrol akses yang terperinci.

Verifikasi Endpoint: Ekstensi Google Chrome yang mengumpulkan detail perangkat pengguna.

Mengumpulkan informasi perangkat

Verifikasi Endpoint mengumpulkan informasi perangkat karyawan, termasuk status enkripsi, OS, dan detail pengguna. Setelah diaktifkan melalui konsol Google Admin, Anda dapat men-deploy ekstensi Chrome Verifikasi Endpoint ke perangkat perusahaan. Karyawan juga dapat menginstalnya di perangkat pribadi mereka yang dikelola. Ekstensi ini mengumpulkan dan melaporkan informasi perangkat, yang terus disinkronkan dengan Google Workspace. Hasil akhirnya adalah inventaris semua perangkat perusahaan dan pribadi yang mengakses resource perusahaan Anda.

Membatasi akses

Melalui Access Context Manager, tingkat akses dibuat untuk menentukan aturan akses. Tingkat akses yang diterapkan pada resource Anda dengan IAM Conditions menerapkan kontrol akses terperinci berdasarkan berbagai atribut.

Tingkat akses membatasi akses berdasarkan atribut berikut:

Saat Anda membuat tingkat akses berbasis perangkat, Access Context Manager mereferensikan inventaris perangkat yang dibuat oleh Verifikasi Endpoint. Misalnya, tingkat akses dapat membatasi akses hanya untuk karyawan yang menggunakan perangkat terenkripsi. Bersama dengan kondisi IAM, Anda dapat membuat tingkat akses ini lebih terperinci dengan juga membatasi akses ke waktu antara pukul 09.00 dan 17.00.

Mengamankan resource dengan IAP

IAP menggabungkan semuanya dengan memungkinkan Anda menerapkan kondisi IAM pada resource Google Cloud . Dengan IAP, Anda dapat membuat lapisan otorisasi pusat untuk resourceGoogle Cloud yang diakses oleh traffic HTTPS dan SSH/TCP. Dengan IAP, Anda dapat membuat model kontrol akses tingkat resource, bukan mengandalkan firewall tingkat jaringan. Setelah diamankan, resource Anda dapat diakses oleh karyawan mana pun, dari perangkat apa pun, di jaringan apa pun, yang memenuhi aturan dan kondisi akses.

Menerapkan kondisi IAM

IAM Conditions memungkinkan Anda menentukan dan menerapkan kontrol akses berbasis atribut bersyarat untuk resource Google Cloud .

Dengan IAM Conditions, Anda dapat memilih untuk memberikan izin ke akun utama hanya jika kondisi yang dikonfigurasi terpenuhi. IAM Conditions dapat membatasi akses dengan berbagai atribut, termasuk tingkat akses.

Conditions ditentukan dalam binding peran IAP dari kebijakan IAM resource. Jika suatu kondisi terjadi, peran hanya diberikan jika ekspresi kondisi bernilai benar. Setiap ekspresi kondisi didefinisikan sebagai serangkaian pernyataan logika yang memungkinkan Anda menentukan satu atau beberapa atribut untuk diperiksa.

Langkah berikutnya

- Mulai gunakan Chrome Enterprise Premium menggunakan panduan memulai.

- Pelajari lebih lanjut:

- Amankan aplikasi Google Workspace Anda dengan Chrome Enterprise Premium.