이 문서에서는 Container Scanning API를 사용 설정하고, 이미지를 Artifact Registry에 푸시하고, 이미지에서 발견된 취약점 목록을 확인하는 방법을 알아봅니다.

Artifact Analysis는 Artifact Registry의 컨테이너 이미지에 대한 취약점 정보를 제공합니다. 메타데이터는 메모로 저장됩니다. 이미지와 연결된 메모의 각 인스턴스에 대한 어커런스가 작성됩니다. 자세한 내용은 개요 및 가격 책정 문서를 참고하세요.

시작하기 전에

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs.

-

Install the Google Cloud CLI.

-

If you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

-

To initialize the gcloud CLI, run the following command:

gcloud init -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs.

-

Install the Google Cloud CLI.

-

If you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

-

To initialize the gcloud CLI, run the following command:

gcloud init - Artifact Registry에 Docker 저장소를 만들고 컨테이너 이미지를 저장소에 푸시합니다. Artifact Registry에 익숙하지 않으면 Docker 빠른 시작을 참고하세요.

이 API를 사용 설정하면 Artifact Registry에서 언어 패키지 스캔도 사용 설정됩니다. 지원되는 패키지 유형을 참고하세요.

이미지 취약점 보기

Artifact Analysis는 새로운 이미지가 Artifact Registry에 업로드될 때 이를 스캔합니다. 이 스캔은 컨테이너의 시스템 패키지에 대한 정보를 추출합니다.

Google Cloud 콘솔, Google Cloud CLI 또는 Container Analysis API를 사용하여 레지스트리의 이미지에 대한 취약점 어커런스를 볼 수 있습니다. 이미지에 취약점이 있는 경우 세부정보를 가져올 수 있습니다.

Artifact Analysis는 지난 30일 동안 푸시되거나 가져온 이미지의 메타데이터만 업데이트합니다. 30일이 지나면 메타데이터가 더 이상 업데이트되지 않으며 결과가 오래됩니다. 또한 Artifact Analysis는 90일 넘게 비활성 상태인 메타데이터를 보관처리하며, 이 메타데이터는 Google Cloud 콘솔, gcloud 또는 API를 사용하여 사용할 수 없습니다. 오래되었거나 보관처리된 메타데이터가 있는 이미지를 다시 스캔하려면 해당 이미지를 가져오세요. 메타데이터를 새로고침하는 데 최대 24시간이 걸릴 수 있습니다.

Google Cloud 콘솔에서 발생 보기

이미지의 취약점을 확인하려면 다음 단계를 따르세요.

저장소 목록을 가져옵니다.

저장소 목록에서 저장소를 클릭합니다.

이미지 목록에서 이미지 이름을 클릭합니다.

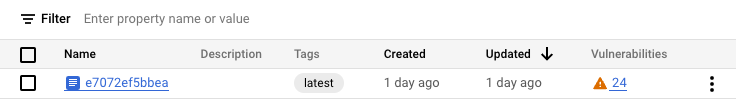

각 이미지 다이제스트의 취약점 합계가 취약점 열에 표시됩니다.

이미지의 취약점 목록을 보려면 취약점 열에 있는 링크를 클릭하세요.

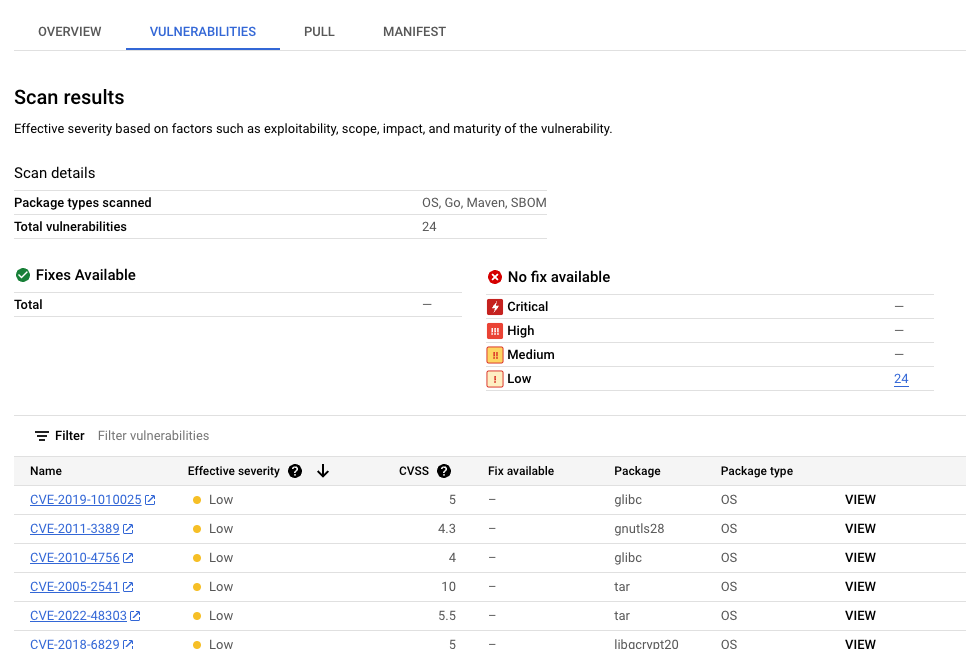

스캔 결과 섹션에는 스캔된 패키지 유형, 총 취약점, 수정사항이 있는 취약점, 수정사항이 없는 취약점, 효과적인 심각도의 요약이 표시됩니다.

취약점 표에는 발견된 각 취약점의 공통 취약점 및 노출(CVE) 이름, 실제 심각도, 공통 취약점 점수 체계 (CVSS) 점수, 수정사항 (사용 가능한 경우), 취약점이 포함된 패키지의 이름, 패키지 유형이 나열됩니다. 이러한 파일을 필터링하고 정렬하여 특정 파일, 디렉터리 또는 파일 확장자별 파일 유형을 확인할 수 있습니다. Google Cloud 콘솔에는 이 표에 페이지당 최대 1,200개의 취약점이 표시됩니다.

특정 CVE에 대한 자세한 내용을 보려면 CVE 이름을 클릭하세요.

버전 번호 및 영향을 받는 위치와 같은 취약점 발생 세부정보를 보려면 취약점 이름이 있는 행에서 보기 또는 해결된 항목 보기를 클릭합니다. 수정이 적용되지 않은 취약점의 경우 링크 텍스트는 보기이고 수정이 적용된 취약점의 경우 수정됨 보기입니다.

gcloud를 사용하여 발생 보기

Artifact Registry에서 이미지의 어커런스를 보려면 gcloud artifacts docker images list 명령어를 실행합니다.

gcloud artifacts docker images list --show-occurrences \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

각 항목의 의미는 다음과 같습니다.

- LOCATION은 저장소의 리전 또는 멀티 리전 위치입니다.

- PROJECT_ID는 Google Cloud 콘솔 프로젝트 ID입니다.

- REPOSITORY는 이미지가 저장된 저장소의 이름입니다.

- IMAGE_ID는 저장소의 이미지 이름입니다. 이 명령어로 이미지 태그를 지정할 수는 없습니다.

기본적으로 이 명령어는 최신 이미지 10개를 반환합니다. 다른 수의 이미지를 표시하려면 --show-occurrences-from 플래그를 사용합니다.

예를 들어 다음 명령어는 가장 최근 이미지 25개를 반환합니다.

gcloud artifacts docker images list --show-occurrences-from=25 \

us-central1-docker.pkg.dev/my-project/my-repo/my-image

출력은 다음과 유사합니다.

샘플 이미지 출력

{

"name": "projects/my-project/locations/us-central1/occurrences/22d3edfb-34f2-4d3f-be08-fd90c549f010",

"resource": {

"uri": "https://us-central1-docker.pkg.dev/my-project/my-repo/golang-nginx@sha256:5b54ef20748417ccdb0b87afedf98c44e699e2f59bd6cv48cbdc1ca2e72c80e3"

},

"noteName": "projects/my-project/locations/us-central1/notes/CVE-2005-2541",

"kind": "VULNERABILITY",

"createTime": "2025-01-21T15:57:01.238832Z",

"updateTime": "2025-01-21T15:57:01.238832Z",

"vulnerability": {

"severity": "CRITICAL",

"cvssScore": 10,

"packageIssue": [

{

"affectedLocation": {

"cpeUri": "cpe:/o:debian:debian_linux:12",

"package": "tar",

"version": {

"name": "1.34+dfsg",

"revision": "1.2+deb12u1",

"kind": "NORMAL"

}

},

"fixedLocation": {

"cpeUri": "cpe:/o:debian:debian_linux:12",

"package": "tar",

"version": {

"kind": "MAXIMUM"

}

},

"packageType": "OS",

"effectiveSeverity": "LOW",

"file_location": [

{

"file_path": "/var/lib/dpkg/status",

"layerDetails": {

"index": 0,

"diffID": "sha256:123",

"buildCommand": "FROM golang:example_sha256",

"BaseImages": [

{

"name": "library/golang",

},

],

},

},

],

}

],

"shortDescription": "CVE-2005-2541",

"longDescription": "NIST vectors: AV:N/AC:L/Au:N/C:C/I:C/A:C",

"relatedUrls": [

{

"url": "https://security-tracker.debian.org/tracker/CVE-2005-2541",

"label": "More Info"

}

],

"effectiveSeverity": "LOW",

"cvssVersion": "CVSS_VERSION_2",

"cvssV2": {

"baseScore": 10,

"attackVector": "ATTACK_VECTOR_NETWORK",

"attackComplexity": "ATTACK_COMPLEXITY_LOW",

"authentication": "AUTHENTICATION_NONE",

"confidentialityImpact": "IMPACT_COMPLETE",

"integrityImpact": "IMPACT_COMPLETE",

"availabilityImpact": "IMPACT_COMPLETE"

}

}

}

이미지 태그의 취약점 보기

이미지 태그의 취약점을 보려면 다음 명령어 중 하나를 입력하세요.

gcloud artifacts docker images describe \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID:TAG \

--show-package-vulnerability

또는

gcloud artifacts docker images describe \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID@sha256:HASH \

--show-package-vulnerability

각 항목의 의미는 다음과 같습니다.

- LOCATION은 저장소의 리전 또는 멀티 리전 위치입니다.

- PROJECT_ID는 Google Cloud 콘솔 프로젝트 ID입니다.

- REPOSITORY는 이미지가 저장된 저장소의 이름입니다.

- IMAGE_ID는 저장소의 이미지 이름입니다.

- TAG는 정보를 얻을 이미지 태그입니다.

- HASH은 이미지 다이제스트입니다.

Artifact Analysis는 packageType를 포함한 결과를 반환합니다.

취약점 어커런스 필터링

취약점 어커런스를 필터링하려면 --occurrence-filter 매개변수를 사용하세요.

gcloud artifacts docker images list --show-occurrences \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID \

--occurrence-filter=FILTER_EXPRESSION

각 항목의 의미는 다음과 같습니다.

- LOCATION은 저장소의 리전 또는 멀티 리전 위치입니다.

- PROJECT_ID는 Google Cloud 콘솔 프로젝트 ID입니다.

- REPOSITORY는 이미지가 저장된 저장소의 이름입니다.

- IMAGE_ID는 저장소의 이미지 이름입니다.

- FILTER_EXPRESSION은 취약점 어커런스 필터링에 설명된 형식의 샘플 필터링 표현식입니다.

특정 레이어의 취약점 보기

layerDetails 필드를 사용하여 취약한 패키지를 도입한 특정 레이어를 확인하고 해당 레이어에 관한 추가 정보를 볼 수 있습니다. 예를 들어 이미지의 다음 layerDetails 출력을 고려해 보세요.

"layerDetails": {

"index": 0,

"diffID": "sha256:123",

"buildCommand": "FROM golang:example_sha256",

"BaseImages": [

{

"name": "library/golang",

},

],

}

출력에 컨테이너 이미지의 레이어 색인이 0이고 레이어 해시가 sha256:123인 것으로 표시됩니다.

이 레이어를 빌드하는 데 사용된 Docker 빌드 명령어는 FROM golang:example_sha256이며, 이 레이어는 library/golang 기본 이미지에서도 찾을 수 있습니다.

API 또는 코드를 사용하여 발생 보기

이미지의 어커런스를 보려면 다음 형식으로 URL이 있는 이미지를 지정하세요.

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

API

cURL 사용

프로젝트에서 어커런스 목록을 가져오려면 다음 명령어를 사용하세요.

curl -X GET -H "Content-Type: application/json" -H \

"Authorization: Bearer $(gcloud auth print-access-token)" \

https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences

프로젝트의 취약점 요약을 가져오려면 다음 명령어를 사용하세요.

curl -X GET -H "Content-Type: application/json" -H \

"Authorization: Bearer $(gcloud auth print-access-token)" \

https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences:vulnerabilitySummary

특정 어커런스에 대한 세부정보를 가져오려면 다음을 실행하세요.

curl -X GET -H "Content-Type: application/json" -H \

"Authorization: Bearer $(gcloud auth print-access-token)" \

https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences/OCCURRENCE_ID

Java

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Java API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Go

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Go API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Node.js

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Node.js API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Ruby

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Ruby API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Python

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Python API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Cloud Build에서 발생 보기

Cloud Build를 사용하는 경우 Google Cloud 콘솔의 보안 통계 측면 패널에서 이미지 취약점을 확인할 수도 있습니다.

보안 통계 측면 패널에서는 Artifact Registry에 저장된 아티팩트의 빌드 보안 정보를 대략적으로 개요를 제공합니다. 측면 패널과 Cloud Build를 사용하여 소프트웨어 공급망을 보호하는 방법을 자세히 알아보려면 빌드 보안 통계 보기를 참고하세요.

어커런스 필터링

어커런스를 보기 전에 gcloud 명령어의 필터 문자열과 Artifact Analysis API를 사용하여 어커런스를 필터링할 수 있습니다. 다음 섹션에서는 지원되는 검색 필터를 설명합니다.

발견 어커런스 보기

이미지를 Artifact Registry에 처음으로 푸시하면 Artifact Registry에서 컨테이너 이미지의 초기 스캔에 대한 정보가 포함된 검색 어커런스를 생성합니다.

이미지의 탐색 어커런스를 검색하려면 다음 필터 표현식을 사용하세요.

kind="DISCOVERY" AND resourceUrl="RESOURCE_URL"

여기서 RESOURCE_URL의 형식은 다음과 같습니다.

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

gcloud

이미지의 탐색 어커런스를 확인합니다.

이 경우 명령어에 표현식이 직접 사용되지는 않지만 동일한 정보가 인수로 전달됩니다.

Artifact Registry:

gcloud artifacts docker images list --show-occurrences \

--occurrence-filter='kind="DISCOVERY"' --format=json \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

API

탐색 어커런스를 검색하려면 필터 표현식을 아래처럼 URL로 인코딩하고 GET 요청에 포함해야 합니다.

GET https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences?filter=kind%3D%22DISCOVERY%22%20AND%20resourceUrl%3D%22ENCODED_RESOURCE_URL%22

자세한 내용은 projects.occurrences.get API 엔드포인트를 참조하세요.

Java

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Java API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Go

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Go API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Node.js

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Node.js API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Ruby

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Ruby API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Python

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Python API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

취약점 어커런스 보기

특정 이미지의 취약점 어커런스를 보려면 필터 표현식을 사용하여 쿼리를 만듭니다.

kind="VULNERABILITY" AND resourceUrl="RESOURCE_URL"

여기서 RESOURCE_URL의 형식은 다음과 같습니다.

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

gcloud

이 경우 명령어에 표현식이 직접 사용되지는 않지만 동일한 정보가 인수로 전달됩니다.

Artifact Registry

gcloud artifacts docker images list --show-occurrences \

--occurrence-filter='kind="VULNERABILITY"' --format=json \

LOCATION-docker.pkg.dev/PROJECT_ID/REPOSITORY/IMAGE_ID

API

리소스 URL은 URL로 인코딩되어야 하며, 다음과 같이 GET 요청에 포함되어야 합니다.

GET https://containeranalysis.googleapis.com/v1/projects/PROJECT_ID/occurrences?filter=kind%3D%22VULNERABILITY%22%20AND%20resourceUrl%3D%22ENCODED_RESOURCE_URL%22

자세한 내용은 projects.occurrences.get API 엔드포인트를 참조하세요.

Java

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Java API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Go

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Go API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Node.js

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Node.js API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Ruby

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Ruby API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

Python

Artifact Analysis용 클라이언트 라이브러리를 설치하고 사용하는 방법은 Artifact Analysis 클라이언트 라이브러리를 참고하세요. 자세한 내용은 Artifact Analysis Python API 참고 문서를 참고하세요.

Artifact Analysis에 인증하려면 애플리케이션 기본 사용자 인증 정보를 설정합니다. 자세한 내용은 로컬 개발 환경의 인증 설정을 참조하세요.

특정 유형의 어커런스 보기

앞의 두 예시에 나온 필터 표현식의 유일한 차이점은 어커런스 유형을 식별하는 kind 값입니다. 이 필드를 사용하여 취약점 또는 배포와 같은 특정 유형의 어커런스로 목록을 제한할 수 있습니다.

특정 이미지의 어커런스를 검색하려면 다음 필터 표현식을 사용합니다.

kind="NOTE_KIND" AND resourceUrl="RESOURCE_URL"

각 항목의 의미는 다음과 같습니다.

- NOTE_KIND는 메모의 종류입니다.

- 예를 들어 탐색 어커런스를 나열하려면

DISCOVERY종류를 사용합니다. 탐색 어커런스는 이미지를 Artifact Registry에 처음으로 푸시할 때 생성됩니다. - 취약점 어커런스를 나열하려면

VULNERABILITY종류를 사용하세요.

- 예를 들어 탐색 어커런스를 나열하려면

-

RESOURCE_URL은

https://HOSTNAME/PROJECT_ID/IMAGE_ID@sha256:HASH이미지의 전체 URL입니다.

여러 이미지에서 특정 종류의 어커런스를 검색하는 필터 표현식은 다음과 같습니다.

kind="NOTE_KIND" AND has_prefix(resourceUrl, "RESOURCE_URL_PREFIX")

각 항목의 의미는 다음과 같습니다.

- RESOURCE_URL_PREFIX는 일부 이미지의 URL 프리픽스입니다.

- 이미지의 모든 버전을 나열하려면

https://HOSTNAME/PROJECT_ID/IMAGE_ID@를 사용하세요. - 프로젝트의 모든 이미지를 나열하려면

https://HOSTNAME/PROJECT_ID/을 사용하세요.

- 이미지의 모든 버전을 나열하려면

특정 메모와 연결된 이미지 보기

특정 메모 ID와 연결된 리소스 목록을 검색할 수 있습니다. 예를 들어 특정 CVE 취약점이 있는 이미지를 나열할 수 있습니다.

프로젝트에서 특정 메모와 연결된 모든 이미지를 나열하려면 다음 필터 표현식을 사용합니다.

noteProjectId="PROVIDER_PROJECT_ID" AND noteId="NOTE_ID"

특정 메모의 특정 이미지를 확인하려면 다음 필터 표현식을 사용합니다.

resourceUrl="RESOURCE_URL" AND noteProjectId="PROVIDER_PROJECT_ID" \ AND noteId="NOTE_ID"

각 항목의 의미는 다음과 같습니다.

- PROVIDER_PROJECT_ID는 제공업체 프로젝트의 ID입니다. 예를 들어

goog-vulnz는 기본 취약점 분석을 제공합니다. - NOTE_ID는 메모의 ID입니다. 보안 관련 메모는 대개

CVE-2019-12345형식입니다. -

RESOURCE_URL은

https://HOSTNAME/PROJECT_ID/IMAGE_ID@sha256:HASH이미지의 전체 URL입니다.

예를 들어 Google에서 분석한 대로 CVE-2017-16231의 어커런스가 있는 모든 이미지를 확인하려면 다음 필터 표현식을 사용합니다.

noteProjectId="goog-vulnz" AND noteId="CVE-2017-16231"

다음 단계

Pub/Sub 알림을 사용하여 취약점 및 기타 메타데이터에 관한 알림을 받습니다.

Kritis 서명자와 바우처를 사용하면 빌드 파이프라인의 일부로 Binary Authorization 증명을 만들 수 있습니다. 이러한 도구는 취약점 스캔 결과를 기반으로 Binary Authorization 증명을 만들 수 있습니다. 자세한 내용은 Kritis Signer로 증명 만들기 또는 Voucher로 증명 만들기를 참고하세요.