Questo documento del Google Cloud framework dell'architettura fornisce le best practice per l'implementazione di controlli di logging e rilevamento.

I controlli di rilevamento utilizzano la telemetria per rilevare errori di configurazione, vulnerabilità e attività potenzialmente dannose in un ambiente cloud. Google Cloud ti consente di creare controlli di monitoraggio e rilevamento personalizzati per il tuo ambiente. Questa sezione descrive queste funzionalità aggiuntive e i consigli per il loro utilizzo.

Monitorare le prestazioni della rete

Network Intelligence Center ti offre visibilità sul rendimento della topologia e dell'architettura della rete. Puoi ottenere informazioni dettagliate sul rendimento della rete e poi utilizzare queste informazioni per ottimizzare il deployment eliminando i colli di bottiglia nei tuoi servizi. Connectivity Tests ti fornisce informazioni sulle regole e sui criteri del firewall applicati al percorso di rete.

Monitorare e prevenire l'esfiltrazione dei dati.

L'esfiltrazione di dati è una preoccupazione fondamentale per le organizzazioni. In genere si verifica quando una persona autorizzata estrae i dati da un sistema protetto e poi li condivide con una parte non autorizzata o li sposta in un sistema non sicuro.

Google Cloud offre diverse funzionalità e strumenti che ti aiutano a rilevare e prevenire l'esfiltrazione di dati. Per ulteriori informazioni, consulta la sezione sulla prevenzione dell'esfiltrazione dei dati.

Centralizza il monitoraggio

Security Command Center offre visibilità sulle risorse di cui disponi Google Cloud e sul loro stato di sicurezza. Security Command Center ti aiuta a prevenire, rilevare e rispondere alle minacce. Fornisce una dashboard centralizzata che puoi utilizzare per identificare le configurazioni errate della sicurezza nelle macchine virtuali, nelle reti, nelle applicazioni e nei bucket di archiviazione. Puoi risolvere questi problemi prima che provochino danni o perdite per l'azienda. Le funzionalità integrate di Security Command Center possono rivelare attività sospette nei log di sicurezza di Cloud Logging o indicare macchine virtuali compromesse.

Per rispondere alle minacce, puoi seguire i suggerimenti di immediata utilità pratica o esportare i log nel tuo sistema SIEM per analizzarli più a fondo. Per informazioni sull'utilizzo di un sistema SIEM con Google Cloud, consulta Analisi dei log di sicurezza in Google Cloud.

Security Command Center fornisce anche più rilevatori che ti aiutano ad analizzare la sicurezza della tua infrastruttura. Questi rilevatori includono:

Anche altri Google Cloud servizi, come i log di Google Cloud Armor, forniscono risultati da visualizzare in Security Command Center.

Attiva i servizi necessari per i tuoi carichi di lavoro, quindi monitora e analizza solo i dati importanti. Per ulteriori informazioni sull'attivazione della registrazione nei servizi, consulta la sezione Attivare i log in Analisi dei log di sicurezza in Google Cloud.

Monitorare le minacce

Event Threat Detection è un servizio gestito facoltativo di Security Command Center Premium che rileva le minacce nello stream di log. Utilizzando Event Threat Detection, puoi rilevare minacce costose e ad alto rischio come malware, cryptomining, accessi non autorizzati alle risorseGoogle Cloud , attacchi DDoS e attacchi brute-force contro SSH. Utilizzando le funzionalità dello strumento per analizzare grandi volumi di dati di log, i team di sicurezza possono identificare rapidamente gli incidenti ad alto rischio e concentrarsi sulla risoluzione.

Per contribuire a rilevare gli account utente potenzialmente compromessi nella tua organizzazione, utilizza i log della piattaforma Cloud per le azioni sensibili per identificare quando vengono intraprese azioni sensibili e per confermare che utenti validi le hanno intraprese per scopi validi. Un'azione sensibile è un'azione, come l'aggiunta di un ruolo con privilegi elevati, che potrebbe danneggiare la tua attività se un utente malintenzionato la eseguisse. Utilizza Cloud Logging per visualizzare, monitorare, e eseguire query sui log della piattaforma Cloud per le azioni sensibili. Puoi anche visualizzare le voci del log delle azioni sensibili con il servizio Azioni sensibili, un servizio integrato di Security Command Center Premium.

Google Security Operations può archiviare e analizzare tutti i dati di sicurezza in modo centralizzato. Per aiutarti a vedere l'intera durata di un attacco, Google SecOps può mappare i log in un modello comune, arricchirli e poi collegarli in sequenze temporali. Inoltre, puoi utilizzare Google SecOps per creare regole di rilevamento, impostare la corrispondenza degli indicatori di compromissione (IoC) ed eseguire attività di ricerca di minacce. Scrivi le regole di rilevamento nel linguaggio YARA-L. Per esempi di regole di rilevamento delle minacce in YARA-L, consulta il repository Community Security Analytics (CSA). Oltre a scrivere le tue regole, puoi sfruttare i rivelazioni selezionate in Google SecOps. Questi rilevamenti selezionati sono un insieme di regole YARA-L predefinite e gestite che possono aiutarti a identificare le minacce.

Un'altra opzione per centralizzare i log per analisi, audit e indagini sulla sicurezza è utilizzare BigQuery. In BigQuery, puoi monitorare minacce o configurazioni errate comuni utilizzando query SQL (ad esempio quelle nel repository CSA) per analizzare le modifiche alle autorizzazioni, l'attività di provisioning, l'utilizzo dei carichi di lavoro, l'accesso ai dati e l'attività di rete. Per ulteriori informazioni sull'analisi dei log di sicurezza in BigQuery, dalla configurazione all'analisi, consulta Analisi dei log di sicurezza in Google Cloud.

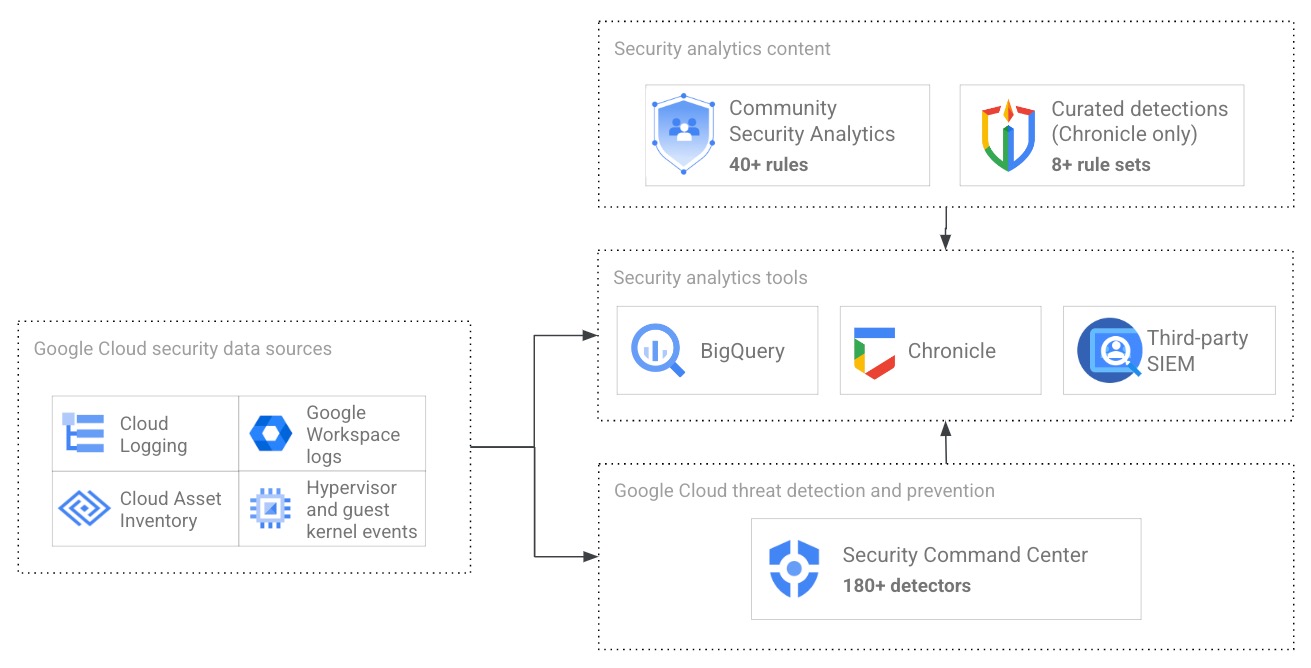

Il seguente diagramma mostra come centralizzare il monitoraggio utilizzando sia le funzionalità di rilevamento delle minacce integrate di Security Command Center sia il rilevamento delle minacce eseguito in BigQuery, Google Security Operations o un SIEM di terze parti.

Come mostrato nel diagramma, esistono diverse origini dati di sicurezza che devi monitorare. Queste origini dati includono i log di Cloud Logging, le modifiche degli asset da Cloud Asset Inventory, i log di Google Workspace o gli eventi dell'hypervisor o di un kernel guest. Il diagramma mostra che puoi utilizzare Security Command Center per monitorare queste origini dati. Questo monitoraggio viene eseguito automaticamente a condizione che tu abbia attivato le funzionalità e i rilevatori di minacce appropriati in Security Command Center. Il diagramma mostra che puoi anche monitorare le minacce esportando i dati sulla sicurezza e i risultati di Security Command Center in uno strumento di analisi come BigQuery, Google Security Operations o un SIEM di terze parti. Nel tuo strumento di analisi, il diagramma spiega che puoi eseguire ulteriori analisi e indagini utilizzando e estendendo query e regole come quelle disponibili in CSA.

Passaggi successivi

Scopri di più su logging e rilevamento con le seguenti risorse: