ハクティビズムの世界的な復活で防御側は警戒強化が必要に

Mandiant

※この投稿は米国時間 2024 年 6 月 28 日に、Google Cloud blog に投稿されたものの抄訳です。

2022 年初頭以降、Mandiant はハクティビストの戦術や手法を利用したアクターによる脅威活動の復活と激化を確認しています。ハクティビズムがオンライン アクティビズムの一形態として出現してから数十年が経過し、防御側の多くがハクティビズムを深刻な脅威と捉えてから数年が経過しました。しかし、この新世代のハクティビズムは、さまざまなアクターが特定の目的のために利用する戦術を、複雑かつ影響力の大きい形で取り込むように成長しています。

昨今のハクティビストは侵入と情報工作の両方で能力が高まっており、これは大規模な破壊的攻撃の実施、ネットワーク侵害による情報漏洩、情報工作の実施、さらには現実世界のプロセスの改ざんなど、さまざまな活動に表れています。スキルを活かして良くも悪くも名を揚げ、政治的イデオロギーを広めて、国家の戦略的利益を積極的に支えてきました。ハクティビストの戦術に支えられているさまざまな目標と相まって、ハクティビストのペルソナがもたらす匿名性により、サイバー領域を通じて影響を及ぼそうとする国家アクターと非国家アクターのどちらにとってもハクティビストのペルソナは最重要になっています。

このブログ投稿では、ハクティビズムの脅威の状況に関する Mandiant の分析を紹介するとともに、そのようなグループがもたらすリスクのレベルを把握し評価するための分析ツールを提供します。ハクティビスト アクター、その主張、攻撃をトラッキングしてきた長年の経験に基づく当社の分析情報は、組織が自社のネットワークや株式に対する重大な脅威活動を把握し、その優先順位を付ける際に役立つことを目的としています。

図 1. ハクティビストが脅威活動を宣伝するために使用した画像のサンプル

防御側がサイバー攻撃を予測するには、先を見越してハクティビストの脅威をモニタリングする必要がある

Mandiant は、アクターが政治的または社会的なアクティビズムを行う意図を公表して攻撃を主張または実施する場合、その活動をハクティビズムとみなします。ハクティビズムの大規模な復活は防御側にとって重要な課題となっています。それは、防御側が先を見越してノイズを選別し、巧妙さの度合いがさまざまな多くのアクターがもたらすリスクを評価する必要があるためです。多くの場合、ハクティビスト活動の脅威はわずかですが、Mandiant がトラッキングした最も重大なハクティビスト活動において、脅威アクターはハイブリッド活動で複数の戦術を意図的に重ねており、各要素の効果が他の要素を拡大するような方法をとっていました。被害者に深刻な被害をもたらす可能性のあるハイブリッド活動を支えるために、ハクティビストの戦術を国家アクターが意図的に採用するケースもあります。活動の規模と複雑さが増し、新たなアクターがハクティビストの戦術を利用するようになると、防御側は、新たな、そして進化するさまざまな脅威をフィルタ、評価、無力化する方法を決めなければなりません。先を見越してハクティビストの脅威をモニタリングすると、防御側にさまざまなメリットが生まれます。

-

ハクティビズムのメッセージや活動をモニタリングすることで、巧妙なアクターによる脅威活動を防御側にいち早く警告することができます。これは、ハクティビズムがあからさまな性質を持っているためだけでなく、国家や犯罪者による活動を隠すためにハクティビズムが利用されるためでもあります。

-

ハクティビズム活動は、過去 2 年間にその頻度と範囲が増大したことで、さまざまな組織の脅威になっています。ほとんどの攻撃が重大な影響を及ぼさないとしても、防御側は先を見越して重要でない大量の活動をフィルタして、組織が実質的に標的にされている兆候を特定し、軽減戦略を練る必要があります。

-

多くの場合、ハクティビストの攻撃は世界的な出来事に触発されたものですが、必ずしもその出来事そのものに関与しているわけではない組織が標的になることもよくあります。アクターは、無関係そうな組織を標的にすることで、より大規模な攻撃を主張したり、人目を引くような標的(重要なインフラストラクチャや大企業など)を選んだりできるようになります。そうしてグループの威信を高め、攻撃をアピールしようとします。防御側は先を見越してモニタリングすることで、ある組織や地域が一般的に高いリスクにさらされるときや、ハクティビストによる攻撃の前兆となるような出来事、ハクティビストが同様の業界や組織を標的としたキャンペーンを開始したときを特定できます。

-

サイバーセキュリティの成熟度が低い地域や業界にあるネットワークでは、脅威はさらに大きくなり、そのような活動によって被害者が重大な影響や長期の影響を受ける可能性も高くなります。そのような場合、先を見越したモニタリングは他の検出メカニズムと同じ役割を果たし、組織はネットワークに対する差し迫った脅威を特定して軽減することができます。

規模が拡大し巧妙さが増した新世代のハクティビズム

「ハクティビズム」という用語は、ハッカー集団 Cult of the Dead Cow のメンバーによって 1990 年代半ばに作られました。元々は「オンライン アクティビズム」(人々に影響を与えたり政治的またはイデオロギー的な信念を伝えたりするために攻撃を行うことで、アクターが被害者に損害を与えようとする活動)を指す用語でした。当初、ほとんどのハクティビスト グループは政府や政治機関を脅かす反体制的な目的が動機だと主張していました。2010 年代に入ると、アノニマス集団に所属するようなハクティビスト アクターが、分散型サービス拒否攻撃(DDos 攻撃)などの脅威に対する耐性の低いネットワークに影響を与えるようになります。そして多くの場合、広くメディアの注目を集めました。しかし、サイバーセキュリティが成熟し、コンテンツ配信ネットワーク(CDN)の構築などでネットワークのレジリエンスが高まり、一部の地域で法執行機関がこうしたアクターに対し法的措置を取るようになると、反体制的なハクティビズムの運動や手法は徐々に関連性を失っていきました。

何年もの間ほとんどが低強度で影響の小さい活動でしたが、ロシアのウクライナ侵攻やイスラエルとハマスの紛争の勃発を機に、新たなハクティビスト グループと戦術が大々的に復活したのを確認しました。さまざまなハクティビストのペルソナやグループが紛争の当事者に忠誠を誓い、そうした忠誠の下で、多くの組織や政府を標的にしています。攻撃の影響は、紛争に関与する利害関係者だけでなく、国境を越えて、国籍、商取引関係、忠誠の対立といった緩やかな関連性を持つ第三者にも及んでいます。

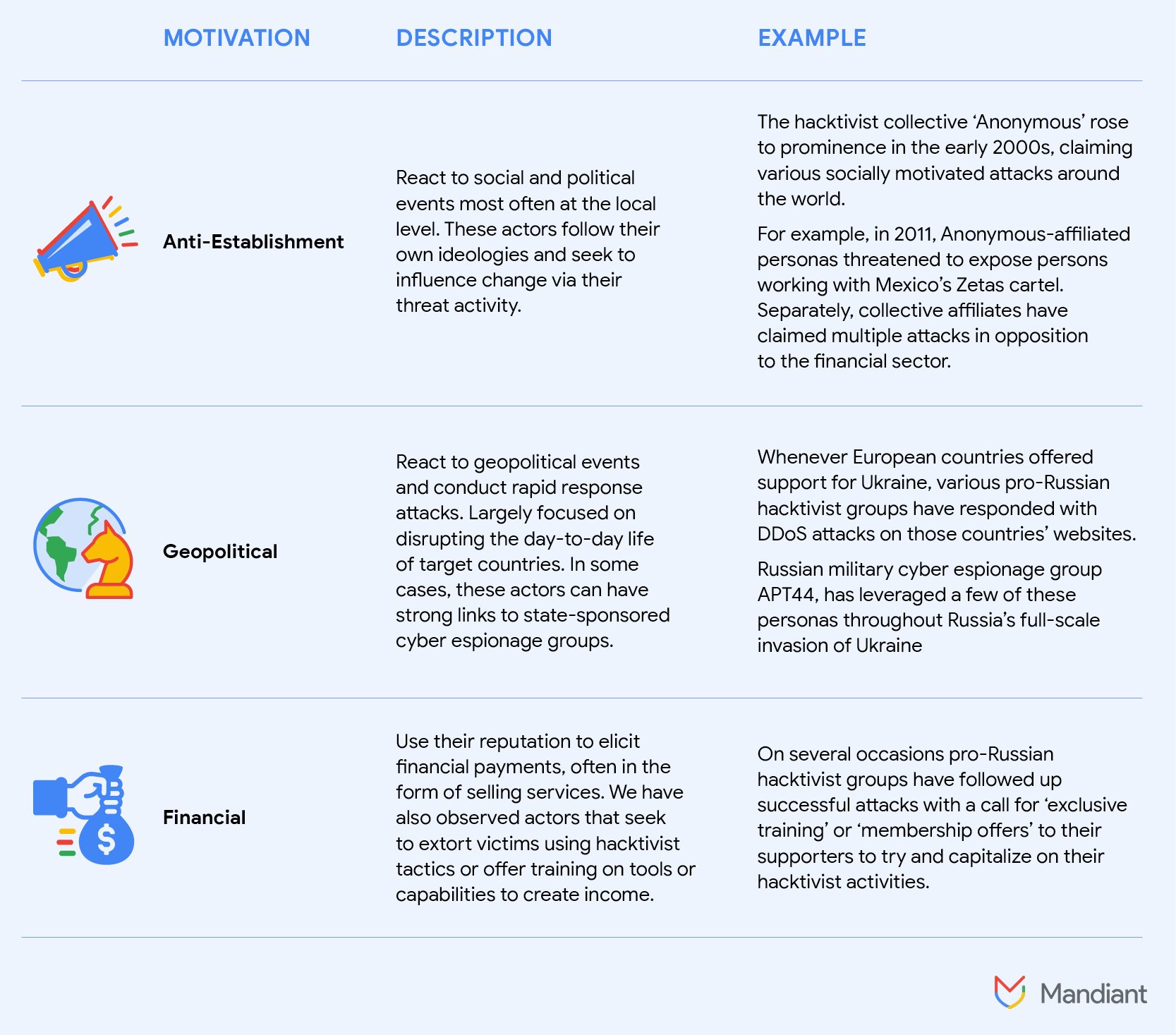

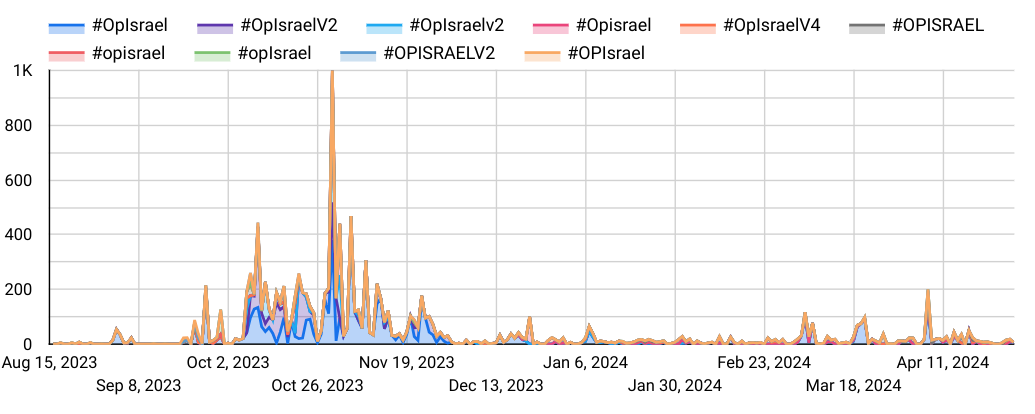

こうしたハクティビスト活動の新たな波は、特にグループや活動の規模と範囲の面で、これまでの活動とは異なっています。一部のハクティビスト アクターは、脅威活動を宣伝して人々に影響を与えるために、メッセージと並行して攻撃をより効果的に行うなど、巧妙さが増しています。今やハクティビズムは、「伝統的な」反体制ハクティビズムを反映したイデオロギーに動機づけられた能力の低いアクターだけで構成されるものではなくなりました。地政学的、金銭的な動機を持つグループがハクティビストを装って脅威活動をわかりにくくしようとする傾向を、頻繁に確認しています。国家が支援する活動の隠れ蓑としてハクティビストを装うというコンセプトは 10 年以上前からありますが、以前に確認したハクティビスト活動全体の頻度、量、強度は、今ほどではありませんでした。

図 2. ハクティビストを脅威活動に駆り立てる 3 種類の動機

ハクティビストは必ずしも 1 つの動機に基づいて行動しているわけではありません。こうした脅威活動はさまざまなカテゴリの間で揺れ動くのが一般的であり、進化するグループのダイナミクスと並行して変化することさえあります。そのため、ハクティビストの脅威活動の背後にある動機を理解するには、長期にわたるコンテキスト分析が必要となります。

メディアはメッセージ: ハクティビストが戦略的メッセージを宣伝することでアクターによる情報工作が可能に

影響力は、ハクティビストの攻撃の中心的な要素です。ハクティビズムは多くの場合、情報環境を操作するために欺瞞的な戦術をとる秘密情報工作と、機能の面で一致しています。ハクティビストのペルソナを介して行われる戦略的なストーリーの宣伝を通じて、工作員は、攻撃の実際の影響や認知される影響を最大化したり、計画を推進するために注目を集めたりできます。アクターの主張が政治的または社会的なアクティビズムであることが直接述べられているか暗示されており、ペルソナの作成、メッセージのカスタマイズ、そして多くの場合は破壊的なサイバー活動という 3 つの主な戦術の組み合わせが伴っている場合、Mandiant はその活動をハクティビズムとみなします。注目すべきは、ハクティビズムがそのような影響力を獲得するには、こうした戦術が不可欠だということです。前述したようにハクティビズムの復活につながっている要因はたくさん考えられますが、メッセージを伝え、身元をわかりにくくするためのメカニズムが組み込まれていることも、さまざまな動機を持つアクターにとってハクティビストの戦術が魅力的に見える原因になっている可能性があります。

図 3. ハクティビズムの脅威活動の要素

ハクティビストの戦術を利用するアクターは明確なペルソナを使用して、実際の工作員の身元をわかりにくくし、場合によっては特定の問題や出来事に対する本質的な公的支援の印象を作り出します。

ハクティビストのペルソナは多くの場合、直接的な主張によって、またはソーシャル メディアやアクターが所有するサイトなどのペルソナに関連するオンライン アセットを利用してメッセージを宣伝します。たとえば、改ざんされた情報や虚偽の情報を掲載する「汚染されたリーク」の配信や、地政学的または文化的な出来事と並行した大規模な DDoS キャンペーンを行うことで、攻撃そのものに意味を持たせることもあります。戦略的な標的設定やその他の人目を引くような主張でも、グループが主要メディアで取り上げられる可能性が高まります。

Mandiant は、アクターの動機、能力、影響力について結論を出す前に、グループのメッセージ、主張、入手可能な独立した証拠を慎重に分析することを重視しています。これは、ハクティビストの戦術が動機となって、アクターが活動の影響力を誇張したり、不正確な主張や完全に捏造した主張を行ったりするためです。ハクティビストのペルソナとその行動の影響を適切に理解するには、時間をかけて、他のアクターとのやり取りの観点から、一貫した分析を行う必要があります。決定的な証拠を掴めない場合もあります。

動機が地政学的なハクティビストは多くの場合、国家の戦略的目的を推進する

ハクティビストの戦術と情報工作の要素は本質的に重複していることから、動機が地政学的なハクティビスト アクターは多くの場合、国家の戦略的目標の推進に協力します。ほとんどの場合、ハクティビストは独立して活動していると考えられますが、最近では、国家の支援を受けたサイバー エスピオナージ グループと強いつながりを持つアクターの事例も明らかになっています。

動機が地政学的なハクティビストは国家とつながっている

国家の支援を受けたアクターの中には、活動の隠れ蓑としてハクティビストの仲介役を設けたり、ハクティビストのペルソナとのつながりを築いたりする者もいます。ハクティビストのペルソナはそのようなアクターに対し、本来であれば秘密裏に伝えるメッセージを、サイバー脅威活動をもっともらしく否認するベールで覆って拡散するメカニズムを提供します。こうしたケースでは、ハクティビストのメッセージで特定のストーリーに注目を集めたり、現実の出来事に影響を与えて物理的な結果をもたらしたりすることができます。その一方で、このような仲介役を利用することでもっともらしい否認が可能となり、特定の出来事や問題に関連する直接の当事者と第三者の両方に脅威が拡大します。ハクティビストのペルソナは十分なリソースを持つアクターに対し、永続的な資産やハクティビストのブランドを築いたり利用したりする能力も提供し、メッセージが望ましい対象者に届く可能性を高めています。

-

当社は 2024 年、ロシアの軍事グループ APT44(通称 Sandworm、FROZENBARENTS、Seashell Blizzard)がハクティビストのペルソナを資産として育成し、一連の戦時破壊工作を担当したと主張して、破壊工作の成功に関するストーリーを広めた方法についてのレポートを公開しました。

-

米国政府がイスラム革命防衛隊(IRGC)と結び付けている親イラン派の「CyberAv3ngers」や、イラン政府がイスラエルによるものとしている親イスラエル派の「Gonjeshke Darande」(Predatory Sparrow、肉食スズメ)など、ハクティビスト グループに対する国家の支援も公的な情報源が指摘しています。

-

早くも 2014 年にはソニー ピクチャーズ エンタテインメントが標的となった象徴的な攻撃があり、国家がハクティビストのブランドを利用してサイバー脅威活動を行っていることが示されました。Guardians of Peace(#GOP)という見せかけのハクティビストがソニーのインフラストラクチャを一掃して大量の機密情報を漏洩させたこの攻撃は、米国連邦捜査局(FBI)によって北朝鮮政府によるものだとされました。

動機が地政学的なハクティビストは独立して行動する可能性が高い

当社がトラッキングしている、最近活発な注目度の高いハクティビスト グループの多くは、自分たちの活動が国家の利益を支えていると明言していますが、こうした忠誠の誓いは、必ずしもそのようなグループのすべてが国家とつながっていることを意味するわけではありません。ハクティビスト グループが独立して活動しているように見えても、支持する国家や政治グループのリーダーから伝えられた政治的レトリックや政策目標を解釈して、それを活動の指針にしているケースも最近確認しています。その場合、脅威活動は国家の指導部に指示されたものでなくても、特定の目的を推進する役割を果たします。

-

たとえば 2022 年 6 月 18 日、リトアニアは、ヨーロッパの制裁の対象となっている物資をロシア極西の飛び地であるカリーニングラードに鉄道で輸送することを禁止しました。この禁止措置の後、親ロシア派のハクティビスト グループは、リトアニアの措置には報いがあるだろうとロシアの指導部が警告したことを受け、複数の分野にわたるリトアニアの法人への攻撃を発表しました。攻撃は両国が合意に達するまで続きました。

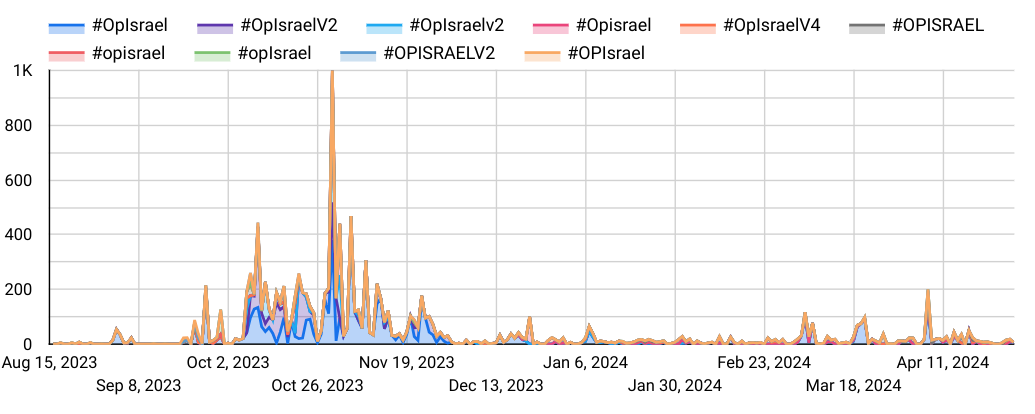

キャンペーンが長期化するケースや、時間をかけて異なるグループによって復活させられるケースも確認しています。たとえば、中東でコッズの日などの祝祭日に関連してよく確認しているハクティビスト活動の反復的な急増や、少なくとも 2013 年以降に増えて毎年イスラエルを標的にしたあらゆるハクティビスト活動を伴うようになった #OpIsrael の再燃が挙げられます。

図 4. 2023 年 8 月~2024 年 4 月の OpIsrael の DDoS 活動

今後の展望

10 年以上前に現れた元々のハクティビスト グループに似ている部分もあるものの、現在のハクティビズムの波は、絶えず進化し続ける明確な特徴を示しています。しかし、この新世代のハクティビズムがサイバー脅威活動の複数の構成要素とどのように相互作用し依存しているかというダイナミズムは複雑であり、現在の分析ではあまり明確になっていません。複数の動機を持つさまざまなアクターに採用されているハクティビストの最新の戦術は、サイバー侵入や情報工作に関連するさまざまな手法に依存しています。各ハクティビストのペルソナは、独自のイデオロギーを支持したり、地政学的な出来事に影響を与えたり、金銭的な利益を得たりするために、独自の手法を採用し、さまざまな方法で活動しています。

防御側は、アクターに対する効果的な防御とポリシーを構築するために、こうしたグループがどのように活動し、連携しているのかや、どのような手法を好み、どのような手法で最も成功しているのか、そして活動のその他の構成要素について把握するように先を見越して努めなければなりません。この脅威に対処する際の主な課題は、ハクティビスト アクターがさまざまな分野の手法を利用し、多くの場合セキュリティ コミュニティによって別々にトラッキングされてきた方法を融合していることです。この課題については今後のブログ投稿で取り上げる予定です。

このような脅威活動やその他の脅威活動から保護するための一般的な軽減戦略に関する追加のガイダンスについては、以下のドキュメントをご覧ください。

付録: ハクティビスト アクターが採用する一般的なサイバー妨害手法

-Mandiant、執筆者: Daniel Kapellmann Zafra、Alden Wahlstrom、James Sadowski、Josh Palatucci、Davyn Baumann、Jose Nazario