ブラジルのユーザーと企業を標的とするサイバー脅威の分析情報

Threat Analysis Group

Mandiant

※この投稿は米国時間 2024 年 6 月 13 日に、Google Cloud blog に投稿されたものの抄訳です。

ブラジルでは、個人と組織ともにグローバルな脅威とローカルな脅威が複雑に入り混じった、独特のサイバー脅威の状況に直面しており、個人、組織、ブラジル社会の重要な分野に大きなリスクがもたらされています。世界各地で活発にキャンペーンを繰り広げるサイバー エスピオナージ脅威アクターの多くは、ブラジル社会の重要な分野にも活発に侵入を試みています。ランサムウェアとデータ窃盗が増え続け、世界的に多重脅迫が増加している状況も、ブラジルに脅威をもたらしています。その一方、ブラジルの脅威の状況は、アカウントの乗っ取り、カーディングと詐欺、バンキング マルウェアのデプロイ、ブラジル人を標的とするその他のサイバー脅威の促進において脅威アクターが連携している、国内サイバー犯罪市場の動向によって形成されます。ブラジルが先頭に立つグローバル サウスの台頭は、地政学的な状況の大きな変動を示しており、サイバー領域にも影響が及んでいます。ブラジルは、影響力の増大に伴ってデジタル フットプリントも増加し、グローバルな脅威アクターと国内脅威アクターの両方に由来するサイバー脅威の標的としての魅力がますます高まっています。

このブログ投稿は、ブラジルの脅威の状況に対する Google の理解を結集し、Google の脅威分析グループ(TAG)の分析情報と Mandiant の第一線のインテリジェンスを組み合わせています。世界的な問題におけるブラジルの経済的および地政学的な役割が高まり続けるなか、脅威アクターはさまざまな動機から、ブラジル人が社会のあらゆる側面で依存しているデジタル インフラストラクチャを悪用する機会をさらに追求するでしょう。グローバルな視点を共有することで、これらの脅威の軽減において復元力が高まることを願っています。

Google は研究から得た結果を活かして、プロダクトの安全とセキュリティを向上させ、デフォルトでセキュアにしています。ChromeOS にはランサムウェアから保護する予防的なセキュリティが組み込まれており、企業向け、教育機関向け、または一般消費者向けの ChromeOS デバイスでこれまでランサムウェア攻撃は報告されていません。Google のセキュリティ チームは新しい脅威活動を継続的にモニタリングしており、特定したすべてのウェブサイトとドメインをセーフ ブラウジングに追加して、さらなるエクスプロイトからユーザーを保護しています。Google は Android の検出機能をデプロイして継続的に更新し、ユーザーのデバイスを保護して、悪意のあるアクターによる Google Play ストアへのマルウェアの公開を阻止しています。標的となっている Gmail と Workspace のユーザーに対して、政府が支援する攻撃のアラートを送信してその活動を通知し、潜在的な標的が Chrome のセーフ ブラウジング保護強化機能を有効にし、すべてのデバイスを更新するようすすめています。

ブラジルを標的としたサイバー エスピオナージ活動

ブラジルは世界的な影響力を持つ大国であり、南米で最大の経済力を有しているため、この数年にわたり、中華人民共和国(PRC)、ロシア、北朝鮮の政府の支援を受けたグループに標的にされるなど、サイバー エスピオナージ アクターの関心を集めています。

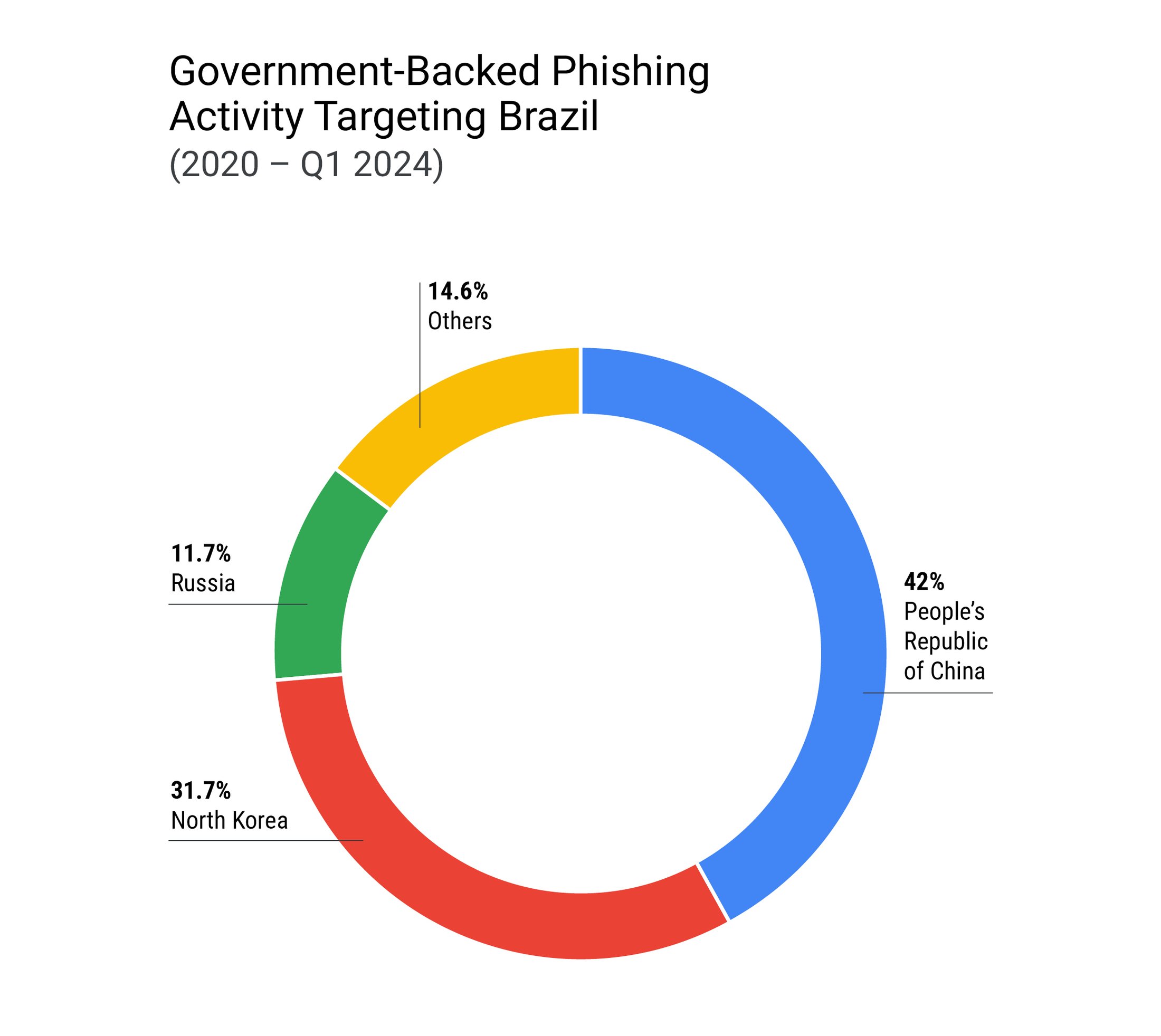

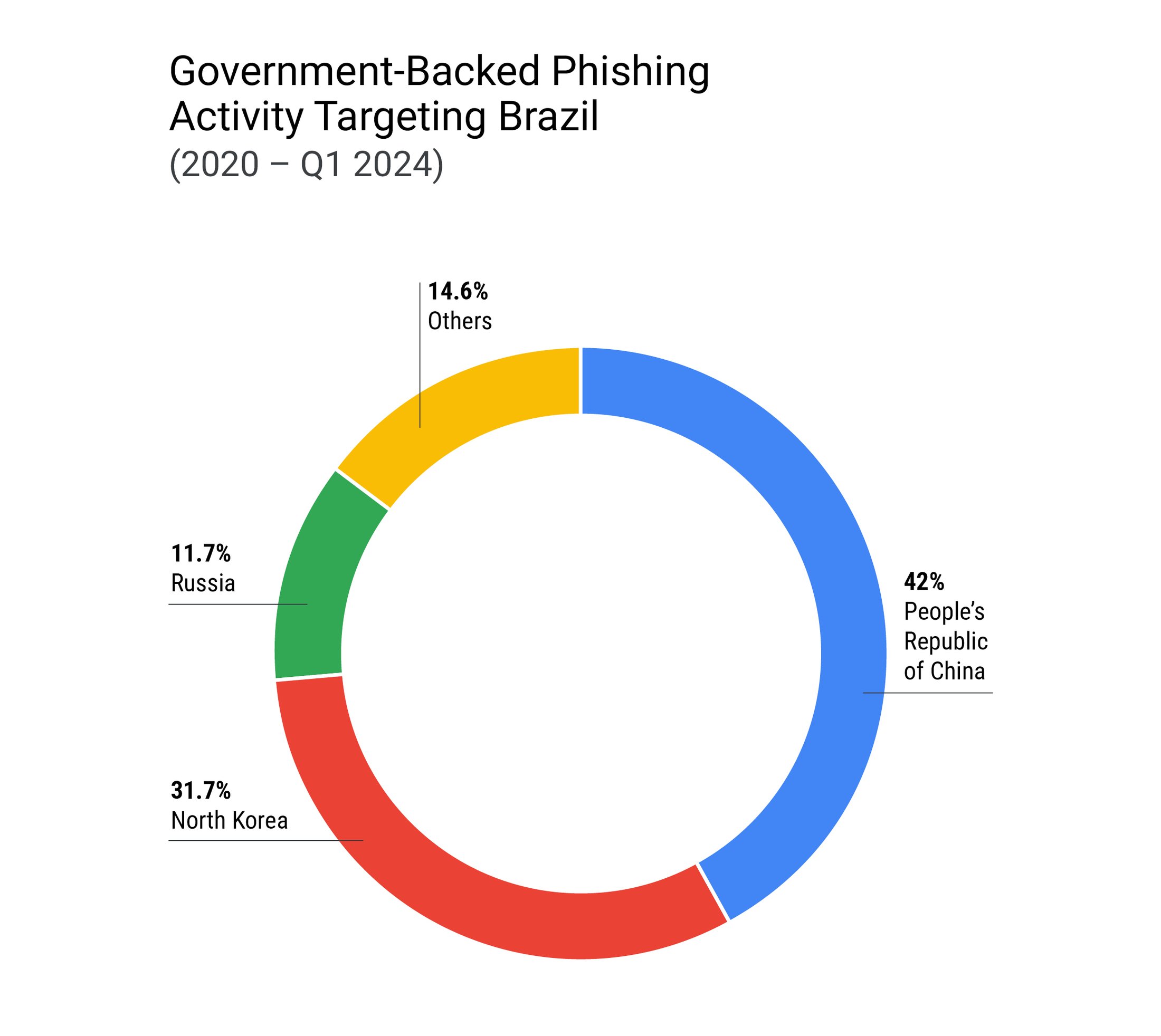

2020 年以降、10 を超える国のサイバー エスピオナージ グループがブラジルのユーザーを標的にしていますが、政府が支援するフィッシング活動の 85% 以上は 中国、北朝鮮、ロシアのグループに集中しています。ブラジルに標的を絞った場合のこれらのグループによる攻撃は、より幅広い視野において他の場所で目にされる優先項目と標的となる業種の傾向を反映しています。たとえば、北朝鮮の政府の支援を受けたグループは、ブラジルの暗号通貨企業や、航空宇宙、防衛、政府の標的対象に強い関心を示しています。一方、中国 のグループは、ブラジルの政府機関とエネルギー部門を標的にしています。ロシアのサイバー エスピオナージ グループは 10 年以上前から定期的にブラジルのユーザーを標的としていましたが、ロシアがウクライナでの戦争を開始して以来、ブラジルを標的としたロシアの活動は大幅に縮小しました。これは、ロシアとウクライナの間の戦争に関連して、リソースをウクライナと NATO の標的に集中するロシアの取り組みを示している可能性が高いでしょう。

上述の例は、サイバー エスピオナージ アクターがブラジルのユーザーや組織を標的にした最近の例と過去の例を取り上げています。これらのキャンペーンは、成功した侵害やエクスプロイトを意味するものではなく、標的としたことを指していることにご注意ください。

ブラジルを標的とした中国のサイバー エスピオナージ活動

中華人民共和国(PRC)に関連付けられる、ブラジルを標的としたサイバー エスピオナージ活動は、10 年以上前から実施されています。2020 年以降、15 の中国のサイバー エスピオナージ グループがブラジルのユーザーを標的にしたことを確認しており、ブラジルを標的とした、政府が支援するフィッシング活動の 40% 以上がこれらのグループによるものです。ブラジルはラテンアメリカで最大となる中国の投資の受け入れ国であり、この大量の中国のサイバー エスピオナージ活動は、中国の一帯一路構想に含まれる国など、中国政府が集中的に投資してきた他の地域での活動を彷彿とさせます。中国のグループは、Gmail ユーザー以外にも、ブラジルの軍隊、連邦政府、外交組織、複数の州政府を標的としています。これらのグループは、フィッシングからマルウェアの配布、既知の脆弱性の悪用まで、さまざまな戦術でブラジルのユーザーを標的にしています。

たとえば、2023 年 8 月に Google は、ブラジルの行政機関の 200 人近くのユーザーを標的とした、ある 中国 グループのキャンペーンを検出しました。フィッシング メールには、既知のフィッシング ドメインでホストされている暗号化された ZIP アーカイブへのリンクが含まれていました。ブラジルの州政府の組織も標的となっています。2022 年後半、中国 のアクターは、オペレーショナル リレー ボックス(ORB)ネットワークを利用して活動を匿名化し、2,000 近くのメールアドレスに送りつけようとする大規模フィッシング キャンペーンを試みました。うち 70 のメールアドレスは国別コード トップレベル ドメイン .br を使用しており、ほとんどがブラジルの州政府機関に帰属していました。Gmail がブロックしたこの大量のメールには、CVE-2022-41352(攻撃者が任意のファイルをアップロードして、他のユーザー アカウントへの不正アクセスを実現する、Zimbra Collaboration Suite の N デイ脆弱性)を悪用するように設計された不正な TAR ファイルが添付されていました。世界各地の組織を標的にしたこのキャンペーンは、標的となる宛先メールアドレスの大半がドメイン管理者(例: admin@[ドメイン名].gov.br)であり、日和見的であるように見えました。

地方や州のエンティティを対象とする 中国 のサイバー エスピオナージ活動は、ブラジルを含む世界各地で同種の標的を集中的に狙った、UNC4841 などの脅威アクターのキャンペーンを踏まえると、注目に値します。2023 年に UNC4841 は、Barracuda Email Security Gateway の脆弱性を悪用する一環として、複数の業種にまたがって州レベルの商業の奨励に重点を置くブラジルのある経済団体を標的としました。

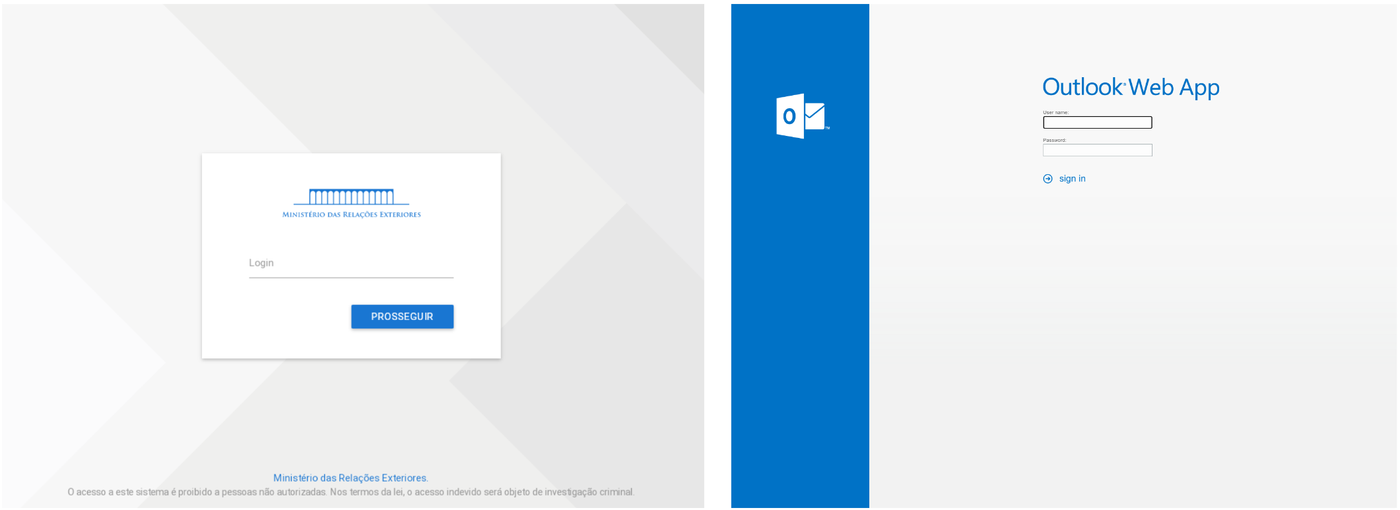

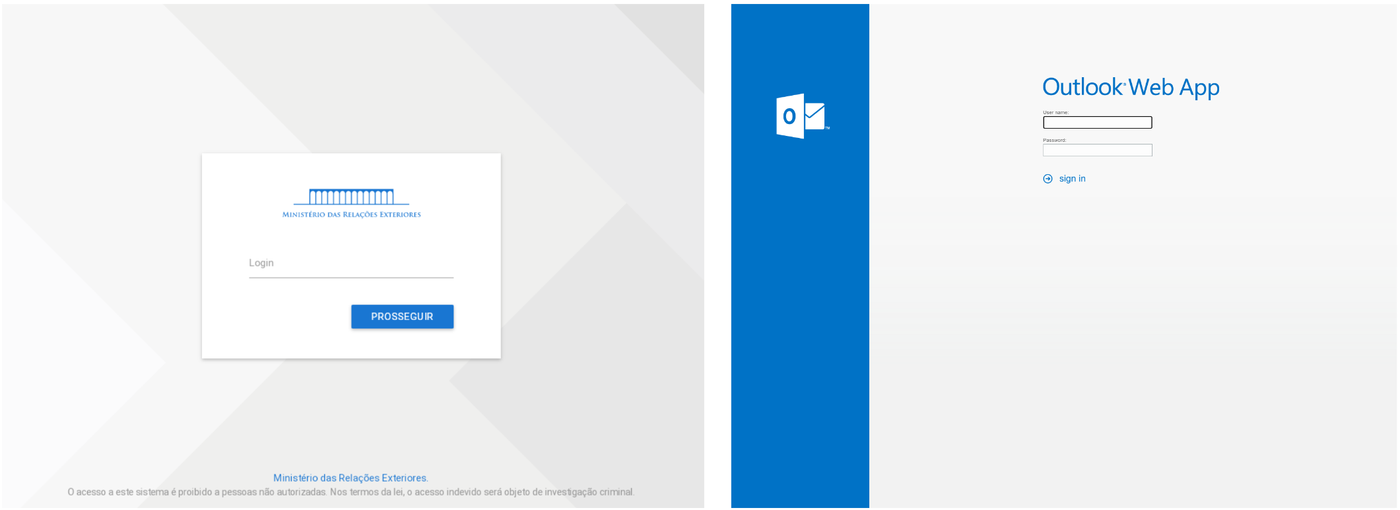

ブラジルの政府を標的として 中国 のサイバー エスピオナージ グループが作成したフィッシング ページ

ブラジルを標的とした、北朝鮮の政府の支援を受けたグループ

2020 年以来、ブラジルを標的とした、政府が支援するフィッシング活動のほぼ 3 分の 1 が、北朝鮮のサイバー アクターによるものです。北朝鮮の政府の支援を受けたアクターは、ブラジル政府、ブラジルの航空宇宙部門、テクノロジー部門、金融サービス部門を標的にしています。標的となる対象は他の地域と同様であり、暗号通貨と金融テクノロジーの企業が特に重視されています。少なくとも 3 つの北朝鮮グループがブラジルの暗号通貨企業やフィンテック企業を標的にしています。

2024 年初頭に PUKCHONG(UNC4899)は、マルウェアが含まれたトロイの木馬が仕組まれた Python アプリを使用して、ブラジルなど、複数の地域の暗号通貨専門家を標的としました。不正なアプリを配信するために、ソーシャル メディアを通じて標的にリーチし、よく知られた暗号通貨企業の求人と思われる職務説明書が含まれる無害な PDF を送信しました。関心を抱いた標的が返信すると、PUKCHONG はスキルに関する質問とコーディング テストの指示が記載された、2 つ目の無害な PDF を送信しました。この指示は、GitHub でホストされているプロジェクトをダウンロードして実行するよう、ユーザーを誘導しました。このプロジェクトは暗号通貨の価格を取得するトロイの木馬が仕組まれた Python アプリであり、特定の条件が満たされた場合に、攻撃者が管理するドメインにアクセスして第 2 段階のペイロードを取得するように改変されていました。

PUKCHONG(UNC4899)は GitHub からトロイの木馬 Python アプリをダウンロードする指示を標的に送信

北朝鮮の政府の支援を受けたグループは、過去にブラジルの航空宇宙、防衛産業も標的にしています。一例を挙げると、PAEKTUSAN はブラジルの航空宇宙企業の人事(HR)担当ディレクターになりすましたアカウントを作成し、これを使用して別のブラジルの航空宇宙企業の従業員にフィッシング メールを送信しました。別のキャンペーンでは、PAEKTUSAN は米国の大手航空宇宙企業の採用担当者のふりをし、見込まれる雇用機会に関して、ブラジルやその他の地域の専門家にメールとソーシャル メディアでリーチしました。Google がブロックしたこのメールには、C++ で記述されたダウンローダである AGAMEMNON をドロップするおとり求人情報が含まれた、DOCX ファイルへの不正なリンクが含まれていました。また、攻撃者はソーシャル メディアのメッセージや WhatsApp などのチャットアプリでマルウェアを配信しようと試みた可能性があります。このキャンペーンは、Operation Dream Job や、以前に Google が報告した活動と一貫しています。この両方のキャンペーンにおいても、Google は政府が支援する攻撃のアラートをユーザーに送信して活動を通知し、アカウントを安全に保つ方法に関する情報を共有しました。

北朝鮮のグループである PRONTO は、世界各地で外交官を標的とすることに注力しており、ブラジルにおける標的もこのパターンに従っています。あるケースでは、Google は、非核化をテーマとするフィッシングのおとり、およびこのグループの典型的なフィッシング キットである偽の PDF ビューアを使用したキャンペーンをブロックしました。この PDF ビューアでおとりドキュメントを閲覧するには、提示されるログイン プロンプトにユーザーが認証情報を入力する必要があります。別のケースでは、PRONTO は、標的となる外交官を認証情報窃取ページに誘導するために、北朝鮮のニュースをテーマとするおとりを使用しました。

現在、世界各地で確認されている、北朝鮮の脅威活動の新たな傾向の一つはインサイダー脅威であり、北朝鮮の国民が密かに企業に就職し、さまざまな IT 関連の職務に従事するものです。このような北朝鮮の IT 労働者とブラジル企業の直接的なつながりはまだ確認していませんが、ブラジルのスタートアップ エコシステムの拡大、ブラジルにおける北朝鮮の脅威アクターの活動履歴、この問題の大きさからは、その事態が起こる可能性が将来的にリスクになると考えています。

ウクライナでの戦争の開始以来減少したロシアの活動

ブラジルを標的とした、ロシアの政府の支援を受けたグループによる活動は、ウクライナでの戦争が始まって以来、大幅に縮小しています。ブラジルを標的とした、ロシアの支援を受けたグループは 7 つが確認されていますが、ブラジルのユーザーを標的としたフィッシング活動の 95% 以上は、APT28(別名 FROZENLAKE)という 1 つのグループによるものです。APT28 は 10 年以上前からブラジルを標的にしており、このグループが頻繁に実施するフィッシング キャンペーンで定期的にブラジルのユーザーが標的となっています。2021 年後半には、APT28 の大規模フィッシング キャンペーンで、ブラジルを拠点とする 200 人以上のユーザーが標的となりました。2021 年 9 月から 10 月にかけて数日間にわたって実施されたこれらのキャンペーンで、APT28 は世界各地の 14,000 人以上に認証情報フィッシング メールを送信しました。2021 年後半以降、ロシアのグループはブラジルを定期的に標的としていません。この変化は、少なくとも部分的には、サイバー活動の重点をウクライナと NATO に置くことを優先させるロシアの取り組みによるものでしょう。

ブラジル独特のサイバー犯罪エコシステム

金銭目的の脅威活動は、ブラジルのユーザーと組織にとって常に深刻な脅威になっています。特に、ランサムウェアとデータ窃盗の恐喝、またブラジルのユーザーや機関を侵害するために、悪意のある内部関係者、データベース、機密情報、専門ツールへのアクセスを求める、アンダーグラウンド フォーラムとソーシャル メディアの広告など、さまざまな活動を確認しています。

金銭的な利益を重視するサイバー犯罪アクターは国境を越えた脅威であり、世界中のあらゆる場所から出現しますが、よりローカライズされた特徴を持つ特定のコミュニティが突然現れることもあります。たとえば、東欧のアンダーグラウンド マーケット エコシステムにあるロシア語のみが使用されるフォーラムでは、マルウェアのフロー、販売目的のデータ提供、犯罪者同士の関係構築が行われています。ブラジルでも同様に、ポルトガル語(ブラジル)に特化したサイバー犯罪コミュニティが、ローカライズされた国内脅威を生み出しています。

ブラジルのサイバー犯罪コミュニティ

ポルトガル語(ブラジル)のアンダーグラウンド マーケットプレイス内の過去 1 年間における広告とディスカッションを Mandiant が分析した結果は、これらのアクターが、支払いカードデータ、認証情報、機密データベースの侵害および販売、フィッシング、リモート アクセス型トロイの木馬(RAT)の開発および販売、内部アクセス、モバイル脅威など、さまざまな不正なツールやサービスにアクセスできることを示しています。

注目すべき点として、これらのアクターは、他の地域では最も一般的なプラットフォームになっている従来型のアンダーグラウンド フォーラムに依存する度合いがかなり低く、それに代えてモバイルアプリやソーシャル メディアなど、特に Telegram と WhatsApp に依存する傾向が見られます。

一般的に、サイバー犯罪活動に従事するアクターの技術的能力は、他の地域のアンダーグラウンド コミュニティと比較すると低度から中程度です。ラテンアメリカのアンダーグラウンド コミュニティの脅威アクターが主に宣伝しているサービスが、自地域を標的として設計されたものであることを確認しており、これは過去の傾向と一致しています。特筆すべき点として、ポルトガル語(ブラジル)のサイバー犯罪アンダーグラウンドでは、多くの場合、経験を積んだメンバーがスキルの低いアクターや新参アクターを進んで教育、指導しているようです。この支援を有料で行うアクターも、無料で実施するアクターもいます。メンターにとって、経験の少ないメンバーを無料で教育することは、評判の向上、グループのメンバーの増員、自分のスキルと知識の証明に役立ちます。

Pix 銀行間送金システムを標的とするマルウェア

Google は、ラテンアメリカを拠点とする脅威アクターが、サービスの販売を円滑にするため、またはユーザーの支払い情報を標的にするために、その国に固有の決済プラットフォームを利用し、標的としていることを確認しています。ブラジルの場合、このような活動は、ブラジル中央銀行が作成して管理する即時決済プラットフォームである Pix に集中しています。Pix では、即時の決済と銀行口座間の送金がキーを使用してわずか数秒で実行でき、ブラジルの決済手法として非常に普及しています。

オープンソースのレポートによると、2023 年後半に、Pix ユーザーを特に標的とする「GoPix」というマルウェアが、不正な広告手法または「マルバタイジング」を通じて脅威アクターにより配布されました。報告されたこのマルウェアの機能には、Pix や暗号通貨の取引でクリップボード機能をハイジャックし、Pix の文字列やウォレット アドレスを攻撃者が管理しているものに置き換える機能が含まれています。

UNC5176 がマルウェア URSA を配布

UNC5176 というグループもこれまでラテンアメリカ全域のユーザーや企業を標的にしており、ブラジルを含むラテンアメリカとスペインの銀行のユーザーを標的とするマルウェアを配布する、ブラジルが拠点の脅威クラスタであると疑われています。4 月下旬、Mandiant は、金融サービス、ヘルスケア、小売、接客業などの部門の組織に URSA を配布する UNC5176 のキャンペーンを確認しました。Mandiant は、最近実施されたこのキャンペーンでブラジルのエンティティが標的にされたことは確認していません。URSA は、さまざまな銀行、暗号通貨サイト、メール クライアントのログイン認証情報を盗み出せるバックドアです。UNC5176 はメールとマルバタイジング キャンペーンを利用してユーザーを侵害し、通常は、不正な HTA ファイルが含まれている ZIP ファイルが添付されたメールを配信します。これらの HTA ファイルを開くと、VBS ファイルがドロップされます。この VBS ファイルは、C2 に接続して第 2 段階の VBS ファイルをダウンロードします。ダウンロードされた VBS ファイルには、アンチ VM / サンドボックス チェックや OS 言語チェックなどのガードレールが含まれており、チェックに合格すると、C2 への接続が開始され、URSA ペイロードがダウンロードおよび実行されます。

国境を越えて: 多重脅迫がブラジルに与える影響

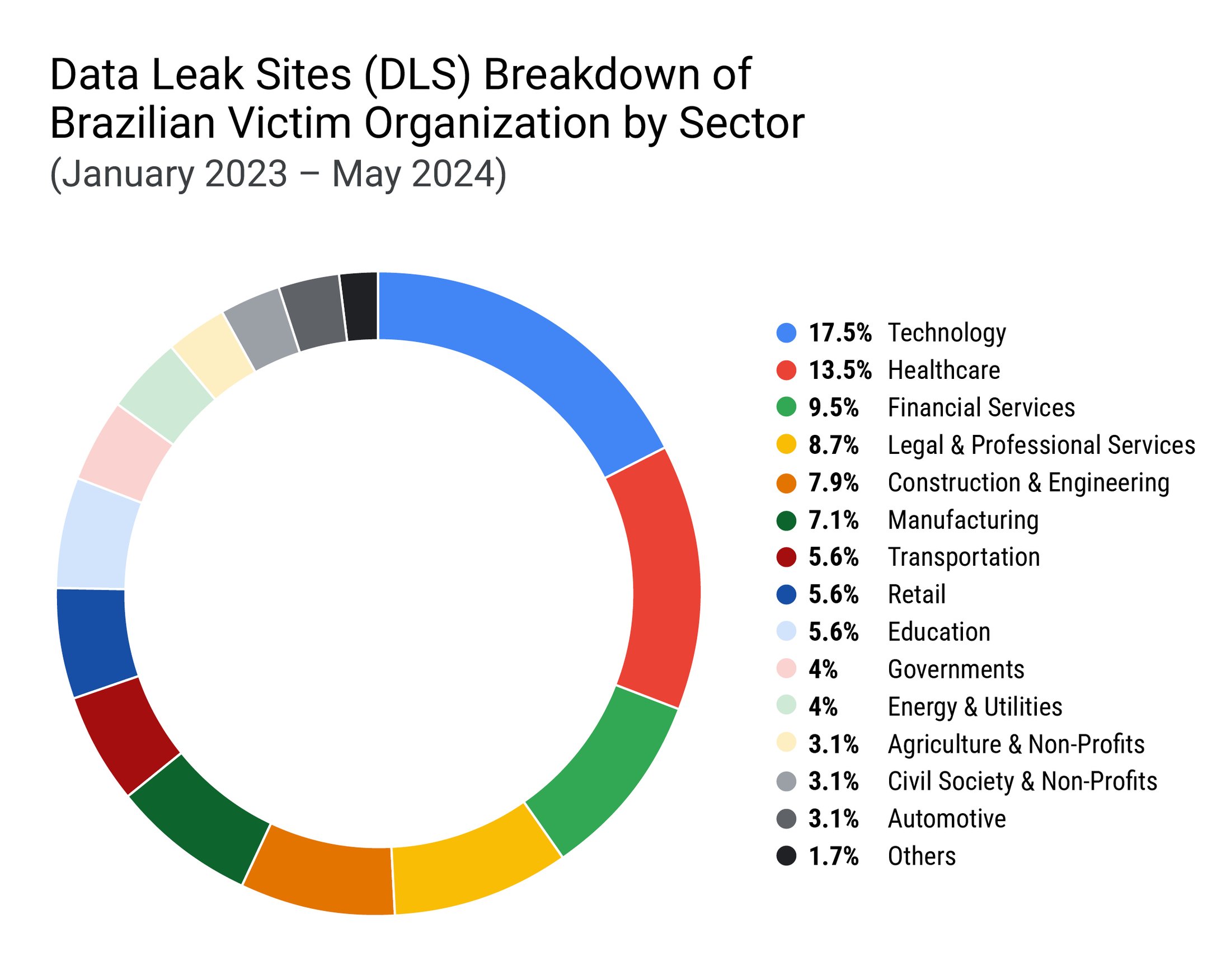

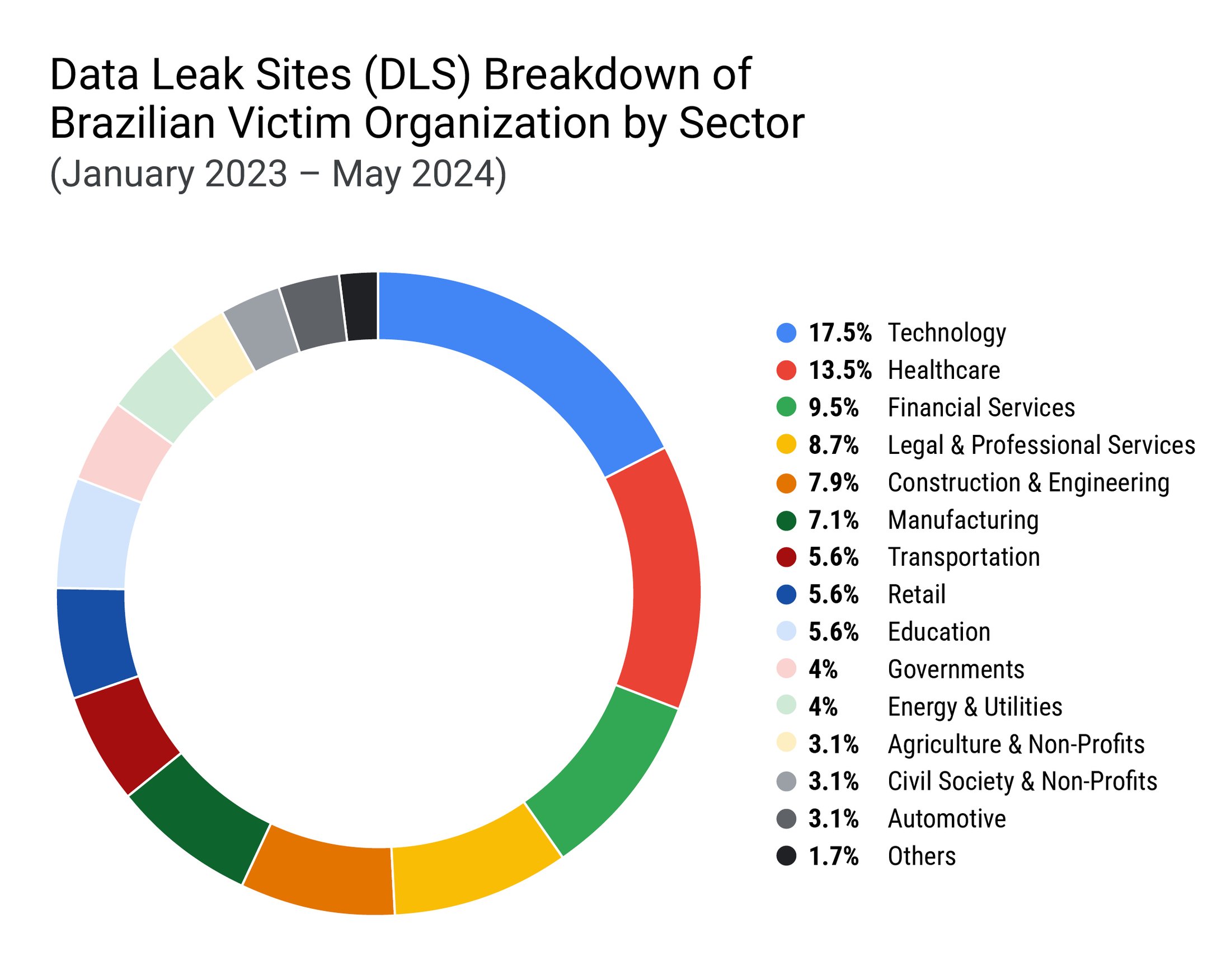

ブラジルは、影響を受ける金銭目的のサイバー脅威の多くが国内由来ですが、ランサムウェアやデータ窃盗などの恐喝手段のグローバルなリスクにも直面しています。最も活発な多重脅迫キャンペーンは引き続き北米とヨーロッパに集中していますが、これらの脅威アクターはブラジルもエクスプロイトしています。たとえば、Ransomware as a Service(RAAS)である RANSOMHUB のデータ漏洩サイトに掲載されている被害者とされる対象を分析すると、被害者リストに基づいて、最も標的にされている国は米国であり、それに次ぐ第 2 位がブラジルでした。RANSOMHUB のランサムウェア攻撃は、複数の地域の組織に影響を与え、ほぼすべての業種にわたっています。2023 年 1 月以来、Mandiant が追跡しているデータ漏洩サイト(DLS)全体で、標的となったブラジルを拠点とする企業の業種別割合の上位は、テクノロジー、ヘルスケア、金融サービスでした。

政府の公式サービスになりすましてマルウェアを配布

ブラジル人を標的としたマルウェア配布キャンペーンは、受信者が不正なリンクやファイルを開くよう、税務と金融をテーマとするおとりを頻繁に使用しています。Mandiant が追跡している金銭目的のグループである PINEAPPLE は、ブラジルの国税庁に当たる Receita Federal do Brasil になりすましたスパム キャンペーンを定期的に実施し、ユーザーが情報窃取型マルウェア Astaroth をインストールするよう試みています。Gmail と Workspace のユーザーに対するこれらのキャンペーンの圧倒的多数は、到着時にブロックされました。多くの場合、これらのキャンペーンは Receita Federal の正規のメールアドレス receita@gov[.]br になりすまし、メールが本物であるとメール ゲートウェイが確信するようにさまざまな手法を駆使しています。たとえば、SPF レコードが不合格のメッセージをドロップしないメール転送サービスを使用したり、SMTP の Return-Path フィールドに予期しないデータを配置して DNS リクエスト タイムアウトをトリガーし、SPF メール認証チェックが失敗するように仕向けたりします。

Gmail がブロックした最近のあるキャンペーンでは、PINEAPPLE のスパムメールがブラジル財務省になりすまして、受信者をブラジル政府の電子税務書類システム(Portal da Nota Fiscal Eletrônica)を模倣したソーシャル エンジニアリング ページに誘導しました。サイト訪問者は、システムで生成された電子税務書類を閲覧するボタンをクリックするよう誘導されました。リンクをクリックしたユーザーは、攻撃者が管理する IP アドレスでホストされている LNK ペイロードへと導かれました。検出を回避するための取り組みと考えられますが、攻撃者はキャンペーンに正規のサービスを複数組み込んでいました。ソーシャル エンジニアリング サイト上のリンクには、ユーザーを攻撃者の IP アドレスに誘導するために、ms-search:// プロトコルが使用されていました。また、脅威アクターはサイトを GCP Cloud Run でホストしていました。Google は不正な Cloud Run サイトを無効にし、関連する GCP プロジェクトを一時停止しました。

ブラジル政府の電子税務書類システム(Portal da Nota Fiscal Eletrônica)になりすましたソーシャル エンジニアリング ページ

正規のクラウド サービスを悪用して情報窃取型マルウェア Astaroth を配布

PINEAPPLE は、正規のクラウド サービスを悪用して、ブラジルのユーザーにマルウェアを配布しようと頻繁に試みています。このグループは、Google Cloud、Amazon AWS、Microsoft Azure など、多くのクラウド プラットフォームをテストしています。

2023 年に、Google 全体から結集したチームが力を合わせ、PINEAPPLE による Google Cloud Run と Cloud Functions の不正使用を阻止しました。これらのキャンペーンでは、PINEAPPLE は侵害した Google Cloud インスタンスと自ら作成した Google Cloud プロジェクトを使用して、cloudfunctions.net や run.app などの正規の GCP ドメインでホストされた、独自の Google Cloud コンテナ URL を作成しました。これらの URL にホストされたランディング ページは、情報窃取型マルウェア Astaroth をドロップする不正なインフラストラクチャへと標的をリダイレクトしました。Google は、不正な Cloud Run および Cloud Functions サイトを発見後に直ちに無効にし、関連する GCP プロジェクトを一時停止しました。また、検出と対応の対象範囲の拡大と、プロダクト レベルのセキュリティ改善の実装により、Google のプラットフォームをこの脅威アクターが利用する際の難易度を大幅に高めました。これらの緩和策により、Astaroth キャンペーンの量はピーク時に比べて 99% 減少しました。

PINEAPPLE は迅速に対処し、繰り返し TTP を新しい検出機能に適応させます。大規模な悪用キャンペーンの阻止後に、PINEAPPLE による Cloud Run の悪用は、少ない量で断続的に続きました。このグループは、Google Compute Engine など、他のクラウド サービスもテストしています。過去に実施したキャンペーンと同様に、PINEAPPLE は不正なリンクをメールで配布しました。GCE のリンクは、ZIP、LNK、またはそれほど知られていない他のファイル形式の暗号化されていないアーカイブを配信するように構成されていました。Google Cloud Trust & Safety は、攻撃者が運用している PINEAPPLE の GCP プロジェクトを一時停止しました。その後まもなく、このグループは、Microsoft や Tencent など、他のクラウド プラットフォームをテストし始めました。

2024 年 5 月から 6 月にかけて実施された最近のキャンペーンにおいて、PINEAPPLE は従来と同様に Receita Federal になりすまし、GoDaddy の逆引き IP ホスト名サービスを利用して作成した専用仮想サーバーでランディング ページをホストしました。別の最近のケースでは、PINEAPPLE は、メール転送サービスを利用してメールを送信し、WhatsApp から送信されたように見せかけました。Google は、これからも引き続き PINEAPPLE のキャンペーンをモニタリングし、Google の保護機能を定期的に更新してユーザーを保護します。

認証情報フィッシング

認証情報フィッシングも、ブラジルのユーザーと組織に影響を与える一般的な脅威になっています。たとえば、2023 年に Google は、ラテンアメリカ最大級のオンライン決済プラットフォームの一つで認証情報の窃取に使用されていた、GCP サーバーレス プロジェクトでホストされたフィッシング活動を阻止しました。これらのページを運用していたのは、バンキング マルウェア Grandoreiro の配布で最もよく知られている、ラテンアメリカを拠点とする金銭目的のアクター、FLUXROOT でした。FLUXROOT サイトの発見後に直ちに、検出シグネチャを更新し、サイトをセーフ ブラウジング拒否リストに追加しました。より最近のケースでは、FLUXROOT は Grandoreiro の配布を続けており、配信に Azure や Dropbox などのクラウド サービスを利用しています。

GCP サーバーレス プロジェクトでホストされた認証情報窃取ページ

まとめ

経済的および地政学的にブラジルの重要性が高まり続けるなか、ブラジルは引き続きさまざまな動機に駆り立てられた脅威アクターを引き付ける標的となるでしょう。ブラジルのデジタル環境は、グローバルな脅威とローカルな脅威の融合により長年にわたって発展および拡大してきた複雑な世界です。北朝鮮、中華人民共和国(PRC)、ロシアのグローバルなサイバー エスピオナージ アクターと、複数の国にまたがるサイバー犯罪者が長期にわたる脅威をもたらすとともに、ブラジルの国内サイバー犯罪市場が永続的な課題であり続けており、この流動的な状況はいよいよ複雑になっています。ブラジルの企業とユーザーの保護を実効性のあるものにするには、脅威の入り混じったこの独特の状況を理解し、予防的なサイバーセキュリティのアプローチを採用することが重要です。

このブログ投稿で紹介した分析と調査がブラジルの防御者に知識を共有するために役立ち、集団防御のための最新の分析情報を提供することを願っています。Google は、あらゆる場所でオンライン ユーザーの安全とセキュリティをサポートすることに取り組んでおり、これからも不正な活動を阻止するための対策を講じてユーザーを保護し、すべての人のための安全なインターネットの実現に貢献してまいります。

セキュリティ侵害インジケーター(IoC)

ホストベース インジケーター(HBI)

-脅威分析グループ、Mandiant