ステルス性増す中国のサイバースパイ:検知回避の戦術がさらに進化

Mandiant

※この投稿は米国時間 2023 年 7 月 18 日に、Google Cloud blog に投稿されたものの抄訳です。

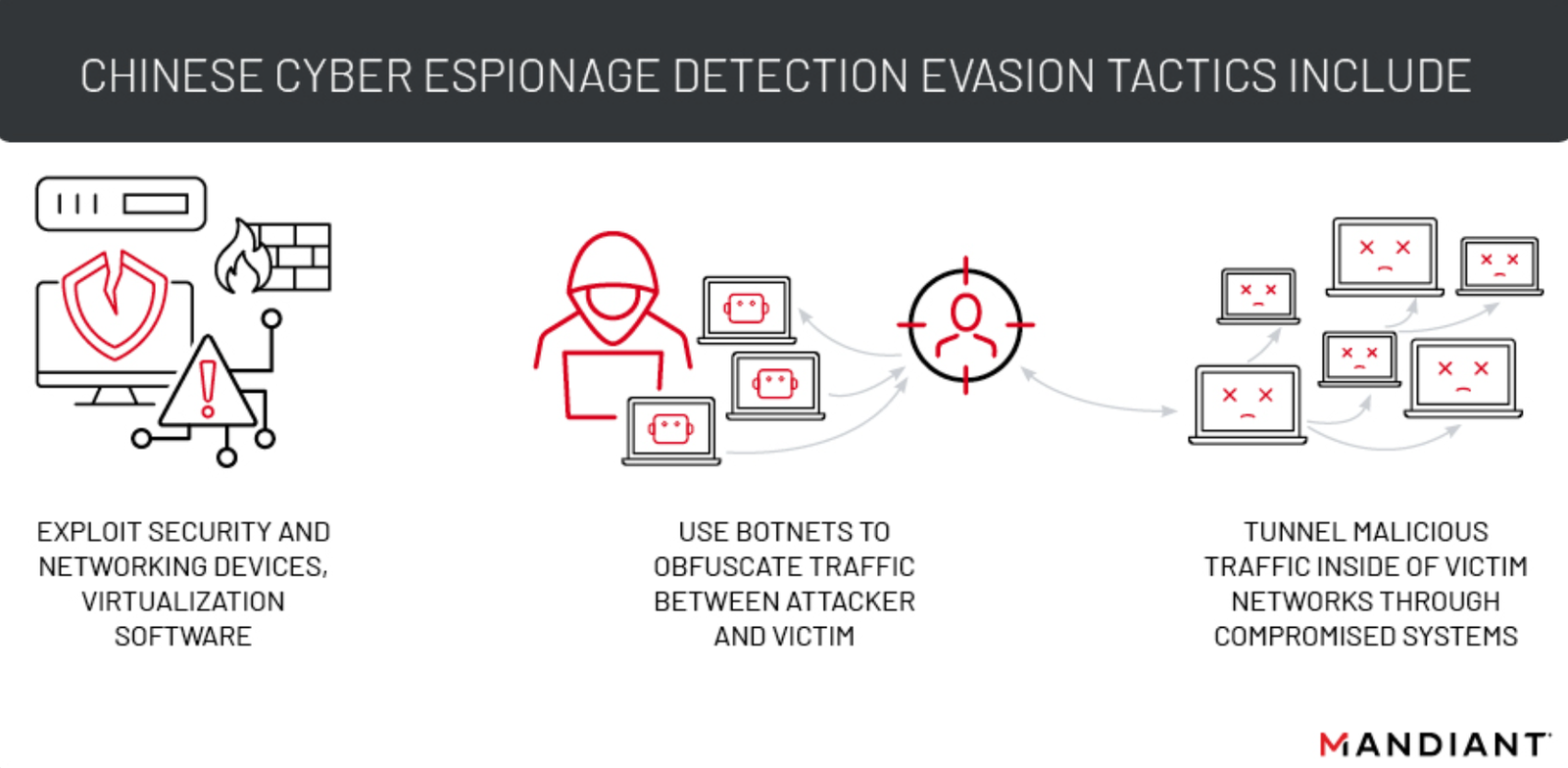

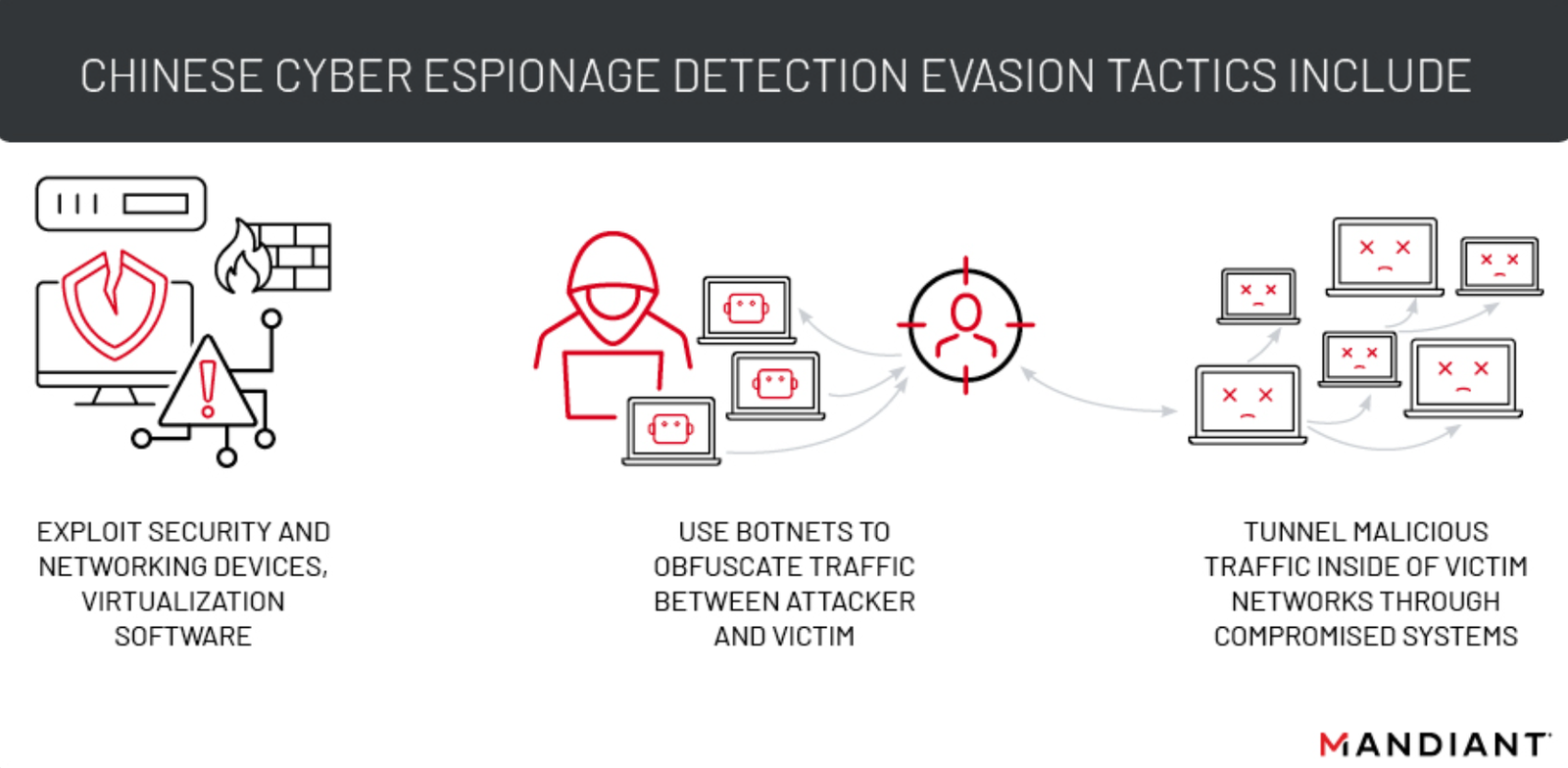

Mandiantの インテリジェンスチームは、中国のサイバースパイグループが、検知リスクを最小化するために、初期アクセスおよび侵害後の戦略をますます強化しているいくつかの方法を観測しています。具体的には、セキュリティ、ネットワーク、仮想化ソフトウェアのゼロデイの悪用や、ルーターなどを標的にして被害組織ネットワークの外部と内部の両方で攻撃者のトラフィックを中継・偽装する中国の脅威グループを観察しています。Mandiantは、中国のサイバースパイグループが検知を回避し、アトリビューションの試みを複雑化するためにこれらの手法を用いていると、高い確信を持って評価しています。

図1:中国サイバースパイの検知回避術

このブログは、過去の分析レポートに基づいています。その中でMandiantは、中国のサイバースパイ活動者の戦術が2010年代半ばの軍事・情報機関再編後より年月を経て、より俊敏性を増し、ステルス性が一層高くなることで、アトリビューションが難しくなってきたと評価しています。同調査では、ステルス性が向上した証拠として、LotL(living-off-the-land)手法、ソフトウェアサプライチェーン侵害、公開されているファイルレスまたはモジュール型マルウェアの使用増加を挙げています。

ネットワーク、セキュリティ、仮想化ソフトウェアに焦点

Mandiantインテリジェンスチームは、2021 年と 2022 年の中国のサイバースパイ活動におけるゼロデイの悪用がセキュリティ、ネットワーク、および仮想化技術に集中していたと、高い確信を持って評価しています。これらのデバイスを標的にすることで、被害組織のネットワークへのアクセスを密かに獲得・維持する上でいくつかの戦術的利点がもたらされるからです。

例えば、セキュリティ・デバイスやネットワーキング・デバイスは「エッジ・デバイス」であり、インターネットにアクセス可能です。エクスプロイトに成功すれば、攻撃者は人手を介さずに初期アクセスを達成できるため、検知される可能性が低くなります。エクスプロイトが発覚しなければ、攻撃者はそれを再利用してさらなる標的にアクセスしたり、攻撃の標的となるシステムへのアクセスを再確立したりすることができます。さらに、これらのエッジ・デバイスと仮想化ソフトウェアの監視は困難であり、EDR(エンドポイント検出・対応)ソリューションや、改ざん検知、フォレンジックイメージ収集をサポートしていない可能性があることからも、検知の可能性がさらに低くなり、アトリビューションが複雑になります。

最近行われた 2 つの攻撃活動は、ゼロデイを悪用するなど(ただしこれに限定されるものではありません)、中国の脅威グループがステルス性を最大化するために利用した注目すべき戦略を示しています。

UNC3886、ハードターゲットに対する複雑な作戦で2つのゼロデイを使用

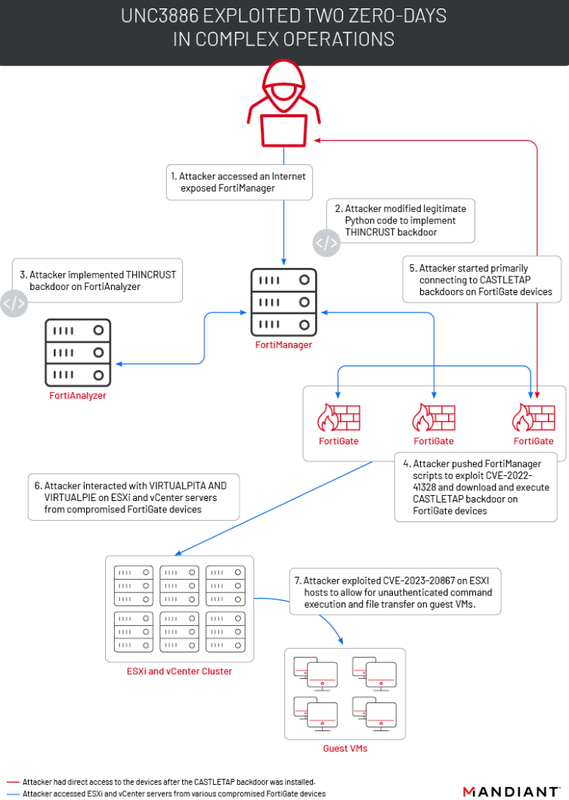

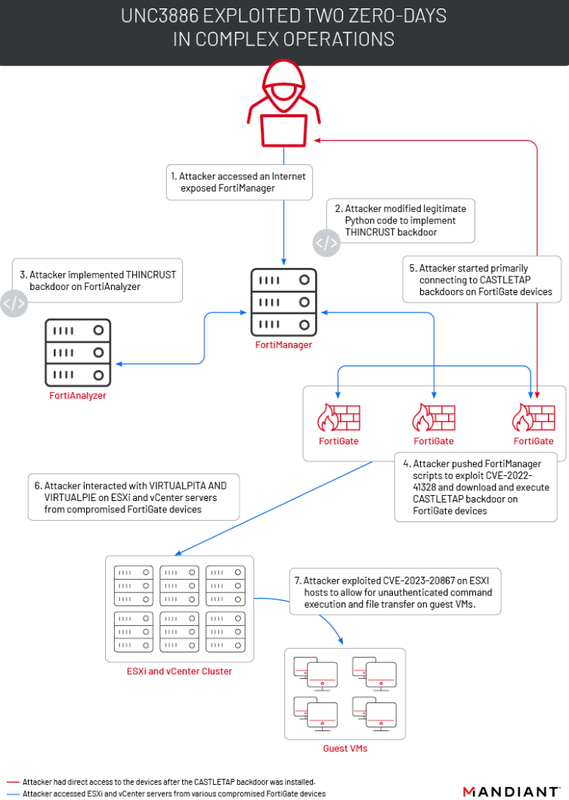

2022年、Mandiantは中国のサイバースパイグループと疑われるUNC3886が、標的となる組織でアクセスの永続性を確立し、最終的に仮想化環境へのアクセスを得るために、複数の攻撃経路と2つのゼロデイの脆弱性を利用したインシデントを調査しました。UNC3886は、主に米国とアジアの防衛産業基盤(DIB)、テクノロジー、通信事業者を対象としています。

UNC3886は、被害組織の環境で検知されないように特別な対策を講じました。攻撃者は、ネットワーク上の存在をFortinetセキュリティ・デバイスとVMware仮想化技術に限定しました。これらは、従来EDRソリューションがサポートしていなかったデバイスやプラットフォームです。このグループのカスタムマルウェアとエクスプロイトは、ログやセキュリティ対策ツールを回避することを優先しました。例えば、デフォルトではログが記録されず、ハイパーバイザーとゲスト仮想マシン(VM)間の対話にセキュリティ制限がない一般的ではないプロトコル(VMCIソケット)を使用します。また、UNC3886は検知を避けるために、ログを消去・変更し、起動時のファイルシステム検証を無効化していました。

- 攻撃者は、THINCRUST、CASTLETAP、TABLEFLIP、REPTILEなど、Fortinetデバイスとやりとりするように設計されたマルウェア ファミリを使用していました。UNC3886は、パストラバーサルの脆弱性CVE-2022-41328を利用して、通常は制限されているシステムディレクトリ内の正規ファイルを上書きしました(図2)。

- 攻撃者は、標的組織のFortinetデバイスにアクセスして、VMware vCenterサーバーとやりとりし、悪意のあるvSphere Installation Bundles(以下、VIB)を利用して、カスタマイズされたバックドアVIRTLPUAITAおよびVIRTUALPIEをESXiハイパーバイザーにインストールしました。UNC3886は、ESXiホスト上の認証バイパスの脆弱性CVE-2023-20867を悪用し、ゲストVM上で追加のログが生成されることなく、特権コマンドを実行できるようにしました。

図 2: UNC3886 は、複雑な手法で 2 つのゼロデイを悪用

Mandiantでは、ESXiおよびVMwareインフラストラクチャ製品群を使用している企業に対し、このブログ記事で説明されているハードニング手順に従って、ESXiホストの攻撃対象領域を最小限に抑えること、および観測されたUNC3886のオペレーションに対抗するための検出、封じ込め、およびハードニングの機会を説明する追加ガイドを参照することを推奨しています。

UNC4841 によるBarracuda ESGの悪用はステルス的に始まり、攻撃的に転じた

中国のサイバースパイグループと疑われるUNC4841は、2022年10月の時点ではすでに世界中の公共および民間組織を対象とした攻撃キャンペーンで、Barracuda Email Security Gateway(ESG)アプライアンスのゼロデイ脆弱性、CVE-2023-2868を悪用していました。複数のケースで、この攻撃者が関心のあるメールデータを窃取する前に検索している証拠を確認しました。この攻撃者は、中国にとって政治的または戦略的な利益のある情報に特に関心を示していました。これには、中国にとって優先順位の高い業種に関連する政府および組織を世界規模で標的とすることも含まれていました。さらに、集中的なデータ窃取の対象となった一連のエンティティでは、ASEAN加盟国の外務省(MFA)の電子メール・ドメインとユーザー、および台湾と香港の対外貿易局や学術研究機関の個人を標的としたシェル・スクリプトが発見されました。

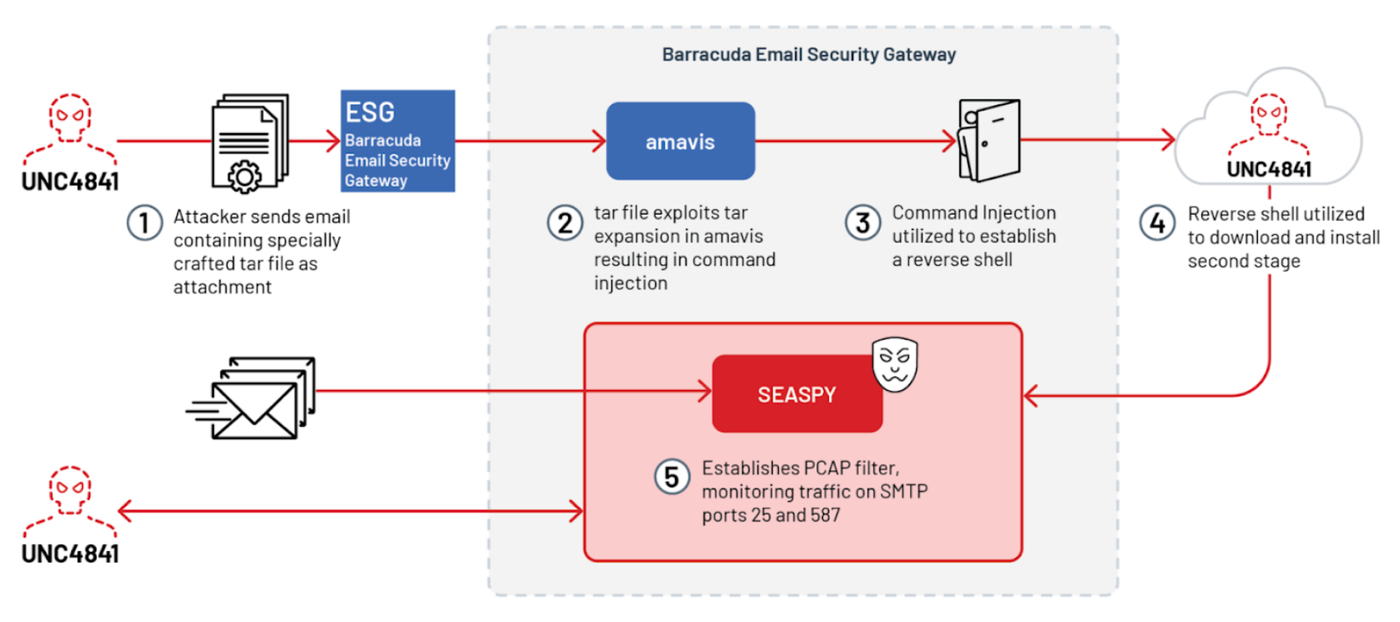

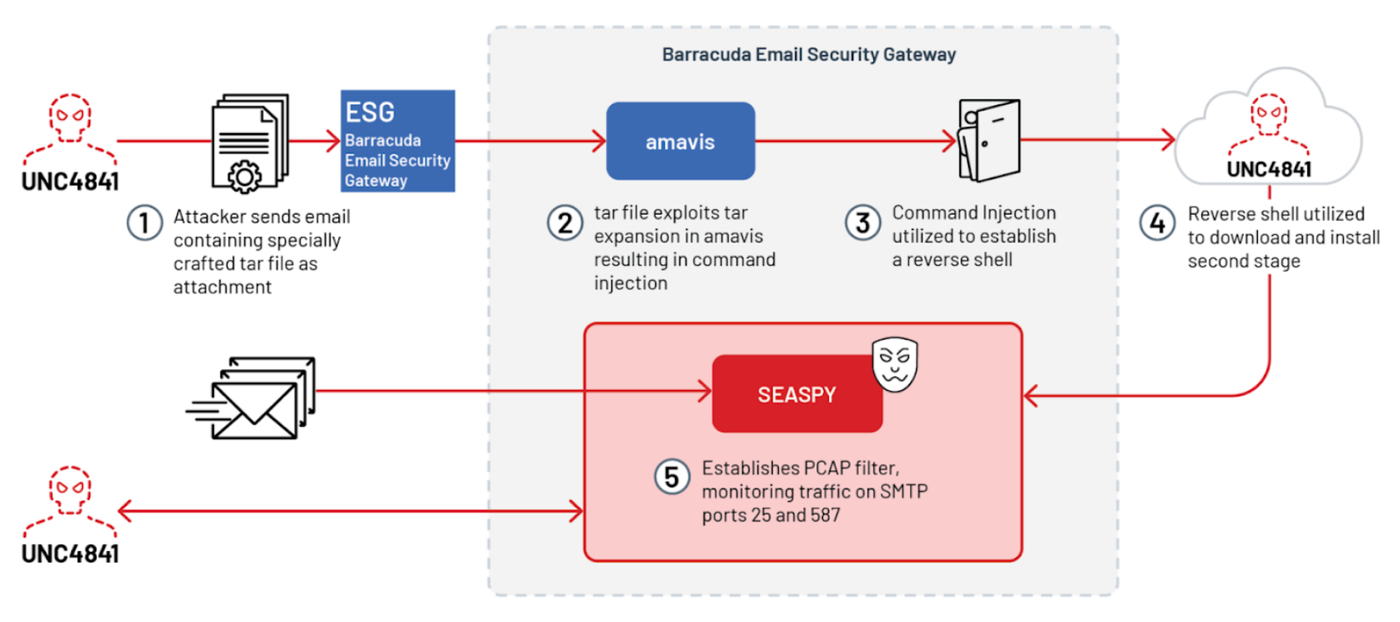

UNC4841は、さまざまな方法でその活動の要素を偽装しようとしました。UNC4841は、セキュリティ・アプライアンスを標的とするパターンを継続することに加え、CVE-2023-2868を悪用する特別に細工されたTARファイルを添付した電子メールを送信し、攻撃者がESG製品の上位権限で任意のシステム・コマンドを実行できるようにしていました(図3)。この攻撃キャンペーンの一環として UNC4841 が送信したメールの件名と本文は、スパムフィルタに引っかかるように細工されている可能性が高く、さらなる調査へと進むことを妨げるように作成されている可能性が高いと評価しています。Mandiantは、ゼロデイを悪用する先進的なグループが過去にもこのような手口を用いたことを観察しています。また、UNC4841は、正規のESGファイル(SALTWATER、SEASIDE、SEASPYなど)と一致する命名規則を使用するカスタムマルウェアを開発し、正規のBarracudaモジュール(SEASPRAY、SKIPJACKなど)にカスタムバックドアコードを挿入しました。一部のケースでは、UNC4841が設定用にESGアプライアンスに同梱される正規の自己署名SSL一時証明書を使用したり、被害組織の環境から盗んだ証明書を使用したりして、コマンド&コントロール(C&C)トラフィックを偽装することもありました。

図3: SEASPYの攻撃経路

このキャンペーンのもう1つの注目すべき要素は、修復措置とその活動の公開に対する攻撃者の積極的な反応でした。UNC4841は、Barracudaによる脆弱性の開示と最初の修復措置に対して、マルウェアの変更、追加の永続性メカニズムの採用、そして水平移動をして侵害された環境へのアクセスを維持しようとしました。Barracudaは現在、侵害されたアプライアンスの交換を推奨しています。また、Mandiantは、今年初めにBarracuda ESGデバイスのハーデニング、修復、およびハンティングガイド(英語)をリリースしています。

その他の事例

前述のセキュリティやネットワーク製品のゼロデイを悪用した事例は、増え続ける注目すべき中国のサイバースパイ事件の一例に過ぎません。

- Mandiantは、FortinetのFortiOS SSL-VPNの脆弱性であるCVE-2022-42475の悪用について、最も古い証拠は2022年10月であると報告しています。

- 2022年12月、Citrixは同社のアプリケーションデリバリコントローラー(ADC)におけるCVE-2022-27518の悪用について報告しました。米国国家安全保障局(NSA)は、アトリビューションでAPT5を特定しています。

- 2022年3月、Sophosは同社のファイアウォール製品におけるCVE-2022-1040の悪用について報告しました。これもVolexityによって中国のサイバースパイグループと関連付けられています。

- Mandiantは、2020 年 8 月から 2021 年 3 月にかけて発生した、Pulse Secure VPN の CVE-2021-22893 を悪用した複数の侵入について調査しました。

- 2021年3月、MandiantはSonicWallのEメールセキュリティ(ES)製品で悪用された3つのゼロデイ脆弱性(CVE-2021-20021、CVE-2021-20022、CVE-2021-20023)を特定しました。

ボットネットとトンネリングに夜外部および内部トラフィックを偽装する中国の攻撃者

過去3年間、Mandiantは中国のサイバースパイ活動が、侵害されたIoT(Internet of Things)デバイス、スマートデバイス、およびルーターのボットネットを使用して、C&Cインフラと被害組織環境間の外部トラフィックを偽装する例を、より頻繁に確認しています。また、侵害されたネットワーク内で攻撃者のトラフィックを密かに中継する機能を備えたマルウェアも多数存在しています。攻撃者がこれらの手口を用いて検知を回避し、アトリビューションを複雑にしていると考えられます。

煙幕としてのボットネット

私たちは、APT41、APT31、APT15、TEMP.Hex、Volt Typhoon など、攻撃者と被害組織ネットワーク間のトラフィックを難読化するためにボットネットを使用する中国のサイバースパイグループの例を数多く確認してきました。

- 2023年5月、マイクロソフトは、米国の重要インフラ組織を標的とした「Volt Typhoon」と名付けられた中国のサイバースパイ活動を報告しました。報告によれば、この攻撃者は他の手法と併せて、検知の機会を抑制することを目指したと考えられ、侵害された SOHO デバイスのボットネットを使用してネットワーク・トラフィックをルーティングしました。

- Mandiantは、マイクロソフトのレポートで述べられている活動が、これまでに確認された活動クラスターと大きく重なっていると考えています。この活動クラスターは、政府機関や運輸機関を標的にし、また最近明らかになったZoho ADSelfService Plusの脆弱性を悪用しています。

- 2023年、CheckPointは中国の関与が疑われるサイバースパイグループ「Camaro Dragon」が、「Horse Shell」と呼ばれるカスタムバックドアを使用して、欧州の外交組織を標的にしたと説明しました。Horse Shellは、改変されたTP-Linkルーターのファームウェア・イメージ内で発見された悪意のあるインプラントです。これにより、攻撃者はSSHで暗号化されたSOCKSプロキシを確立し、ファイルを転送することができるようになります。CheckPointは、攻撃者がC&Cサーバーと侵害された被害組織の間のトラフィックを難読化するために、家庭用ルーターに感染させたと評価しています。Mandiantはこの活動を独自に検証していませんが、報告されたネットワーク・インフラは、当社がTEMP.Hexとして追跡している公開報告と一部重複があります。

- 2022年、PricewaterhouseCoopers(PwC)は、台湾を拠点とする侵害されたルーターのネットワークによって制御された仮想プライベートサーバー(VPS)からコマンドを受信したとされるBPFDOORマルウェアについて報告しました。

- Mandiantは、APT41に関連する可能性のある活動クラスターが、BPFDOORを使用して南アジアの政府組織や中国の多国籍企業を標的にしていた証拠を確認しています。

- PwCはまた、中国のサイバースパイグループRed Vultureが、2021年と2022年にRedRelayと呼ばれる共有プロキシネットワークを使用していることを報告しました。RedVultureはAPT15、APT25、Ke3changに相当するとされています。

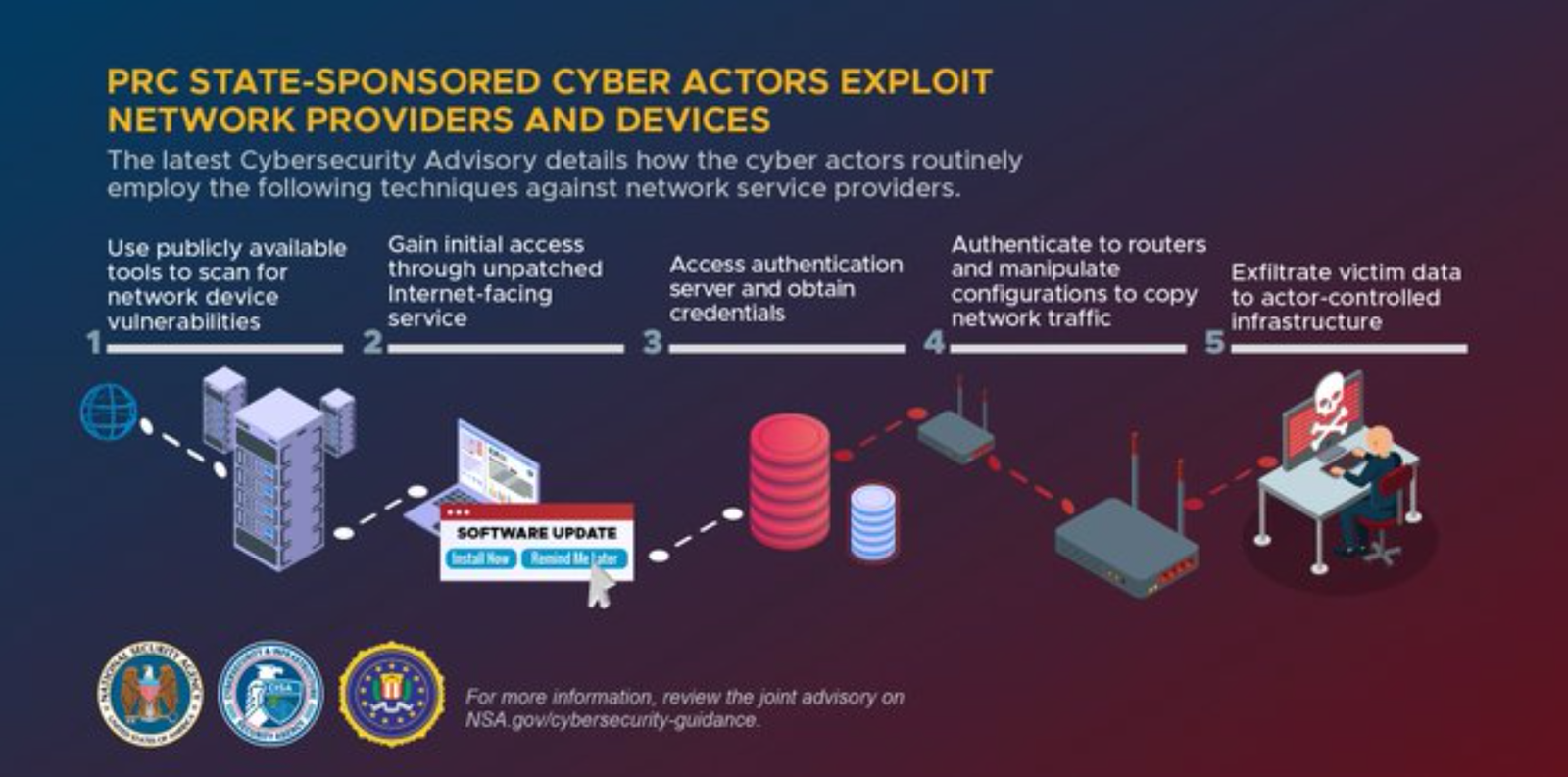

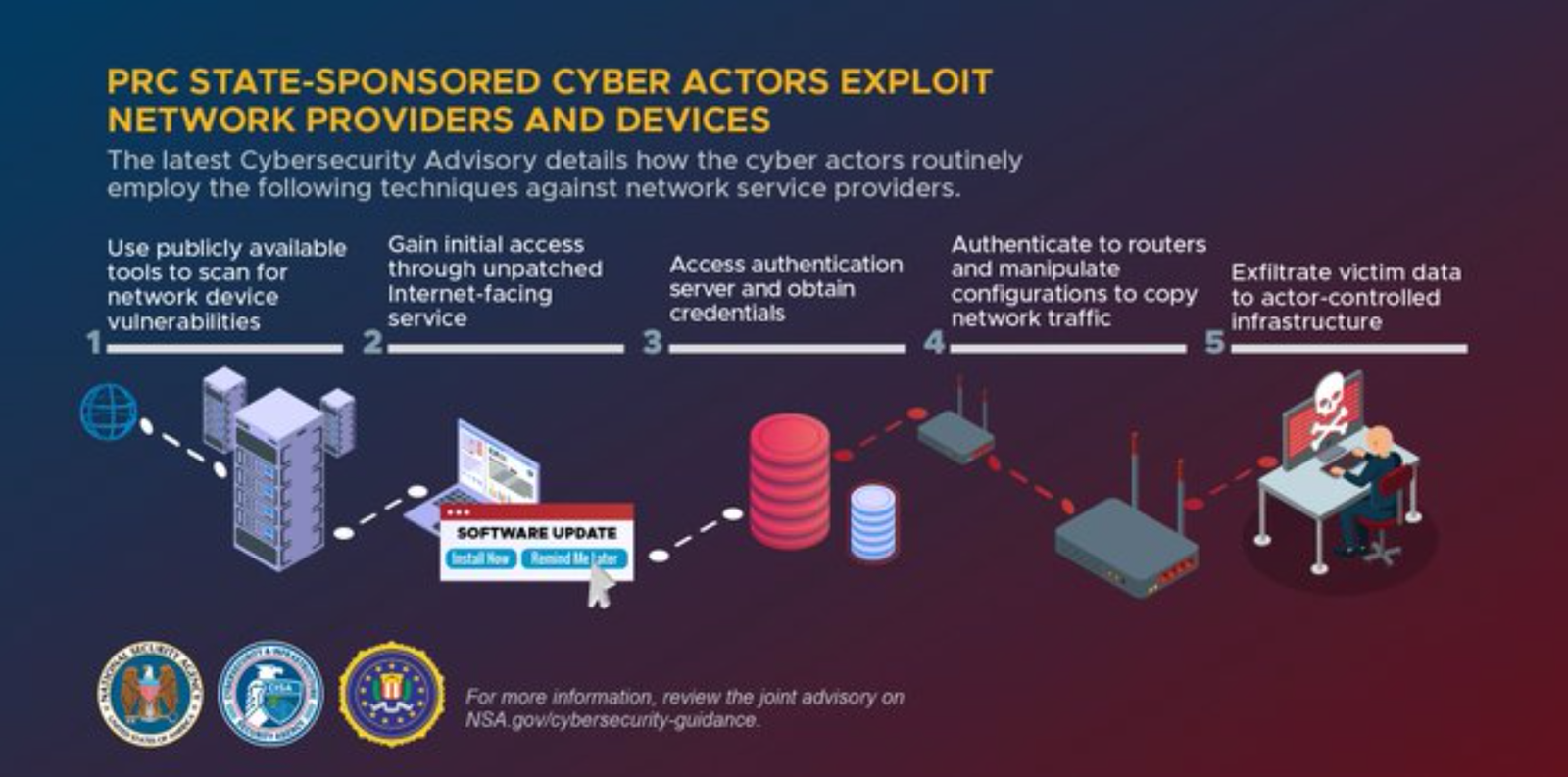

- フランスと米国の当局は、中国政府の支援を受けた攻撃者が、C&C インフラと被害ネットワーク間のトラフィックをルーティングするために、小規模オフィス/ホームオフィス(SOHO)ルーターなどのネットワーク機器を悪用していることを明らかにする公開報告書を発表しました(図4参照)。2022年の米国の勧告では、ネットワーク接続ストレージ(NAS)デバイスの悪用についても言及しています。2021 年のフランスの勧告では、APT31 による特定のキャンペーンについて記述しています。

- ESETは、2021年2月にSideWalkとして追跡されているLinuxバックドアが香港の大学に侵入するのを観測したと報告しています。ESETは、SideWalkがAPTのSparklingGoblinによって独占的に使用されていると考えています。ESETは、最初の感染経路について確信を持って特定することはできませんでしたが、SideWalkとNetlab 360が2020年9月に説明したSpecterと呼ばれるボットネット型マルウェアとの間に大きな重複があることから、ルーターの脆弱性を悪用した可能性があると推測しています。Specterは、AVTECH社のIPカメラ、NVR、DVRデバイスの脆弱性を悪用して増殖すると報告されています。

- Mandiantは、ESETが説明した活動の大半はAPT41によるものであるとしています。私たちは、SideWalkマルウェア・ファミリーをMOPSLED、そのローダーをDUSTPANとして追跡しています。APT41 と UNC3886 の両方が MOPSLED を使用しているのを確認しており、MOPSLEDはネットワークプロキシとして機能するCROSSWALKの進化型と考えています。

図4:ネットワーク機器を悪用した中国のサイバースパイ戦術(出典:NSA)

あなたのルーターは私のルーター

Mandiantはまた、中国のサイバースパイとみられる攻撃者が、DNS、HTTP、およびTCP/IPハイジャックなどを利用して、被害者ネットワーク内のトラフィックを中継したり、偽装したりするカスタムマルウェアを展開している証拠を確認しました。

結 論

ボットネットの使用、侵害されたネットワークにおけるトラフィックのプロキシ、およびエッジ・デバイスのターゲティングは新しい戦術ではなく、中国のサイバースパイグループ特有のものでもありません。しかし、過去10年間、私たちは中国のサイバースパイグループが、より明確な目的を持ち、ステルス性の高い効果的な作戦へと進化する上で、これらの戦術を使用していることを追跡してきました。軍事と情報機関の再編成、開発およびロジスティクス・インフラの共有の証拠、政府当局を通じて脆弱性研究を指示する法的および制度的構造は、中国のサイバー・オペレーターに、より高度な戦術、ツール、エクスプロイトを提供して、高い成果を達成するために長期的な投資が行われていることを示唆しています。これらは高価値ネットワークへのアクセスの獲得と維持の成功率を高めることを目指しており、ここで取り上げた例は、これらの投資が実を結んでいることを示しています。

-Mandiant, 作成者: Mandiant Intelligence