APT44 を暴く: ロシアの悪名高いサイバー サボタージュ部隊 Sandworm

Mandiant

執筆者: Gabby Roncone、Dan Black、John Wolfram、Tyler McLellan、Nick Simonian、Ryan Hall、Anton Prokopenkov、Luke Jenkins、Dan Perez、Lexie Aytes、Alden Wahlstrom

※この投稿は米国時間 2024 年 4 月 18 日に、Google Cloud blog に投稿されたものの抄訳です。

ロシアの本格的な侵攻が 3 年目を迎え、Sandworm(別名: FROZENBARENTS)はウクライナにとって依然として大きな脅威となっています。モスクワの戦争意図を支持している同グループの活動は、戦術的にも作戦的にも適応性が高いことが証明されており、今日現在、紛争のこれまでのどの段階よりもロシアの通常戦力の活動とより一体化しているように見えます。現在まで、ロシアの軍事作戦の形成と支持において、ロシア政府の支援を受けたサイバーグループのうち、これほどまで重要な役割を果たしてきたグループは他にありません。

しかし、Sandworm が脅威をもたらしているのは、ウクライナだけにとどまりません。Mandiant(Google Cloud が買収したサイバーセキュリティ企業)は、ロシアにとって政治的、軍事的、経済的に重要な活動領域において、同グループによる世界規模の活動を確認し続けています。さらに、2024 年の国政選挙では過去最多の人の参加が見込まれるなか、Sandworm には民主的なプロセスに干渉しようとしてきた経歴があるため、同グループが短期的にもたらす脅威の深刻さはさらに高まっています。

Sandworm が全世界に及ぼす脅威が活発化かつ拡散していることを考慮し、Mandiant は、同グループを Advanced Persistent Threat(APT44)として昇格することを決定しました。このプロセスの一環として、Google は「APT44: Unearthing Sandworm」というレポートを公開しています。このレポートでは、Sandworm の新しい活動に関する追加の知見と過去の知見のほか、同グループがモスクワの戦争意図を支持する点でどのように適応しているかに関する背景情報が提供されています。

主な調査結果

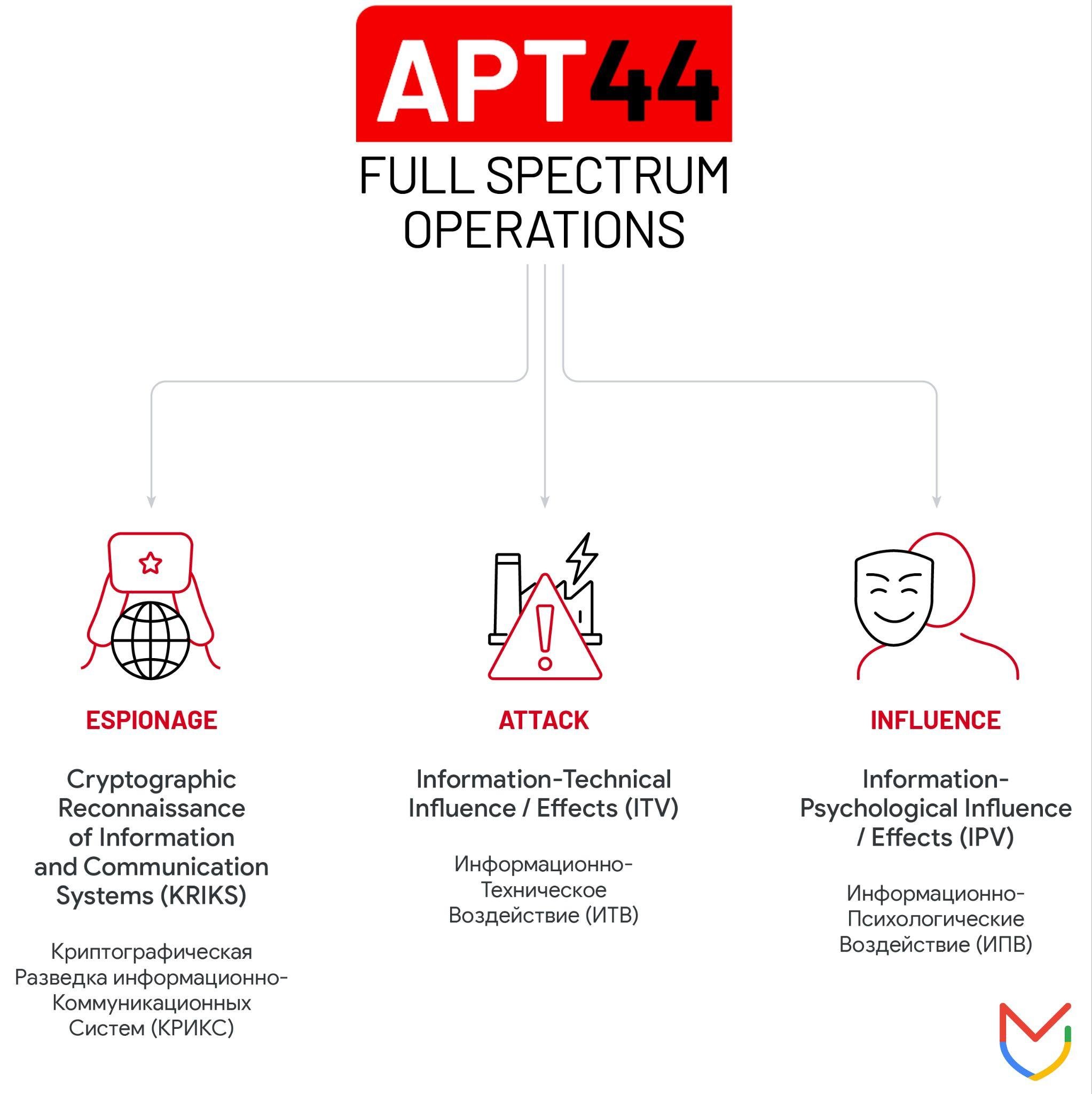

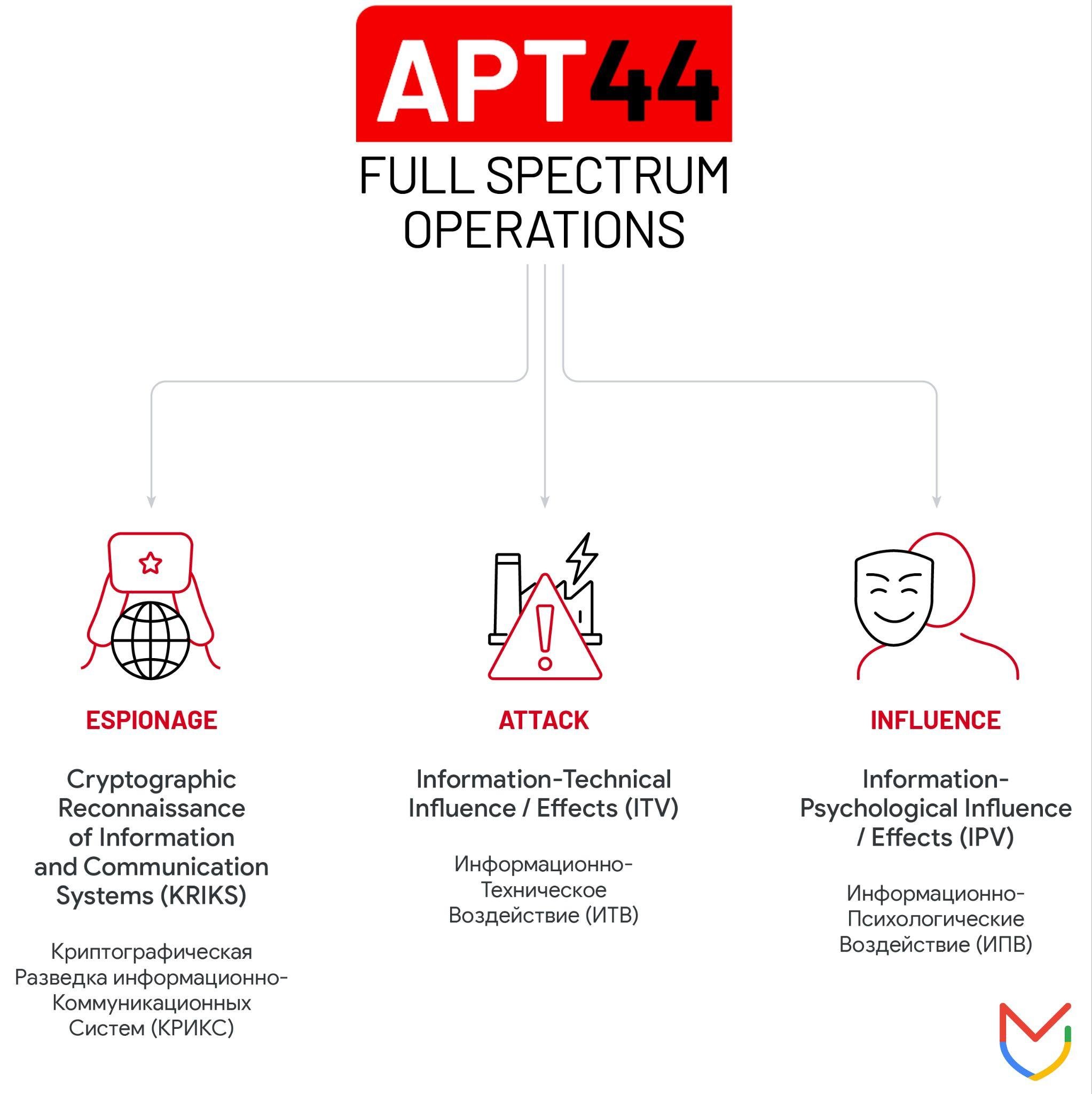

APT44 はロシア連邦軍参謀本部情報総局の支援を受けており、スパイ活動、攻撃、影響力行使のあらゆる分野に積極的に関与している、行動的で作戦的に成熟した脅威アクターです。国家の支援を受けた脅威グループの大部分は、情報収集、ネットワークの破壊、情報作戦の遂行など、特定のミッションに特化している傾向がありますが、APT44 は、これらの各能力を磨き上げ、時間の経過に伴ってそれを統合されたプレイブックにまとめようとしてきた点で際立っています。これらの各要素と、それを融合して複合効果を生み出そうとする APT44 の試みは、サイバー戦争においてロシアが指針としている「情報対抗」のコンセプトの基礎となっています。

図 1: APT44 の活動範囲

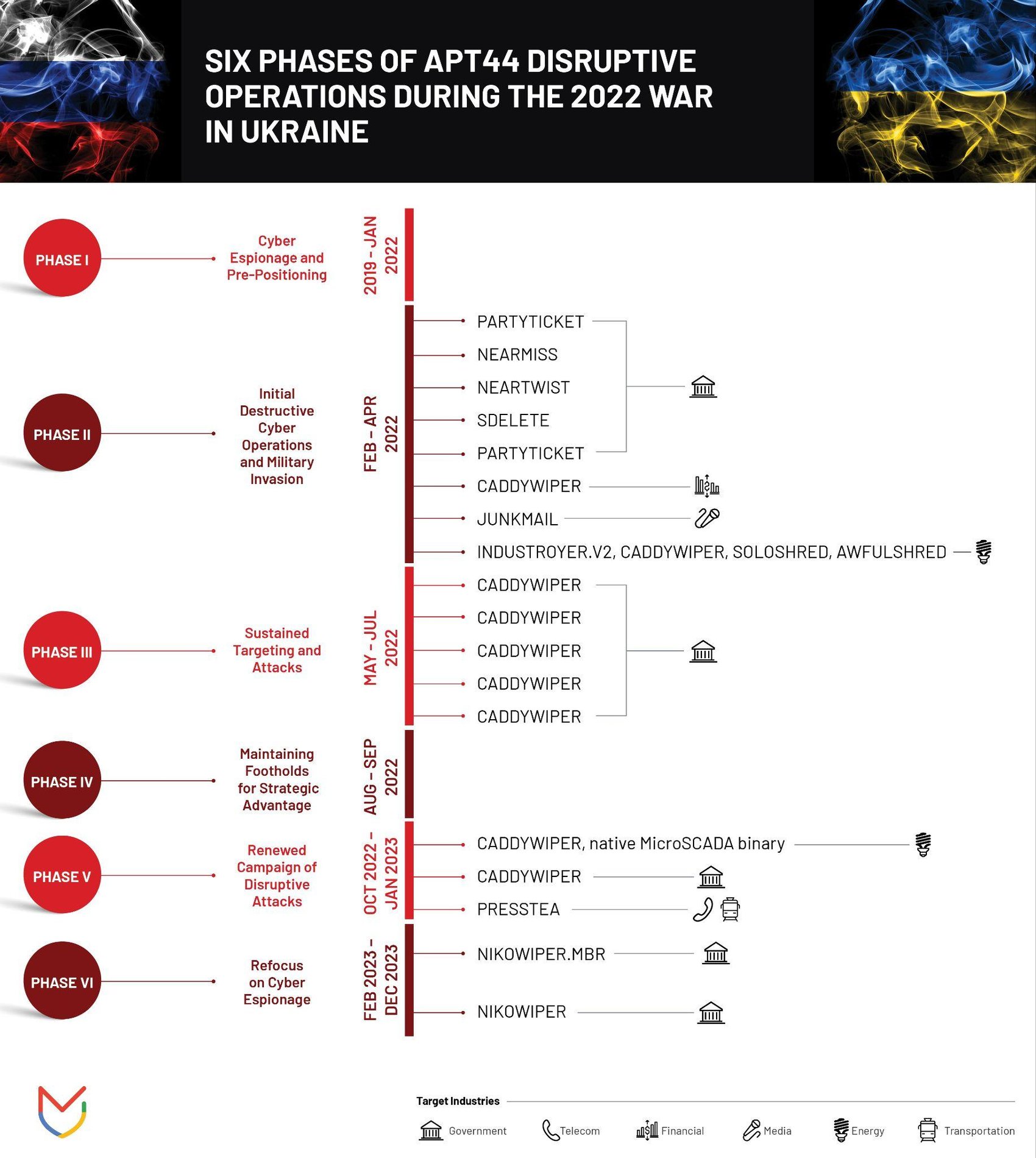

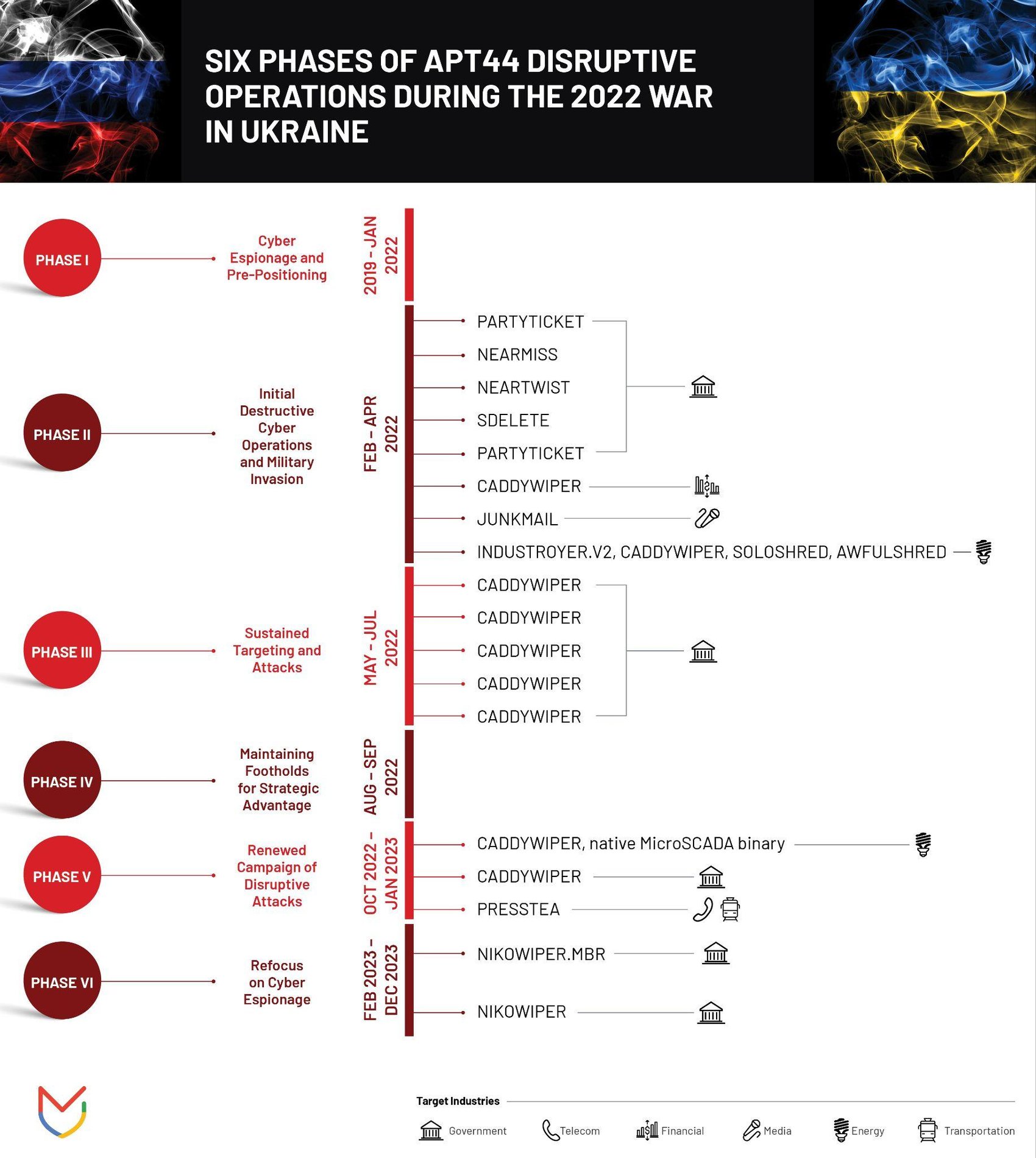

APT44 は、ロシア軍が戦時の優位性を獲得できるよう多方面から積極的に支援しており、過去 10 年間のウクライナに対するほぼすべての妨害的かつ破壊的な作戦に関与しています。ロシアによる戦争中、APT44 はウクライナ国内で激しいサイバー サボタージュ活動を行ってきました。APT44 は、システムの破壊を目的としたワイパー マルウェアなどの破壊的なサイバーツールを使用することにより、重要インフラストラクチャ分野に広範な影響を与えようとしてきました。ときには、これらの活動は、共通の軍事目標を達成するため、運動力学的な攻撃や他の形態の破壊活動などの従来型の軍事活動と連動してきました。

しかし、戦争が長引くにつれ、APT44 の相対的な重点は、破壊から情報収集へと移行してきました。戦争の 2 年目には、同グループの標的と手法が大きく変化し、ロシアの通常戦力に戦場での優位性を与えることを目的としたスパイ活動に重点が置かれるようになりました。たとえば、長期にわたって実施されてきた APT44 の攻撃活動の中に、奪ったモバイル デバイスから通信内容を盗み出し、関連する標的データを収集して処理できるよう、前方展開しているロシア地上部隊を支援するというものがあります。APT44 によるロシアの軍事作戦支援のアプローチは、過去 2 年間で大幅に進化してきました。

図 2: APT44 による戦時の破壊活動

Google は、クレムリンが APT44 をロシアの幅広い国益と野望に寄与する柔軟な権力の道具(全世界で民主的プロセスを弱体化させる試みなど)であると見ていると、強い確信を持って評価しています。

同グループはロシア軍の一部隊であるにもかかわらず、その破壊活動は軍事目的だけでなく、クレムリンの政治的シグナル伝達活動の推進、危機への対応、世界におけるモスクワの地位の軽視とみなされる事態への意図的な非エスカレーション行動など、ロシアのより広範な国益にも及んでいます。

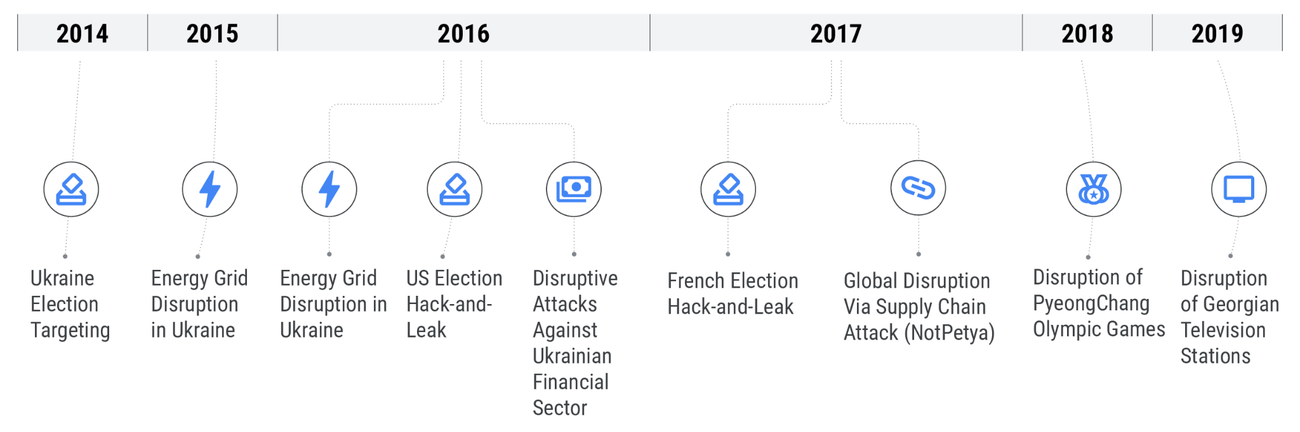

APT44 がクレムリンの政治目的を支持したことにより、歴史上最大かつ最も重大なサイバー攻撃がいくつか発生しました。その活動には、2015 年と 2016 年の冬にウクライナの電力網を初めて停止させたこと、2017 年のウクライナ憲法記念日に合わせて行われた世界規模の NotPetya 攻撃、ロシアのドーピングによるオリンピック出場禁止に対抗して行われた 2018 年平昌オリンピックの開会式妨害などが含まれます。

図 3: APT44 による戦争前の活動のタイムライン

APT44 は、政治的および軍事的背景を超えてネットワーク攻撃能力を好戦的に使用してきた経歴があるため、ロシアの国益と衝突する世界中の政府や重要インフラストラクチャ事業者にとって、持続的で深刻な脅威となっています。APT44 の高い能力、リスク許容度、そしてロシアの外交政策上の利益を後押しするという広範な任務が組み合わさった結果、世界中の政府、市民社会、重要インフラストラクチャ事業者は、短期間のうちにこのグループの標的になるリスクにさらされています。

さらに Google は、APT44 が新たなサイバー攻撃のコンセプトと手法の重大な拡散リスクをもたらしていると判断しています。同グループの破壊的で有害な能力が進歩し続け、実際に使用されることにより、他の国家および非国家アクターが模倣して独自のサイバー攻撃プログラムを開発するための参入障壁が低くなっていると考えられます。Mandiant は、ロシアのサイバーセキュリティ組織が、もともと APT44 がウクライナに対して使用していた破壊的なサイバー能力のカテゴリに対して防御能力を行使しているのを観察しており、ロシア自身もこの拡散リスクを警戒し、懸念していることはほぼ間違いありません。

今後の展望

APT44 が今後も、世界的に最も広範囲かつ最も深刻なサイバー脅威の一つであり続けることはほぼ間違いありません。同グループは 10 年以上にわたり脅威の最前線に立ち、将来のサイバー攻撃活動の先例となる数多くの初の事例を生み出してきました。選挙に影響を及ぼしたり、国際スポーツ団体に報復したりするなどの過去の活動パターンは、同グループにとって将来の活動の原動力となる可能性のある国家主義的な衝動に限界がないことを示唆しています。

ロシアによる戦争が続くなか、APT44 の活動の主な重点はウクライナに置かれ続けると予想されます。しかし、これまでの経緯が示すように、クレムリンの広範な世界的戦略目標を推進する目的でサイバー作戦を実行に移すという動機は、同グループの任務に深く染みついています。したがって、Google は、西側諸国の政治情勢の変化、今後の選挙、ロシア近海における新たな問題も、近い将来 APT44 の活動に方向づけを与え続けると考えています。

コミュニティの保護

Google は、調査の一環として、お客様とコミュニティを保護するためのさまざまな措置を講じています。

-

Google の脅威分析グループ(TAG)では、調査結果を利用して、Google のプロダクトの安全性とセキュリティを高めています。

-

検出時に特定されたウェブサイトとドメインはすべて、さらなる悪用からユーザーを保護するためにセーフ ブラウジングに追加されます。

-

標的となる Gmail および Workspace ユーザー全員に政府が支援する攻撃者に関するアラートを送信します。これは、その活動について知らせ、標的となる可能性があるユーザーに、Chrome でセーフ ブラウジング保護強化機能を有効にして、すべてのデバイスをアップデートすることをすすめるものです。

-

可能であれば、Mandiant が Victim Notification Program を通じて被害者通知を送信します。

-

Google Chronicle Enterprise+ をご利用の場合、新たな脅威ルールパックに Chronicle ルールがリリースされ、IOC を利用して高度な脅威インテリジェンスによって優先順位付けを行うことができます。

-

登録済みユーザーの方は、APT44 関連のセキュリティ侵害インジケーターを備えた VirusTotal コレクションを利用できるようになりました。

Google は、調査結果をセキュリティ コミュニティと共有して意識向上を図るとともに、そのような活動の標的となった可能性のある企業や個人とも共有するよう取り組んでいます。

同グループに関する詳細な分析、2018 年以降 APT44 により使用されてきたマルウェアのリスト、マルウェア検出のためのハンティング ルール、セキュリティ管理の検証に組織が利用できる Mandiant Security Validation アクションのリストについては、APT44 レポートをお読みください。