「脅威もデータも多すぎる」と語る IT リーダー。その対処方法とは。

Jayce Nichols

Director, Intelligence Solutions

※この投稿は米国時間 2025 年 7 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

脅威とデータの量が圧倒的に多いことに加え、熟練した脅威アナリストが不足しているため、多くのセキュリティおよび IT リーダーは、組織がサイバー攻撃に対して脆弱であり、受動的な状態に陥っていると考えています。

これは、Google Cloud の委託により Forrester Consulting が実施した新しい脅威インテリジェンス ベンチマークの調査結果です。この調査では、8 か国、12 業種にわたる 1,500 人以上の IT およびサイバーセキュリティのリーダーを対象に、脅威インテリジェンスの取り組みについて調査しました。

脅威インテリジェンスの運用化は依然として大きな課題であると、調査回答者の大半が回答しました。

「[脅威インテリジェンス] フィードが多すぎると、効率が向上するどころか、セキュリティ チームがデータに埋もれてしまい、有用な分析情報を抽出したり、脅威の優先順位を付けて対応したりすることが難しくなります。セキュリティ チームは、関連する脅威の可視化、AI を活用した大規模な相関関係、実用的な分析情報を活用できる熟練した防御担当者を必要としており、これにより、セキュリティ ポスチャーをリアクティブからプロアクティブに移行できます」という回答が調査から得られています。

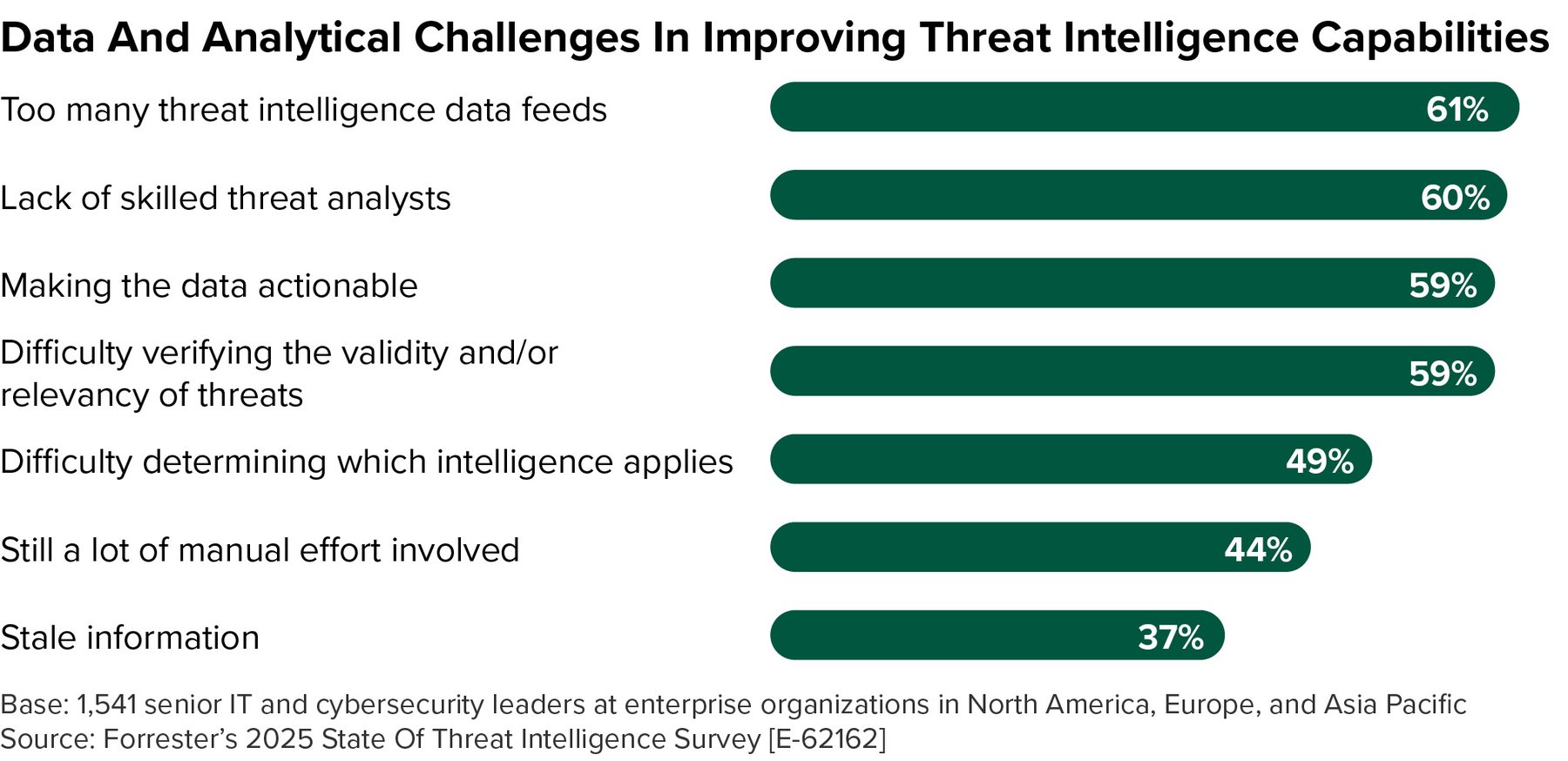

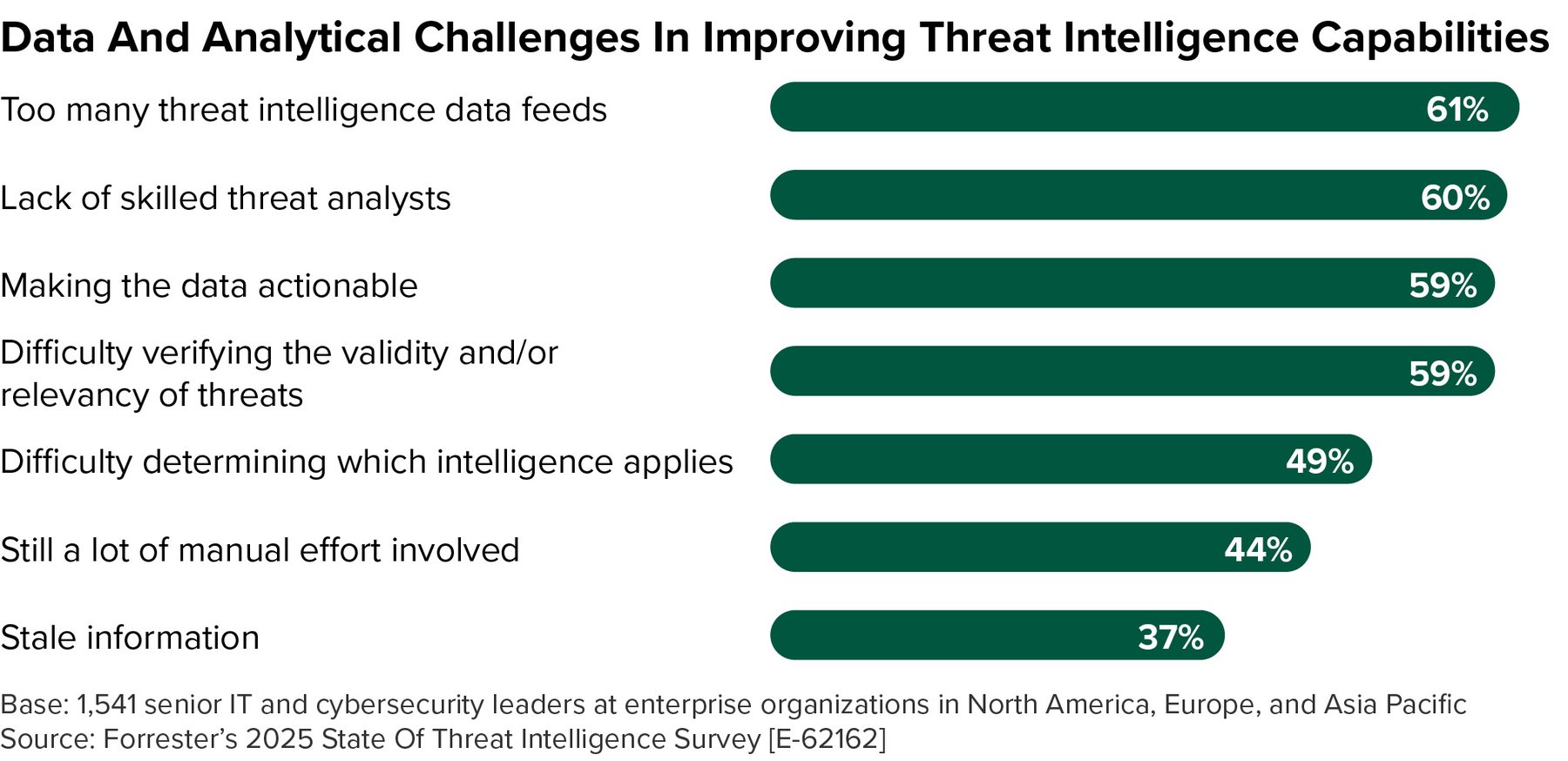

脅威インテリジェンス機能を強化するうえで組織が直面するデータと分析の課題。

今日の組織は、多面的で複合的な問題に直面しています。脅威インテリジェンスを効果的に解釈して行動できるアナリストが少なすぎる一方で、その未加工のインテリジェンスを提供するデータフィードが多すぎるのです。そのため、多くのセキュリティおよび IT リーダーは、干し草の山の中から重要な針を見逃しているのではないかと懸念しており、最終的には正当なサイバー攻撃に対処することが難しくなっています。

回答者の 82% が、直面するアラートとデータの量のために脅威を見逃すことを懸念しています。

重要なのは、脅威インテリジェンスをセキュリティ ワークフローとツールに直接組み込み、迅速かつ効果的にアクセスして分析できるようにすることです。AI はこの統合において重要な役割を果たし、元データの合成、反復タスクの管理、トイルの削減を支援して、人間のアナリストが重要な意思決定に注力できるようにします。

調査の主なポイント

-

組織は脅威インテリジェンスを重視: 組織の 80% 以上が、8 つの主要なユースケースで脅威インテリジェンスをすでに使用しているか、使用を計画しています。

-

脅威インテリジェンス機能の改善は困難: 脅威インテリジェンスの活用における主な課題として、フィードが多すぎる(61%)、アナリストが少なすぎる(60%)、脅威インテリジェンス データから明確なアクションを導き出すのが難しい(59%)、どの脅威が有効かを判断するのが難しい(59%)などが挙げられました。全体として、82% がアラートとデータの量のために脅威を見逃すことを懸念しています。

-

組織の盲点: 回答者の 80% が、上級リーダーシップ チームは組織に対する脅威を過小評価していると回答し、66% が、関連チームと脅威インテリジェンスを共有するのに苦労していると回答しました。

-

受け身の対応に終始: データが多すぎるため、セキュリティ チームは脅威の優先順位付けに苦労し、大きなセキュリティ ギャップが生じます。その結果、回答者の 86% が組織は脅威の状況の理解を深める必要があると回答し、85% が組織は新たな重大な脅威にさらに時間とエネルギーを集中できると回答しました。また、72% が脅威に対して主に受動的に対応していると回答しました。

-

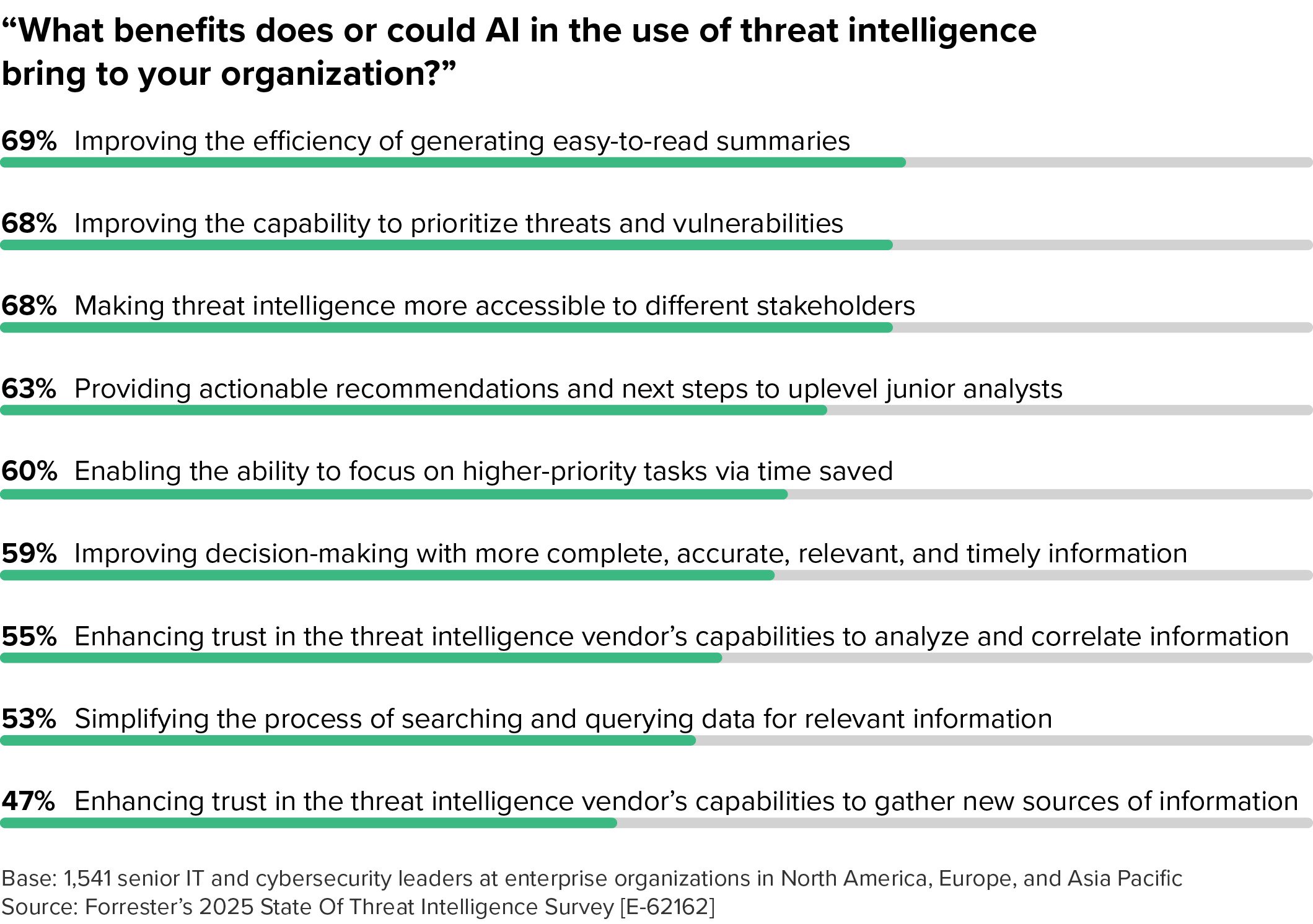

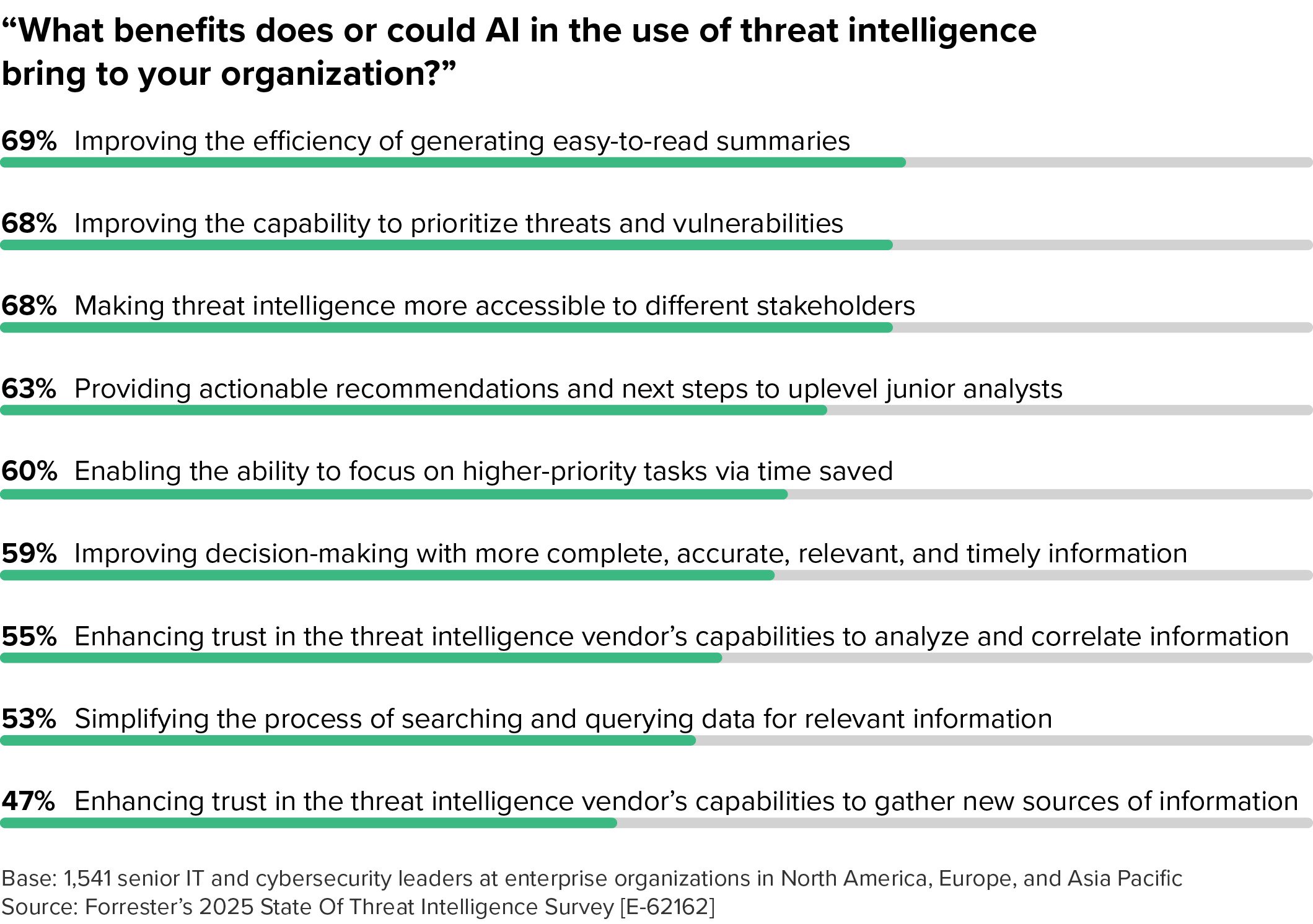

AI による防御者の支援: 回答者の 86% が、脅威インテリジェンスを運用化する能力を向上させるために AI を使用することは「必須」であると回答しました。脅威インテリジェンスに AI を使用するメリットについて尋ねたところ、最も多かった回答は、読みやすい要約を生成することで効率が向上することでした(69%)。

組織は、要約、優先順位付け、コミュニケーションなど、さまざまな方法で AI を活用しています。

脅威インテリジェンス ベンチマーク調査は、この問題がどれほど複雑であるかを浮き彫りにしていますが、リソースが不足している組織でも脅威インテリジェンスを最大限に活用できる道筋も見えてきています。Google は、お客様やより広範な脅威インテリジェンス コミュニティとの連携を通じて、組織が脅威インテリジェンスにすでに投入しているリソースを最大限に活用する方法について提案をまとめてきました。

脅威インテリジェンスをより効果的に運用化する方法

Google Cloud は、セキュリティおよび IT のリーダーが包括的な多層防御の一環として、脅威インテリジェンスをセキュリティ環境に統合することを強く推奨しています。脅威インテリジェンスの元データは、攻撃の防止、検出、対応に使用できるほか、組織全体のより広範な戦略的意思決定にも役立ちます。

以下に、そのための 4 つの戦術的なステップをご紹介します。

ステップ 1: 重要なインテリジェンスのニーズを特定する

セキュリティ チームは、脅威インテリジェンスを戦略ツールとして使用し、組織に最も関連性の高い脅威に焦点を当てる必要があります。これは、組織のサイバー脅威プロファイル(潜在的なサイバー脅威を特定、分析、優先順位付けする構造化された方法)を形成するうえで重要であり、最も重要な脅威に対する保護を強化するのに役立ちます。

-

重要データの定義: 最も重要なアセット、データ、ビジネス機能を特定し、それらが侵害された場合の影響を計算します。これは、優先インテリジェンス要件(PIR)に直接影響します。

-

敵を知る: IT 環境と組織が属する業界を標的とする可能性が最も高い脅威アクターを特定します。一般的な戦術、手法、手順(TTP)を調査して、これらのグループと侵入方法に関連するインテリジェンスに焦点を当てます。

-

フィードバック ループを確立する: インシデント対応(IR)チームとセキュリティ オペレーション センター(SOC)チームに、最近のインシデントをより迅速に防止、検出、対応するのに役立った可能性のある脅威インテリジェンスについて定期的に尋ねます。回答は PIR の改善に役立ちます。

-

セキュリティが組織にどのように貢献するかを理解する: 堅牢な脅威インテリジェンス分析を開発することは、よりスマートで迅速な意思決定を支援することに他なりません。セキュリティは、リーダーシップや他のチームと緊密に連携し、リスクを最小限に抑えながら組織が目標を達成できるよう支援することに重点を置く必要があります。

ステップ 2: 戦術的な脅威インテリジェンス パイプラインを構築する

サイバーセキュリティでは、効率性が重要です。目標は、脅威インテリジェンスをできるだけ迅速にソースから取得し、アクションに移すことです。

-

一元的な集約: 脅威インテリジェンス プラットフォーム(TIP)を実装し、既存のセキュリティ情報およびイベント管理(SIEM)機能を使用して、すべてのソース(OSINT、商用フィード、ISAC、ダークウェブ モニタリング)から脅威インテリジェンスを取り込み、正規化し、重複を排除します。

-

自動拡充: 受信したインジケーター(IP、ドメイン、ハッシュ)を、地理位置情報、レピュテーション スコア、関連する脅威アクターなどのコンテキストで自動的に拡充します。ツールが重労働を担うべきです。

-

優先順位付けエンジン: アナリストが数千件のアラートを手動でトリアージする代わりに、TIP と SIEM でルールを作成して、PIR との関連性と重大度に基づいてインテリジェンスを自動的にスコア付けして優先順位を付けます。

-

コントロールとの直接統合: 関連性の高い高忠実度のインジケーターと検出ルールを、ファイアウォールとプロキシ、エンドポイントと拡張検出および対応(EDR と XDR)、侵入検知および防御システム(IDS と IPS)、SIEM システムに直接プッシュします。

ステップ 3: セキュリティ チームを強化する

IT およびセキュリティの専門家が、使用している脅威インテリジェンスが役立つと感じる重要な 2 つの方法は、アナリストをトイルから解放することと、トレーニングとツールに重点を置くことです。

-

アナリストの注力: SOC アナリストと IR アナリストがデータ取り込みと基本的な相関関係の分析から解放されます。セキュリティ アナリストは、プロアクティブな脅威ハンティング、アラートのコンテキスト化、カスタム検出の開発、インシデント対応の強化に時間を費やすことができます。

-

トレーニングと専門知識: 調査回答者の 79% が、外部の脅威インテリジェンス プロバイダは「ジュニア スタッフのスキルアップを支援するか、脅威インテリジェンス(CTI)アナリストをチームに組み込む」べきだと回答しました。アナリストに、よりインテリジェンス主導のアプローチに移行し、組織に合わせた脅威インテリジェンスの専門知識を提供するための集中的なトレーニングを提供します。

ステップ 4: 継続的に測定と適応を行う

脅威インテリジェンスの運用化は、1 回限りのプロジェクトではなく、継続的なサイクルです。

-

主要な指標: 脅威インテリジェンスの主要な指標を追跡し、それぞれについて次の質問をします。

-

平均検出時間(MTTD)と平均対応時間(MTTR)の短縮: 脅威インテリジェンスは、脅威の検出と対応を迅速化するのに役立ちますか?

-

アラートの忠実度: 脅威インテリジェンスからより適切にコンテキスト化されたアラートにより、誤検出が減少していますか?

-

ブロックされた脅威: 脅威インテリジェンスがフィードされたシステムによって、事前にブロックされた脅威は何件ありますか?

-

ハンティングの成功: インテリジェンス主導のハンティングで特定された新しい脅威は何件ありますか?

-

定期的なレビュー: PIR、脅威インテリジェンス ソース、統合の有効性を毎月または四半期ごとにレビューすることで、脅威インテリジェンス戦略を最新の状態に保つことができます。

-

インシデント主導の改善: 重大なインシデントが発生するたびに、特にインシデント対応に対する脅威インテリジェンスの貢献について、教訓を学ぶセッションを実施します。

Google Threat Intelligence の活用方法

データ過負荷の懸念があるにもかかわらず、調査回答者の 80% が、脅威インテリジェンス プロバイダは広範かつ詳細な情報源を提供すべきだと回答しました。セキュリティ チームは、利用可能なインテリジェンスを包括的に把握していることを確信する必要があります。

高度な AI によって強化された Google Threat Intelligence は、脅威をこれまで以上に可視化し、世界中のセキュリティ チームにタイムリーで詳細な脅威インテリジェンスを提供します。Mandiant の最前線の専門知識、VirusTotal コミュニティのグローバルなネットワーク、Google ならではの広範な可視性が組み合わされています。

Advanced Intelligence Access(AIA)プログラムと Essential Intelligence Access(EIA)プログラムでは、組織が対象を絞った組み込みのインテリジェンス エキスパートにアクセスできるほか、脅威データに早期アクセスできます。Mandiant Academy は、セキュリティ担当者向けのトレーニング コースを提供しています。その多くは、脅威インテリジェンスを最大限に活用して適用し、戦術的な防御と全体的なセキュリティ ポスチャーを向上させる方法に焦点を当てています。

脅威インテリジェンスの現状と、組織が脅威インテリジェンスをより効果的に使用する方法について詳しくは、脅威インテリジェンスのベンチマーク: 後手から先手へをダウンロードしてください。

-Jayce Nichols、インテリジェンス ソリューション担当ディレクター