新しい Privileged Access Manager を使用して常時オンの特権からオンデマンド アクセスに移行

Deepika Seelam

Product Manager, Google Cloud

Balaji Ramani

Software Engineer, Google Cloud

※この投稿は米国時間 2024 年 6 月 11 日に、Google Cloud blog に投稿されたものの抄訳です。

Google は、お客様のセキュリティ ポスチャーの強化を支援するために、Google Cloud の Identity and Access Management(IAM)機能を継続的に強化しています。過剰な権限や昇格されたアクセス権の誤用に関連するリスクを軽減するために、Google Cloud の組み込み機能、Privileged Access Manager(PAM)をリリースしました。

PAM(現在プレビュー版で提供)は、プリンシパルやその他の高い権限を持つユーザーが簡単な方法で、必要なときにのみ、必要な期間だけ、必要なアクセス権を正確に取得できるようにすることで、最小権限の原則を実現するのに役立ちます。PAM は、常時オンの常設特権から、ジャストインタイム(JIT)、時間制限付き、承認ベースのアクセス昇格を備えたオンデマンドの特権アクセスに移行できるようにすることで、リスクを軽減します。

過剰な権限は、クラウドでますます大きな問題になっています。常時オンの永続的な権限は無害と思われるかもしれませんが、これが脆弱性となって、権限の悪用や誤用につながる可能性があります。

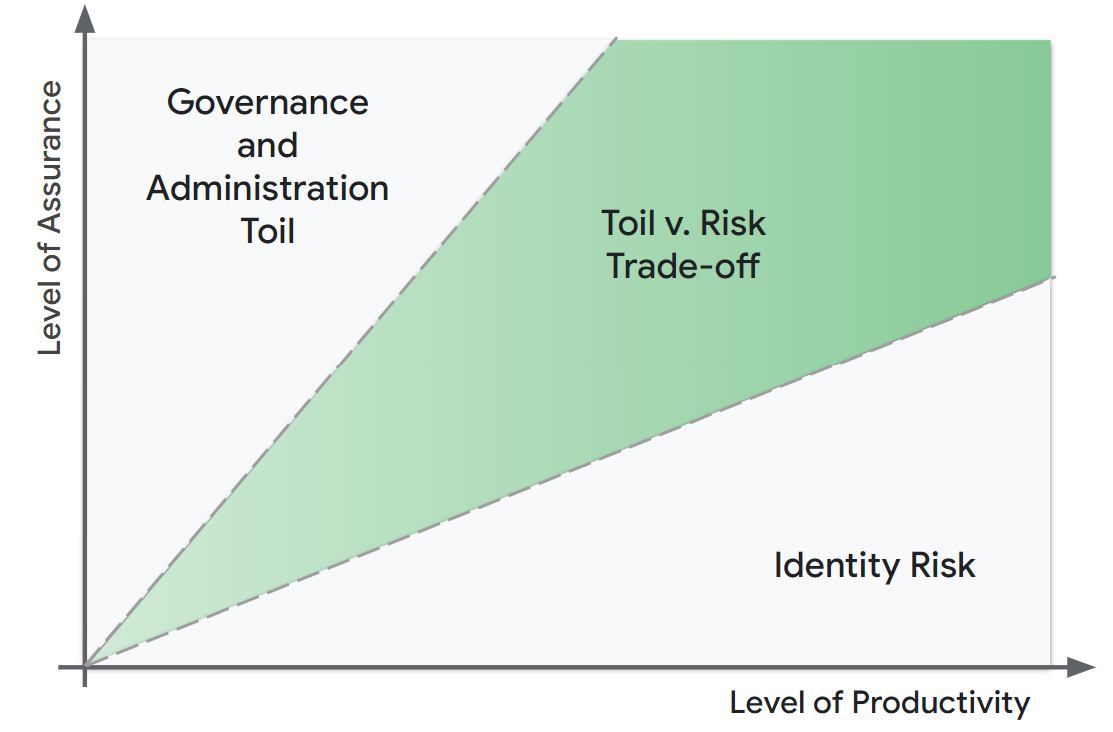

最小権限の原則でトイルとリスクのバランスを取る。

積極的な組織では、データやリソースを保護するために、最小権限モデルの実装を精力的に追及しがちですが、従業員の生産性を妨げたり、管理上の負担を増やしたりする可能性のある、過度に制限した権限制御にならないよう注意する必要があります。最小権限の原則は、実用的な方法で適用すれば、セキュリティと運用効率のバランスを効果的に取るのに役立ちます。

PAM により、IAM 管理者は利用資格を作成し、プリンシパルまたはユーザーはセルフサービスでアクセスをリクエストし、承認者は情報に基づいた意思決定を行うことができます。PAM を使用することによって促進される合理化されたワークフローは、インシデント対応担当者の緊急アクセス、重要なデプロイやメンテナンスのためのデベロッパーの時間制限付きアクセス、データの取り込みや監査のためのオペレーターの一時的なアクセス、自動化タスクのためのサービス アカウントへの JIT アクセスなど、さまざまなユースケースに対応できます。

「Identity and Access Management はクラウド セキュリティに不可欠であり、当社のような業界では多くの場合、最小権限と組み合わせて使用されます。特定 ID による特定リソースへのジャストインタイムのアクセス権が追加で必要になった際には、時間制限のある条件付きアクセス昇格が必須になります。Google Cloud の Privileged Access Manager により、承認プロセスや監査ロギングなど、必要な機能を提供する効率的なサービスを利用できるようになります。これにより、セキュリティ シナリオが簡素化されるだけでなく、アドホックなデータ分析情報、インフラストラクチャに関する知識の共有、ペネトレーション テストのサポートなどの新しい機会も生まれます」と、Commerzbank のバイス プレジデント兼サイバー センター オブ エクセレンスの責任者である Christian Gorke 氏は述べています。

Security Command Center Enterprise で提供される新しいクラウド インフラストラクチャ資格管理(CIEM)と PAM を組み合わせることで、ID 体制を強化できます。PAM は、ID 検出に関する CIEM アラートを強化し、常時オンの重要な権限をオンデマンドの時間制限付きアクセス権に変換することで、過剰な権限の修正に役立ちます。

PAM の仕組み

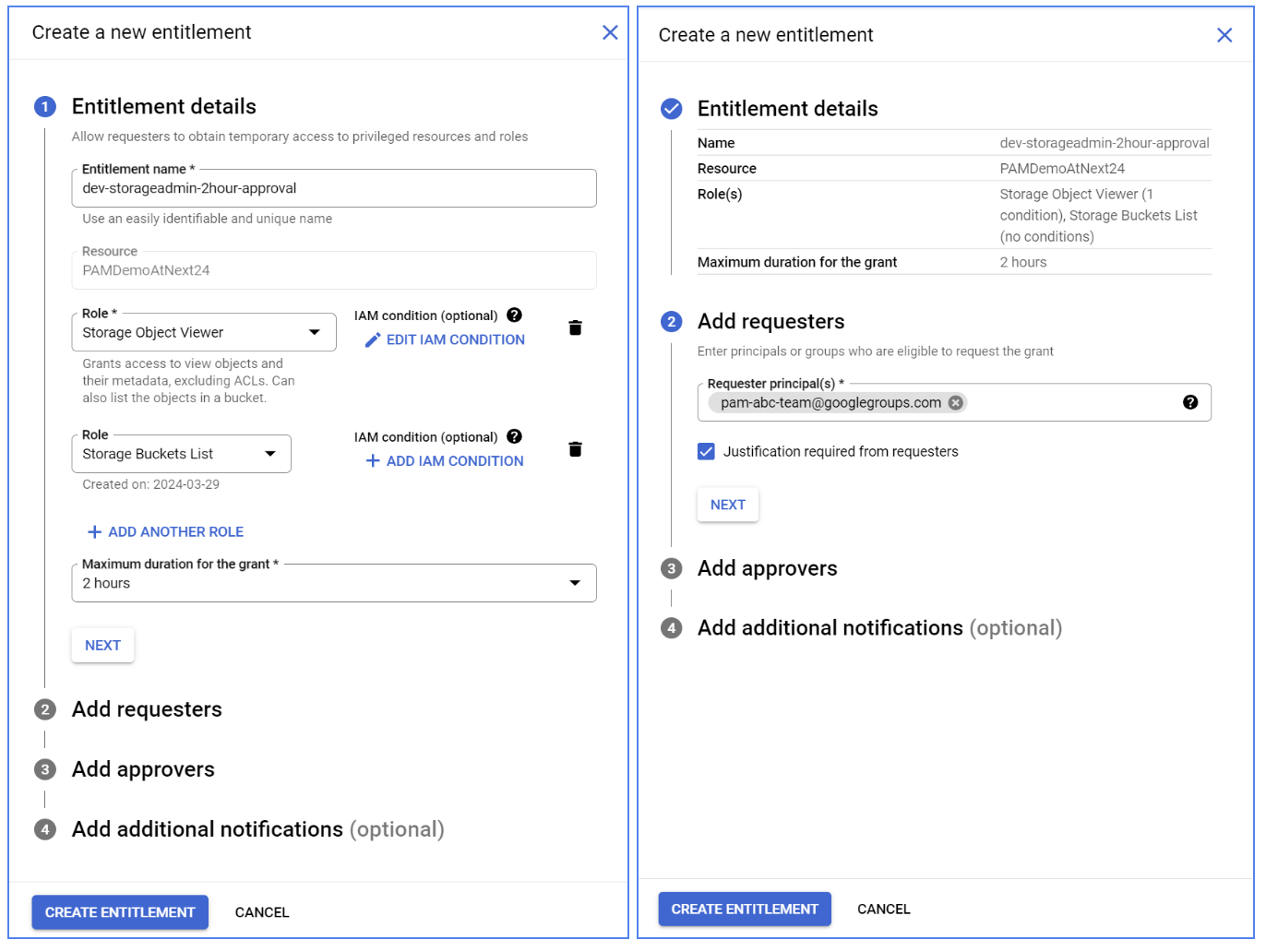

PAM により、IAM 管理者は、任意のリソース スコープへのジャストインタイムの一時的なアクセス権を付与できる資格(適格なライセンス)を作成できます。管理者は、アクセス権を取得できる対象者、付与されるアクセス権(事前定義およびカスタムの IAM ロールを通じて付与)、アクセス権を付与する期間、アクセス権に承認やビジネス上の正当な理由が必要かどうかを定義することで、利用資格をカスタマイズできます。

特権リソースと特権ロールの利用資格。

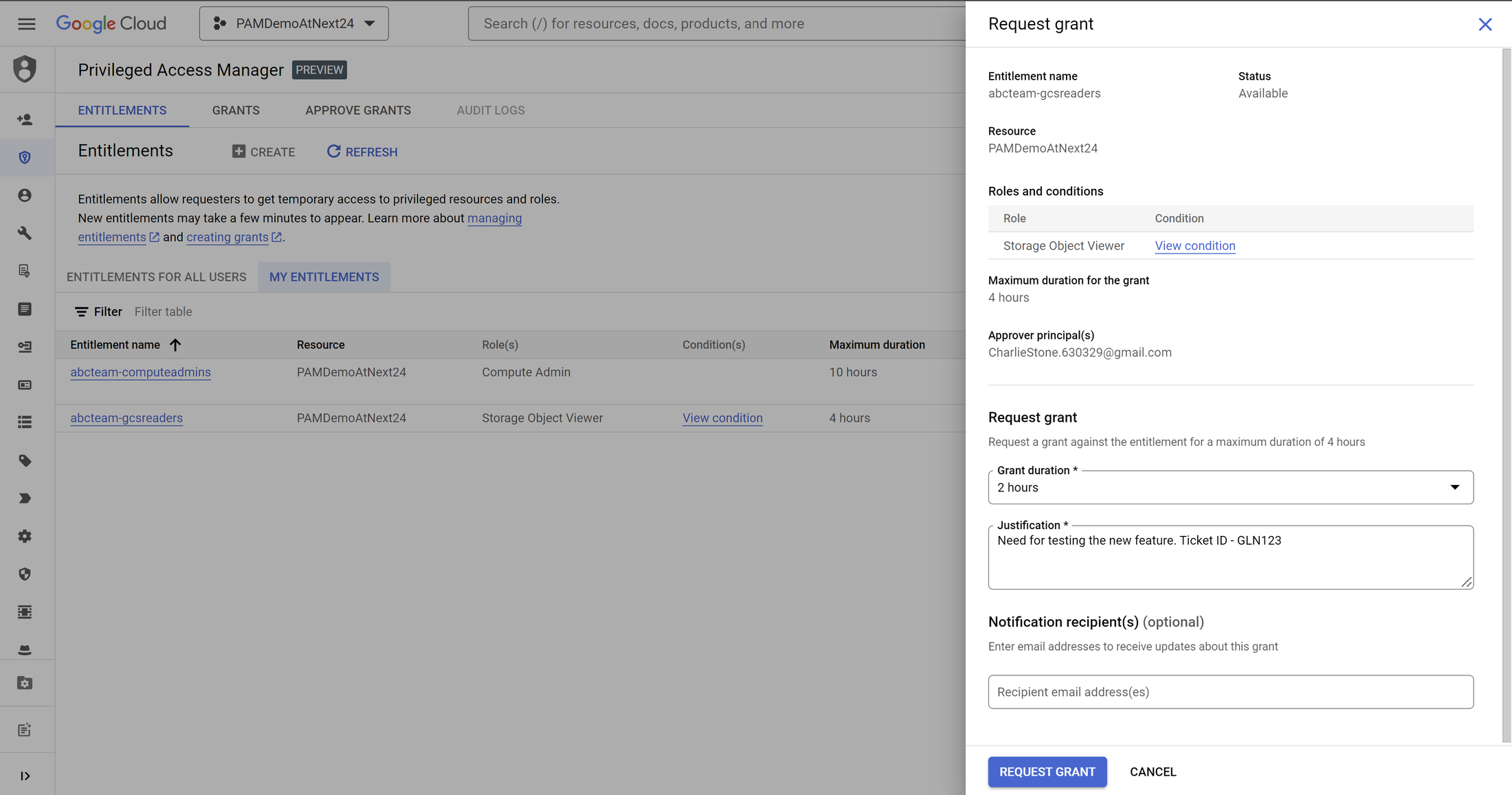

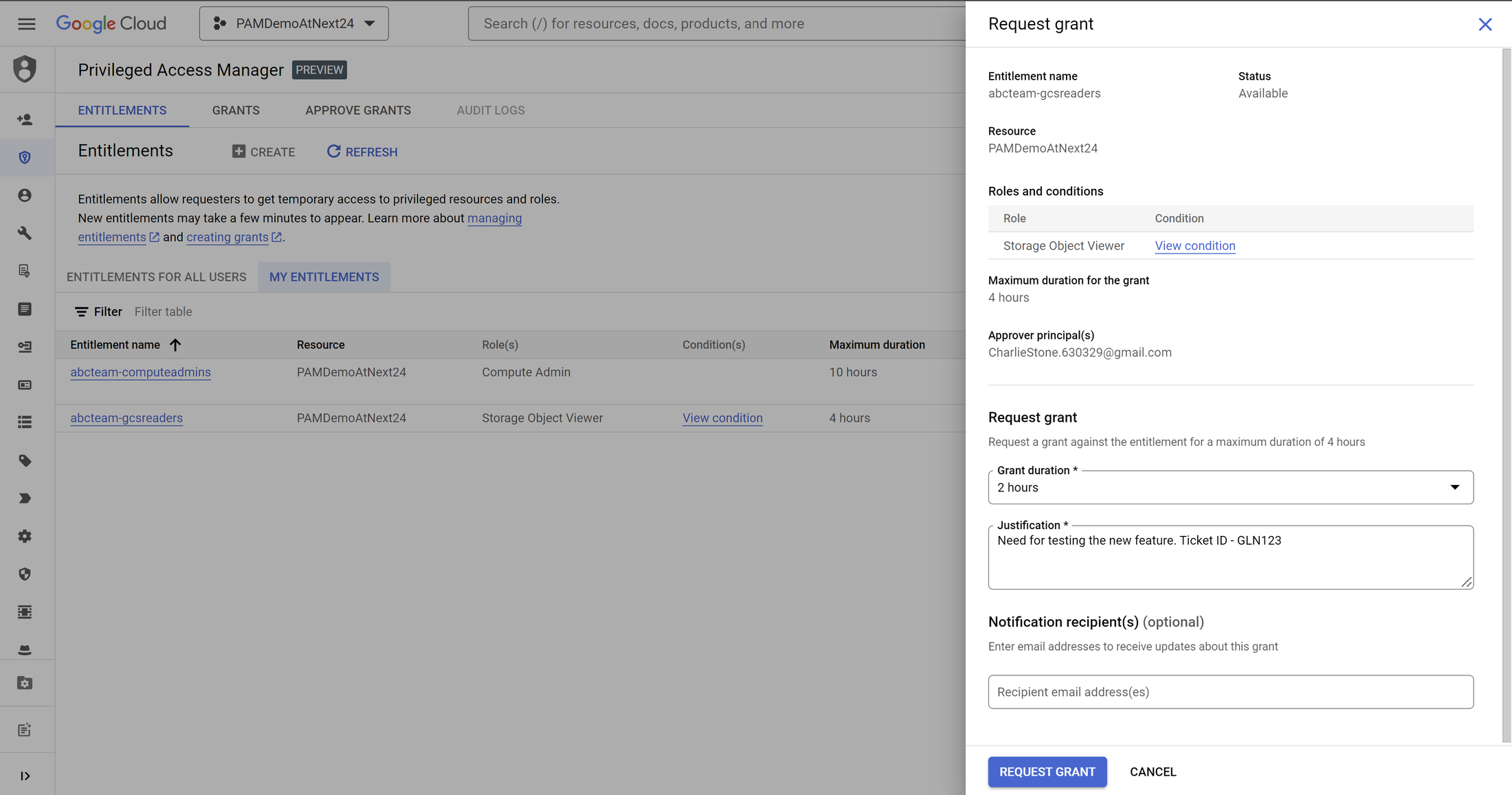

申請者は、適格な利用資格を調べ、タスクに必要なアクセス権をリクエストできます。アクセス権のリクエスト中は、必要に応じて期間を調整したり、正当な理由を追加したりできます。承認を必要としないリクエストの場合は、すぐにアクセス権が付与され、指定された期間が経過すると自動的に取り消されます。さらに、申請者や他のユーザーには、アクセス権の付与に関する重要な更新情報がタイムリーなアラートで通知されます。

時間制限付きの特権アクセスのリクエスト。

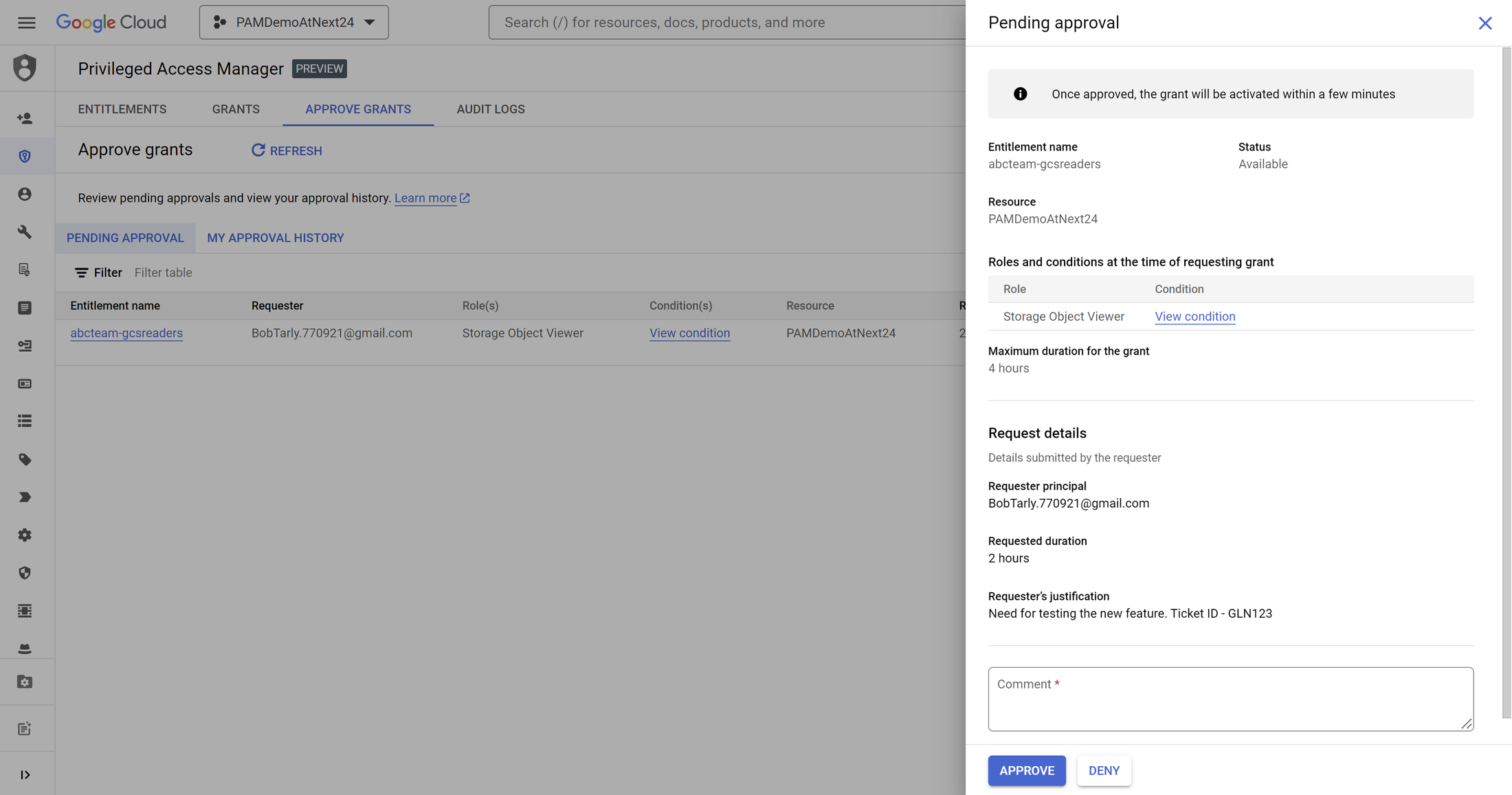

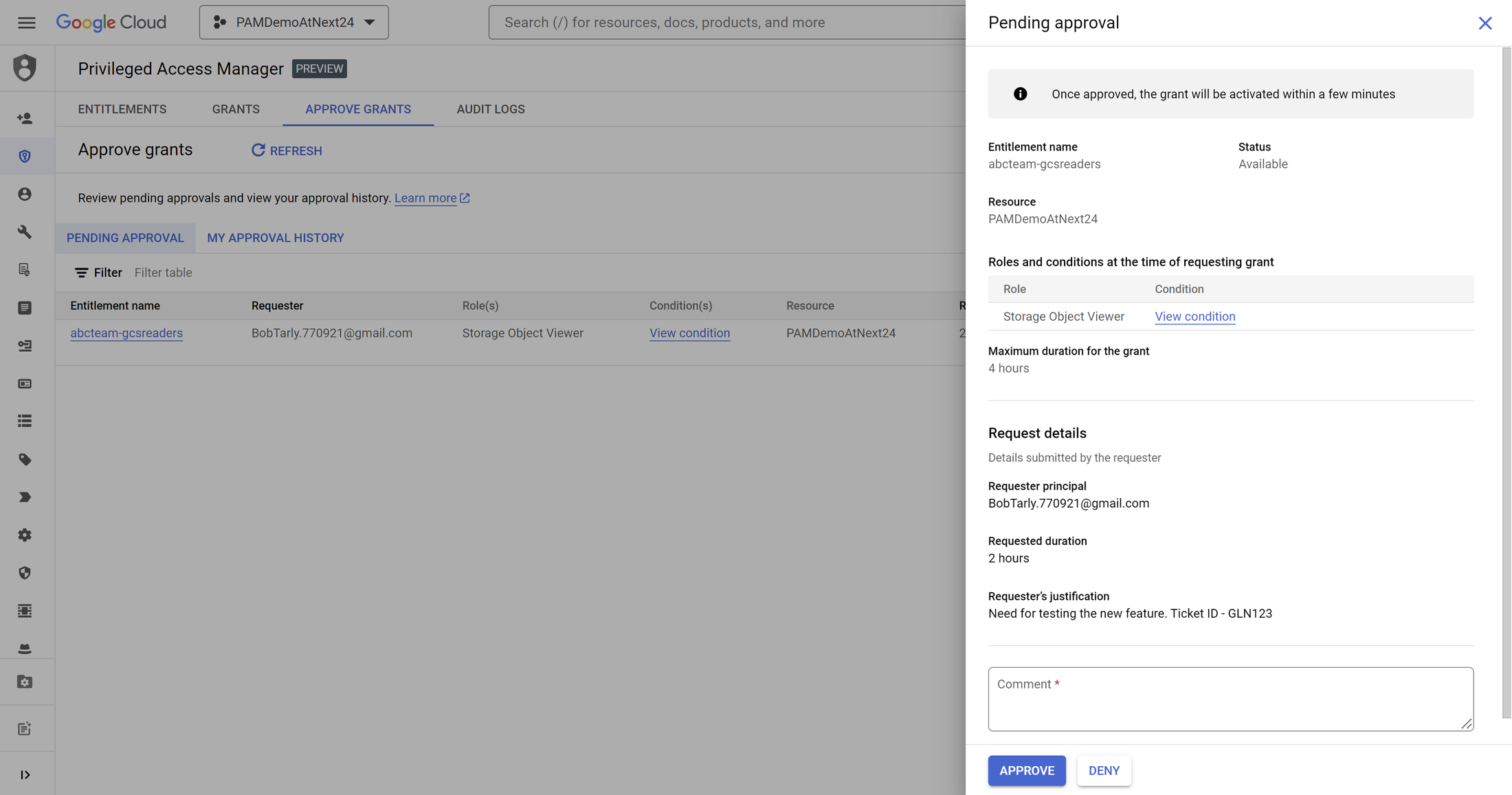

承認者の決定を待っている承認がある場合は、承認者に通知が送信されます。承認者は利用資格とリクエストの詳細にアクセスして、リクエストを承認または拒否するために必要な情報を確認できます。また、承認履歴を確認して意思決定や事後分析に役立てることもできます。

特権アクセスの管理者承認ワークフロー。

その他のリソース

Privileged Access Manager により、権限の誤用や悪用に関連するリスクを管理するパワフルな新機能を利用できるようになりました。PAM を使用すると、必要な監視を行いながら、ジャストインタイム、期限付きなど、意図的に制限したアクセス権を付与できます。PAM は現在、Google Cloud をご利用のお客様にプレビュー版としてご利用いただけます。PAM の機能の詳細については、プロダクト ドキュメントをご覧いただくか、コンソールでサービスをお試しください。

関連情報: