VPC Service Controls のデータ引き出し防御機能をプライベート IP まで拡張

Sriram Balasubramanian

Senior Product Manager, Google Cloud Security

Sandesh D’Souza

Executive Director, Cloud Engineering, MSCI

※この投稿は米国時間 2024 年 7 月 25 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud の VPC Service Controls を使用すると、組織は Google Cloud マネージド サービスからデータが引き出されるリスクを軽減できます。VPC Service Controls(VPC-SC)は、Google Cloud 内のクラウド リソースとネットワークの周囲に隔離の境界を作成し、機密データへのアクセスを制限できるようにします。

このたび、VPC Service Controls 内でプライベート IP アドレスがサポートされるようになりました。この新しい機能は、特定の内部ネットワークからのトラフィックが保護対象リソースにアクセスすることを許可するものです。

VPC-SC の保護機能をプライベート IP アドレス空間内のリソースまで拡張

VPC-SC は、承認されたユーザーとリソースのみがアクセスできるように境界を定義することで、クラウドの未承認の組織、フォルダ、プロジェクト、リソースにデータが引き出されないように防御します。VPC-SC をデプロイすると、包括的なアクセスルール機能を使用して、Google Cloud 内のマネージド サービスに対し最小権限アクセスを適用できます。これに新しい機能が追加され、特定されているオンプレミス環境からサービス境界内のリソースへのアクセスを許可できるようになりました。

重要な点として、お客様はベーシック アクセスレベルを使用して、VPC ネットワークにプライベート IP アドレス範囲を指定できます。このアクセスレベルを上り(内向き)と下り(外向き)のアクセスルールに適用することで、Google サービスにきめ細かいアクセス制御を適用し、境界をプライベート アドレス空間にまで拡張できます。

Google Cloud は、ベスト プラクティスとして管理とスケールが簡単なマクロ、つまり「メガ」境界の使用をおすすめしていますが、さらにきめ細かいセグメント化が必要な特定のユースケースがある場合は、プライベート IP によって柔軟性が向上します。

VPC-SC でのプライベート IP のサポートにより、さらに安全なアーキテクチャを構築できるようになったユースケースの例をいくつかご紹介します。

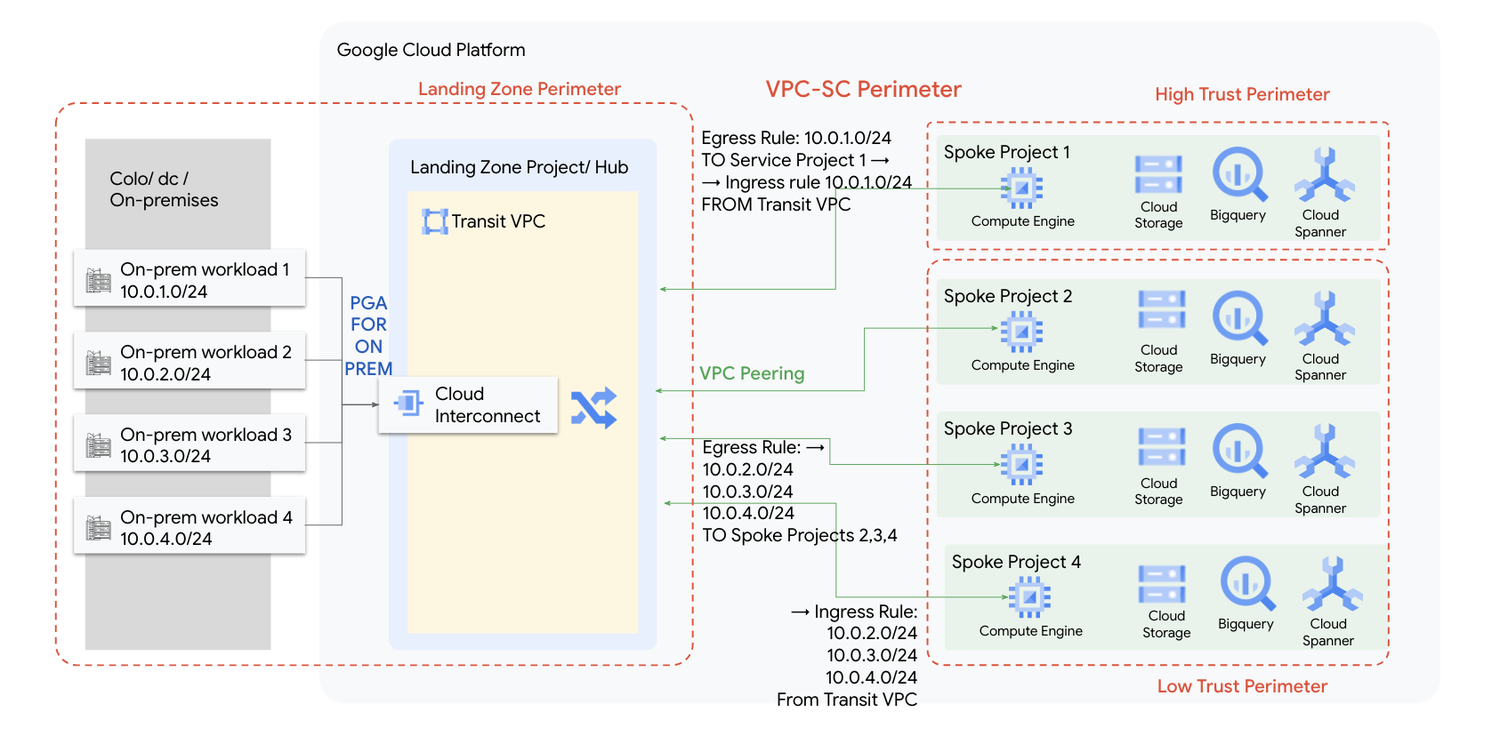

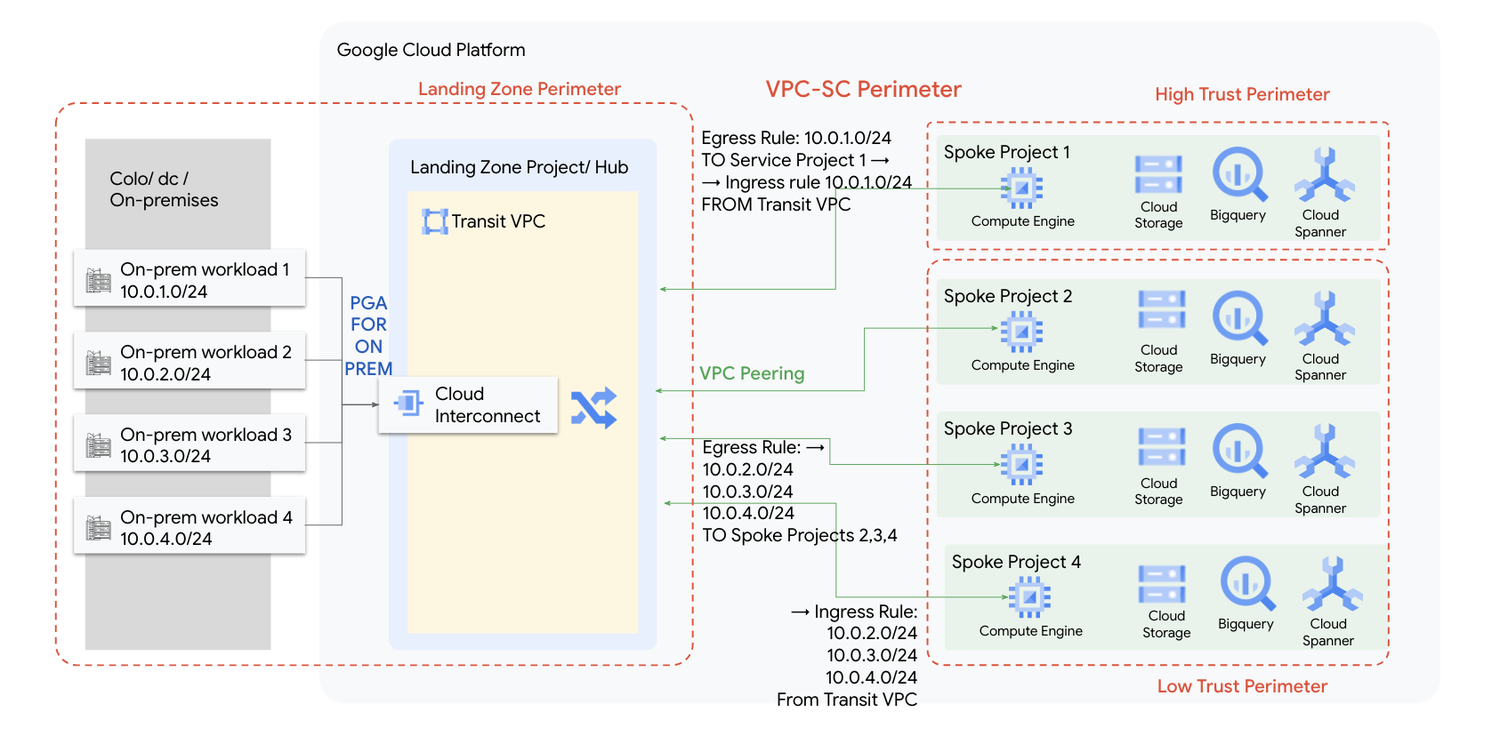

ユースケース: オンプレミス環境を安全なクラウド境界に拡張

VPC-SC は、アクセスを目的として、オンプレミス環境を単一ネットワークとして扱います。この結果、ネットワーク ベースのアクセスルールがオンプレミス環境全体に適用されます。必然的に、お客様によっては、特定のオンプレミス クライアントのみに VPC-SC 境界へのアクセスが必要な場合に、アクセスのプロビジョニングが過剰になるという懸念が生じます。オンプレミス環境を使用する場合、プライベート アドレスベースの上り(内向き)ルールと下り(外向き)ルールを使用することで、オンプレミスのワークロードから境界内リソースへのアクセスの選択性を高めることができます。詳しくは、こちらの動画をご覧ください。

オンプレミスを VPC-SC 境界に拡張したアーキテクチャ例の概要

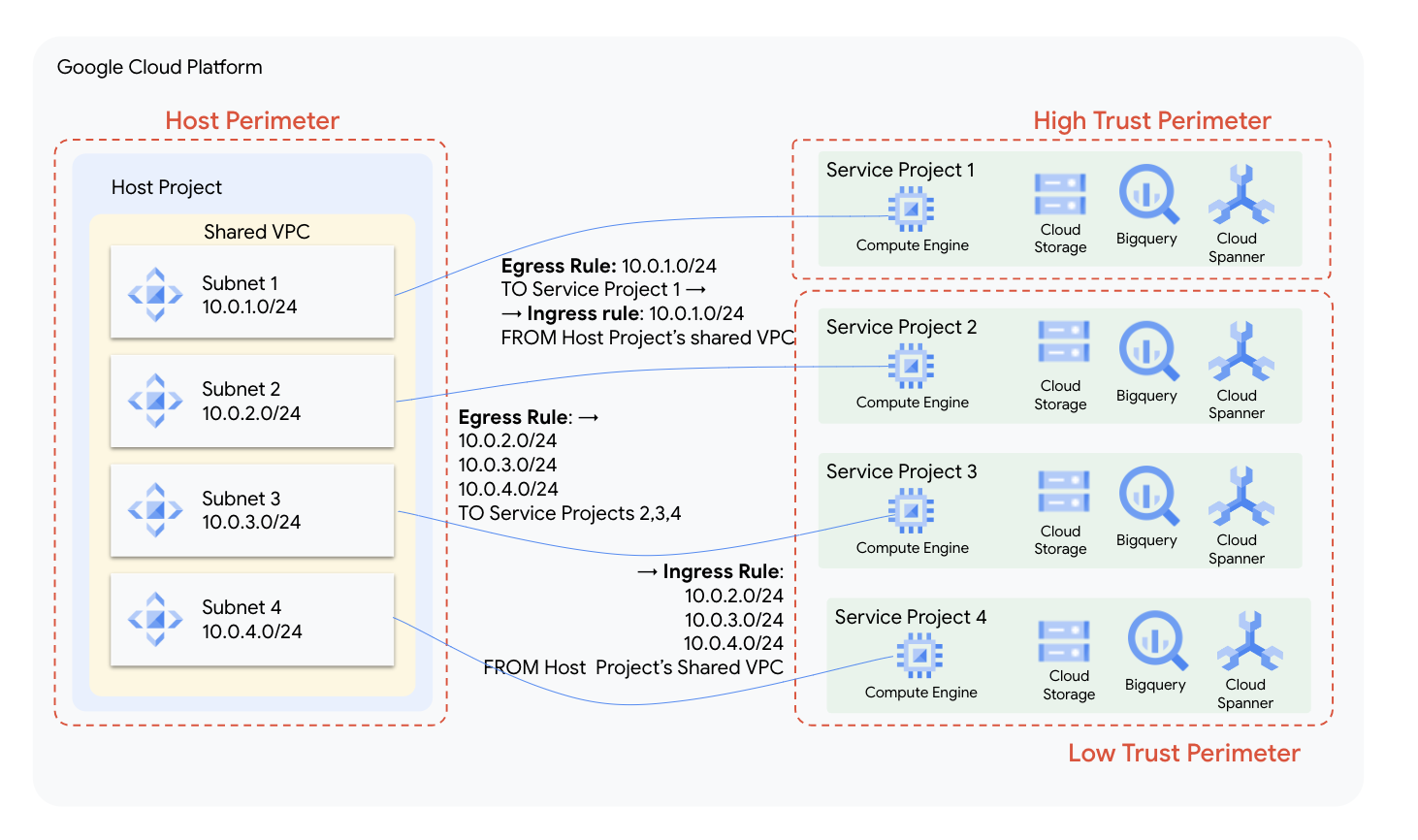

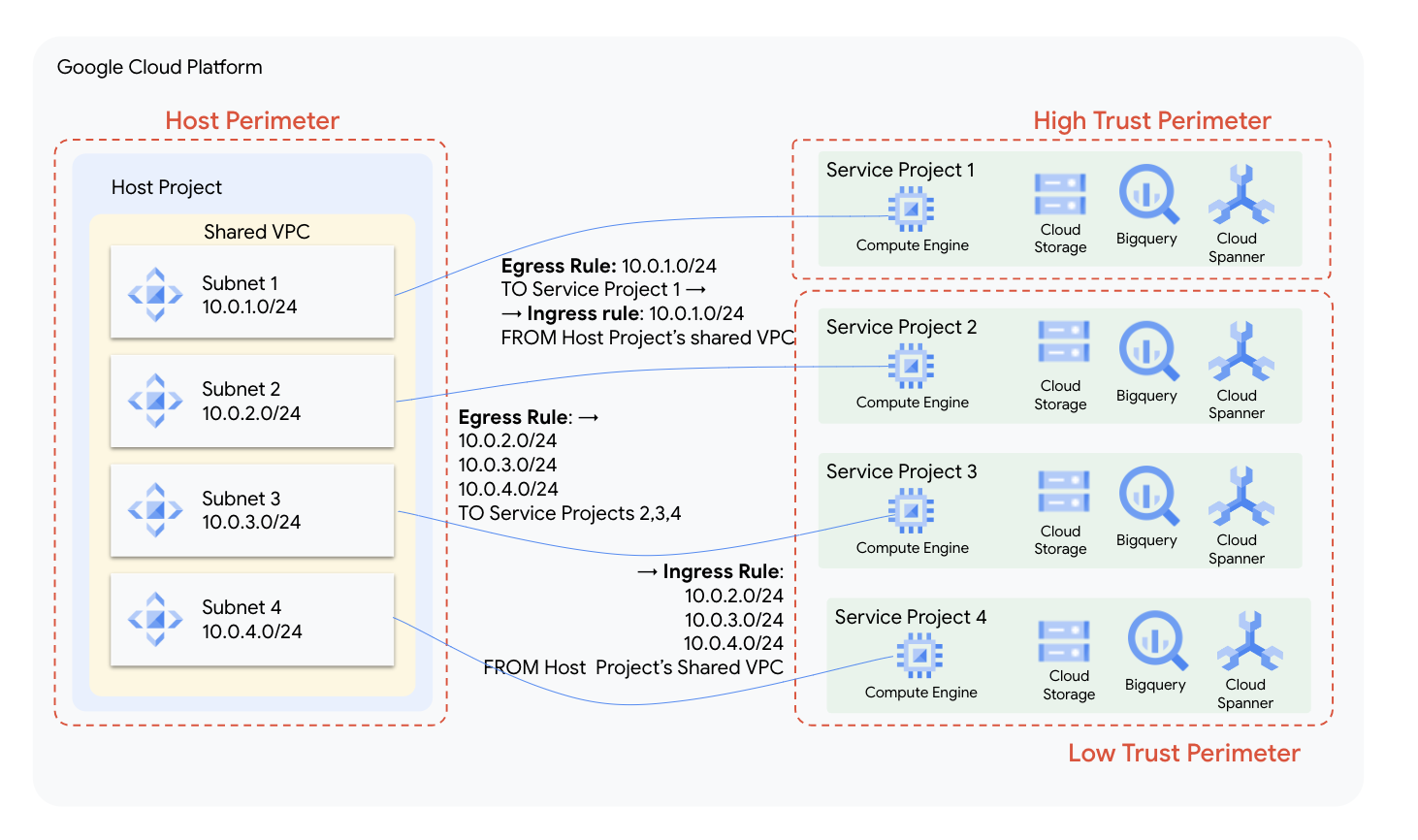

ユースケース: 共有 VPC でクラウド プロジェクトをセグメント化

VPC-SC はリクエスト評価の一環として、ソース ネットワークが、信頼できる境界内にあるプロジェクトに属しているかどうかを確認します。共有 VPC 環境では、ホスト プロジェクトがネットワークを所有し、そこからサービス プロジェクトと共有されます。このため、ホスト プロジェクトとサービス プロジェクトを別々の境界に分離することはできませんでした。プライベート アドレスベースの上り(内向き)ルールと下り(外向き)ルールのサポートの導入により、ホスト プロジェクトとサービス プロジェクトを別々の境界に配置して、ルールを使用した円滑なアクセスを実現できるようになりました。これにより、リソースが未承認のサービスにさらされるリスクを抑えることもできます。詳しくは、こちらの動画をご覧ください。

共有 VPC でセグメント化を行ったアーキテクチャ例の概要

事例紹介: MSCI が VPC Service Controls でセキュリティを強化

世界の投資コミュニティに重要な意思決定のためのサポートツールとサービスを提供していることで有名な MSCI では、クラウド テクノロジーがインフラストラクチャに活用されているだけでなく、イノベーションの促進に不可欠なフレームワークになっています。

2022 年から、MSCI はアジャイルでスケーラブル、かつ安全なコンピューティングの取り組みにおいて、Google Cloud とパートナー関係にあります。MSCI の Google Cloud 環境は、Compute Engine、BigQuery、Kubernetes Engine といったサービスの組み合わせが綿密にオーケストレートされ、最先端テクノロジーを追求する姿勢に沿って構築されています。

MSCI は機密データを保護しながら、クラウドのスケーラビリティのメリットを得るために VPC-SC を採用しました。この採用を決めたのは、データの機密性と複数のレベルでデータを保護できる多層防御を実装する必要性があったためです。VPC-SC の上り(内向き)と下り(外向き)の厳格な制御により、MSCI は IAM やファイアウォールといった Google のクラウド ファーストの制御に、さらに防御機能を加えることができました。ただし、MSCI には、プライベート IP を使用したサブネットワーク レベルでのきめ細かいアクセスという特定の要件もありました。

「新しく実装した VPC プライベート アドレス サポート機能によって、MSCI は正確な条件を定義して、VPC ネットワーク内の特定のプライベート IP 範囲に、保護されたリソースへのアクセスを許可できるようになりました。この飛躍的な進歩は、MSCI のセキュリティ構成における緻密性の向上につながっています。この独自のソリューションは、特にプライベート IP 管理のサポートに関し、MSCI のセキュリティ リポジトリにおける重要な追加機能となっており、計画の策定と共同のソリューション構築が伴う場合にクラウド テクノロジーのきわめて大きな可能性を呈します」と、MSCI のクラウド エンジニアリング担当エグゼクティブ ディレクター Sandesh D’Souza 氏は述べています。

次のステップ

VPC Service Controls は、Google Cloud の多くのお客様にとって、基本的なセキュリティ管理となります。プライベート IP のサポートにより、さらにきめ細かい制御でお客様のニーズにより的確に応えることができます。最近リリースされた VPC-SC ドライラン モードを使用すると、本番環境にデプロイする前に構成を確認できます。VPC Service Controls を初めてご利用になる場合は、プロダクト ドキュメントと概要の動画をご覧になることをおすすめします。