reCAPTCHA Enterprise パスワード漏洩検出の一般提供の発表

Google Cloud Japan Team

※この投稿は米国時間 2022 年 6 月 14 日に、Google Cloud blog に投稿されたものの抄訳です。

パスワードがアカウント認証の一般的な方法であり続ける限り、パスワード再利用攻撃(複数のサービスで同じパスワードを使いまわしているユーザーを利用した攻撃)は、悪意のあるハッカーがユーザー アカウントを乗っ取る最も一般的な方法の一つになるでしょう。

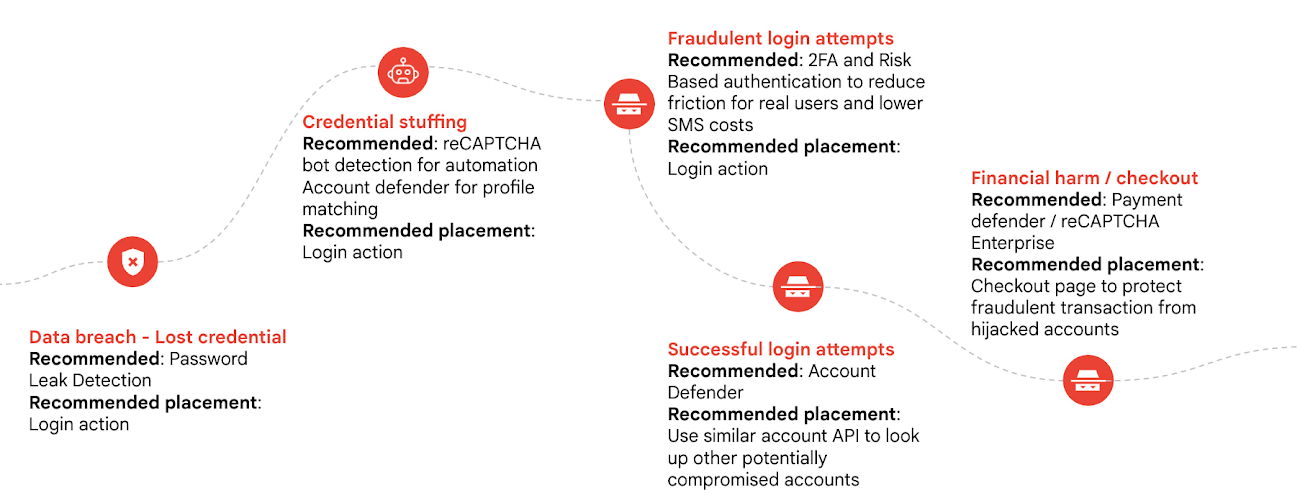

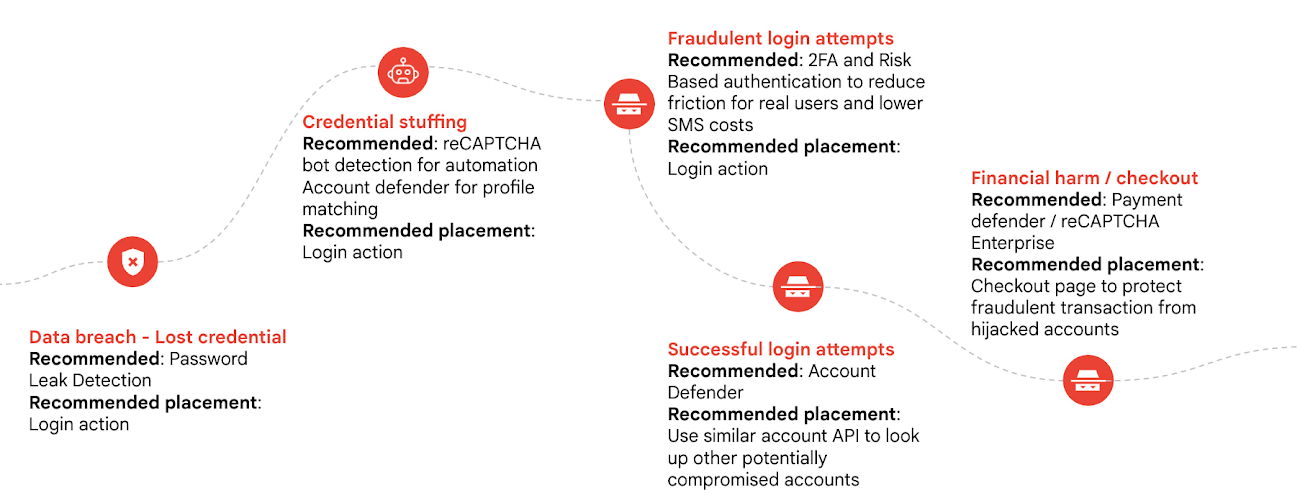

2019 年に Google と Harris Poll が行った調査によると、52% 以上のユーザーが一部のサイトでパスワードを再利用し、13% がすべてのアカウントで同じパスワードを使っていることを認めるほど、パスワードの再利用は深刻な問題となっています。悪意のあるハッカーはデータ侵害によってパスワードを盗む際に、再利用されているパスワードを悪用し、組織に対する今後の攻撃が成功する可能性を高めようと考えています。ハッカーは bot を使ってこれらの攻撃を自動化し、攻撃の規模を拡大することもできます。最終的に、これらの攻撃はアカウントの乗っ取りにつながり、組織に規制、信用、風評のリスクを実際にもたらす可能性があります。

reCAPTCHA Enterprise パスワード漏洩検出はアカウントの乗っ取り防止に役立つ

パスワードの再利用を止めさせることがベスト プラクティスではありますが、それでもなお、パスワードは再利用されています。そのため、Google は reCAPTCHA Enterprise にパスワード漏洩検出機能を組み込み、すべての reCAPTCHA Enterprise ユーザーが利用できるようにしました。アカウントの乗っ取りを防ぐ最も効果的な方法の一つは、パスワードを変更する必要があることを、できるだけ早い段階でユーザーに警告することです。お客様は、ユーザー認証情報が他の場所で流出したり、侵害されたりしないようにするために、あらゆる評価の一環としてユーザー認証情報に即座に対処できます。

アカウントの乗っ取り、bot、クレデンシャル スタッフィングからのアプリの保護を開始する

reCAPTCHA Enterprise の新規および既存のお客様は、ヘルプセンターにある詳細なドキュメントに沿ってパスワード漏洩検出を有効にすることができます。reCAPTCHA Enterprise の機能について詳しくは、営業担当者にお問い合わせください。

- reCAPTCHA Enterprise プロダクト マネージャー Badr Salmi

- reCAPTCHA テクニカル リード Aaron Malenfant