Security Command Center - 新しい検出のミュート機能で運用効率を向上

Google Cloud Japan Team

※この投稿は米国時間 2021 年 11 月 24 日に、Google Cloud blog に投稿されたものの抄訳です。

Security Command Center(SCC)は、クラウドのセキュリティ体制やリスク体制の管理と改善に役立つ Google Cloud のセキュリティおよびリスク管理プラットフォームです。世界中の組織で自社環境の保護のために使用されており、クラウド アセットの可視化、構成ミスや脆弱性の発見、脅威の検出、業界標準やベンチマークのコンプライアンス維持の支援といった機能を提供しています。

SCC は常に進化を続けており、セキュリティ運用と管理プロセスの効率を向上させる新しい機能が追加されています。その一環としてこのたび、SCC の新機能「検出のミュート」を発表いたします。これは組織のポリシーや要件に基づいて検出結果をより効果的に管理できるようにする機能です。SCC では、クラウド環境における潜在的なセキュリティ リスクを、構成ミス、脆弱性、脅威を含めて「検出結果」として提示します。大量の検出結果があると、セキュリティチームが組織にとって最も重大なリスクを効果的に特定し、優先順位を付けて対処することが困難になる可能性があります。このような場合、会社のポリシーやリスク許容度に基づくと一部の検出結果は特定のプロジェクトや組織には関係ないことがあるため、受け取る検出結果の量を調整したいと思われるかもしれません。この検出のミュート機能を使用すれば、Security Command Center の検出結果に組織の特定のリスクモデルや優先順位をより効果的に反映させることができます。

セキュリティの運用効率の向上

「検出のミュート」機能のリリースにより、特定の条件に適合する検出を抑制して検出量を減らし、ユーザーや組織に関連性の高いセキュリティの問題に焦点を合わせることが可能になりました。これにより、自社の環境内では許容可能なリスクと見なされる検出結果に関して、確認や対応に費やす時間を節約できます。たとえば、隔離されているアセットや、許容可能なビジネス パラメータ以内に収まっているアセットに対するアラートには、すぐに対応する必要がないか、何も対処する必要がない場合があります。

ミュートされた検出結果は、監査やコンプライアンス目的で引き続きログに記録されるため、いつでも確認できます。ただし、SCC ダッシュボードではデフォルトで非表示になり、pub/sub 通知の作成を回避するように設定できます。そのため、チームはミュート対象から外れた検出結果によって明らかになった問題に集中して取り組むことができます。

検出のミュートの使用例

新しい検出のミュート機能は、以下のような使用例やシナリオで役立ちます。

要件があまり厳しくない非本番環境内のアセット。

重要なデータを含まないプロジェクトで顧客管理の暗号化キーの使用が推奨される場合。

公開情報を広めるために、データストアへの幅広いアクセスを許可して意図的に一般公開している場合。

会社のセキュリティ ポリシーに基づいて、組織に関連性のない検出結果。

SCC で検出結果をミュートする方法

このリリースでは、SCC の検出結果は次の 3 つの状態のいずれかになります。

ミュート中 - ユーザーによって手動でミュートされたか、ミュートルールによって自動的にミュートされた検出結果

ミュート解除済み - ユーザーによってミュートが解除された検出結果

未定義 - ミュートもミュート解除もされていない検出結果

Google Cloud 環境ですばやくこの機能を設定して、今すぐご活用ください。

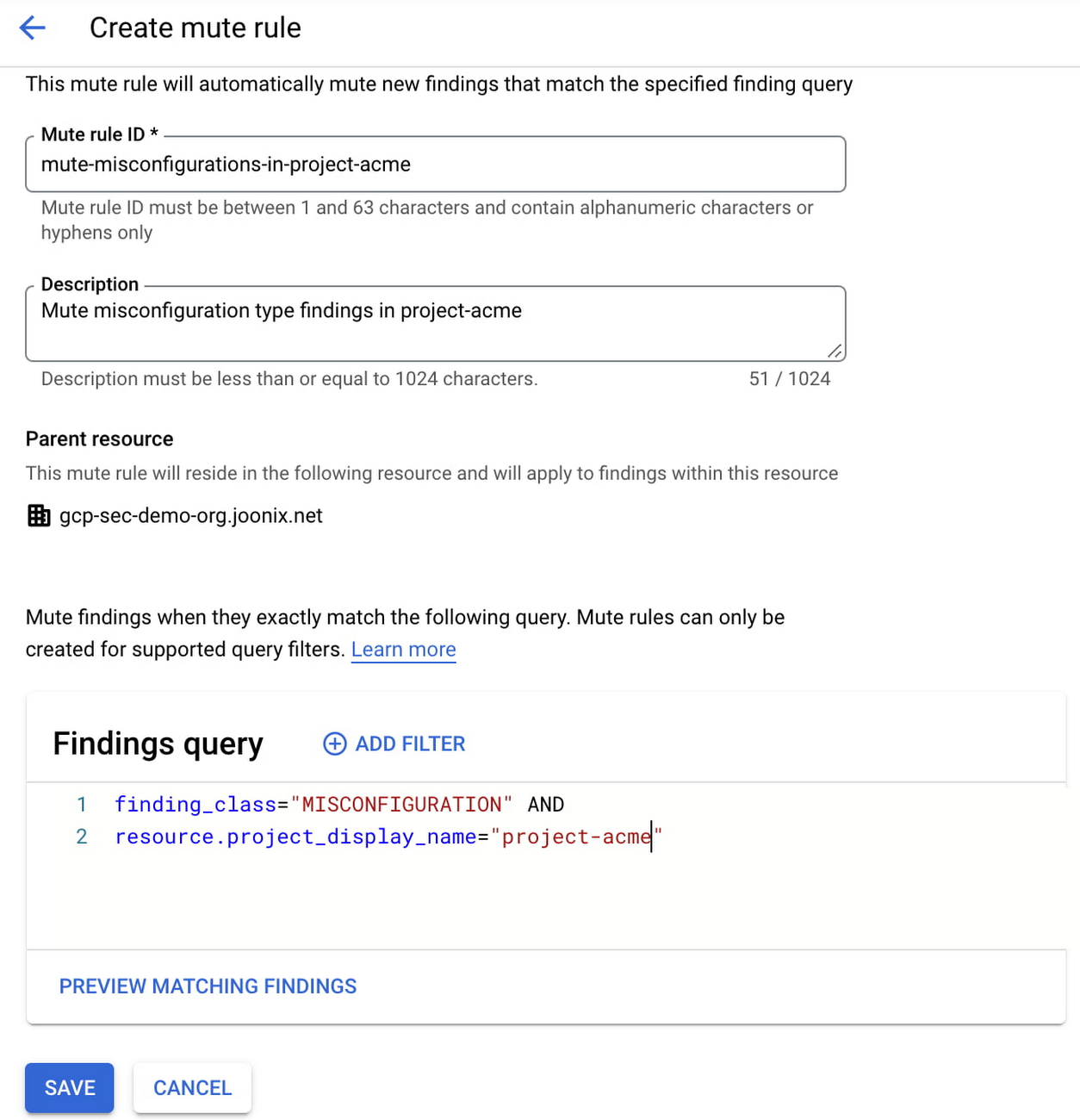

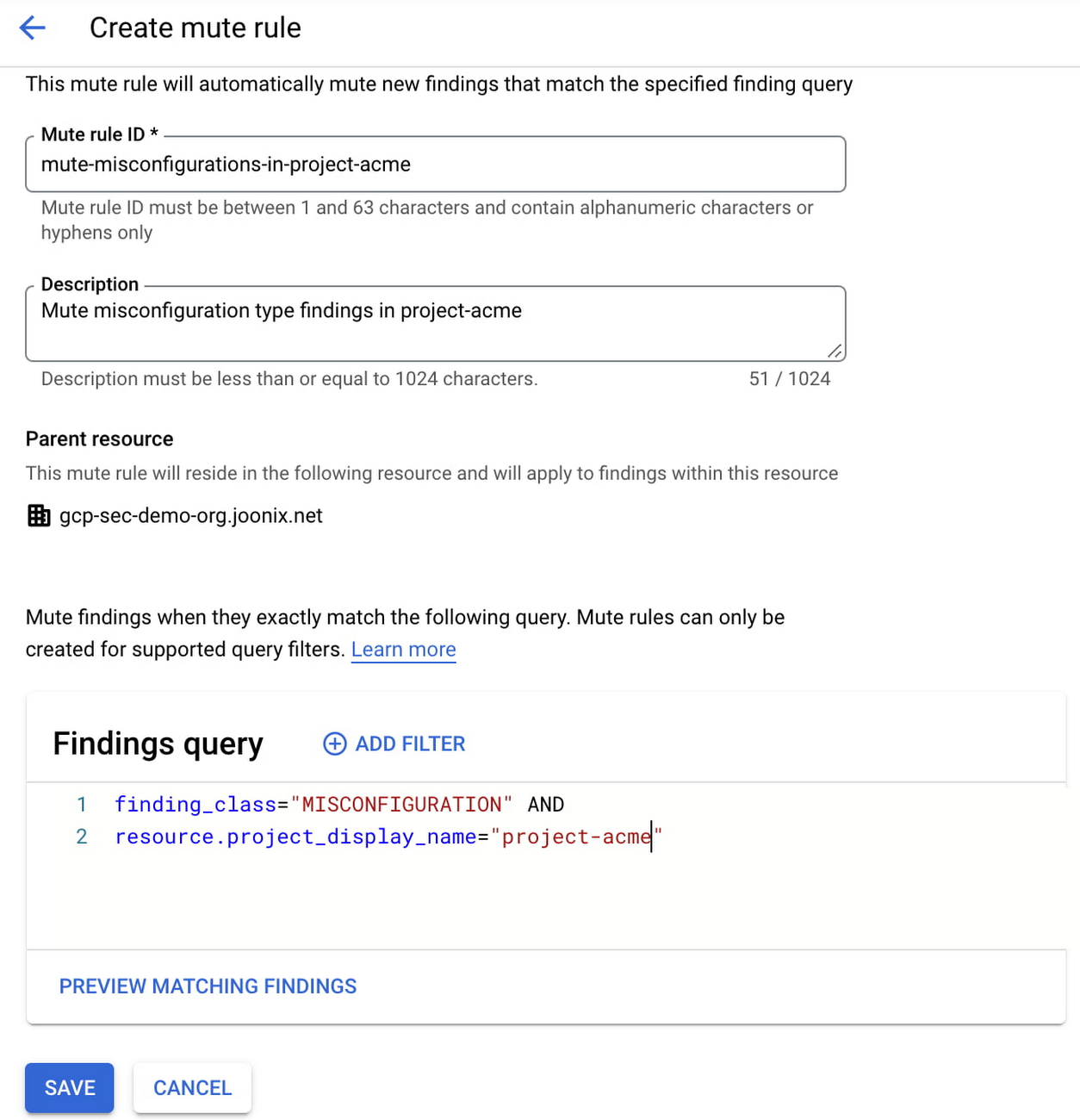

1: ミュートルールを使用して検出結果を自動的にミュート

ミュートルールを使用して検出結果を自動的にミュートすることで、セキュリティ運用プロセスを調整して合理化できます。SCC でミュートルールを作成すると、指定した条件に基づいて検出結果をミュートすることができます。新規、更新済み、既存の検出結果がミュートルールの条件に一致する場合は、自動的にミュートされます。

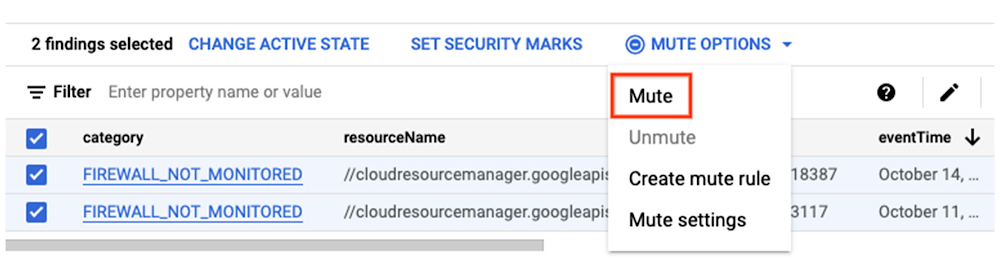

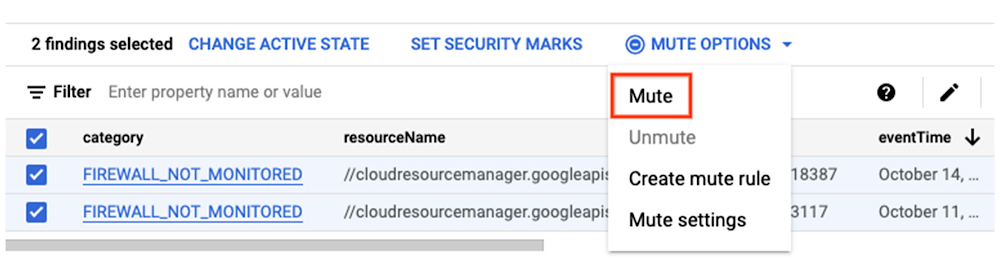

2. 手動オプションで検出結果をミュート

手動オプションにより、個々の検出結果を確認してミュートできます。検出結果ビューで 1 つ以上の検出結果を選択して、手動でミュートできます。

3. 検出結果のミュートを解除

組織のポリシーが変更されると、過去にミュートした検出結果のミュートを解除する必要が生じる場合があります。以前にミュートルールまたは手動によりミュートした検出結果が、現在は自社の環境にとって重要になった場合、検出結果ビューで簡単にミュートを解除できます。ミュートを解除した検出結果は、その状態のままになり、再度ミュートルールによって自動的にミュートされることはありません。ただし、手動オプションを使用すれば、再度ミュートできます。

4. ミュート操作を監査

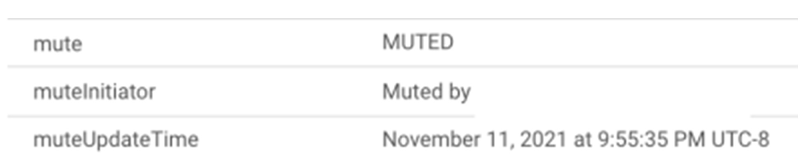

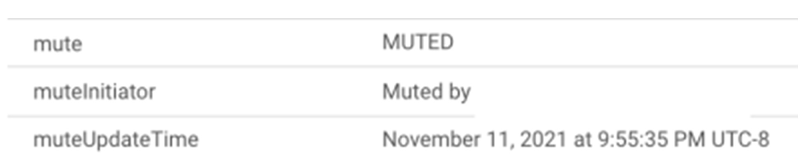

検出結果には、「ミュート イニシエータ」と「ミュート更新日時」という 2 つの属性が追加されています。これらの属性には、ミュートルールまたはユーザーによって行われたミュートやミュート解除の操作に関する情報と、操作が行われた時点のタイムスタンプが格納されるため、将来の監査や調査に必要な情報を把握できます。

5. 検出結果ビュー

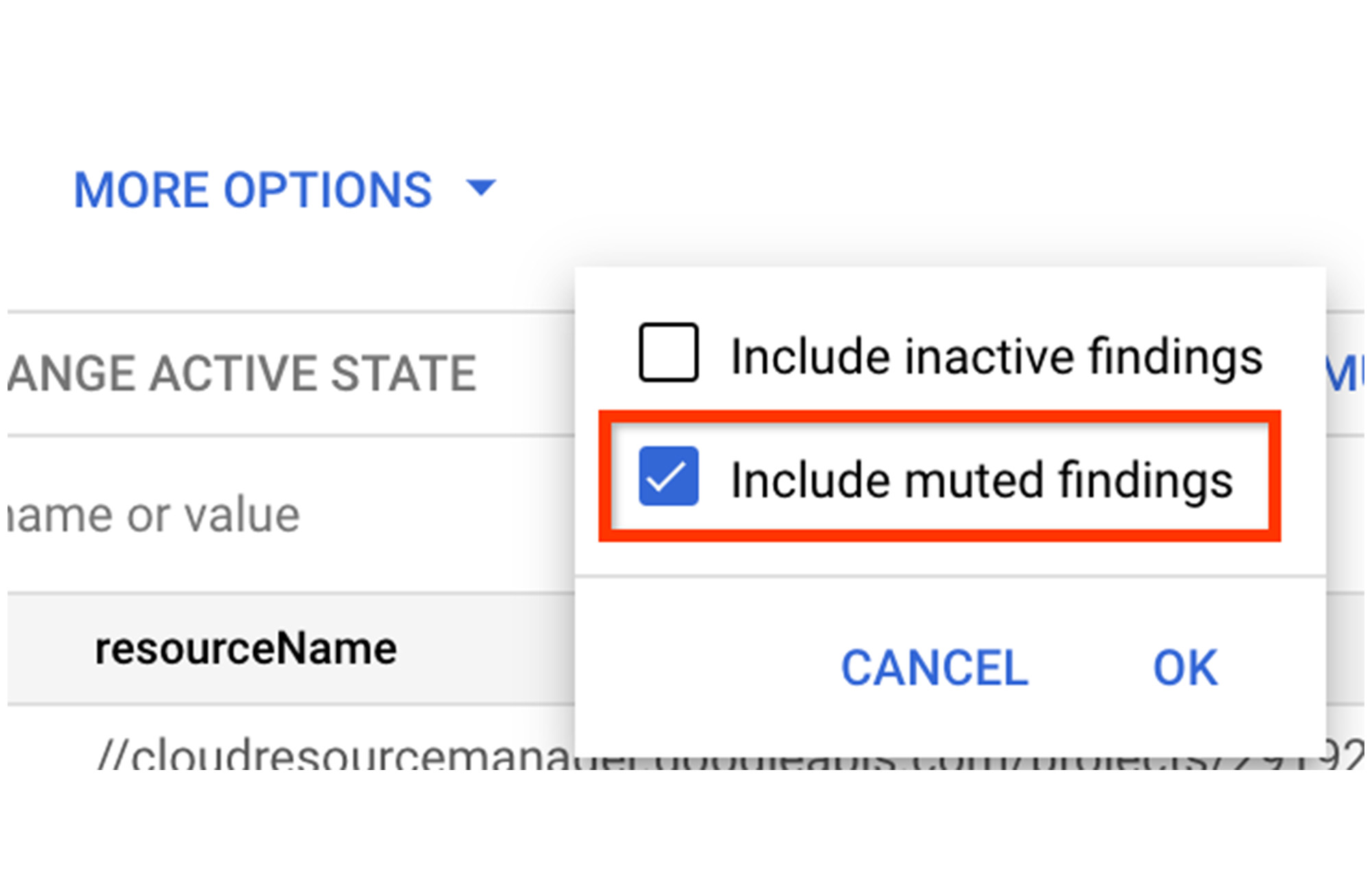

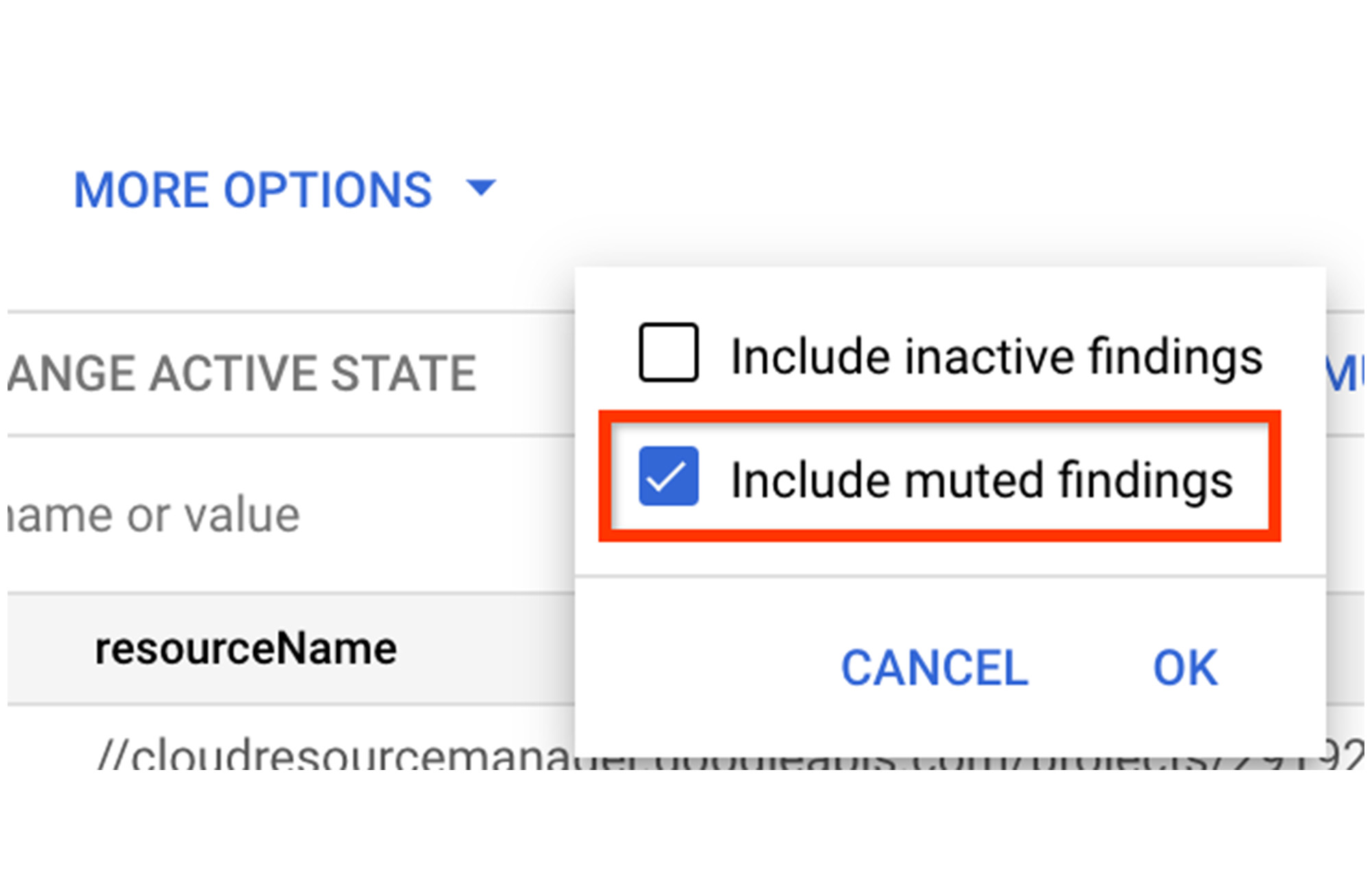

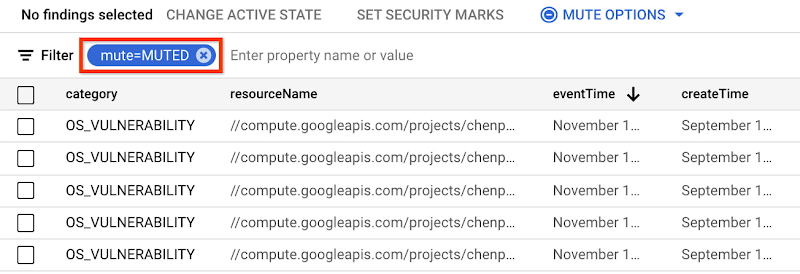

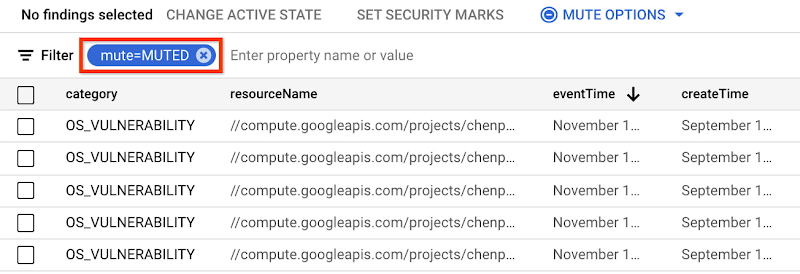

SCC の検出結果ビューは、脅威、構成ミス、脆弱性を含む検出結果の統合ビューです。ミュートされた検出結果は、デフォルトのビューで非表示になります。ただし、[その他のオプション] > [ミュートされた結果を含める] をクリックすると、ミュートされた検出結果をすばやく簡単に表示できます。

ミュートされた検出結果のみを表示するには、mute=MUTED のフィルタを追加するだけです。

SCC で検出結果のミュートを開始する

検出のミュート機能は、Google Cloud Platform Console、gcloud ツール、API を介して SCC で利用できるようになりました。プロダクト ドキュメントを使用して、これらの新機能の利用を今すぐ開始できます。

また、SCC を使用して GCP のフットプリント全体のセキュリティとリスクを包括的に管理する方法については、「スタートガイド」動画シリーズをご覧ください。

- Google Cloud プロダクト マネージャー Anoop Kapoor

- Google Cloud セキュリティ担当プロダクト マーケティング リード Anil Nandigam