新しく追加された「制限が緩すぎるファイアウォール ルールの分析情報」でセキュリティ対策を強化

Google Cloud Japan Team

※この投稿は米国時間 2021 年 9 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

あなたがもし、多くのプロジェクトやアプリケーションが展開されている大規模な共有 VPC を管理しているネットワーク セキュリティ エンジニアの方でしたら、長年にわたって蓄積された膨大な数の VPC ファイアウォール ルールのクリーンアップに苦労していないでしょうか?

また、ネットワーク管理者の方でしたら、クラウドへの移行を短期間で進めるためにオープンなファイアウォール ルールを構成したものの、後になってサービス停止の発生を心配することなく、それらのルールを無効にすることに苦労していないでしょうか?

あるいは、セキュリティ管理者の方でしたら、ファイアウォール ルールの構成の質を現実的に評価し、セキュリティ態勢を評価し、改善することに苦労していないでしょうか?

この記事では、上記のいずれかに当てはまる方にとっての朗報をお届けします。

ファイアウォール インサイトと最新情報

以前のブログ投稿では、ファイアウォール ルールの使用状況の指標を可視化し、ファイアウォール ルールの誤構成を自動分析する新ツールであるファイアウォール インサイトをご紹介しましたが、本日は、ファイアウォール インサイトの新しいモジュールである「制限が緩すぎるファイアウォール ルールの分析情報」をご紹介します。

制限が緩すぎるファイアウォール ルールは、クラウドの移行時だけでなく、その後の運用段階においても、多くのお客様にとって大きな問題でした。これまでお客様の中には、この問題を解決するために、独自のスクリプトを書いたり、大量のファイアウォール ルールを手動で確認して問題を検出しようとする方もいらっしゃいました。しかし、結果は芳しくありませんでした。

「制限が緩すぎるファイアウォール ルールの分析情報」を有効にすれば、膨大な量のファイアウォール ログが GCP によって自動的に分析され、わかりやすい分析情報と推奨事項が生成されるため、ファイアウォールの構成を最適化し、ネットワークのセキュリティ対策を改善することができます。

制限が緩すぎるファイアウォール ルールの分析情報

制限が緩すぎるファイアウォール ルールの分析によって生成される分析情報と推奨事項の種類は以下のとおりです。

未使用のファイアウォール ルール

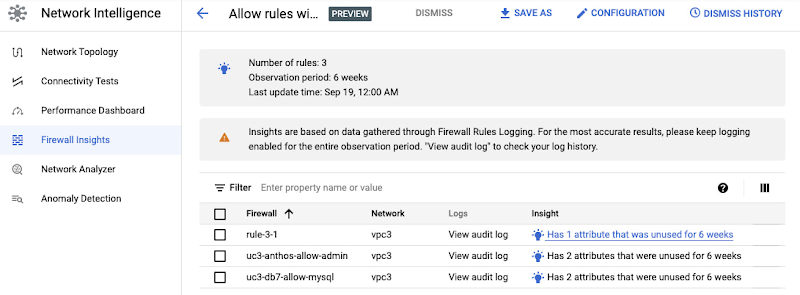

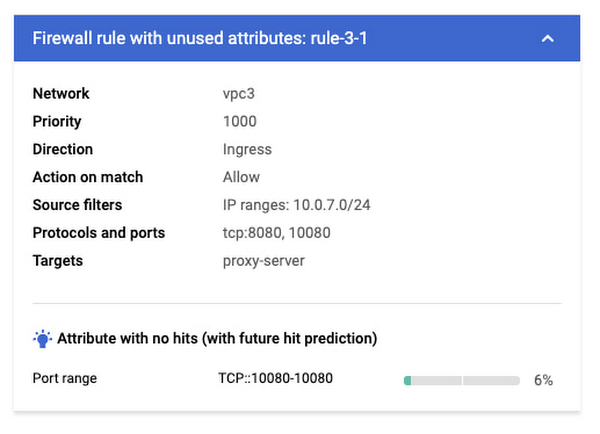

未使用のファイアウォール ルール属性(IP 範囲、ポート範囲、タグ、サービス アカウントなど)

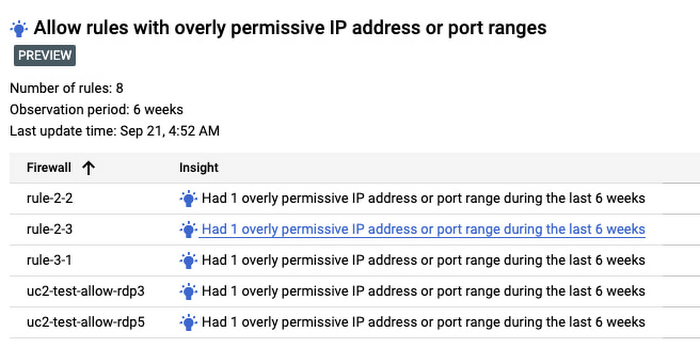

不必要に広い空き IP とポートの範囲

さらに、ファイアウォール インサイト エンジンは、機械学習アルゴリズムを使用して、同じ組織内の類似したファイアウォール ルールを探し、過去の使用状況データを活用して、未使用のルールや属性の将来の使用状況を予測できます。これにより、ユーザーは、ファイアウォール ルールの最適化の際に、より的確な判断を下すためのデータを入手できます。

では、実際のプロジェクトでこれらの分析情報を生成する方法を見てみましょう。

制限が緩すぎるファイアウォール ルールの分析情報の有効化と構成

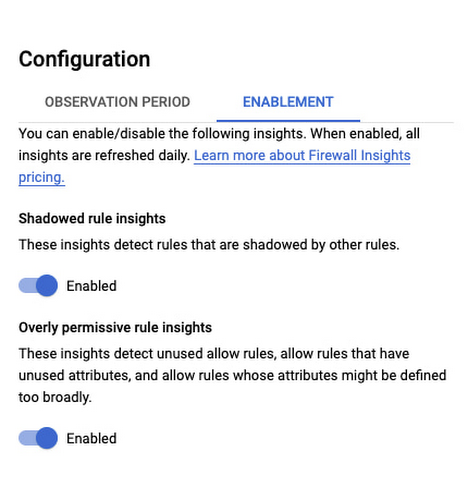

まず、[ファイアウォールのインサイト] ページで [構成] を選択し、[制限が緩すぎるルールの分析情報] モジュールを有効にする必要があります。

この機能を有効にすると、[観察期間] で指定した期間中、プロジェクトのファイアウォール ログがスキャンされ、分析情報が毎日更新されます。

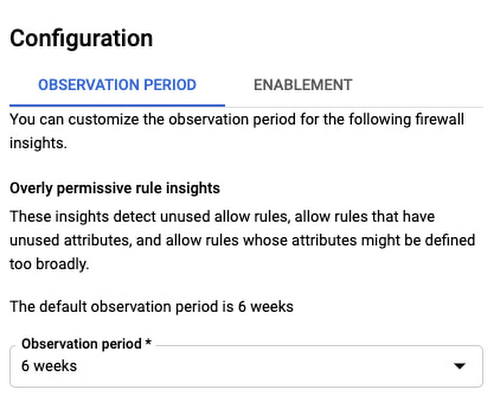

この分析のデフォルトの観察期間は 6 週間ですが、[観察期間] の構成タブからトラフィック パターンに応じて期間を調整できます。

使用されていない許可ルールと属性を見つけてクリーンアップする

複雑なクラウド ネットワークを扱うネットワーク管理者やセキュリティ管理者の皆さんの多くは、最適に構成されていないとわかっていても、どこからクリーンアップに手をつければいいのかわからないファイアウォール ルールのセットをため込んでおられることでしょう。

制限が緩すぎるファイアウォール ルールの分析情報を有効にすると、GCP がその解決策を教えてくれます。このモジュールと対象プロジェクトのファイアウォール ロギングを有効にすると、システムがすべてのネットワーク ログを分析し、ファイアウォール ルールを通過するトラフィック パターンを調査します。

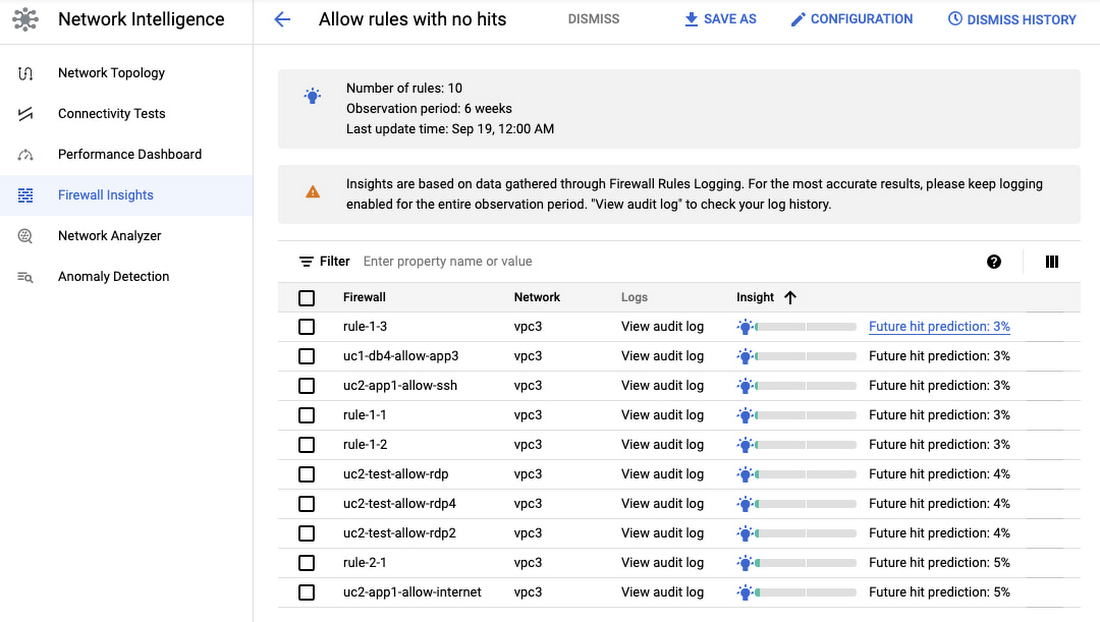

ファイアウォール ルール インサイトが、ヒットがなかった許可ルールのリスト、またはヒットがなかった許可ルールで構成されている特定の IP、ポート、タグのリストを自動的に生成するため、リストに含まれるルールと属性だけを集中的に調査し、クリーンアップすることができます。

また、組織内で同様に構成されているファイアウォール ルールとそのヒットパターンを調べて、使用されていないルールや属性が近い将来ヒットされる可能性があるかどうかを予測してくれるので、この情報を参考にして、ファイアウォール ルールの構成からルールや属性を削除しても問題ないかどうかを判断できます。

許可された IP とポートの範囲を最小化する方法についての推奨事項

アプリケーションの接続性を確立するために急いでいるとき、後で狭めようと考えて、過度に広い IP 範囲やポート範囲をファイアウォールで開放してしまうことがありますが、結局正しく修正できていないことがあります。これは、多くのネットワーク管理者やセキュリティ管理者が遭遇する共通の問題です。このようなことが起こる典型的なシナリオは、クラウドの移行時です。このような問題に悩まされているのであれば、制限が緩すぎるファイアウォール ルールの分析情報で解決できます。

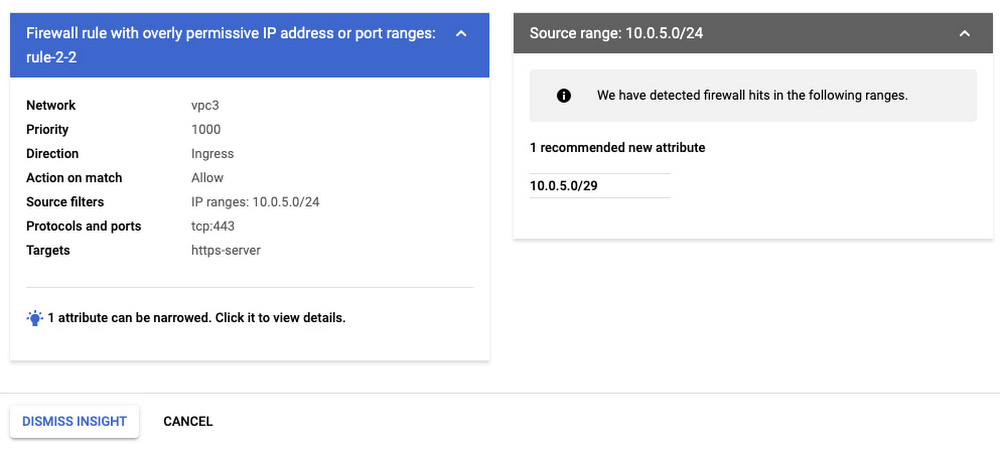

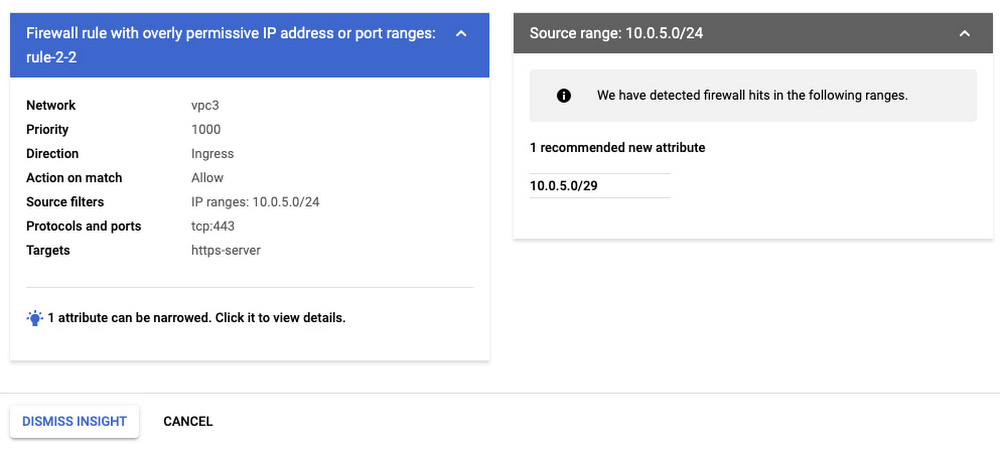

制限が緩すぎるファイアウォール ルールの分析情報を有効にすると、VPC ネットワークのファイアウォール ログが GCP によって自動的にスキャンされ、個々のファイアウォール ルールとネットワークを出入りするトラフィックのパターンが分析されます。また、許可ルールに含まれる、制限が緩すぎる IP 範囲とポート範囲が特定され、これらをより狭い範囲に置き換えて、正当なトラフィックに必要な範囲のみに限定する方法が提案されます。

この機能を適切に動作させて、正確な推奨事項が提示されるようにするには、最適化したいすべてのルールのファイアウォール ログを有効にする必要があります。これは、エンジンが分析のデータソースとしてファイアウォール ログを使用するためです。分析情報は、その日に処理された新しいログエントリの増分分析に基づいて、毎日更新されます。

ファイアウォール インサイト プロダクトの詳細については、Google Cloud の公開ドキュメントをご覧ください。

- プロダクト マネージャー、Tracy Jiang