Google Cloud VMware Engine でマルチ VPC ネットワークを使用する方法

Google Cloud Japan Team

※この投稿は米国時間 2021 年 4 月 27 日に、Google Cloud blog に投稿されたものの抄訳です。

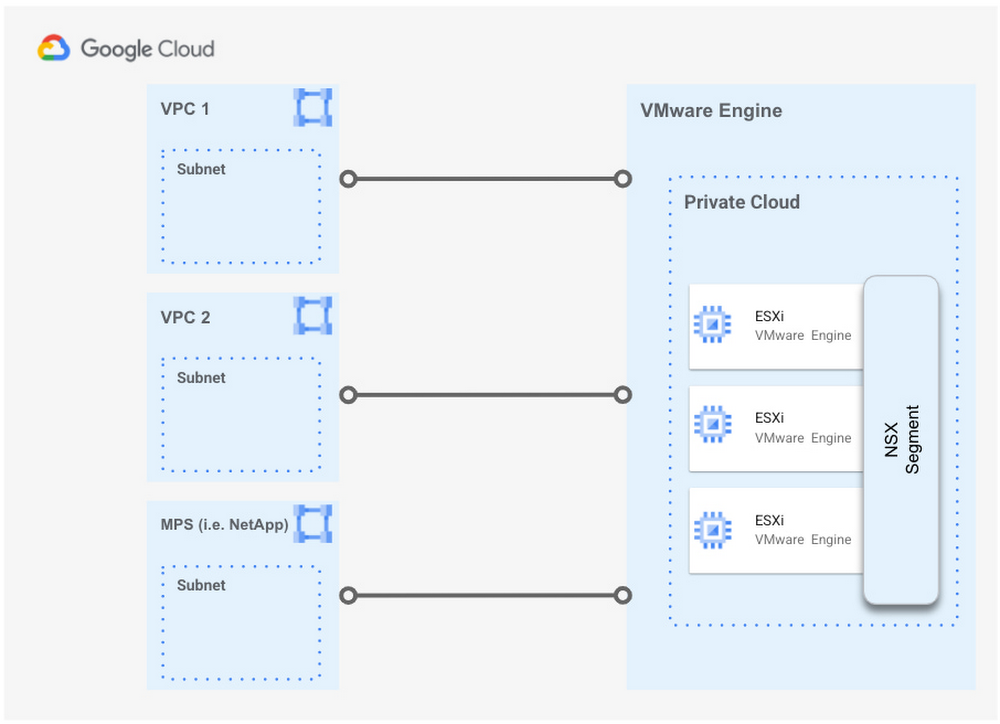

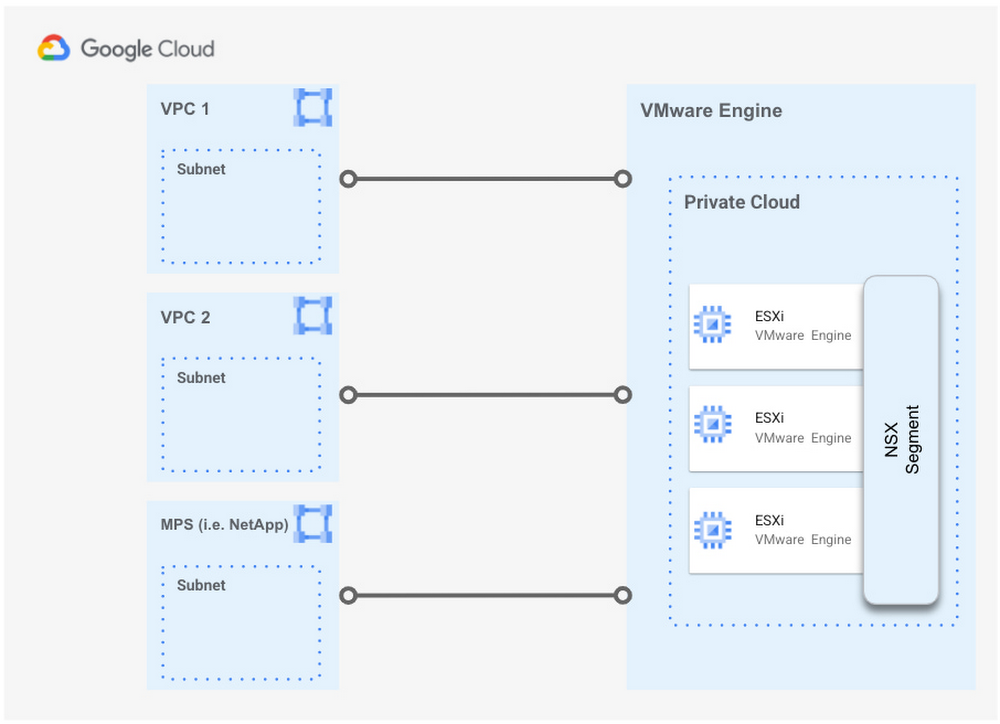

少し前に、Google Cloud VMware Engine のいくつかの重要な新機能について投稿しました。Google Cloud が発表した革新的な新機能の主だったものの 1 つに、マルチ VPC 接続がありました。これは、同じ VMware プライベート クラウド(VMware がソフトウェア定義データセンター(SDDC)と呼んでいるものを Google Cloud が説明するのに使用している名前)を顧客の組織内の複数の仮想プライベート クラウド(VPC)に接続する機能でした。本日の投稿では、この機能が可能にするメリットとユースケースについて詳しく説明します。

この新機能により、Google Cloud VMware Engine は、プライベート クラウドを複数の顧客 VPC(1 対多)に接続できるようになりました。以前は、VPC とプライベート クラウドの関係が一意(1 対 1)であったため、これは不可能でした。

この独自の機能を使えば、Google Cloud VMware Engine と、高性能ファイル ストレージ用の NetApp Cloud Volumes などのマネージド パートナー サービス(MPS)との間の接続を確立できます。また、将来ソリューションを追加することも可能です。詳細については、このリンクをチェックしてください。

この記事の執筆時点で、単一のプライベート クラウドに関連付けることができる VPC の最大数は 3 つです。プライベート クラウドが地域のインターネット アクセスやパブリック IP サービスを利用している場合、接続できる顧客 VPC の最大数は 2 つに減ります。

ユースケース

同じ Google Cloud VMware Engine プライベート クラウドへのアクセスを必要とする、個別の開発/テスト VPC と本番 VPC(共有 VPC を含む)または個別のビジネス ユニットがある。

Google Cloud VMware Engine Private Cloud は、既存の VPC(共有 VPC を含む)と NetApp Cloud Volumes などのサードパーティのマネージド サービスにアクセスする必要がある。

Google Cloud VMware Engine でホストされている仮想デスクトップ インフラストラクチャ(VDI)ファームは、外部ストレージ サービスと Compute Engine リソースにアクセスする必要がある。

メリットと差別化要因

Google Cloud の現在の顧客と既存のデプロイでは、同じ VMware プライベート クラウドにアクセスするために既存のアーキテクチャを変更する必要はありません。

ゲスト OS 内から NetAppCloud Volumes Service(CVS)などの既存のストレージ管理メカニズムにアクセスして保持できます。

なんらかの理由で、VPC に接続するために VPN またはマルチ NIC ネットワーク仮想アプライアンスを実装できない、または実装したくないが、代わりに VPC ピアリングを使用したい場合に、これを行えるようになりました。Google Cloud VMware Engine プライベート クラウドは、VPC とプライベート クラウドの間にプライベート接続を設定するだけで、VPC に問題なく接続できます。

Google Cloud は、単一のプライベート クラウドから複数の VPC へのピアリングを提供する唯一のクラウド サービス プロバイダです。

Google Cloud は、NetApp Cloud Volumes サービスへのサービスレベルのアクセスを提供する唯一のクラウド サービス プロバイダです。

マルチ VPC 接続を設定する方法

プロジェクト内の VPC をすでに Google Cloud VMware Engine プライベート クラウドに接続している場合、同じプライベート クラウドから新しい VPC に別の接続を追加するプロセスは非常に簡単です。マルチ VPC 接続を設定するには、次の手順を実行します。

新しい VPC から、元の VPC の場合と同じように、新しいプライベート サービス アクセス接続を作成します。

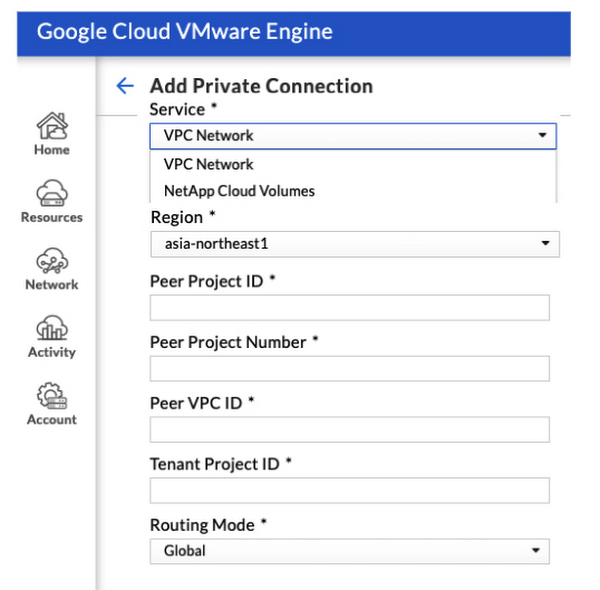

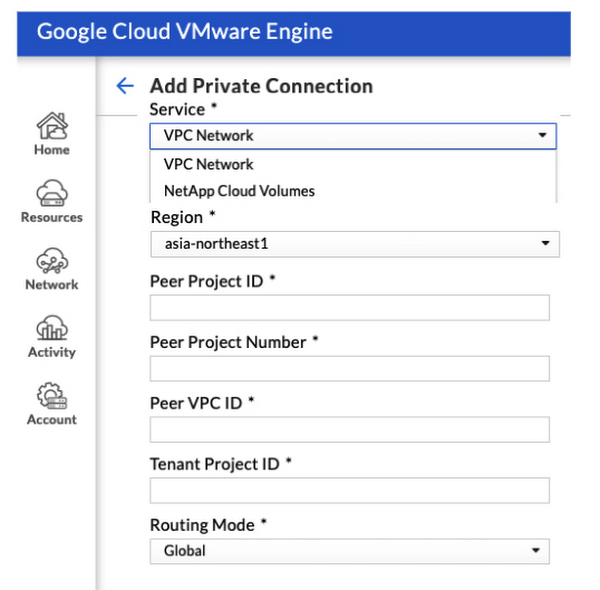

適切な権限を持つ管理者は、Google Cloud VMware Engine ポータルにアクセスし、[ネットワーク] > [プライベート接続] > [プライベート接続の追加] に移動し、上記で参照した同じプライベート クラウドに関する次の情報を入力できます。

サービス: VPC ネットワーク(またはこのサードパーティ サービスに接続している場合は NetApp Cloud Volumes)。

リージョン: プライベート クラウドがあるリージョン

Peer Project ID と Peer Project Number: サービスが接続する新しい VPC を含むプロジェクト。

Peer VPC ID: 既存のプライベート クラウドに接続する新しい VPC。

Tenant Project ID: Google が管理するプロジェクト ID。これは、こちらで説明されているように、サービスへのプライベート サービス アクセス接続を作成した後にわかります。

以上のとおりです。この機能を利用するときは、次の現在の制限(プライベート クラウドごとに最大 3 つのピアリング VPC、または地域の Google Cloud VMware Engine インターネット サービスまたはパブリック IP サービスを使用している場合は最大 2 つのピアリング VPC)があることに留意してください。マルチ VPC 接続により、これまで不可能だったさまざまなユースケースとネットワーキング アーキテクチャが可能になり、同時に Google Cloud VMware Engine の他の機能と組み合わせることができます。

Google Cloud VMware Engine で利用できるエンドツーエンドのネットワーキング機能とサービスの詳細については、Google Cloud VMware Engine のプライベート クラウド ネットワーキングのホワイトペーパーを参照してください。このホワイトペーパーには、ネットワーク フロー、構成オプション、Google Cloud での VMware ワークロード実行の、他とは異なるメリットも記載されています。

5 月 11 日に開催される無料の半日の VMUG 仮想イベントではプロダクト チームとスペシャリストの話を聞くことができます。最新情報を紹介し、Google Cloud VMware Engine 機能を詳しく説明し、今年後半の予定をお知らせします。

-InfraMod スペシャリスト Marcos Hernandez

-ネットワーキング スペシャリスト Albert Colas Prunera