Google a contré l’attaque DDoS la plus importante à ce jour : 398 millions de rps

Tim April

Security Reliability Engineer

Emil Kiner

Senior Product Manager

Cette attaque DDoS gigantesque s’appuyait sur une nouvelle technique : la réinitialisation rapide HTTP/2 en appui sur le multiplexage des flux

Ces dernières années, les attaques par déni de service, aussi appelées attaques DDoS, ont augmenté de façon exponentielle comme l’a constaté l’équipe DDoS Response Team de Google. L’an dernier, cette équipe a déjà dû affronter la plus vaste attaque jamais enregistrée à l’époque. En août, elle a paré une nouvelle attaque record, 7,5 fois plus importante que celle de l’an dernier ! Celle-ci utilisait par ailleurs de nouvelles techniques pour tenter de perturber la disponibilité des sites Web et services internet.

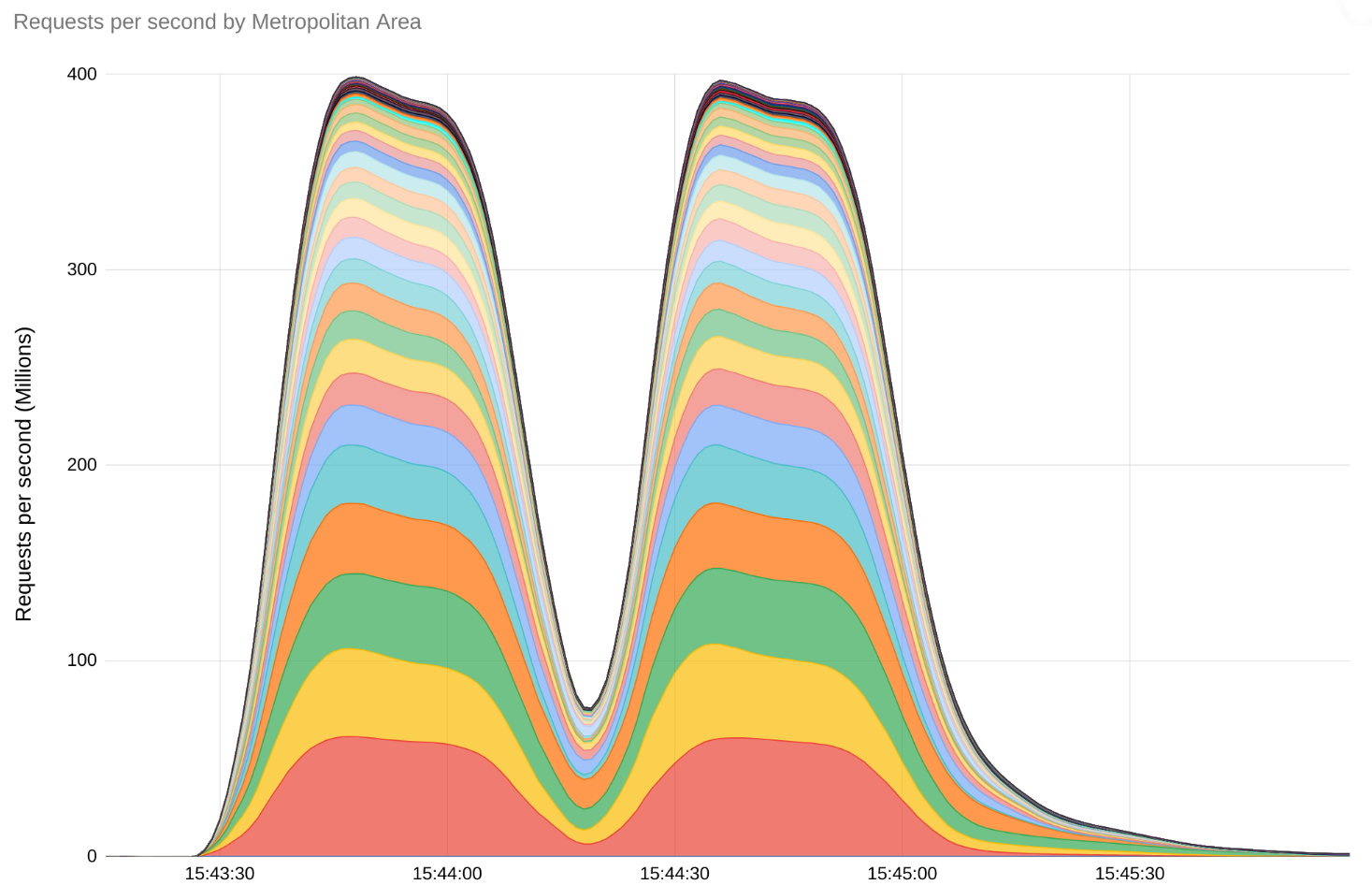

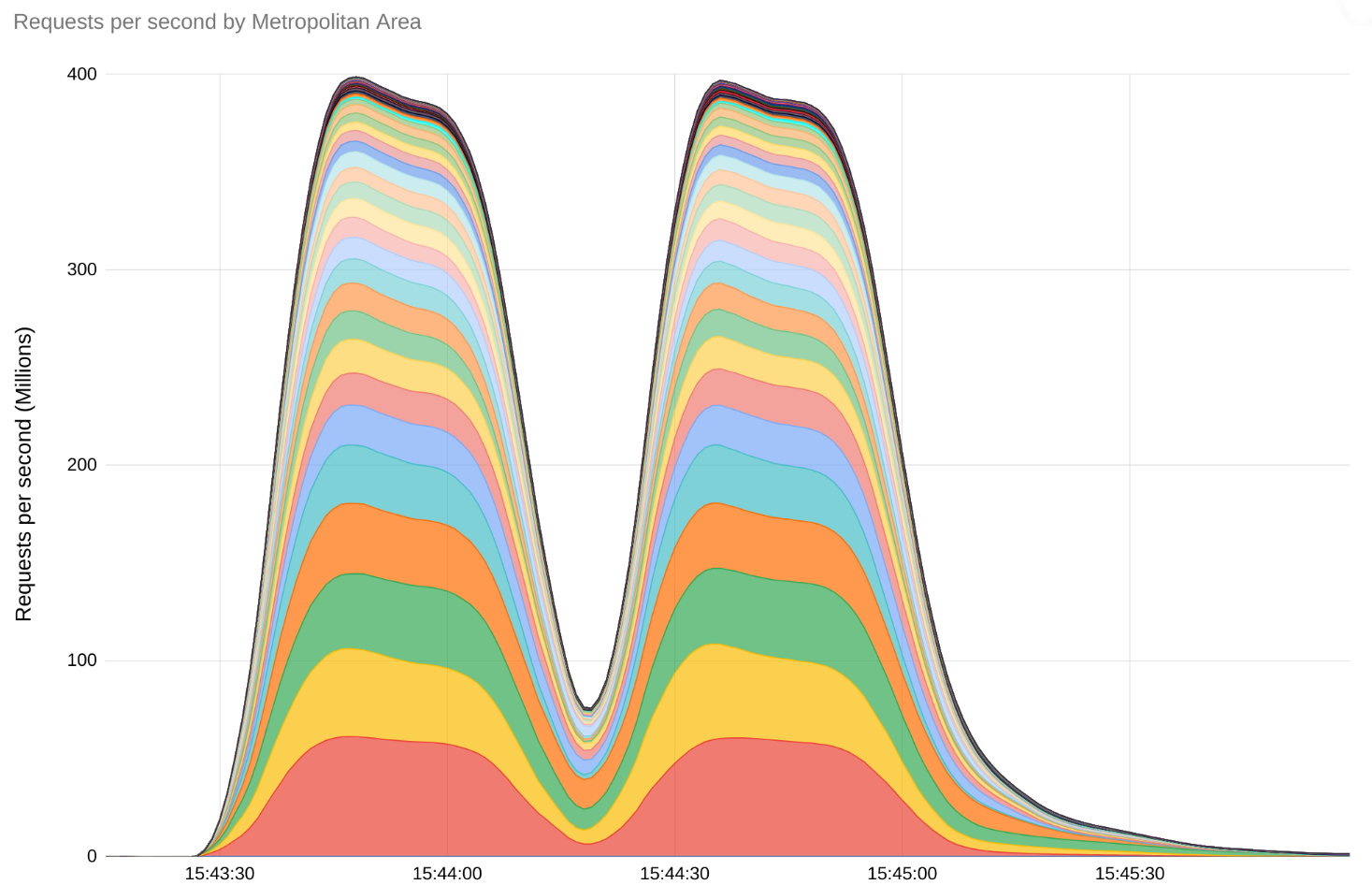

Cette nouvelle série d’attaques DDoS a ainsi atteint un pic record : plus de 398 millions de requêtes par seconde ! Elle s’appuyait sur une nouvelle méthode d’attaque dénommée « HTTP/2 Rapid Reset » reposant sur le multiplexage des flux. Par comparaison, l’attaque record enregistrée l’an dernier culminait à « seulement » 46 millions de requêtes par seconde. Signalons que cette technique a également été exploitée pour attaquer d’autres fournisseurs de services Internet ces dernières semaines.

À titre comparatif, en deux minutes, cette attaque a engendré plus de requêtes que toutes les consultations d'articles effectuées sur Wikipédia durant tout le mois de septembre 2023.

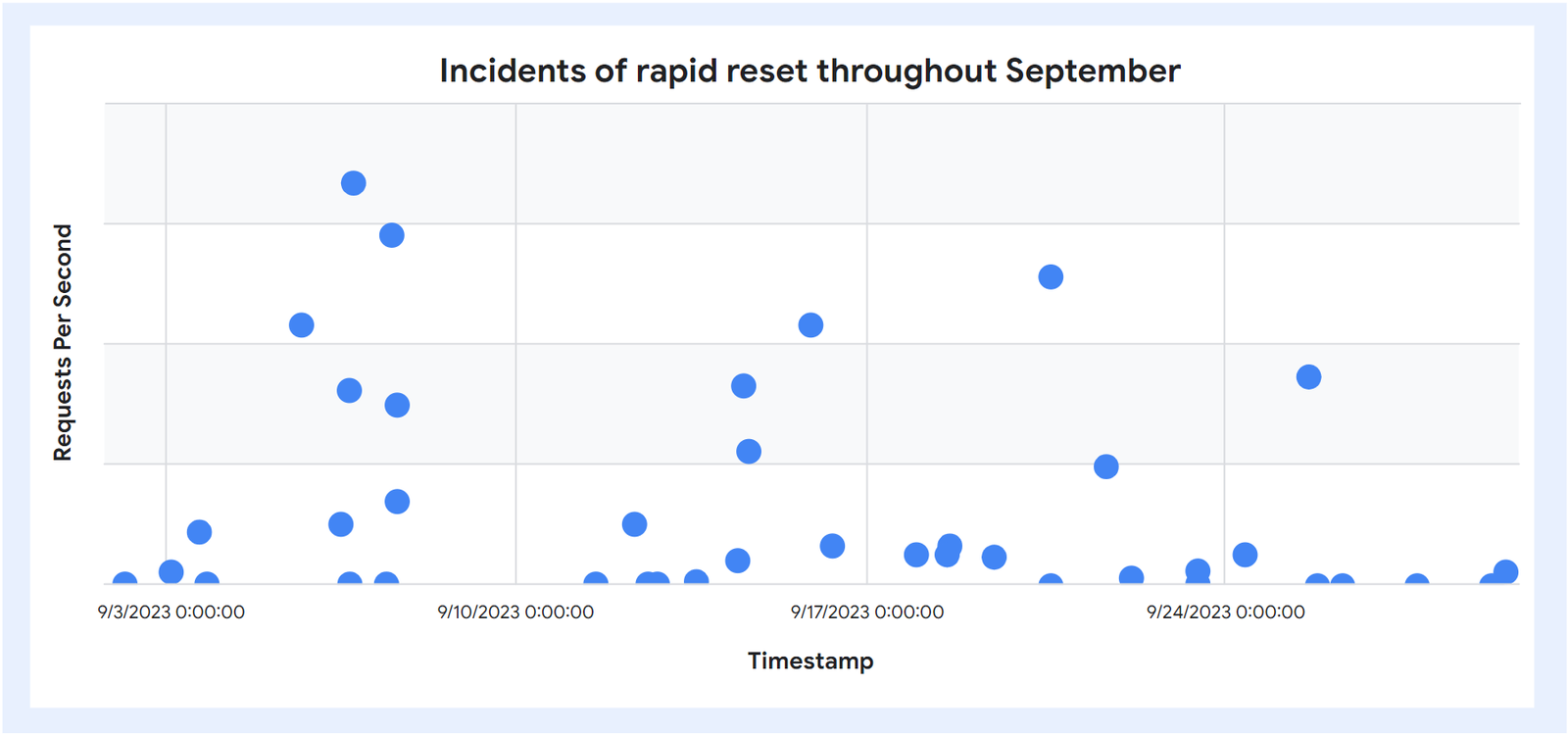

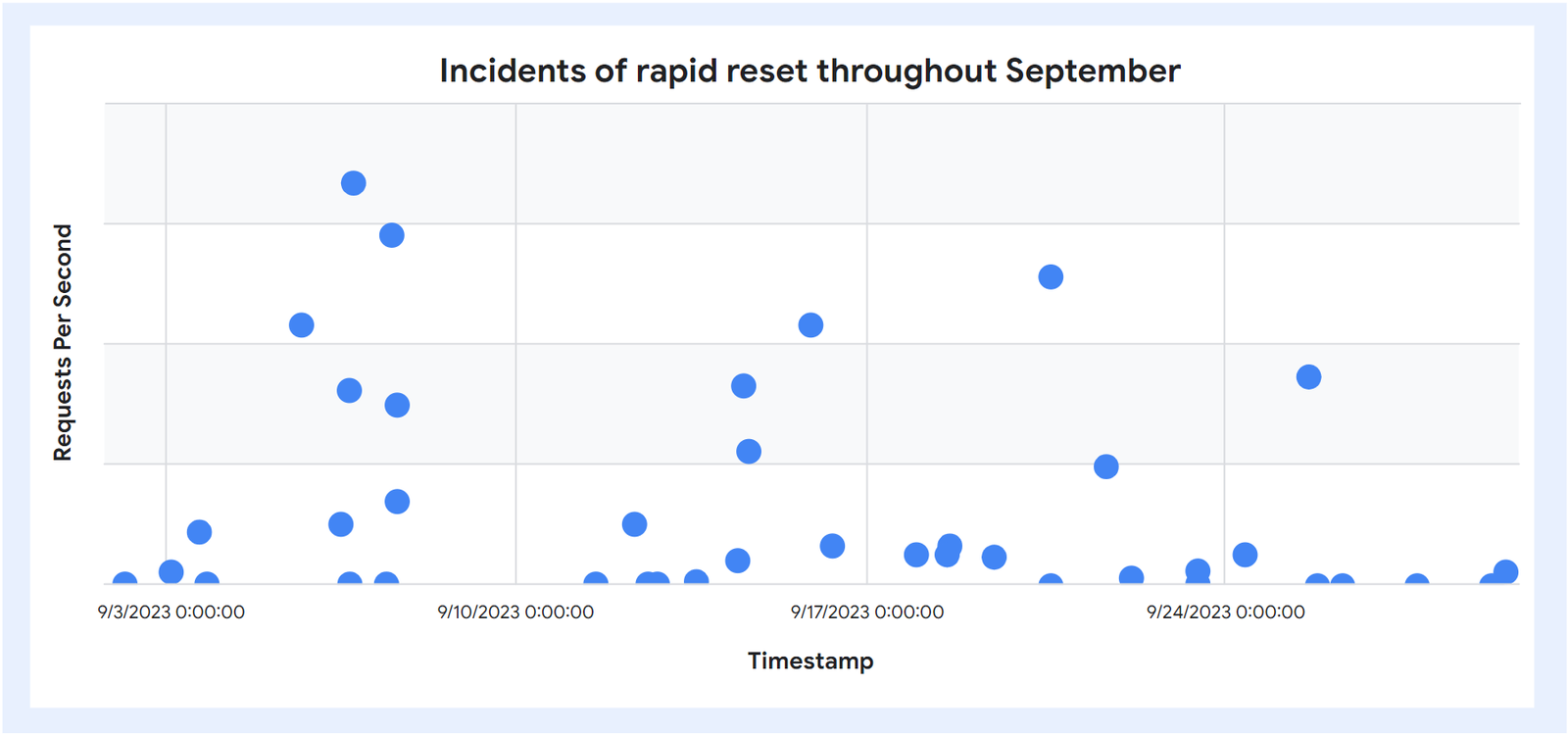

La dernière vague d'attaques a débuté fin août et se poursuit encore aujourd'hui, ciblant les principaux fournisseurs d'infrastructures, et notamment les services Google, l'infrastructure Google Cloud et les infrastructures de nos clients. Bien que ces attaques soient parmi les plus importantes que Google ait connues, notre infrastructure mondiale d'équilibrage de charge et d'atténuation des attaques DDoS a permis à nos services de continuer à fonctionner. Afin de protéger Google, nos clients et le reste de l'internet, nous avons parallèlement activement contribué à mener un effort coordonné avec différents partenaires pour analyser et disséquer les mécanismes de ces attaques et imaginer des mesures d'atténuation adaptées.

D’une manière générale, les attaques DDoS visent essentiellement à perturber le bon fonctionnement des sites Web et services exposés sur Internet en dirigeant des quantités écrasantes de trafic Internet vers les serveurs ciblés afin de les saturer.

De telles attaques peuvent bien évidemment avoir des répercussions considérables sur les organisations qui en sont victimes : pertes d’activité et de revenus, indisponibilité d’applications essentielles, etc. D’autant que le temps nécessaire pour se remettre d’une attaque DDoS peut s’étendre bien au-delà de la fin de l’attaque à proprement dit.

Notre enquête et nos réponses

Nos investigations ont révélé que cette attaque record exploitait une nouvelle technique basée à la fois sur « la réinitialisation rapide » et sur le multiplexage des flux, des fonctionnalités du protocole HTTP/2 largement employé chez les fournisseurs de service internet. Le protocole HTTP/2 permet en effet de multiplexer plusieurs requêtes HTTP sur une seule connexion TCP, ce qui améliore les performances et l’efficacité du Web. Des attaquants ont trouvé un moyen d’exploiter une vulnérabilité de ce protocole en envoyant des requêtes HTTP/2 suivies immédiatement de trames RST_STREAM, qui indiquent au serveur de fermer le flux correspondant. En répétant ce processus sur de nombreux flux et connexions, les attaquants peuvent saturer le serveur, le traitement de chaque requête et réinitialisation consommant des ressources. Il en résulte un déni de service. Ceux intéressés par les détails techniques de telles attaques et l’évolution des attaques sur la couche « Layer 7 » peuvent découvrir notre analyse approfondie sur notre blog Sécurité.

Selon nos observations, la campagne d’attaques s’est poursuivie jusqu’à la fin septembre 2023.

Nous avons pu limiter l'attaque en périphérie même du réseau de Google. Nous avons ainsi pu tirer profit de nos investissements importants dans nos capacités Edge pour garantir que nos services et ceux de nos clients ne soient pas affectés. En outre, au fur et à mesure de nos investigations et de notre compréhension des mécanismes mis en œuvre, nous avons développé un ensemble de mesures d’atténuation et mis à jour nos proxies et systèmes défensifs afin d’optimiser leur efficacité à contrer une telle menace à l’avenir.

Parce que les solutions Application Load Balancer et Cloud Armor de Google Cloud utilisent la même infrastructure matérielle et logicielle que celle sur laquelle Google s’appuie pour ses propres services Internet, les clients de Google Cloud utilisant ces services bénéficient de la même protection pour leurs applications et services Web connectés à Internet.

Coordination et réponse de l'industrie pour CVE-2023-44487

Peu après avoir détecté la première de ces vagues d’attaques en août, Google a appliqué des stratégies d'atténuation supplémentaires et a coordonné une réponse intersectorielle avec d'autres fournisseurs Cloud et éditeurs exploitant la pile HTTP/2. Ensemble, nous avons partagé en temps réel nos informations sur les méthodes utilisées par les cyberattaquants ainsi que sur les techniques d'atténuation alors même que les vagues de cyber-attaques se succédaient.

Cette collaboration cross-industries a débouché sur des correctifs et des techniques d'atténuation utilisées par de nombreux grands fournisseurs d'infrastructures. Cette collaboration a aussi ouvert la voie à la divulgation responsable et coordonnée de cette nouvelle méthode d'attaque et de la vulnérabilité potentielle d'une multitude de proxys, de serveurs d'application et d'équilibreurs de charge commerciaux et open source. Une vulnérabilité collective aujourd’hui répertoriée sous le nom de CVE-2023-44487 et désignée comme une vulnérabilité de gravité élevée avec un score CVSS de 7,5 (sur 10).

Google remercie chaleureusement tous les acteurs du secteur qui ont uni leurs efforts, partagé leurs informations, accéléré le déploiement de correctifs au sein de leurs infrastructures et rapidement fourni ces correctifs à leurs clients.

Qui est susceptible d'être touché et comment réagir ?

Toute entreprise ou personne qui diffuse sur Internet une charge de travail basée sur le protocole HTTP peut être menacée par cette attaque. Les applications Web, les services et les API sur un serveur ou un proxy capable de communiquer à l'aide du protocole HTTP/2 sont potentiellement vulnérables.

Dès lors, les organisations doivent vérifier que les serveurs qu'elles utilisent et qui prennent en charge le protocole HTTP/2 ne sont pas vulnérables. Dans le cas contraire, elles doivent appliquer au plus vite les correctifs de leurs fournisseurs pour la faille CVE-2023-44487 afin de limiter l'impact de ce vecteur d'attaque.

Dit autrement, si vous gérez ou exploitez votre propre serveur compatible HTTP/2 (open source ou commercial), vous devez immédiatement appliquer le correctif de votre fournisseur dès qu’il est disponible.

Prochaines étapes

Il est difficile de se défendre contre des attaques DDoS massives telles que celles décrites ici. Avec ou sans correctifs, les entreprises doivent réaliser des investissements considérables dans l'infrastructure pour maintenir leurs services en activité face à des attaques même d’ampleur plus modeste.

Au lieu d'assumer elles-mêmes ces dépenses, celles qui utilisent les services Google Cloud profitent immédiatement de nos investissements dans la capacité de notre réseau mondial Cross-Cloud pour délivrer et protéger leurs applications.

Les clients de Google Cloud qui exposent leurs services à l'aide de notre Application Load Balancer (mondial ou régional) bénéficient de la protection DDoS permanente de Cloud Armor, qui permet notamment de contrer les attaques exploitant des vulnérabilités telles que CVE-2023-44487.

Même si la protection DDoS permanente de Cloud Armor nous permet d'absorber efficacement la plupart des centaines de millions de requêtes malveillantes par seconde en périphérie du réseau de Google, des millions de requêtes indésirables peuvent encore passer au travers. Pour se protéger contre cette attaque et d'autres attaques sur le Layer 7 (la couche 7 du modèle OSI), nous recommandons en parallèle le déploiement de politiques de sécurité personnalisées Cloud Armor avec des règles de limitation de débit proactives et une protection adaptative alimentée par l'IA afin de détecter, analyser et atténuer le trafic d'attaque de manière plus complète.

Vous pourrez trouver des informations techniques supplémentaires sur cette vague d'attaques DDoS ici, et en savoir plus sur la protection DDoS de Google Cloud Armor ici.