Comment Anthos contribue à l’amélioration de la sécurité et de la gouvernance de vos plateformes et applications

Ninad Desai

Sr Product Manager, Google

Lisa Shen

Senior Product Manager, Google Cloud

Contactez-nous

Si vous êtes une entreprise et que vous souhaitez vous développer, découvrez comment gagner en productivité avec Google Cloud ou contactez notre équipe commerciale.

Commencer iciQuelle que soit la plateforme ou l’application, la sécurité est aujourd’hui essentielle. Lorsque des administrateurs tentent de mettre en œuvre des politiques de sécurité nécessaires pour protéger les applications sur les plateformes distribuées, ils se heurtent souvent à des problèmes tels que l'absence de politiques efficaces ou encore le manque de visibilité sur les violations des politiques existantes. De plus, à chaque changement de politique de sécurité, les opérationnels IT ont du mal à trouver la cause du problème, faute de supervision efficace des politiques des déploiements en production.

Anthos est une plateforme sécurisée d’applications conteneurisées, qui fonctionne aussi bien sur site que dans les clouds publics. Intégrées et centralisées dans la console proposée par Google Cloud, ses fonctionnalités de sécurité sont faciles à exploiter. Anthos automatise les politiques et sécurités des clusters Kubernetes. Anthos Config Sync réconcilie l'état des clusters avec un ou plusieurs référentiels Git. De son côté, Policy Controller permet d’appliquer des règles entièrement programmables à vos clusters. Combinées à Anthos Service Mesh (ASM) et à Anthos Security dashboard (en preview), ces fonctionnalités permettent de résoudre les problèmes de sécurité et de gouvernance tout en aidant les administrateurs et les développeurs à renforcer la sécurité des plateformes et des applications.

Pour illustrer notre propos, nous vous proposons ci-après un exemple d'utilisation d'Anthos avec le déploiement sécurisé d’une application de boutique en ligne et la mise en place simultanément de politiques de sécurité centralisées. L’application est composée d’un certain nombre de services tels que le frontend, cartservice (le service de panier), checkout service (le service de paiement), etc.

Enfilez votre casquette d’opérationnel IT responsable des applications et imaginez que vous devez établir un dialogue sécurisé entre des services, superviser leur fonctionnement, créer une alerte de type SLO (Service Level Objective ou objectif de niveau de service) pour votre service frontend et aussi pouvoir investiguer jusqu’au niveau du service « cartservice » pour résoudre un éventuel problème rencontré par un client. ASM peut vous aider à faire tout cela. Il peut simplifier la livraison de services dans tous les domaines, de la gestion du trafic à la télémétrie du maillage compressif (une technique utilisée pour surveiller et optimiser les performances des applications distribuées). ASM peut également vous aider à adopter le modèle de sécurité Zero Trust. Vous pouvez gérer l'authentification, l'autorisation, le chiffrement et la communication entre les services, avec un minimum, voire pas du tout, de modifications du code de l’application.

De nombreux responsables de la sécurité souhaitent non seulement appliquer une politique de sécurité cohérente sur l’ensemble de la plateforme mais aussi auditer et interdire toutes violations de ces politiques. Ils souhaitent aussi disposer d’une gouvernance centralisée et évolutive, plutôt que d’avoir à configurer manuellement chaque cluster de leur plateforme, qu’il soit exécuté en local ou dans le cloud.

Pour y parvenir, nous vous recommandons de créer d'abord des politiques avec Anthos Policy Controller. Ce dernier est basé sur le projet open source Open Policy Agent Gatekeeper et il est livré avec une bibliothèque complète de politiques préconstruites, pensée pour les contrôles de sécurité et de conformité les plus courants. Policy Controller propose également des « Policy Bundles » (ou groupes Policy Controller) prêts à l’emploi pour auditer les clusters selon les standards établis de Kubernetes, les standards de l’industrie et les meilleures pratiques recommandées par Google Cloud.

Policy Controller peut également faire respecter la conformité des clusters à l'aide d'objets appelés « contraintes » (constraints). Vous pouvez, par exemple, créer une contrainte pour que tous les services de l'application disposent de l'injection de proxy sidecar (technique qui consiste à ajouter un proxy dans les ressources Kubernetes pour intercepter et gérer le trafic réseau des workloads) afin de pouvoir superviser l’état de l’application facilement. Autre exemple : imposer le chiffrement du trafic en respectant rigoureusement mTLS, de sorte que toutes les communications entre les services de votre application soient sécurisées.

Une fois les contraintes créées, vous pouvez les synchroniser sur les clusters avec Config Sync. Config Sync aide les équipes à collaborer selon le modèle GitOps afin d’accélérer le cycle global de développement. Il peut également aider les utilisateurs à appliquer plusieurs couches de politiques. Par exemple, certaines politiques peuvent être appliquées au niveau de l'organisation tandis que d'autres peuvent être appliquées à un espace de nommage.

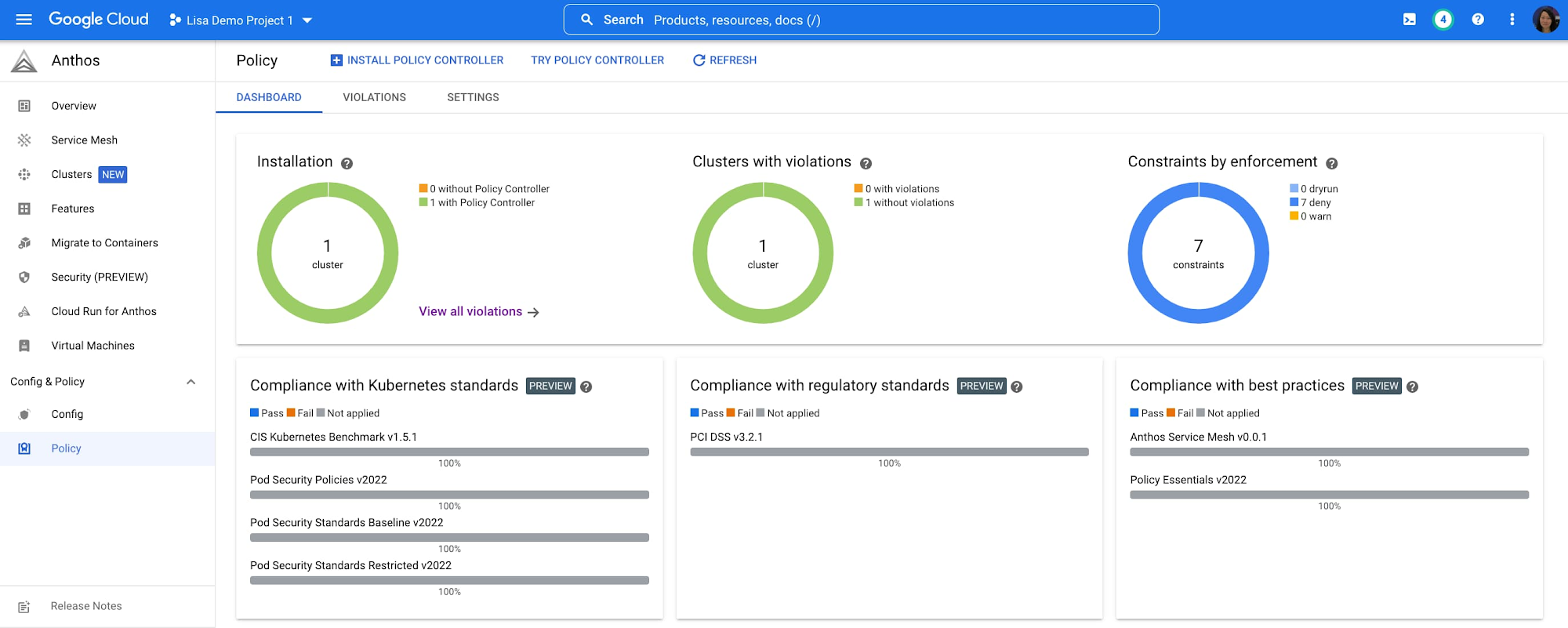

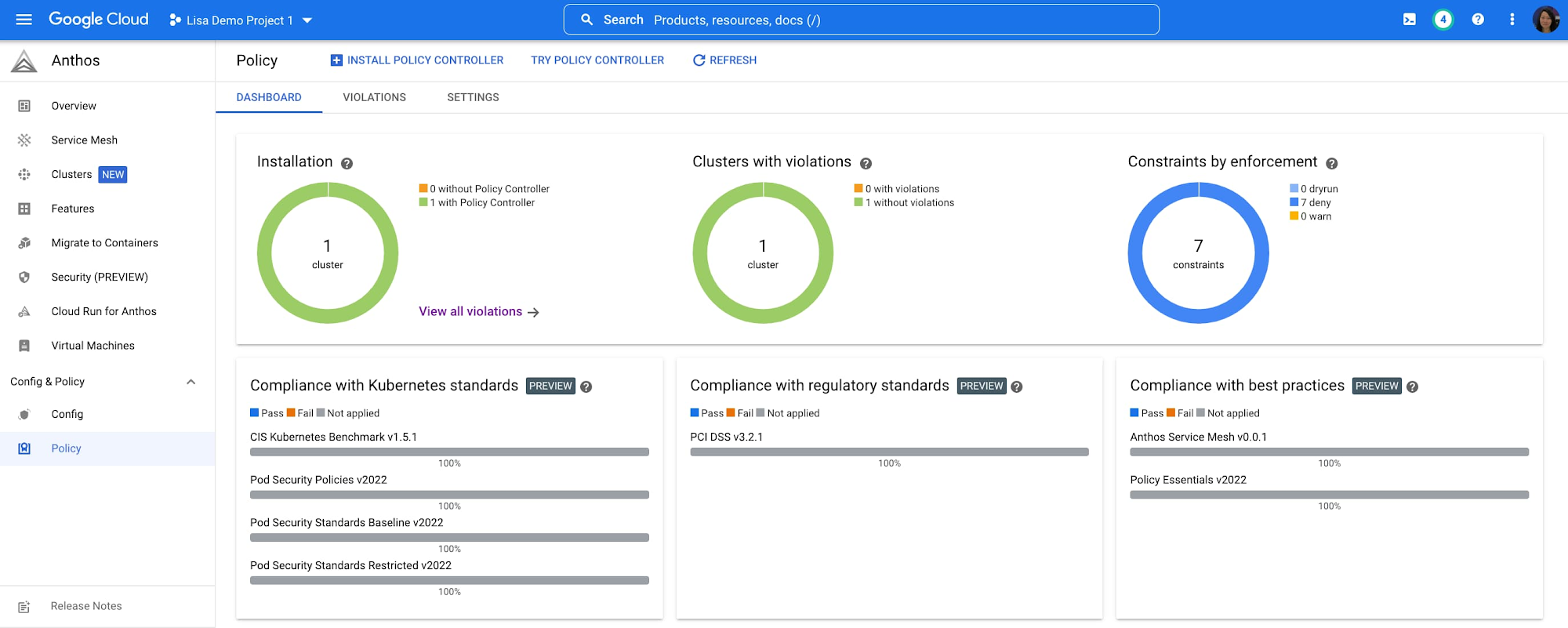

La figure 1 ci-dessous propose une vue du tableau de bord des politiques d’Anthos, avec sept contraintes appliquées au cluster Anthos, dont le chiffrement mTLS strict ou encore l'injection de proxy sidecar pour tous les services de l’application de boutique en ligne.

Figure 1 : Le tableau de bord d’Anthos Policy Controller

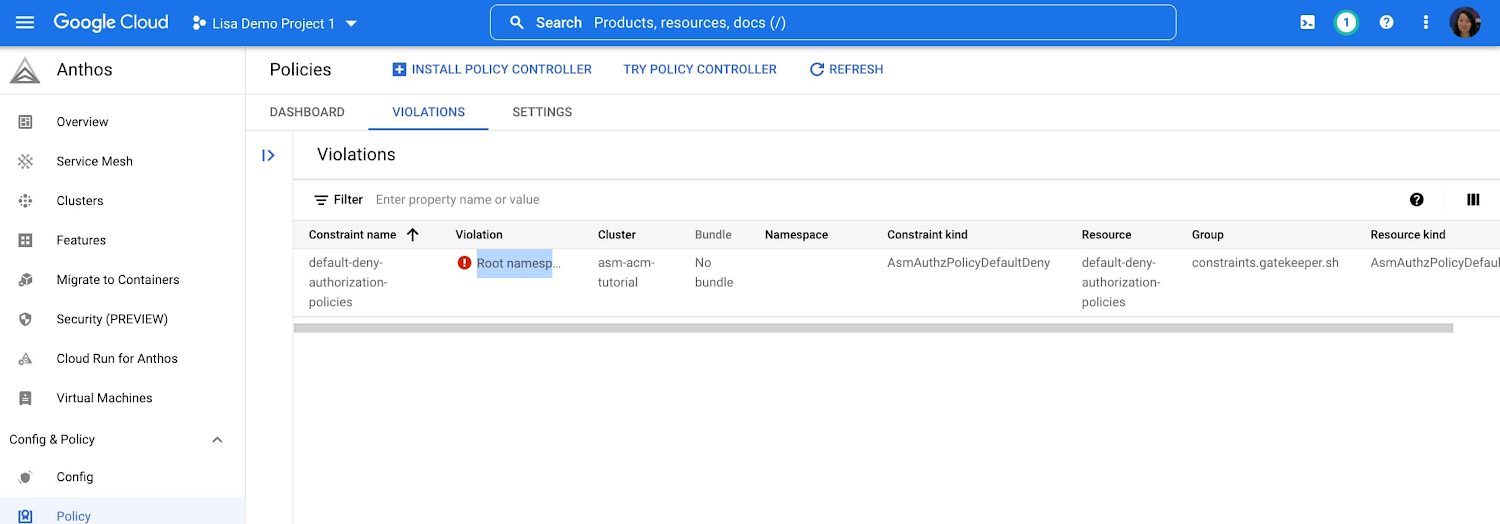

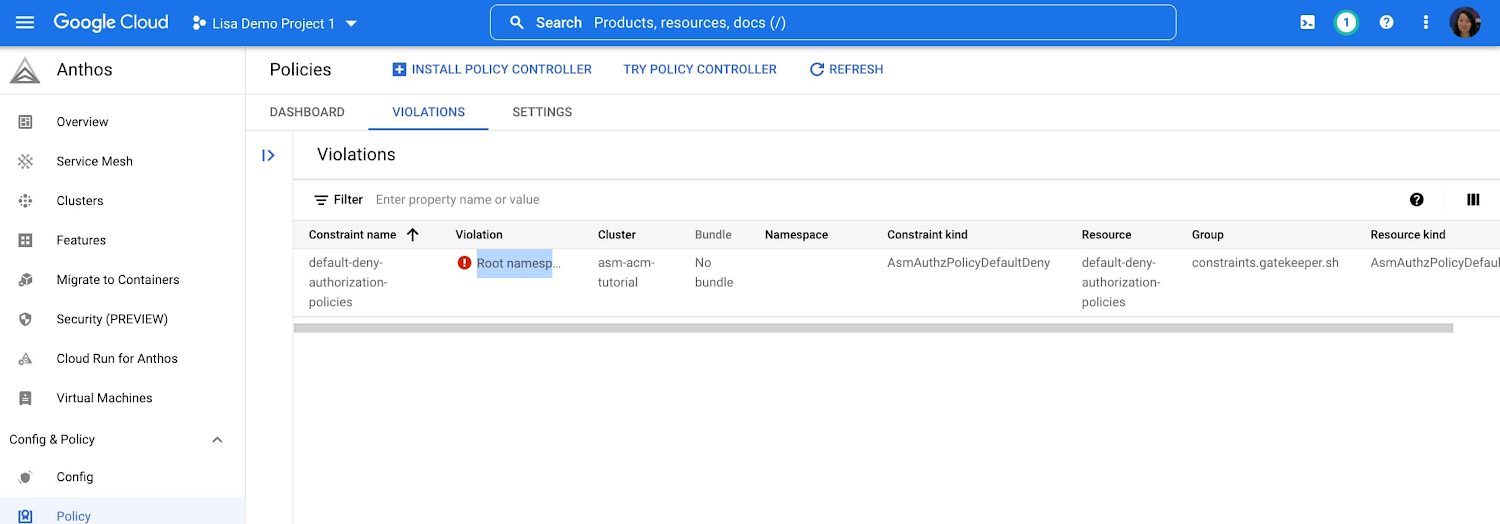

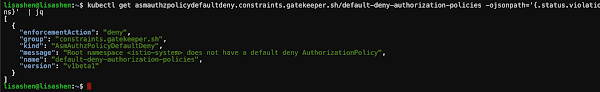

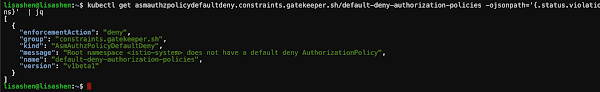

Vous pouvez également vous contenter d'auditer une politique sans l'appliquer. Le tableau de bord de Policy Controller propose alors une vue centralisée de toutes les violations qui se sont produites dans votre ferme de clusters et vous aide à prendre les mesures nécessaires. Par exemple, vous pouvez imposer un contrôle d'accès granulaire pour les services afin que seules certaines ressources désignées puissent accéder à chaque service. Les figures 2 et 3 montrent une violation de politique au sein d’une application – le système istio (sur lequel est fondé ASM) n'a pas de politique d'autorisation de refus par défaut. Vous pouvez octroyer un contrôle d'accès granulaire à certains services spécifiques afin de faire disparaître l’alerte (en rouge) dans le tableau de bord des violations.

Figure 2 : Exemple de violation de politique affichée dans le tableau de bord des politiques d'Anthos.

Figure 3 : Un exemple de détails de la violation de la politique via la requête de la commande kubectl

Au-delà du contrôle continu, Anthos Policy Controller peut aussi analyser les configurations des ressources pendant le cycle CI/CD. Vous disposez ainsi d’informations précieuses sur le processus de changement de configuration tout en ayant la garantie que tout changement non conforme est aussitôt détecté dans le pipeline. Autre fonction très utile d’Anthos, l’autorisation des binaires (ou Binary Authorization) propose un contrôle de sécurité au moment du déploiement qui garantit que seules les images de conteneurs fiables sont déployées sur les clusters de production. Vous pouvez exiger que les images soient signées par des autorités de confiance pendant le processus de développement, puis appliquer la validation de la signature lors du déploiement.

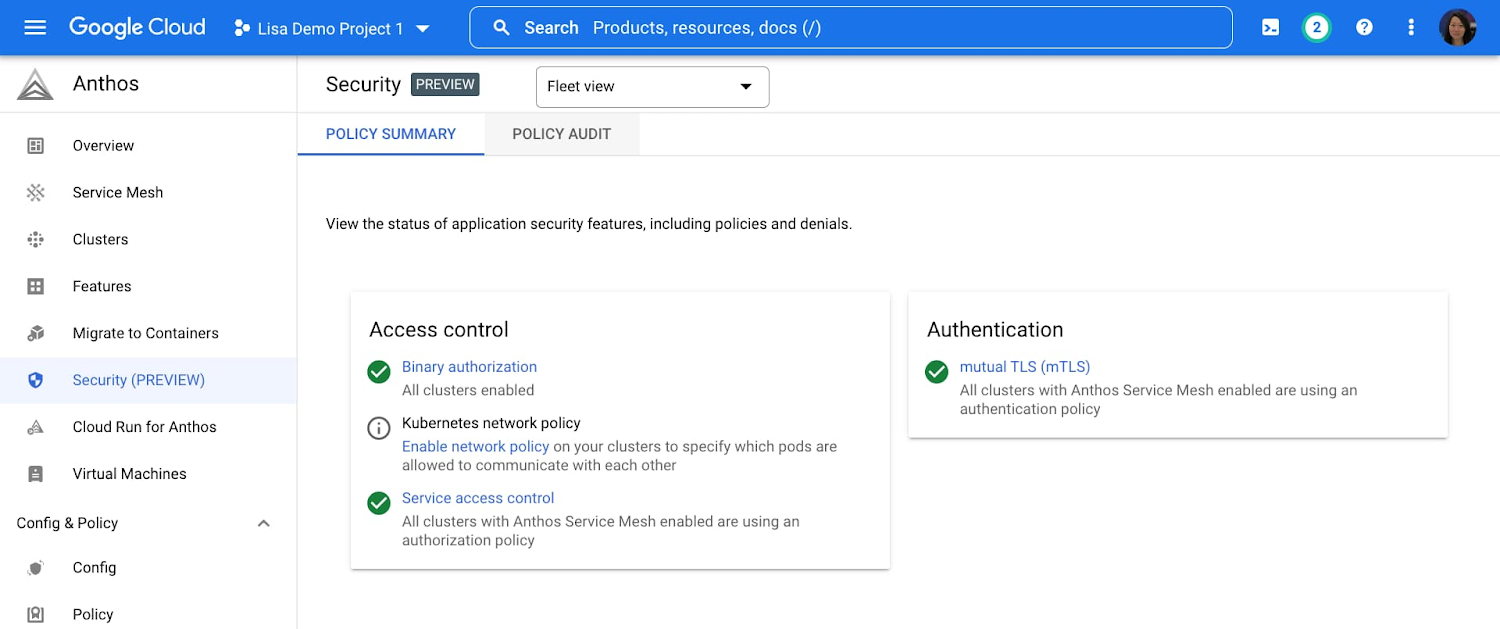

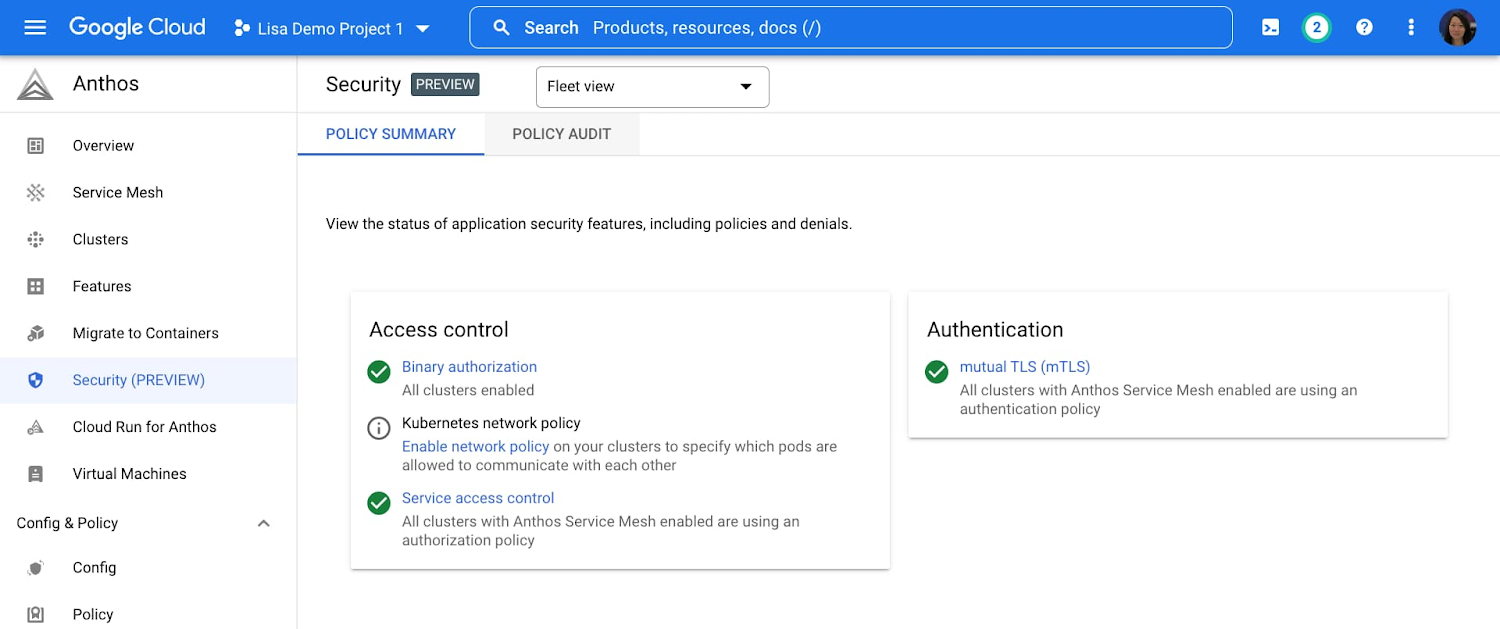

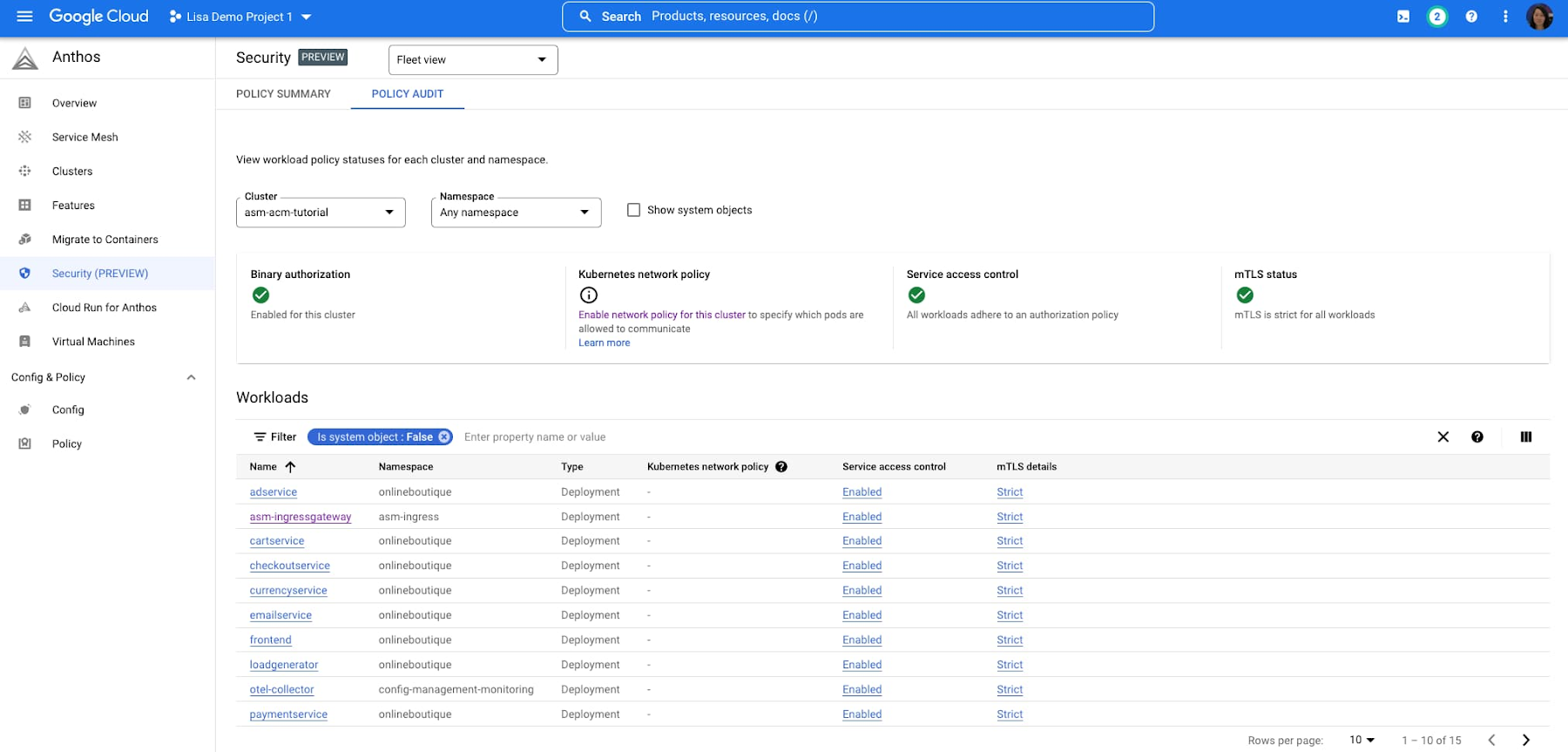

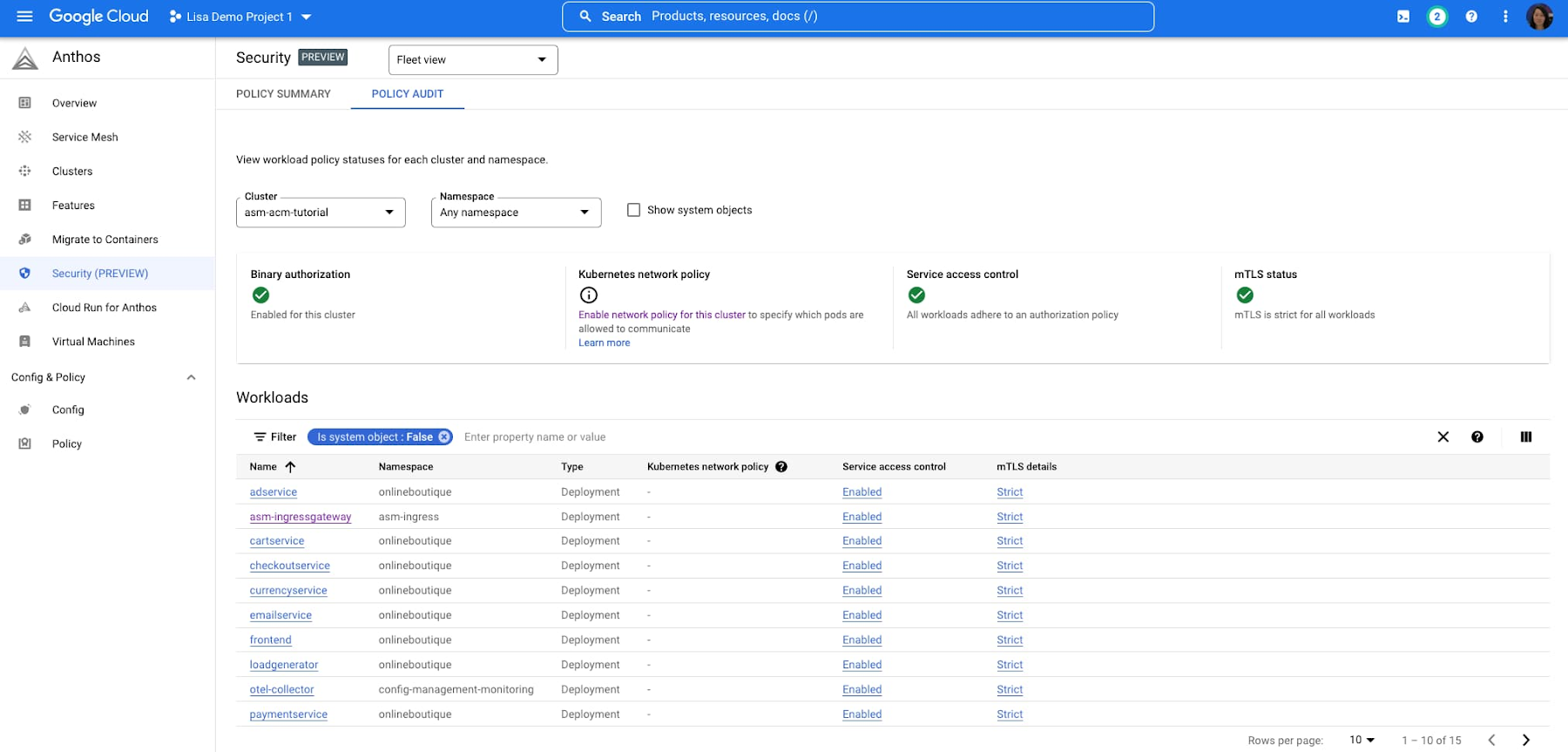

Enfin, Anthos Security Dashboard fournit une vue complète de la sécurité de votre réseau Kubernetes, des contrôles d’autorisation des binaires et des politiques ASM telles que mTLS. La figure 5 présente une vue plus détaillée des configurations de sécurité des différents Workloads. Une telle vue globale peut activement contribuer à améliorer votre posture de sécurité.

Figure 4 : Aperçu du résumé des politiques depuis le tableau de bord d'Anthos Security

Figure 5 : Page d'audit des politiques (sur le tableau de bord de sécurité d'Anthos) pour l'application de boutique en ligne

Google Cloud propose de puissantes fonctions de sécurité intégrées à chaque niveau qui fonctionnent individuellement mais ensemble, de façon à protéger les plateformes des clients contre les exploitations dangereuses. Pour en savoir plus sur les avantages d’Anthos dans la modernisation des applications et des infrastructures existantes et pour découvrir comment mettre en place une gouvernance et une sécurité cohérentes, consultez le site Web dédié.

Ressources complémentaires

Découvrez le didacticiel pour apprendre à renforcer la sécurité de votre application avec Anthos

Pour en savoir plus sur Google Kubernetes Engine et Anthos