IAM Deny: eine einfache Möglichkeit, den Sicherheitsstatus jedes Unternehmens zu verbessern

Ravi Shah

Group Product Manager, Google Cloud

Ihre Frage – unsere Antwort

Ganz gleich, wo Sie sich auf Ihrer Google Cloud- oder Google Workspace-Reise befinden, wir freuen uns, von Ihnen zu hören. Reichen Sie Ihre Fragen hier ein, um die Chance zu haben, die Antwort im Blog zu bekommen.

Jetzt fragenBei Google Cloud haben wir es uns zur Aufgabe gemacht, Unternehmen bei der schnellen und sicheren Entwicklung von Lösungen zu unterstützen. Ein wichtiger Baustein hierfür ist IAM (Identity and Access Management), das zentrale System zur Verwaltung von Zugriffsberechtigungen in Google Cloud. Hier legen Sie fest, wer auf welche Ressourcen zugreifen darf und können so sicherstellen, dass die Zugriffsberechtigungen den Geschäfts- und Sicherheitsrichtlinien Ihres Unternehmens entsprechen.

Dieses zentrale System wird nun noch ein ganzes Stück besser. Wir freuen uns, die allgemeine Verfügbarkeit von IAM Deny-Richtlinien bekannt geben zu können. Mit diesem neuen Feature können Sie Leitlinien für den Zugriff auf Google Cloud-Ressourcen festlegen. Durch die IAM Deny-Richtlinien können Sie Ablehnungsregeln definieren, die den Ressourcenzugriff umfassend reglementieren. Sie können damit eine leistungsstarke, grob abgestufte Zugriffskontrolle implementieren, um Sicherheitsrichtlinien für viele Nutzer schnell umzusetzen.

Ressourcenzugriff mit Zulassungs- und Ablehnungsrichtlinien in IAM steuern

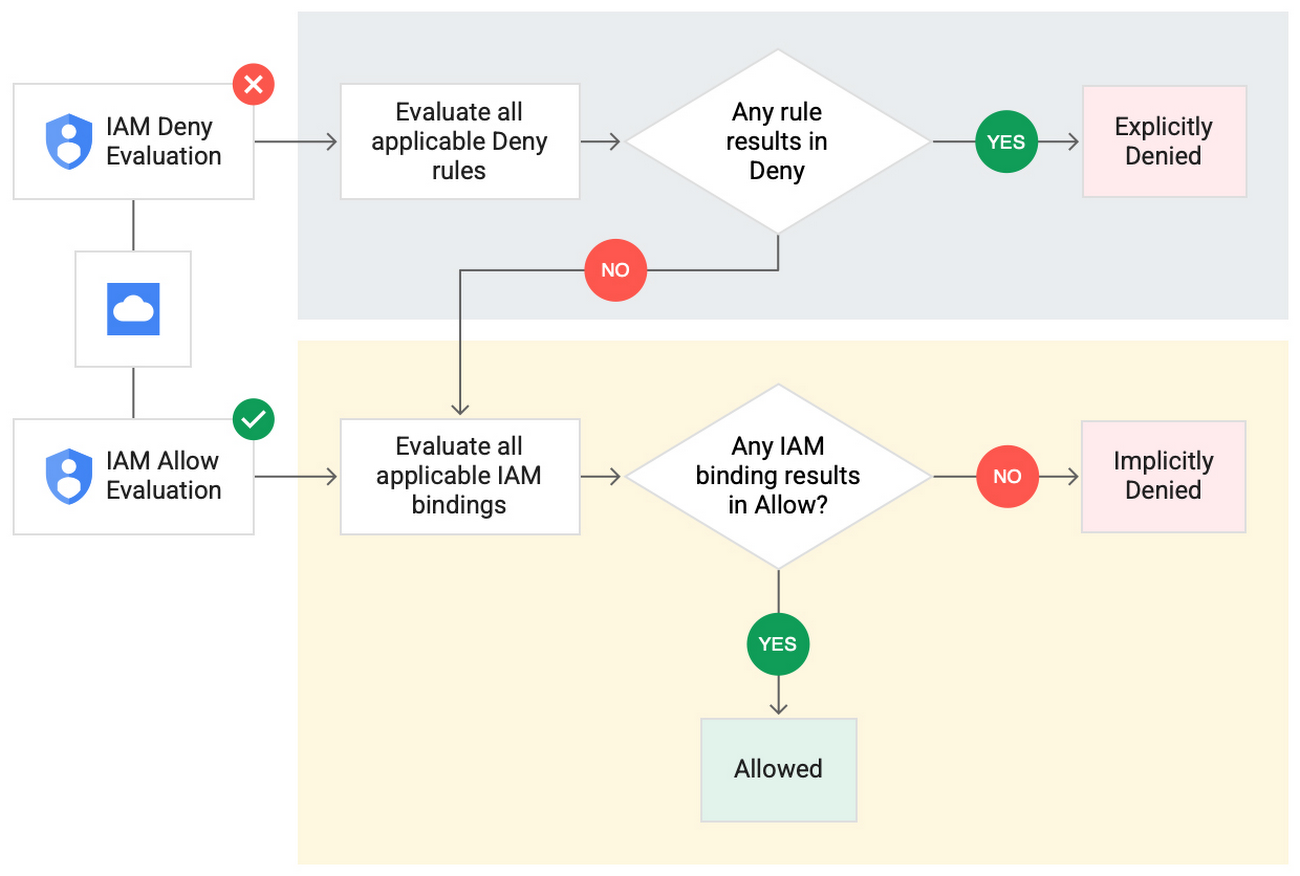

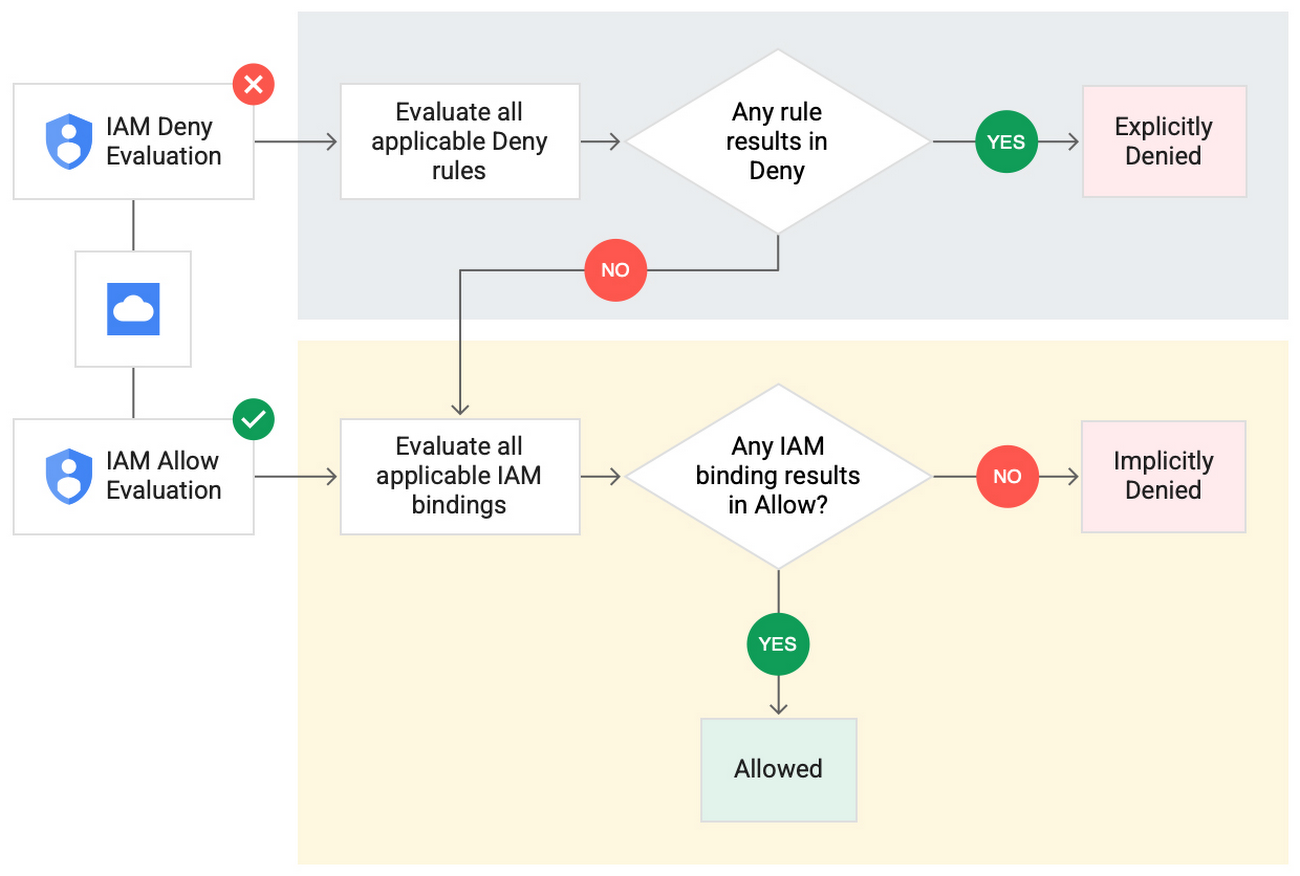

Bei der Festlegung des Zugriffs auf Ihre Ressourcen ergänzen die IAM Deny-Richtlinien die IAM Allow-Richtlinien. Mit IAM können Sie den Zugriff auf Google Cloud-Ressourcen im Detail regeln und bestimmen, welche Personen worauf zugreifen dürfen (Zulassungsrichtlinien). Mit den gröber abgestuften Ablehnungsrichtlinien können Sie den Zugriff auf bestimmte Ressourcen unabhängig von bestehenden Zulassungsregeln explizit verbieten. IAM Deny-Richtlinien haben immer Vorrang vor IAM-Allow-Richtlinien und setzen auch ihnen widersprechende IAM-Zulassungsregeln außer Kraft.

IAM Deny-Richtlinien können auf eine Vielzahl von Google Cloud-Ressourcen angewendet werden, z. B. Compute Engine, Cloud Storage und Google Cloud Kubernetes Engine. Diese Richtlinien können die Arbeit der Administrator*innen erleichtern: Die von Ihnen definierten Ablehnungsregeln werden auf breiter Ebene durchgesetzt, ohne dass bestehende Zugriffsregeln überprüft und geändert werden müssen. Hierdurch wird die Ressourcenverwaltung für Sie einfacher.

Sicherheitsstatus mit IAM Deny verbessern

Es gibt zahlreiche Anwendungsfälle, in denen Sie IAM Deny-Richtlinien zur Erhöhung der Sicherheit einsetzen können. Einige Beispiele:

Grundlegende Sicherheitsgrundsätze aufstellen: Sie können mit IAM Deny grundlegende Richtlinien auf Organisations-, Ordner- und Projektebene festlegen, mit denen der Zugriff auf Ressourcen verweigert wird. So können Sie eine Ablehnungsrichtlinie auf Organisationsebene an eine Ressource anhängen, die allen Konten den Zugriff auf sensible Cloud Storage-Buckets verweigert, und nur für eine bestimmte Gruppe eine Ausnahme macht.

Hintertüren vermeiden: IAM Deny-Richtlinien haben Vorrang vor allen IAM Allow-Regeln. Sollte eine IAM Allow-Richtlinie definiert worden sein, die so eigentlich nicht gedacht war, hilft die IAM Deny-Richtlinie dabei, den ungewollten Zugriff zu verhindern. Soll innerhalb einer Organisation nur die zentrale Administratorin oder der zentrale Administrator Projekte in einem bestimmten Ordner erstellen dürfen, kann eine IAM Deny-Richtlinie an diesen Ordner angehängt werden, die allen außer der gewünschten Person das Erstellen von Projekten untersagt. Auf diese Weise können Sie sicherstellen, dass keine Konten mit Hilfe von Zulassungsregeln durch die Hintertür hinzugefügt werden.

Unbefugte Datenweitergabe vermeiden: Die Steuerung des Zugriffs auf Daten ist eine wichtige Maßnahme zum Schutz vor Exfiltration. Um den Zugriff auf seine personenbezogenen Daten einzuschränken, können Sie eine IAM Deny-Richtlinie für Ressourcen, die solche Daten enthalten, festlegen. Nutzer*innen, die nicht der Gruppe „PersInfo-admin“, einer speziellen Gruppe zum Umgang mit presonenbezogenen Daten, angehören, angehören, wird dann der Zugriff verweigert.

Compliance-Nachweis: Zahlreiche Branchenvorschriften und Compliance-Regeln verlangen von Unternehmen den Nachweis, dass sie den Zugriff auf sensible Ressourcen ausschließlich nach dem Prinzip der geringsten Rechte ermöglichen. Mit IAM Deny-Richtlinien können Sie eine allgemeine Zugriffsbeschränkung erreichen, die bei der Anwendung auf Ressourcen immer Vorrang vor allen IAM-Allow-Regeln hat.

Vereinfachte IAM-Verwaltung

IAM Deny-Richtlinien können auch dazu beitragen, allgemeine Verwaltungsaufgaben zu vereinfachen. Sie unterstützen bestimmte Berechtigungen für Google Cloud-Dienste, die Sie in Ihren Ablehnungsrichtlinien verwenden können. Hier sind ein paar Vorgänge, bei denen Sie IAM Deny-Richtlinien zur Vereinfachung Ihrer Zugriffsverwaltung verwenden können.

Administrative Berechtigungen zentralisieren: Sie können Ablehnungsrichtlinien verwenden, um bestimmte Arten von Verwaltungsaktivitäten auf bestimmte Konten oder Gruppen zu beschränken. Wenn Sie die Verwaltung benutzerdefinierter Rollen auf ein einziges zentrales Team beschränken möchten, können Sie eine Ablehnungsregel erstellen, die allen Konten – mit Ausnahme derjenigen in der Gruppe „central-admin“ – die für die Verwaltung benutzerdefinierter Rollen erforderlichen Berechtigungen verweigert. Auf diese Weise können nur Mitglieder der Gruppe „central-admin“ benutzerdefinierte Rollen verwalten, auch wenn andere Nutzer*innen über die erforderlichen Berechtigungen verfügen.

Ausnahmen für Zugriffsberechtigungen erstellen: Sie können Ablehnungsrichtlinien auch verwenden, um übernommene Berechtigungen zu verweigern. Sie können zum Beispiel bestimmte Berechtigungen einer Rolle weiter oben in der Ressourcenhierarchie gewähren und dann die Berechtigungen der Rolle für einzelne Ressourcen weiter unten in der Hierarchie ablehnen, falls dies erforderlich ist.

Zugriff anhand von Tags blockieren: Google Cloud unterstützt die Definition von Tag-Schlüsseln und Tag-Werten. Sie können Ablehnungsrichtlinien verwenden, um Berechtigungen anhand von Tags zu verweigern. Damit entfällt die Notwendigkeit, jeder Rollenzuteilung eine IAM-Bedingung hinzuzufügen. So können Sie eine Regel erstellen, die Löschberechtigungen für Ressourcen mit dem Tag „Produktion“ für alle außerhalb des Projektadministrationsteams verweigert.

IAM Deny in der Praxis

Das folgende Beispiel veranschaulicht, wie eine Ablehnungsrichtlinie Nutzer*innen am Löschen von Projekten hindern kann, sofern diese nicht Mitglied einer Projektadministratorengruppe sind oder das Projekt als „Testprojekt“ gekennzeichnet ist. Ohne eine Ablehnungsrichtlinie müssten Sie alle Mitglieder mit der entsprechenden Berechtigung manuell erfassen und sicherstellen, dass Unbefugte keinen Zugriff auf diese Berechtigung haben. Die Ablehnungsrichtlinie erleichtert es dem Administrationsteam, diesen Sicherungsmechanismus einzurichten.

Die nachstehende Ablehnungsregel verweigert allen Konten außer Mitgliedern der Gruppe project-admins@example.com die Genehmigung, Projekte zu löschen, sofern sie nicht als Testprojekt gekennzeichnet sind. Fügen Sie diese Ablehnungsregel einer Ablehnungsrichtlinie hinzu und hängen Sie die Richtlinie auf Organisationsebene an. Erledigt!

(Beachten Sie, dass project-admins@example.com eine Sicherheitsgruppe ist. Die Verwendung von Sicherheitsgruppen ist eine Best Practice, die zum Schutz Ihrer Ressourcen eingehalten werden sollte.)

Beispiel: IAM Deny-Regel