Esta página oferece uma visão geral de alto nível do recurso de autorização entre organizações e as etapas para configurá-lo.

Você pode usar o Chrome Enterprise Premium para permitir o acesso seguro a dados em dispositivos de uma organização. Isso garante que os dispositivos sejam avaliados de acordo com a política de acesso da organização nos pontos de aplicação ao determinar o acesso. Por exemplo, permitir ou negar o acesso de outra organização é uma informação na política de acesso que é avaliada. Se você precisar que os dispositivos na sua organização acessem recursos em outra, sua organização e a outra organização precisam ter a autorização entre organizações configurada.

A autorização entre organizações permite configurar uma política de acesso para confiar e usar dados, como atributos do dispositivo, de outras organizações. Por exemplo, é possível configurar a política de acesso da sua organização para permitir o acesso aos recursos dela em dispositivos de outras organizações.

Antes de começar

Para configurar e gerenciar a autorização entre organizações, você precisa dos IDs da sua organização e das organizações que você quer autorizar. Você também precisa do número da política da sua organização. Se você não tiver os IDs da organização ou o número da política no nível da organização, consulte as seguintes informações:

- Como conseguir o ID do recurso da sua organização

- Conseguir o número da política de acesso no nível da organização

Ao configurar e gerenciar a autorização entre organizações, você trabalha com o

recurso AuthorizedOrgsDesc. O recurso AuthorizedOrgsDesc contém a

lista de organizações que você quer autorizar e especifica o tipo de autorização, o tipo de recurso e a direção de autorização para as organizações.

Use a CLI do Google Cloud para criar um recurso AuthorizedOrgsDesc e

modificar as configurações dele. Ao trabalhar com o recurso AuthorizedOrgsDesc, o

seguinte se aplica:

ASSET_TYPE_DEVICEé a única opção disponível para o tipo de recurso.AUTHORIZATION_TYPE_TRUSTé a única opção disponível para o tipo de autorização.

Configurar a autorização de dispositivos entre organizações

Esta seção mostra as etapas para configurar a autorização entre organizações usando um exemplo.

Esse exemplo cria uma relação de autorização bidirecional entre duas

organizações e permite que dispositivos de uma organização acessem recursos de

outra. A organização de recursos (organizations/RESOURCE_ORG_ID) contém

recursos como buckets do Cloud Storage e VMs. A organização de recursos

tem níveis de acesso que permitem que dispositivos específicos na organização acessem os

recursos. A organização parceira (organizations/PARTNER_ORG_ID) é uma organização

que precisa acessar recursos na organização de recursos.

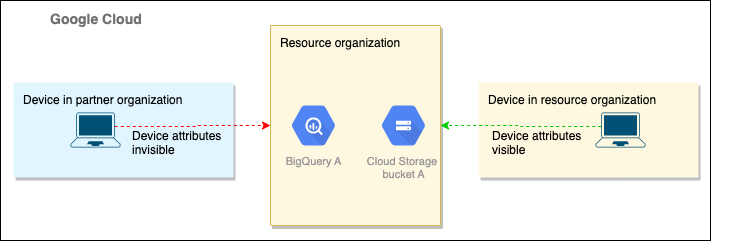

Confira a seguir as políticas para as organizações de recursos e parceiros antes da autorização entre organizações:

Organização de recursos (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Organização parceira (organizations/PARTNER_ORG_ID):

no access policy

Na imagem a seguir, os atributos do dispositivo na organização parceira não são visíveis para a organização de recursos porque a autorização entre organizações não está configurada.

As etapas a seguir mostram como configurar a organização de recursos e a organização parceira para ativar a autorização entre organizações usando a CLI do Google Cloud.

Preparação

Siga as etapas desta seção para o recurso e as organizações parceiras.

Verifique se as duas organizações têm uma política no nível da organização. Para criar uma política no nível da organização, consulte Criar uma política de acesso no nível da organização.

Execute o seguinte comando para conferir o número da política de acesso no nível da organização:

gcloud access-context-manager policies list --organization=ORG_ID

SubstituaORG_ID pelo ID da organização.

Você vai receber informações no seguinte formato:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Configurar a organização de recursos

Você precisa ser o administrador da organização de recursos (

organizations/RESOURCE_ORG_ID) para concluir esta etapa. Crie um recursoAuthorizedOrgsDescpara a organização de recursos executando o seguinte comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

PARTNER_ORG_ID: o número da organização parceira.

Mostre o recurso

AuthorizedOrgsDescrecém-criado para verificar se ele está correto executando o seguinte comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

Configurar a organização parceira

Você precisa ser o administrador da organização parceira (

organizations/PARTNER_ORG_ID) para concluir esta etapa. Para criar um recursoAuthorizedOrgsDescpara a organização do parceiro, execute o seguinte comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

RESOURCE_ORG_ID: o número da organização de recursos.

Mostre o recurso

AuthorizedOrgsDescrecém-criado para verificar se ele está correto executando o seguinte comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

Políticas esperadas após a configuração

Confira a seguir as políticas para o recurso e as organizações parceiras depois que a autorização entre organizações é configurada:

Organização de recursos (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Organização parceira (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

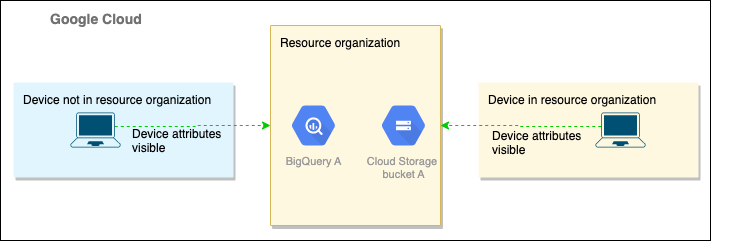

A imagem a seguir mostra a visibilidade dos atributos do dispositivo da organização parceira depois que a autorização entre organizações é configurada.

Testar a configuração

Depois de configurar as duas organizações, um usuário na organização parceira pode tentar acessar recursos na organização de recursos usando um dispositivo compatível. Se o acesso for concedido, a autorização entre organizações vai funcionar como esperado. Os usuários na organização parceira agora podem acessar o bucket A no Cloud Storage da organização de recursos somente se o dispositivo do usuário tiver uma política de bloqueio de tela.

Se o dispositivo não receber o acesso, siga as etapas de configuração novamente para corrigir a configuração.

Gerenciar uma configuração de autorização entre organizações

Depois de configurar a autorização entre organizações, talvez seja necessário remover o acesso a uma organização, adicionar acesso a outra organização ou realizar outras tarefas. Esta seção contém informações sobre como concluir tarefas comuns ao gerenciar autorizações entre organizações.

Criar um recurso AuthorizedOrgsDesc e autorizar organizações externas

Para criar um recurso AuthorizedOrgsDesc e incluir as organizações externas

a que você quer conceder acesso, execute o seguinte comando:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ORG_ID: o ID da organização a que você quer conceder acesso. Ao especificar mais de uma organização, use uma vírgula para separar os IDs.

ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

Adicionar uma organização

Para adicionar uma organização a um recurso AuthorizedOrgsDesc, execute o

seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ORG_ID: o ID da organização a que você quer conceder acesso. Ao especificar mais de uma organização, use uma vírgula para separar os IDs.

ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

Remover uma organização

Para remover uma organização de um recurso AuthorizedOrgsDesc, execute

o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ORG_ID O ID da organização que você quer remover.

ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

Especificar uma nova lista de organizações

Para especificar uma nova lista de organizações em um recurso AuthorizedOrgsDesc

existente, execute o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ORG_ID: o ID da organização a que você quer conceder acesso. Ao especificar mais de uma organização, use uma vírgula para separar os IDs.

ACCESS_POLICY_NUMBER: o número da política de acesso no nível da organização.

Remover todas as organizações

Para remover todas as organizações de um recurso AuthorizedOrgsDesc existente, execute

o seguinte comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER O número da política de acesso no nível da organização.

Mostrar um recurso AuthorizedOrgsDesc

Para mostrar um recurso AuthorizedOrgsDesc, execute o seguinte comando:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER O número da política de acesso no nível da organização.

Listar os recursos AuthorizedOrgsDesc

Para listar os recursos AuthorizedOrgsDesc na política de acesso, execute o

seguinte comando:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Substitua ACCESS_POLICY_NUMBER pelo número da política de acesso no nível da organização.

Remover um recurso AuthorizedOrgsDesc

Para remover um recurso AuthorizedOrgsDesc, execute o seguinte comando:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Substitua:

AUTHORIZED_ORGS_DESC_NAME: um nome exclusivo para o recurso

AuthorizedOrgsDesc. O nome precisa começar com uma letra e conter apenas letras, números e sublinhados. O nome pode ter no máximo 50 caracteres.ACCESS_POLICY_NUMBER O número da política de acesso no nível da organização.