이 페이지에서는 조직 간 승인 기능과 승인을 구성하는 단계를 개략적으로 설명합니다.

Chrome Enterprise Premium을 사용하면 조직 내 기기에서 안전하게 데이터에 액세스할 수 있습니다. 이렇게 하면 액세스를 결정할 때 시행 시점에 조직 액세스 정책에 따라 기기가 평가되도록 할 수 있습니다. 예를 들어 다른 조직의 액세스를 허용할지 거부할지는 평가되는 액세스 정책의 정보 중 하나입니다. 조직의 기기가 다른 조직의 리소스에 액세스해야 하는 경우 조직과 다른 조직에 조직 간 승인이 구성되어 있어야 합니다.

조직 간 승인을 사용하면 다른 조직에서 소유한 기기 속성 등의 데이터를 신뢰하고 사용하는 액세스 정책을 구성할 수 있습니다. 예를 들어 다른 조직의 기기에서 조직의 리소스에 액세스할 수 있도록 조직의 액세스 정책을 구성할 수 있습니다.

시작하기 전에

교차 조직 승인을 설정하고 관리하려면 조직의 조직 ID와 승인할 조직의 ID가 필요합니다. 조직 수준 정책 번호도 필요합니다. 조직 ID 또는 조직 수준 정책 번호가 없는 경우 다음 정보를 참고하세요.

조직 간 승인을 설정하고 관리할 때는 AuthorizedOrgsDesc 리소스를 사용합니다. AuthorizedOrgsDesc 리소스에는 승인할 조직 목록이 포함되어 있으며 조직의 승인 유형, 애셋 유형, 승인 방향을 지정합니다.

Google Cloud CLI를 사용하여 AuthorizedOrgsDesc 리소스를 만들고 설정을 수정할 수 있습니다. AuthorizedOrgsDesc 리소스를 사용할 때는 다음이 적용됩니다.

ASSET_TYPE_DEVICE는 애셋 유형에 사용할 수 있는 유일한 옵션입니다.AUTHORIZATION_TYPE_TRUST는 승인 유형에 사용할 수 있는 유일한 옵션입니다.

두 조직 사이에서 조직 간 기기 승인 설정

이 섹션에서는 단계별로 예시를 사용하여 조직 간 승인을 설정하는 단계를 제공합니다.

이 예에서는 두 조직 간에 양방향 승인 관계를 만들고 한 조직의 기기가 다른 조직의 리소스에 액세스할 수 있도록 허용합니다. 리소스 조직(organizations/RESOURCE_ORG_ID)에는 Cloud Storage 버킷 및 VM과 같은 리소스가 포함됩니다. 리소스 조직에는 조직의 특정 기기가 리소스에 액세스할 수 있는 액세스 수준이 있습니다. 파트너 조직(organizations/PARTNER_ORG_ID)은 리소스 조직의 리소스에 액세스해야 하는 조직입니다.

다음은 조직 간 승인을 구성하기 전 리소스와 파트너 조직에 대한 정책입니다.

리소스 조직(organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

파트너 조직(organizations/PARTNER_ORG_ID):

no access policy

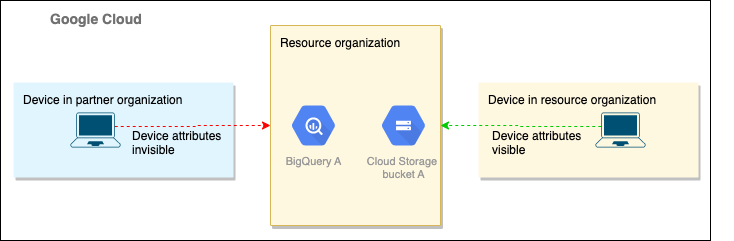

다음 이미지에서는 조직 간 승인이 구성되지 않았으므로 파트너 조직에 있는 기기의 기기 속성이 리소스 조직에 표시되지 않습니다.

다음 단계에서는 Google Cloud CLI를 사용하여 교차 조직 승인을 사용 설정하도록 리소스 조직과 파트너 조직을 모두 구성하는 방법을 보여줍니다.

준비

리소스 및 파트너 조직 모두 이 섹션의 단계를 완료하세요.

두 조직 모두에 조직 수준 정책이 있어야 합니다. 조직 수준 정책을 만들려면 조직 수준 액세스 정책 만들기를 참고하세요.

다음 명령어를 실행하여 조직 수준 액세스 정책 번호를 가져옵니다.

gcloud access-context-manager policies list --organization=ORG_ID

ORG_ID를 조직 ID로 바꿉니다.

다음 형식의 정보가 표시됩니다.

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

리소스 조직 구성

이 단계를 완료하려면 리소스 조직(

organizations/RESOURCE_ORG_ID) 관리자여야 합니다. 다음 명령어를 실행하여 리소스 조직의AuthorizedOrgsDesc리소스를 만듭니다.gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

PARTNER_ORG_ID: 파트너 조직 번호

다음 명령어를 실행하여 새로 만든

AuthorizedOrgsDesc리소스를 표시하여 올바른지 확인하세요.gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

파트너 조직 구성

이 단계를 완료하려면 파트너 조직(

organizations/PARTNER_ORG_ID) 관리자여야 합니다. 다음 명령어를 실행하여 파트너 조직의AuthorizedOrgsDesc리소스를 만듭니다.gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

RESOURCE_ORG_ID: 리소스 조직 번호

다음 명령어를 실행하여 새로 만든

AuthorizedOrgsDesc리소스를 표시하여 올바른지 확인하세요.gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

예상되는 구성 후 정책

다음은 조직 간 승인이 구성된 후 리소스 및 파트너 조직의 정책입니다.

리소스 조직(organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

파트너 조직(organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

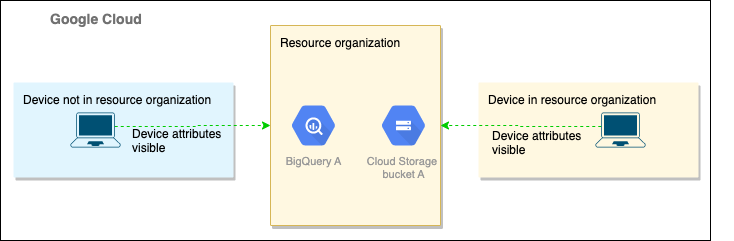

다음 이미지는 조직 간 승인이 구성된 후 파트너 조직의 기기 속성의 가시성을 보여줍니다.

구성 테스트

2개의 조직을 구성한 후에는 파트너 조직의 사용자가 호환 기기를 사용하여 리소스 조직의 리소스에 액세스를 시도하도록 설정할 수 있습니다. 액세스 권한이 부여되면 조직 간 승인이 예상한 대로 작동합니다. 파트너 조직의 사용자는 이제 사용자 기기에 화면 잠금 정책이 설정된 경우에만 리소스 조직의 Cloud Storage에서 버킷 A에 액세스할 수 있습니다.

기기에 액세스 권한이 부여되지 않았으면 다시 구성 단계를 진행하여 구성을 수정합니다.

조직 간 승인 구성 관리

조직 간 승인을 구성한 후에는 조직에 대한 액세스를 삭제하고 다른 조직 또는 다른 태스크에 액세스를 추가해야 합니다. 이 섹션에는 조직 간 승인을 관리할 때 일반적인 태스크를 완료하는 방법에 대한 정보가 포함되어 있습니다.

AuthorizedOrgsDesc 리소스 만들기 및 외부 조직 승인

AuthorizedOrgsDesc 리소스를 만들고 액세스 권한을 부여할 외부 조직을 포함하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ORG_ID: 액세스 권한을 부여할 조직의 조직 ID. 조직을 두 개 이상 지정하는 경우 쉼표를 사용하여 조직 ID를 구분합니다.

ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

조직 추가

기존 AuthorizedOrgsDesc 리소스에 조직을 추가하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ORG_ID: 액세스 권한을 부여할 조직의 조직 ID. 조직을 두 개 이상 지정하는 경우 쉼표를 사용하여 조직 ID를 구분합니다.

ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

조직 삭제

기존 AuthorizedOrgsDesc 리소스에서 조직을 삭제하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ORG_ID 삭제할 조직의 조직 ID

ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

새 조직 목록 지정

기존 AuthorizedOrgsDesc 리소스에 새 조직 목록을 지정하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ORG_ID: 액세스 권한을 부여할 조직의 조직 ID. 조직을 두 개 이상 지정하는 경우 쉼표를 사용하여 조직 ID를 구분합니다.

ACCESS_POLICY_NUMBER: 조직 수준의 액세스 정책 번호

모든 조직 삭제

기존 AuthorizedOrgsDesc 리소스에서 모든 조직을 삭제하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER 조직 수준 액세스 정책 번호.

AuthorizedOrgsDesc 리소스 표시

기존 AuthorizedOrgsDesc 리소스를 표시하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER 조직 수준 액세스 정책 번호.

AuthorizedOrgsDesc 리소스 나열

액세스 정책에서 AuthorizedOrgsDesc 리소스를 나열하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

ACCESS_POLICY_NUMBER를 조직 수준 액세스 정책 번호로 바꿉니다.

AuthorizedOrgsDesc 리소스 삭제

AuthorizedOrgsDesc 리소스를 삭제하려면 다음 명령어를 실행합니다.

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

다음을 바꿉니다.

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc리소스의 고유한 이름. 이름은 문자로 시작해야 하며 문자, 숫자, 밑줄만 포함할 수 있습니다. 이름은 최대 50자입니다.ACCESS_POLICY_NUMBER 조직 수준 액세스 정책 번호.