Cette page présente une vue d'ensemble de la fonctionnalité d'autorisation inter-organisations et les étapes à suivre pour la configurer.

Vous pouvez utiliser Chrome Enterprise Premium pour autoriser un accès sécurisé aux données à partir des appareils d'une organisation. Cela garantit que les appareils sont évalués par rapport à la règle d'accès de l'organisation aux points d'application lors de la détermination de l'accès. Par exemple, l'autorisation ou le refus d'accès d'une autre organisation est une information évaluée dans la règle d'accès. Si vous avez besoin que les appareils de votre organisation accèdent aux ressources d'une autre organisation, l'autorisation inter-organisation doit être configurée pour votre organisation et l'autre organisation.

L'autorisation inter-organisations vous permet de configurer une stratégie d'accès pour approuver et utiliser des données appartenant à d'autres organisations, comme les attributs d'appareil. Par exemple, vous pouvez configurer la stratégie d'accès de votre organisation pour autoriser l'accès à ses ressources depuis des appareils d'autres organisations.

Avant de commencer

Pour configurer et gérer l'autorisation inter-organisation, vous avez besoin des ID d'organisation de votre organisation et des ID des organisations que vous souhaitez autoriser. Vous avez également besoin de votre numéro de stratégie au niveau de l'organisation. Si vous ne disposez pas des ID d'organisation ni du numéro de règle au niveau de l'organisation, consultez les informations suivantes:

- Obtenir l'ID de ressource de votre organisation

- Obtenir le numéro de la règle d'accès au niveau de l'organisation

Lorsque vous configurez et gérez l'autorisation inter-organisation, vous travaillez avec la ressource AuthorizedOrgsDesc. La ressource AuthorizedOrgsDesc contient la liste des organisations que vous souhaitez autoriser et spécifie le type d'autorisation, le type d'élément et le sens de l'autorisation pour les organisations.

Vous pouvez utiliser la Google Cloud CLI pour créer une ressource AuthorizedOrgsDesc et modifier ses paramètres. Lorsque vous travaillez avec la ressource AuthorizedOrgsDesc, les points suivants s'appliquent:

ASSET_TYPE_DEVICEest la seule option disponible pour le type de composant.AUTHORIZATION_TYPE_TRUSTest la seule option disponible pour le type d'autorisation.

Configurer l'autorisation d'appareils entre deux organisations

Cette section décrit la procédure à suivre pour configurer l'autorisation inter-organisation à l'aide d'un exemple tout au long de la procédure.

Cet exemple crée une relation d'autorisation bidirectionnelle entre deux organisations et permet aux appareils d'une organisation d'accéder aux ressources d'une autre organisation. L'organisation des ressources (organizations/RESOURCE_ORG_ID) contient des ressources telles que des buckets Cloud Storage et des VM. L'organisation des ressources dispose de niveaux d'accès qui permettent à des appareils spécifiques de l'organisation d'accéder à ses ressources. L'organisation partenaire (organizations/PARTNER_ORG_ID) est une organisation qui doit accéder aux ressources de l'organisation de ressources.

Vous trouverez ci-dessous les règles pour les organisations de ressources et partenaires avant la configuration de l'autorisation inter-organisation:

Organisation des ressources (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Organisation partenaire (organizations/PARTNER_ORG_ID):

no access policy

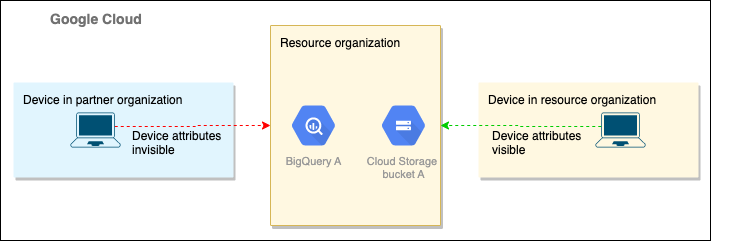

Dans l'image suivante, les attributs de l'appareil dans l'organisation partenaire ne sont pas visibles par l'organisation de ressources, car l'autorisation inter-organisation n'est pas configurée.

Les étapes suivantes montrent comment configurer l'organisation des ressources et l'organisation partenaire pour activer l'autorisation inter-organisation à l'aide de la Google Cloud CLI.

Préparer

Suivez les étapes de cette section pour la ressource et les organisations partenaires.

Assurez-vous que les deux organisations disposent d'un règlement au niveau de l'organisation. Pour créer une règle au niveau de l'organisation, consultez Créer une règle d'accès au niveau de l'organisation.

Exécutez la commande suivante pour obtenir le numéro de la stratégie d'accès au niveau de l'organisation:

gcloud access-context-manager policies list --organization=ORG_ID

Remplacez ORG_ID par votre ID d'organisation.

Vous devriez recevoir les informations au format suivant:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Configurer l'organisation des ressources

Vous devez être l'administrateur de l'organisation de ressources (

organizations/RESOURCE_ORG_ID) pour effectuer cette étape. Créez une ressourceAuthorizedOrgsDescpour l'organisation de ressources en exécutant la commande suivante:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

PARTNER_ORG_ID: numéro de l'organisation partenaire.

Pour vérifier que la ressource

AuthorizedOrgsDescque vous venez de créer est correcte, exécutez la commande suivante:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

Configurer l'organisation partenaire

Vous devez être l'administrateur de l'organisation partenaire (

organizations/PARTNER_ORG_ID) pour effectuer cette étape. Créez une ressourceAuthorizedOrgsDescpour l'organisation partenaire en exécutant la commande suivante:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

RESOURCE_ORG_ID: numéro de l'organisation de la ressource.

Pour vérifier que la ressource

AuthorizedOrgsDescque vous venez de créer est correcte, exécutez la commande suivante:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

Règles attendues après la configuration

Vous trouverez ci-dessous les règles applicables aux ressources et aux organisations partenaires une fois l'autorisation inter-organisation configurée:

Organisation des ressources (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Organisation partenaire (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

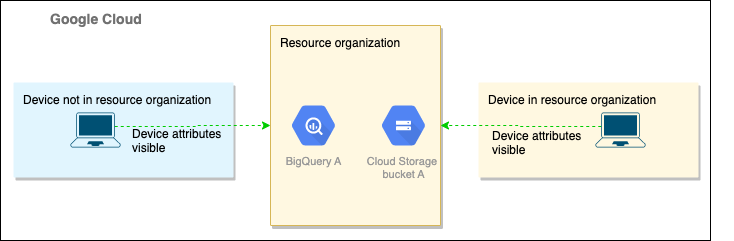

L'image suivante montre la visibilité des attributs de l'appareil de l'organisation partenaire une fois l'autorisation inter-organisation configurée.

Tester votre configuration

Une fois les deux organisations configurées, vous pouvez demander à un utilisateur de l'organisation partenaire d'essayer d'accéder aux ressources de l'organisation de ressources à l'aide d'un appareil conforme. Si l'accès est accordé, votre autorisation inter-organisation fonctionne comme prévu. Les utilisateurs de l'organisation partenaire ne peuvent désormais accéder au bucket A dans Cloud Storage de l'organisation de ressources que si une règle de verrouillage de l'écran est appliquée sur l'appareil de l'utilisateur.

Si l'accès n'est pas accordé à l'appareil, suivez à nouveau la procédure de configuration pour corriger votre configuration.

Gérer une configuration d'autorisation inter-organisation

Une fois que vous avez configuré l'autorisation inter-organisation, vous devrez peut-être supprimer l'accès à une organisation, ajouter l'accès à une autre organisation ou effectuer d'autres tâches. Cette section contient des informations sur la façon de réaliser des tâches courantes lors de la gestion de l'autorisation inter-organisation.

Créer une ressource AuthorizedOrgsDesc et autoriser des organisations externes

Pour créer une ressource AuthorizedOrgsDesc et inclure les organisations externes auxquelles vous souhaitez accorder l'accès, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ORG_ID: ID de l'organisation à laquelle vous souhaitez accorder l'accès. Lorsque vous spécifiez plusieurs organisations, séparez les ID des organisations par une virgule.

ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

Ajouter une organisation

Pour ajouter une organisation à une ressource AuthorizedOrgsDesc existante, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ORG_ID: ID de l'organisation à laquelle vous souhaitez accorder l'accès. Lorsque vous spécifiez plusieurs organisations, séparez les ID des organisations par une virgule.

ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

Supprimer une organisation

Pour supprimer une organisation d'une ressource AuthorizedOrgsDesc existante, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ORG_ID ID de l'organisation que vous souhaitez supprimer.

ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

Spécifier une nouvelle liste d'organisations

Pour spécifier une nouvelle liste d'organisations dans une ressource AuthorizedOrgsDesc existante, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ORG_ID: ID de l'organisation à laquelle vous souhaitez accorder l'accès. Lorsque vous spécifiez plusieurs organisations, séparez les ID des organisations par une virgule.

ACCESS_POLICY_NUMBER: numéro de votre règle d'accès au niveau de l'organisation.

Supprimer toutes les organisations

Pour supprimer toutes les organisations d'une ressource AuthorizedOrgsDesc existante, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER Numéro de la règle d'accès au niveau de l'organisation.

Afficher une ressource AuthorizedOrgsDesc

Pour afficher une ressource AuthorizedOrgsDesc existante, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER Numéro de la règle d'accès au niveau de l'organisation.

Répertorier les ressources AuthorizedOrgsDesc

Pour lister les ressources AuthorizedOrgsDesc dans la stratégie d'accès, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Remplacez ACCESS_POLICY_NUMBER par le numéro de la stratégie d'accès au niveau de l'organisation.

Supprimer une ressource AuthorizedOrgsDesc

Pour supprimer une ressource AuthorizedOrgsDesc, exécutez la commande suivante:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Remplacez les éléments suivants :

AUTHORIZED_ORGS_DESC_NAME: nom unique de la ressource

AuthorizedOrgsDesc. Le nom doit commencer par une lettre et ne contenir que des lettres, des chiffres et des traits de soulignement. Le nom ne peut pas comporter plus de 50 caractères.ACCESS_POLICY_NUMBER Numéro de la règle d'accès au niveau de l'organisation.