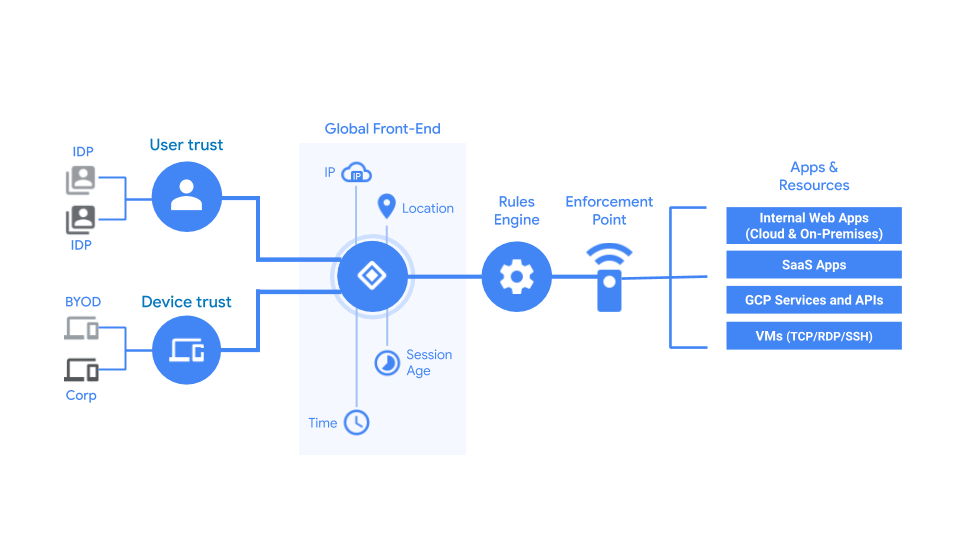

Basato sul modello di sicurezza BeyondCorp, Chrome Enterprise Premium è un approccio che utilizza una serie di offerte Google Cloud per applicare un controllo dell'accesso granulare in base all'identità dell'utente e al contesto della richiesta.

Ad esempio, a seconda della configurazione dei criteri, l'app o la risorsa sensibile può:

- Concedi l'accesso a tutti i dipendenti se utilizzano un dispositivo aziendale attendibile dalla rete aziendale.

- Concedi l'accesso ai dipendenti del gruppo Accesso remoto se utilizzano un dispositivo aziendale attendibile con una password sicura e un livello di patch aggiornato, da qualsiasi rete.

- Concedi agli amministratori l'accesso alla Google Cloud console (tramite interfaccia utente o API) solo se provengono da una rete aziendale.

- Concedi agli sviluppatori l'accesso SSH alle macchine virtuali.

Quando utilizzare Chrome Enterprise Premium

Utilizza Chrome Enterprise Premium quando vuoi stabilire un controllo dell'accesso granulare in base a una vasta gamma di attributi e condizioni, tra cui il dispositivo in uso e l'indirizzo IP. Rendere le risorse aziendali sensibili al contesto migliora la tua strategia di sicurezza.

Puoi anche applicare Chrome Enterprise Premium alle app Google Workspace. Per ulteriori informazioni sull'implementazione di Chrome Enterprise Premium con Google Workspace, consulta la panoramica di Google Workspace.

Come funziona Chrome Enterprise Premium

L'implementazione di Chrome Enterprise Premium applica un modello Zero Trust. Nessuno può accedere alle tue risorse a meno che non soddisfi tutte le regole e le condizioni. Invece di proteggere le risorse a livello di rete, i controlli di accesso vengono applicati a singoli dispositivi e utenti.

L'IAP è la base di Chrome Enterprise Premium e ti consente di concedere accesso alle tue app e risorse HTTPS. Dopo aver protetto le app e le risorse tramite l'IAP, la tua organizzazione può estendere gradualmente Chrome Enterprise Premium in base alle esigenze di regole più complete. Le risorse di Chrome Enterprise Premium estese possono limitare l'accesso in base a proprietà come gli attributi del dispositivo utente, l'ora del giorno e il percorso della richiesta.

Chrome Enterprise Premium funziona sfruttando quattro Google Cloud offerte:

Identity-Aware Proxy (IAP): un servizio che consente ai dipendenti di accedere ad app e risorse aziendali da reti non attendibili senza utilizzare una VPN.

Identity and Access Management (IAM): il servizio di gestione delle identità e di autorizzazione per Google Cloud.

Gestore contesto accesso: un motore di regole che consente il controllo granulare degli accessi.

Verifica endpoint: un'estensione di Google Chrome che raccoglie i dettagli dei dispositivi utente.

Raccolta delle informazioni del dispositivo

Verifica endpoint raccoglie informazioni sui dispositivi dei dipendenti, tra cui lo stato della crittografia, il sistema operativo e i dettagli utente. Una volta attivata tramite la Console di amministrazione Google, puoi eseguire il deployment dell'estensione di Chrome Endpoint Verification sui dispositivi dell'azienda. I dipendenti possono installarlo anche sui propri dispositivi personali gestiti. Questa estensione raccoglie e segnala le informazioni del dispositivo, sincronizzandosi costantemente con Google Workspace. Il risultato finale è un inventario di tutti i dispositivi aziendali e personali che accedono alle risorse aziendali.

Limitazione dell'accesso

Tramite Gestore contesto accesso, vengono creati livelli di accesso per definire le regole di accesso. I livelli di accesso applicati alle risorse con le condizioni IAM applicano un controllo granulare degli accessi in base a una serie di attributi.

I livelli di accesso limitano l'accesso in base ai seguenti attributi:

Quando crei un livello di accesso in base al dispositivo, Gestore contesto accesso fa riferimento all'inventario dei dispositivi creato dalla verifica degli endpoint. Ad esempio, un livello di accesso può limitare l'accesso solo ai dipendenti che utilizzano dispositivi criptati. Se abbinato alle condizioni IAM, questo livello di accesso può essere reso più granulare limitando l'accesso anche all'orario compreso tra le 9:00 e le 17:00.

Protezione delle risorse con IAP

IAP riunisce tutto in un unico insieme consentendoti di applicare condizioni IAM alle Google Cloud risorse. IAP consente di stabilire un livello di autorizzazione centrale per leGoogle Cloud risorse a cui si accede tramite traffico HTTPS e SSH/TCP. Con IAP, puoi stabilire un modello di controllo dell'accesso a livello di risorsa anziché fare affidamento su firewall a livello di rete. Una volta protette, le risorse sono accessibili a qualsiasi dipendente, da qualsiasi dispositivo e su qualsiasi rete, che soddisfi le regole e le condizioni di accesso.

Applicazione delle condizioni IAM

Le condizioni IAM consentono di definire e applicare forzatamente il controllo dell'accesso condizionale basato su attributi per le Google Cloud risorse.

Con le condizioni IAM puoi decidere di concedere autorizzazioni ai principali solo se sono soddisfatte le condizioni configurate. Le condizioni IAM possono limitare l'accesso con una serie di attributi, inclusi i livelli di accesso.

Le condizioni sono specificate nelle associazioni di ruolo IAP dei criteri IAM di una risorsa. In presenza di una condizione, il ruolo viene concesso solo se l'espressione della condizione ha valore true. Ogni espressione di condizione è definita come insieme di istruzioni logiche che consentono di specificare uno o più attributi da verificare.

Passaggi successivi

- Inizia a utilizzare Chrome Enterprise Premium utilizzando la guida rapida.

- Scopri di più su:

- Proteggi le tue app Google Workspace con Chrome Enterprise Premium.