구글, 사상 최대 규모 DDoS 공격 방어 성공 - 초당 3억 9,800만 건 이상의 요청 처리

Emil Kiner

Senior Product Manager

Tim April

Security Reliability Engineer

공격에는 스트림 다중화를 기반으로 한 새로운 기술인 HTTP/2 Rapid Reset이 사용되었습니다.

Get original CISO insights in your inbox

The latest on security from Google Cloud's Office of the CISO, twice a month.

Subscribe* 이번 블로그의 원문은 2023년 10월 11일 Google Cloud 블로그(영문)에 게재되었습니다.

지난 몇 년 동안 구글의 DDoS 대응팀은 분산 서비스 거부(DDoS) 공격의 규모가 기하급수적으로 증가하는 추세를 관찰해 왔습니다. 작년에는 당시까지 기록된 가장 큰 DDoS 공격을 차단했습니다. 올해 8월에는 웹사이트 및 인터넷 서비스를 방해하려는 새로운 기술을 사용한, 7.5배 더 큰 DDoS 공격을 막아냈습니다.

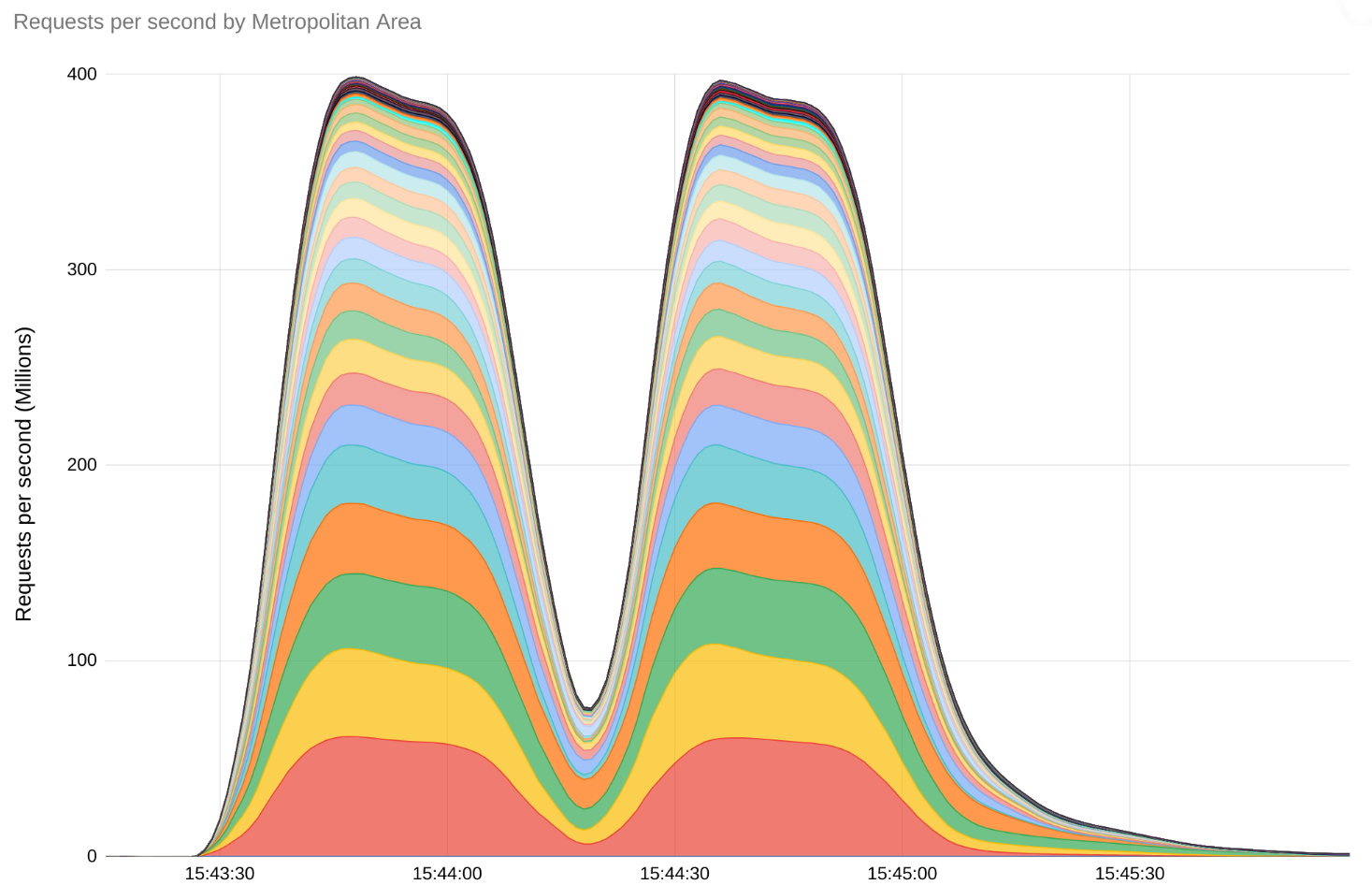

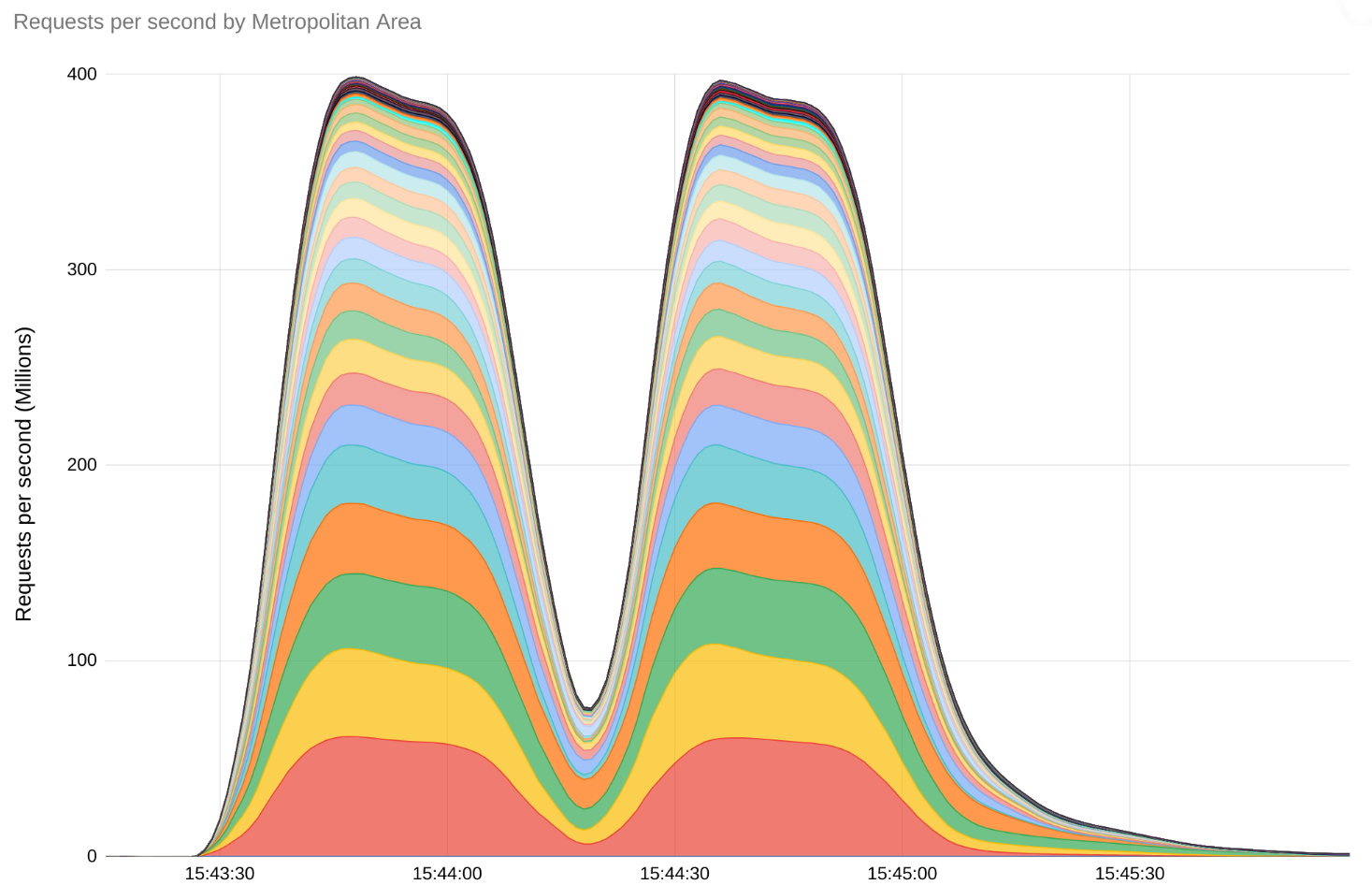

이 새로운 DDoS 공격 시리즈는 초당 3억 9,800만 건의 요청(rps)이라는 최고치를 기록했으며, 여러 인터넷 인프라 기업에 영향을 미친 스트림 다중화 기반의 새로운 HTTP/2 "Rapid Reset" 기법을 사용했습니다. 이와 대조적으로, 작년에 기록된 가장 큰 DDoS 공격은 초당 4,600만 건에 불과했습니다.

규모를 가늠해 보자면, 이 2분간의 공격은 2023년 9월 한 달 동안 Wikipedia에서 보고된 전체 문서 조회수보다 더 많은 요청을 생성했습니다.

구글은 초당 3억 9,800만 건의 요청을 기록한 DDoS 공격을 방어했습니다.

가장 최근의 공격은 8월 말에 시작되어 현재까지 계속되고 있으며, 구글 서비스, 구글 클라우드 인프라, 그리고 우리 고객들을 포함한 주요 인프라 제공업체들을 대상으로 하고 있습니다. 이러한 공격은 구글이 경험한 가장 큰 규모의 공격 중 하나이지만, 구글의 글로벌 로드 밸런싱 및 DDoS 방어 인프라는 서비스가 계속 운영될 수 있도록 도왔습니다. 구글, 고객, 그리고 나머지 인터넷을 보호하기 위해, 우리는 업계 파트너들과 협력하여 공격 방식을 이해하고 이러한 공격에 대응하여 배포할 수 있는 완화 조치를 협력하는 데 주도적인 역할을 했습니다.

일반적으로 DDoS 공격은 인터넷에 연결된 웹사이트 및 서비스를 방해하여 접근할 수 없도록 만드는 것을 시도합니다. 공격자들은 압도적인 양의 인터넷 트래픽을 대상으로 보내어 들어오는 요청을 처리하는 능력을 고갈시킵니다.

DDoS 공격은 비즈니스 손실 및 중요 업무 애플리케이션의 사용 불가 등 피해 조직에 광범위한 영향을 미칠 수 있으며, 이는 종종 피해자에게 시간과 비용을 초래합니다. DDoS 공격으로부터 복구하는 시간은 공격이 끝난 후에도 오랫동안 지속될 수 있습니다.

조사 및 대응

조사 결과에 따르면 이 공격은 널리 채택된 HTTP/2 프로토콜의 기능인 스트림 다중화를 활용하는 새로운 "Rapid Reset" 기법을 사용하고 있음이 밝혀졌습니다. 관련 블로그에서 이 새로운 Rapid Reset 기법에 대한 추가 분석과 Layer 7 공격의 진화에 대해 확인할 수 있습니다.

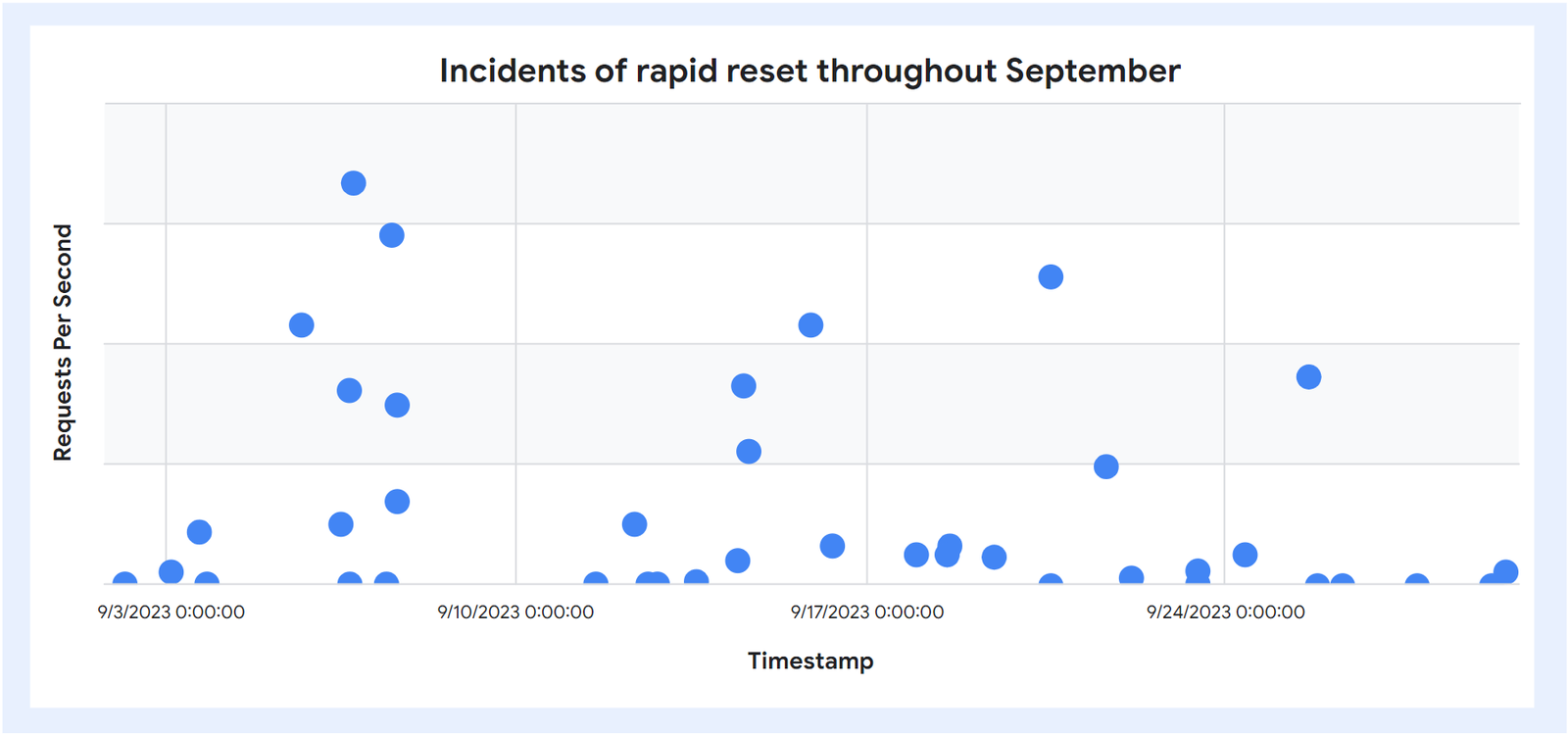

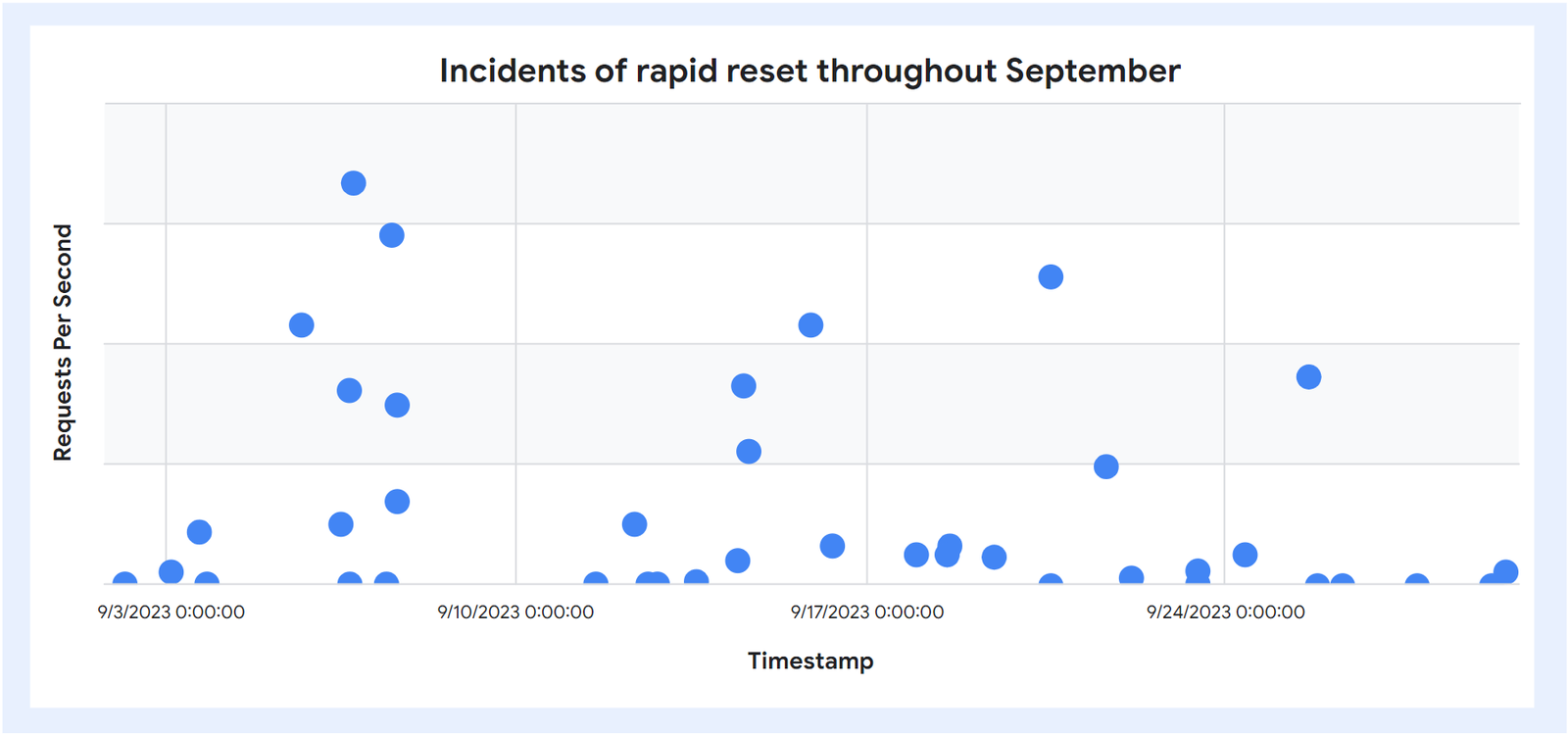

2023년 9월 한 달 동안 공격 활동이 지속되는 것을 관찰했습니다.

구글 네트워크의 엣지에서 공격을 완화할 수 있었으며, 엣지 용량에 대한 상당한 투자를 활용하여 구글 서비스와 고객 서비스가 대부분 영향을 받지 않도록 했습니다. 공격 방법론에 대한 자세한 내용을 이해하면서, 저희는 일련의 완화 조치를 개발하고 프록시 및 서비스 거부 방어 시스템을 업데이트하여 이 기법을 효율적으로 완화했습니다. Google Cloud의 Application Load Balancer 및 Cloud Armor는 Google이 자체 인터넷 연결 서비스를 제공하는 데 사용하는 것과 동일한 하드웨어 및 소프트웨어 인프라를 사용하므로, 이러한 서비스를 사용하는 클라우드 고객은 인터넷 연결 웹 앱 및 서비스를 유사하게 보호받습니다.

CVE-2023-44487에 대한 업계 조정 및 대응

8월 초에 이러한 공격을 처음 감지한 직후, Google은 추가적인 완화 전략을 적용하고 HTTP/2 프로토콜 스택을 구현하는 다른 클라우드 제공업체 및 소프트웨어 유지 관리자와 함께 업계 전반에 걸친 대응을 조정했습니다. Google은 공격이 진행되는 동안 공격 및 완화 방법론에 대한 정보를 실시간으로 공유했습니다.

이러한 업계 간 협력으로 인해 많은 대규모 인프라 제공업체에서 사용하는 패치 및 기타 완화 기술이 개발되었습니다. 이러한 협력은 새로운 공격 방법론에 대한 책임 있는 공개 조정과 수많은 공통 오픈 소스 및 상용 프록시, 애플리케이션 서버 및 로드 밸런서에 대한 잠재적인 취약성을 파악하는 데 도움이 되었습니다.

이 공격에 대한 집단적인 취약성은 CVE-2023-44487로 추적되고 있으며 CVSS 점수 7.5(10점 만점)로 심각도가 높은 취약점으로 지정되었습니다.

Google은 협력하여 정보를 공유하고 인프라 패치 적용을 가속화하며 고객에게 신속하게 패치를 제공한 모든 업계 관계자에게 진심으로 감사드립니다.

누구에게 취약할까요?

인터넷에 HTTP 기반 워크로드를 제공하는 모든 기업이나 개인은 이 공격의 위험에 처할 수 있습니다. HTTP/2 프로토콜을 사용하여 통신할 수 있는 서버 또는 프록시상의 웹 애플리케이션, 서비스 및 API가 취약할 수 있습니다.

조직은 자신들이 실행하는 HTTP/2를 지원하는 서버가 취약하지 않은지 확인하거나 공급업체 패치를 CVE-2023-44487에 적용하여 이 공격 벡터의 영향을 제한해야 합니다. 직접 HTTP/2 지원 서버(오픈 소스 또는 상용)를 관리 또는 운영하는 경우 관련 공급업체에서 패치를 사용할 수 있을 때 즉시 패치를 적용해야 합니다.

다음 단계

여기에서 설명하는 것과 같은 대규모 DDoS 공격을 방어하는 것은 어렵습니다. 패치 유무와 관계없이 조직은 중간 규모 이상의 공격에 직면하여 서비스를 계속 실행하려면 상당한 인프라 투자를 해야 합니다. Google Cloud에서 서비스를 실행하는 조직은 자체적으로 비용을 부담하는 대신 Google의 Cross-Cloud Network의 글로벌 규모 용량 투자를 활용하여 애플리케이션을 제공하고 보호할 수 있습니다.

글로벌 또는 리전 Application Load Balancer를 사용하여 서비스를 노출하는 Google Cloud 고객은 Cloud Armor 상시 DDoS 보호 기능의 혜택을 누릴 수 있으며, CVE-2023-44487과 같은 취약점을 악용하는 공격을 신속하게 완화할 수 있습니다.

Cloud Armor 상시 DDoS 보호 기능을 통해 Google 네트워크 엣지에서 초당 수억 건의 요청 대부분을 효율적으로 흡수할 수 있지만, 초당 수백만 건의 원치 않는 요청은 여전히 통과할 수 있습니다. 이러한 공격 및 기타 7계층 공격으로부터 보호하기 위해 Cloud Armor 맞춤형 보안 정책을 사전 예방적 속도 제한 규칙 및 AI 기반 Adaptive Protection과 함께 배포하여 공격 트래픽을 보다 포괄적으로 탐지, 분석 및 완화하는 것이 좋습니다.

이번 DDoS 공격에 대한 자세한 기술 정보는 여기에서 확인할 수 있으며, Google Cloud Armor의 DDoS 보호에 대한 자세한 내용은 여기에서 확인할 수 있습니다.