2022年、ゼロデイの悪用が加速度的に続く

Mandiant

※この投稿は米国時間 2023 年 3 月 20 日に、Google Cloud blog に投稿されたものの抄訳です。

概 要

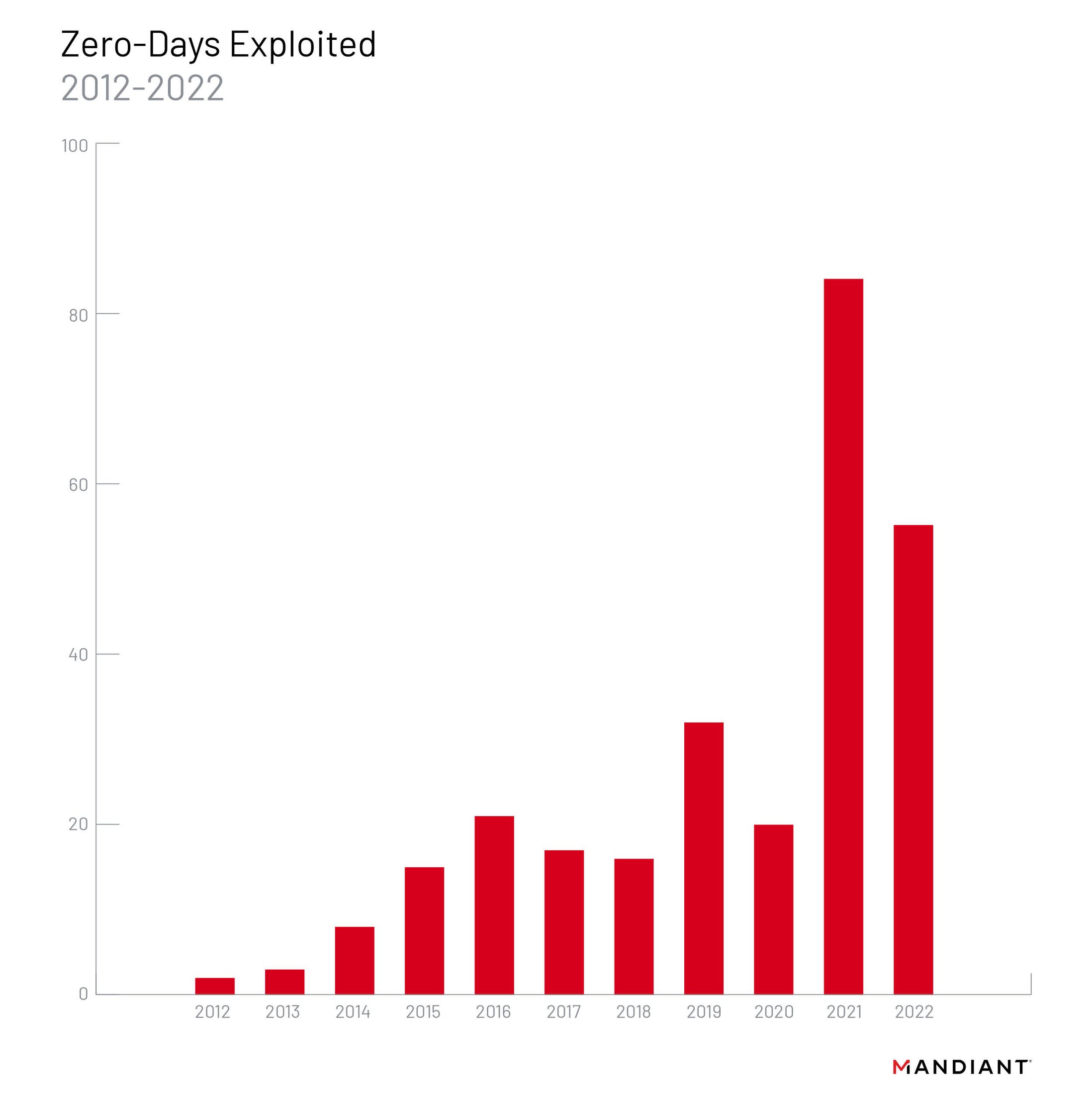

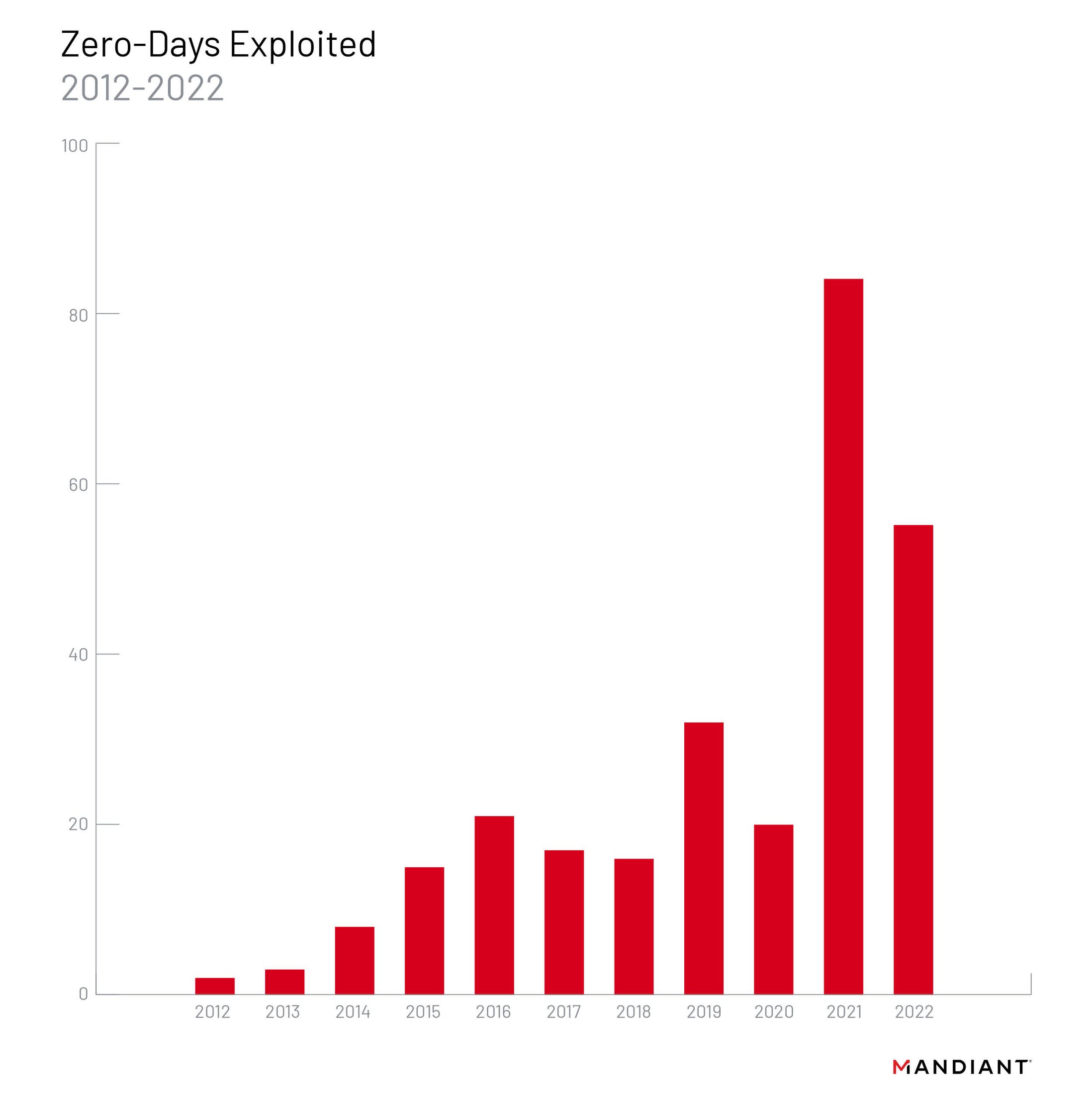

- Mandiantは、2022年に悪用があったと判断した55件のゼロデイ脆弱性を追跡しました。この数は、2021年に悪用された記録的な81件のゼロデイより少ないものの、それでも2020年の約3倍に相当します。

- 中国の国家が支援するサイバースパイグループは、2022年に他のサイバースパイ攻撃グループよりも多くのゼロデイを悪用しましたが、これは例年と同じです。

- 金銭的な動機を持つ脅威グループによって悪用されたゼロデイ脆弱性を4件確認しました。これらの事例の75%は、ランサムウェア攻撃の活動と関連しているようです。

- 2022年のゼロデイ脆弱性の大半を占めるのは、Microsoft、Google、Appleの製品であり、これは例年と同様です。最も悪用された製品の種類は、オペレーティングシステム(OS)(19)、次いでブラウザ(11)、セキュリティ、IT、ネットワークの各管理製品(10)、モバイルOS(6)でした。

スコープ

本レポートの目的は、2022年のゼロデイ悪用に関するMandiantの分析から得られた知見を共有することです。Mandiantでは、ゼロデイとは、パッチが一般に公開される前に実際に悪用された脆弱性であると判断しています。本レポートでは、Mandiantの独自調査によるゼロデイ攻撃と、侵害調査の結果、およびオープンソースからの報告を組み合わせて、特定のグループによって悪用されたゼロデイに焦点を当て、検証しています。この分析に使用したオープンソースは信頼できるものと考えていますが、一部のソースの調査結果を独自に確認することはできません。脆弱性の技術的な詳細については記載せず、脅威攻撃グループの活動、脆弱性の傾向、標的となったベンダーや 製品などから得られる全体的な知見について説明しています。デジタルフォレンジック調査によって過去のインシデントが発見され続けているため、この調査は今後も引き続き変化し、補足される可能性があるものと思われます。

ゼロデイ総数

Mandiantは、2022年に悪用されたと判断した55件のゼロデイ脆弱性を追跡しました。この数は、2021年に悪用された記録的な81件のゼロデイより26件少ないものの、2020年やその前の年に比べて大幅に多いことがわかります(図1)。

図1:実際の悪用が確認されたゼロデイ脆弱性(2012年~2022年)

以前、ゼロデイ脆弱性は2010年代よりもかなり高い割合で悪用され続けると予測しましたが、今年確認された55件のゼロデイは、その傾向が続いていることを表しています。2020年のゼロデイ数が減少し、2021年には4倍になったのは、さまざまな要因によるものと考えられます。2020年のパンデミックによる混乱は、ベンダーの報告と開示のワークフローを中断させる可能性があり、防御側が脆弱性のエクスプロイト活動を検出する能力を低下させ、攻撃者が最も重要なケースを除いて新しいエクスプロイトを保留することを促したかもしれません。さらに、2021年には、AppleとAndroidがより多くの悪用情報を開示するようになりました。

ゼロデイ悪用の長期的なトレンドラインは、年によって多少の変動はあるものの、今後も上昇を続けると予想されます。攻撃者はステルス性と悪用の容易さを求めており、ゼロデイはまさにこの2つを提供することができます。ゼロデイ脆弱性の発見には膨大なリソースが必要であり、悪用の成功は保証されていませんが、公開され悪用される脆弱性の総数は増え続け、IoT(Internet of Things)機器やクラウドソリューションなど、標的となるソフトウェアの種類は進化を続ける中で、脆弱性を悪用する攻撃者の種類も拡大してきました。

国家が支援するグループがゼロデイの悪用を牽引し続ける

2022年に追跡した13件のゼロデイが、中程度以上の高い信頼度でサイバースパイグループによって悪用されたと評価されました。例年と同様、中国の国家支援を受けるグループが引き続きゼロデイ脆弱性の悪用を主導しており、既知のサイバースパイ行為者や動機と確実に関連付けられるゼロデイが7件、つまり全体の50%を超えています。また特に注目すべきは、例年よりやや高い割合で、北朝鮮が関与していると疑われるゼロデイ脆弱性を2件確認したことです。

さらに、金銭的な動機で悪用されたと判断できるゼロデイ脆弱性を4件確認しました。これらの事例の75%はランサムウェアの攻撃に関連しているようで、ランサムウェアグループが他の金銭的動機のあるアクターと比較して最も大量のゼロデイ脆弱性を悪用していた2021年と2019年のデータと一致しています。しかし、金銭的動機によるゼロデイ悪用の全体的な件数と割合は、近年と比較して2022年に減少しています。

図2:2022年に悪用されるゼロデイを動機別に確認したもの

中国の脅威グループ、ふたたび:ゼロデイの悪用を主導

Mandiantとオープンソースは、2022年に悪用された13のゼロデイを、国家が支援した可能性の高いグループに関連するとしており、攻撃者の動機を特定できた全体の80%以上に相当します。

図3:2022年にスパイ攻撃者が悪用したゼロデイ

中国

2022年、中国のスパイグループは7つのゼロデイ脆弱性を悪用しましたが、これは私たちが国家の支援を得ているとアトリビューションできた他のどの国よりも多いものでした。中国の支援を背景とする脅威グループが少なくとも8つのゼロデイを悪用した2021年の年に比べ、2022年の中国の悪用はわずかに減少しています。2022年の3つの攻撃キャンペーンは、複数のグループが関与し、標的が広範囲に及び、エンタープライズ・ネットワークおよびセキュリティ機器に焦点を当てたという点で特に特徴的でした。2022年初頭にCVE-2022-30190(別名Follina)を悪用した複数のグループ、そして、2022年にFortiOS脆弱性CVE-2022-42475とCVE-2022-41328を悪用したグループです。

中国、ネットワーク機器に引き続き注目

2022年後半、Mandiantは中国の国家的支援を受けたと思われる脅威グループが、FortiNetのFortiOS SSL-VPNの脆弱性であるCVE-2022-42475を悪用するのを確認しました。ヨーロッパの政府機関とアフリカにあるマネージドサービスプロバイダーへの関心が示されたネットフローデータに基づき、2022年10月の時点で悪用が始まったことを示唆するいくつかの証拠が得られています。この活動は、インターネットに接続されたデバイス、特にセキュリティ管理の目的で使用されるデバイス(ファイアウォール、IPS/IDSアプライアンスなど)を悪用する中国のパターンを引き継いでいます。私たちは、この戦術が、十分な資金を持つ中国のグループにとって引き続き侵入経路の選択肢であり続けるだろうと予想しています。

- この活動を調査している間に、「BOLDMOVE」として追跡されている新しいマルウェアを確認しました。私たちは、FortiGate Firewall上で動作するように特別に設計されたBOLDMOVEのWindowsとLinuxの両方の亜種を発見しました。BOLDMOVEでは、攻撃者はエクスプロイトを開発しただけでなく、システム、サービス、ロギング、文書化されていない独自フォーマットについての深い理解を示しているマルウェアを開発したことがわかります。

2022年半ば、Mandiantは、複数のFortinetソリューションにおけるマルウェアの悪用と展開について調査しました。公開されたFortiManagerデバイスに最初にアクセスしたUNC3886は、FortiOSのディレクトリトラバーサルゼロデイ脆弱性(CVE-2022-41328)を悪用して、シェルアクセスで許される通常の範囲外でFortiGateファイアーウォールのディスクにファイルを書き込んでいます。UNC3886は、2022年9月に公開された斬新なVMware ESXiハイパーバイザーのマルウェアフレームワークも、このグループに起因していると考えられる中国のサイバースパイグループです。

デジタル・クォーターマスター?

2022年3月の時点で、MandiantはMicrosoft Diagnostics Tool(MDST)のCVE-2022-30190(別名Follina)を悪用して攻撃者が任意のコードを実行できるようにする、中国によるものと疑われる活動を確認しています。この脆弱性は、主にWord文書を開くようにユーザーを誘導することで悪用されますが、URLを操作する他のベクターを通じて悪用される可能性もあります。私たちは、3つの異なる地域で、公共機関や 民間組織に対する活動を支援する目的で、ゼロデイとしてFollinaを悪用する少なくとも3つの活動の集合体を観測しました。複数の別々のキャンペーンは、ゼロデイがデジタルクォーターマスター*を介して中国スパイ活動と疑われる複数のクラスターに配布されたことを示唆しているのかもしれません。

(*クォーターマスター:船の舵(かじ)、羅針盤、信号、積荷などを担当する船員。 操舵員のこと)

- Mandiantは、2022年3月から5月にかけて、フィリピン政府を標的としたCVE-2022-30190を悪用するUNC3658のレバレッジサンプルとして追跡される活動クラスターを特定しました。

- 2022年4月には、南アジアの通信事業者やビジネスサービスプロバイダーに対して利用されたと思われる、CVE-2022-30190を悪用した2つの追加サンプルを観測しました。私たちはこの活動をUNC3347として追跡しています。

- 私たちは、2022年5月にベラルーシとロシアの組織に対してCVE-2022-30190を悪用したと思われる第3のクラスター、UNC3819を特定しました。少なくとも2つのサンプルでは、ウクライナでの戦争に関連するルアーコンテンツが使用されていました。

Mandiantは、公開パッチがリリースされる前に、過去に中国のスパイグループ間で同じエクスプロイトが段階的に採用された経緯があり(例えば、2021年初頭に広まった「ProxyLogon」キャンペーン)、開発および物流インフラを共有し、場合によっては中央の調整機関が存在する可能性を示していると考えています。2013年に遡るMandiantの調査でも、同様に中国のサイバースパイグループを支援する後方支援機能またはクォーターマスターが存在することが示唆されています。

北朝鮮

特筆すべきは、北朝鮮の攻撃グループによるゼロデイ脆弱性の悪用を2件確認したことで、これは例年に比べてやや高い割合となります。その中には、Google TAGによって「Operation Dream Job」または「Operation AppleJeus」として報告されているTEMP.Hermitと重なる活動もありました。これらのクラスターは、2022年2月にGoogle ChromeのゼロデイCVE-2022-0609を悪用するために同じエクスプロイトキットを使用し、メディア、ハイテク、金融セクターを標的としていたと報告されています。2022年11月、Mandiantは、Microsoft Windows Serverのゼロデイ脆弱性であるCVE-2022-41128を利用した悪意のある添付ファイルを含むスピアフィッシングメールで、韓国のハイテクセクターを標的にしていた活動のクラスタを特定しました。このフィッシング活動に関連する指標は、TAGがAPT37として報告・追跡しているものと一致していますが、現時点ではこのクラスターがAPT37と関連しているかどうかを確認することはできていません。

ロシア

ロシア国家の支援を背景とするゼロデイ攻撃は、2022年6月初旬にAPT28がCVE-2022-30190(別名Follina)を悪用した場合と、Microsoft Exchangeの脆弱性CVE-2023-23397を悪用した数ヶ月にわたるキャンペーンの2例で、MandiantがUNC4697として追跡しオープンソースがAPT28によるものと断定した活動であることが確認されました。CVE-2023-23397を悪用したキャンペーンは、少なくとも2022年4月から継続しており、ポーランド、ウクライナ、ルーマニア、トルコにある政府、物流、石油/ガス、防衛、輸送業界をターゲットとしていました。ロシアのウクライナ侵攻以降、ロシアのサイバーオペレーションを妨害することへの取り組みが強化されたことで、ロシアの攻撃者は、すぐに失うと予想されるアクセスに対して貴重なゼロデイ・エクスプロイトを広く使用することを思いとどまったのかもしれません。CVE-2022-30190(別名Follina)の悪用は、公開とパッチリリースの間のギャップを利用した日和見的なものであったと思われますが、CVE-2023-23397の使用は、攻撃者がこのキャンペーンのターゲットを高い情報価値を持つものと認識していたことを示唆します。当社の調査によると、ロシアの脅威アクターは2019年以降、年間2件のゼロデイを悪用しており、この傾向は2022年まで続いています。

商用ベンダー

2022年、商用ベンダーは、その顧客によって利用されたツールスイートやエクスプロイトフレームワークが、国家によるスパイ活動につながる全脆弱性の約4分の1にあたる3件のゼロデイを占めたことが、再び話題となりました。近年、一部の著名なベンダーが苦境に立たされているにも関わらず、サードパーティ製マルウェア、特に監視ツールの市場は、世界中で非常に活発で強力であると、私たちは中程度の確信を持って評価しています。欧米の複数の国は、国内企業や元政府職員がこうした活動に参加することを一部制限する動きを見せていますが、こうした機能を提供するベンダーを制限しようとする国の外には、かなりの専門家の基盤が存在しています。その結果、これらの規制は市場全体に限定的な影響しか与えないと判断しています。

私たちは、少なくとも3つの異なる商用ベンダーが開発したツール、スイート、または悪用フレームワークによって、2022年に悪用された少なくとも3つの別のゼロデイ脆弱性を観測しました。

- これまでの活動と一貫して、Candiruは2022年にGoogleのChromeブラウザを標的とした1つのゼロデイ(CVE-2022-2294)を悪用していたと報告されています。

- オープンソースによると、Candiruが開発したChromeのゼロデイは、通信社の社員が利用するWebサイトを侵害する活動に使用されており、これは以前のCandiruのエクスプロイトがジャーナリストをターゲットに使用されていたことと一致、主に中東にいるユーザーに影響を与えました。

- また、ヨーロッパの2つのマルウェアベンダーは、それぞれ1つのゼロデイ脆弱性を悪用したと報告されています: Varistonは、MozillaのFirefoxブラウザ(CVE-2022-26485)を標的とするGoogle TAGによって特定され、DSIRFは、Microsoft Windows Server(CVE-2022-22047)を標的としました。

- DSIRFのゼロデイ脆弱性は、オーストリア、英国、パナマなどの国々の法律事務所、銀行、戦略コンサルタント会社を標的として活用されたと報告されています。

2022年の金銭的な動機によるエクスプロイトは減少傾向

2022年、金銭的な動機による攻撃活動で悪用されたゼロデイ脆弱性の割合は減少しましたが、すでにパッチが適用されている脆弱性を悪用するノーデイ脆弱性は、Mandiant Incident ResponseおよびManaged Defenseによるランサムウェアや恐喝に関する調査で最も頻繁に観察される初期感染ベクターの1つであることに変わりはありません。2022年、私たちは4つのゼロデイ脆弱性を特定しましたが、そのほとんどがランサムウェアに関連する金銭的な動機による攻撃で悪用された可能性があるとしました。

- 1つの例では、最終的にLorenzランサムウェアを展開したこう攻撃者が、MitelのMiVoice Connect VOIPアプライアンスの新しいリモートコード実行(RCE)機能の脆弱性(CVE-2022-29499)を悪用して、検知回避に成功したことが報告されました。

- オープンソースによると、Magniberランサムウェアグループは、Microsoft Windows 11のMark of the Web(MoTW)機能の脆弱性であるCVE-2022-41091を、2022年9月にゼロデイとして悪用しました。これとは別に、オープンソースは、Magniberグループが2022年10月に別のMoTWの脆弱性であるCVE-2022-44698も悪用し、12月にMicrosoftによってこの脆弱性がパッチされる前に、この脆弱性を悪用したと報告しています。

- マルウェアのペイロードにつながる悪意のある添付ファイルやリンクを含む電子メールを配信する拡散脅威クラスタであるUNC2633が、パッチがリリースされる前の2022年6月初旬に少なくとも3つのインスタンスでCVE-2022-30190(別名Follina)を悪用するのを確認しました。そのうちの少なくとも2つの事例で、UNC2633はゼロデイ脆弱性を利用して被害組織のネットワーク上でQAKBOTを配布していました。

この減少には複数の要因があると思われます。2021年は、全体的にゼロデイ悪用の例外的な年であり、恐喝行為に関連する少なくとも1つの重要な攻撃キャンペーンでは、4つのAccellion FTA脆弱性が一緒に利用されていました。その前の年、ゼロデイの悪用における最も活発なランサムウェアグループの中には、ロシアやウクライナを拠点とする攻撃者がいましたが、2022年2月のロシアのウクライナ侵攻により、この犯罪エコシステムが混乱し、ゼロデイ利用の減少に寄与した可能性があります。また、2022年のランサムウェアの支払額が全体的に減少したことで、ゼロデイを取得または開発する攻撃者側の余力が減少した可能性もあります。

普及している技術の悪用

ベンダー別ゼロデイの悪用

2022年、最も頻繁にゼロデイによる影響を受けたテクノロジーは、前年と同様の分布を示し、世界中で広く採用されている3大ベンダーに再び圧倒的に集中しています。マイクロソフト(18)、グーグル(10)、アップル(9)は、3年連続で最もよく悪用されるベンダーとなりました。

このような汎用的な製品に存在するゼロデイ脆弱性は、悪用されることで幅広いアクセスが可能となるため、多くの攻撃者が狙っていると考えられます。また、ユニークなベンダーやニッチな製品を標的とするケースも見られました。これは、一部の攻撃者が、特定のターゲットや被害組織の関心に基づき、これらのシステムに焦点を当て、これらの技術が特定のケースにおいて特に有用な攻撃ベクターであることを示唆している可能性があります。

図4:ベンダー別 2022年に悪用されたゼロデイの状況

製品タイプ別ゼロデイの悪用

最も悪用された製品分類はオペレーティングシステム(OS)(19)、次いでブラウザ(11)、そしてセキュリティ、IT、ネットワーク管理製品(10)、モバイルOS(6)でした。

- デスクトップOSの悪用は引き続きWindowsが主体で、2022年には15件のゼロデイがこの製品を悪用しています。これに対し、macOSは、特定された19件のOSのゼロデイ中、悪用はわずか4件でした。

- ブラウザの悪用は、11件のブラウザのゼロデイ脆弱性のうち、Firefoxの2件に対して、トップターゲットであるChromeでは9件と、その偏りがさらに大きくなっています。この傾向は、Chromeが全世界の約60~65%のWebユーザーのブラウザとして使用されていることから、普及した技術が攻撃者にとって最も望ましいターゲットであるとの判断を裏付けるものとなっています。

- 2022年に確認されたゼロデイ脆弱性の約20%に相当する10件のゼロデイ脆弱性は、セキュリティ、IT、ネットワーク管理製品に影響を与えました(表1)。

図5:2022年、製品タイプ別 ゼロデイの悪用

モバイルOS

Mandiantは、2022年に悪用されたモバイルOSのゼロデイ脆弱性を6件観測しています。世界のOS市場シェアがモバイルOSで占められていることを考えると、モバイルデバイスに影響を与える脆弱性は、他のカテゴリーに比べて増加し続けることが予想されます。しかし、エンタープライズ・ネットワークにおける役割や重要なデータへのアクセスという点から、デスクトップ・テクノロジーは引き続き攻撃者にとっての関心事となるものと思われます。特定の個人を狙う攻撃者は、モバイルOSを悪用する可能性が高く、組織を狙う攻撃者は、デスクトップやその他の頻繁に使用されるエンタープライズテクノロジーを狙うでしょう。

エッジでエッジを握る

とりわけ検知されないことを目指す攻撃者は、セキュリティ、ネットワーク、IT管理、または「エッジインフラ」製品を標的とする可能性が高いと考えられます。なぜなら、これらの製品は常にインターネットに面しており、EDR/XDRやその他の検知ソリューションを備えていないことが多いからです。攻撃者は、標的となるインフラにおいて厳しく監視されているエリア内を移動しないことで、防御側に対して優位に立つことができるかもしれません。

これらのデバイスは、複数の理由から攻撃者にとっての魅力的なターゲットとなります。まず、インターネットにアクセスできるため、攻撃者がエクスプロイトを持っていれば、被害組織とのやり取りなしでネットワークにアクセスすることができます。このため、攻撃者は攻撃活動のタイミングをコントロールすることができ、検知される可能性を低くすることができます。また、インターネットに接続されたデバイス上で動作するマルウェアは、ネットワークへの水平方向の移動を可能にし、コマンドをネットワーク内に、データをネットワーク外にトンネリングすることでコマンド&コントロールを可能にすることができます。

この種の製品の多くは、デバイスのオペレーティングシステム上でどのプロセスが実行されているかを表示する簡単なメカニズムを提供していないことに注意することが重要です。これらの製品は、ネットワークトラフィックを検査し、異常や悪意のある動作の兆候を探すことを目的としていることが多いですが、それ自体は本質的に保護されていないことが多いようです。

エクスプロイトによる影響

2022年のゼロデイ脆弱性のほぼすべて(53 件)が、(主にリモートでの)コード実行や 権限昇格を目的として悪用されており、どちらもほとんどの攻撃者の目的に合致しています。情報漏洩型の脆弱性は、顧客やユーザーのデータが漏洩し不正利用される危険性があることから注目されがちですが、これらの脆弱性を利用した攻撃者の行動範囲は限定的であることが多いようです。一方、特権昇格やコードの実行は、ネットワーク上での水平展開につながり、最初のアクセス経路を超えて被害を及ぼす可能性があります。

新しい脆弱性への過度な注目がもたらす防御者の疲弊感

まれなケースですが、脆弱性が公表された際に、正式な修正ではなく、回避策を提示されることがあります。このような場合、最初の情報公開からパッチが提供されるまでの間に、防御者の疲弊感をもたらす可能性があります。また、一時的な回避策は、公式パッチほど信頼性が高くないことが多く、誤った安心感を与える可能性があります。さらに、一時的な回避策は、しばしば機能を低下させるため、その展開が制限されることがあります。 これは、ProxyNotShell脆弱性の連鎖のケースで実証されたように、攻撃者に有利な状況を作り出す可能性があります。

ProxyNotShellを構成する2つのゼロデイ脆弱性(CVE-2022-41040とCVE-2022-41082)は、セキュリティレポートやメディアの報道で大きく取り上げられました。Microsoft Exchangeを標的とするこの脆弱性は、ProxyNotShellがExchangeサーバーを悪用する方法も似ていることから、2021年に起きたProxyShellの大規模な悪用キャンペーンにちなんで名づけられました。2022年9月末の情報公開時、Microsoftは一時的な回避策を提供しましたが、パッチは公開しませんでした。Microsoftは、最初の開示から1カ月以上経過し、メディアの注目も落ち着いた2022年11月上旬に、脆弱性に対するパッチをリリースしました。しかし、セキュリティ研究者は、9月に公開された回避策を回避する新しいランサムウェア「Play」を利用した12月に報告された事件を含め、脆弱性の悪用を引き続き確認しています。公開からパッチ適用までのタイムラグにより、多くのシステムが数カ月後にパッチ未適用のまま放置された可能性があります。さらに、情報公開時にリリースされた回避策は欠陥があることが常に確認されていたため、パッチを適用していないシステムは攻撃者の格好の標的であり続けました。

展 望

ゼロデイ脆弱性は、悪用の容易さや成功率、ステルス性など、戦術的に大きな優位性を持つため、攻撃者は引き続きゼロデイ脆弱性の発見と悪用を追求すると予想されます。

一方で、クラウド製品への移行が進むと、パッチ適用や情報開示のアプローチが異なるため、こうしたトレンドに変化が生じる可能性があると予想しています。クラウドベンダーは、顧客に代わってパッチを作成して配布することができるため、パッチ適用にかかる時間が大幅に短縮され、公開後の悪用リスクも低減されます。しかし、多くのクラウドベンダーは、歴史的にクラウド製品の脆弱性を他の製品タイプほど確実に公表しないことを選択してきました。このことは、一般に知られているゼロデイ公開数に影響を与える可能性があります。

防御側への提言

ゼロデイが標的とするベンダーや製品は多様化し続けているため、組織は、リスクを十分に軽減するために、特定の状況に合わせて効率的かつ効果的にパッチ適用の優先順位をつける必要があります。リスク評価に加えて、組織は特定の地域や 業種を標的とする攻撃者の種別、一般的なマルウェア、悪意ある攻撃者 が頻繁に使用するTTP(戦術、技術、手順)、および組織の使用製品で最大の 攻撃対象領域(アタックサーフェス)を提供するものなどを分析すべきです。これらはすべて、リスク軽減 のためのリソース配分に役立つものであると考えます。

Microsoft, Google, Appleが最も悪用されるベンダーであり続け、かつ、その製品が広く普及していることを考えると、これらの製品を適切に設定することは、ネットワークのセグメンテーションや最小の権限設定などのベストプラクティスに従うことを含め、非常に重要です。しかし、上位3ベンダーの悪用が多いとはいえ、セキュリティチームは、これらのベンダー以外からのリスクも考慮し、攻撃対象領域全体にわたって警戒を怠らないようにしなければなりません。2021年から2022年にかけて、ゼロデイ脆弱性の約25~30%が上位3社以外のベンダーに影響し、組織は依然としてこれらのテクノロジーの防御に十分なリソースを割く必要があります。

-Mandiant, 作成者: James Sadowski, Casey Charrier